Best practices voor klantbeveiliging

Juiste rollen: Beheerdersagent | Helpdeskagent

Alle klanten van CSP-partners (Cloud Solution Provider) moeten de beveiligingsrichtlijnen in dit artikel volgen.

Zie best practices voor CSP-beveiliging voor best practices voor beveiliging voor CSP's.

Zorg ervoor dat meervoudige verificatie (MFA) is ingeschakeld en geregistreerd voor elk account. Gebruik de standaardinstellingen voor microsoft Entra ID-beveiliging of voorwaardelijke toegang om MFA af te dwingen. MFA is de beste basismethode voor beveiligingscontroles om te beschermen tegen bedreigingen.

- Overweeg om zich zonder wachtwoord aan te melden met de Microsoft Authenticator-app.

Bekijk regelmatig abonnementen en resources of services die mogelijk onverwacht zijn ingericht.

- Bekijk het Activiteitenlogboek van Azure Monitor voor activiteiten die betrekking hebben op een Azure-abonnement.

Gebruik kostenafwijkingswaarschuwingen om onverwacht hoog verbruik in uw Azure-abonnement te detecteren.

Gebruikers met Microsoft Entra-beheerdersrollen mogen deze accounts niet regelmatig gebruiken voor e-mail en samenwerking. Maak een afzonderlijk gebruikersaccount zonder Microsoft Entra-beheerdersrollen voor samenwerkingstaken.

Controleer en verifieer regelmatig e-mailadressen en telefoonnummers voor wachtwoordherstel binnen Microsoft Entra-id voor alle gebruikers met de bevoegde Entra-beheerdersrollen en werk deze onmiddellijk bij.

Controleer, controleer en minimaliseer toegangsbevoegdheden en gedelegeerde machtigingen. Het is belangrijk om een benadering met minimale bevoegdheden te overwegen en te implementeren. Microsoft raadt aan om een grondige beoordeling en controle van partnerrelaties te prioriteren om onnodige machtigingen tussen uw organisatie en upstream-providers te minimaliseren. Microsoft raadt u aan de toegang onmiddellijk te verwijderen voor partnerrelaties die niet bekend zijn of die nog niet zijn gecontroleerd.

Alle tenantbeheerdersaccounts controleren, beveiligen en bewaken: alle organisaties moeten alle tenantbeheerdersgebruikers grondig controleren, inclusief gebruikers die zijn gekoppeld aan Beheer namens (AOBO) in Azure-abonnementen en de echtheid van de gebruikers en activiteiten controleren. We raden het gebruik van phishingbestendige MFA sterk aan voor alle tenantbeheerders, het controleren van apparaten die zijn geregistreerd voor gebruik met MFA en het minimaliseren van het gebruik van permanente toegang met hoge bevoegdheden. Ga door met het opnieuw controleren van alle actieve tenantbeheerdersaccounts en controleer regelmatig auditlogboeken om te controleren of gebruikerstoegang met hoge bevoegdheden niet is verleend of gedelegeerd aan beheerdersgebruikers die deze bevoegdheden niet nodig hebben om hun taken uit te voeren.

Controleer machtigingen van serviceproviders vanuit B2B en lokale accounts: naast het gebruik van mogelijkheden voor gedelegeerde beheerdersbevoegdheden gebruiken sommige cloudserviceproviders B2B-accounts of lokale beheerdersaccounts in tenants van klanten. We raden u aan te bepalen of uw cloudserviceproviders deze accounts gebruiken. Als dat het geval is, moet u ervoor zorgen dat deze accounts goed worden beheerd en toegang hebben tot minimale bevoegdheden in uw tenant. Microsoft raadt het gebruik van 'gedeelde' beheerdersaccounts aan. Bekijk de gedetailleerde richtlijnen voor het controleren van machtigingen voor B2B-accounts.

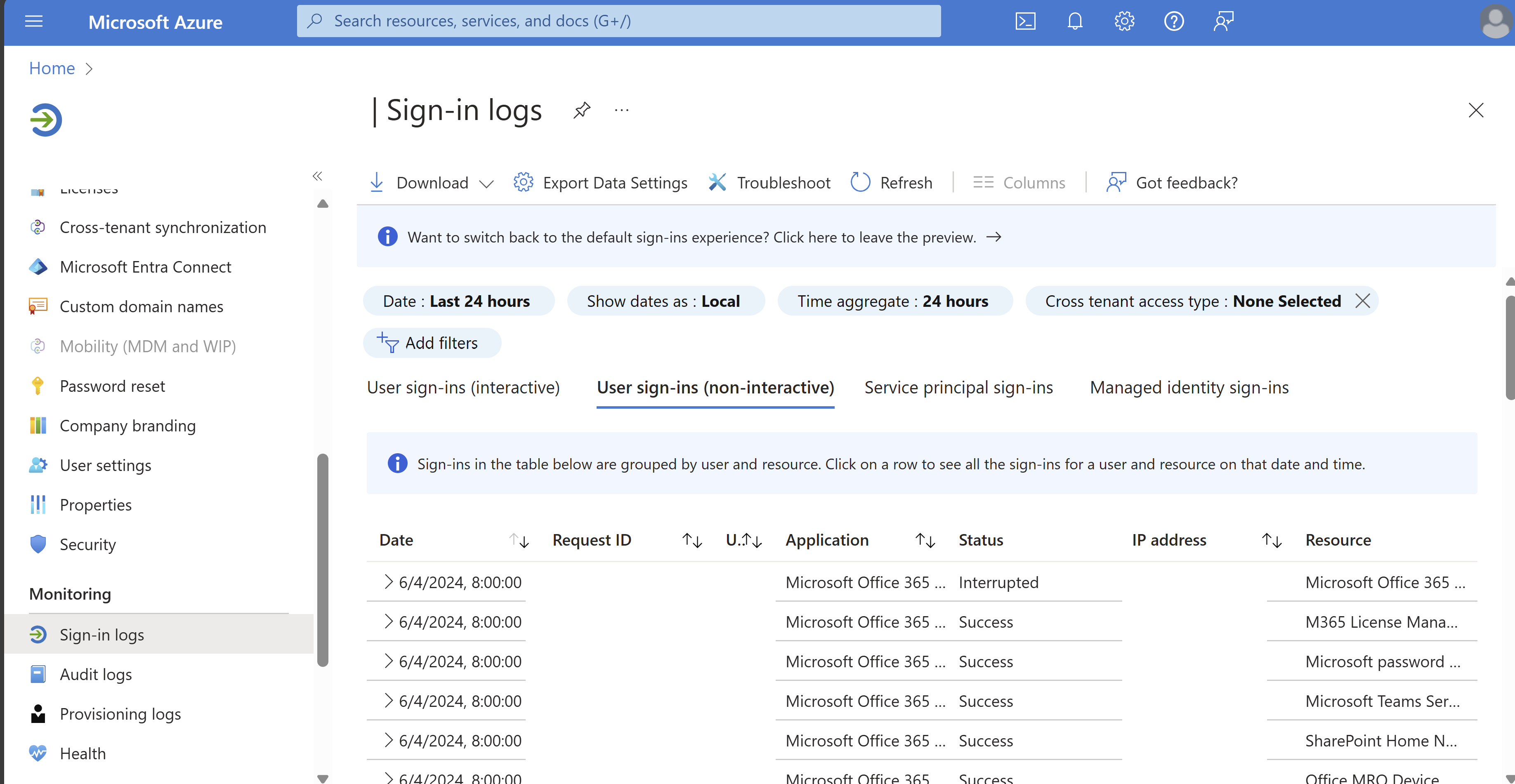

Microsoft Entra-aanmeldingen en configuratiewijzigingen controleren en controleren: verificaties van deze aard worden gecontroleerd en beschikbaar voor klanten via de aanmeldingslogboeken van Microsoft Entra, Microsoft Entra-auditlogboeken en de Microsoft Purview-nalevingsportal (voorheen in het Exchange-beheercentrum). We hebben onlangs de mogelijkheid toegevoegd om aanmeldingen te zien van partners die gedelegeerde beheerdersmachtigingen hebben. U kunt een gefilterde weergave van deze aanmeldingen zien door naar de aanmeldingslogboeken in het Microsoft Entra-beheercentrum te gaan en het filter voor meerdere tenanttoegangstypen toe te voegen: Serviceprovider op het tabblad Gebruikersaanmelding (niet-interactief).

Bekijk bestaande strategieën voor beschikbaarheid en retentie van logboeken: Het onderzoeken van activiteiten die door kwaadwillende actoren worden uitgevoerd, legt een grote nadruk op het hebben van adequate logboekretentieprocedures voor cloudresources, waaronder Microsoft 365. Verschillende abonnementsniveaus hebben een geïndidialiseerd logboekbeschikbaarheid en bewaarbeleid, wat belangrijk is om te begrijpen voordat u een procedure voor het reageren op incidenten vormt.

We raden alle organisaties aan om vertrouwd te raken met de logboeken die in uw abonnement beschikbaar worden gesteld en om ze regelmatig te evalueren op adequaatheid en afwijkingen. Voor organisaties die afhankelijk zijn van een organisatie van derden, moet u met hen samenwerken om hun strategie voor logboekregistratie voor alle beheeracties te begrijpen en een proces tot stand te brengen, moeten logboeken beschikbaar worden gesteld tijdens een incident.