Sjablonen voor beleid voor voorwaardelijke toegang

Sjablonen voor voorwaardelijke toegang bieden een handige methode om nieuwe beleidsregels te implementeren die zijn afgestemd op De aanbevelingen van Microsoft. Deze sjablonen zijn ontworpen om maximale beveiliging te bieden die is afgestemd op veelgebruikte beleidsregels voor verschillende typen klanten en locaties.

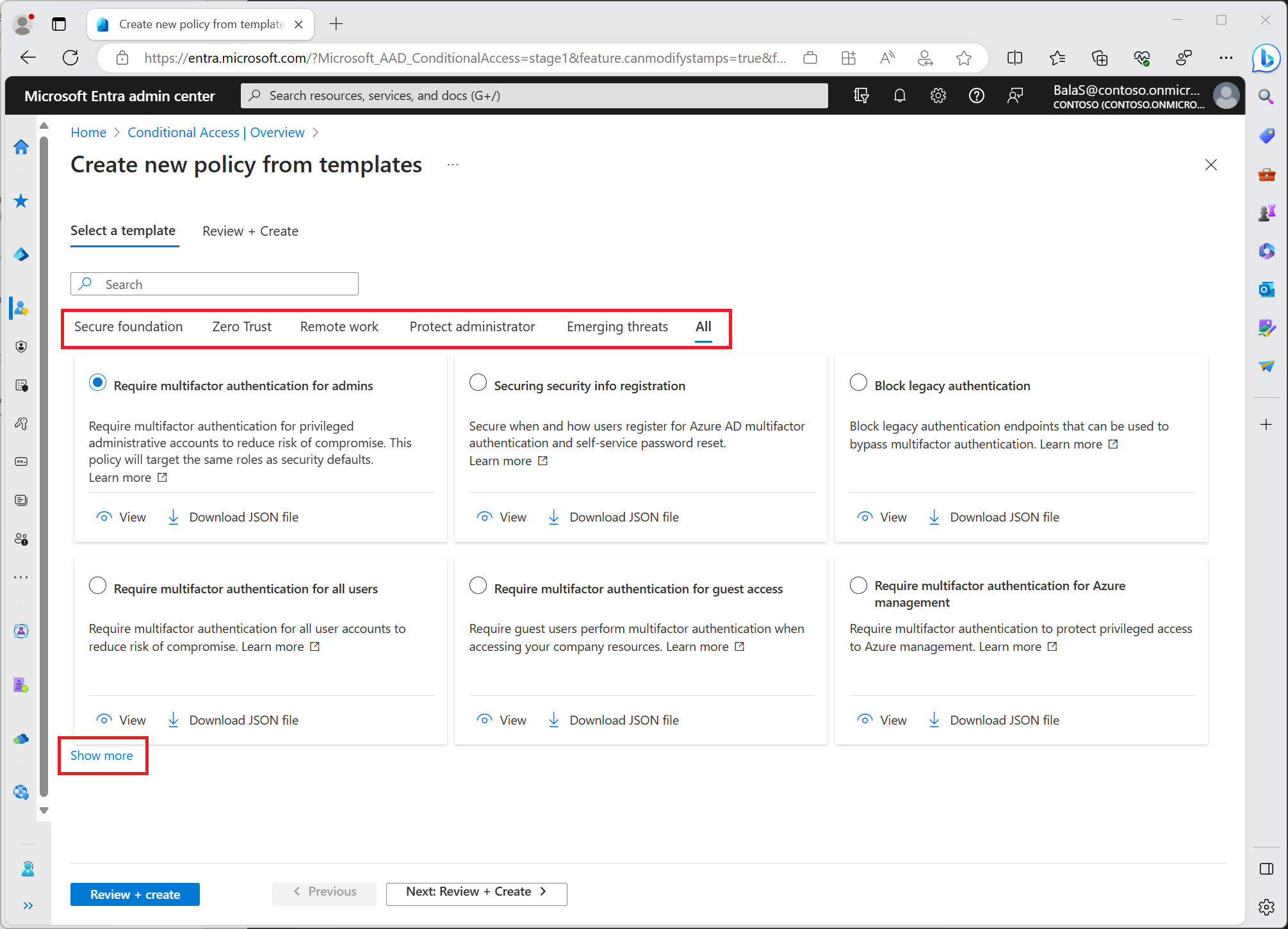

Sjablooncategorieën

Beleidssjablonen voor voorwaardelijke toegang zijn ingedeeld in de volgende categorieën:

Microsoft raadt dit beleid aan als basis voor alle organisaties. We raden u aan dit beleid als groep te implementeren.

- Meervoudige verificatie vereisen voor beheerders

- Registratie van beveiligingsinformatie beveiligen

- Verouderde verificatie blokkeren

- Meervoudige verificatie vereisen voor beheerders die toegang hebben tot Microsoft-beheerportals

- Meervoudige verificatie vereisen voor alle gebruikers

- Meervoudige verificatie vereisen voor Azure-beheer

- Vereisen dat het apparaat compatibel is met Microsoft Entra of meervoudige verificatie voor alle gebruikers

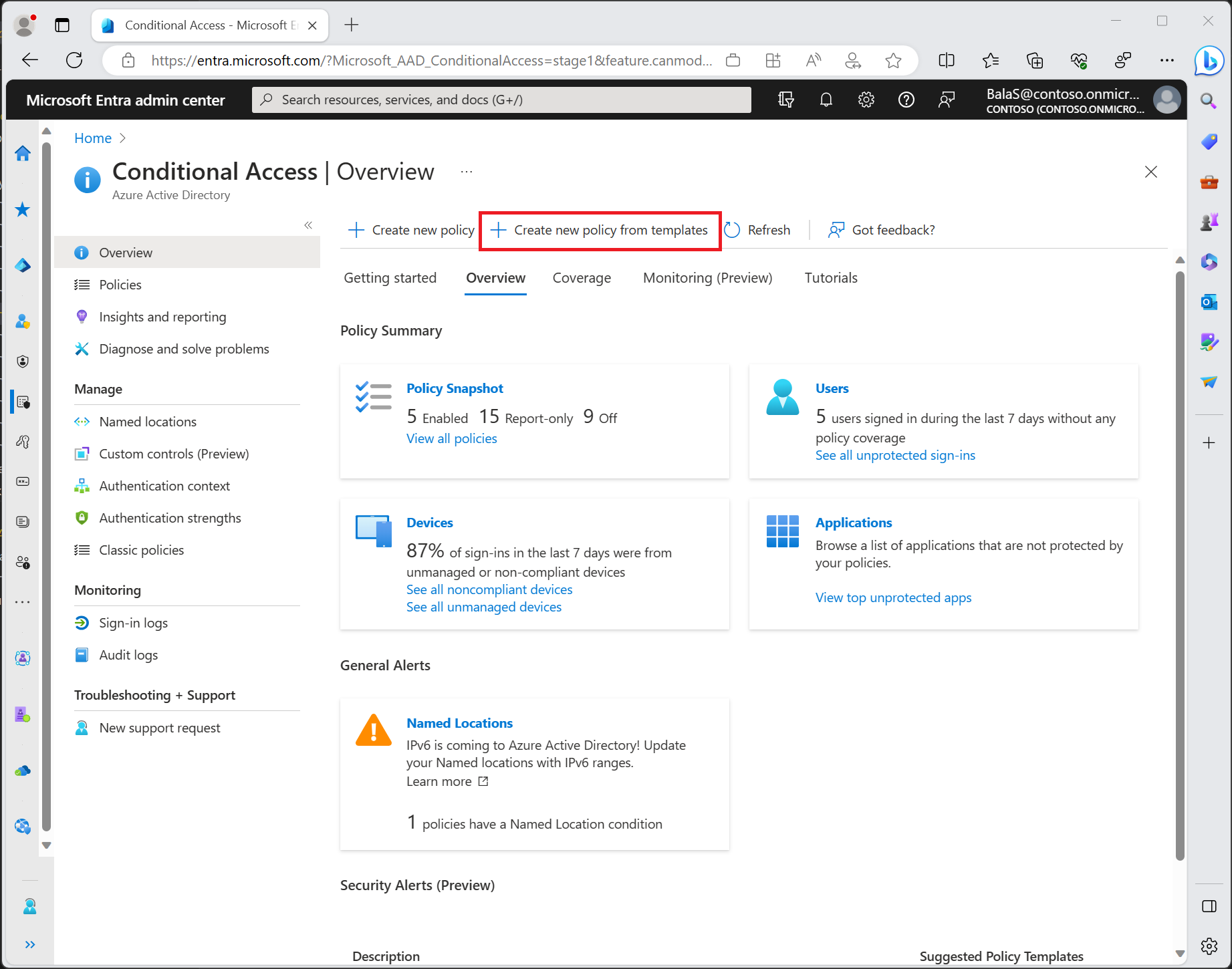

Zoek deze sjablonen in het Microsoft Entra-beheercentrum>protection>voor voorwaardelijke toegang>Maak nieuw beleid op basis van sjablonen. Selecteer Meer weergeven om alle beleidssjablonen in elke categorie weer te geven.

Belangrijk

Sjabloon voor beleid voor sjabloon voor voorwaardelijke toegang sluit alleen de gebruiker die het beleid maakt uit van de sjabloon. Als uw organisatie andere accounts moet uitsluiten, kunt u het beleid wijzigen zodra ze zijn gemaakt. U vindt deze beleidsregels in het Microsoft Entra-beheercentrumbeveiligingsbeleid>> voor voorwaardelijke toegang.> Selecteer een beleid om de editor te openen en de uitgesloten gebruikers en groepen te wijzigen om accounts te selecteren die u wilt uitsluiten.

Standaard wordt elk beleid gemaakt in de modus Alleen-rapporteren, raden we organisaties aan om het gebruik te testen en te controleren, om ervoor te zorgen dat het beoogde resultaat wordt gegarandeerd voordat elk beleid wordt ingeschakeld.

Organisaties kunnen afzonderlijke beleidssjablonen selecteren en:

- Bekijk een samenvatting van de beleidsinstellingen.

- Bewerken, om aan te passen op basis van de behoeften van de organisatie.

- Exporteer de JSON-definitie voor gebruik in programmatische werkstromen.

- Deze JSON-definities kunnen worden bewerkt en vervolgens geïmporteerd op de hoofdpagina van het beleid voor voorwaardelijke toegang met behulp van de optie Beleid uploaden.

Andere algemene beleidsregels

- Meervoudige verificatie vereisen voor apparaatregistratie

- Toegang blokkeren per locatie

- Toegang blokkeren behalve specifieke apps

Uitsluitingen van gebruikers

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

- noodtoegangaccounts of break glass-accounts om tenantbrede accountvergrendeling te voorkomen. In het onwaarschijnlijke scenario zijn alle beheerders uitgesloten van uw tenant, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden bij de tenant om stappen te ondernemen om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

- Serviceaccounts en service-principals, zoals het Microsoft Entra Connect-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gebonden aan een bepaalde gebruiker. Ze worden normaal gebruikt door back-end services die programmatische toegang tot toepassingen mogelijk maken, maar worden ook gebruikt om in te loggen op systemen voor administratieve doeleinden. Serviceaccounts zoals deze moeten worden uitgesloten omdat MFA niet programmatisch kan worden voltooid. Oproepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workload-identiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten. Als tijdelijke oplossing kunt u deze specifieke accounts uitsluiten van het basislijnbeleid.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor