Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Security Copilot is een generatieve AI-aangedreven beveiligingsoplossing die helpt de efficiëntie en capaciteiten van beveiligingspersoneel te vergroten om beveiligingsresultaten op machinesnelheid en -schaal te verbeteren. Het biedt een natuurlijke taalervaring en een ondersteunende copilootfunctie om beveiligingsprofessionals te helpen bij end-to-end scenario's zoals incidentrespons, dreigingsjacht, inlichtingenverzameling en houdingsbeheer. Voor meer informatie over wat het kan doen, zie Wat is Microsoft Security Copilot?

Weet voordat u begint

Als je nieuw bent met Security Copilot, zou je je ermee vertrouwd moeten maken door deze artikelen te lezen:

- Wat is Microsoft Security Copilot?

- Ervaringen met Microsoft Security Copilot

- Aan de slag met Microsoft Security Copilot

- Begrijp authenticatie in Microsoft Security Copilot

- Aanwijzingen geven in Microsoft Security Copilot

Integratie van Security Copilot in Azure Firewall

Azure Firewall is een cloudeigen en intelligente beveiligingsservice voor netwerkfirewalls die de beste bedreigingsbeveiliging biedt voor uw cloudworkloads die worden uitgevoerd in Azure. Het is een volledig stateful firewall-as-a-service met ingebouwde hoge beschikbaarheid en onbeperkte cloudschaalbaarheid.

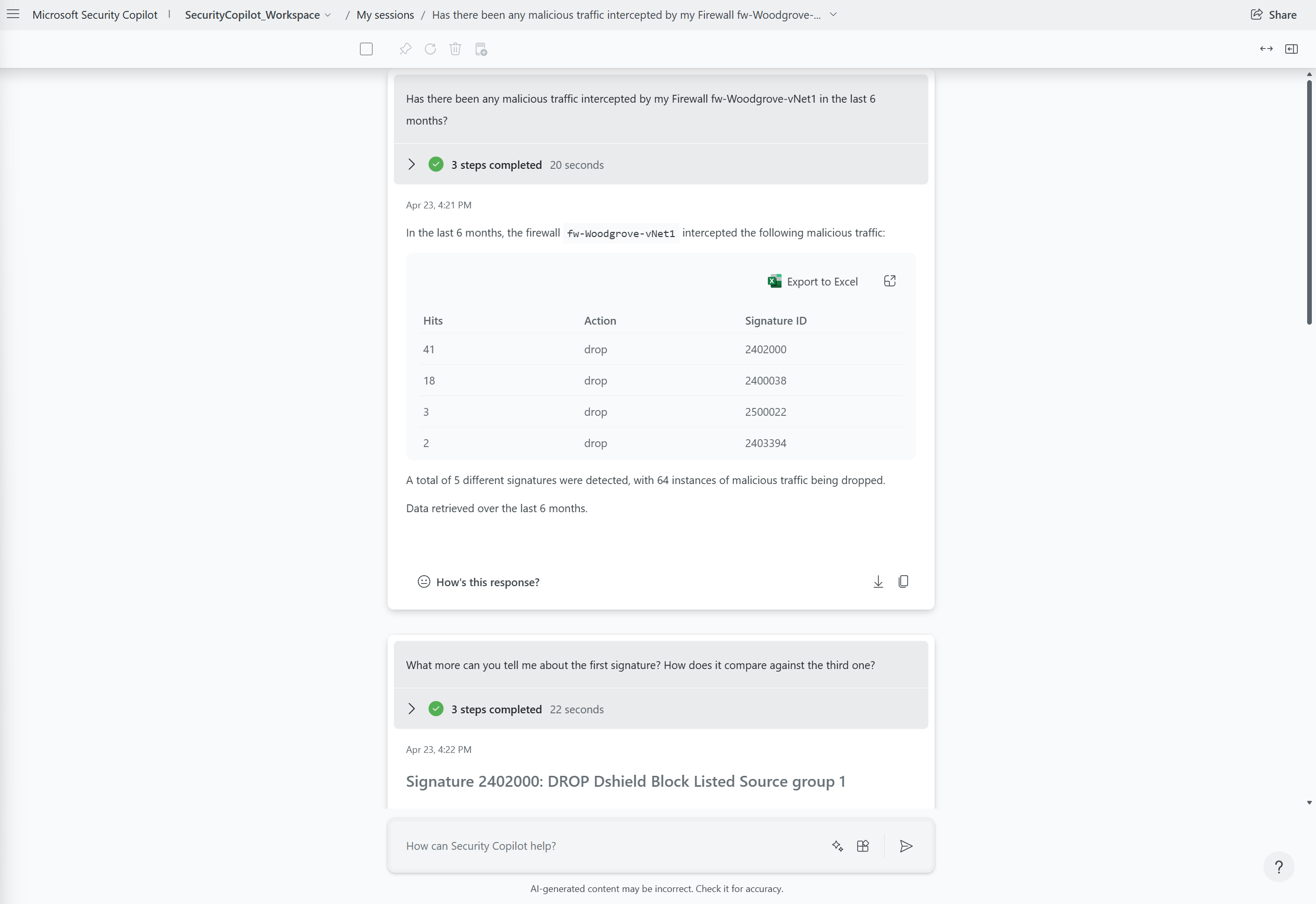

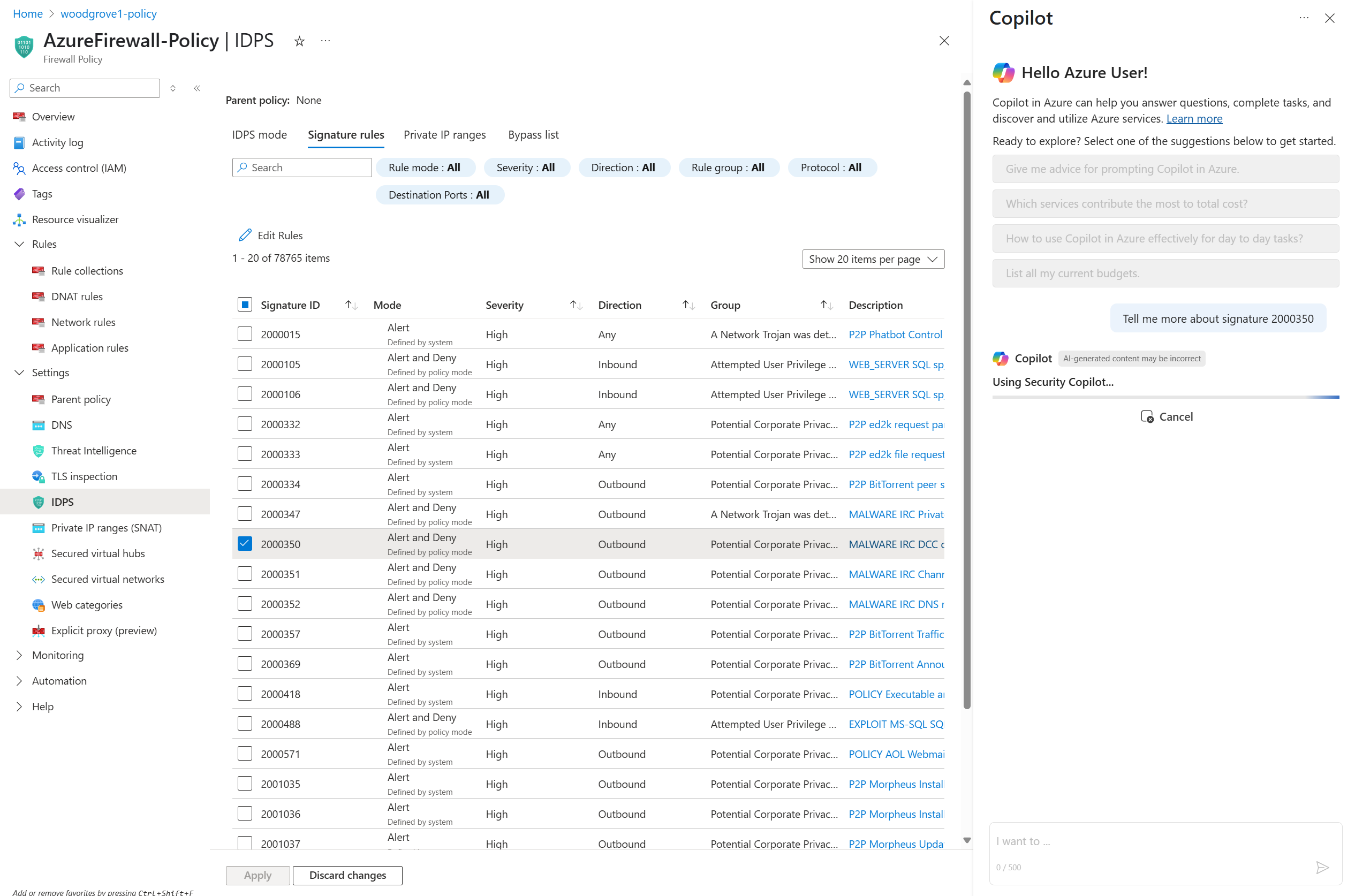

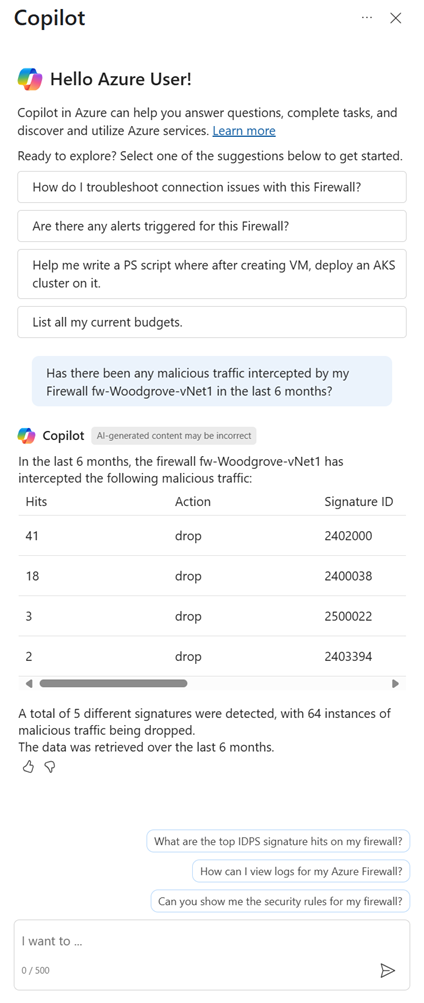

De integratie van Azure Firewall in Security Copilot helpt analisten bij het uitvoeren van gedetailleerd onderzoek naar het kwaadaardige verkeer dat door de IDPS-functie van hun firewalls in hun gehele vloot wordt onderschept, door gebruik te maken van vragen in natuurlijke taal.

Je kunt deze integratie in twee verschillende ervaringen gebruiken.

Security Copilot portal (zelfstandige ervaring)

Azure Copilot (ingesloten ervaring) in Azure Portal:

Zie Microsoft Security Copilot-ervaringen en mogelijkheden van Azure Copilot voor meer informatie.

Belangrijkste kenmerken

Security Copilot heeft ingebouwde systeemfuncties die gegevens kunnen ophalen van de verschillende ingeschakelde plug-ins.

Om de lijst van ingebouwde systeemmogelijkheden voor Azure Firewall te bekijken, volgt u de volgende procedure op het Security Copilot-portaal:

In de promptbalk selecteer je het Prompts-icoon.

Selecteer Alle systeemcapaciteiten weergeven.

De sectie Azure Firewall bevat een lijst van alle beschikbare mogelijkheden die je kunt gebruiken.

Schakel de integratie met Azure Firewall in Security Copilot in

Zorg ervoor dat uw Azure-firewall correct is geconfigureerd.

Azure Firewall Gestructureerde Logboeken – de Azure Firewalls die gebruikt worden met Security Copilot moeten geconfigureerd zijn met resourcespecifieke gestructureerde logboeken voor IDPS en deze logboeken moeten naar een Log Analytics-werkruimte worden gestuurd.

Op rollen gebaseerd toegangsbeheer voor Azure Firewall : de gebruikers die de Azure Firewall-invoegtoepassing in Security Copilot gebruiken, moeten de juiste op rollen gebaseerde Azure-rollen voor toegangsbeheer hebben om toegang te krijgen tot de firewall en de bijbehorende Log Analytics-werkruimten.

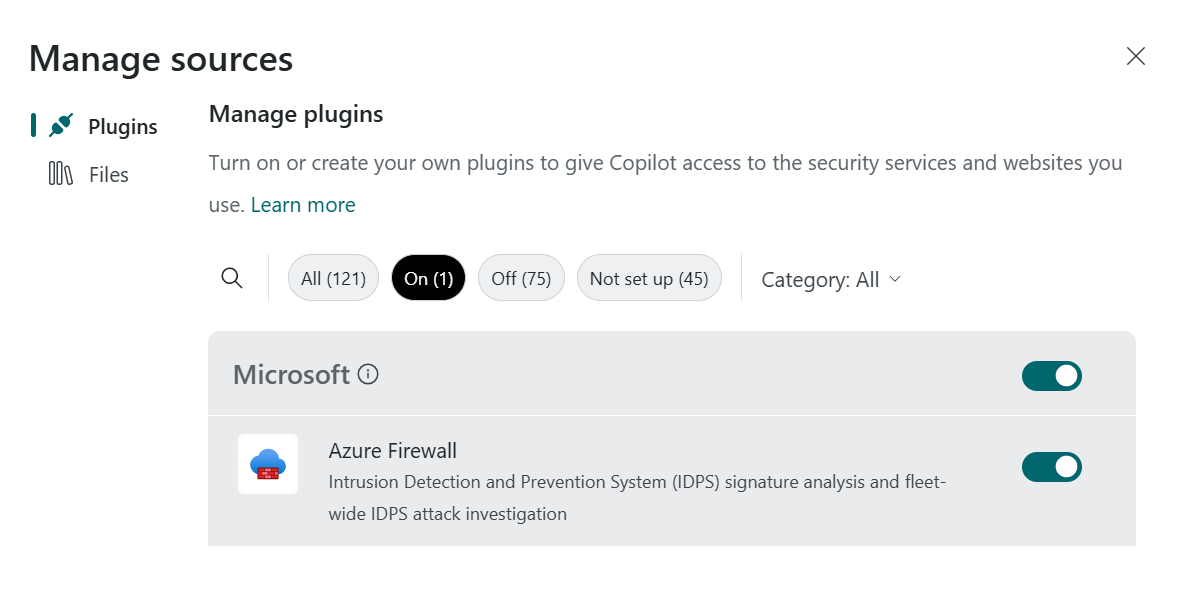

Ga naar Security Copilot en meld u aan met uw inloggegevens.

Zorg ervoor dat de Azure Firewall-plugin is ingeschakeld. Selecteer in de promptbalk het pictogram Bronnen . In het Bronnen beheren pop-upvenster dat verschijnt, controleer of de Azure Firewall schakelaar is ingeschakeld. Sluit daarna het raam. Er is geen andere configuratie nodig. Zolang gestructureerde logboeken naar een Log Analytics-werkruimte worden verzonden en je de juiste rolgebaseerde toegangsrechten hebt, vindt Copilot de gegevens die het nodig heeft om je vragen te beantwoorden.

Voer uw prompt in op de promptbalk in de Security Copilot-portal of via de Azure Copilot-ervaring in de Azure-portal.

Belangrijk

Het gebruik van Azure Copilot om query's uit te voeren op Azure Firewall is opgenomen in Security Copilot en vereist beveiligings-rekeneenheden (SKU's). U kunt SKU's implementeren en deze op elk gewenst moment vergroten of verlagen. Voor meer informatie over SCU's, zie Aan de slag met Microsoft Security Copilot. Als u Security Copilot niet goed hebt geconfigureerd, maar een vraag stelt die relevant is voor de mogelijkheden van Azure Firewall via de Azure Copilot-ervaring, wordt er een foutbericht weergegeven.

Voorbeeld Azure Firewall prompts

Er zijn veel prompts die je kunt gebruiken om informatie van Azure Firewall te verkrijgen. Deze sectie somt degenen op die vandaag het beste werken. Ze worden continu bijgewerkt zodra nieuwe mogelijkheden gelanceerd worden.

Haal de top IDPS-handtekeningstreffers op voor een bepaalde Azure Firewall

Verkrijg loginformatie over het verkeer dat is onderschept door de IDPS-functionaliteit in plaats van zelf handmatig KQL-query’s te maken.

voorbeeldprompts:

- Is er schadelijk verkeer onderschept door mijn firewall

<Firewall name>? - Wat zijn de belangrijkste 20 IDPS-treffers van de afgelopen zeven dagen voor firewall

<Firewall name>in de resourcegroep<resource group name>? - Toon in tabelvorm de top 50 aanvallen die gericht zijn op firewall

<Firewall name>in het abonnement<subscription name>van de afgelopen maand.

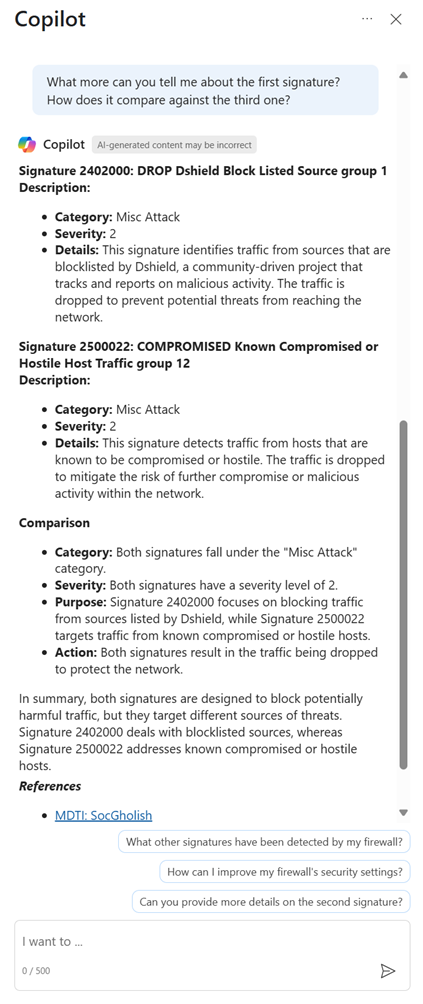

Verrijk het dreigingsprofiel van een IDPS-handtekening voorbij loginformatie.

Verkrijg extra details om de dreigingsinformatie/profiel van een IDPS-handtekening te verrijken in plaats van dit zelf handmatig samen te stellen.

voorbeeldprompts:

Leg uit waarom IDPS de hoogste hit als hoge ernst en de vijfde hit als lage ernst heeft gemarkeerd.

Wat kun je me over deze aanval vertellen? Voor welke andere aanvallen is deze aanvaller bekend?

Ik zie dat de derde handtekening-id is gekoppeld aan CVE

<CVE number\>, vertel me meer over deze CVE.Opmerking

De invoegtoepassing Microsoft Threat Intelligence is een andere bron die Security Copilot kan gebruiken om bedreigingsinformatie te bieden voor IDPS-handtekeningen.

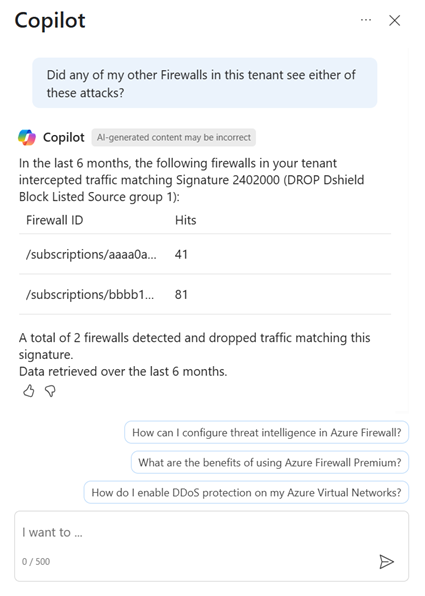

Zoek naar een bepaalde IDPS-handtekening voor uw tenant, abonnementen of resourcegroepen

Voer een vlootbrede zoekopdracht uit (over elke reikwijdte) om een bedreiging te vinden in al je firewalls, in plaats van de bedreiging handmatig te zoeken.

voorbeeldprompts:

- Werd de handtekening-id

<ID number\>alleen door deze ene firewall gestopt? Wat met anderen in deze hele tenant? - Is de belangrijkste hit gezien door een andere firewall in het abonnement

<subscription name>? - Heeft de afgelopen week een firewall in de resourcegroep

<resource group name\>de handtekening-id<ID number>gezien?

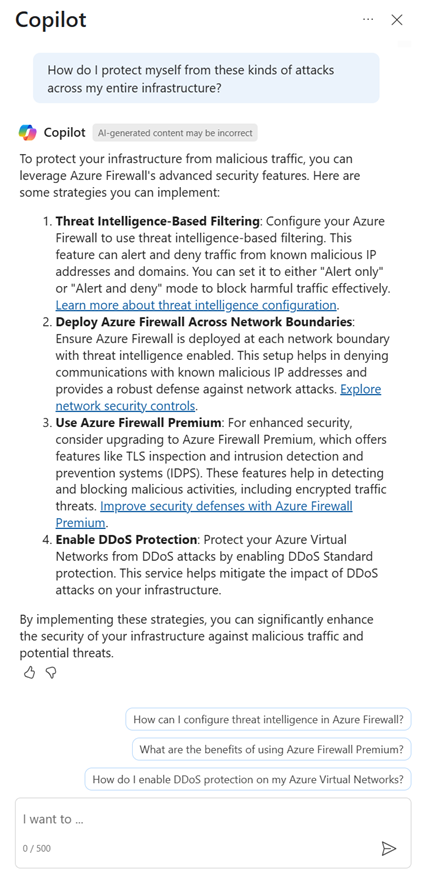

Genereer aanbevelingen om uw omgeving te beveiligen met behulp van de IDPS-functie van Azure Firewall.

Krijg informatie uit de documentatie over het gebruik van de IDPS-functie van Azure Firewall om uw omgeving te beveiligen, zodat u deze informatie niet handmatig hoeft op te zoeken.

voorbeeldprompts:

Hoe bescherm ik mezelf tegen toekomstige aanvallen van deze aanvaller op mijn hele infrastructuur?

Hoe kan ik dit doen als ik ervoor wil zorgen dat al mijn Azure Firewalls zijn beveiligd tegen aanvallen vanaf de handtekening-id

<ID number\>?Wat is het verschil in risico tussen alleen waarschuwen en waarschuwen en blokkeren modi voor IDPS?

Opmerking

Security Copilot kan ook gebruikmaken van de mogelijkheid microsoft-documentatie vragen om deze informatie te verstrekken en wanneer u deze mogelijkheid gebruikt via de Azure Copilot-ervaring, kan de functie Informatie ophalen worden gebruikt om deze informatie te verstrekken.

Feedback geven

Uw feedback is van essentieel belang om de huidige en geplande ontwikkeling van het product te sturen. De beste manier om deze feedback te geven is rechtstreeks in het product.

Via Security Copilot

Selecteer Hoe is deze reactie? onderaan elke voltooide prompt en kies een van de volgende opties:

- Ziet er goed uit : selecteer of de resultaten nauwkeurig zijn op basis van uw beoordeling.

- Moet worden verbeterd : selecteer op basis van uw beoordeling of een detail in de resultaten onjuist of onvolledig is.

- Ongepast - Selecteer indien de resultaten twijfelachtige, dubbelzinnige of mogelijk schadelijke informatie bevatten.

Voor elke feedbackoptie kunt u aanvullende informatie opgeven in het volgende dialoogvenster. Waar mogelijk, en vooral als het resultaat Moet worden verbeterd, schrijf dan een paar woorden op waarin u uitlegt hoe het resultaat kan worden verbeterd. Als u prompts hebt ingevoerd die specifiek zijn voor Azure Firewall en de resultaten niet gerelateerd zijn, neemt u die informatie op.

Door middel van Azure Copilot

Gebruik de knoppen Vind ik leuk en Niet leuk onder aan elke voltooide prompt. Voor beide feedbackopties kunt u aanvullende informatie verstrekken in het daaropvolgende dialoogvenster. Wanneer mogelijk, en vooral wanneer je niet tevreden bent met een reactie, schrijf dan een paar woorden om uit te leggen hoe de uitkomst verbeterd kan worden. Als u prompts hebt ingevoerd die specifiek zijn voor Azure Firewall en de resultaten niet gerelateerd zijn, neemt u die informatie op.

Privacy en gegevensbeveiliging in Security Copilot

Wanneer u met Security Copilot communiceert via de Security Copilot-portal of de Azure Copilot-ervaring om informatie op te halen, haalt Copilot die gegevens op uit Azure Firewall. De prompts, de opgehaalde gegevens en de uitvoer die in de promptresultaten wordt getoond, worden verwerkt en opgeslagen binnen de Copilot-dienst. Voor meer informatie, zie Privacy en gegevensbescherming in Microsoft Security Copilot.