Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Dit artikel bevat alle informatie over bewakingsreferenties voor deze service.

Zie Azure Firewall bewaken voor meer informatie over de gegevens die u kunt verzamelen voor Azure Firewall en hoe u deze kunt gebruiken.

Metrics

In deze sectie vindt u alle automatisch verzamelde platformgegevens voor deze service. Deze metrische gegevens maken ook deel uit van de algemene lijst met alle platformgegevens die worden ondersteund in Azure Monitor.

Zie het overzicht van metrische gegevens in Azure Monitor voor meer informatie over het bewaren van metrische gegevens.

Ondersteunde metrische gegevens voor Microsoft.Network/azureFirewalls

De volgende tabel bevat de metrische gegevens die beschikbaar zijn voor het resourcetype Microsoft.Network/azureFirewalls.

- Alle kolommen zijn mogelijk niet aanwezig in elke tabel.

- Sommige kolommen kunnen zich buiten het weergavegebied van de pagina bevinden. Selecteer Tabel uitvouwen om alle beschikbare kolommen weer te geven.

Kopteksten van tabellen

- Categorie : de groep of classificatie van metrische gegevens.

- Metric - De naam van de metrische weergave zoals die in de Azure-portal verschijnt.

- Naam in REST API : de naam van de metrische waarde die wordt genoemd in de REST API.

- Eenheid : maateenheid.

- Aggregatie - Het standaard aggregatietype. Geldige waarden: Gemiddelde (Gemiddeld), Minimum (Min), Maximum (Max), Totaal (Som), Aantal.

- Dimensies - Dimensies die beschikbaar zijn voor de metriek.

-

Tijdsintervallen - waarmee de metrische gegevens worden bemonsterd. Geeft bijvoorbeeld

PT1Maan dat de metrische waarde elke minuut,PT30Mom de 30 minuten,PT1Helk uur enzovoort wordt genomen. - DS Exporteren: of de metrische waarde kan worden geëxporteerd naar Azure Monitor-logboeken via diagnostische instellingen. Zie Diagnostische instellingen maken in Azure Monitor voor meer informatie over het exporteren van metrische gegevens.

| Metric | Naam in REST API | Unit | Aggregation | Dimensions | Tijdgranulen | DS-Uitvoer |

|---|---|---|---|---|---|---|

|

Aantal toepassingsregels bereikt Aantal keren dat toepassingsregels zijn bereikt |

ApplicationRuleHit |

Count | Het totaal (som) |

Status, , ReasonProtocol |

PT1M | Yes |

|

Verwerkte gegevens Totale hoeveelheid gegevens die door deze firewall worden verwerkt |

DataProcessed |

Bytes | Het totaal (som) | <geen> | PT1M | Yes |

|

Status van firewall Geeft de algehele status van deze firewall aan |

FirewallHealth |

Percent | Average |

Status, Reason |

PT1M | Yes |

|

Latentietest (preview) Schatting van de gemiddelde latentie van de firewall, zoals gemeten door latentietest |

FirewallLatencyPng |

Milliseconds | Average | <geen> | PT1M | Yes |

|

Aantal netwerkregels bereikt Aantal keren dat netwerkregels zijn bereikt |

NetworkRuleHit |

Count | Het totaal (som) |

Status, Reason |

PT1M | Yes |

|

Waargenomen capaciteitseenheden Gerapporteerd aantal capaciteitseenheden voor de Azure Firewall |

ObservedCapacity |

Onbepaald | Gemiddelde, Minimum, Maximum | <geen> | PT1M | Yes |

|

SNAT-poortgebruik Percentage uitgaande SNAT-poorten dat momenteel wordt gebruikt |

SNATPortUtilization |

Percent | Gemiddelde, maximum | Protocol |

PT1M | Yes |

|

Throughput Doorvoer verwerkt door deze firewall |

Throughput |

BitsPerSecond | Average | <geen> | PT1M | No |

Waargenomen capaciteit

De metrische gegevens waargenomen capaciteit is het primaire hulpprogramma om te begrijpen hoe uw firewall in de praktijk wordt geschaald.

Aanbevolen procedures voor het gebruik van waargenomen capaciteit

- Valideer de installatie van uw vooraf schalen: Controleer of uw firewall consistent de door u gedefinieerde minCapacity onderhoudt.

- Realtime schaalgedrag bijhouden: Gebruik de aggregatie Avg om realtime capaciteitseenheden te bekijken.

- Toekomstige behoeften voorspellen: Combineer historische waargenomen capaciteit met verkeerstrends (bijvoorbeeld maandelijkse pieken of seizoensgebonden gebeurtenissen) om uw capaciteitsplanning te verfijnen.

- Proactieve waarschuwingen instellen: Configureer Azure Monitor-waarschuwingen voor drempelwaarden voor waargenomen capaciteit (bijvoorbeeld een waarschuwing wanneer het schalen groter is dan 80% van maxCapacity).

- Correleren met metrische prestatiegegevens: Koppel waargenomen capaciteit met doorvoer, latentietest en SNAT-poortgebruik om vast te stellen of schalen bij de vraag blijft.

Status van firewall

In de voorgaande tabel heeft de metrische waarde voor de status van de firewall twee dimensies:

- Status: Mogelijke waarden zijn in orde, gedegradeerd, beschadigd.

- Reden: Geeft de reden voor de bijbehorende status van de firewall.

Als SNAT-poorten meer dan 95%worden gebruikt, worden ze beschouwd als uitgeput en is de status 50% met status=Gedegradeerd en reason=SNAT-poort. De firewall blijft verkeer verwerken en bestaande verbindingen worden niet beïnvloed. Nieuwe verbindingen worden echter mogelijk niet af en toe tot stand gebracht.

Als SNAT-poorten minder dan 95% worden gebruikt, wordt de firewall als gezond beschouwd en wordt de status weergegeven als 100%.

Als er geen gebruik van SNAT-poorten wordt gerapporteerd, wordt de status weergegeven als 0%.

SNAT-poortgebruik

Wanneer u meer openbare IP-adressen aan uw firewall toevoegt, zijn er voor het metrische SNAT-poortgebruik meer SNAT-poorten beschikbaar, waardoor het gebruik van SNAT-poorten wordt verminderd. Wanneer de firewall om verschillende redenen uitschaalt (bijvoorbeeld CPU of doorvoer), zijn er ook meer SNAT-poorten beschikbaar.

In feite kan een bepaald percentage van het gebruik van SNAT-poorten omlaag gaan zonder dat u openbare IP-adressen toevoegt, alleen omdat de service is uitgeschaald. U kunt het aantal openbare IP-adressen dat beschikbaar is, rechtstreeks beheren om de poorten die beschikbaar zijn op uw firewall te vergroten. U kunt het schalen van firewalls echter niet rechtstreeks beheren.

Als er sprake is van uitputting van de SNAT-poort, moet u ten minste vijf openbare IP-adressen toevoegen. Hierdoor wordt het aantal beschikbare SNAT-poorten verhoogd. Zie Azure Firewall-functies voor meer informatie.

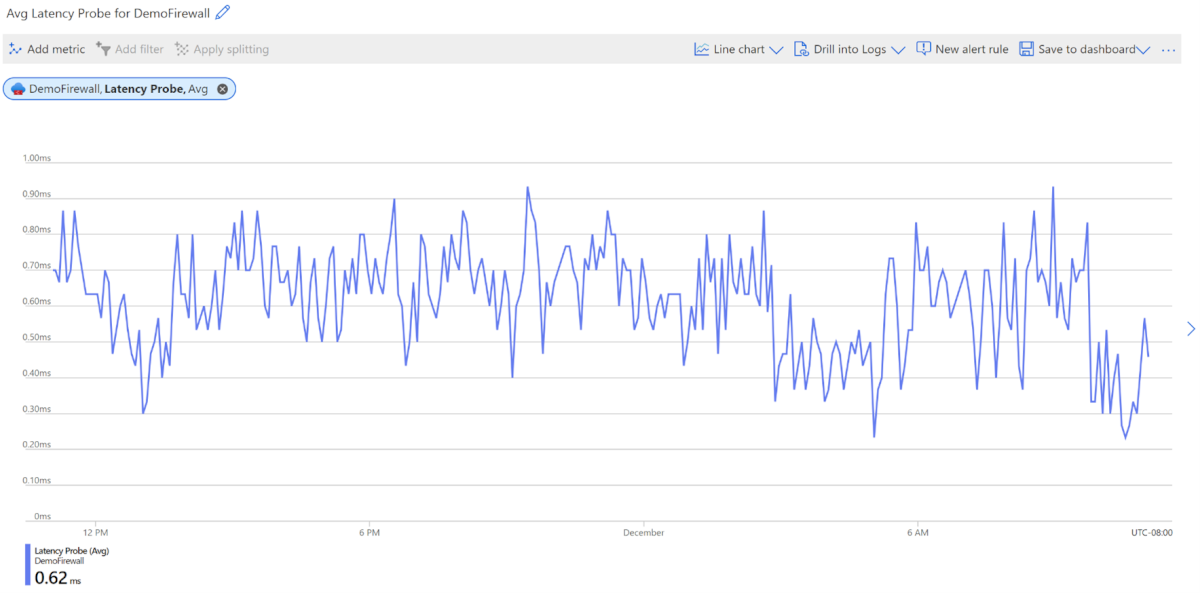

AZFW-latentietest

Met de meetwaarde AZFW-latentietest wordt de totale of gemiddelde latentie van Azure Firewall in milliseconden gemeten. Beheerders kunnen deze metrische waarde gebruiken voor de volgende doeleinden:

- Diagnose stellen of Azure Firewall latentie veroorzaakt in het netwerk

- Bewaken en waarschuwen voor latentie- of prestatieproblemen, zodat IT-teams proactief contact kunnen opnemen

- Verschillende factoren identificeren die een hoge latentie kunnen veroorzaken in Azure Firewall, zoals hoog CPU-gebruik, hoge doorvoer of netwerkproblemen

Wat de metrische metrische gegevens azFW-latentietest

- Maatregelen: De latentie van Azure Firewall binnen het Azure-platform

- Meet niet: End-to-endlatentie voor het hele netwerkpad. De metrische waarde weerspiegelt de prestaties binnen de firewall in plaats van de latentie die Azure Firewall in het netwerk introduceert

- Foutrapportage: Als de metrische latentie niet goed werkt, wordt er een waarde van 0 gerapporteerd in het dashboard met metrische gegevens, wat een testfout of onderbreking aangeeft

Factoren die van invloed zijn op latentie

Verschillende factoren kunnen van invloed zijn op de latentie van de firewall:

- Hoog CPU-gebruik

- Hoge doorvoer- of verkeersbelasting

- Netwerkproblemen binnen het Azure-platform

Latentietests: Van ICMP naar TCP

De latentietest maakt momenteel gebruik van de Ping Mesh-technologie van Microsoft, die is gebaseerd op ICMP (Internet Control Message Protocol). ICMP is geschikt voor snelle statuscontroles, zoals pingaanvragen, maar het vertegenwoordigt mogelijk niet nauwkeurig toepassingsverkeer in de praktijk, dat doorgaans afhankelijk is van TCP. ICMP-tests geven echter een andere prioriteit op het Azure-platform, wat kan leiden tot variatie tussen SKU's. Om deze verschillen te verminderen, is Azure Firewall van plan om over te stappen op TCP-tests.

Belangrijke overwegingen:

- Latentiepieken: Met ICMP-tests zijn onregelmatige pieken normaal en maken ze deel uit van het standaardgedrag van het hostnetwerk. Begrijp deze pieken niet verkeerd als firewallproblemen, tenzij deze zich blijven voordoen.

- Gemiddelde latentie: Azure Firewall-latentie varieert gemiddeld van 1 ms tot 10 ms, afhankelijk van de firewall-SKU en de implementatiegrootte.

Aanbevolen procedures voor het bewaken van latentie

Stel een basislijn in: Stel een latentiebasislijn in onder lichtverkeersomstandigheden voor nauwkeurige vergelijkingen tijdens normaal of piekgebruik.

Note

Bij het vaststellen van uw basislijn verwacht u incidentele pieken in metrische gegevens vanwege recente infrastructuurwijzigingen. Deze tijdelijke pieken zijn normaal en het resultaat van aanpassingen van metrische rapportage, niet van werkelijke problemen. Dien alleen een ondersteuningsaanvraag in als pieken in de loop van de tijd blijven bestaan.

Monitor voor patronen: Verwacht incidentele latentiepieken als onderdeel van normale bewerkingen. Als hoge latentie zich buiten deze normale variaties blijft voordoen, kan dit duiden op een dieper probleem waarvoor onderzoek is vereist.

Aanbevolen latentiedrempel: een aanbevolen richtlijn is dat latentie niet groter mag zijn dan 3x de basislijn. Als deze drempelwaarde wordt overschreden, wordt verder onderzoek aanbevolen.

Controleer de regellimiet: zorg ervoor dat de netwerkregels binnen de limiet van 20.000 regels vallen. Het overschrijden van deze limiet kan van invloed zijn op de prestaties.

Nieuwe onboarding van toepassingen: controleer op nieuwe onboardingtoepassingen die aanzienlijke belasting kunnen toevoegen of latentieproblemen kunnen veroorzaken.

Ondersteuningsaanvraag: Als u continue latentievermindering ziet die niet overeenkomt met het verwachte gedrag, kunt u een ondersteuningsticket indienen voor verdere hulp.

Metrische dimensies

Zie Multidimensionale metrische gegevens voor informatie over wat metrische dimensies zijn.

Deze service heeft de volgende dimensies die zijn gekoppeld aan de metrische gegevens.

- Protocol

- Reason

- Status

Logboeken van bronnen

Deze sectie bevat de typen resourcelogboeken die u voor deze service kunt verzamelen. De sectie wordt opgehaald uit de lijst met alle typen resourcelogboeken die worden ondersteund in Azure Monitor.

Ondersteunde resourcelogboeken voor Microsoft.Network/azureFirewalls

| Category | Weergavenaam van categorie | Logaritmetafel | Biedt ondersteuning voor basislogboekabonnement | Ondersteunt opnametijdtransformatie | Voorbeeldvragen | Kosten voor export |

|---|---|---|---|---|---|---|

AZFWApplicationRule |

Azure Firewall-toepassingsregel |

AZFWApplicationRule Bevat alle toepassingsregellogboekgegevens. Elke overeenkomst tussen het gegevensvlak en de toepassingsregel maakt een logboekvermelding met het gegevensvlakpakket en de kenmerken van de overeenkomende regel. |

Yes | Yes | Queries | Yes |

AZFWApplicationRuleAggregation |

Aggregatie van Azure Firewall-netwerkregels (Beleidsanalyse) |

AZFWApplicationRuleAggregation Bevat geaggregeerde toepassingsregellogboekgegevens voor Policy Analytics. |

Yes | Yes | Yes | |

AZFWDnsAdditional |

Traceringslogboek voor DNS-stroom in Azure Firewall |

AzureDiagnostics Logboeken van meerdere Azure-resources. |

No | No | Queries | Yes |

AZFWDnsQuery |

DNS-query voor Azure Firewall |

AZFWDnsQuery Bevat alle loggegevens van DNS-proxygebeurtenissen. |

Yes | Yes | Queries | Yes |

AZFWFatFlow |

Azure Firewall Fat Flow-logboek |

AZFWFatFlow Deze query retourneert de belangrijkste gegevensstromen tussen Azure Firewall-instanties. Het logbestand bevat stroominformatie, de datatransmissiesnelheid (in eenheden Megabit per seconde) en de periode waarin de datastromen werden vastgelegd. Volg de documentatie om Top flow logging in te schakelen en details over hoe het wordt geregistreerd. |

Yes | Yes | Queries | Yes |

AZFWFlowTrace |

Traceringslogboek van Azure Firewall-stroom |

AZFWFlowTrace Stroomlogboeken in Azure Firewall-exemplaren. Logboek bevat stroominformatie, vlaggen en de periode waarin de stromen zijn vastgelegd. Volg de documentatie om logboekregistratie van stroomtracering en details in te schakelen over hoe deze worden vastgelegd. |

Yes | Yes | Queries | Yes |

AZFWFqdnResolveFailure |

Fout met FQDN-oplossing voor Azure Firewall | No | No | Yes | ||

AZFWIdpsSignature |

Azure Firewall IDPS-handtekening |

AZFWIdpsSignature Bevat alle gegevensvlakpakketten die overeenkomen met een of meer IDPS-handtekeningen. |

Yes | Yes | Queries | Yes |

AZFWNatRule |

Nat-regel voor Azure Firewall |

AZFWNatRule Bevat alle DNAT (Destination Network Address Translation) gebeurtenisloggegevens. Elke overeenkomst tussen het gegevensvlak en de DNAT-regel maakt een logboekvermelding met het gegevensvlakpakket en de kenmerken van de overeenkomende regel. |

Yes | Yes | Queries | Yes |

AZFWNatRuleAggregation |

Aggregatie van Nat-regels van Azure Firewall (Beleidsanalyse) |

AZFWNatRuleAggregation Bevat geaggregeerde NAT-regellogboekgegevens voor Policy Analytics. |

Yes | Yes | Yes | |

AZFWNetworkRule |

Azure Firewall-netwerkregel |

AZFWNetworkRule Bevat alle netwerkregellogboekgegevens. Elke overeenkomst tussen het dataplan en de netwerkregel creëert een logboekvermelding met het dataplanpakket en de eigenschappen van de bijbehorende regel. |

Yes | Yes | Queries | Yes |

AZFWNetworkRuleAggregation |

Aggregatie van Azure Firewall-toepassingsregel (Beleidsanalyse) |

AZFWNetworkRuleAggregation Bevat geaggregeerde logboekgegevens voor netwerkregels voor Policy Analytics. |

Yes | Yes | Yes | |

AZFWThreatIntel |

Bedreigingsinformatie van Azure Firewall |

AZFWThreatIntel Bevat alle bedreigingsinformatie-gebeurtenissen. |

Yes | Yes | Queries | Yes |

AzureFirewallApplicationRule |

Azure Firewall-toepassingsregel (verouderde Azure Diagnostics) |

AzureDiagnostics Logboeken van meerdere Azure-resources. |

No | No | Queries | No |

AzureFirewallDnsProxy |

Azure Firewall DNS-proxy (verouderde Azure Diagnostics) |

AzureDiagnostics Logboeken van meerdere Azure-resources. |

No | No | Queries | No |

AzureFirewallNetworkRule |

Azure Firewall-netwerkregel (verouderde Azure Diagnostics) |

AzureDiagnostics Logboeken van meerdere Azure-resources. |

No | No | Queries | No |

TRACE-logboeken voor DNS-stroom

De dns-stroomtraceringslogboeken bieden meer inzicht in DNS-activiteit, waardoor beheerders problemen met de oplossing kunnen oplossen en het gedrag van het verkeer kunnen verifiëren.

Voorheen was logboekregistratie van DNS-proxy beperkt tot:

- AZFWDNSQuery - de eerste clientquery

- AZFWInternalFqdnResolutionFailure - FQDN-oplossingsfouten

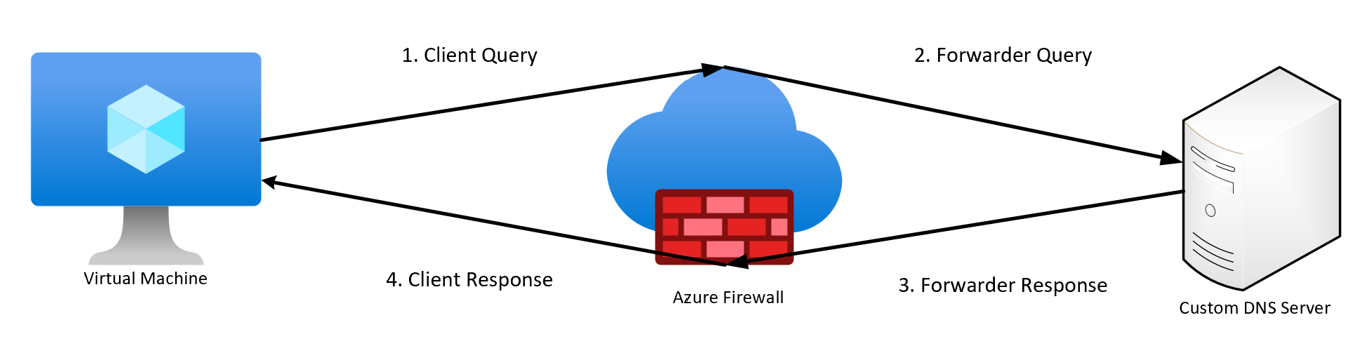

Met de traceerlogboeken van de DNS-stroom kunnen beheerders de volledige DNS-omzettingsstroom van de clientquery via Azure Firewall traceren als een DNS-proxy, naar de externe DNS-server en terug naar de client.

DNS-omzettingsfasen

In de logboeken worden de volgende fasen vastgelegd:

- Clientquery: De eerste DNS-query die door de client wordt verzonden

- Doorstuurquery: Azure Firewall stuurt de query door naar een externe DNS-server (als deze niet in de cache is opgeslagen)

- Antwoord van doorstuurserver: de reactie van de DNS-server op Azure Firewall

- Clientantwoord: het uiteindelijke opgeloste antwoord van Azure Firewall terug naar de client

In het volgende diagram ziet u een visuele weergave op hoog niveau van de DNS-querystroom:

Deze logboeken bieden waardevolle inzichten, zoals:

- De DNS-server heeft een query uitgevoerd

- Opgeloste IP-adressen

- Of de Azure Firewall-cache is gebruikt

Traceerlogboeken voor DNS-stroom inschakelen

Voordat u DNS-stroomtraceringslogboeken instelt, moet u eerst de functie inschakelen met behulp van Azure PowerShell.

Logboeken inschakelen (vereiste)

Voer de volgende opdrachten uit in Azure PowerShell, waarbij u tijdelijke aanduidingen vervangt door uw waarden:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Logboeken uitschakelen (optioneel)

Als u de logboeken wilt uitschakelen, gebruikt u dezelfde vorige Azure PowerShell-opdracht en stelt u de waarde in op False:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableDnstapLogging = $false

Set-AzFirewall -AzureFirewall $firewall

DNS-proxy- en DNS-stroomtraceringslogboeken configureren

Gebruik de volgende stappen om de DNS-proxy te configureren en traceerlogboeken voor DNS-stromen in te schakelen:

DNS-proxy inschakelen:

- Navigeer naar DNS-instellingen van Azure Firewall en schakel DNS-proxy in.

- Configureer een aangepaste DNS-server of gebruik de standaard Azure DNS.

- Navigeer naar DNS-instellingen voor virtueel netwerk en stel het privé-IP-adres van de firewall in als de primaire DNS-server.

Traceerlogboeken voor DNS-stromen inschakelen:

- Navigeer naar Azure Firewall in Azure Portal.

- Selecteer Diagnostische instellingen onder Bewaking.

- Kies een bestaande diagnostische instelling of maak een nieuwe.

- Selecteer in de sectie Logboek de traceerlogboeken voor DNS-stroom.

- Kies je gewenste bestemming (Log Analytics of Storage Account).

Note

DNS Flow Trace Logs worden niet ondersteund met Event Hub als bestemming.

- Sla de instellingen op.

De configuratie testen:

- Genereer DNS-query's van clients en controleer de logboeken in de gekozen bestemming.

Inzicht in de logboeken

Elke logboekvermelding komt overeen met een specifieke fase in het DNS-omzettingsproces. In de volgende tabel worden de logboektypen en sleutelvelden beschreven:

| Typologie | Description | Sleutelvelden |

|---|---|---|

Client Query |

De eerste DNS-query die door de client is verzonden. |

SourceIp: het interne IP-adres van de client die de DNS-aanvraag doet: QueryMessagede volledige NETTOLADING van de DNS-query, inclusief het aangevraagde domein |

Forwarder Query |

Azure Firewall stuurt de DNS-query door naar een externe DNS-server (indien niet in de cache opgeslagen). |

ServerIp: het IP-adres van de externe DNS-server die de query ontvangt, QueryMessage: de doorgestuurde DNS-querypayload, identiek of op basis van de clientaanvraag |

Forwarder Response |

De reactie van de DNS-server op Azure Firewall. |

ServerMessage: De nettolading van het DNS-antwoord van de externe server., AnswerSectionbevat opgeloste IP-adressen, CNAMEs en eventuele DNSSEC-validatieresultaten (indien van toepassing). |

Client Response |

Het uiteindelijke opgeloste antwoord van Azure Firewall terug naar de client. |

ResolvedIp: Het IP-adres (of de adressen) die is omgezet voor het querydomein., ResponseTimede totale tijd die nodig is om de query op te lossen, gemeten van de aanvraag van de client naar het geretourneerde antwoord |

De bovenstaande velden zijn slechts een subset van de beschikbare velden in elke logboekvermelding.

Belangrijke opmerkingen:

- Als de DNS-cache wordt gebruikt, worden alleen vermeldingen voor clientquery's en clientantwoorden gegenereerd.

- Logboeken bevatten standaardmetagegevens, zoals tijdstempels, bron-/doel-IP-adressen, protocollen en DNS-berichtinhoud.

- Als u overmatige logboekvolumes in omgevingen met veel kortstondige query's wilt voorkomen, schakelt u extra DNS-proxylogboeken alleen in wanneer diepere DNS-probleemoplossing is vereist.

Belangrijkste stromen

Het bovenste stromenlogboek staat bekend in de branche als vetstroomlogboek en in de voorgaande tabel als Azure Firewall Fat Flow-logboek. In het logboek met bovenste stromen ziet u de belangrijkste verbindingen die bijdragen aan de hoogste doorvoer via de firewall.

Tip

Activeer topstromen alleen wanneer u een specifiek probleem opspoort om overmatig CPU-gebruik van Azure Firewall te voorkomen.

De stroomsnelheid wordt gedefinieerd als de snelheid van gegevensoverdracht in megabits per seconde. Het is een meting van de hoeveelheid digitale gegevens die gedurende een bepaalde periode via de firewall via een netwerk kunnen worden verzonden. Het Top Flows-protocol wordt periodiek om de drie minuten uitgevoerd. De minimale drempelwaarde die moet worden beschouwd als een topstroom is 1 Mbps.

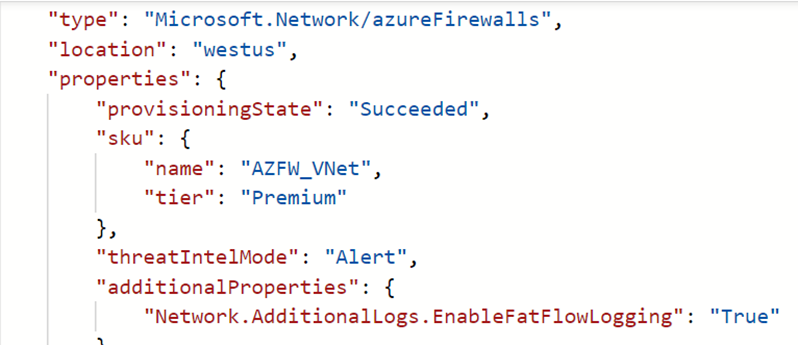

Logboeken voor topstromen inschakelen

Gebruik de volgende Azure PowerShell-opdrachten om topstromenlogboeken in te schakelen:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $true

Set-AzFirewall -AzureFirewall $firewall

Logboeken voor topstromen uitschakelen

Als u de logboeken wilt uitschakelen, gebruikt u dezelfde Azure PowerShell-opdracht en stelt u de waarde in op False. Voorbeeld:

Set-AzContext -SubscriptionName <SubscriptionName>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableFatFlowLogging = $false

Set-AzFirewall -AzureFirewall $firewall

De configuratie controleren

Er zijn meerdere manieren om te controleren of de update is geslaagd. Navigeer naar het firewalloverzicht en selecteer JSON-weergave in de rechterbovenhoek. Hier is een voorbeeld:

Zie Diagnostische instellingen maken in Azure Monitor om een diagnostische instelling te maken en resourcespecifieke tabel in te schakelen.

Stroomtracering

De firewalllogboeken tonen verkeer via de firewall in de eerste poging van een TCP-verbinding, ook wel het SYN-pakket genoemd. Een dergelijke vermelding toont echter niet het volledige traject van het pakket in de TCP-handshake. Als gevolg hiervan is het moeilijk om problemen op te lossen als een pakket is verwijderd of asymmetrische routering heeft plaatsgevonden. Dit probleem wordt opgelost in het traceringslogboek van De Azure Firewall-stroom.

Tip

Als u overmatige schijfgebruik wilt voorkomen die worden veroorzaakt door stroomtraceringslogboeken in Azure Firewall met veel kortstondige verbindingen, activeert u de logboeken alleen wanneer u een specifiek probleem voor diagnostische doeleinden kunt oplossen.

Eigenschappen van stroomtracering

De volgende eigenschappen kunnen worden toegevoegd:

SYN-ACK: ACK-vlag die bevestiging van SYN-pakket aangeeft.

FIN: Voltooide vlag van de oorspronkelijke pakketstroom. Er worden geen gegevens meer verzonden in de TCP-stroom.

FIN-ACK: ACK-vlag die aangeeft dat het FIN-pakket wordt erkend.

RST: De vlag Opnieuw instellen geeft aan dat de oorspronkelijke afzender geen gegevens meer ontvangt.

ONGELDIG (stromen): geeft aan dat het pakket niet kan worden geïdentificeerd of geen status heeft.

Voorbeeld:

- Een TCP-pakket komt terecht op een instantie van virtuele-machineschaalsets, die geen eerdere geschiedenis voor dit pakket heeft

- Ongeldige CheckSum-pakketten

- De tabelvermelding Voor het bijhouden van verbindingen is vol en nieuwe verbindingen kunnen niet worden geaccepteerd

- Te veel vertraagde ACK-pakketten

Stroomtraceringslogboeken inschakelen

Gebruik de volgende Azure PowerShell-opdrachten om stroomtraceringslogboeken in te schakelen. U kunt ook navigeren in de portal en zoeken naar Logboekregistratie van TCP-verbindingen inschakelen:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

Register-AzProviderFeature -FeatureName AFWEnableTcpConnectionLogging -ProviderNamespace Microsoft.Network

Register-AzResourceProvider -ProviderNamespace Microsoft.Network

Het kan enkele minuten duren voordat deze wijziging van kracht wordt. Zodra de functie is geregistreerd, kunt u overwegen om een update uit te voeren op Azure Firewall om de wijziging onmiddellijk van kracht te laten worden.

Registratiestatus controleren

Voer de volgende Azure PowerShell-opdracht uit om de status van de AzResourceProvider-registratie te controleren:

Get-AzProviderFeature -FeatureName "AFWEnableTcpConnectionLogging" -ProviderNamespace "Microsoft.Network"

Stroomtraceringslogboeken uitschakelen

Gebruik de volgende Azure PowerShell-opdrachten om het logboek uit te schakelen:

Connect-AzAccount

Select-AzSubscription -Subscription <subscription_id> or <subscription_name>

$firewall = Get-AzFirewall -ResourceGroupName <ResourceGroupName> -Name <FirewallName>

$firewall.EnableTcpConnectionLogging = $false

Set-AzFirewall -AzureFirewall $firewall

Zie Diagnostische instellingen maken in Azure Monitor om een diagnostische instelling te maken en resourcespecifieke tabel in te schakelen.

Azure Monitor-logboekentabellen

In deze sectie vindt u de Tabellen van Azure Monitor-logboeken die relevant zijn voor deze service, die beschikbaar zijn voor query's door Log Analytics met behulp van Kusto-query's. De tabellen bevatten resourcelogboekgegevens en mogelijk meer, afhankelijk van wat er wordt verzameld en doorgestuurd naar deze tabellen.

Azure Firewall Microsoft.Network/azureFirewalls

- AZFWNetworkRule

- AZFWFatFlow

- AZFWFlowTrace

- AZFWApplicationRule

- AZFWThreatIntel

- AZFWNatRule

- AZFWIdpsSignature

- AZFWDnsQuery

- AZFWInternalFqdnResolutionFailure

- AZFWNetworkRuleAggregation

- AZFWApplicationRuleAggregation

- AZFWNatRuleAggregation

- AzureActivity

- AzureMetrics

- AzureDiagnostics

Activiteitenlogboek

De gekoppelde tabel bevat de bewerkingen die kunnen worden vastgelegd in het activiteitenlogboek voor deze service. Deze bewerkingen zijn een subset van alle mogelijke bewerkingen van de resourceprovider in het activiteitenlogboek.

Zie het schema voor activiteitenlogboeken voor meer informatie over het schema van vermeldingen in het activiteitenlogboek.

Verwante inhoud

- Zie Azure Firewall bewaken voor een beschrijving van het bewaken van Azure Firewall.

- Zie Wijzigingen in regelset bijhouden voor gedetailleerde Azure Resource Graph-query's om wijzigingen in firewallregels bij te houden.

- Zie Azure-resources bewaken met Azure Monitor voor meer informatie over het bewaken van Azure-resources.