Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Het SIEM-migratieprogramma analyseert Splunk-detecties, inclusief aangepaste detecties, en raadt de best passende detectieregels van Microsoft Sentinel aan. Het biedt ook aanbevelingen voor gegevensconnectors, zowel Microsoft- als externe connectors die beschikbaar zijn in Content Hub om de aanbevolen detecties in te schakelen. Klanten kunnen de migratie volgen door de juiste status toe te wijzen aan elke aanbevelingskaart.

Notitie

Het oude hulpprogramma voor migratie is afgeschaft. In dit artikel wordt de huidige SIEM-migratie beschreven.

De SIEM-migratie-ervaring bevat de volgende functies:

- De ervaring is gericht op het migreren van Splunk-beveiligingsbewaking naar Microsoft Sentinel en het toewijzen van kant-en-klare analyseregels (OOTB) waar mogelijk.

- De ervaring ondersteunt de migratie van Splunk-detecties naar Analyseregels van Microsoft Sentinel.

Vereisten

- Microsoft Sentinel in de Microsoft Defender-portal

- Ten minste Microsoft Sentinel Contributor-machtigingen in de Microsoft Sentinel-werkruimte

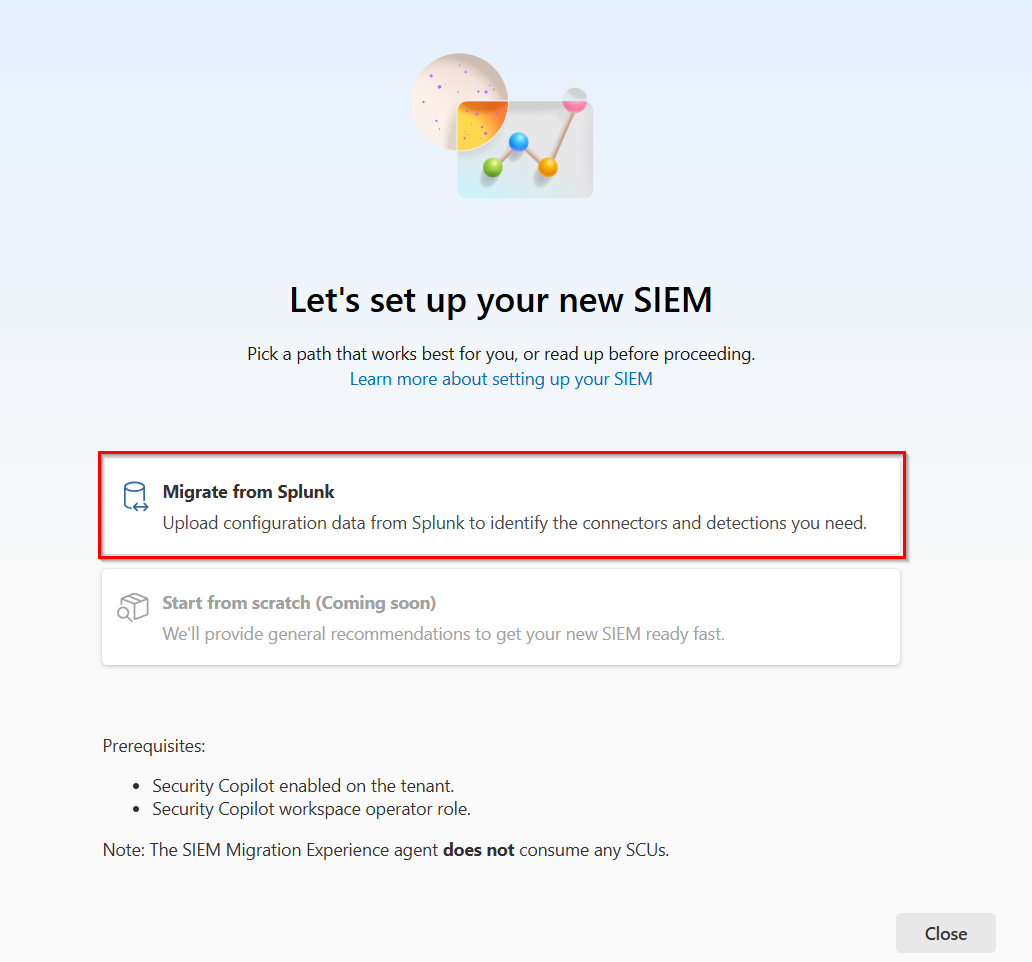

- Security Copilot ingeschakeld in uw tenant met ten minste een werkruimteoperatorrol toegewezen

Notitie

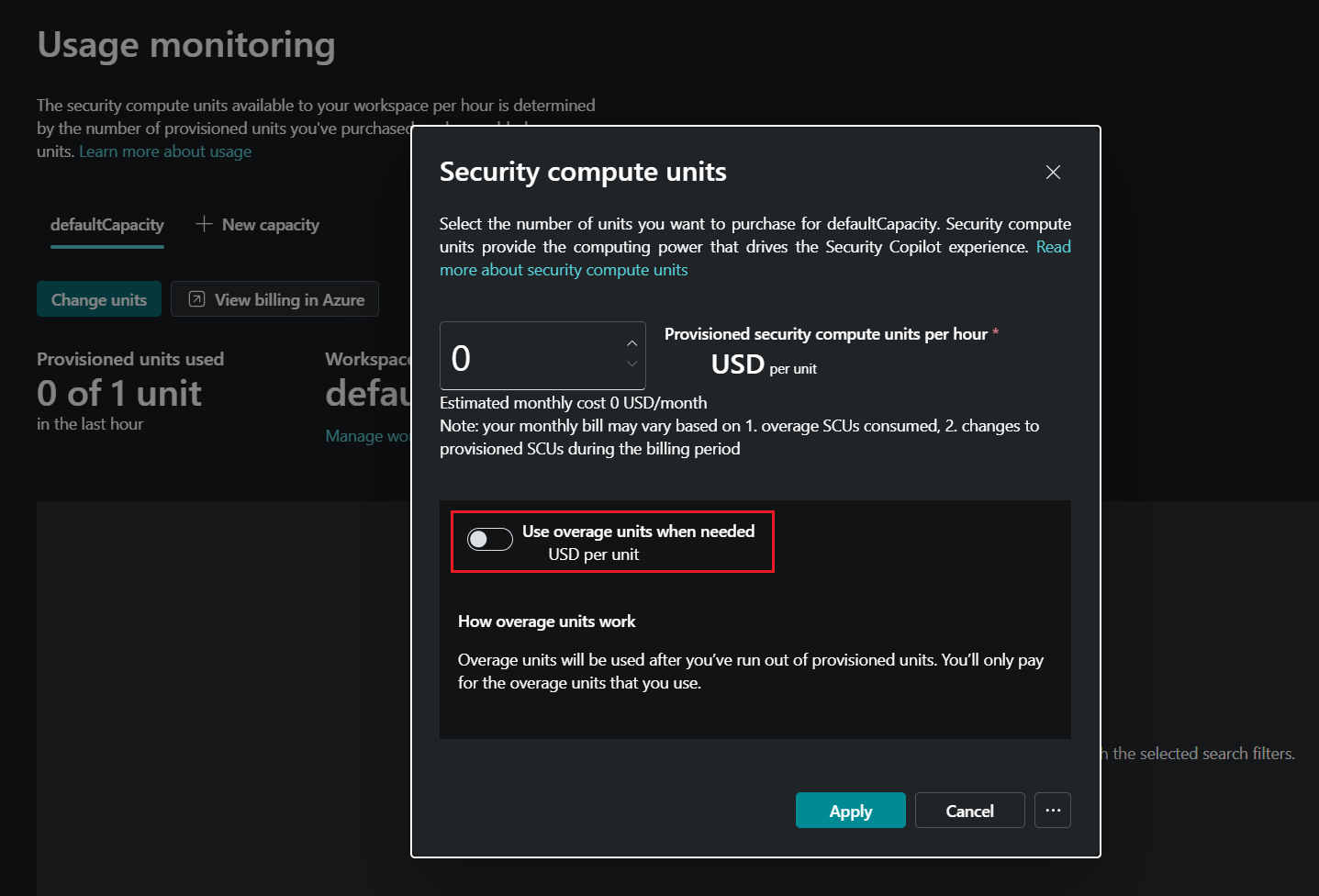

Hoewel je Security Copilot in je tenant hebt ingeschakeld, worden er geen SCU's verbruikt, zodat er geen extra kosten in rekening worden gebracht. Als u ervoor wilt zorgen dat er geen onbedoelde kosten in rekening worden gebracht nadat u deze hebt ingesteld, gaat u naar Werkruimte beheren>Gebruikmonitoring, stelt u SCU's in op nul en zorgt u ervoor dat het gebruik van overschrijdingseenheden is uitgeschakeld.

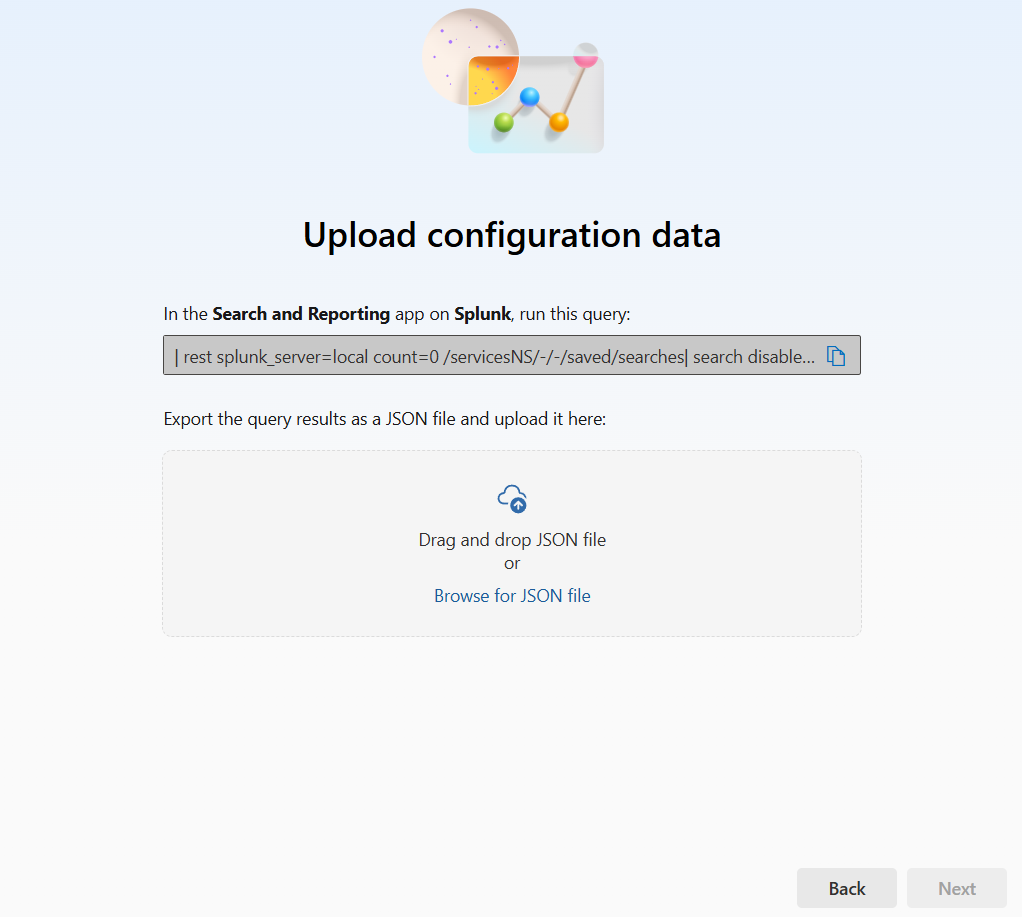

Detectieregels exporteren vanuit uw huidige SIEM

Voer in de app Search and Reporting in Splunk de volgende query uit:

| rest splunk_server=local count=0 /servicesNS/-/-/saved/searches | search disabled=0 | search alert_threshold != "" | table title, search, description, cron_schedule, dispatch.earliest_time, alert.severity, alert_comparator, alert_threshold, alert.suppress.period, id, eai:acl.app, actions, action.correlationsearch.annotations, action.correlationsearch.enabled | tojson | table _raw | rename _raw as alertrules | mvcombine delim=", " alertrules | append [ | rest splunk_server=local count=0 /servicesNS/-/-/admin/macros | table title,definition,args,iseval | tojson | table _raw | rename _raw as macros | mvcombine delim=", " macros ] | filldown alertrules |tail 1

U hebt een Splunk-beheerdersrol nodig om alle Splunk-waarschuwingen te exporteren. Zie Splunk-gebruikerstoegang op basis van rollen voor meer informatie.

De SIEM-migratie-ervaring starten

Nadat u de regels hebt geëxporteerd, gaat u als volgt te werk:

Ga naar

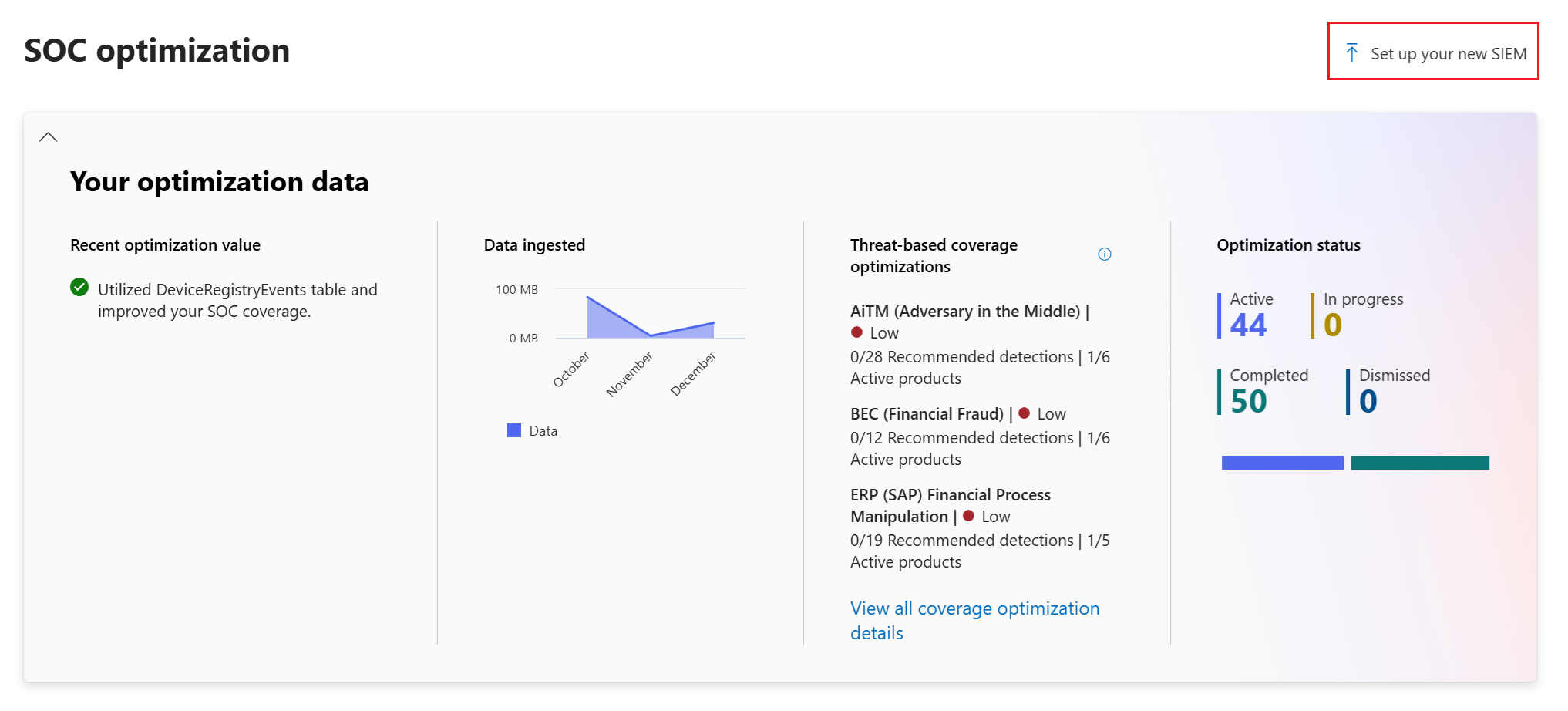

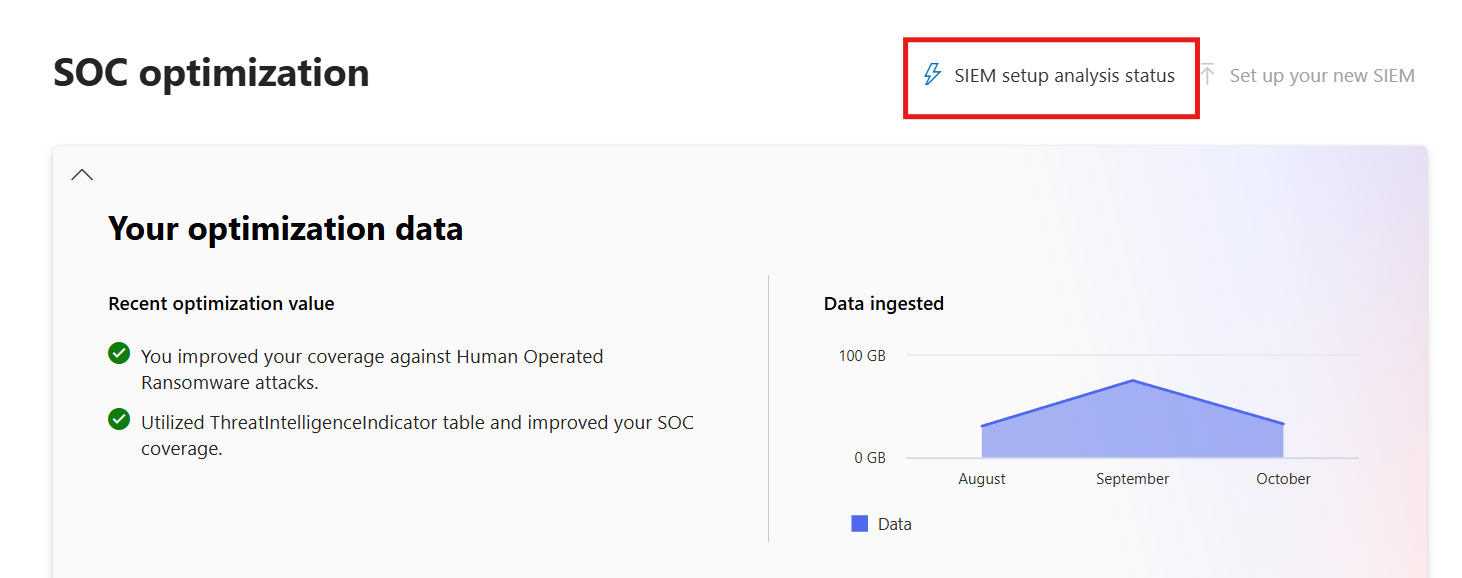

security.microsoft.com.Selecteer op het tabblad SOC-optimalisatiede optie Uw nieuwe SIEM instellen.

Selecteer Migreren vanuit Splunk:

Upload de configuratiegegevens die u hebt geëxporteerd vanuit uw huidige SIEM en selecteer Volgende.

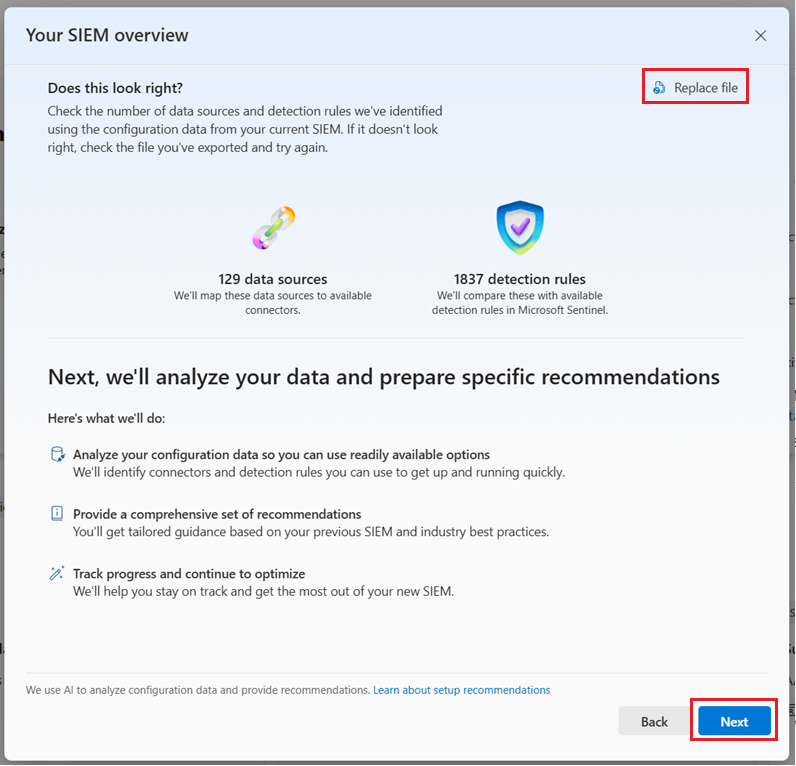

Het migratiehulpprogramma analyseert de export en identificeert het aantal gegevensbronnen en detectieregels in het bestand dat u hebt opgegeven. Gebruik deze informatie om te bevestigen dat u over de juiste export beschikt.

Als de gegevens er niet correct uitzien, selecteert u Bestand vervangen in de rechterbovenhoek en uploadt u een nieuwe export. Wanneer het juiste bestand is geüpload, selecteert u Volgende.

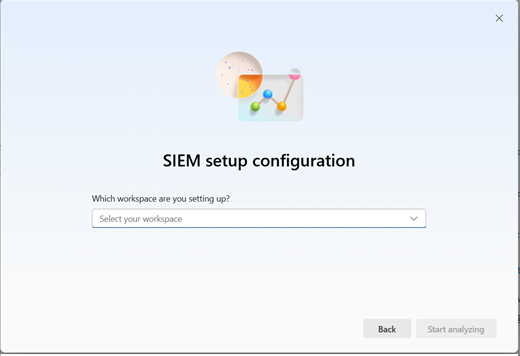

Selecteer een werkruimte en selecteer vervolgens Analyseren starten.

Het migratiehulpprogramma wijst de detectieregels toe aan Microsoft Sentinel-gegevensbronnen en detectieregels. Als er geen aanbevelingen in de werkruimte zijn, worden er aanbevelingen gemaakt. Als er bestaande aanbevelingen zijn, verwijdert het hulpprogramma deze en vervangt ze door nieuwe aanbevelingen.

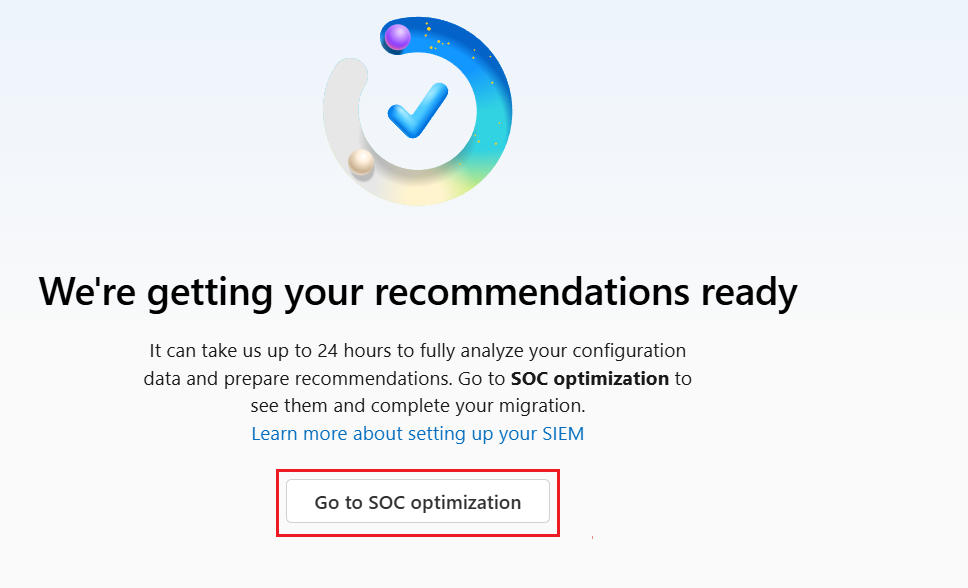

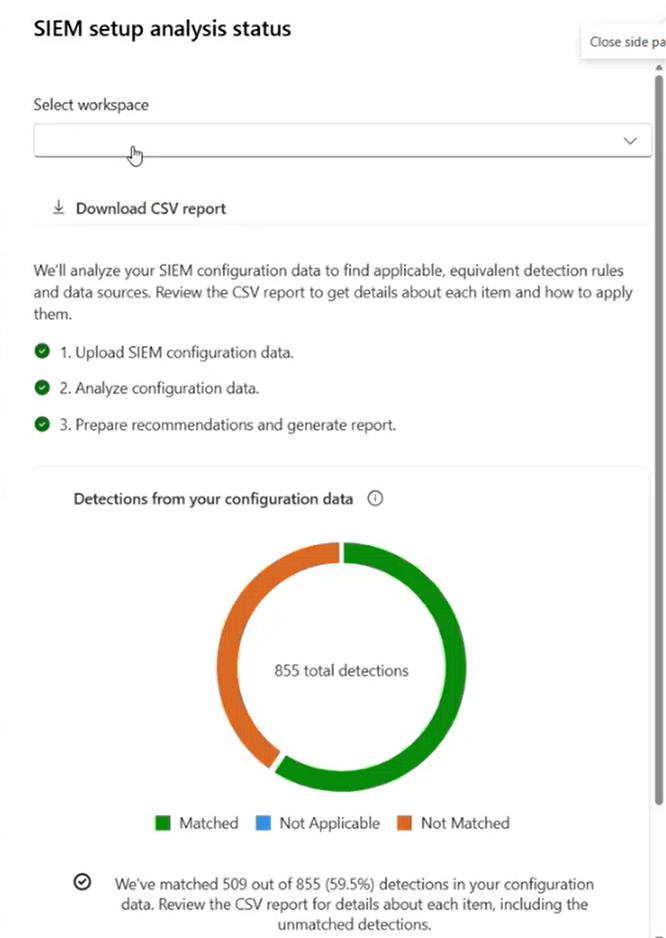

Vernieuw de pagina en selecteer de STATUS van de SIEM-installatieanalyse om de voortgang van de analyse weer te geven:

Deze pagina wordt niet automatisch vernieuwd. Als u de meest recente status wilt zien, sluit u de pagina en opent u deze opnieuw.

De analyse is voltooid wanneer alle drie de vinkjes groen zijn. Als de drie vinkjes groen zijn, maar er geen aanbevelingen zijn, betekent dit dat er geen overeenkomsten zijn gevonden voor uw regels.

Wanneer de analyse is voltooid, genereert het migratieprogramma use-casegebaseerde aanbevelingen, gegroepeerd op Content Hub-oplossingen. U kunt ook een gedetailleerd rapport van de analyse downloaden. Het rapport bevat een gedetailleerde analyse van aanbevolen migratietaken, waaronder Splunk-regels waarvoor we geen goede oplossing hebben gevonden, zijn niet gedetecteerd of niet van toepassing.

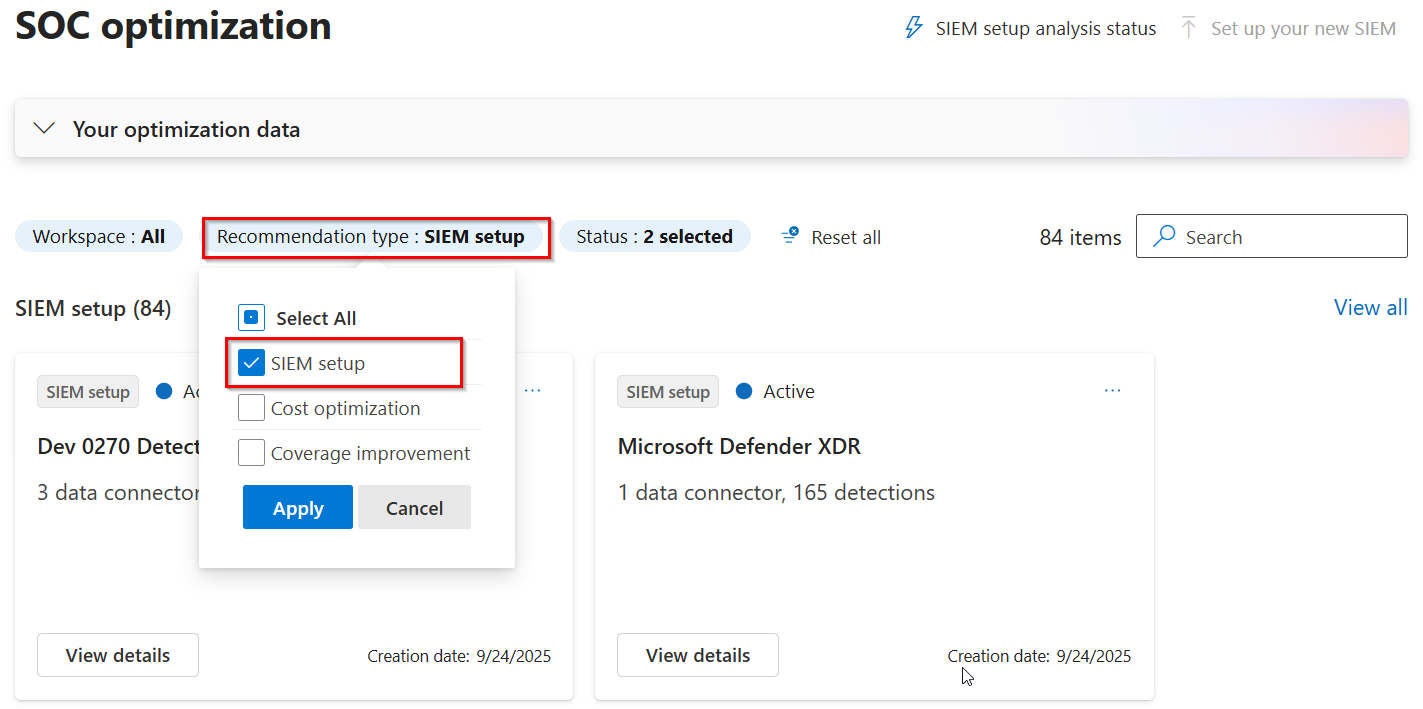

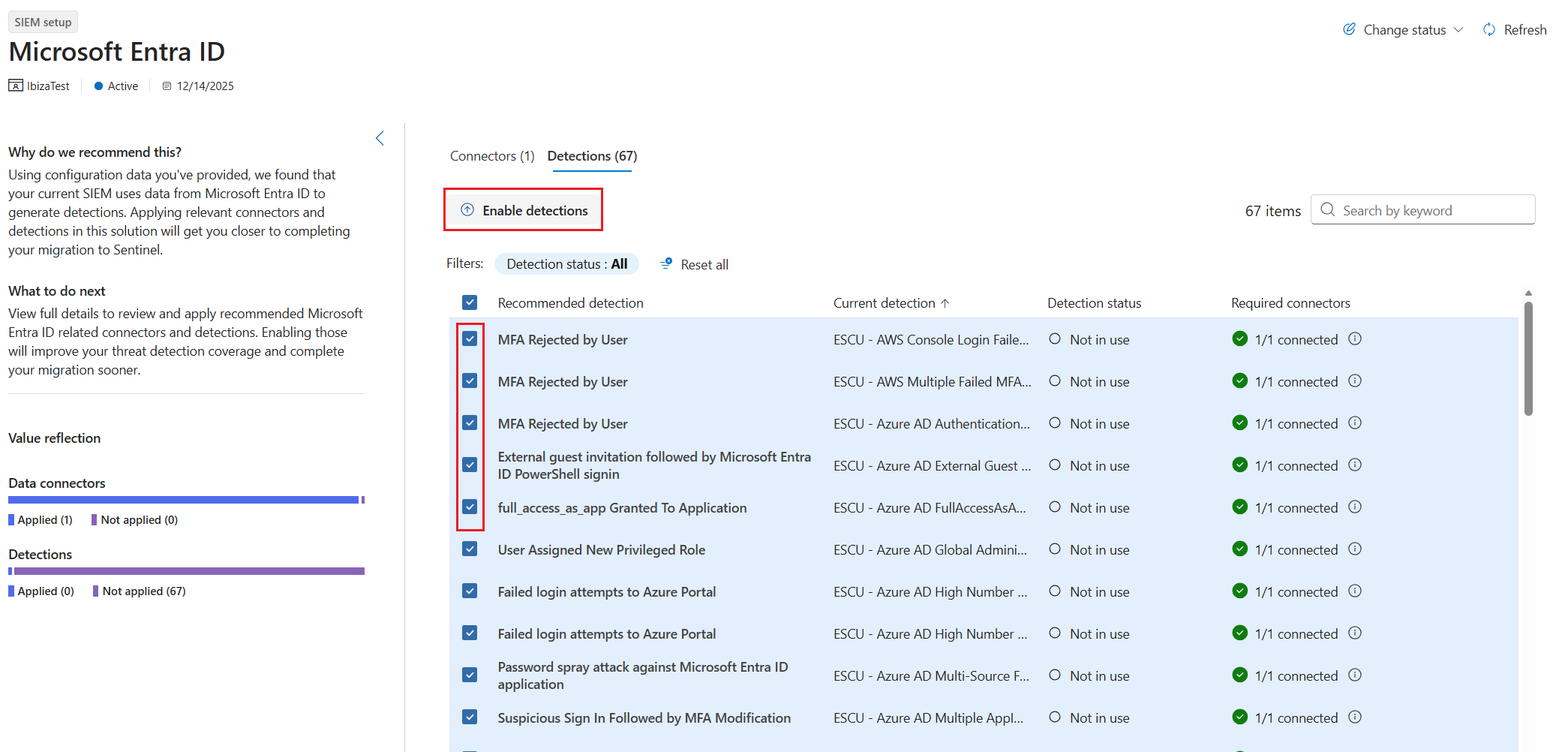

Filter aanbevelingstype op SIEM Setup om migratieaanbevelingen te bekijken.

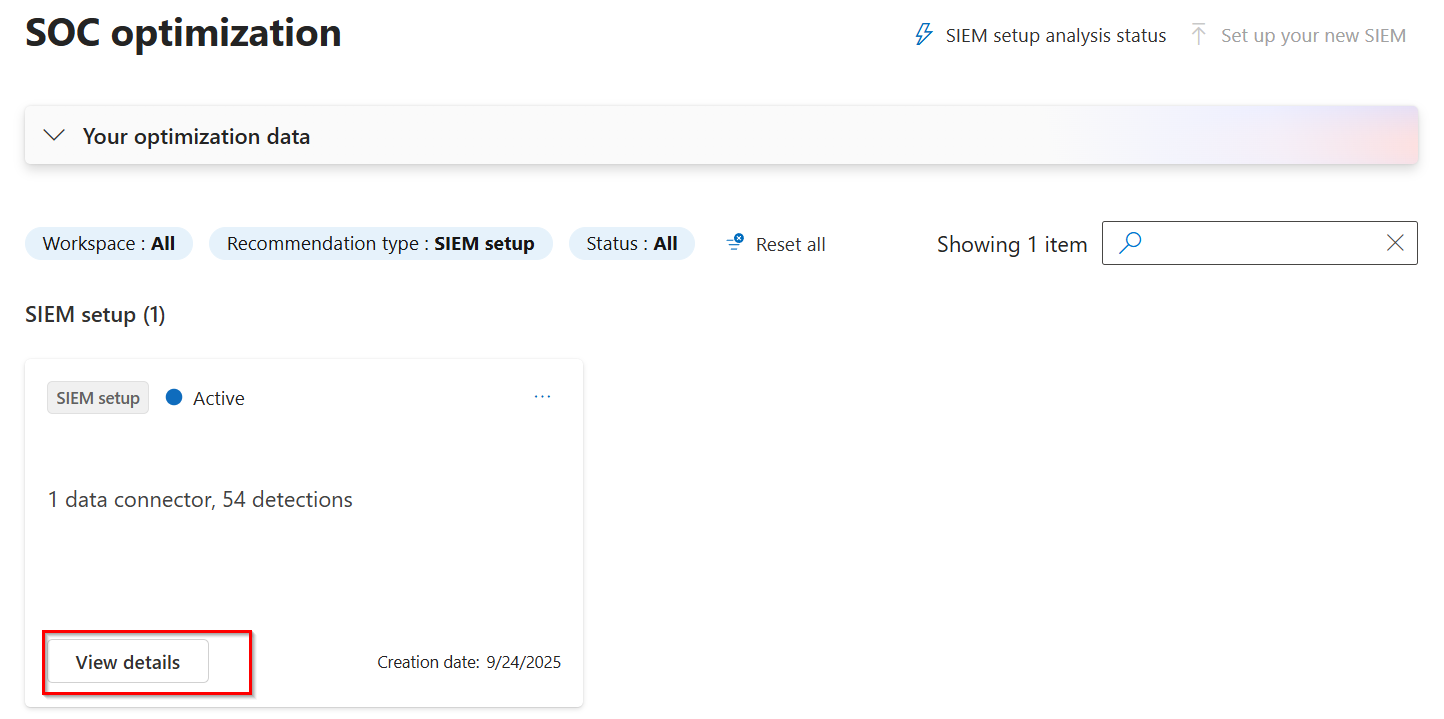

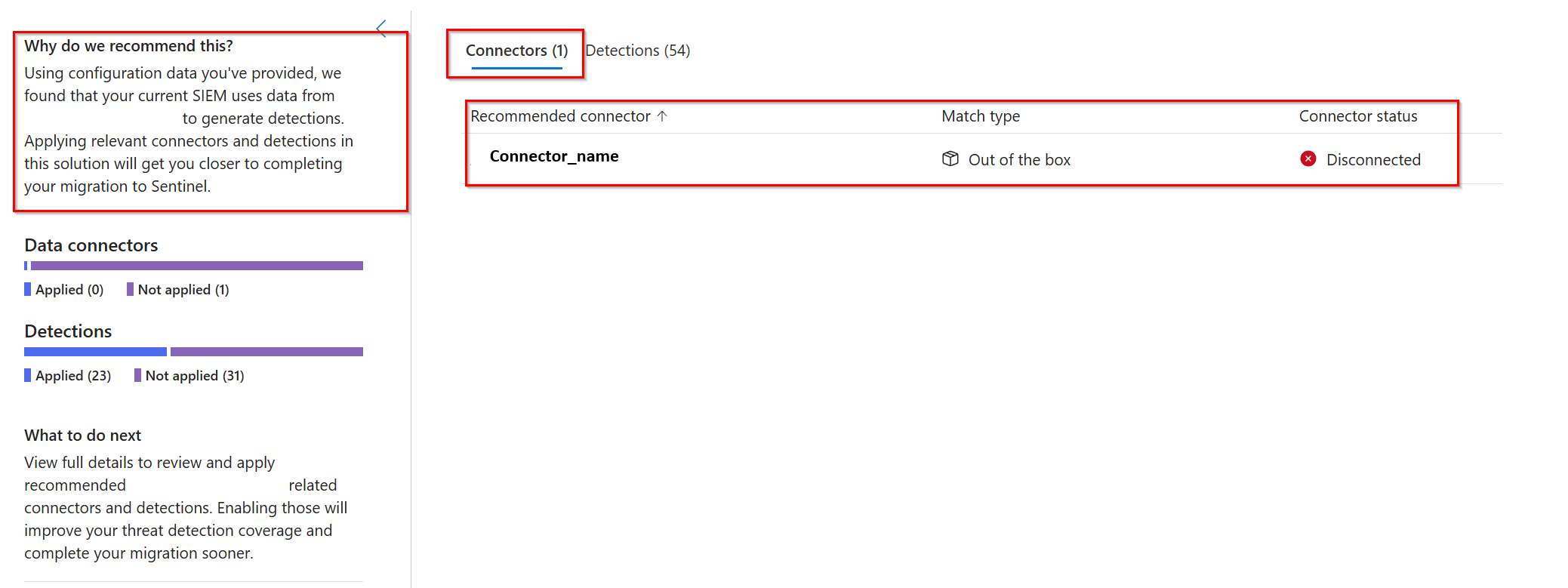

Selecteer een van de aanbevelingskaarten om de gegevensbronnen en regels die in kaart zijn gebracht weer te geven.

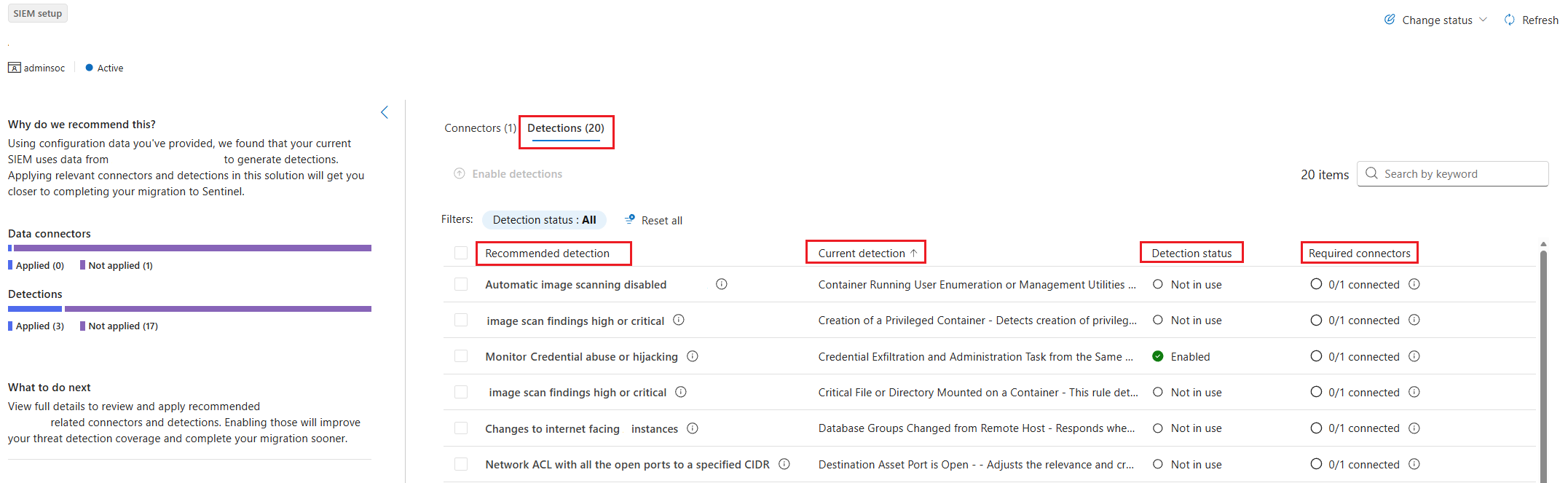

Het hulpprogramma komt overeen met de Splunk-regels voor out-of-box Microsoft Sentinel-gegevensconnectors en out-of-box Detectieregels van Microsoft Sentinel. Op het tabblad Connectors worden de gegevensconnectors weergegeven die overeenkomen met de regels van uw SIEM en de status (verbonden of niet verbroken). Als u een connector wilt gebruiken die niet is verbonden, kunt u verbinding maken via het tabblad Connector. Als een connector niet is geïnstalleerd, gaat u naar de Inhoudshub en installeert u de oplossing die de connector bevat die u wilt gebruiken.

Op het tabblad Detecties ziet u de volgende informatie:

- Aanbevelingen van het SIEM-migratieprogramma.

- De huidige Splunk-detectieregel uit het geüploade bestand.

- De status van de detectieregel in Microsoft Sentinel. De status kan het volgende zijn:

- Ingeschakeld: De detectieregel wordt gemaakt op basis van de regelsjabloon, ingeschakeld en actief (van een vorige actie)

- Uitgeschakeld: de detectieregel is geïnstalleerd vanuit de Content Hub, maar niet ingeschakeld in de Microsoft Sentinel-werkruimte

- Niet in gebruik: de detectieregel is geïnstalleerd vanuit Content Hub en is beschikbaar als een sjabloon die moet worden ingeschakeld

- Niet geïnstalleerd: de detectieregel is niet geïnstalleerd vanuit de Content Hub

- De vereiste connectors die moeten worden geconfigureerd om de logboeken te brengen die vereist zijn voor de aanbevolen detectieregel. Als een vereiste connector niet beschikbaar is, is er een zijpaneel met een wizard om deze te installeren vanuit de Content Hub. Als alle vereiste connectors zijn verbonden, wordt er een groen vinkje weergegeven.

Detectieregels inschakelen

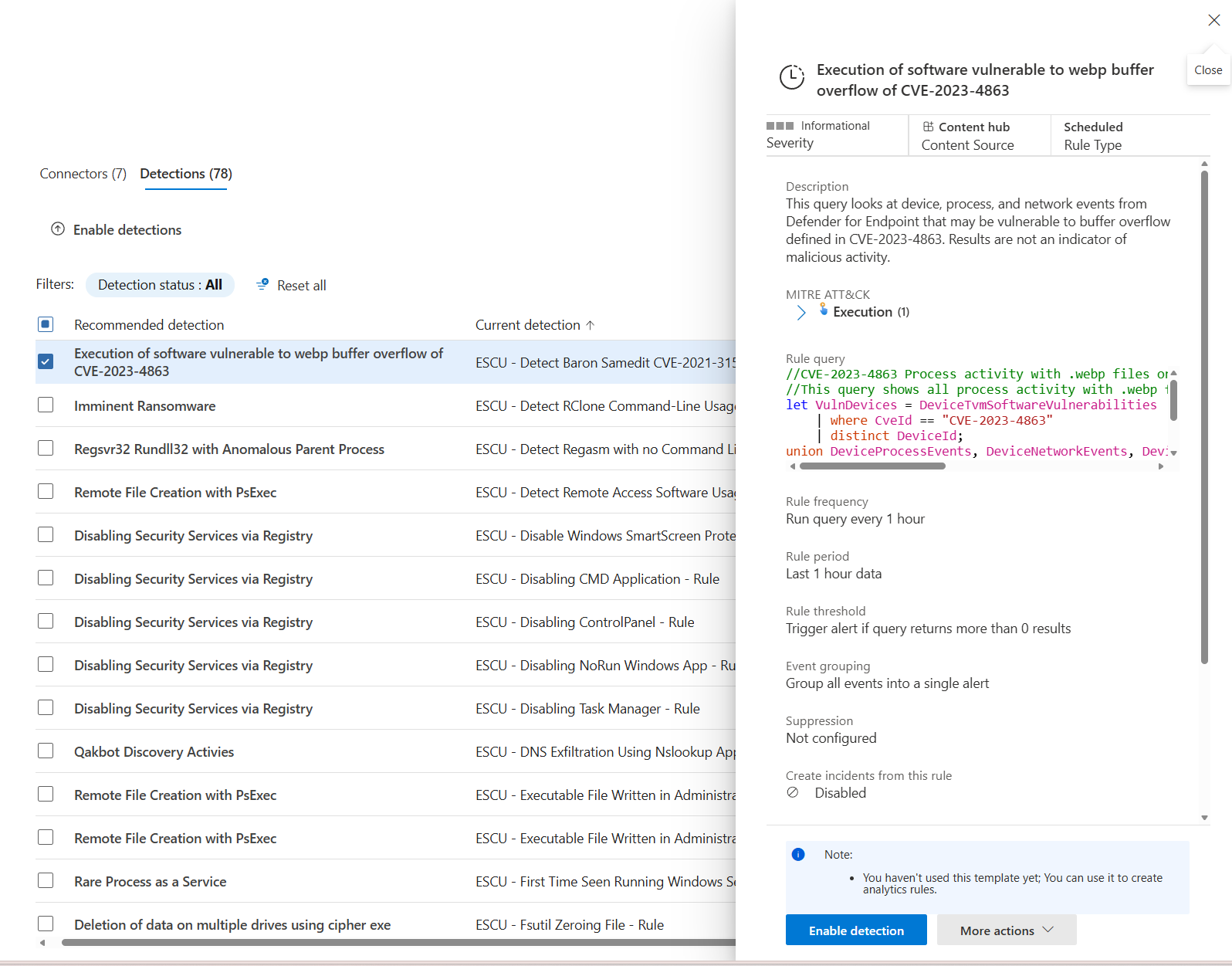

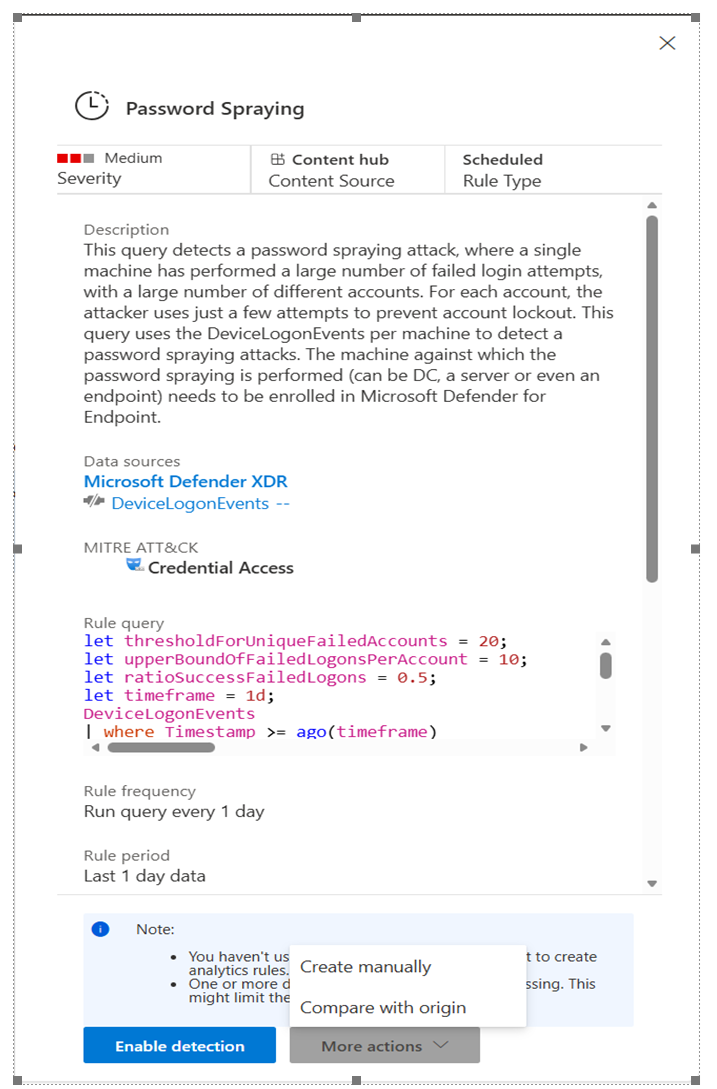

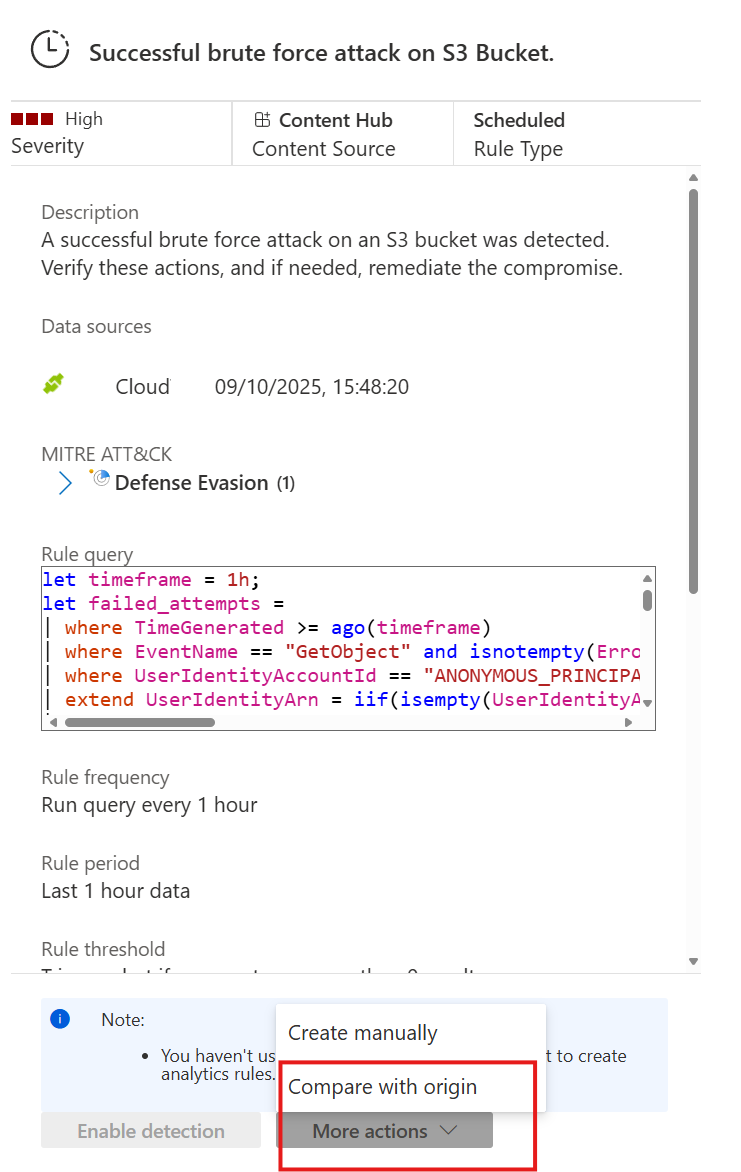

Wanneer u een regel selecteert, wordt het deelvenster met regelsdetails geopend en kunt u de details van de regelssjabloon bekijken.

Als de bijbehorende gegevensconnector is geïnstalleerd en geconfigureerd, selecteert u Detectie inschakelen om de detectieregel in te schakelen.

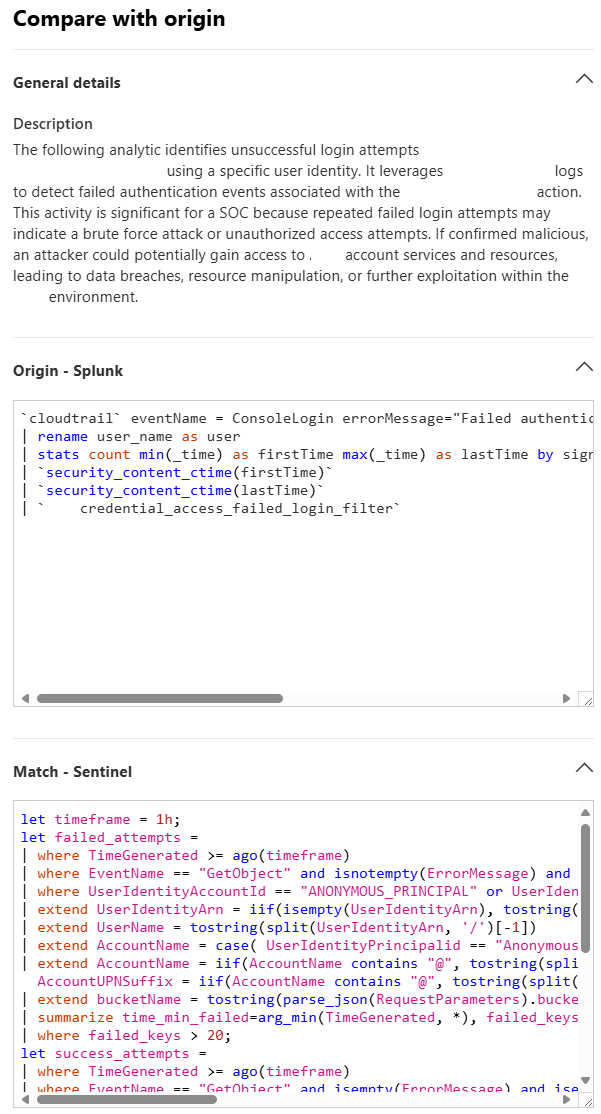

Selecteer Meer acties>Handmatig maken om de wizard Analyseregels te openen, zodat u de regel kunt controleren en bewerken voordat u deze inschakelt.

Als de regel al is ingeschakeld, selecteert u Bewerken om de wizard Analyseregels te openen om de regel te controleren en te bewerken.

De wizard toont de Splunk SPL-regel en u kunt deze vergelijken met de Microsoft Sentinel KQL.

Aanbeveling

In plaats van handmatig nieuwe regels te maken, kan het sneller en eenvoudiger zijn om de regel vanuit de sjabloon in te schakelen en deze vervolgens naar behoefte te bewerken.

Als de gegevensconnector niet is geïnstalleerd en geconfigureerd voor het streamen van logboeken, is detectie inschakelen uitgeschakeld.

U kunt meerdere regels tegelijk inschakelen door de selectievakjes in te schakelen naast elke regel die u wilt inschakelen en vervolgens geselecteerde detecties boven aan de pagina inschakelen te selecteren.

Het SIEM-migratieprogramma installeert geen connectors expliciet of schakelt detectieregels in.

Beperkingen

- Het hulpprogramma voor migratie zet de export van regels om naar standaard Microsoft Sentinel-gegevensconnectors en detectieregels.