Verificatiemethoden met behulp van Azure Active Directory

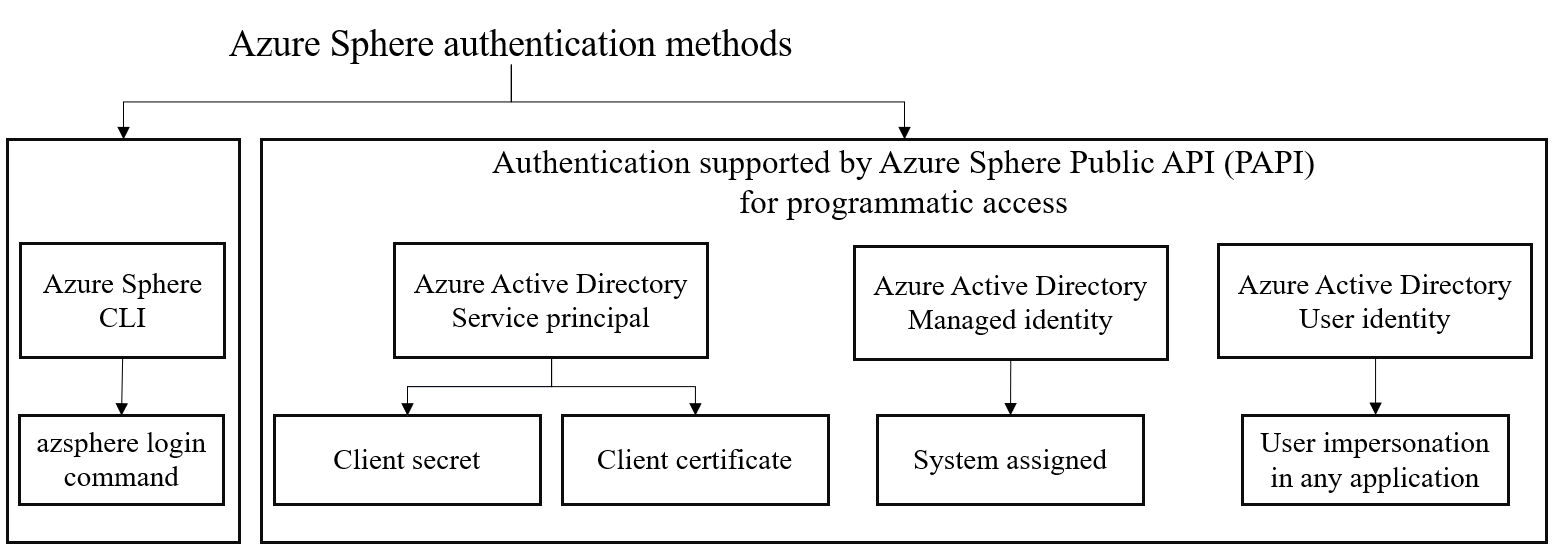

De Openbare API (PAPI) van Azure Sphere ondersteunt meerdere methoden voor gebruikersverificatie en autorisatie in Azure Active Directory (AAD).

Met Azure Active Directory kan een toepassingstoken worden gebruikt voor verificatie en het verlenen van toegang tot specifieke Azure-resources vanuit een gebruikers-app, service of automatiseringsprogramma met behulp van de service-principal of beheerde identiteitsmethode voor verificatie.

Belangrijk

Wanneer u een service-principal maakt, moet u de gegenereerde toepassingsreferenties, zoals clientgeheimen of clientcertificaten, beveiligen. Zorg ervoor dat u de toepassingsreferenties niet opneemt in uw code of controleer de referenties in uw broncodebeheer. Als alternatief kunt u overwegen om beheerde identiteit te gebruiken om te voorkomen dat u referenties hoeft te gebruiken.

In de volgende afbeelding ziet u de ondersteunde verificatiemethoden met behulp van Azure Active Directory:

Service-principalmethode

Een Azure-service-principal kan worden ingesteld voor het gebruik van een clientgeheim of clientcertificaat voor verificatie. Service-principals zijn accounts die niet zijn gekoppeld aan een bepaalde gebruiker, maar kunnen machtigingen hebben die zijn toegewezen via vooraf gedefinieerde rollen. Verificatie met een service-principal is de beste manier om beveiligde scripts of programma's te schrijven, zodat u zowel machtigingsbeperkingen als lokaal opgeslagen statische referentiegegevens kunt toepassen. Zie Azure-service-principal voor meer informatie.

Er zijn twee opties beschikbaar voor service-principals: clientgeheimen en clientcertificaten. Zie Verificatiemethode service-principal voor meer informatie.

Methode voor beheerde identiteit

Beheerde Azure-identiteit kan ook worden gebruikt om te communiceren met de openbare API-service van Azure Sphere . Beheerde identiteit wordt ondersteund in verschillende Azure-services. Het voordeel van het gebruik van een beheerde identiteit voor verificatiemethode voor Azure-resources is dat u geen clientgeheimen of clientcertificaten hoeft te beheren. Zie Beheerde identiteit voor resourcemethode voor meer informatie.

Methode voor gebruikersidentiteit

Met deze methode hoeft u zich niet te verifiëren met behulp van de Azure Sphere-tenant. U kunt zich aanmelden met de Azure Active Directory-gebruikersidentiteit. Zie Gebruikersverificatiemethode voor meer informatie.

De toepassings-id van de openbare API van Azure Sphere toevoegen aan uw Azure-tenant

U moet eerst de toepassings-id van de openbare API van Azure Sphere toevoegen aan uw Azure-tenant met behulp van een eenmalige installatie:

Opmerking

- Gebruik een globale beheerdersaccount voor uw Azure Active Directory-tenant (Azure AD) om deze opdracht uit te voeren.

- De waarde voor de

AppIdparameter is statisch. - We raden u aan voor de

-DisplayNamete gebruikenAzure Sphere Public API, zodat een algemene weergavenaam kan worden gebruikt in tenants.

Open een opdrachtpromptvenster met verhoogde Windows PowerShell (voer Windows PowerShell uit als beheerder) en voer de volgende opdracht uit om de Azure AD Powershell-module te installeren:

Install-Module AzureADMeld u aan bij Azure AD PowerShell met een beheerdersaccount. Geef de

-TenantIdparameter op die moet worden geverifieerd als een service-principal:Connect-AzureAD -TenantId <Azure Active Directory TenantID><Azure Active Directory TenantID> vertegenwoordigt de TenantID van de Azure Active Directory. Zie Uw Azure Active Directory-tenant-id vinden voor meer informatie.

Maak de service-principal en verbind deze met de

Azure Sphere Public APItoepassing door de toepassings-id van de openbare API van Azure Sphere op te geven, zoals hieronder wordt beschreven:New-AzureADServicePrincipal -AppId 7c209960-a417-423c-b2e3-9251907e63fe -DisplayName "Azure Sphere Public API"