Wat is Azure Sphere?

Azure Sphere is een beveiligd toepassingsplatform op hoog niveau met ingebouwde communicatie- en beveiligingsfuncties voor apparaten die zijn verbonden met internet. Het omvat een beveiligde, verbonden cross-over microcontroller-eenheid (MCU), een aangepast Linux-besturingssysteem (OS) op hoog niveau en een cloud-gebaseerde beveiligingsservice die continue, hernieuwbare beveiliging biedt.

De Azure Sphere MCU integreert realtime-verwerkingsmogelijkheden met de mogelijkheid om een besturingssysteem op hoog niveau uit te voeren. Met een Azure Sphere MCU is het, samen met het besturingssysteem en toepassingsplatform, mogelijk om beveiligde, met internet verbonden apparaten te maken die op afstand kunnen worden bijgewerkt, beheerd, bewaakt en onderhouden. Een verbonden apparaat dat een Azure Sphere MCU bevat, naast of in plaats van een bestaande MCUs, biedt verbeterde beveiliging, productiviteit en mogelijkheden. Voorbeeld:

- Een beveiligde toepassingsomgeving, geverifieerde verbindingen en het gebruik van randapparatuur minimaliseert onder andere beveiligingsrisico's vanwege adresvervalsing, rogue software of denial-of-service-aanvallen.

- Software-updates kunnen automatisch vanuit de cloud worden geïmplementeerd op elk verbonden apparaat om problemen op te lossen, nieuwe functionaliteit te bieden of nieuwe aanvalsmethoden tegen te gaan, waardoor de productiviteit van ondersteuningsmedewerkers wordt verbeterd.

- Gegevens over productgebruik kunnen via een beveiligde verbinding worden gerapporteerd aan de cloud om te helpen bij het diagnosticeren van problemen en het ontwerpen van nieuwe producten, waardoor de kans op productservice, positieve interacties van klanten en toekomstige ontwikkeling wordt vergroot.

De Azure Sphere-beveiligingsservice is een integraal aspect van Azure Sphere. Met deze service maken Azure Sphere-MCU's veilig en veilig verbinding met de cloud en het web. De service zorgt ervoor dat het apparaat alleen wordt opgestart met een geautoriseerde versie van legitieme, goedgekeurde software. Bovendien biedt het een beveiligd kanaal waarmee Microsoft automatisch besturingssysteemupdates kan downloaden en installeren op geïmplementeerde apparaten in het veld om beveiligingsproblemen te verhelpen. Er is geen enkele fabrikant of tussenkomst van de eindgebruiker vereist, waardoor een gemeenschappelijk beveiligingsgat wordt gesloten.

Notitie

Azure Sphere verwijst naar de op PAPI gebaseerde interface als Azure Sphere (verouderd) en de geïntegreerde Azure Resource Manager-interface als Azure Sphere (geïntegreerd).

Azure Sphere-scenario

Als u wilt weten hoe Azure Sphere werkt in een echte instelling, kunt u dit scenario overwegen.

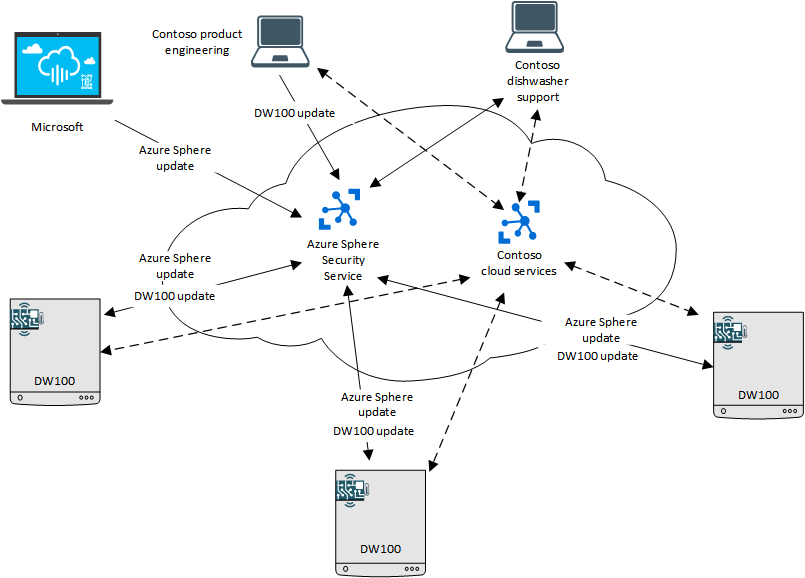

Contoso, Ltd., is een productfabrikant van witte goederen die een Azure Sphere MCU insluit in de vaatwassers. De DW100-vaatwasser koppelt de MCU met verschillende sensoren en een onboard-toepassing op hoog niveau die wordt uitgevoerd op de Azure Sphere MCU. De toepassing communiceert met de Azure Sphere-beveiligingsservice en met de cloudservices van Contoso. In het volgende diagram ziet u dit scenario:

Met het netwerk verbonden vaatwassers van Contoso

Met het netwerk verbonden vaatwassers van Contoso

Vanaf de linkerbovenhoek en met de klok mee:

Microsoft brengt updates uit voor het Azure Sphere-besturingssysteem via de Azure Sphere-beveiligingsservice.

Contoso product engineering brengt updates uit voor de DW100-toepassing via de Azure Sphere-beveiligingsservice.

De Azure Sphere-beveiligingsservice implementeert veilig het bijgewerkte besturingssysteem en de Contoso DW100-toepassingssoftware op de afwasmachines op locaties van eindgebruikers.

Contoso-ondersteuning voor vaatwasser communiceert met de Azure Sphere-beveiligingsservice om te bepalen welke versie van de Azure Sphere-software en de DW100-toepassingssoftware op elk apparaat van de eindgebruiker moet worden uitgevoerd en om eventuele foutrapportagegegevens te verzamelen die aan de service zijn gerapporteerd. Ondersteuning voor Contoso-vaatwasser communiceert ook met de Contoso-cloudservice voor aanvullende informatie.

Contoso-cloudservices ondersteunen toepassingen voor probleemoplossing, gegevensanalyse en interactie van klanten. De cloudservices van Contoso kunnen worden gehost door Microsoft Azure, door de cloudservice van een andere leverancier of door de eigen cloud van Contoso.

Contoso DW100-modellen op locaties van eindgebruikers downloaden bijgewerkte besturingssysteem- en toepassingssoftware via hun verbinding met de Azure Sphere-beveiligingsservice. Ze kunnen ook communiceren met de cloudservicetoepassing van Contoso om aanvullende gegevens te rapporteren.

Sensoren in de vaatwasser kunnen bijvoorbeeld de watertemperatuur, de droogtemperatuur en het afspoelen van het agentniveau bewaken en deze gegevens uploaden naar de cloudservices van Contoso, waarbij een cloudservicetoepassing deze analyseert op mogelijke problemen. Als de droogtemperatuur ongebruikelijk heet of koel lijkt, wat kan duiden op een mislukt onderdeel, voert Contoso op afstand diagnostische gegevens uit en meldt de klant dat reparaties nodig zijn. Als de vaatwasser onder garantie valt, kan de cloudservicetoepassing er ook voor zorgen dat de lokale reparatiewinkel van de klant het vervangingsonderdeel heeft, waardoor onderhoudsbezoeken en voorraadvereisten worden verminderd. En als de spoelmiddel laag is, kan de vaatwasser de klant signaleren om rechtstreeks bij de fabrikant meer spoelmiddel aan te schaffen.

Alle communicatie vindt plaats via beveiligde, geverifieerde verbindingen. Ondersteunings- en technische medewerkers van Contoso kunnen gegevens visualiseren met behulp van de Azure Sphere-beveiligingsservice, Microsoft Azure-functies of een contoso-specifieke cloudservicetoepassing. Contoso kan ook klantgerichte web- en mobiele toepassingen bieden, waarmee eigenaren van de vaatwasser service kunnen aanvragen, het resourcegebruik van de vaatwasser kunnen bewaken of anderszins met het bedrijf kunnen communiceren.

Met behulp van Azure Sphere-implementatiehulpprogramma's richt Contoso elke software-update van toepassingen op het juiste vaatwassermodel, en de Azure Sphere-beveiligingsservice distribueert de software-updates naar de juiste apparaten. Alleen ondertekende en geverifieerde software-updates kunnen op de vaatwassers worden geïnstalleerd.

Azure Sphere en de zeven eigenschappen van maximaal beveiligde apparaten

Een belangrijk doel van het Azure Sphere-platform is om hoogwaardige beveiliging tegen lage kosten te bieden, zodat prijsgevoelige, microcontroller-apparaten veilig en betrouwbaar verbinding kunnen maken met internet. Naarmate netwerk-verbonden speelgoed, apparaten en andere consumentenapparaten gemeengoed worden, is beveiliging van het grootste belang. Niet alleen moet de apparaathardware zelf worden beveiligd, de software en de cloudverbindingen moeten ook worden beveiligd. Een beveiligingsislapse overal in de bedrijfsomgeving bedreigt het hele product en, mogelijk, alles of iedereen in de buurt.

Op basis van de decennia ervaring van Microsoft met internetbeveiliging heeft het Azure Sphere-team zeven eigenschappen van zeer beveiligde apparaten geïdentificeerd. Het Azure Sphere-platform is ontworpen rond deze zeven eigenschappen:

Op hardware gebaseerde basis van vertrouwen. Een op hardware gebaseerde basis van vertrouwen zorgt ervoor dat het apparaat en de identiteit ervan niet kunnen worden gescheiden, waardoor apparaatvervalsing of spoofing wordt voorkomen. Elke Azure Sphere MCU wordt geïdentificeerd door een onverfordbare cryptografische sleutel die wordt gegenereerd en beveiligd door de door Microsoft ontworpen Hardware van het Pluton-beveiligingssubsysteem. Dit zorgt voor een manipulatiebestendige, beveiligde hardwarehoofdmap van vertrouwen van fabriek tot eindgebruiker.

Diepgaande verdediging. Diepgaande verdediging biedt meerdere beveiligingslagen en dus meerdere oplossingen voor elke bedreiging. Elke softwarelaag in het Azure Sphere-platform controleert of de laag erboven is beveiligd.

Kleine vertrouwde rekenbasis. De meeste software van het apparaat blijft buiten de vertrouwde rekenbasis, waardoor het oppervlak voor aanvallen wordt verminderd. Alleen de beveiligde beveiligingsmonitor, de Pluton-runtime en het Pluton-subsysteem , die allemaal door Microsoft worden geleverd, worden uitgevoerd op de vertrouwde rekenbasis.

Dynamische compartimenten. Dynamische compartimenten beperken het bereik van een enkele fout. Azure Sphere-MKU's bevatten siliciummeteritems, waaronder hardwarefirewalls, om te voorkomen dat een beveiligingsschending in het ene onderdeel wordt doorgegeven aan andere onderdelen. Een beperkte runtime-omgeving met 'sandboxed' voorkomt dat toepassingen beveiligde code of gegevens beschadigen.

Verificatie zonder wachtwoord. Het gebruik van ondertekende certificaten, gevalideerd door een onforgeerbare cryptografische sleutel, biedt veel sterkere verificatie dan wachtwoorden. Voor het Azure Sphere-platform moet elk software-element worden ondertekend. Apparaat-naar-cloud- en cloud-naar-apparaat-communicatie vereisen verdere verificatie, die wordt bereikt met certificaten.

Foutrapportage. Fouten in apparaatsoftware of -hardware zijn typisch bij opkomende beveiligingsaanvallen; fouten die tot een apparaatfout leiden, vormen een Denial-of-Service-aanval. Apparaat-naar-cloud-communicatie biedt vroegtijdige waarschuwing over mogelijke fouten. Azure Sphere-apparaten kunnen automatisch operationele gegevens en fouten rapporteren aan een analysesysteem in de cloud en updates en onderhoud kunnen op afstand worden uitgevoerd.

Hernieuwbare beveiliging. De apparaatsoftware wordt automatisch bijgewerkt om bekende beveiligingsproblemen of beveiligingsschendingen te corrigeren, waarvoor geen tussenkomst van de fabrikant van het product of de eindgebruiker nodig is. De Azure Sphere-beveiligingsservice werkt het Azure Sphere-besturingssysteem en uw toepassingen automatisch bij.

Azure Sphere Architecture

Samenwerken, de Azure Sphere-hardware, -software en -beveiligingsservice maken unieke, geïntegreerde benaderingen voor apparaatonderhoud, beheer en beveiliging mogelijk.

De hardwarearchitectuur biedt een fundamenteel beveiligde rekenbasis voor verbonden apparaten, zodat u zich kunt richten op uw product.

De softwarearchitectuur, met een beveiligde aangepaste besturingssysteemkernel waarop de door Microsoft geschreven beveiligingsmonitor wordt uitgevoerd, stelt u op dezelfde manier in staat om uw software-inspanningen te concentreren op toegevoegde IoT- en apparaatspecifieke functies.

De Azure Sphere-beveiligingsservice ondersteunt verificatie, software-updates en foutrapportage via beveiligde cloud-naar-apparaat- en apparaat-naar-cloudkanalen. Het resultaat hiervan is een beveiligde communicatie-infrastructuur die ervoor zorgt dat op uw producten het nieuwste Azure Sphere besturingssysteem wordt uitgevoerd. Zie Bladeren in Azure Architecturen voor architectuurdiagrammen en voorbeelden van cloudarchitecturen.

Hardwarearchitectuur

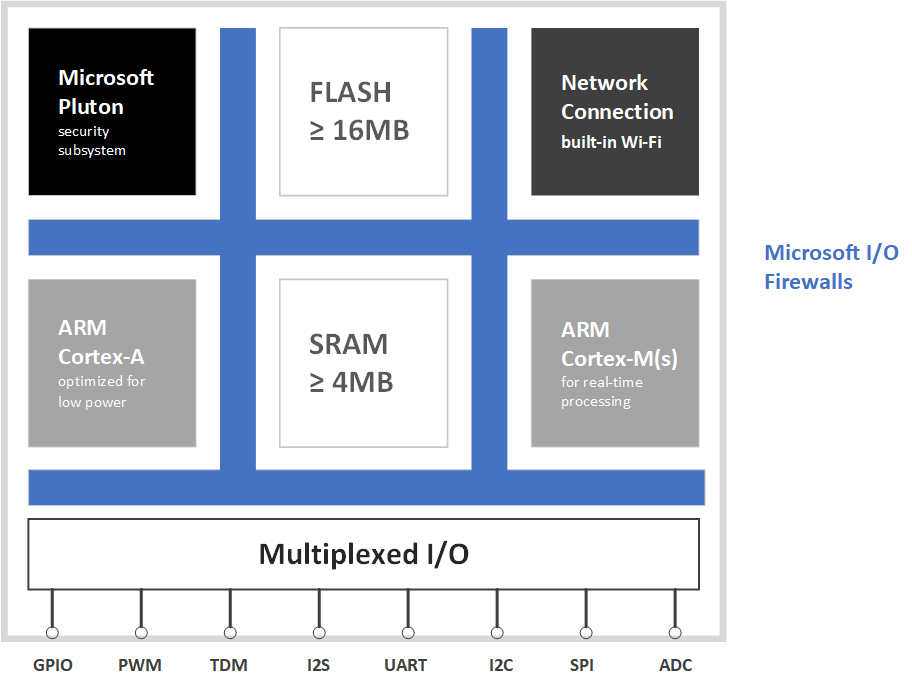

Een Azure Sphere-crossover MCU bestaat uit meerdere kernen op één dobbelsteen, zoals in de volgende afbeelding wordt weergegeven.

Azure Sphere MCU-hardwarearchitectuur

Azure Sphere MCU-hardwarearchitectuur

Elke kern en het bijbehorende subsysteem bevinden zich in een ander vertrouwensdomein. De basis van vertrouwen bevindt zich in het Subsysteem plutonbeveiliging. Bij elke laag van de architectuur wordt ervan uitgegaan dat de laag erboven mogelijk wordt aangetast. Binnen elke laag bieden resourceisolatie en dynamische compartimenten extra beveiliging.

Microsoft Pluton-beveiligingssubsysteem

Het Subsysteem Pluton-beveiliging is de op hardware gebaseerde (in silicium) beveiligde basis van vertrouwen voor Azure Sphere. Het omvat een kern van een beveiligingsprocessor, cryptografische engines, een generator voor willekeurige hardwarenummers, het genereren van openbare/persoonlijke sleutels, asymmetrische en symmetrische versleuteling, ondersteuning voor elliptische curve-algoritme (ECDSA) verificatie voor beveiligd opstarten en gemeten opstarten in silicium ter ondersteuning van externe attestation met een cloudservice, evenals verschillende manipulatiemeteritems, waaronder een entropy-detectie-eenheid.

Als onderdeel van het beveiligde opstartproces start het Pluton-subsysteem verschillende softwareonderdelen op. Het biedt ook runtimeservices, verwerkt aanvragen van andere onderdelen van het apparaat en beheert essentiële onderdelen voor andere onderdelen van het apparaat.

Kern van toepassing op hoog niveau

De kern van de toepassing op hoog niveau beschikt over een ARM Cortex-A-subsysteem met een MMU (Full Memory Management Unit). Het maakt hardwaregebaseerde compartimentalisatie van processen mogelijk met behulp van de functionaliteit van de vertrouwenszone en is verantwoordelijk voor het uitvoeren van het besturingssysteem, toepassingen op hoog niveau en services. Het ondersteunt twee besturingsomgevingen: Normal World (NW), waarmee code wordt uitgevoerd in zowel de gebruikersmodus als de supervisormodus, en Sw (Secure World), waarop alleen de door Microsoft geleverde beveiligingsmonitor wordt uitgevoerd. Uw toepassingen op hoog niveau worden uitgevoerd in de NW-gebruikersmodus.

Realtime kernen

De realtime kernen hebben een ARM Cortex-M I/O-subsysteem waarmee realtime toepassingen kunnen worden uitgevoerd als bare-metalcode of een realtime besturingssysteem (RTOS). Dergelijke toepassingen kunnen randapparatuur toewijzen en communiceren met toepassingen op hoog niveau, maar hebben geen rechtstreeks toegang tot internet.

Connectiviteit en communicatie

De eerste Azure Sphere MCU biedt een 802.11 b/g/n Wi-Fi-radio die werkt op zowel 2,4 GHz als 5GHz. Toepassingen op hoog niveau kunnen het subsysteem voor draadloze communicatie configureren, gebruiken en er query's op uitvoeren, maar ze kunnen het niet rechtstreeks programmeren. Naast of in plaats van wi-Fi te gebruiken, kunnen Azure Sphere-apparaten die goed zijn uitgerust, communiceren op een Ethernet-netwerk.

Multiplexed I/O

Het Azure Sphere-platform ondersteunt diverse I/O-mogelijkheden, zodat u ingesloten apparaten kunt configureren voor uw markt- en productvereisten. I/O-randapparatuur kan worden toegewezen aan de kern van de toepassing op hoog niveau of aan een realtime kern.

Microsoft-firewalls

Hardwarefirewalls zijn silicon countermeasures die 'sandbox'-beveiliging bieden om ervoor te zorgen dat I/O-randapparatuur alleen toegankelijk is voor de kern waarop ze zijn toegewezen. De firewalls leggen compartimentalisatie op, waardoor een beveiligingsrisico wordt voorkomen dat in de toepassingskern op hoog niveau de toegang van realtime kernen tot hun randapparatuur beïnvloedt.

Geïntegreerd RAM-geheugen en flash

Azure Sphere-MCU's bevatten minimaal 4 MB geïntegreerde RAM en 16 MB geïntegreerd flashgeheugen.

Softwarearchitectuur en besturingssysteem

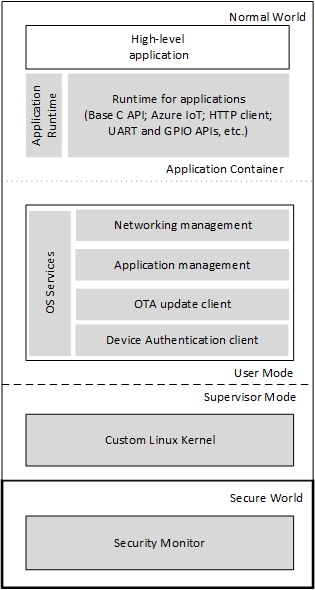

Het toepassingsplatform op hoog niveau voert het Azure Sphere-besturingssysteem uit, samen met een apparaatspecifieke toepassing op hoog niveau die zowel met internet als met realtime compatibele toepassingen kan communiceren die worden uitgevoerd op de realtime kernen. In de volgende afbeelding ziet u de elementen van dit platform.

Door Microsoft geleverde elementen worden grijs weergegeven.

Toepassingsplatform op hoog niveau

Toepassingsplatform op hoog niveau

Microsoft biedt en onderhoudt alle andere software dan uw apparaatspecifieke toepassingen. Alle software die op het apparaat wordt uitgevoerd, inclusief de toepassing op hoog niveau, wordt ondertekend door de Microsoft-certificeringsinstantie (CA). Toepassingsupdates worden geleverd via de vertrouwde Microsoft-pijplijn en de compatibiliteit van elke update met de Hardware van het Azure Sphere-apparaat wordt gecontroleerd vóór de installatie.

Toepassingsruntime

De door Microsoft geleverde toepassingsruntime is gebaseerd op een subset van de POSIX-standaard. Het bestaat uit bibliotheken en runtime-services die worden uitgevoerd in de NW-gebruikersmodus. Hiermee omgevingsondersteuning u de toepassingen op hoog niveau die u maakt.

Toepassingsbibliotheken bieden ondersteuning voor netwerk-, opslag- en communicatiefuncties die vereist zijn voor toepassingen op hoog niveau, maar bieden geen ondersteuning voor directe algemene I/O- of shell-toegang, onder andere beperkingen. Deze beperkingen zorgen ervoor dat het platform beveiligd blijft en dat Microsoft beveiligingsupdates en onderhoudsupdates kan bieden. Bovendien bieden de beperkte bibliotheken een stabiele API-oppervlakte op lange termijn, zodat systeemsoftware kan worden bijgewerkt om de beveiliging te verbeteren en binaire compatibiliteit voor toepassingen te behouden.

Besturingssysteemservices

Besturingssysteemservices hosten de toepassingscontainer op hoog niveau en zijn verantwoordelijk voor de communicatie met de Azure Sphere-beveiligingsservice. Ze beheren netwerkverificatie en de netwerkfirewall voor al het uitgaande verkeer. Tijdens de ontwikkeling communiceren besturingssysteemservices ook met een verbonden pc en de toepassing die wordt opgespoord.

Aangepaste Linux-kernel

De aangepaste linux-kernel wordt uitgevoerd in de supervisormodus, samen met een opstartlaadprogramma. De kernel is zorgvuldig afgestemd op de flash- en RAM-footprint van de Azure Sphere MCU. Het biedt een oppervlak voor het vooraf uitvoeren van gebruikersruimteprocessen in afzonderlijke virtuele adresruimten. Het stuurprogrammamodel maakt MCU-randapparatuur beschikbaar voor besturingssysteemservices en -toepassingen. Azure Sphere-stuurprogramma's omvatten onder andere Wi-Fi (waaronder een TCP/IP-netwerkstack), UART, SPI, I2C en GPIO.

Beveiligingsmonitor

De door Microsoft geleverde beveiligingsmonitor wordt uitgevoerd in SW. Het is verantwoordelijk voor het beveiligen van beveiligingsgevoelige hardware, zoals geheugen, flash en andere gedeelde MCU-resources en voor het veilig blootstellen van beperkte toegang tot deze resources. De Security Monitor brokers en poorten toegang tot het Pluton Security Subsystem en de hardware root van vertrouwen en fungeert als een waakhond voor de NW-omgeving. Het start de opstartlaadprogramma, stelt runtimeservices beschikbaar voor NW en beheert hardwarefirewalls en andere siliciumonderdelen die niet toegankelijk zijn voor NW.

Azure Sphere-beveiligingsservice

De Azure Sphere-beveiligingsservice bestaat uit drie onderdelen: verificatie zonder wachtwoord, update en foutrapportage.

Verificatie zonder wachtwoord. Het verificatieonderdeel biedt externe attestation en verificatie zonder wachtwoord. De externe attestation-service maakt verbinding via een challenge-response-protocol dat gebruikmaakt van de gemeten opstartfunctie op het Pluton-subsysteem. Het controleert niet alleen of het apparaat is opgestart met de juiste software, maar met de juiste versie van die software.

Nadat attestation is voltooid, wordt de verificatieservice overgenomen. De verificatieservice communiceert via een beveiligde TLS-verbinding en geeft een certificaat uit dat het apparaat kan presenteren aan een webservice, zoals Microsoft Azure of de privécloud van een bedrijf. De webservice valideert de certificaatketen en controleert dus of het apparaat echt is, of de software up-to-date is en of Microsoft de bron is. Het apparaat kan vervolgens veilig en veilig verbinding maken met de online service.

Bijwerken. De updateservice distribueert automatische updates voor het Azure Sphere-besturingssysteem en voor toepassingen. De updateservice zorgt voor continue werking en maakt het extern onderhoud en het bijwerken van toepassingssoftware mogelijk.

Foutrapportage. De service voor foutrapportage biedt eenvoudige crashrapportage voor geïmplementeerde software. Als u uitgebreidere gegevens wilt verkrijgen, gebruikt u de rapportage- en analysefuncties die zijn opgenomen in een Microsoft Azure-abonnement.

Alle gegevens die zijn opgeslagen met de Azure Sphere-beveiligingsservice worden standaard versleuteld. De beveiligingsservice slaat gegevens op in Azure Storage, Azure Cosmos DB en Azure Key Vault, met behulp van de implementatie van data-at-rest voor elke dergelijke service.