Azure Data Encryption at rest

Microsoft Azure bevat hulpprogramma's voor het beveiligen van gegevens volgens de beveiligings- en nalevingsbehoeften van uw bedrijf. Dit document richt zich op:

- Hoe gegevens in rust worden beveiligd in Microsoft Azure

- Bespreekt de verschillende onderdelen die deelnemen aan de implementatie van gegevensbescherming,

- Beoordeelt voor- en nadelen van de verschillende benaderingen voor sleutelbeheerbeveiliging.

Versleuteling at rest is een algemene beveiligingsvereiste. In Azure kunnen organisaties data-at-rest versleutelen zonder het risico of de kosten van een aangepaste oplossing voor sleutelbeheer. Organisaties hebben de mogelijkheid om Versleuteling at Rest volledig te beheren. Daarnaast hebben organisaties verschillende opties om versleuteling of versleutelingssleutels nauwkeurig te beheren.

Wat is versleuteling-at-rest?

Versleuteling is de veilige codering van gegevens die worden gebruikt om de vertrouwelijkheid van gegevens te beschermen. De ontwerpen van Encryption at Rest in Azure gebruiken symmetrische versleuteling om grote hoeveelheden gegevens snel te versleutelen en ontsleutelen volgens een eenvoudig conceptueel model:

- Een symmetrische versleutelingssleutel wordt gebruikt om gegevens te versleutelen terwijl deze naar de opslag worden geschreven.

- Dezelfde versleutelingssleutel wordt gebruikt om die gegevens te ontsleutelen, omdat deze gemakkelijk kunnen worden gebruikt in het geheugen.

- Gegevens kunnen worden gepartitioneerd en er kunnen verschillende sleutels worden gebruikt voor elke partitie.

- Sleutels moeten worden opgeslagen op een veilige locatie met op identiteit gebaseerd toegangsbeheer en controlebeleid. Gegevensversleutelingssleutels die buiten beveiligde locaties worden opgeslagen, worden versleuteld met een sleutelversleutelingssleutel die op een veilige locatie wordt bewaard.

In de praktijk vereisen belangrijke beheer- en controlescenario's, evenals schaal- en beschikbaarheidsgaranties, aanvullende constructies. Microsoft Azure Encryption at Rest-concepten en -onderdelen worden hieronder beschreven.

Het doel van versleuteling-at-rest

Versleuteling-at-rest biedt gegevensbeveiliging voor opgeslagen gegevens (at rest). Aanvallen tegen data-at-rest omvatten pogingen om fysieke toegang te verkrijgen tot de hardware waarop de gegevens zijn opgeslagen en vervolgens inbreuk maken op de ingesloten gegevens. Bij een dergelijke aanval is de harde schijf van een server mogelijk verkeerd verwerkt tijdens onderhoud, waardoor een aanvaller de harde schijf kan verwijderen. Later zou de aanvaller de harde schijf onder hun controle op een computer plaatsen om toegang te krijgen tot de gegevens.

Versleuteling-at-rest is ontworpen om te voorkomen dat de aanvaller toegang krijgt tot de niet-versleutelde gegevens door ervoor te zorgen dat de gegevens worden versleuteld wanneer ze zich op schijf bevinden. Als een aanvaller een harde schijf met versleutelde gegevens verkrijgt, maar niet de versleutelingssleutels, moet de aanvaller de versleuteling verslaan om de gegevens te lezen. Deze aanval is veel complexer en verbruikt resources dan het openen van niet-versleutelde gegevens op een harde schijf. Daarom wordt versleuteling-at-rest ten zeerste aanbevolen en is het een hoge prioriteitsvereiste voor veel organisaties.

Versleuteling-at-rest kan ook vereist zijn voor de noodzaak van gegevensbeheer en nalevingsinspanningen van een organisatie. Branche- en overheidsvoorschriften, zoals HIPAA, PCI en FedRAMP, bieden specifieke waarborgen met betrekking tot gegevensbescherming en versleutelingsvereisten. Versleuteling-at-rest is een verplichte maatregel die vereist is voor naleving van sommige van deze voorschriften. Zie De publicatie 140-2 van Federal Information Processing Standard (FIPS) 140-2 voor meer informatie over de benadering van FIPS 140-2 van Microsoft.

Naast nalevings- en regelgevingsvereisten biedt versleuteling in rust diepgaande beveiliging. Microsoft Azure biedt een compatibel platform voor services, toepassingen en gegevens. Het biedt ook uitgebreide faciliteit en fysieke beveiliging, toegangsbeheer voor gegevens en controle. Het is echter belangrijk om aanvullende 'overlappende' beveiligingsmaatregelen te bieden als een van de andere beveiligingsmaatregelen mislukt en versleuteling-at-rest een dergelijke beveiligingsmaatregel biedt.

Microsoft streeft naar versleuteling-at-rest-opties voor cloudservices en geeft klanten controle over versleutelingssleutels en logboeken van sleutelgebruik. Daarnaast werkt Microsoft standaard aan het versleutelen van alle klantgegevens in rust.

Azure Encryption at Rest Components

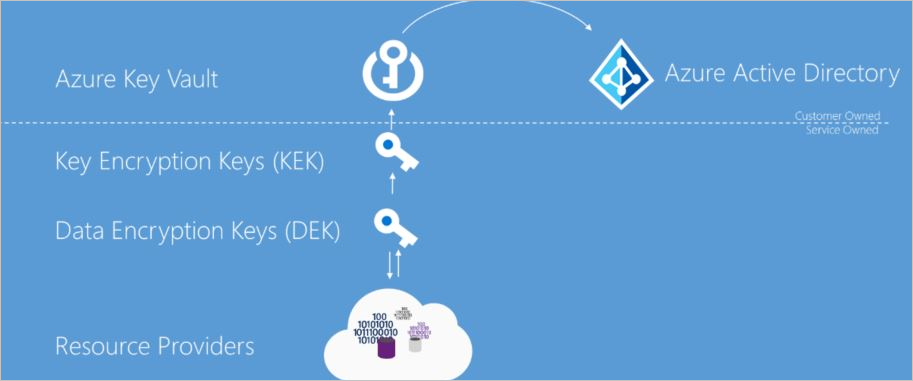

Zoals eerder beschreven, is het doel van versleuteling in rust dat gegevens die op schijf worden bewaard, worden versleuteld met een geheime versleutelingssleutel. Om dit doel te bereiken, moeten veilige sleutel maken, opslag, toegangsbeheer en beheer van de versleutelingssleutels worden verstrekt. Hoewel de details kunnen variëren, kunnen Azure Services Encryption at Rest-implementaties worden beschreven in termen die worden geïllustreerd in het volgende diagram.

Azure Key Vault

De opslaglocatie van de versleutelingssleutels en het toegangsbeheer voor deze sleutels is centraal in een versleuteling-at-rest-model. De sleutels moeten zeer beveiligd zijn, maar beheerbaar zijn door opgegeven gebruikers en beschikbaar zijn voor specifieke services. Azure Key Vault is voor Azure-services de aanbevolen oplossing voor sleutelopslag en biedt een algemene beheerervaring voor alle services. Sleutels worden opgeslagen en beheerd in sleutelkluizen en toegang tot een sleutelkluis kan worden gegeven aan gebruikers of services. Azure Key Vault ondersteunt het maken van sleutels of het importeren van klantsleutels voor gebruik in door de klant beheerde versleutelingssleutelscenario's.

Microsoft Entra ID

Machtigingen voor het gebruik van de sleutels die zijn opgeslagen in Azure Key Vault, kunnen worden gegeven aan Microsoft Entra-accounts om ze te beheren of te openen voor encryption-at-rest-versleuteling en -ontsleuteling.

Envelopversleuteling met een sleutelhiërarchie

Er wordt meer dan één versleutelingssleutel gebruikt in een versleuteling-at-rest-implementatie. Het opslaan van een versleutelingssleutel in Azure Key Vault zorgt voor veilige toegang tot sleutels en centraal beheer van sleutels. Lokale toegang tot versleutelingssleutels is echter efficiënter voor bulkversleuteling en ontsleuteling dan interactie met Key Vault voor elke gegevensbewerking, waardoor sterkere versleuteling en betere prestaties mogelijk zijn. Het beperken van het gebruik van één versleutelingssleutel vermindert het risico dat de sleutel wordt aangetast en de kosten van herversleuteling wanneer een sleutel moet worden vervangen. Azure-versleuteling-at-rest-modellen gebruiken envelopversleuteling, waarbij een sleutelversleutelingssleutel een gegevensversleutelingssleutel versleutelt. Dit model vormt een sleutelhiërarchie die beter kan voldoen aan de prestatie- en beveiligingsvereisten:

- Data Encryption Key (DEK): een symmetrische AES256-sleutel die wordt gebruikt voor het versleutelen van een partitie of blok gegevens, ook wel een gegevenssleutel genoemd. Een enkele resource kan veel partities en veel gegevensversleutelingssleutels bevatten. Het versleutelen van elk gegevensblok met een andere sleutel maakt cryptoanalyseaanvallen moeilijker. En het lokaal houden van DEK's voor de service voor het versleutelen en ontsleutelen van gegevens maximaliseert de prestaties.

- Sleutelversleutelingssleutel (KEK): een versleutelingssleutel die wordt gebruikt om de gegevensversleutelingssleutels te versleutelen met envelopversleuteling, ook wel wrapping genoemd. Door gebruik te maken van een sleutelversleutelingssleutel die Key Vault nooit verlaat, kunnen de gegevensversleutelingssleutels zelf worden versleuteld en beheerd. De entiteit die toegang heeft tot de KEK kan afwijken van de entiteit waarvoor de DEK is vereist. Een entiteit kan brokertoegang tot de DEK verlenen om de toegang van elke DEK tot een specifieke partitie te beperken. Omdat de KEK is vereist om de DEK's te ontsleutelen, kunnen klanten cryptografisch DEK's en gegevens wissen door de KEK uit te schakelen.

Resourceproviders en toepassingsexemplaren slaan de versleutelde gegevensversleutelingssleutels op als metagegevens. Alleen een entiteit met toegang tot de sleutelversleutelingssleutel kan deze gegevensversleutelingssleutels ontsleutelen. Verschillende modellen van sleutelopslag worden ondersteund. Zie gegevensversleutelingsmodellen voor meer informatie.

Versleuteling-at-rest in Microsoft-cloudservices

Microsoft Cloud-services worden gebruikt in alle drie de cloudmodellen: IaaS, PaaS, SaaS. Hieronder ziet u voorbeelden van hoe deze passen bij elk model:

- Softwareservices, ook wel Software as a Service of SaaS genoemd, die toepassingen hebben die door de cloud worden geleverd, zoals Microsoft 365.

- Platformservices waarin klanten de cloud gebruiken voor zaken zoals opslag, analyse en servicebusfunctionaliteit in hun toepassingen.

- Infrastructuurservices of IaaS (Infrastructure as a Service) waarin de klant besturingssystemen en toepassingen implementeert die worden gehost in de cloud en mogelijk gebruikmaakt van andere cloudservices.

Versleuteling-at-rest voor SaaS-klanten

SaaS-klanten (Software as a Service) hebben doorgaans versleuteling-at-rest ingeschakeld of beschikbaar in elke service. Microsoft 365 heeft verschillende opties voor klanten om versleuteling-at-rest te verifiëren of in te schakelen. Zie Versleuteling in Microsoft 365 voor meer informatie over Microsoft 365-services.

Versleuteling-at-rest voor PaaS-klanten

De gegevens van klanten van PaaS (Platform as a Service) bevinden zich doorgaans in een opslagservice, zoals Blob Storage, maar kunnen ook in de cache worden opgeslagen of opgeslagen in de uitvoeringsomgeving van de toepassing, zoals een virtuele machine. Als u de beschikbare versleutelingsopties voor at-rest wilt bekijken, bekijkt u de gegevensversleutelingsmodellen: ondersteunende servicestabel voor de opslag- en toepassingsplatformen die u gebruikt.

Versleuteling-at-rest voor IaaS-klanten

IaaS-klanten (Infrastructure as a Service) kunnen verschillende services en toepassingen gebruiken. IaaS-services kunnen versleuteling-at-rest inschakelen in hun door Azure gehoste virtuele machines en VHD's met behulp van Azure Disk Encryption.

Versleutelde opslag

Net als PaaS kunnen IaaS-oplossingen gebruikmaken van andere Azure-services die gegevens opslaan die at-rest zijn versleuteld. In deze gevallen kunt u de ondersteuning voor Encryption at Rest inschakelen, zoals wordt geleverd door elke verbruikte Azure-service. De gegevensversleutelingsmodellen: ondersteunende servicestabel bevat de belangrijkste opslag-, services- en toepassingsplatformen en het model van Encryption at Rest dat wordt ondersteund.

Versleutelde rekenkracht

Alle beheerde schijven, momentopnamen en installatiekopieën worden versleuteld met behulp van Storage Service Encryption met behulp van een door de service beheerde sleutel. Een completere versleuteling-at-rest-oplossing zorgt ervoor dat de gegevens nooit in niet-versleutelde vorm worden bewaard. Tijdens het verwerken van de gegevens op een virtuele machine kunnen gegevens worden bewaard in het Windows-paginabestand of het Linux-wisselbestand, een crashdump of een toepassingslogboek. Om ervoor te zorgen dat deze gegevens in rust worden versleuteld, kunnen IaaS-toepassingen Azure Disk Encryption gebruiken op een virtuele Azure IaaS-machine (Windows of Linux) en virtuele schijf.

Aangepaste versleuteling-at-rest

Het wordt aanbevolen om waar mogelijk IaaS-toepassingen gebruik te maken van Azure Disk Encryption en Encryption at Rest-opties die worden aangeboden door alle verbruikte Azure-services. In sommige gevallen, zoals onregelmatige versleutelingsvereisten of niet-Azure-opslag, moet een ontwikkelaar van een IaaS-toepassing mogelijk zelf versleuteling in rust implementeren. Ontwikkelaars van IaaS-oplossingen kunnen beter integreren met Azure-beheer en de verwachtingen van klanten door gebruik te maken van bepaalde Azure-onderdelen. Ontwikkelaars moeten de Azure Key Vault-service gebruiken om veilige sleutelopslag te bieden en hun klanten consistente opties voor sleutelbeheer te bieden met die van de meeste Azure-platformservices. Daarnaast moeten aangepaste oplossingen gebruikmaken van door Azure beheerde service-identiteiten om serviceaccounts toegang te geven tot versleutelingssleutels. Zie hun respectieve SDK's voor informatie over ontwikkelaars over Azure Key Vault en Managed Service Identities.

Ondersteuning voor versleutelingsmodellen van Azure-resourceproviders

Microsoft Azure Services ondersteunen elk een of meer van de versleutelings-at-rest-modellen. Voor sommige services is een of meer versleutelingsmodellen mogelijk niet van toepassing. Voor services die door de klant beheerde sleutelscenario's ondersteunen, ondersteunen ze mogelijk slechts een subset van de sleuteltypen die Door Azure Key Vault worden ondersteund voor sleutelversleutelingssleutels. Daarnaast kunnen services ondersteuning vrijgeven voor deze scenario's en sleuteltypen op verschillende planningen. In deze sectie wordt de ondersteuning voor versleuteling-at-rest beschreven op het moment van schrijven voor elk van de belangrijkste Azure-gegevensopslagservices.

Azure Disk Encryption

Elke klant die IaaS-functies (Infrastructure as a Service) gebruikt, kan versleuteling in rust bereiken voor hun IaaS-VM's en schijven via Azure Disk Encryption. Zie Azure Disk Encryption voor Linux-VM's of Azure Disk Encryption voor Windows-VM's voor meer informatie over Azure Disk Encryption.

Azure Storage

Alle Azure Storage-services (Blob Storage, Queue Storage, Table Storage en Azure Files) ondersteunen versleuteling aan serverzijde at rest; sommige services ondersteunen bovendien door de klant beheerde sleutels en versleuteling aan de clientzijde.

- Serverzijde: Alle Azure Storage-services maken versleuteling aan de serverzijde standaard mogelijk met behulp van door de service beheerde sleutels, wat transparant is voor de toepassing. Zie Azure Storage Service Encryption voor data-at-rest. Azure Blob Storage en Azure Files ondersteunen ook RSA 2048-bits door de klant beheerde sleutels in Azure Key Vault. Zie Storage Service Encryption met behulp van door de klant beheerde sleutels in Azure Key Vault voor meer informatie.

- Clientzijde: Azure Blobs, Tabellen en Wachtrijen ondersteunen versleuteling aan de clientzijde. Bij het gebruik van versleuteling aan de clientzijde versleutelen klanten de gegevens en uploaden ze de gegevens als een versleutelde blob. Sleutelbeheer wordt uitgevoerd door de klant. Zie Versleuteling aan clientzijde en Azure Key Vault voor Microsoft Azure Storage voor meer informatie.

Azure SQL-database

Azure SQL Database ondersteunt momenteel versleuteling-at-rest voor door Microsoft beheerde service- en client-side versleutelingsscenario's.

Ondersteuning voor serverversleuteling wordt momenteel geboden via de SQL-functie Transparent Data Encryption. Zodra een Azure SQL Database-klant TDE inschakelt, worden er automatisch sleutels gemaakt en beheerd. Versleuteling-at-rest kan worden ingeschakeld op database- en serverniveau. Vanaf juni 2017 is Transparent Data Encryption (TDE) standaard ingeschakeld voor nieuw gemaakte databases. Azure SQL Database ondersteunt door de klant beheerde RSA 2048-bits sleutels in Azure Key Vault. Zie Transparent Data Encryption met Bring Your Own Key-ondersteuning voor Azure SQL Database en Data Warehouse voor meer informatie.

Versleuteling aan de clientzijde van Azure SQL Database-gegevens wordt ondersteund via de functie Always Encrypted . Always Encrypted maakt gebruik van een sleutel die door de client wordt gemaakt en opgeslagen. Klanten kunnen de hoofdsleutel opslaan in een Windows-certificaatarchief, Azure Key Vault of een lokale hardwarebeveiligingsmodule. Met BEHULP van SQL Server Management Studio kiezen SQL-gebruikers welke sleutel ze willen gebruiken om welke kolom te versleutelen.

Conclusie

De bescherming van klantgegevens die zijn opgeslagen in Azure Services is van cruciaal belang voor Microsoft. Alle gehoste Azure-services zijn toegewijd aan het bieden van versleuteling-at-rest-opties. Azure-services ondersteunen door de service beheerde sleutels, door de klant beheerde sleutels of versleuteling aan de clientzijde. Azure-services verbeteren de beschikbaarheid van Versleuteling at Rest in grote lijnen en nieuwe opties zijn gepland voor preview en algemene beschikbaarheid in de komende maanden.

Volgende stappen

- Zie gegevensversleutelingsmodellen voor meer informatie over door de service beheerde sleutels en door de klant beheerde sleutels.

- Meer informatie over hoe Azure dubbele versleuteling gebruikt om bedreigingen te beperken die worden geleverd met het versleutelen van gegevens.

- Ontdek wat Microsoft doet om de platformintegriteit en beveiliging van hosts te garanderen die de hardware- en firmware-build-out, integratie, operationalisatie en reparatiepijplijnen doorkruisen.