BitLocker-versleuteling beheren in Azure Stack HCI, versie 23H2

Van toepassing op: Azure Stack HCI, versie 23H2

In dit artikel wordt beschreven hoe u BitLocker-versleuteling kunt weergeven en inschakelen, en hoe u BitLocker-herstelsleutels ophaalt op uw Azure Stack HCI-systeem.

Vereisten

Voordat u begint, moet u ervoor zorgen dat u toegang hebt tot een Azure Stack HCI- versie 23H2-systeem dat is geïmplementeerd, geregistreerd en verbonden met Azure.

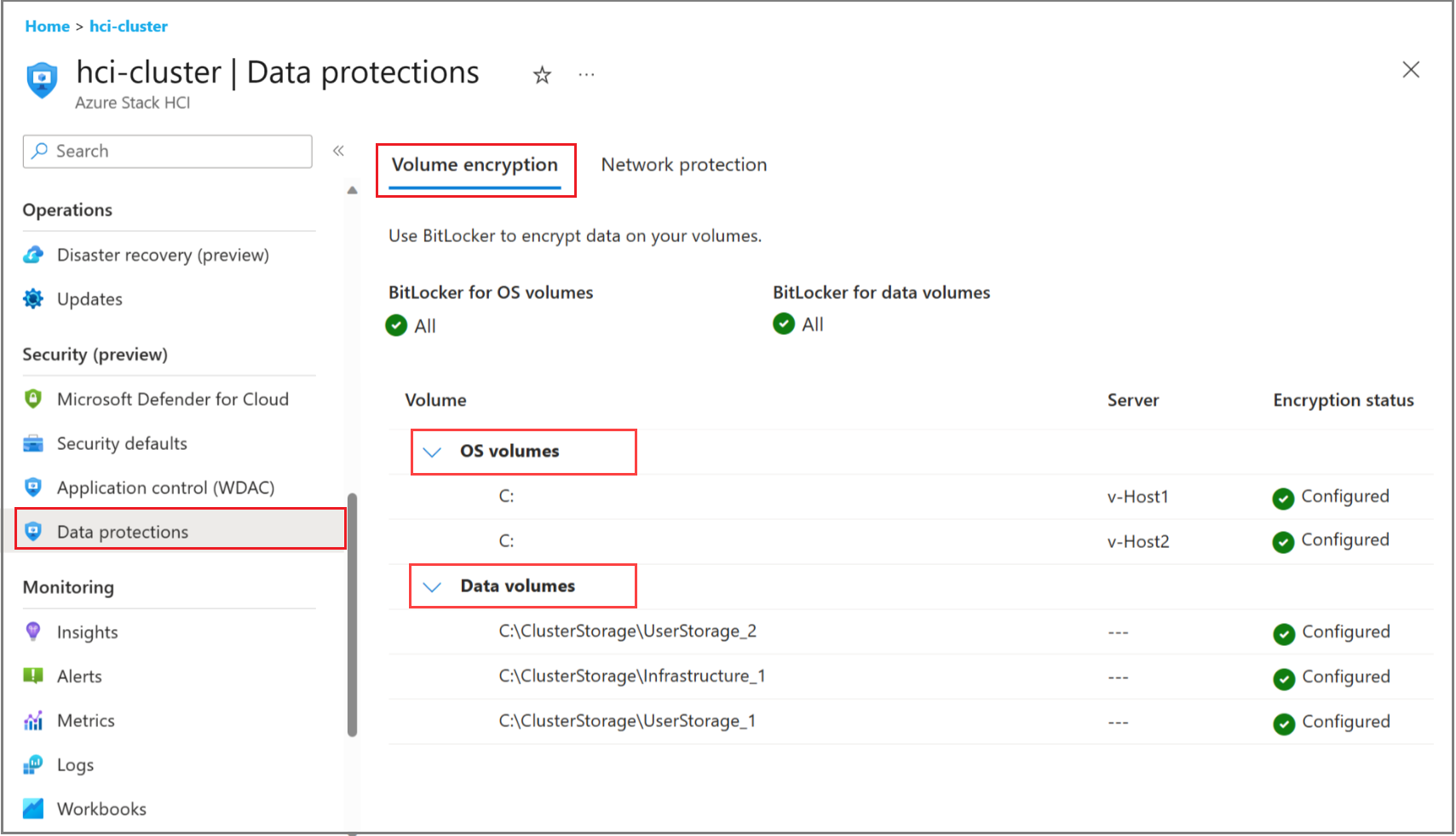

BitLocker-instellingen weergeven via Azure Portal

Als u de BitLocker-instellingen in de Azure Portal wilt weergeven, moet u ervoor zorgen dat u het MCSB-initiatief hebt toegepast. Zie Microsoft Cloud Security Benchmark-initiatief toepassen voor meer informatie.

BitLocker biedt twee soorten beveiliging: versleuteling voor besturingssysteemvolumes en versleuteling voor gegevensvolumes. U kunt bitLocker-instellingen alleen weergeven in de Azure Portal. Zie BitLocker-instellingen beheren met PowerShell als u de instellingen wilt beheren.

BitLocker-instellingen beheren met PowerShell

U kunt instellingen voor volumeversleuteling in uw Azure Stack HCI-cluster weergeven, inschakelen en uitschakelen.

Eigenschappen van PowerShell-cmdlet

De volgende cmdlet-eigenschappen zijn voor volumeversleuteling met de BitLocker-module: AzureStackBitLockerAgent.

-

Get-ASBitLocker -<Local | PerNode>Waar

LocalenPerNodedefinieert u het bereik waarin de cmdlet wordt uitgevoerd.- Lokaal : kan worden uitgevoerd in een gewone externe PowerShell-sessie en biedt BitLocker-volumegegevens voor het lokale knooppunt.

- PerNode : vereist CredSSP (bij gebruik van externe PowerShell) of een extern bureaublad-sessie (RDP). Biedt BitLocker-volumegegevens per knooppunt.

-

Enable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume> -

Disable-ASBitLocker -<Local | Cluster> -VolumeType <BootVolume | ClusterSharedVolume>

Versleutelingsinstellingen voor volumeversleuteling weergeven met BitLocker

Volg deze stappen om versleutelingsinstellingen weer te geven:

Maak verbinding met uw Azure Stack HCI-knooppunt.

Voer de volgende PowerShell-cmdlet uit met lokale beheerdersreferenties:

Get-ASBitLocker

Volumeversleuteling inschakelen en uitschakelen met BitLocker

Volg deze stappen om volumeversleuteling met BitLocker in te schakelen:

Maak verbinding met uw Azure Stack HCI-knooppunt.

Voer de volgende PowerShell-cmdlet uit met lokale beheerdersreferenties:

Belangrijk

Voor het inschakelen van volumeversleuteling met BitLocker op volumetype BootVolume is TPM 2.0 vereist.

Tijdens het inschakelen van volumeversleuteling met BitLocker op volumetype

ClusterSharedVolume(CSV), wordt het volume in de omleidingsmodus geplaatst en worden alle workload-VM's korte tijd onderbroken. Deze bewerking is verstorend; dienovereenkomstig plannen. Zie Versleutelde bitLocker-schijven configureren in Windows Server 2012 voor meer informatie.

Enable-ASBitLocker

Volg deze stappen om volumeversleuteling met BitLocker uit te schakelen:

Maak verbinding met uw Azure Stack HCI-knooppunt.

Voer de volgende PowerShell-cmdlet uit met lokale beheerdersreferenties:

Disable-ASBitLocker

BitLocker-herstelsleutels ophalen

Notitie

BitLocker-sleutels kunnen op elk gewenst moment worden opgehaald uit uw lokale Active Directory. Als het cluster niet beschikbaar is en u de sleutels niet hebt, hebt u mogelijk geen toegang tot de versleutelde gegevens in het cluster. Als u uw BitLocker-herstelsleutels wilt opslaan, raden we u aan deze te exporteren en op te slaan op een veilige externe locatie, zoals Azure Key Vault.

Volg deze stappen om de herstelsleutels voor uw cluster te exporteren:

Maak verbinding met uw Azure Stack HCI-cluster als lokale beheerder. Voer de volgende opdracht uit in een lokale consolesessie of lokale RDP-sessie (Remote Desktop Protocol) of een Externe PowerShell-sessie met CredSSP-verificatie:

Voer de volgende opdracht uit in PowerShell om de informatie over de herstelsleutel op te halen:

Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKeyHier volgt een voorbeeld van uitvoer:

PS C:\Users\ashciuser> Get-AsRecoveryKeyInfo | ft ComputerName, PasswordID, RecoveryKey ComputerName PasswordId RecoveryKey ------- ---------- ----------- ASB88RR1OU19 {Password1} Key1 ASB88RR1OU20 {Password2} Key2 ASB88RR1OU21 {Password3} Key3 ASB88RR1OU22 {Password4} Key4