Een virtuele Windows-machine uitvoeren in Azure Stack Hub

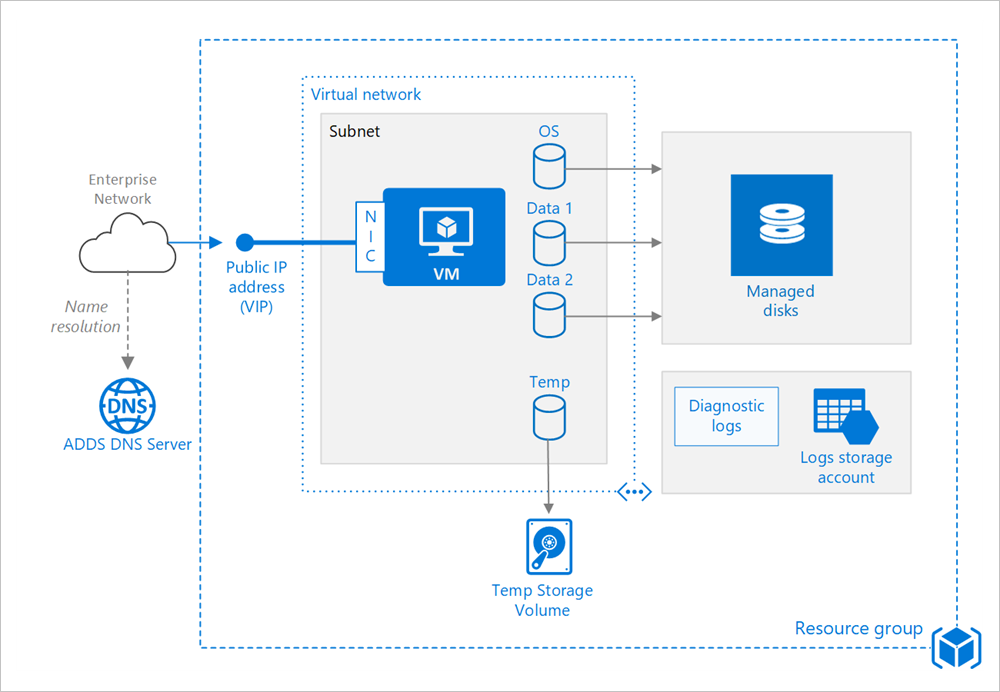

Voor het inrichten van een virtuele machine (VM) in Azure Stack Hub zijn naast de VM zelf nog enkele extra onderdelen vereist, waaronder netwerk- en opslagresources. Dit artikel bevat aanbevolen procedures voor het uitvoeren van een Windows-VM in Azure.

Resourcegroep

Een resourcegroep is een logische container met gerelateerde Azure Stack Hub-resources. Over het algemeen groepeert u resources op basis van hun levensduur en wie ze gaat beheren.

Plaats nauw verwante resources die dezelfde levenscyclus delen, in dezelfde resourcegroep. Met resourcegroepen kunt u resources groepsgewijs implementeren en bewaken. Ook kunt u de factureringskosten per groep bijhouden. U kunt resources ook verwijderen als een set, wat handig is voor testimplementaties. Wijs zinvolle resourcenamen toe om het zoeken naar een specifieke resource te vereenvoudigen en de rol ervan te verduidelijken. Zie Aanbevolen naamconventies voor Azure-resources voor meer informatie.

Virtuele machine

U kunt een VM inrichten vanuit een lijst met gepubliceerde installatiekopieën, of vanuit een aangepast beheerde installatiekopieën of VHD-bestand (virtuele harde schijf) dat is geüpload naar Azure Stack Hub Blob Storage.

Azure Stack Hub biedt verschillende grootten van virtuele machines dan Azure. Zie Grootten voor virtuele machines in Azure Stack Hub voor meer informatie. Als u een bestaande workload naar Azure Stack Hub verplaatst, begint u met de VM-grootte die het meest overeenkomt met uw on-premises servers/Azure. Meet vervolgens de prestaties van uw werkelijke workload in termen van CPU, geheugen en schijfinvoer/uitvoerbewerkingen per seconde (IOPS) en pas de grootte indien nodig aan.

Disks

De kosten zijn gebaseerd op de capaciteit van de ingerichte schijf. IOPS en doorvoer (d.w.z. de snelheid van gegevensoverdracht) zijn afhankelijk van de VM-grootte, dus houd bij het inrichten van een schijf rekening met alle drie de factoren (capaciteit, IOPS en doorvoer).

Schijf-IOPS (invoer-/uitvoerbewerkingen per seconde) op Azure Stack Hub is een functie van VM-grootte in plaats van het schijftype. Dit betekent dat voor een VM uit de Standard_Fs-serie, ongeacht of u SSD of HDD kiest voor het schijftype, de IOPS-limiet voor één extra gegevensschijf 2300 IOPS is. De opgelegde IOPS-limiet is een limiet (maximaal mogelijk) om lawaaierige buren te voorkomen. Het is geen garantie van IOPS dat u krijgt op een specifieke VM-grootte.

U wordt ook aangeraden Managed Disks te gebruiken. Beheerde schijven vereenvoudigen het schijfbeheer door de opslag voor u te verwerken. Beheerde schijven vereisen geen opslagaccount. U geeft eenvoudig de schijfgrootte en het schijftype op, waarna de schijf wordt geïmplementeerd als een maximaal beschikbare resource.

De besturingssysteemschijf is een VHD die is opgeslagen in Azure Stack Hub-blobopslag, dus deze blijft behouden, zelfs wanneer de hostcomputer niet actief is. U wordt ook aangeraden een of meer gegevensschijven te maken. Dit zijn permanente VHD's die worden gebruikt voor toepassingsgegevens. Installeer toepassingen zo mogelijk op een gegevensschijf, niet op de besturingssysteemschijf. Voor sommige oudere toepassingen moeten onderdelen wellicht op station C: worden geïnstalleerd. In dat geval kunt u de besturingssysteemschijf vergroten of verkleinen met behulp van PowerShell.

De VM wordt ook gemaakt met een tijdelijke schijf (het station D: in Windows). Deze schijf wordt opgeslagen op een tijdelijk volume in de Azure Stack Hub-opslaginfrastructuur. Deze kan worden verwijderd tijdens het opnieuw opstarten en andere gebeurtenissen in de levenscyclus van de VM. Gebruik deze schijf alleen voor tijdelijke gegevens, zoals pagina- of wisselbestanden.

Netwerk

De netwerkonderdelen bevatten de volgende resources:

Virtueel netwerk. Elke VM wordt geïmplementeerd in een virtueel netwerk dat kan worden gesegmenteerd in meerdere subnetten.

Netwerkinterface (NIC). Via de NIC kan de virtuele machine communiceren met het virtuele netwerk. Als u meerdere NIC's voor uw VM nodig hebt, moet u er rekening mee houden dat er een maximum aantal NIC's is gedefinieerd voor elke VM-grootte.

Openbaar IP-adres/VIP. Er is een openbaar IP-adres nodig om te communiceren met de VM, bijvoorbeeld via extern bureaublad (RDP). Het openbare IP-adres kan dynamisch of statisch zijn. De standaardwaarde is dynamisch.

Reserveer een statisch IP-adres als u een vast IP-adres nodig hebt dat niet wordt gewijzigd, bijvoorbeeld als u een DNS A-record moet maken of het IP-adres wilt toevoegen aan een veilige lijst.

U kunt ook een volledig gekwalificeerde domeinnaam (FQDN) voor het IP-adres maken. U kunt vervolgens een CNAME-record maken in DNS dat naar de FQDN verwijst. Zie Een volledig gekwalificeerde domeinnaam maken in de Azure Portal voor meer informatie.

Netwerkbeveiligingsgroep (NSG). NSG's worden gebruikt om netwerkverkeer naar VM's toe te staan of te weigeren. NSG's kunnen worden gekoppeld aan subnetten of aan afzonderlijke VM-exemplaren.

Alle NSG's bevatten een set standaardregels, met inbegrip van een regel waarmee al het inkomende internetverkeer wordt geblokkeerd. De standaardregels kunnen niet worden verwijderd, maar ze kunnen wel worden vervangen door andere regels. Als u internetverkeer wilt inschakelen, maakt u regels die binnenkomend verkeer naar specifieke poorten toestaan, bijvoorbeeld poort 80 voor HTTP. Als u RDP wilt inschakelen, voegt u een NSG-regel toe waarmee inkomend verkeer op TCP-poort 3389 wordt toegestaan.

Operations

Diagnostische gegevens. Schakel bewaking en diagnostiek in, inclusief metrische basisgegevens over de status, diagnostische logboeken over de infrastructuur en diagnostische gegevens over opstarten. Met diagnostische gegevens over opstarten kunt u opstartfouten achterhalen als de virtuele machine in een niet-opstartbare status komt. Maak een Azure Storage-account om de logboeken op te slaan. Een standaardaccount voor lokaal redundante opslag (LRS) is voldoende voor diagnostische logboeken. Zie Controle en diagnose inschakelen voor meer informatie.

Beschikbaarheid. Uw VM kan opnieuw worden opgestart vanwege gepland onderhoud zoals gepland door de Azure Stack Hub-operator. Voor hoge beschikbaarheid van een productiesysteem met meerdere VM's in Azure worden VM's in een beschikbaarheidsset geplaatst die ze verspreidt over meerdere foutdomeinen en updatedomeinen. In de kleinere schaal van Azure Stack Hub wordt een foutdomein in een beschikbaarheidsset gedefinieerd als één knooppunt in de schaaleenheid.

Hoewel de infrastructuur van Azure Stack Hub al bestand is tegen fouten, ondervindt de onderliggende technologie (failoverclustering) nog steeds enige downtime voor VM's op een beïnvloede fysieke server als er een hardwarefout optreedt. Azure Stack Hub ondersteunt het hebben van een beschikbaarheidsset met maximaal drie foutdomeinen om consistent te zijn met Azure.

Foutdomeinen

VM's die in een beschikbaarheidsset worden geplaatst, worden fysiek van elkaar geïsoleerd door ze zo gelijkmatig mogelijk te verdelen over meerdere foutdomeinen (Azure Stack Hub-knooppunten). Als er een hardwarefout optreedt, worden VM's van het foutdomein opnieuw opgestart in andere foutdomeinen. Ze worden bewaard in afzonderlijke foutdomeinen van de andere VM's, maar indien mogelijk in dezelfde beschikbaarheidsset. Wanneer de hardware weer online komt, worden vm's opnieuw in balans gebracht om hoge beschikbaarheid te behouden.

Updatedomeinen

Updatedomeinen zijn een andere manier waarop Azure hoge beschikbaarheid biedt in beschikbaarheidssets. Een updatedomein is een logische groep onderliggende hardware die tegelijkertijd onderhoud kan ondergaan. VM's die zich in hetzelfde updatedomein bevinden, worden samen opnieuw opgestart tijdens gepland onderhoud. Wanneer tenants VM's maken binnen een beschikbaarheidsset, distribueert het Azure-platform automatisch VM's over deze updatedomeinen.

In Azure Stack Hub worden VM's live gemigreerd tussen de andere onlinehosts in het cluster voordat de onderliggende host wordt bijgewerkt. Omdat er geen downtime van de tenant is tijdens een hostupdate, bestaat de functie updatedomein op Azure Stack Hub alleen voor sjablooncompatibiliteit met Azure. VM's in een beschikbaarheidsset geven 0 weer als hun updatedomeinnummer in de portal.

Backups Raadpleeg Vm's beveiligen die zijn geïmplementeerd in Azure Stack Hub voor aanbevelingen over het beveiligen van uw IaaS-VM's in Azure Stack Hub.

Een VM stoppen. Azure maakt onderscheid tussen een 'gestopte' status en een status waarbij de toewijzing is opgeheven. Er worden kosten in rekening gebracht wanneer de status van de virtuele machine is gestopt, maar niet wanneer de toewijzing van de virtuele machine is opgeheven. In de Azure Stack Hub-portal wordt de toewijzing van de VM ongedaan gemaakt met de knop Stoppen . Als u afsluit via het besturingssysteem terwijl u bent aangemeld, wordt de virtuele machine wel gestopt, maar de toewijzing ervan niet opgeheven, zodat u nog steeds kosten in rekening worden gebracht.

Een VM verwijderen. Als u een VM verwijdert, worden de VM-schijven niet verwijderd. Dit betekent dat u de virtuele machine veilig zonder gegevensverlies kunt verwijderen. Er worden echter nog steeds kosten in rekening gebracht voor opslag. Als u de VM-schijf wilt verwijderen, verwijdert u het beheerde schijfobject. Gebruik ter voorkoming van onbedoeld verwijderen een resourcevergrendeling om de gehele resourcegroep of afzonderlijke resources, zoals een virtuele machine, te vergrendelen.

Beveiligingsoverwegingen

Onboard uw VM's naar Azure Security Center om een centraal overzicht te krijgen van de beveiligingsstatus van uw Azure-resources. Security Center bewaakt potentiële beveiligingsproblemen en biedt een uitgebreid overzicht van de beveiligingsstatus van uw implementatie. Security Center wordt per Azure-abonnement geconfigureerd. Schakel het verzamelen van beveiligingsgegevens in zoals beschreven in Onboard your Azure subscription to Security Center Standard (Uw Azure-abonnement onboarden bij Security Center Standard). Wanneer gegevensverzameling is ingeschakeld, scant Security Center automatisch alle virtuele machines die zijn gemaakt met dat abonnement.

Patchbeheer. Raadpleeg dit artikel als u Patchbeheer op uw VM wilt configureren. Indien ingeschakeld, controleert Security Center of er beveiligingsupdates en essentiële updates ontbreken. Gebruik Instellingen voor groepsbeleid op de virtuele machine om automatische systeemupdates in te schakelen.

Antimalware. Indien ingeschakeld, controleert Security Center of er antimalware-software is geïnstalleerd. U kunt Security Center ook gebruiken voor het installeren van antimalware-software vanuit de Azure Portal.

Toegangsbeheer. Gebruik op rollen gebaseerd toegangsbeheer (RBAC) om de toegang tot Azure-resources te beheren. Met RBAC kunt u machtigingsrollen toewijzen aan leden van uw DevOps-team. Iemand met de rol Lezer kan bijvoorbeeld wel Azure-resources weergeven, maar deze niet maken, beheren of verwijderen. Sommige machtigingen zijn specifiek voor een Azure-resourcetype. Iemand met de rol van Inzender voor virtuele machines kan bijvoorbeeld een virtuele machine opnieuw opstarten of de toewijzing van een virtuele machine ongedaan maken, het beheerderswachtwoord opnieuw instellen, een nieuwe virtuele machine maken, enzovoort. Andere ingebouwde RBAC-rollen die nuttig kunnen zijn voor deze architectuur, zijn DevTest Labs-gebruiker en Inzender voor netwerken.

Notitie

RBAC beperkt niet de acties die een bij een virtuele machine aangemelde gebruiker kan uitvoeren. Deze machtigingen worden bepaald door het accounttype op het gastbesturingssysteem.

Auditlogboeken. Gebruik activiteitenlogboeken om inrichtingsacties en andere VM-gebeurtenissen te bekijken.

Gegevensversleuteling. Azure Stack Hub maakt gebruik van BitLocker 128-bits AES-versleuteling om gebruikers- en infrastructuurgegevens in het opslagsubsysteem te beveiligen. Zie Data-at-rest-versleuteling in Azure Stack Hub voor meer informatie.

Volgende stappen

- Zie Azure Stack Hub VM-functies voor meer informatie over Azure Stack Hub-VM's.

- Zie Cloudontwerppatronen voor meer informatie over Azure-cloudpatronen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor