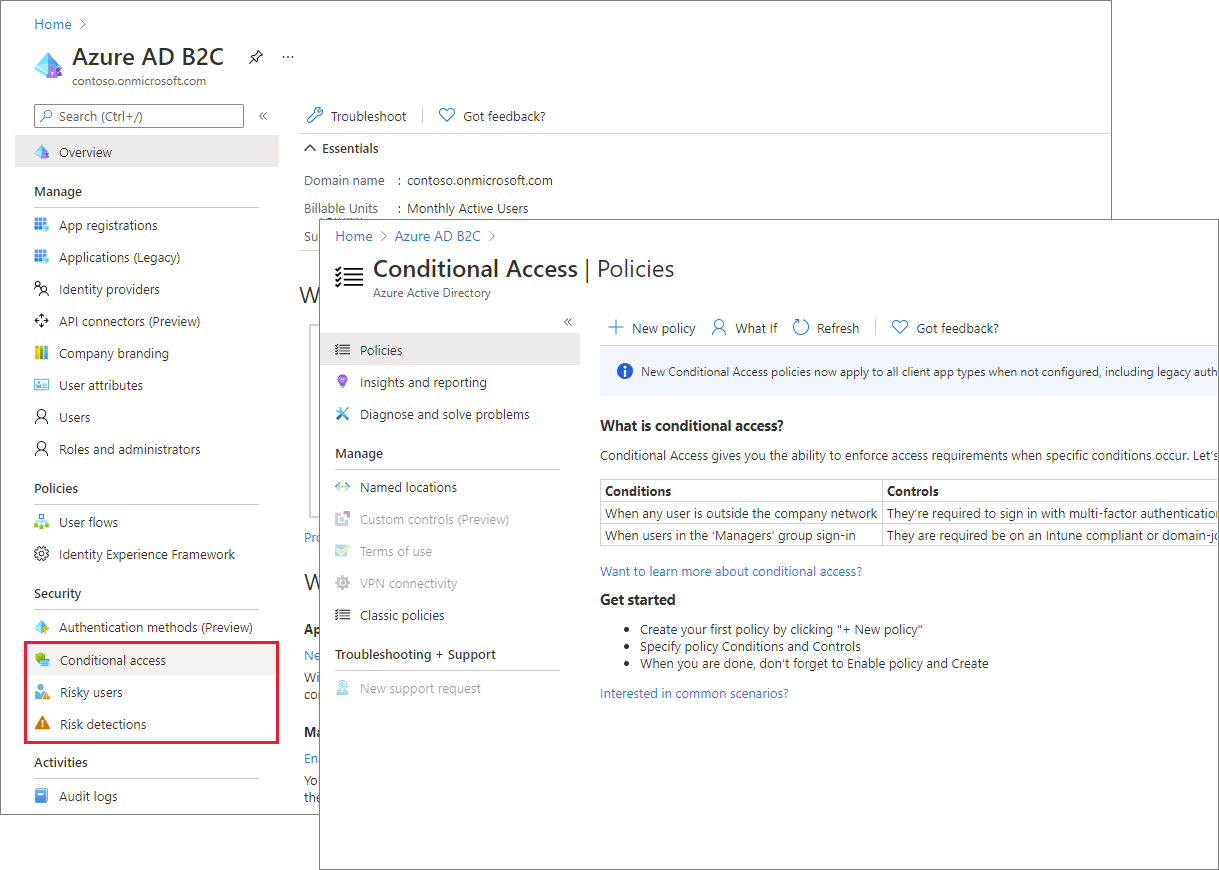

Identiteitsbeveiliging en voorwaardelijke toegang instellen in Azure AD B2C

Verbeter de beveiliging van Azure Active Directory B2C (Azure AD B2C) met Microsoft Entra ID Protection en voorwaardelijke toegang. De functies voor risicodetectie van identiteitsbeveiliging, met inbegrip van riskante gebruikers en riskante aanmeldingen, worden automatisch gedetecteerd en weergegeven in uw Azure AD B2C-Tenant. U kunt beleid voor voorwaardelijke toegang maken dat deze risicodetecties gebruikt om acties te bepalen en organisatiebeleid af te dwingen. Deze mogelijkheden bieden samen Azure AD B2C toepassingseigenaren meer controle over riskant authenticatie- en toegangsbeleid.

Als u al bekend bent met Identity Protection en voorwaardelijke toegang in Microsoft Entra-id, is het gebruik van deze mogelijkheden met Azure AD B2C een vertrouwde ervaring, met de kleine verschillen die in dit artikel worden besproken.

Notitie

Azure AD B2C Premium P2 is vereist om beleidsregels voor riskante aanmeldingen te maken. Premium P1-tenants kunnen een beleidsregel maken die is gebaseerd op locatie, toepassing, gebruikers- of groepsbeleid. Zie Azure AD B2C-prijscategorie wijzigen voor meer informatie.

Voordelen van identiteitsbeveiliging en voorwaardelijke toegang voor Azure AD B2C

Als u beleid voor voorwaardelijke toegang koppelt met risicodetectie voor identiteitsbeveiliging, kunt u reageren op riskante verificaties met de juiste beleidsactie.

- Krijg een nieuw niveau van zichtbaarheid in de verificatierisico's voor uw apps en uw klantenbestand. Met signalen van miljarden maandelijkse verificaties in Microsoft Entra-id en Microsoft-account, zullen de algoritmen voor risicodetectie verificaties nu markeren als laag, gemiddeld of hoog risico voor uw lokale consumenten- of burgerverificaties.

- Verhelp automatisch risico's door uw eigen adaptieve verificatie te configureren. Voor opgegeven toepassingen kunt u een specifieke set gebruikers vereisen om een tweede verificatiefactor op te geven, zoals in meervoudige verificatie (MFA). Of u kunt de toegang blokkeren op basis van het risiconiveau dat is gedetecteerd. Net als bij andere Azure AD B2C-ervaringen kunt u de resulterende eindgebruikerservaring aanpassen aan de stem, stijl en het merk van uw organisatie. U kunt ook alternatieven voor risicobeperking weergeven als de gebruiker geen toegang kan krijgen.

- Toegang beheren op basis van locatie, groepen en apps. Voorwaardelijke toegang kan ook worden gebruikt voor het beheren van niet-risicosituaties. U kunt bijvoorbeeld MFA vereisen voor klanten die toegang hebben tot een specifieke app, of de toegang blokkeren voor opgegeven geografische locaties.

- Kan worden geïntegreerd met Azure AD B2C-gebruikersstromen en het Identity Experience Framework. Gebruik uw bestaande aangepaste ervaring en voeg de besturingselementen toe die u nodig hebt voor een interface met voorwaardelijke toegang. U kunt ook geavanceerde scenario's implementeren voor het verlenen van toegang, zoals op kennis gebaseerde toegang of uw eigen MFA-provider.

Functieverschillen en beperkingen

Identiteitsbeveiliging en voorwaardelijke toegang in Azure AD B2C werken over het algemeen op dezelfde manier als in Microsoft Entra-id, met de volgende uitzonderingen:

Microsoft Defender voor Cloud is niet beschikbaar in Azure AD B2C.

Identiteitsbeveiliging en voorwaardelijke toegang worden niet ondersteund voor ROPC-server-naar-serverstromen in Azure AD B2C-tenants.

In Azure AD B2C-tenants zijn de Identity Protection-risicodetecties beschikbaar voor zowel lokale als sociale identiteiten, zoals Google of Facebook. Voor sociale identiteiten moet Voorwaardelijke toegang worden geactiveerd. Detectie is beperkt omdat referenties voor het sociale account door de externe id-provider worden beheerd.

In Azure AD B2C-tenants is een subset van de risicodetecties voor identiteitsbeveiliging beschikbaar. Zie Risico's onderzoeken met Identity Protection en Voorwaardelijke toegang toevoegen aan gebruikersstromen.

De functie voor apparaatcompatibiliteit van voorwaardelijke toegang is niet beschikbaar in Azure AD B2C-tenants.

Voorwaardelijke toegang integreren met gebruikersstromen en aangepaste beleidsregels

In Azure AD B2C kunt u voorwaarden voor voorwaardelijke toegang activeren vanuit ingebouwde gebruikersstromen. U kunt ook voorwaardelijke toegang in aangepaste beleidsregels opnemen. Net als bij andere aspecten van de B2C-gebruikersstroom kunnen berichten over de ervaring van de eindgebruiker worden aangepast op basis van de stem, het merk en de mitigatie-alternatieven van uw organisatie. Zie Voorwaardelijke toegang toevoegen aan gebruikersstromen.

Microsoft Graph API

U kunt beleid voor voorwaardelijke toegang ook beheren in Azure AD B2C met Microsoft Graph API. Zie voor meer informatie de Documentatie voor voorwaardelijke toegang en de Microsoft Graph-bewerkingen.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor