Voorwaardelijke toegang toevoegen aan gebruikersstromen in Azure Active Directory B2C

Voordat u begint, gebruikt u de selector Een beleidstype kiezen om het type beleid te kiezen dat u instelt. U kunt in Azure Active Directory B2C op twee manieren definiëren hoe gebruikers met uw toepassingen communiceren: via vooraf gedefinieerde gebruikersstromen of via volledig configureerbaar aangepast beleid. De stappen die in dit artikel zijn vereist, verschillen voor elke methode.

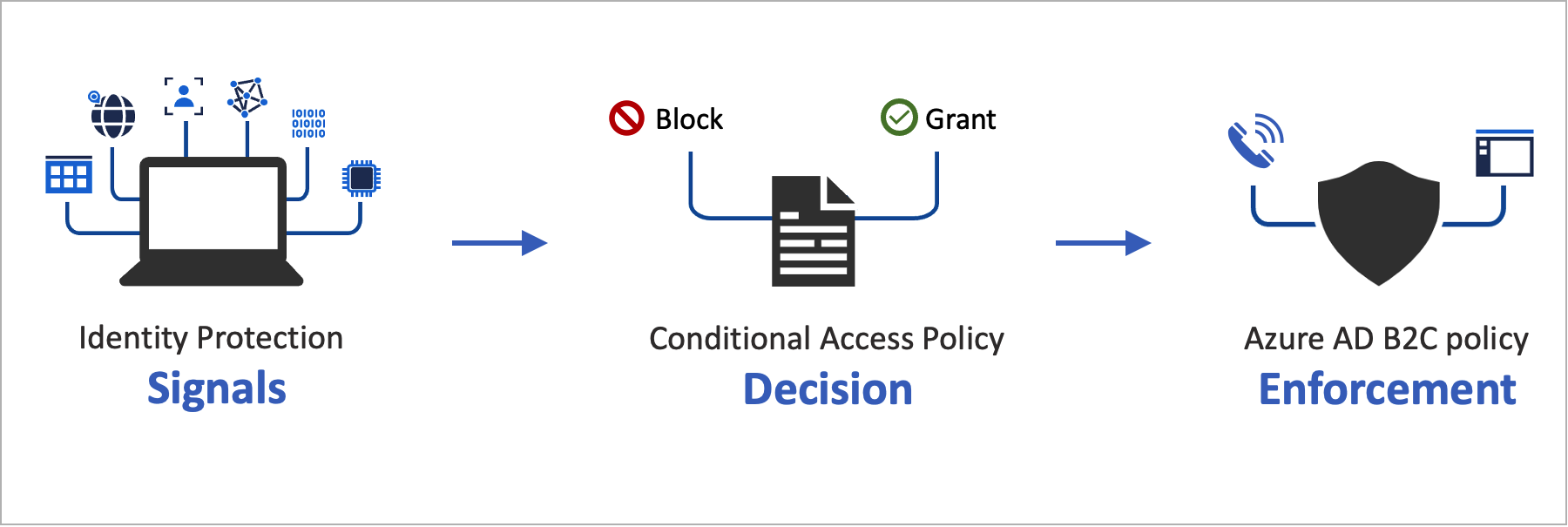

Voorwaardelijke toegang kan worden toegevoegd aan uw gebruikersstromen of aangepaste beleidsregels van Azure AD B2C (Azure Active Directory B2C) om riskante aanmeldingen voor uw toepassingen te beheren. Voorwaardelijke toegang van Microsoft Entra is het hulpprogramma dat door Azure AD B2C wordt gebruikt om signalen samen te brengen, beslissingen te nemen en organisatiebeleid af te dwingen.

Het automatiseren van risicoanalyse met beleidsvoorwaarden betekent dat riskante aanmeldingen onmiddellijk worden geïdentificeerd en vervolgens worden hersteld of geblokkeerd.

Het automatiseren van risicoanalyse met beleidsvoorwaarden betekent dat riskante aanmeldingen onmiddellijk worden geïdentificeerd en vervolgens worden hersteld of geblokkeerd.

Serviceoverzicht

Azure AD B2C evalueert elke aanmeldingsgebeurtenis en zorgt ervoor dat aan alle beleidsvereisten wordt voldaan voordat de gebruiker toegang wordt verleend. Tijdens deze evaluatiefase evalueert de service voor voorwaardelijke toegang de signalen die door risicodetecties van Identity Protection tijdens aanmeldingsgebeurtenissen worden verzameld. Het resultaat van dit evaluatieproces is een set claims die aangeeft of de aanmelding moet worden verleend of geblokkeerd. Het Azure AD B2C-beleid gebruikt deze claims om binnen de gebruikersstroom te handelen. Een voorbeeld is het blokkeren van toegang of van de gebruiker een specifieke herstelbewerking eisen, zoals meervoudige verificatie (MFA). 'Toegang blokkeren' overschrijft alle andere instellingen.

In het volgende voorbeeld ziet u een technisch profiel voor voorwaardelijke toegang dat wordt gebruikt om de aanmeldingsbedreiging te evalueren.

<TechnicalProfile Id="ConditionalAccessEvaluation">

<DisplayName>Conditional Access Provider</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" />

<Metadata>

<Item Key="OperationType">Evaluation</Item>

</Metadata>

...

</TechnicalProfile>

Om ervoor te zorgen dat signalen van Identity Protection correct worden geëvalueerd, moet u het ConditionalAccessEvaluation technische profiel voor alle gebruikers aanroepen, inclusief lokale en sociale accounts. Anders geeft Identity Protection een onjuiste mate van risico aan die aan gebruikers is gekoppeld.

In de volgende herstelfase wordt de gebruiker met MFA geconfronteerd. Zodra dit is voltooid, informeert Azure AD B2C Identity Protection dat de geïdentificeerde aanmeldingsbedreiging is hersteld en met welke methode dit is gedaan. In dit voorbeeld geeft Azure AD B2C aan dat de gebruiker meervoudige verificatie heeft gebruikt. Het herstel kan ook plaatsvinden via andere kanalen. Wanneer het wachtwoord van het account bijvoorbeeld opnieuw wordt ingesteld, hetzij door de beheerder of door de gebruiker. U kunt de risicostatus controleren in het rapport met riskante gebruikers.

Belangrijk

Als u het risico binnen het traject wilt verhelpen, moet u ervoor zorgen dat het technische profiel voor herstel wordt aangeroepen nadat het technische profiel voor evaluatie is uitgevoerd. Als evaluatie wordt aangeroepen zonder herstel, gaat de risicostatus over in Risico.

Wanneer de aanbeveling voor het technische profiel voor evaluatie Block retourneert, is de aanroep van het technische profiel voor evaluatie niet vereist. De risicostatus wordt ingesteld op Risico.

In het volgende voorbeeld ziet u een technisch profiel voor voorwaardelijke toegang dat wordt gebruikt om de geïdentificeerde bedreiging te verhelpen:

<TechnicalProfile Id="ConditionalAccessRemediation">

<DisplayName>Conditional Access Remediation</DisplayName>

<Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.ConditionalAccessProtocolProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null"/>

<Metadata>

<Item Key="OperationType">Remediation</Item>

</Metadata>

...

</TechnicalProfile>

Onderdelen van de oplossing

Dit zijn de onderdelen voor het inschakelen van voorwaardelijke toegang in Azure AD B2C:

- Gebruikersstroom of aangepast beleid waarmee de gebruiker wordt begeleid via het aanmeldings- en registratieproces.

- Beleid voor voorwaardelijke toegang waarmee signalen worden bijeengebracht, beslissingen worden genomen en organisatiebeleid wordt afgedwongen. Wanneer een gebruiker zich aanmeldt bij uw toepassing via een Azure AD B2C-beleid, gebruikt het beleid voor voorwaardelijke toegang signalen van Microsoft Entra ID Protection om riskante aanmeldingen te identificeren en de juiste herstelactie weer te geven.

- Geregistreerde toepassing waarmee gebruikers worden doorgestuurd naar de juiste Azure AD B2C-gebruikersstroom of het juiste aangepaste beleid.

- TOR-browser om een riskante aanmelding te simuleren.

Beperkingen en overwegingen ten aanzien van de service

Houd rekening met het volgende wanneer u de voorwaardelijke toegang van Microsoft Entra gebruikt:

- Identity Protection is beschikbaar voor zowel lokale als sociale identiteiten, zoals Google of Facebook. Voor sociale identiteiten moet u voorwaardelijke toegang handmatig activeren. Detectie is beperkt omdat referenties voor sociale accounts door de externe id-provider worden beheerd.

- In Azure AD B2C-tenants zijn alleen een subset van het Beleid voor voorwaardelijke toegang van Microsoft Entra beschikbaar.

Vereisten

- Voer de stappen uit die in Aan de slag met aangepast beleid in Active Directory B2C worden beschreven.

- Als u dit nog niet hebt gedaan, registreert u een webtoepassing.

Prijscategorie

Azure AD B2C Premium P2 is vereist om beleidsregels voor riskante aanmeldingen te maken. Premium P1-tenants kunnen een beleidsregel maken die is gebaseerd op locatie, toepassing, gebruikers- of groepsbeleid. Zie Azure AD B2C-prijscategorie wijzigen voor meer informatie

Azure AD B2C-tenant voorbereiden

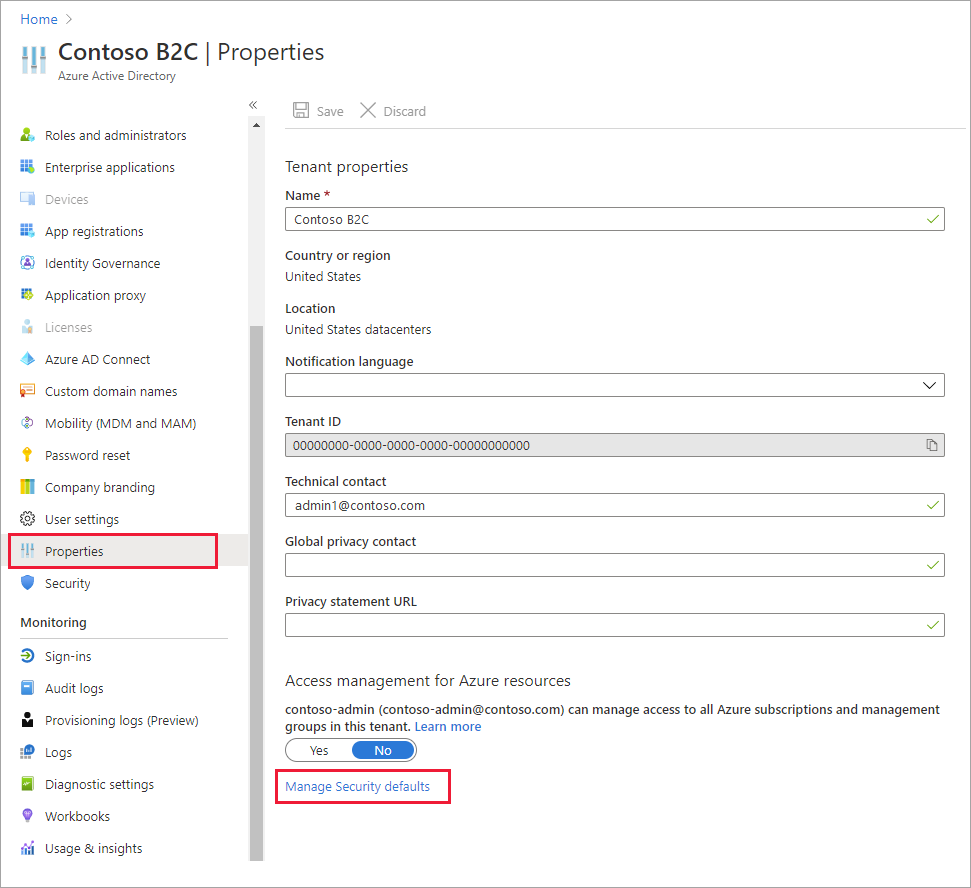

Als u een beleidsregel voor voorwaardelijke toegang wilt toevoegen, schakelt u de standaardinstellingen voor beveiliging uit:

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Selecteer microsoft Entra-id onder Azure-services. Of gebruik het zoekvak om Microsoft Entra-id te zoeken en te selecteren.

Selecteer Eigenschappen en selecteer vervolgens Standaardinstellingen voor beveiliging beheren.

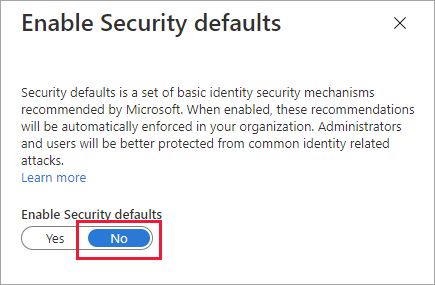

Selecteer bij Standaardinstellingen voor beveiliging inschakelen de optie Nee.

Een beleid voor voorwaardelijke toegang toevoegen

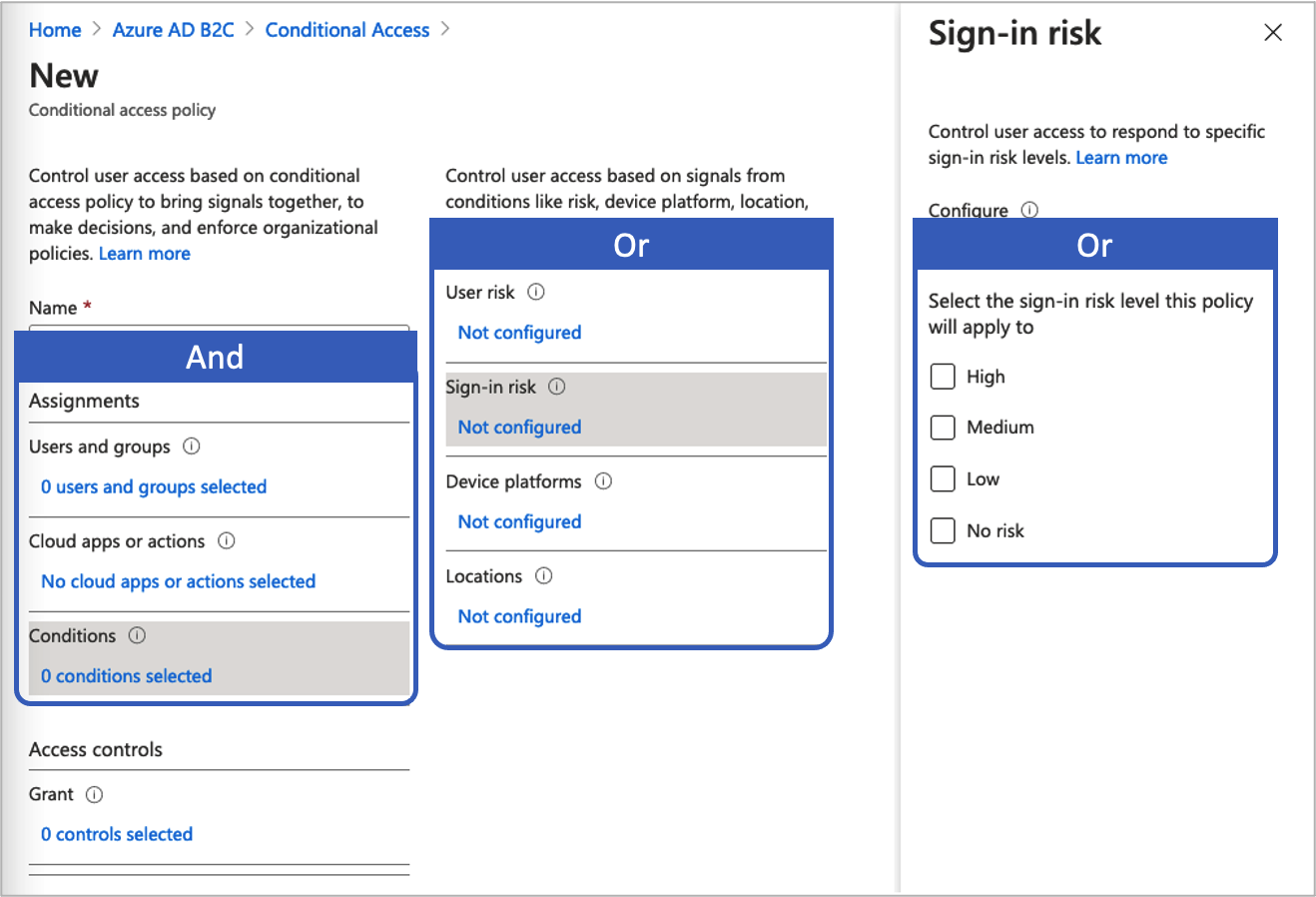

Een beleid voor voorwaardelijke toegang is een if-then-instructie van toewijzingen en besturingselementen voor toegang. Met een beleid voor voorwaardelijke toegang worden signalen bijeengebracht, worden beslissingen genomen en wordt organisatiebeleid afgedwongen.

Fooi

In deze stap configureert u het beleid voor voorwaardelijke toegang. U wordt aangeraden een van de volgende sjablonen te gebruiken: Sjabloon 1: op risico gebaseerde voorwaardelijke toegang bij aanmelden, sjabloon 2: voorwaardelijke toegang op basis van gebruikersrisico's of Sjabloon 3: locaties blokkeren met voorwaardelijke toegang. U kunt het beleid voor voorwaardelijke toegang configureren via Azure Portal of MS Graph API.

De logische operator tussen de toewijzingen is AND. De operator in elke toewijzing is OR.

Een beleid voor voorwaardelijke toegang toevoegen:

Een beleid voor voorwaardelijke toegang toevoegen:

Zoek en selecteer Azure AD B2C in de Azure-portal.

Selecteer onder Beveiliging de optie Voorwaardelijke toegang. De pagina Beleid voor voorwaardelijke toegang wordt geopend.

Selecteer + Nieuw beleid.

Voer een naam in voor het beleid, bijvoorbeeld Riskante aanmelding blokkeren.

Kies bij Toewijzingen de optie Gebruikers en groepen en selecteer vervolgens een van de volgende ondersteunde configuraties:

Opnemen Licentie Opmerkingen Alle gebruikers P1, P2 Dit beleid is van invloed op al uw gebruikers. U kunt voorkomen dat u zichzelf vergrendelt door uw beheerdersaccount uit te sluiten door in de lijst achtereenvolgens Uitsluiten, Directory-rollen en Globale beheerder te selecteren. U kunt ook Gebruikers en groepen selecteren en vervolgens uw account in de lijst Uitgesloten gebruikers selecteren. Selecteer Cloud-apps of -acties en Apps selecteren. Blader naar uw op claims gebaseerde toepassing.

Selecteer Voorwaarden en selecteer vervolgens een van de volgende voorwaarden. Selecteer bijvoorbeeldAanmeldingsrisico en risiconiveaus Hoog, Gemiddeld en Laag.

Conditie Licentie Opmerkingen Gebruikersrisico P2 Gebruikersrisico geeft de kans aan dat er van een bepaalde identiteit of een bepaald account misbruik wordt gemaakt. Aanmeldingsrisico P2 Aanmeldingsrisico geeft de waarschijnlijkheid aan dat een bepaalde verificatieaanvraag niet wordt geautoriseerd door de identiteitseigenaar. Apparaatplatformen Niet ondersteund Gekenmerkt door het besturingssysteem dat op een apparaat wordt uitgevoerd. Zie Apparaatplatforms voor meer informatie. Locaties P1, P2 Benoemde locaties kunnen zijn: de openbare IPv4-netwerkgegevens, het land of de regio, of onbekende gebieden die niet zijn toegewezen aan specifieke landen of regio's. Zie Locaties voor meer informatie. Selecteer Verlenen onder Besturingselementen voor toegang. Selecteer vervolgens of u toegang wilt blokkeren of verlenen:

Optie Licentie Opmerkingen Toegang blokkeren P1, P2 Voorkomt toegang op basis van de voorwaarden die zijn opgegeven in dit beleid voor voorwaardelijke toegang. Toegang verlenen met Meervoudige verificatie vereisen P1, P2 Op basis van de voorwaarden die zijn opgegeven in dit beleid voor voorwaardelijke toegang, moet de gebruiker meervoudige verificatie voor Azure AD B2C doorlopen. Selecteer bij Beleid inschakelen een van de volgende opties:

Optie Licentie Opmerkingen Alleen rapporteren P1, P2 Met Alleen rapporteren kunnen beheerders de impact van beleidsregels voor voorwaardelijke toegang evalueren voordat ze die in hun omgeving inschakelen. U wordt aangeraden om beleid met deze status te controleren en de gevolgen voor eindgebruikers vast te stellen zonder dat meervoudige verificatie is vereist of gebruikers te blokkeren. Zie Resultaten van voorwaardelijke toegang controleren in het auditrapport voor meer informatie On P1, P2 Het toegangsbeleid wordt geëvalueerd en niet afgedwongen. Uit P1, P2 Het toegangsbeleid wordt niet geactiveerd en heeft geen invloed op de gebruikers. Schakel uw testbeleid voor voorwaardelijke toegang in door Maken te selecteren.

Sjabloon 1: op risico gebaseerde voorwaardelijke toegang bij aanmelden

De meeste gebruikers vertonen normaal gedrag dat kan worden getraceerd. Wanneer ze buiten de norm hiervoor vallen, zou het riskant kunnen zijn om hen toe te staan zich zomaar aan te melden. Mogelijk wilt u die gebruikers blokkeren of misschien alleen maar vragen een meervoudige verificatie uit te voeren om te bewijzen dat ze echt zijn wie ze beweren te zijn. Een aanmeldingsrisico geeft de waarschijnlijkheid aan dat een bepaalde verificatieaanvraag niet wordt geautoriseerd door de identiteitseigenaar. Azure AD B2C-tenants met P2-licenties kunnen beleid voor voorwaardelijke toegang maken waarin aanmeldingsrisicodetecties van Microsoft Entra ID Protection zijn opgenomen.

Let op de beperkingen voor detecties van Identity Protection voor B2C. Als er risico's worden gedetecteerd, kunnen gebruikers meervoudige verificatie uitvoeren om zichzelf te herstellen en de riskante aanmeldingsgebeurtenis te sluiten om onnodige ruis voor beheerders te voorkomen.

Configureer voorwaardelijke toegang via Azure Portal of Microsoft Graph API's om een beleid voor op risico gebaseerde voorwaardelijke toegang bij aanmelden in te schakelen waarvoor MFA is vereist wanneer het aanmeldingsrisico gemiddeld of hoog is.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

- Selecteer Gereed.

- Selecteer bij Cloud-apps of -acties>Opnemen de optie Alle cloud-apps.

- Stel bij Voorwaarden>Aanmeldingsrisico de optie Configureren in op Ja. Selecteer bij Het niveau voor aanmeldingsrisico selecteren waarop dit beleid van toepassing is

- Selecteer Hoog en Gemiddeld.

- Selecteer Gereed.

- Selecteer bij Besturingselementen voor toegang>Verlenen de optie Toegang verlenen, Meervoudige verificatie vereisen en Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Aan.

- Selecteer Maken om het beleid te kunnen inschakelen.

Sjabloon 1 inschakelen met API's voor voorwaardelijke toegang (optioneel)

Maak een beleid voor op risico gebaseerde voorwaardelijke toegang bij aanmelden met MS Graph API's. Zie API's voor voorwaardelijke toegang voor meer informatie. De volgende sjabloon kan worden gebruikt om een beleid voor voorwaardelijke toegang te maken met de weergavenaam 'Sjabloon 1: MFA vereisen voor gemiddelde aanmeldingsrisico's en hoger' in de modus Alleen rapporten.

{

"displayName": "Template 1: Require MFA for medium+ sign-in risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"signInRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"mfa"

]

}

}

Sjabloon 2: voorwaardelijke toegang op basis van gebruikersrisico's

Identity Protection kan berekenen wat normaal gedrag van gebruikers is en die berekening gebruiken om beslissingen op hun risico te baseren. Gebruikersrisico is een berekening van de kans dat misbruik van een identiteit is gemaakt. B2C-tenants met P2-licenties kunnen beleid voor voorwaardelijke toegang maken waarbij gebruikersrisico's zijn ingebouwd. Wanneer een gebruiker als risico wordt aangemerkt, kunt u vereisen dat deze zijn of haar wachtwoord op een veilige manier wijzigt om het risico te minimaliseren voordat toegang tot het account kan worden verkregen. U wordt ten zeerste aangeraden beleid voor gebruikersrisico's in te stellen waarbij een veilige wachtwoordwijziging is vereist, zodat gebruikers dit probleem zelf kunnen oplossen.

Meer informatie over gebruikersrisico's in Identity Protection, rekening houdend met de beperkingen van Identity Protection-detecties voor B2C.

Configureer voorwaardelijke toegang via Azure Portal of Microsoft Graph API's om beleid voor voorwaardelijke toegang op basis van gebruikersrisico's in te schakelen waarvoor meervoudige verificatie (MFA) en wachtwoordwijziging is vereist wanneer het gebruikersrisico gemiddeld of hoog is.

Ga als volgende te werk om voorwaardelijke toegang op basis van gebruiker te configureren:

- Meld u aan bij de Azure-portal.

- Blader naar Azure AD B2C>Beveiliging>Voorwaardelijke toegang.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Selecteer onder Toewijzingen de optie Gebruikers en groepen.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

- Selecteer Gereed.

- Selecteer bij Cloud-apps of -acties>Opnemen de optie Alle cloud-apps.

- Stel bij Voorwaarden>GebruikersrisicoConfigureren in op Ja. Bij Niveaus van gebruikersrisico's configureren die nodig zijn om beleid af te dwingen

- Selecteer Hoog en Gemiddeld.

- Selecteer Gereed.

- Onder Toegangsbeheer>Verlenen selecteert u Toegang verlenen, Wachtwoordwijziging vereisen en Selecteren. Meervoudige verificatie vereisen is ook standaard vereist.

- Controleer uw instellingen en stel Beleid inschakelen in op Aan.

- Selecteer Maken om het beleid te kunnen inschakelen.

Sjabloon 2 inschakelen met API's voor voorwaardelijke toegang (optioneel)

Raadpleeg de documentatie voor API's voor voorwaardelijke toegang om beleid voor voorwaardelijke toegang op basis van gebruikersrisico's te maken.

De volgende sjabloon kan worden gebruikt om een beleid voor voorwaardelijke toegang te maken met de weergavenaam 'Sjabloon 2: wachtwoordwijziging vereisen voor gemiddelde gebruikersrisico's en hoger' in de modus Alleen rapporten.

{

"displayName": "Template 2: Require secure password change for medium+ user risk",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"userRiskLevels": [ "high" ,

"medium"

],

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

}

},

"grantControls": {

"operator": "AND",

"builtInControls": [

"mfa",

"passwordChange"

]

}

}

Sjabloon 3: locaties blokkeren met voorwaardelijke toegang

Met de locatievoorwaarde in Voorwaardelijke toegang kunt u de toegang tot uw cloud-apps beheren op basis van de netwerklocatie van een gebruiker. Configureer voorwaardelijke toegang via Azure Portal of Microsoft Graph API's om beleid voor voorwaardelijke toegang in te schakelen waarmee toegang tot specifieke locaties wordt geblokkeerd. Zie De locatievoorwaarde in een beleidsregel voor voorwaardelijke toegang gebruiken voor meer informatie

Locaties definiëren

- Meld u aan bij de Azure-portal.

- Blader naar Azure AD B2C>Beveiliging>Voorwaardelijke toegang>Benoemde locaties.

- Selecteer Locatie van landen of Locaties van IP-bereiken

- Geef uw locatie een naam.

- Geef de IP-bereiken op of kies de landen/regio's voor de locatie die u opgeeft. Als u landen/regio's kiest, kunt u eventueel onbekende gebieden opnemen.

- Kies Opslaan.

Inschakelen met beleid voor voorwaardelijke toegang:

- Meld u aan bij de Azure-portal.

- Blader naar Azure AD B2C>Beveiliging>Voorwaardelijke toegang.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Selecteer onder Toewijzingen de optie Gebruikers en groepen.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

- Selecteer Gereed.

- Selecteer bij Cloud-apps of -acties>Opnemen de optie Alle cloud-apps.

- Bij Voorwaarden>Locatie

- Stel Configureren in op Ja.

- Selecteer bij Opnemen de optie Geselecteerde locaties

- Selecteer de benoemde locatie die u hebt gemaakt.

- Klik op Selecteren

- Selecteer bij Besturingselementen voor toegang> de optie Toegang blokkeren en Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Aan.

- Selecteer Maken om het beleid te kunnen inschakelen.

Sjabloon 3 inschakelen met API's voor voorwaardelijke toegang (optioneel)

Raadpleeg de documentatie voor API's voor voorwaardelijke toegang om beleid voor voorwaardelijke toegang op basis van locaties te maken. Raadpleeg de documentatie voor Benoemde locaties in te stellen.

De volgende sjabloon kan worden gebruikt om een beleid voor voorwaardelijke toegang te maken met de weergavenaam 'Sjabloon 3: niet-toegestane locaties blokkeren' in de modus Alleen rapporten.

{

"displayName": "Template 3: Block unallowed locations",

"state": "enabledForReportingButNotEnforced",

"conditions": {

"applications": {

"includeApplications": [

"All"

]

},

"users": {

"includeUsers": [

"All"

],

"excludeUsers": [

"f753047e-de31-4c74-a6fb-c38589047723"

]

},

"locations": {

"includeLocations": [

"b5c47916-b835-4c77-bd91-807ec08bf2a3"

]

}

},

"grantControls": {

"operator": "OR",

"builtInControls": [

"block"

]

}

}

Voorwaardelijke toegang toevoegen aan een gebruikersstroom

Nadat u het beleid voor voorwaardelijke toegang van Microsoft Entra hebt toegevoegd, schakelt u voorwaardelijke toegang in uw gebruikersstroom of aangepast beleid in. Wanneer u voorwaardelijke toegang inschakelt, hoeft u geen beleidsnaam op te geven. Meerdere beleidsregels voor voorwaardelijke toegang kunnen op elk moment op een afzonderlijke gebruiker van toepassing zijn. In dit geval heeft het meest strikte beleid voor toegangsbeheer voorrang. Als met één beleidsregel bijvoorbeeld MFA is vereist terwijl met de andere de toegang wordt geblokkeerd, wordt de gebruiker geblokkeerd.

Meervoudige verificatie inschakelen (optioneel)

Wanneer u voorwaardelijke toegang toevoegt aan een gebruikersstroom, kunt u overwegen meervoudige verificatie (MFA) te gebruiken. Gebruikers kunnen via een verificator-app voor meervoudige verificatie gebruikmaken van een eenmalige code via sms of spraak, een eenmalig wachtwoord via e-mail of een op tijd gebaseerde TOTP-code (One-Time Password; eenmalig wachtwoord). MFA-instellingen worden afzonderlijk van de instellingen voor voorwaardelijke toegang geconfigureerd. U kunt kiezen uit de volgende MFA-opties:

- Uit: MFA wordt tijdens het aanmelden nooit afgedwongen en gebruikers wordt niet gevraagd zich tijdens de registratie of aanmelding in te schrijven voor MFA.

- Permanent: MFA is altijd vereist, ongeacht de instelling voor de voorwaardelijke toegang. Tijdens registratie wordt gebruikers gevraagd zich in te schrijven voor MFA. Als de gebruikers nog niet zijn ingeschreven voor MFA, wordt hen tijdens het aanmelden gevraagd zich in te schrijven.

- Voorwaardelijk: tijdens registreren en aanmelden wordt gebruikers gevraagd zich in te schrijven voor MFA (zowel nieuwe gebruikers als bestaande gebruikers die niet zijn ingeschreven voor MFA). Tijdens het aanmelden wordt MFA alleen afgedwongen wanneer een actieve evaluatie van beleid voor voorwaardelijke toegang dit vereist:

- Als het resultaat een MFA-confrontatie zonder risico is, wordt MFA afgedwongen. Als de gebruiker nog niet is ingeschreven voor MFA, dan wordt de gebruiker gevraagd zich in te schrijven.

- Als het resultaat een MFA-confrontatie vanwege risico is en de gebruiker niet is ingeschreven voor MFA, wordt de aanmelding geblokkeerd.

Notitie

Met algemene beschikbaarheid van de voorwaardelijke toegang in Azure AD B2C wordt gebruikers nu gevraagd om zich tijdens de registratie in te schrijven voor een MFA-methode. Een gebruikersstroom voor aanmelding die u voorafgaand aan algemene beschikbaarheid hebt gemaakt, laat dit nieuwe gedrag niet automatisch zien, maar u kunt het gedrag opnemen door nieuwe gebruikersstromen te maken.

Als u voorwaardelijke toegang wilt inschakelen voor een gebruikersstroom, moet u ervoor zorgen dat de versie voorwaardelijke toegang ondersteunt. Deze gebruikersstroomversies zijn gelabeld Aanbevolen.

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

- Selecteer onder Azure-services de optie Azure AD B2C. Of gebruik het zoekvak om naar Azure AD B2C te gaan en dat te selecteren.

- Selecteer onder Beleid Gebruikersstromen. Selecteer daarna de gebruikersstroom.

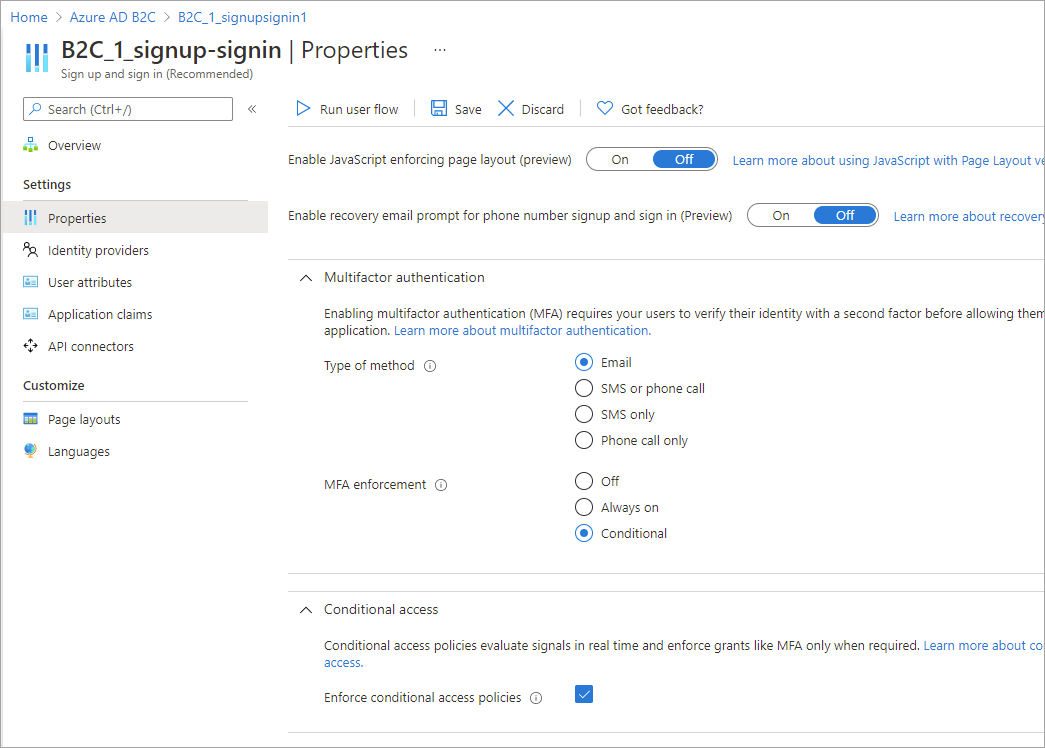

- Selecteer Eigenschappen en zorg dat de gebruikersstroom voorwaardelijke toegang ondersteunt door de instelling Voorwaardelijke toegang te zoeken.

- Selecteer in de sectie Meervoudige verificatie het gewenste Type methode en selecteer vervolgens bij MFA afdwingen de optie Voorwaardelijk.

- Schakel in de sectie Voorwaardelijke toegang het selectievakje Beleid voor voorwaardelijke toegang afdwingen in.

- Selecteer Opslaan.

Voorwaardelijke toegang toevoegen aan uw beleid

- Haal in GitHub een voorbeeld op van beleid voor voorwaardelijke toegang.

- Vervang in elk bestand de tekenreeks

yourtenantdoor de naam van uw Azure AD B2C-tenant. Als de naam van uw B2C-tenant bijvoorbeeld contosob2c is, gaan alle exemplaren vanyourtenant.onmicrosoft.comover incontosob2c.onmicrosoft.com. - Upload de beleidsbestanden.

Andere claim configureren dan het telefoonnummer dat voor MFA moet worden gebruikt

In het bovenstaande beleid voor voorwaardelijke toegang controleert claimtransformatiemethode DoesClaimExist of een claim een waarde bevat, bijvoorbeeld als claim strongAuthenticationPhoneNumber een telefoonnummer bevat.

De claimtransformatie is niet beperkt tot claim strongAuthenticationPhoneNumber. Afhankelijk van het scenario kunt u een andere claim gebruiken. In het volgende XML-fragment wordt claim strongAuthenticationEmailAddress gecontroleerd. De claim die u kiest, moet een geldige waarde hebben, anders wordt claim IsMfaRegistered ingesteld op False. Als het is ingesteld op False, retourneert de evaluatie door het beleid voor voorwaardelijke toegang toekenningstype Block, waardoor de gebruiker de gebruikersstroom niet kan voltooien.

<ClaimsTransformation Id="IsMfaRegisteredCT" TransformationMethod="DoesClaimExist">

<InputClaims>

<InputClaim ClaimTypeReferenceId="strongAuthenticationEmailAddress" TransformationClaimType="inputClaim" />

</InputClaims>

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="IsMfaRegistered" TransformationClaimType="outputClaim" />

</OutputClaims>

</ClaimsTransformation>

Uw aangepaste beleid testen

- Selecteer beleidsregel

B2C_1A_signup_signin_with_caofB2C_1A_signup_signin_with_ca_whatifom de bijbehorende overzichtspagina te openen. Selecteer vervolgens Gebruikersstroom uitvoeren. Selecteer webapp1onder Toepassing. De antwoord-URL moethttps://jwt.msweergeven. - Kopieer de URL onder Eindpunt voor gebruikersstroom uitvoeren.

- Als u een riskante aanmelding wilt simuleren, opent u de Tor-Browser en gebruikt u de URL die u in de vorige stap hebt gekopieerd om u aan te melden bij de geregistreerde app.

- Voer de gevraagde informatie in op de aanmeldingspagina en probeer u aan te melden. Het token wordt geretourneerd aan

https://jwt.msen moet worden weergegeven. In het gedecodeerde token van jwt.ms kunt u zien dat de aanmelding is geblokkeerd.

Uw gebruikersstroom testen

- Selecteer de gebruikersstroom die u hebt gemaakt om de overzichtspagina te openen en selecteer Gebruikersstroom uitvoeren. Selecteer webapp1onder Toepassing. De antwoord-URL moet

https://jwt.msweergeven. - Kopieer de URL onder Eindpunt voor gebruikersstroom uitvoeren.

- Als u een riskante aanmelding wilt simuleren, opent u de Tor-Browser en gebruikt u de URL die u in de vorige stap hebt gekopieerd om u aan te melden bij de geregistreerde app.

- Voer de gevraagde informatie in op de aanmeldingspagina en probeer u aan te melden. Het token wordt geretourneerd aan

https://jwt.msen moet worden weergegeven. In het gedecodeerde token van jwt.ms kunt u zien dat de aanmelding is geblokkeerd.

De resultaten voor voorwaardelijke toegang bekijken in het auditrapport

Het resultaat van een voorwaardelijke toegangsgebeurtenis bekijken:

- Meld u aan bij de Azure-portal.

- Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

- Selecteer onder Azure-services de optie Azure AD B2C. Of gebruik het zoekvak om naar Azure AD B2C te gaan en dat te selecteren.

- Onder Activiteiten selecteert u Controlelogboeken.

- Filter het controlelogboek door Categorie in te stellen op B2C en Activiteit-resourcetype op IdentityProtection. Selecteer vervolgens Toepassen.

- Bekijk de controleactiviteit gedurende de afgelopen een tot zeven dagen. De volgende typen activiteiten zijn opgenomen:

- Beleid voor voorwaardelijke toegang evalueren: Deze vermelding in het auditlogboek geeft aan dat er een evaluatie van voorwaardelijke toegang is uitgevoerd tijdens een verificatie.

- Gebruiker herstellen: deze vermelding geeft aan dat aan de toekenning of vereisten van een beleid voor voorwaardelijke toegang door de eindgebruiker is voldaan en dat deze activiteit is gerapporteerd aan de risico-engine om (het risico van) de gebruiker te beperken.

- Selecteer een vermelding voor het beleid voor voorwaardelijke toegang evalueren in de lijst om de activiteitendetails te openen: pagina Auditlogboek , waarin de auditlogboek-id's worden weergegeven, samen met deze informatie in de sectie Aanvullende informatie :

- ConditionalAccessResult: de toekenning die is vereist voor de evaluatie van het voorwaardelijke beleid.

- AppliedPolicies: een lijst met alle beleidsregels voor voorwaardelijke toegang waarmee aan de voorwaarden is voldaan en de regels zijn ingeschakeld.

- ReportingPolicies: een lijst met beleidsregels voor voorwaardelijke toegang die zijn ingesteld op de modus Alleen rapporteren en waar aan de voorwaarden is voldaan.

Volgende stappen

Pas de gebruikersinterface aan in een Azure AD B2C-gebruikersstroom