Zelfstudie: Azure Active Directory B2C configureren met BlokSec voor verificatie zonder wachtwoord

Voordat u begint

Azure Active Directory B2C heeft twee methoden om gebruikersinteracties met toepassingen te definiëren: vooraf gedefinieerde gebruikersstromen of configureerbaar aangepast beleid.

Notitie

In Azure Active Directory B2C heeft aangepast beleid voornamelijk betrekking op complexe scenario's. Voor de meeste scenario's raden we ingebouwde gebruikersstromen aan.

Zie Overzicht van gebruikersstromen en aangepaste beleidsregels

Azure AD B2C en BlokSec

Meer informatie over het integreren van Azure Active Directory B2C-verificatie (Azure AD B2C) met bloksec gedecentraliseerde identiteitsrouter. De BlokSec-oplossing vereenvoudigt het aanmelden van gebruikers met verificatie zonder wachtwoord en tokenloze meervoudige verificatie. De oplossing beschermt klanten tegen identiteitsgerelateerde aanvallen, zoals wachtwoordspullen, phishing en man-in-the-middle.

Ga voor meer informatie naar bloksec.com: BlokSec Technologies Inc.

Scenariobeschrijving

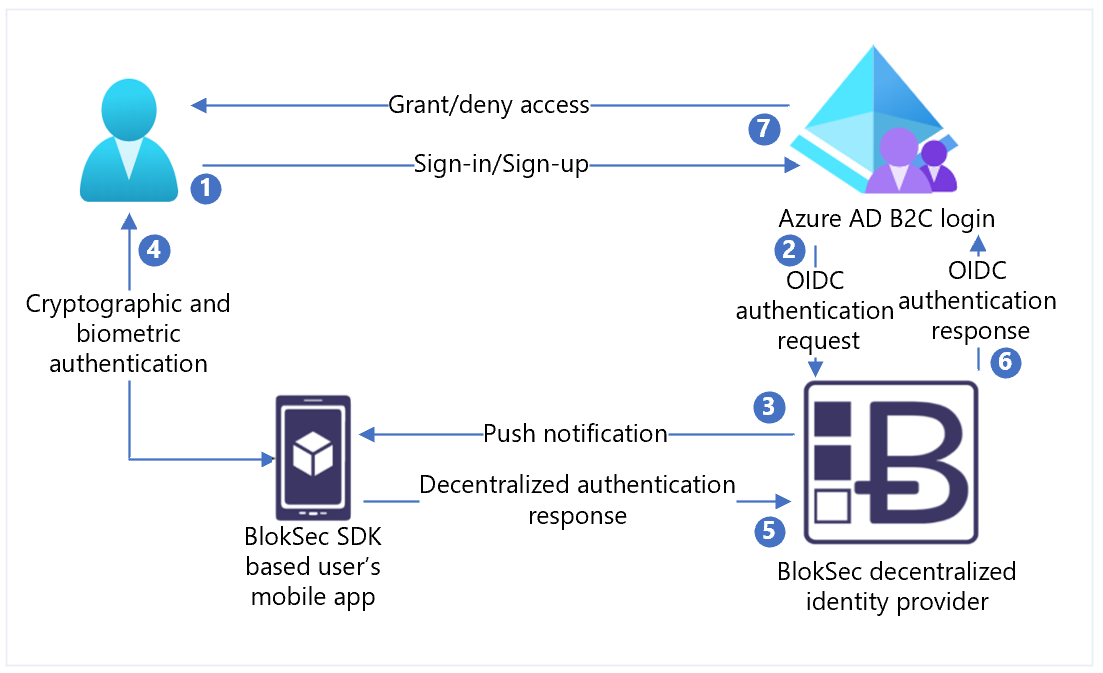

BlokSec-integratie bevat de volgende onderdelen:

- Azure AD B2C : autorisatieserver en id-provider (IdP) voor B2C-toepassingen

- BlokSec Gedecentraliseerde identiteitsrouter : gateway voor services die BlokSec DIaaS toepassen om verificatie- en autorisatieaanvragen te routeren naar PIdP-toepassingen (Personal Identity Provider) van gebruikers

- Het is een OIDC-id-provider (OpenID Connect) in Azure AD B2C

- Mobiele app op basis van BlokSec SDK : PIdP van gebruiker in het gedecentraliseerde verificatiescenario.

- Als u de BlokSec SDK niet gebruikt, gaat u naar Google Play voor de gratis BlokSec yuID

In het volgende architectuurdiagram ziet u de registratie- en aanmeldingsstroom in de implementatie van de BlokSec-oplossing.

- Gebruiker meldt zich aan bij een Azure AD B2C-toepassing en wordt doorgestuurd naar Azure AD B2C-aanmeldings- en registratiebeleid

- Azure AD B2C leidt de gebruiker om naar de gedecentraliseerde BlokSec-identiteitsrouter met behulp van de OIDC-autorisatiecodestroom.

- De BlokSec-router verzendt een pushmelding naar de mobiele gebruikers-app met verificatie- en autorisatieaanvraagdetails.

- Gebruiker bekijkt de verificatievraag. Een geaccepteerde gebruiker wordt gevraagd om biometrie, zoals vingerafdruk of gezichtsscan.

- Het antwoord wordt digitaal ondertekend met de unieke digitale sleutel van de gebruiker. Het verificatieantwoord biedt bewijs van bezit, aanwezigheid en toestemming. De reactie keert terug naar de router.

- De router verifieert de digitale handtekening aan de onveranderbare unieke openbare sleutel van de gebruiker die is opgeslagen in een gedistribueerd grootboek. De router antwoordt op Azure AD B2C met het verificatieresultaat.

- De gebruiker wordt toegang verleend of geweigerd.

BlokSec inschakelen

- Ga naar bloksec.com en selecteer Een demotenant aanvragen .

- Geef in het berichtveld aan dat u wilt integreren met Azure AD B2C.

- Download en installeer de gratis mobiele BlokSec yuID-app.

- Nadat de demotenant is voorbereid, ontvangt u een e-mail.

- Selecteer op het mobiele apparaat met de BlokSec-toepassing de koppeling om uw beheerdersaccount te registreren bij uw yuID-app.

Vereisten

Om aan de slag te gaan, hebt u het volgende nodig:

- Een Azure-abonnement

- Als u nog geen account hebt, kunt u een Azfree-account krijgen

- Een Azure AD B2C-tenant die is gekoppeld aan het Azure-abonnement

- Een BlokSec-demo

- Een web-app registreren

Zie ook Zelfstudie: Gebruikersstromen en aangepast beleid maken in Azure AD B2C

Een toepassingsregistratie maken in BlokSec

Zoek in het e-mailadres voor accountregistratie van BlokSec de koppeling naar de BlokSec-beheerconsole.

- Meld u aan bij de BlokSec-beheerconsole.

- Selecteer op het hoofddashboard De optie Toepassing > aangepast maken toevoegen.

- Voer bij Naam Azure AD B2C of een toepassingsnaam in.

- Als type eenmalige aanmelding selecteert u OIDC.

- Voer voor Logo-URI een koppeling naar logoafbeelding in.

- Gebruik

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/oauth2/authrespvoor omleidings-URI's. Bijvoorbeeldhttps://fabrikam.b2clogin.com/fabrikam.onmicrosoft.com/oauth2/authresp. Voer voor een aangepast domein inhttps://your-domain-name/your-tenant-name.onmicrosoft.com/oauth2/authresp. - Voer voor omleidings-URI's na afmelden in

https://your-B2C-tenant-name.b2clogin.com/your-B2C-tenant-name.onmicrosoft.com/{policy}/oauth2/v2.0/logout. - Selecteer de gemaakte Azure AD B2C-toepassing om de toepassingsconfiguratie te openen.

- Selecteer App-geheim genereren.

Meer informatie: Een afmeldingsaanvraag verzenden.

Notitie

U hebt de toepassings-id en het toepassingsgeheim nodig om de id-provider (IdP) te configureren in Azure AD B2C.

Een nieuwe id-provider toevoegen in Azure AD B2C

Gebruik voor de volgende instructies de map die uw Azure AD B2C-tenant bevat.

- Meld u aan bij de Azure Portal als globale beheerder van uw Azure AD B2C-tenant.

- Selecteer mappen en abonnementen in de portalwerkbalk.

- Zoek op de pagina Portalinstellingen, mappen en abonnementen, in de lijst Directorynaam, uw Azure AD B2C-directory.

- Selecteer Schakelen.

- Selecteer in de linkerbovenhoek van het Azure Portal De optie Alle services.

- Ga naar Azure AD B2C en selecteer het.

- Navigeer naar Dashboard>Azure Active Directory B2C>Id-providers.

- Selecteer Nieuwe OpenID Connect-provider.

- Selecteer Toevoegen.

Een id-provider configureren

- Selecteer Type id-provider > OpenID Connect

- Voer bij NaamBlokSec yuID Passwordless of een andere naam in.

- Voer bij Metagegevens-URL in

https://api.bloksec.io/oidc/.well-known/openid-configuration. - Voer voor Client-IDV de toepassings-id in van de Gebruikersinterface van BlokSec-beheer.

- Voer voor Clientgeheim het toepassingsgeheim in vanuit de BlokSec-beheerdersinterface.

- Bij Bereik selecteert u OpenID-e-mailprofiel.

- Selecteer bij Antwoordtypede optie Code.

- Selecteer yuID voor Domeinhint.

- Selecteer OK.

- Selecteer De claims van deze id-provider toewijzen.

- Selecteer sub bij Gebruikers-id.

- Selecteer naam bij Weergavenaam.

- Voor Voornaam gebruikt u given_name.

- Gebruik voor Achternaamfamily_name.

- Gebruik e-mailvoor Email.

- Selecteer Opslaan.

Gebruikersregistratie

- Meld u aan bij de BlokSec-beheerconsole met de opgegeven referentie.

- Navigeer naar de Azure AD B2C-toepassing die u eerder hebt gemaakt.

- Selecteer in de rechterbovenhoek het tandwielpictogram .

- Selecteer Account maken.

- Voer in Account maken gebruikersgegevens in. Noteer de accountnaam.

- Selecteer Indienen.

De gebruiker ontvangt een e-mailadres voor accountregistratie op het opgegeven e-mailadres. Instrueer de gebruiker om de registratiekoppeling op het mobiele apparaat te selecteren met de BlokSec yuID-app.

Een gebruikersstroombeleid maken

Zorg ervoor dat BlokSec een nieuwe OIDC-id-provider (IdP) is voor de volgende instructies.

- Selecteer in uw Azure AD B2C-tenant onder Beleid de optie Gebruikersstromen.

- Selecteer Nieuwe gebruikersstroom.

- Selecteer Registreren en aanmelden>Versie>Maken.

- Voer een beleidsnaam in.

- Selecteer in de sectie id-providers de gemaakte BlokSec-id-provider.

- Bij Lokaal account selecteert u Geen. Met deze actie wordt verificatie op basis van e-mail en wachtwoorden uitgeschakeld.

- Selecteer Gebruikersstroom uitvoeren

- Voer in het formulier de antwoord-URL in, bijvoorbeeld

https://jwt.ms. - De browser wordt omgeleid naar de aanmeldingspagina van BlokSec.

- Voer de accountnaam uit de gebruikersregistratie in.

- De gebruiker ontvangt een pushmelding op het mobiele apparaat met de BlokSec yuID-toepassing.

- De gebruiker opent de melding en de verificatievraag wordt weergegeven.

- Als verificatie wordt geaccepteerd, wordt de gebruiker door de browser omgeleid naar de antwoord-URL.

Notitie

In Azure Active Directory B2C heeft aangepast beleid voornamelijk betrekking op complexe scenario's. Voor de meeste scenario's raden we ingebouwde gebruikersstromen aan.

Zie Overzicht van gebruikersstromen en aangepaste beleidsregels

Een beleidssleutel maken

Sla het clientgeheim op dat u hebt genoteerd in uw Azure AD B2C-tenant. Gebruik voor de volgende instructies de map met uw Azure AD B2C-tenant.

- Meld u aan bij de Azure-portal.

- Selecteer mappen en abonnementen in de portalwerkbalk.

- Zoek op de pagina Portalinstellingen, mappen en abonnementen, in de lijst Directorynaam, uw Azure AD B2C-directory.

- Selecteer Schakelen.

- Selecteer in de linkerbovenhoek van de Azure Portal Alle services

- Ga naar Azure AD B2C en selecteer het.

- Selecteer Identity Experience Framework op de pagina Overzicht.

- Selecteer Beleidssleutels.

- Selecteer Toevoegen.

- Kies Handmatig voor Opties.

- Voer een beleidsnaam in voor de beleidssleutel. Bijvoorbeeld

BlokSecAppSecret. Het voorvoegselB2C_1A_wordt toegevoegd aan de sleutelnaam. - Voer bij Geheim het clientgeheim in dat u hebt genoteerd.

- Selecteer Handtekening voor sleutelgebruik.

- Selecteer Maken.

BlokSec configureren als id-provider

Als u wilt dat gebruikers zich kunnen aanmelden met behulp van een gedecentraliseerde BlokSec-identiteit, definieert u BlokSec als een claimprovider. Deze actie zorgt ervoor Azure AD B2C ermee communiceert via een eindpunt. Azure AD B2C gebruikt eindpuntclaims om de identiteit van gebruikers te verifiëren met behulp van biometrie, zoals vingerafdruk of gezichtsscan.

Als u BlokSec wilt definiëren als een claimprovider, voegt u dit toe aan het element ClaimsProvider in het bestand met de beleidsextensie.

Open het

TrustFrameworkExtensions.xml.Ga naar het element ClaimsProviders. Als het element niet wordt weergegeven, voegt u het toe onder het hoofdelement.

Ga als volgt te werk om een nieuwe ClaimsProvider toe te voegen:

<ClaimsProvider> <Domain>bloksec</Domain> <DisplayName>BlokSec</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="BlokSec-OpenIdConnect"> <DisplayName>BlokSec</DisplayName> <Description>Login with your BlokSec decentriled identity</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://api.bloksec.io/oidc/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the BlokSec Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid profile email</Item> <Item Key="response_mode">form_post</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="ValidTokenIssuerPrefixes">https://api.bloksec.io/oidc</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_BlokSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="displayName" PartnerClaimType="name" /> <OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="given_name" /> <OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="family_name" /> <OutputClaim ClaimTypeReferenceId="email" PartnerClaimType="email" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Stel client_id in op de toepassings-id van de toepassingsregistratie.

Selecteer Opslaan.

Een gebruikerstraject toevoegen

Gebruik de volgende instructies als de id-provider is ingesteld, maar niet op een aanmeldingspagina. Als u geen aangepast gebruikerstraject hebt, kopieert u een sjabloongebruikerstraject.

- Open het bestand vanuit het

TrustFrameworkBase.xmlstarterspakket. - Zoek en kopieer de inhoud van het element UserJourneys dat ID=

SignUpOrSignInbevat. - Open het

TrustFrameworkExtensions.xml. - Zoek het element UserJourneys . Als het element niet wordt weergegeven, voegt u er een toe.

- Plak de inhoud van het userjourney-element dat u hebt gekopieerd als een onderliggend element van het element UserJourneys .

- Wijzig de naam van de gebruikersbelevings-id. Bijvoorbeeld ID=

CustomSignUpSignIn.

De id-provider toevoegen aan een gebruikerstraject

Als u een gebruikerstraject hebt, voegt u de nieuwe id-provider eraan toe. Voeg eerst een aanmeldingsknop toe en koppel deze vervolgens aan een actie. Dit is het technische profiel dat u hebt gemaakt.

- Zoek in het gebruikerstraject het indelingsstapelement dat Type=

CombinedSignInAndSignUpof Type=ClaimsProviderSelectionbevat. Dit is doorgaans de eerste indelingsstap. Het element ClaimsProviderSelections bevat een lijst met id-providers voor gebruikersaanmelding. De volgorde van de elementen bepaalt de volgorde van de aanmeldingsknoppen die de gebruiker ziet. - Voeg een XML-element ClaimsProviderSelection toe.

- Stel de waarde van TargetClaimsExchangeId in op een beschrijvende naam.

- Voeg in de volgende indelingsstap een element ClaimsExchange toe.

- Stel de id in op de waarde van de exchange-id van de doelclaims.

- Werk de waarde van TechnicalProfileReferenceId bij naar de id van het technische profiel dat u hebt gemaakt.

In de volgende XML ziet u de eerste twee indelingsstappen voor het gebruikerstraject met de id-provider:

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

...

<ClaimsProviderSelection TargetClaimsExchangeId="BlokSecExchange" />

</ClaimsProviderSelections>

...

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

...

<ClaimsExchanges>

<ClaimsExchange Id="BlokSecExchange" TechnicalProfileReferenceId="BlokSec-OpenIdConnect" />

</ClaimsExchanges>

</OrchestrationStep>

Het Relying Party-beleid configureren

Het relying party-beleid, bijvoorbeeld SignUpSignIn.xml, geeft het gebruikerstraject op Azure AD B2C wordt uitgevoerd.

- Zoek het element DefaultUserJourney in relying party.

- Werk de ReferenceId bij zodat deze overeenkomt met de gebruikerstraject-id, waarin u de id-provider hebt toegevoegd.

In het volgende voorbeeld is voor het CustomSignUpOrSignIn-gebruikerstraject de ReferenceId ingesteld op CustomSignUpOrSignIn.

<RelyingParty>

<DefaultUserJourney ReferenceId="CustomSignUpSignIn" />

...

</RelyingParty>

Het aangepaste beleid uploaden

Gebruik voor de volgende instructies de map met uw Azure AD B2C-tenant.

- Meld u aan bij de Azure-portal.

- Selecteer op de werkbalk van de portal de mappen en abonnementen.

- Zoek op de pagina Directory's en abonnementen op de portalinstellingen in de lijst Directorynaam uw Azure AD B2C-directory

- Selecteer Schakelen.

- Zoek en selecteer Azure AD B2C in de Azure-portal.

- Selecteer onder Beleid de optie Identity Experience Framework.

- Selecteer Aangepast beleid uploaden.

- Upload de twee beleidsbestanden die u hebt gewijzigd in de volgende volgorde:

- Uitbreidingsbeleid, bijvoorbeeld

TrustFrameworkExtensions.xml - Relying Party-beleid, zoals

SignUpSignIn.xml

Het aangepaste beleid testen

- Selecteer uw Relying Party-beleid, bijvoorbeeld

B2C_1A_signup_signin. - Selecteer bij Toepassing een webtoepassing die u hebt geregistreerd.

- De antwoord-URL wordt weergegeven als

https://jwt.ms. - Selecteer Nu uitvoeren.

- Selecteer Google op de registratie- of aanmeldingspagina om u aan te melden met een Google-account.

- De browser wordt omgeleid naar

https://jwt.ms. Bekijk de inhoud van het token dat door Azure AD B2C is geretourneerd.

Meer informatie: Zelfstudie: Een webtoepassing registreren in Azure Active Directory B2C

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor