Overzicht van gebruikersstromen en aangepaste beleidsregels

In Azure AD B2C kunt u de bedrijfslogica definiëren die gebruikers volgen om toegang te krijgen tot uw toepassing. U kunt bijvoorbeeld de volgorde bepalen van de stappen die gebruikers volgen wanneer ze zich aanmelden, zich registreren, een profiel bewerken of een wachtwoord opnieuw instellen. Nadat de reeks is voltooid, verkrijgt de gebruiker een token en krijgt hij/zij toegang tot uw toepassing.

In Azure AD B2C zijn er twee manieren om gebruikerservaringen voor identiteit te bieden:

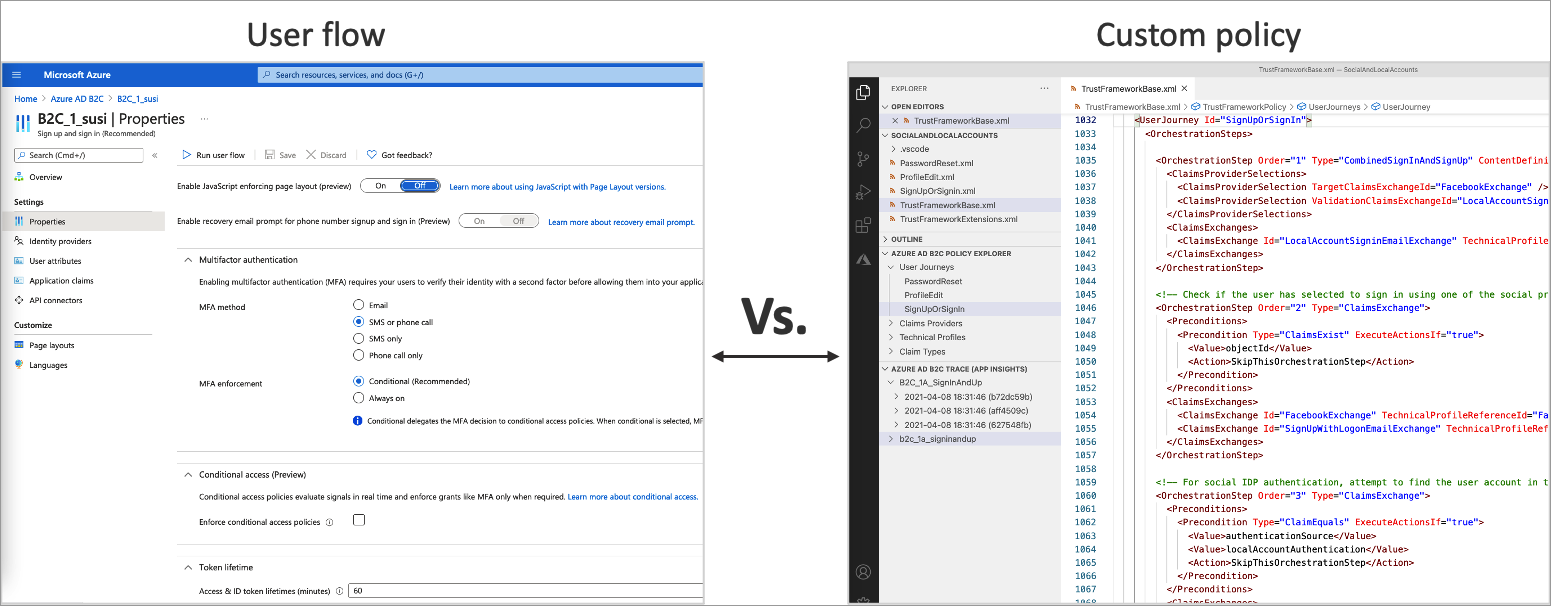

Gebruikersstromen zijn vooraf gedefinieerde, ingebouwde, configureerbare beleidsregels die we aanbieden, zodat u binnen een paar minuten ervaringen kunt maken voor registratie, aanmelden en profielbewerking.

Met aangepast beleid kunt u uw eigen gebruikerstrajecten maken voor complexe identiteitservaringscenario's die niet worden ondersteund door gebruikersstromen. Azure AD B2C maakt gebruik van aangepast beleid om uitbreidbaarheid te bieden.

In de volgende schermopname ziet u de gebruikersinterface voor gebruikersstroominstellingen, versus configuratiebestanden voor aangepaste beleidsregels.

In dit artikel vindt u een kort overzicht van gebruikersstromen en aangepaste beleidsregels en kunt u bepalen welke methode het beste werkt voor uw bedrijfsbehoeften.

Gebruikersstromen

Om de meest voorkomende identiteitstaken in te stellen, bevat de Azure-portal verschillende vooraf gedefinieerde en configureerbare beleidsregels die gebruikersstromen worden genoemd.

U kunt instellingen voor gebruikersstromen zoals deze configureren om het gedrag van identiteitservaringen in uw toepassingen te beheren:

- Accounttypen die worden gebruikt voor aanmelding, zoals accounts voor sociale netwerken zoals een Facebook-account of lokale accounts die gebruikmaken van een e-mail adres en wachtwoord voor aanmelding

- Kenmerken die moeten worden verzameld voor de consument, zoals voornaam, postcode of het land of de regio van vestiging

- Microsoft Entra meervoudige verificatie

- Aanpassing van de gebruikersinterface

- Een set claims in een token die door de toepassing wordt ontvangen nadat de gebruiker de gebruikersstroom heeft voltooid

- Sessiebeheer

- ...en meer

De meeste van de veelvoorkomende identiteitsscenario's voor apps kunnen effectief worden gedefinieerd en geïmplementeerd met gebruikersstromen. Het wordt aangeraden de ingebouwde gebruikersstromen te gebruiken, tenzij er sprake is van complexe scenario's voor gebruikersbelevingen waarvoor de volledige flexibiliteit van aangepaste beleidsregels vereist is.

Aangepast beleid

Aangepaste beleidsregels zijn configuratiebestanden die het gedrag van de gebruikerservaring in uw Azure AD B2C-tenant definiëren. Hoewel gebruikersstromen vooraf zijn gedefinieerd in de Azure AD B2C-portal voor de meest voorkomende identiteitstaken, kunnen aangepaste beleidsregels volledig worden bewerkt door een identiteitsontwikkelaar om vele verschillende taken uit te voeren.

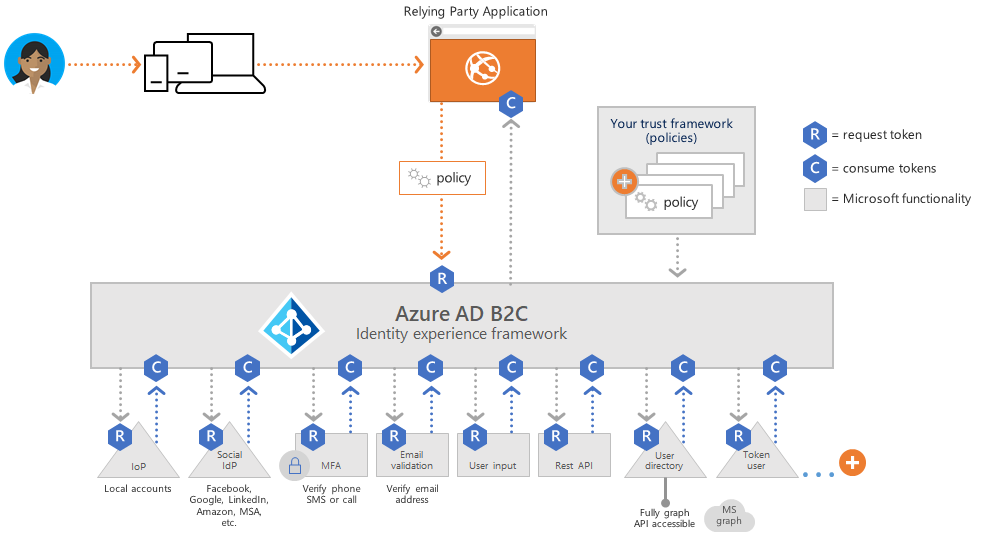

Een aangepast beleid is volledig configureerbaar en beleidsgestuurd. Het organiseert vertrouwen tussen entiteiten in standaardprotocollen. Bijvoorbeeld OpenID Connect, OAuth, SAML en enkele niet-standaard protocollen, zoals op REST-API gebaseerde systeem-naar-systeem claimuitwisselingen. Het framework creëert gebruikersvriendelijke white label-ervaringen.

Het aangepaste beleid biedt u de mogelijkheid om gebruikersbelevingen te ontwikkelen met elke combinatie van stappen. Bijvoorbeeld:

- Federatie met andere id-providers

- Problemen met meervoudige verificatie van derden en first- en third-party

- Verzamelen van gebruikersinvoer

- Integratie met externe systemen via communicatie met behulp van een REST-API

Elke gebruikersbeleving wordt gedefinieerd door een beleid. U kunt zo veel of zo weinig beleidsregels maken als nodig zijn om de beste gebruikerservaring voor uw organisatie te creëren.

Een aangepast beleid wordt gedefinieerd door meerdere XML-bestanden die naar elkaar verwijzen in een hiërarchische keten. De XML-elementen definiëren het claimschema, claimtransformaties, inhoudsdefinities, claimproviders, technische profielen, orkestratiestappen voor gebruikerstrajecten en andere aspecten van de identiteitservaring.

De krachtige flexibiliteit van aangepast beleidsregels komt van pas wanneer u complexe identiteitsscenario's moet maken. Ontwikkelaars die aangepaste beleidsregels configureren, moeten de vertrouwde relaties zeer zorgvuldig definiëren en rekening houden met zaken zoals eindpunten van metagegevens, exacte definities voor claimuitwisseling, en het configureren van geheimen, sleutels en certificaten die nodig zijn voor elke id-provider.

Meer informatie over aangepaste beleidsregels vindt u in Aangepaste beleidsregels in Azure Active Directory B2C.

Gebruikersstromen en aangepaste beleidsregels vergelijken

De volgende tabel bevat een gedetailleerde vergelijking van de scenario's die mogelijk zijn met gebruikersstromen en aangepaste beleidsregels van Azure AD B2C.

| Context | Gebruikersstromen | Aangepast beleid |

|---|---|---|

| Doelgebruikers | Alle toepassingsontwikkelaars met of zonder identiteitsexpertise. | Identiteitsprofessionals, systeemintegrators, consultants en interne identiteitsteams. Ze zijn vertrouwd met OpenID Connect-stromen en begrijpen id-providers en op claims gebaseerde verificatie. |

| Configuratiemethode | De Azure-portal met een gebruiksvriendelijke gebruikersinterface (UI). | XML-bestanden rechtstreeks bewerken en vervolgens uploaden naar de Azure-portal. |

| Aanpassing van de gebruikersinterface | Volledige aanpassing van de gebruikersinterface, waaronder HTML, CSS en JavaScript. Ondersteuning voor meerdere talen met aangepaste tekenreeksen. |

Hetzelfde als gebruikersstromen |

| Kenmerkaanpassing | Standaard- en aangepaste kenmerken. | Hetzelfde als gebruikersstromen |

| Tokens en sessiebeheer | Het gedrag van tokens en sessies aanpassen. | Hetzelfde als gebruikersstromen |

| Id-providers | Vooraf gedefinieerde lokale of sociale provider, zoals federatie met Microsoft Entra tenants. | Op standaarden gebaseerde OIDC, OAUTH en SAML. Verificatie is ook mogelijk met behulp van integratie met REST-API's. |

| Identiteitstaken | Registreren of aanmelden met lokale of veel sociale accounts. Self-service voor wachtwoord opnieuw instellen. Profiel bewerken. Meervoudige verificatie. Toegangstokenstromen. |

Voltooi dezelfde taken als gebruikersstromen met behulp van aangepaste id-providers of gebruik aangepaste bereiken. Richt een gebruikersaccount in een ander systeem in op het moment van registratie. Verzend een welkomstmail met uw eigen e-mailserviceprovider. Gebruik een gebruikersarchief buiten Azure AD B2C. Valideer door de gebruiker verstrekte informatie met een vertrouwd systeem met behulp van een API. |

Integratie van toepassingen

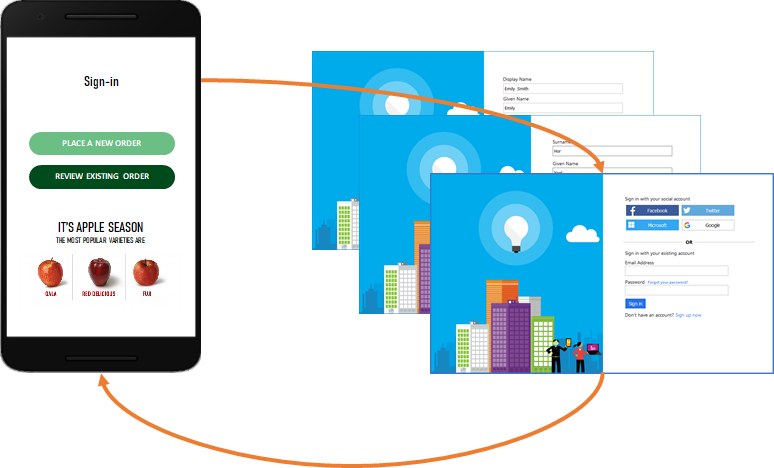

U kunt veel gebruikersstromen of aangepaste beleidsregels van verschillende typen in uw tenant maken en deze naar behoefte gebruiken in uw toepassingen. Zowel gebruikersstromen als aangepaste beleidsregels kunnen opnieuw worden gebruikt in toepassingen. Deze flexibiliteit zorgt ervoor dat u identiteitservaringen kunt definiëren en aanpassen met geen of minimale wijzigingen van uw code.

Wanneer een gebruiker zich wil aanmelden bij uw toepassing, initieert de toepassing een autorisatieaanvraag naar een eindpunt van een gebruikersstroom of aangepast beleid. De gebruikersstroom of het aangepaste beleid definieert en bepaalt de gebruikerservaring. Wanneer de gebruikersstroom is voltooid, wordt er door Azure AD B2C een token gegenereerd en wordt de gebruiker teruggeleid naar uw toepassing.

Meerdere toepassingen kunnen dezelfde gebruikersstroom of hetzelfde aangepaste beleid gebruiken. Meerdere toepassingen kunnen dezelfde gebruikersstroom of hetzelfde aangepaste beleid gebruiken.

Als u zich bijvoorbeeld wilt aanmelden bij een toepassing, gebruikt de toepassing de gebruikersstroom registreren of aanmelden. Nadat de gebruiker zich heeft aangemeld, wil deze mogelijk zijn/haar profiel bewerken. Om het profiel te bewerken, initieert de toepassing een andere autorisatieaanvraag, deze keer met behulp van de gebruikersstroom profiel bewerken.

Uw toepassing activeert een gebruikersstroom met behulp van een standaard HTTP-verificatieaanvraag die de gebruikersstroom of aangepaste beleidsnaam bevat. Er wordt een aangepast token ontvangen als antwoord.

Volgende stappen

- Om de aanbevolen gebruikersstromen te maken, volgt u de instructies in Zelfstudie: Een gebruikersstroom maken.

- Meer informatie over de gebruikersstroomversies in Azure AD B2C.

- Meer informatie over aangepaste beleidsregels in Azure AD B2C.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor