Zelfstudie: Azure Active Directory B2C configureren met Azure Web Application Firewall

Meer informatie over het inschakelen van de WAF-service (Azure Web Application Firewall) voor een Azure Active Directory B2C-tenant (Azure AD B2C) met een aangepast domein. WAF beschermt webtoepassingen tegen veelvoorkomende aanvallen en beveiligingsproblemen.

Notitie

Deze functie is beschikbaar voor openbare preview.

Zie Wat is Azure Web Application Firewall?

Vereisten

Om aan de slag te gaan, hebt u het volgende nodig:

- Een Azure-abonnement

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen

-

Een Azure AD B2C-tenant : autorisatieserver die gebruikersreferenties verifieert met behulp van aangepast beleid dat is gedefinieerd in de tenant

- Ook wel bekend als de id-provider (IdP)

- Zie Zelfstudie: Een Azure Active Directory B2C-tenant maken

- Azure Front Door (AFD): hiermee worden aangepaste domeinen ingeschakeld voor de Azure AD B2C-tenant

- WAF : beheert verkeer dat naar de autorisatieserver wordt verzonden

Aangepaste domeinen in Azure AD B2C

Als u aangepaste domeinen wilt gebruiken in Azure AD B2C, gebruikt u de functies voor aangepaste domeinen in AFD. Zie Aangepaste domeinen inschakelen voor Azure AD B2C.

Belangrijk

Nadat u het aangepaste domein hebt geconfigureerd, raadpleegt u Uw aangepaste domein testen.

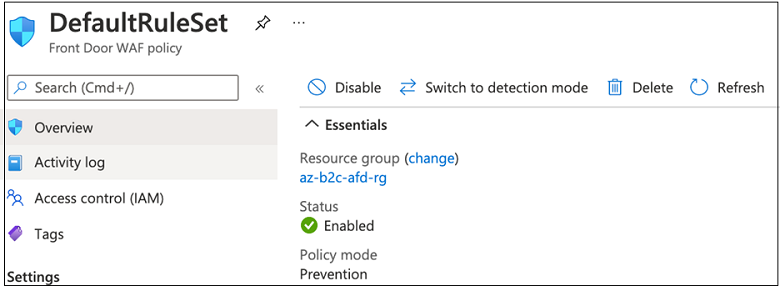

WAF inschakelen

Als u WAF wilt inschakelen, configureert u een WAF-beleid en koppelt u dit voor beveiliging aan de AFD.

Een WAF-beleid maken

Een WAF-beleid maken met door Azure beheerde standaardregelset (DRS). Zie DRS-regelgroepen en -regels Web Application Firewall.

- Meld u aan bij de Azure-portal.

- Selecteer Een resource maken.

- Zoek naar Azure WAF.

- Selecteer Azure Web Application Firewall (WAF).

- Selecteer Maken.

- Ga naar de pagina Een WAF-beleid maken .

- Selecteer het tabblad Basis.

- Bij Beleid voor selecteert u Globale WAF (Front Door).

- Selecteer voor Front Door SKU tussen Basic, Standard of Premium SKU.

- Selecteer bij Abonnement de naam van uw Front Door-abonnement.

- Selecteer bij Resourcegroep de naam van uw Front Door-resourcegroep.

- Voer bij Beleidsnaam een unieke naam in voor uw WAF-beleid.

- Bij Beleidsstatus selecteert u Ingeschakeld.

- Selecteer bij Beleidsmodusde optie Detectie.

- Selecteer Controleren + maken.

- Ga naar het tabblad Koppeling van de pagina Een WAF-beleid maken.

- Selecteer + Een Front Door-profiel koppelen.

- Selecteer bij Front Door de naam van uw Front Door die is gekoppeld aan Azure AD aangepast B2C-domein.

- Selecteer bij Domeinen de Azure AD aangepaste B2C-domeinen waaraan u het WAF-beleid wilt koppelen.

- Selecteer Toevoegen.

- Selecteer Controleren en maken.

- Selecteer Maken.

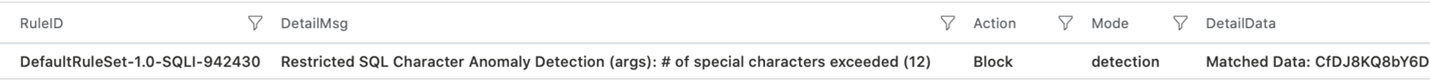

Detectie- en preventiemodi

Wanneer u WAF-beleid maakt, bevindt het beleid zich in de detectiemodus. We raden u aan de detectiemodus niet uit te schakelen. In deze modus blokkeert WAF geen aanvragen. In plaats daarvan worden aanvragen die overeenkomen met de WAF-regels vastgelegd in de WAF-logboeken.

Meer informatie: Bewaking en logboekregistratie van Azure Web Application Firewall

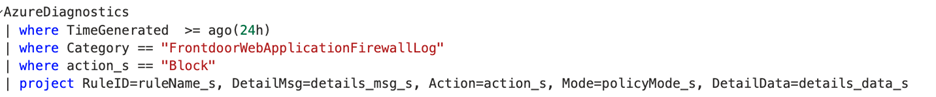

De volgende query toont de aanvragen die door het WAF-beleid in de afgelopen 24 uur zijn geblokkeerd. De details omvatten regelnaam, aanvraaggegevens, actie die door het beleid wordt uitgevoerd en de beleidsmodus.

Bekijk de WAF-logboeken om te bepalen of beleidsregels fout-positieven veroorzaken. Sluit vervolgens de WAF-regels uit op basis van de WAF-logboeken.

Meer informatie: Uitsluitingsregels definiëren op basis van Web Application Firewall logboeken

Schakelen tussen modi

Als u WAF wilt zien werken, selecteert u Overschakelen naar preventiemodus, waarmee de modus wordt gewijzigd van Detectie in Preventie. Aanvragen die overeenkomen met de regels in de DRS worden geblokkeerd en vastgelegd in de WAF-logboeken.

Als u wilt terugkeren naar de detectiemodus, selecteert u Overschakelen naar de detectiemodus.