Aangepaste domeinen inschakelen voor Azure Active Directory B2C

Voordat u begint, gebruikt u de selector Een beleidstype kiezen om het type beleid te kiezen dat u instelt. U kunt in Azure Active Directory B2C op twee manieren definiëren hoe gebruikers met uw toepassingen communiceren: via vooraf gedefinieerde gebruikersstromen of via volledig configureerbaar aangepast beleid. De stappen die in dit artikel zijn vereist, verschillen voor elke methode.

In dit artikel wordt beschreven hoe u aangepaste domeinen inschakelt in uw omleidings-URL's voor Azure Active Directory B2C (Azure AD B2C). Door een geverifieerd aangepast domein te gebruiken, hebt u voordelen zoals:

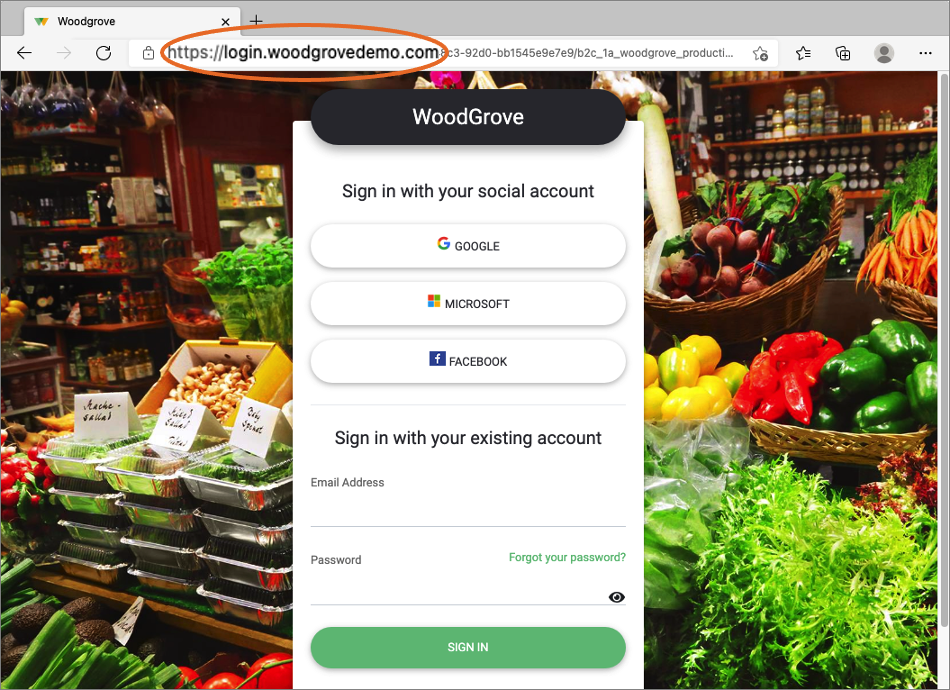

Het biedt een naadlozere gebruikerservaring. Vanuit het perspectief van de gebruiker blijven ze in uw domein tijdens het aanmeldingsproces in plaats van om te leiden naar de Azure AD B2C-standaarddomein <tenantnaam>.b2clogin.com.

Door tijdens het aanmelden in hetzelfde domein voor uw toepassing te blijven, beperkt u de gevolgen van het blokkeren van cookies van derden.

U verhoogt het aantal objecten (gebruikersaccounts en toepassingen) dat u in uw Azure AD B2C-tenant kunt maken van de standaardwaarde 1,25 miljoen tot 5,25 miljoen.

Overzicht van een aangepast domein

U kunt aangepaste domeinen inschakelen voor Azure AD B2C met behulp van Azure Front Door. Azure Front Door is een wereldwijd, schaalbaar ingangspunt dat het global edge-netwerk van Microsoft gebruikt om snelle, beveiligde en wijd schaalbare webtoepassingen te maken. U kunt Azure AD B2C-inhoud achter Azure Front Door weergeven en vervolgens een optie in Azure Front Door configureren om de inhoud te leveren via een aangepast domein in de URL van uw toepassing.

Bekijk deze video voor meer informatie over Azure AD B2C-aangepast domein.

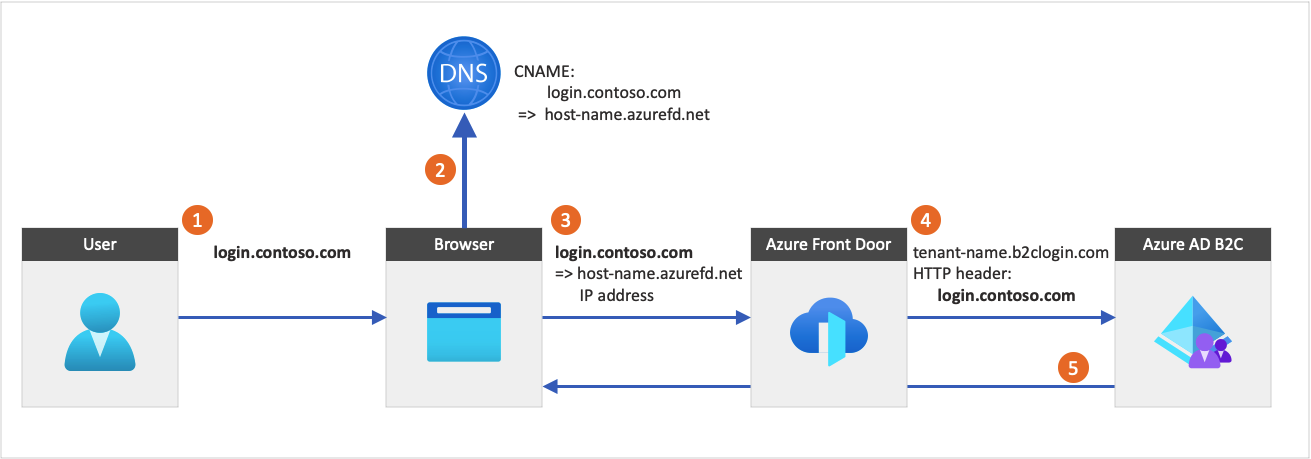

In het volgende diagram ziet u de integratie van Azure Front Door:

- In een toepassing selecteert een gebruiker de aanmeldingsknop, waarmee deze naar de aanmeldingspagina van Azure AD B2C gaat. Op deze pagina wordt een aangepaste domeinnaam opgegeven.

- De webbrowser zet de aangepaste domeinnaam om in het IP-adres van Azure Front Door. Tijdens DNS-resolutie verwijst een canonieke naamrecord (CNAME) met een aangepaste domeinnaam naar uw standaard front-endhost (bijvoorbeeld

contoso-frontend.azurefd.net). - Het verkeer dat is geadresseerd aan het aangepaste domein (bijvoorbeeld

login.contoso.com) wordt doorgestuurd naar de opgegeven standaard front-endhost (contoso-frontend.azurefd.net). - Azure Front Door roept Azure AD B2C-inhoud aan met behulp van het standaarddomein Azure AD B2C

<tenant-name>.b2clogin.com. De aanvraag voor het Azure AD B2C-eindpunt bevat de oorspronkelijke aangepaste domeinnaam. - Azure AD B2C reageert op de aanvraag door de relevante inhoud en het oorspronkelijke aangepaste domein weer te geven.

Belangrijk

De verbinding van de browser naar Azure Front Door moet altijd IPv4 gebruiken in plaats van IPv6.

Houd bij het gebruik van aangepaste domeinen rekening met het volgende:

- U kunt meerdere aangepaste domeinen instellen. Zie Microsoft Entra-servicelimieten en -beperkingen voor Azure AD B2C- en Azure-abonnements- en servicelimieten, quota en beperkingen voor Azure Front Door voor het maximale aantal ondersteunde aangepaste domeinen.

- Azure Front Door is een afzonderlijke Azure-service. Er worden dus extra kosten in rekening gebracht. Raadpleeg Prijzen van Front Door voor informatie over de prijzen.

- Nadat u aangepaste domeinen hebt geconfigureerd, hebben gebruikers nog steeds toegang tot de Azure AD B2C-standaarddomeinnaam <tenantnaam.b2clogin.com> (tenzij u een aangepast beleid gebruikt en de toegang blokkeert.

- Als u meerdere toepassingen hebt, migreert u ze allemaal naar het aangepaste domein omdat de browser de Azure AD B2C-sessie opslaat onder de domeinnaam die momenteel wordt gebruikt.

Vereisten

- Maak een gebruikersstroom, zodat gebruikers zich bij uw toepassing kunnen registreren en aanmelden.

- Registreer een web-app.

- Voer de stappen in Aan de slag met aangepast beleid in Active Directory B2C uit.

- Registreer een web-app.

Stap 1: Een aangepaste domeinnaam toevoegen aan uw Azure AD B2C-tenant

Elke nieuwe Azure AD B2C-directory heeft in eerste instantie een domeinnaam van de vorm <domeinnaam.onmicrosoft.com>. U kunt de initiële domeinnaam niet wijzigen of verwijderen, maar u kunt wel de namen van uw organisatie toevoegen.

Volg deze stappen om een aangepast domein toe te voegen aan uw Azure AD B2C-tenant:

Voeg uw aangepaste domeinnaam toe aan de Microsoft Entra-id.

Belangrijk

Voor deze stappen moet u zich aanmelden bij uw Azure AD B2C-tenant en de Microsoft Entra ID-service selecteren.

Uw DNS-informatie toevoegen aan de domeinregistrar. Nadat u uw aangepaste domeinnaam hebt toegevoegd aan Microsoft Entra ID, maakt u een DNS

TXTofMXrecord voor uw domein. Deze DNS-record maken voor uw domein verifieert het eigendom van uw domeinnaam.In de volgende voorbeelden ziet u TXT-records voor login.contoso.com en account.contoso.com:

Naam (hostnaam) Type Gegevens aanmelding TXT MS=ms12345678 account TXT MS=ms87654321 De TXT-record moet zijn gekoppeld aan het subdomein of de hostnaam van het domein. Bijvoorbeeld, het aanmeldingsonderdeel van het contoso.com domein. Als de hostnaam leeg is of

@, kan de Microsoft Entra-id het aangepaste domein dat u hebt toegevoegd, niet verifiëren. In de volgende voorbeelden zijn beide records incorrect geconfigureerd.Naam (hostnaam) Type Gegevens TXT MS=ms12345678 @ TXT MS=ms12345678 Fooi

U kunt uw aangepaste domein beheren met elke openbaar beschikbare DNS-service, zoals GoDaddy. Als u geen DNS-server hebt, kunt u azure DNS-zone of App Service domeinen gebruiken.

Verifieer de naam van uw aangepaste domein. Verifieer elk subdomein of de hostnaam die u wilt gebruiken. Als u zich bijvoorbeeld wilt kunnen aanmelden met login.contoso.com en account.contoso.com, moet u beide subdomeinen verifiëren en niet alleen het domein op het hoogste niveau contoso.com.

Belangrijk

Nadat het domein is geverifieerd, verwijdert u de DNS TXT-record die u hebt gemaakt.

Stap 2: Een nieuw Azure Front Door-exemplaar maken

Volg deze stappen om een Azure Storage-account te maken:

Meld u aan bij de Azure-portal.

Als u de map wilt kiezen die het Azure-abonnement bevat dat u wilt gebruiken voor Azure Front Door en niet de map met uw Azure AD B2C-tenant, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Volg de stappen in Front Door-profiel maken - Snel maken om een Front Door te maken voor uw Azure AD B2C-tenant met behulp van de volgende instellingen:

Sleutel Waarde Abonnement Selecteer uw Azure-abonnement. Resourcegroep Selecteer een bestaande resourcegroep of maak een nieuwe groep. Naam Geef uw profiel een naam zoals b2cazurefrontdoor.Laag Dit is de Standard- of Premium-laag. De Standard-laag is geoptimaliseerd voor contentlevering. De Premium-laag bouwt voort op de Standard-laag en is gericht op beveiliging. Raadpleeg Laagvergelijking. Naam Eeindpunt Voer een wereldwijd unieke naam in voor uw eindpunt, zoals b2cazurefrontdoor. De Eindpunt hostnaam wordt automatisch gegenereerd.Type oorsprong Selecteer Custom.Oorsprong hostnaam Voer <tenant-name>.b2clogin.comin. Vervang<tenant-name>door de naam van uw Azure AD B2C-tenant zoalscontoso.b2clogin.com.Laat het cache- en WAF-beleid leeg.

Zodra de Azure Front Door-resource is gemaakt, selecteert u Overzicht en kopieert u de hostnaam van het eindpunt. Het ziet er ongeveer als volgt uit:

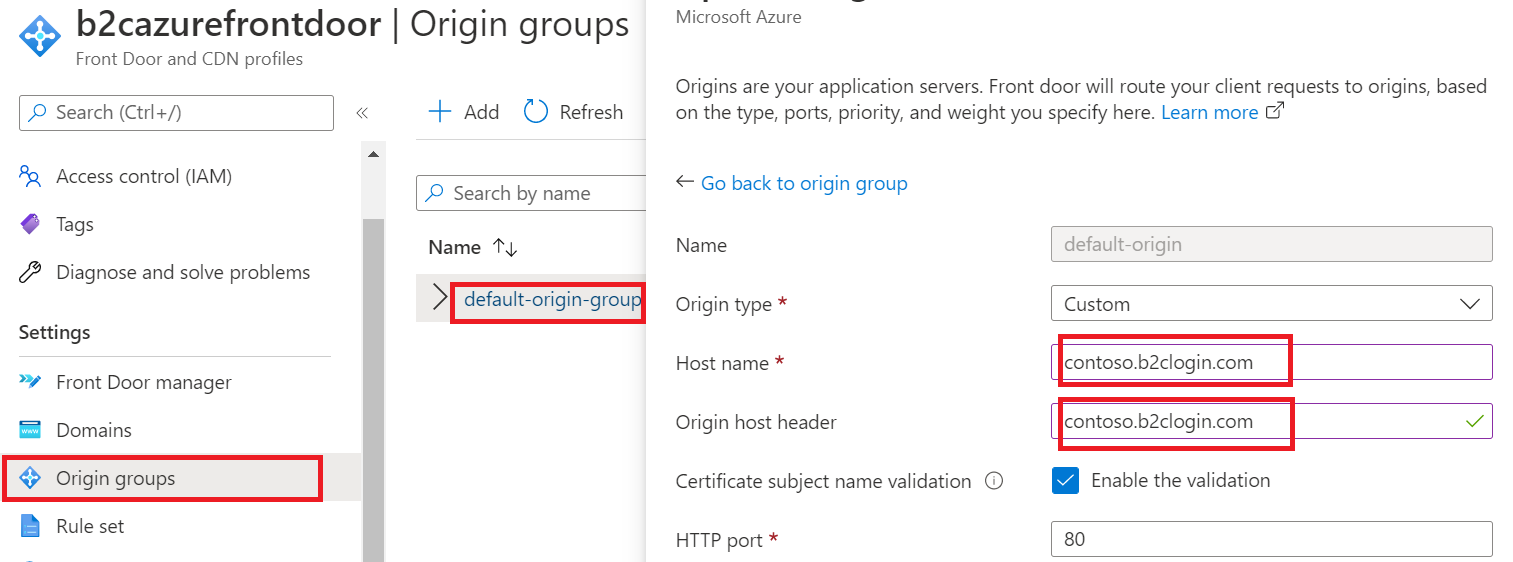

b2cazurefrontdoor-ab123e.z01.azurefd.net.Zorg ervoor dat de Hostnaam en de Host-header van oorsprong van uw oorsprong dezelfde waarde hebben:

- Selecteer bij Instellingen de optie Oorspronkelijke groepen.

- Selecteer uw oorspronkelijke groep in de lijst, zoals standaard-oorspronkelijke-groep.

- Selecteer in het rechterdeelvenster uw Oorspronkelijke hostnaam zoals

contoso.b2clogin.com. - Werk in het deelvenster Oorsprong bijwerken de hostnaam en de Hostheader van oorsprong bij zodat deze dezelfde waarde hebben.

Stap 3: Uw aangepaste domein instellen in Azure Front Door

In deze stap voegt u het aangepaste domein dat u hebt geregistreerd in stap 1 toe aan uw Azure Front Door.

3.1. Een CNAME DNS-record maken

Als u het aangepaste domein wilt toevoegen, maakt u een canonieke naam (CNAME) bij uw domeinprovider. Een CNAME-record is een soort DNS-record dat een brondomeinnaam toewijst aan een doeldomeinnaam. Voor Azure Front Door is de brondomeinnaam uw aangepaste domeinnaam en is de doeldomeinnaam de standaardhostnaam van Front Door die u in stap 2 hebt geconfigureerd. Maak een nieuw Azure Front Door-exemplaar. Bijvoorbeeld b2cazurefrontdoor-ab123e.z01.azurefd.net.

Nadat Front Door het CNAME-record controleert dat u hebt gemaakt, wordt het verkeer dat is geadresseerd aan het aangepaste brondomein (zoals wwwlogin.contoso.comcontoso.com) gerouteerd naar de opgegeven bestemming met standaard-front-endhost van uw Front Door (zoals contoso.azurefd.net).contoso-frontend.azurefd.net Raadpleeg Een aangepast domein toevoegen aan uw Front Door voor meer informatie.

Maken van een CNAME-record voor uw aangepaste domein:

Meld u aan bij de website van de domeinprovider voor uw aangepaste domein.

Zoek de pagina voor het beheren van DNS-records door de documentatie van de provider te raadplegen, of te zoeken naar gebieden van de website met het label Domeinnaam, DNS, of Serverbeheernaam.

Maak een CNAME-record vermelding voor uw aangepaste domein en vul de velden in, zoals wordt weergegeven in de volgende tabel (veldnamen kunnen verschillen):

Source Type Doel <login.contoso.com>CNAME contoso-frontend.azurefd.netBron: Voer de naam in van uw aangepaste domein (bijvoorbeeld www.contoso.com).

Type: Voer CNAME in.

Bestemming: Voer uw standaard Front Door front-end host in die u hebt gemaakt in stap 2. Deze moet de volgende indeling hebben:<hostnaam>. azureedge.net. Bijvoorbeeld

contoso-frontend.azurefd.net.

Uw wijzigingen opslaan.

3.2. Het aangepaste domein koppelen aan uw Front Door

Zoek en selecteer op de startpagina van de Azure Portal de

myb2cazurefrontdoorAzure Front Door-resource om deze te openen.Selecteer in het linkermenu bij Instellingen de optie Domeinen.

Selecteer Domein toevoegen.

Onder DNS-beheer selecteert u Alle andere DNS-services.

Voer voor Aangepast domein uw aangepaste domein in, zoals

login.contoso.com.Behoud de andere waarden als standaardwaarden en selecteer vervolgens Toevoegen. Uw aangepaste domein wordt toegevoegd aan de lijst.

Selecteer In behandeling onder Validatiestatus van het domein dat u zonet hebt toegevoegd. Er wordt een deelvenster met een TXT-recordgegevens geopend.

Meld u aan bij de website van de domeinprovider voor uw aangepaste domein.

Zoek de pagina voor het beheren van DNS-records door de documentatie van de provider te raadplegen, of te zoeken naar gebieden van de website met het label Domeinnaam, DNS, of Serverbeheernaam.

Maak een nieuwe TXT DNS-record en vul de velden in zoals hieronder wordt weergegeven:

- Naam:

_dnsauth.contoso.com, maar u hoeft enkel_dnsauthin te voeren. - Type:

TXT - Waarde: iets als

75abc123t48y2qrtsz2bvk.......

Nadat u de TXT DNS-record hebt toegevoegd, verandert de Validatiestatus in de Front Door-resource uiteindelijk van In behandeling in Goedgekeurd. U moet de pagina mogelijk opnieuw laden voordat de wijziging plaatsvindt.

- Naam:

Keer terug naar uw Azure Portal. Onder Eindpuntkoppeling van het domein dat u net hebt toegevoegd, selecteert u de optie Niet-gekoppeld.

Selecteer bij Eindpunt selecteren het eindpunt van de hostnaam in de vervolgkeuzelijst.

Voor de lijst Routes selecteren, selecteer Standaardroute en selecteer vervolgens Koppelen.

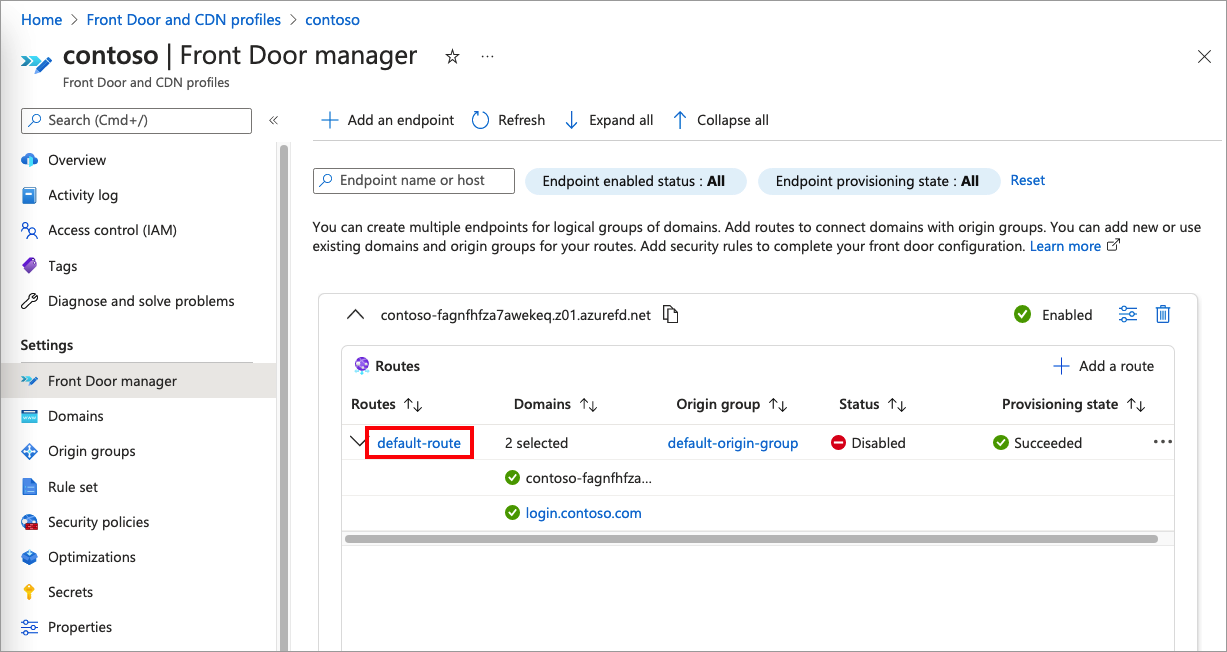

3.3. De route inschakelen

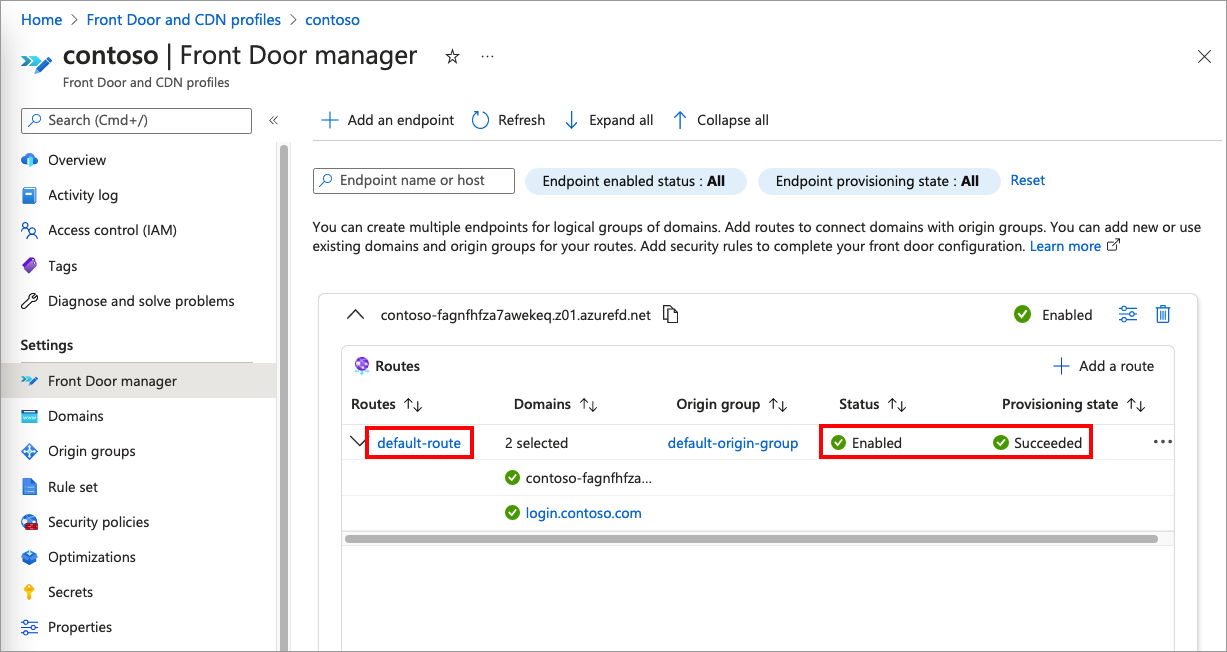

Met de standaardroute wordt het verkeer van de client naar Azure Front Door gerouteerd. Vervolgens gebruikt Azure Front Door uw configuratie om het verkeer naar Azure AD B2C te verzenden. Volg deze stappen om de standaardroute in te schakelen.

Selecteer Front Door-manager.

Als u de standaardroute wilt inschakelen, vouwt u eerst een eindpunt uit vanuit de lijst met eindpunten in Front Door manager. Selecteer vervolgens de standaardroute.

In de volgende schermopname ziet u hoe u de standaardroute selecteert.

Schakel het selectievakje Route inschakelen in.

Selecteer Bijwerken om de wijzigingen op te slaan.

Stap 4: CORS configureren

Als u de Azure AD B2C-gebruikersinterface met een HTML-sjabloon aanpast, moet u CORS configureren met uw aangepaste domein.

Configureer Azure Blob Storage voor Cross-Origin Resource Sharing met de volgende stappen:

- Ga in Azure Portal naar uw opslagaccount.

- Selecteer in het menu de optie CORS.

- Geef

https://your-domain-nameop bij Toegestane oorsprongen. Vervangyour-domain-namedoor de naam van uw domein. Bijvoorbeeldhttps://login.contoso.com. Gebruik bij het opgeven van de naam van uw tenant alleen kleine letters. - Selecteer bij Toegestane methoden zowel

GET, alsOPTIONS. - Voer bij Toegestane headers een asterisk (*) in.

- Voer bij Zichtbare headers een asterisk (*) in.

- Voer bij Maximumleeftijd 200 in.

- Selecteer Opslaan.

Uw aangepaste domein testen

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Zoek en selecteer Azure AD B2C in de Azure-portal.

Selecteer onder Beleid de optie Gebruikersstromen (beleid).

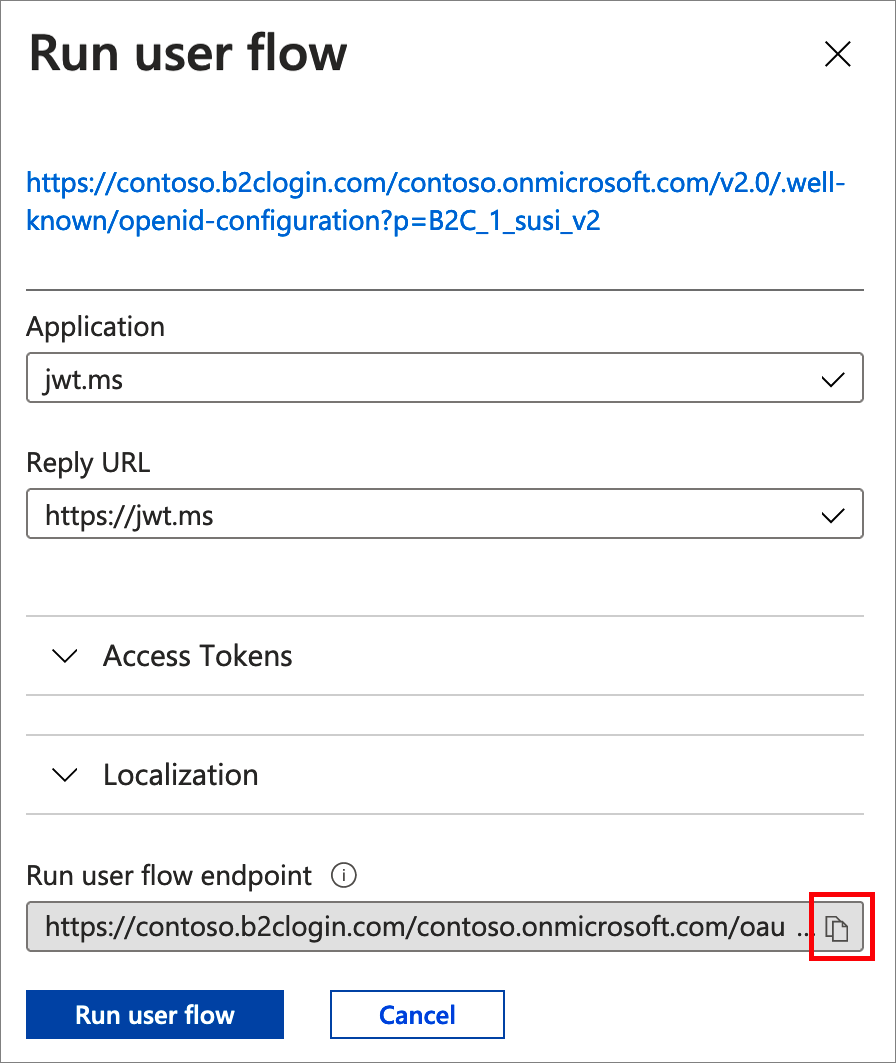

Selecteer een gebruikersstroom en vervolgens Gebruikersstroom uitvoeren.

Selecteer voor Toepassing de webtoepassing met de naam webapp1 die u eerder hebt geregistreerd. De antwoord-URL moet

https://jwt.msweergeven.Kopieer de URL onder Eindpunt voor gebruikersstroom uitvoeren.

Als u een aanmelding met uw aangepaste domein wilt simuleren, opent u een webbrowser en gebruikt u de URL die u hebt gekopieerd. Vervang het Azure AD B2C-domein (<tenant-name>.b2clogin.com) door uw aangepaste domein.

U kunt bijvoorbeeld, in plaats van:

https://contoso.b2clogin.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=logingebruik:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/v2.0/authorize?p=B2C_1_susi&client_id=63ba0d17-c4ba-47fd-89e9-31b3c2734339&nonce=defaultNonce&redirect_uri=https%3A%2F%2Fjwt.ms&scope=openid&response_type=id_token&prompt=loginControleer of de Azure AD B2C juist is geladen. Meld u vervolgens aan met een lokaal account.

Herhaal de test met de rest van uw beleid.

Configureer uw id-provider

Wanneer een gebruiker ervoor kiest zich aan te melden met een sociale id-provider, start Azure AD B2C een autorisatieaanvraag en wordt de gebruiker naar de geselecteerde id-provider geleid om het aanmeldingsproces te voltooien. De autorisatie-aanvraag specificeert de redirect_uri met de Azure AD B2C standaard domeinnaam:

https://<tenant-name>.b2clogin.com/<tenant-name>/oauth2/authresp

Als u uw beleid hebt geconfigureerd om de aanmelding met een externe id-provider toe te staan, werkt u de OAuth omleidings-URI bij met het aangepaste domein. De meeste id-providers bieden u de mogelijkheid meerdere omleidings-URI's te registreren. We raden u aan omleidings-URI's toe te voegen in plaats van deze te vervangen, zodat u uw aangepaste beleid kunt testen zonder dat dit de toepassingen beïnvloedt die gebruikmaken van de standaarddomeinnaam van Azure AD B2C.

In de volgende omleidings-URI:

https://<custom-domain-name>/<tenant-name>/oauth2/authresp

- Vervang de <aangepaste domeinnaam> door uw aangepaste domeinnaam.

- Vervang de <tenantnaam> door de naam van uw tenant of uw tenant-id.

In het volgende voorbeeld ziet u een geldige OAuth-omleidings-URI:

https://login.contoso.com/contoso.onmicrosoft.com/oauth2/authresp

Als u ervoor opteert de tenant-id te gebruiken, ziet een geldige OAuth-omleidings-URI er als volgt uit:

https://login.contoso.com/11111111-1111-1111-1111-111111111111/oauth2/authresp

De metagegevens van de SAML-id-providers kunnen er uitzien als in het volgende voorbeeld:

https://<custom-domain-name>.b2clogin.com/<tenant-name>/<your-policy>/samlp/metadata?idptp=<your-technical-profile>

Uw toepassing configureren

Nadat u het aangepaste domein hebt geconfigureerd en getest, kunt u uw toepassingen bijwerken om de URL te laden waarmee uw aangepaste domein wordt opgegeven als hostnaam in plaats van het Azure AD B2C-domein.

De integratie van aangepaste domeinen is van toepassing op verificatie-eindpunten die gebruikmaken van Azure AD B2C-beleid (gebruikersstromen of aangepast beleid) om gebruikers te verifiëren. Deze eindpunten kunnen er als volgt uitzien:

https://<custom-domain>/<tenant-name>/<policy-name>/v2.0/.well-known/openid-configurationhttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/authorizehttps://<custom-domain>/<tenant-name>/<policy-name>/oauth2/v2.0/token

Vervangen:

- aangepast domein met uw aangepaste domein

- tenantnaam met uw tenantnaam of tenant-id

- beleidsnaam met de beleidsnaam. Meer informatie over het Azure AD B2C beleid.

De metagegevens van de SAML-serviceprovider kunnen er als volgt uitzien:

https://custom-domain-name/tenant-name/policy-name/Samlp/metadata

(Optioneel) Tenant-id gebruiken

U kunt de naam van uw B2C-tenant in de URL vervangen door de GUID van uw tenant-id, zodat u alle verwijzingen naar 'b2c' in de URL kunt verwijderen. U vindt uw tenant-id-GUID op de pagina B2C-overzicht in Azure Portal.

Wijzig bijvoorbeeld https://account.contosobank.co.uk/contosobank.onmicrosoft.com/ in https://account.contosobank.co.uk/<tenant ID GUID>/

Als u ervoor opteert tenant-id te gebruiken in plaats van de tenantnaam, moet u ervoor zorgen dat u de OAuth-omleidings-URI's van de id-provider dienovereenkomstig bijwerkt. Raadpleeg Uw id-provider configureren voor meer informatie.

Tokenuitgifte

De naam van de uitgever van het token (iss) claimt wijzigingen op basis van het aangepaste domein dat wordt gebruikt. Bijvoorbeeld:

https://<domain-name>/11111111-1111-1111-1111-111111111111/v2.0/

(Optioneel) Toegang tot de standaarddomeinnaam blokkeren

Nadat u het aangepaste domein hebt toegevoegd en uw toepassing hebt geconfigureerd, hebben gebruikers nog steeds toegang tot het domein <tenant-name.b2clogin.com>. Om toegang te voorkomen, kunt u het beleid configureren om de autorisatieaanvraag 'hostnaam' te controleren op een lijst met toegestane domeinen. De hostnaam is de domeinnaam die wordt weergegeven in de URL. De hostnaam is beschikbaar via {Context:HostName}claim oplossers. Vervolgens kunt u een aangepast foutbericht weergeven.

- Bekijk het voorbeeld van een beleid voor voorwaardelijke toegang waarmee de hostnaam van GitHub wordt gecontroleerd.

- Vervang in elk bestand de tekenreeks

yourtenantdoor de naam van uw Azure AD B2C-tenant. Als de naam van uw B2C-tenant bijvoorbeeld contosob2c is, gaan alle exemplaren vanyourtenant.onmicrosoft.comover incontosob2c.onmicrosoft.com. - Upload de beleidsbestanden in deze volgorde:

B2C_1A_TrustFrameworkExtensions_HostName.xmlen vervolgensB2C_1A_signup_signin_HostName.xml.

(Optioneel) Geavanceerde configuratie van Azure Front Door

U kunt de geavanceerde configuratie van Azure Front Door gebruiken, zoals Azure Web Application Firewall (WAF). Azure WAF biedt gecentraliseerde bescherming van uw webtoepassingen, van veelvoorkomende aanvallen tot beveiligingsproblemen.

Houd bij het gebruik van aangepaste domeinen rekening met het volgende:

- Het WAF-beleid moet dezelfde laag hebben als het Azure Front Door-profiel. Raadpleeg WAF-beleid configureren voor meer informatie over het maken van een WAF-beleid voor gebruik met Azure Front Door.

- De WAF-beheerde regels functie wordt niet officieel ondersteund omdat deze valse positieven kan veroorzaken en voorkomen dat legitieme aanvragen worden doorgegeven. Gebruik dus alleen aangepaste WAF-regels als ze aan uw behoeften voldoen.

Problemen oplossen

Azure AD B2C retourneert de fout Pagina niet gevonden

- Symptoom: u configureert een aangepast domein, maar wanneer u zich probeert aan te melden met het aangepaste domein, krijgt u een HTTP 404-foutbericht.

- Mogelijke oorzaken: dit probleem kan betrekking hebben op de DNS-configuratie of de back-endconfiguratie van Azure Front Door.

- Oplossing:

- Zorg ervoor dat het aangepaste domein is geregistreerd en gecontroleerd in uw Azure AD B2C-tenant.

- Zorg ervoor dat het aangepaste domein correct is geconfigureerd. De

CNAMErecord voor uw aangepaste domein moet verwijzen naar uw Azure Front Door standaard front-end host (bijvoorbeeld contoso-frontend.azurefd.net).

Onze services zijn momenteel niet beschikbaar

Symptoom: u configureert een aangepast domein, maar wanneer u zich probeert aan te melden met het aangepaste domein, krijgt u het volgende foutbericht: Onze services zijn momenteel niet beschikbaar. We proberen alle services zo snel mogelijk te herstellen. Kom binnenkort terug.

Mogelijke oorzaken: dit probleem kan betrekking hebben op de configuratie van de Azure Front Door-route.

Oplossing: Controleer de status van de standaardroute. Als deze optie is uitgeschakeld, schakelt u de route in. In de volgende schermopname ziet u hoe de standaardroute eruit moet zien:

Azure AD B2C geeft aan dat de resource die u zoekt, is verwijderd, de naam is gewijzigd of tijdelijk niet beschikbaar is.

- Symptoom : u configureert een aangepast domein, maar wanneer u zich probeert aan te melden met het aangepaste domein, verschijnt het bericht dat de resource die u zoekt, is verwijderd, de naam is gewijzigd of het foutbericht tijdelijk niet beschikbaar.

- Mogelijke oorzaken : dit probleem kan betrekking hebben op de verificatie van aangepaste Microsoft Entra-domeinen.

- Oplossing: Zorg ervoor dat het aangepaste domein is geregistreerd en gecontroleerd in uw Azure AD B2C-tenant.

De id-provider retourneert een fout

- Symptoom : nadat u een aangepast domein hebt geconfigureerd, kunt u zich aanmelden met lokale accounts. Maar wanneer u zich aanmeldt met referenties van externe sociale of zakelijke id-providers, geeft de id-provider een foutbericht.

- Mogelijke oorzaken: wanneer Azure AD B2C de gebruiker aanspoort zich aan te melden met een federatieve id-provider, geeft deze de omleidings-URI op. De omleidings-URI is het eindpunt waarnaar de id-provider het token retourneert. De omleidings-URI is hetzelfde domein dat uw toepassing gebruikt met de autorisatieaanvraag. Als de omleidings-URI nog niet is geregistreerd bij de id-provider, wordt de nieuwe omleidings-URI mogelijk niet vertrouwd, wat resulteert in een foutbericht.

- Oplossing: volg de stappen in Uw id-provider configureren om de nieuwe omleidings-URI toe te voegen.

Veelgestelde vragen

Wanneer ik Nu uitvoeren gebruik om mijn beleid uit te voeren, waarom kan ik het aangepaste domein niet zien?

Kopieer de URL, wijzig de domeinnaam handmatig en plak deze vervolgens terug in uw browser.

Welk IP-adres wordt weergegeven voor Azure AD B2C? Het IP-adres van de gebruiker of het IP-adres van Azure Front Door?

Azure Front Door geeft het oorspronkelijke IP-adres van de gebruiker door. Dit is het IP-adres dat u ziet in de controlerapportage of uw aangepaste beleid.

Belangrijk

Als de client een x-forwarded-for header naar Azure Front Door verzendt, gebruikt Azure AD B2C het IP-adres van de x-forwarded-for gebruiker voor evaluatie van voorwaardelijke toegang en de {Context:IPAddress}claim-resolver.

Kan ik een externe Web Application Firewall (WAF) gebruiken met B2C?

Ja, Azure AD B2C ondersteunt BYO-WAF (Bring Your Own Web Application Firewall). U moet echter WAF testen om ervoor te zorgen dat er geen legitieme aanvragen worden geblokkeerd of gewaarschuwd voor Azure AD B2C-gebruikersstromen of aangepaste beleidsregels. Leer hoe u Akamai WAF en Cloudflare WAF configureert met Azure AD B2C.

Kan mijn Azure Front Door-exemplaar worden gehost in een ander abonnement dan mijn Azure AD B2C-tenant?

Ja, Azure Front Door kan zich in een ander abonnement bevinden.

Volgende stappen

Meer informatie over OAuth-autorisatie aanvragen.