xID configureren met Azure Active Directory B2C voor verificatie zonder wachtwoord

In deze zelfstudie leert u hoe u Azure Active Directory B2C-verificatie (Azure AD B2C) integreert met de digitale id-oplossing xID. De xID-app biedt gebruikers wachtwoordloze, veilige, meervoudige verificatie. De Mijn nummerkaart, de digitale id-kaart die is uitgegeven door de Japanse overheid, controleert de door xID geverifieerde gebruikersidentiteiten. Voor hun gebruikers kunnen organisaties geverifieerde persoonlijke identificatiegegevens (klantinhoud) ophalen via de xID-API. Bovendien genereert de xID-app een persoonlijke sleutel in een beveiligd gebied op mobiele apparaten van gebruikers, waardoor ze digitale ondertekeningsapparaten worden.

Vereisten

Een Azure-abonnement

- Als u nog geen account hebt, kunt u een gratis Azure-account krijgen.

Een Azure AD B2C-tenant die is gekoppeld aan het Azure-abonnement

Uw xID-clientgegevens die zijn verstrekt door xID inc.

Ga naar de pagina contact opnemen met xid.inc voor xID-clientgegevens:

- Client-id

- Clientgeheim

- Omleidings-URL

- Bereiken

Ga naar x-id.me om de xID-app op een mobiel apparaat te installeren:

- Mijn nummerkaart

- Als u de API UAT-versie gebruikt, haalt u de UAT-versie van de xID-app op. Zie Contact opnemen

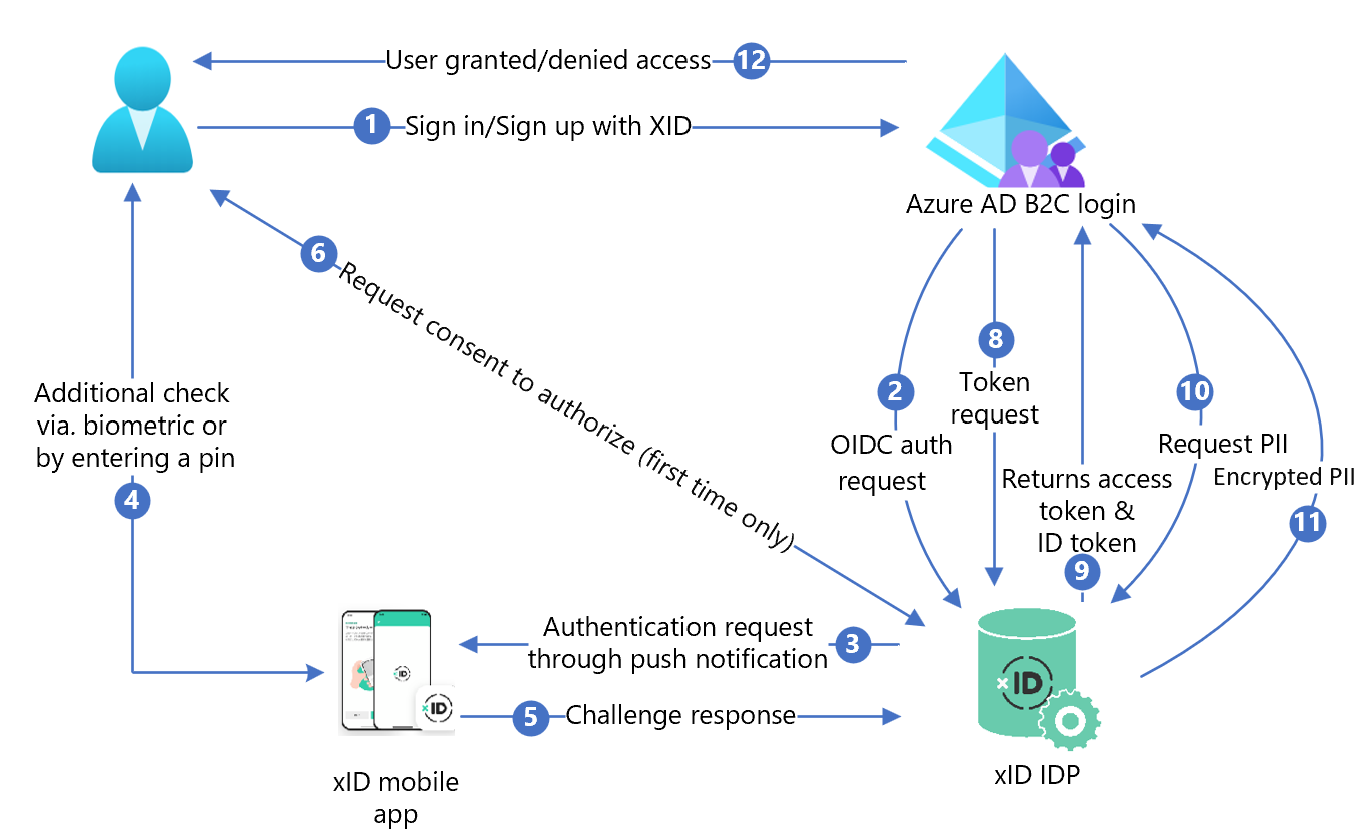

Scenariobeschrijving

In het volgende diagram ziet u de architectuur.

- Op de Azure AD B2C-aanmeldingspagina meldt de gebruiker zich aan of registreert hij zich.

- Azure AD B2C de gebruiker omleidt naar het xID-autorisatie-API-eindpunt met behulp van een OIDC-aanvraag (OpenID Connect). Een OIDC-eindpunt bevat eindpuntgegevens. De xID-id-provider (IdP) leidt de gebruiker om naar de aanmeldingspagina voor xID-autorisatie. Gebruiker voert het e-mailadres in.

- xID IdP verzendt pushmeldingen naar het mobiele apparaat van de gebruiker.

- Gebruiker opent de xID-app, controleert de aanvraag, voert een pincode in of gebruikt biometrische gegevens. De xID-app activeert de persoonlijke sleutel en maakt een elektronische handtekening.

- De xID-app verzendt de handtekening naar xID IdP voor verificatie.

- Er wordt een toestemmingsscherm weergegeven om persoonlijke gegevens aan de service te geven.

- xID IdP retourneert de OAuth-autorisatiecode naar Azure AD B2C.

- Azure AD B2C verzendt een tokenaanvraag met behulp van de autorisatiecode.

- xID IdP controleert de tokenaanvraag. Indien geldig, wordt het OAuth-toegangstoken geretourneerd en het id-token met gebruikers-id en e-mailadres.

- Als inhoud van de gebruiker van de klant nodig is, roept Azure AD B2C de api voor xID-gebruikersgegevens aan.

- De api voor xID-gebruikersgegevens retourneert versleutelde klantinhoud. Gebruikers ontsleutelen met een persoonlijke sleutel, gemaakt bij het aanvragen van xID-clientgegevens.

- De gebruiker krijgt of wordt de toegang tot de klanttoepassing geweigerd.

xID installeren

- Als u API-documenten wilt aanvragen, vult u het aanvraagformulier in. Ga naar Contact opnemen.

- Geef in het bericht aan dat u Azure AD B2C gebruikt.

- Een xID-verkoopmedewerker neemt contact met u op.

- Volg de instructies in het xID API-document.

- Een xID API-client aanvragen.

- Het technische team van xID stuurt binnen 3-4 werkdagen klantgegevens naar u.

- Geef een omleidings-URI op in uw site met het volgende patroon. Gebruikers keren terug naar het bestand na verificatie.

https://<your-b2c-domain>.b2clogin.com/<your-b2c-domain>.onmicrosoft.com/oauth2/authresp

Een webtoepassing registreren in Azure AD B2C

Registreer toepassingen in een tenant die u beheert, waarna ze kunnen communiceren met Azure AD B2C.

Meer informatie: Toepassingstypen die kunnen worden gebruikt in Active Directory B2C

Voor het testen registreert https://jwt.msu een Microsoft-webtoepassing met gedecodeerde tokeninhoud, die uw browser niet verlaat.

Een webtoepassing registreren en impliciete toekenning van id-token inschakelen

Voltooi de zelfstudie: Een webtoepassing registreren in Azure AD B2C

Een xID-beleidssleutel maken

Sla het clientgeheim van xID op in uw Azure AD B2C-tenant. Gebruik voor de volgende instructies de map met de Azure AD B2C-tenant.

- Meld u aan bij de Azure-portal.

- Selecteer mappen en abonnementen in de portalwerkbalk.

- In de portalinstellingen | Op de pagina Mappen en abonnementen zoekt u in de lijst Directorynaam uw Azure AD B2C-directory.

- Selecteer Schakelen.

- Selecteer In de linkerbovenhoek van de Azure Portal alle services.

- Ga naar Azure AD B2C en selecteer het.

- Selecteer in Overzichtde optie Identity Experience Framework.

- Selecteer Beleidssleutels.

- Selecteer Toevoegen.

- Bij Opties selecteert u Handmatig.

- Voer een beleidssleutel naam in voor de beleidssleutel. Het voorvoegsel

B2C_1A_wordt toegevoegd aan de sleutelnaam. - Voer bij Geheim het clientgeheim van xID in.

- Selecteer Handtekening voor sleutelgebruik.

- Selecteer Maken.

Notitie

In Azure AD B2C zijn aangepaste beleidsregels bedoeld voor complexe scenario's.

Zie Overzicht van gebruikersstromen en aangepaste beleidsregels.

xID configureren als id-provider

Als gebruikers zich willen aanmelden met xID, maakt u xID een claimprovider waarmee Azure AD B2C communiceert via een eindpunt. Het eindpunt biedt claims Azure AD B2C gebruikt om gebruikers te verifiëren die zijn geverifieerd met een digitale identiteit op hun apparaat.

xID toevoegen als claimprovider

Download de aangepaste beleidsstartpakketten van GitHub en werk vervolgens de XML-bestanden in het starterspakket SocialAccounts bij met uw Azure AD B2C-tenantnaam.

Download het zip-bestand active-directory-b2c-policy-starterpack-main of kloon de opslagplaats. Zie Azure-Samples/active-directory-b2c-custom-policy-starterpack.

Vervang in de bestanden in de map SocialAccounts de tekenreeks

yourtenantdoor de naam van uw Azure AD B2C-tenant.yourtenant.onmicrosoft.comwordt bijvoorbeeldcontoso.onmicrosoft.com.Open socialaccounts/TrustFrameworkExtensions.xml.

Ga naar het element ClaimsProviders. Als er geen is, voegt u deze toe onder het hoofdelement.

Voeg een nieuwe ClaimsProvider toe die vergelijkbaar is met het volgende voorbeeld:

<ClaimsProvider> <Domain>X-ID</Domain> <DisplayName>X-ID</DisplayName> <TechnicalProfiles> <TechnicalProfile Id="X-ID-OIDC"> <DisplayName>X-ID</DisplayName> <Description>Login with your X-ID account</Description> <Protocol Name="OpenIdConnect" /> <Metadata> <Item Key="METADATA">https://oidc-uat.x-id.io/.well-known/openid-configuration</Item> <!-- Update the Client ID below to the X-ID Application ID --> <Item Key="client_id">00000000-0000-0000-0000-000000000000</Item> <Item Key="response_types">code</Item> <Item Key="scope">openid verification</Item> <Item Key="response_mode">query</Item> <Item Key="HttpBinding">POST</Item> <Item Key="UsePolicyInRedirectUri">false</Item> <Item Key="DiscoverMetadataByTokenIssuer">true</Item> <Item Key="token_endpoint_auth_method">client_secret_basic</Item> <Item Key="ClaimsEndpoint">https://oidc-uat.x-id.io/userinfo</Item> <Item Key="ValidTokenIssuerPrefixes">https://oidc-uat.x-id.io/</Item> </Metadata> <CryptographicKeys> <Key Id="client_secret" StorageReferenceId="B2C_1A_XIDSecAppSecret" /> </CryptographicKeys> <OutputClaims> <OutputClaim ClaimTypeReferenceId="issuerUserId" PartnerClaimType="sub" /> <OutputClaim ClaimTypeReferenceId="tenantId" PartnerClaimType="tid" /> <OutputClaim ClaimTypeReferenceId="email" /> <OutputClaim ClaimTypeReferenceId="sid" /> <OutputClaim ClaimTypeReferenceId="userdataid" /> <OutputClaim ClaimTypeReferenceId="XID_verified" /> <OutputClaim ClaimTypeReferenceId="email_verified" /> <OutputClaim ClaimTypeReferenceId="authenticationSource" DefaultValue="socialIdpAuthentication" AlwaysUseDefaultValue="true" /> <OutputClaim ClaimTypeReferenceId="identityProvider" PartnerClaimType="iss" DefaultValue="https://oidc-uat.x-id.io/" /> <OutputClaim ClaimTypeReferenceId="identityProviderAccessToken" PartnerClaimType="{oauth2:access_token}" /> </OutputClaims> <OutputClaimsTransformations> <OutputClaimsTransformation ReferenceId="CreateRandomUPNUserName" /> <OutputClaimsTransformation ReferenceId="CreateUserPrincipalName" /> <OutputClaimsTransformation ReferenceId="CreateAlternativeSecurityId" /> <OutputClaimsTransformation ReferenceId="CreateSubjectClaimFromAlternativeSecurityId" /> </OutputClaimsTransformations> <UseTechnicalProfileForSessionManagement ReferenceId="SM-SocialLogin" /> </TechnicalProfile> <TechnicalProfile Id="X-ID-Userdata"> <DisplayName>Userdata (Personal Information)</DisplayName> <Protocol Name="Proprietary" Handler="Web.TPEngine.Providers.RestfulProvider, Web.TPEngine, Version=1.0.0.0, Culture=neutral, PublicKeyToken=null" /> <Metadata> <Item Key="ServiceUrl">https://api-uat.x-id.io/v4/verification/userdata</Item> <Item Key="SendClaimsIn">Header</Item> <Item Key="AuthenticationType">Bearer</Item> <Item Key="UseClaimAsBearerToken">identityProviderAccessToken</Item> <!-- <Item Key="AllowInsecureAuthInProduction">true</Item> --> <Item Key="DebugMode">true</Item> <Item Key="DefaultUserMessageIfRequestFailed">Can't process your request right now, please try again later.</Item> </Metadata> <InputClaims> <!-- Claims sent to your REST API --> <InputClaim ClaimTypeReferenceId="identityProviderAccessToken" /> </InputClaims> <OutputClaims> <!-- Claims parsed from your REST API --> <OutputClaim ClaimTypeReferenceId="last_name" /> <OutputClaim ClaimTypeReferenceId="first_name" /> <OutputClaim ClaimTypeReferenceId="previous_name" /> <OutputClaim ClaimTypeReferenceId="year" /> <OutputClaim ClaimTypeReferenceId="month" /> <OutputClaim ClaimTypeReferenceId="date" /> <OutputClaim ClaimTypeReferenceId="prefecture" /> <OutputClaim ClaimTypeReferenceId="city" /> <OutputClaim ClaimTypeReferenceId="address" /> <OutputClaim ClaimTypeReferenceId="sub_char_common_name" /> <OutputClaim ClaimTypeReferenceId="sub_char_previous_name" /> <OutputClaim ClaimTypeReferenceId="sub_char_address" /> <OutputClaim ClaimTypeReferenceId="gender" /> <OutputClaim ClaimTypeReferenceId="verified_at" /> </OutputClaims> <UseTechnicalProfileForSessionManagement ReferenceId="SM-Noop" /> </TechnicalProfile> </TechnicalProfiles> </ClaimsProvider>Stel client_id in met uw xID-toepassings-id.

Selecteer Opslaan.

Een gebruikerstraject toevoegen

Voeg een id-provider toe aan aanmeldingspagina's.

- Als u een aangepast gebruikerstraject hebt, gaat u naar De id-provider toevoegen aan een gebruikersbeleving. Anders maakt u een duplicaat van een sjabloongebruikerstraject:

- Open vanuit het startpakket de TrustFrameworkBase.xml.

- Zoek en kopieer de inhoud van het element UserJourneys dat bevat

ID=SignUpOrSignIn. - Open de TrustFrameworkExtensions.xml en zoek het element UserJourneys. Als er geen is, voegt u er een toe.

- Plak de inhoud van het element UserJourney als een onderliggend element van het element UserJourneys.

- Wijzig de naam van de gebruikersbelevings-id. Bijvoorbeeld:

ID=CustomSignUpSignIn

De id-provider toevoegen aan een gebruikerstraject

Voeg de nieuwe id-provider toe aan het gebruikerstraject.

- Zoek het element indelingsstap met Type=

CombinedSignInAndSignUp, of Type=ClaimsProviderSelectionin het gebruikerstraject. Dit is doorgaans de eerste indelingsstap. Het element ClaimsProviderSelections bevat een lijst met id-providers voor aanmelden. De volgorde van de elementen bepaalt de volgorde van de aanmeldingsknoppen. - Voeg een XML-element ClaimsProviderSelection toe.

- Stel de waarde van TargetClaimsExchangeId in op een beschrijvende naam.

- Voeg het element ClaimsExchange toe.

- Stel de id in op de waarde van de exchange-id van de doelclaims. Deze wijziging koppelt de xID-knop aan de

X-IDExchangeactie. - Werk de waarde TechnicalProfileReferenceId bij naar de technische profiel-id die u hebt gemaakt (

X-ID-OIDC). - Voeg een Orchestration-stap toe om het xID UserInfo-eindpunt aan te roepen om claims over de geverifieerde gebruiker

X-ID-Userdatate retourneren.

In de volgende XML ziet u de indeling van het gebruikerstraject met de xID-id-provider.

<UserJourney Id="CombinedSignInAndSignUp">

<OrchestrationSteps>

<OrchestrationStep Order="1" Type="CombinedSignInAndSignUp" ContentDefinitionReferenceId="api.signuporsignin">

<ClaimsProviderSelections>

<ClaimsProviderSelection TargetClaimsExchangeId="X-IDExchange" />

</ClaimsProviderSelections>

</OrchestrationStep>

<OrchestrationStep Order="2" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="X-IDExchange" TechnicalProfileReferenceId="X-ID-OIDC" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="3" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="X-ID-Userdata" TechnicalProfileReferenceId="X-ID-Userdata" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- For social IDP authentication, attempt to find the user account in the directory. -->

<OrchestrationStep Order="4" Type="ClaimsExchange">

<ClaimsExchanges>

<ClaimsExchange Id="AADUserReadUsingAlternativeSecurityId" TechnicalProfileReferenceId="AAD-UserReadUsingAlternativeSecurityId-NoError" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- Show self-asserted page only if the directory does not have the user account already (i.e. we do not have an objectId). -->

<OrchestrationStep Order="5" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="SelfAsserted-Social" TechnicalProfileReferenceId="SelfAsserted-Social" />

</ClaimsExchanges>

</OrchestrationStep>

<!-- The previous step (SelfAsserted-Social) could have been skipped if there were no attributes to collect

from the user. So, in that case, create the user in the directory if one does not already exist

(verified using objectId which would be set from the last step if account was created in the directory. -->

<OrchestrationStep Order="6" Type="ClaimsExchange">

<Preconditions>

<Precondition Type="ClaimsExist" ExecuteActionsIf="true">

<Value>objectId</Value>

<Action>SkipThisOrchestrationStep</Action>

</Precondition>

</Preconditions>

<ClaimsExchanges>

<ClaimsExchange Id="AADUserWrite" TechnicalProfileReferenceId="AAD-UserWriteUsingAlternativeSecurityId" />

</ClaimsExchanges>

</OrchestrationStep>

<OrchestrationStep Order="7" Type="SendClaims" CpimIssuerTechnicalProfileReferenceId="JwtIssuer" />

</OrchestrationSteps>

<ClientDefinition ReferenceId="DefaultWeb" />

</UserJourney>

Er worden identiteitsclaims waarnaar xID-ondersteuning wordt verwezen als onderdeel van het beleid. Het claimsschema is waar u de claims declareert. Het element ClaimsSchema heeft een claimtype-elementenlijst. Het element ClaimType bevat het kenmerk ID, dat de claimnaam is.

- Open de TrustFrameworksExtension.xml.

- Zoek het element BuildingBlocks .

- Voeg het volgende ClaimType-element toe aan het element ClaimsSchema van het TrustFrameworksExtension.xml-beleid

<BuildingBlocks>

<ClaimsSchema>

<!-- xID -->

<ClaimType Id="sid">

<DisplayName>sid</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="userdataid">

<DisplayName>userdataid</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="xid_verified">

<DisplayName>xid_verified</DisplayName>

<DataType>boolean</DataType>

</ClaimType>

<ClaimType Id="email_verified">

<DisplayName>email_verified</DisplayName>

<DataType>boolean</DataType>

</ClaimType>

<ClaimType Id="identityProviderAccessToken">

<DisplayName>Identity Provider Access Token</DisplayName>

<DataType>string</DataType>

<AdminHelpText>Stores the access token of the identity provider.</AdminHelpText>

</ClaimType>

<ClaimType Id="last_name">

<DisplayName>last_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="first_name">

<DisplayName>first_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="previous_name">

<DisplayName>previous_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="year">

<DisplayName>year</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="month">

<DisplayName>month</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="date">

<DisplayName>date</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="prefecture">

<DisplayName>prefecture</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="city">

<DisplayName>city</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="address">

<DisplayName>address</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_common_name">

<DisplayName>sub_char_common_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_previous_name">

<DisplayName>sub_char_previous_name</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="sub_char_address">

<DisplayName>sub_char_address</DisplayName>

<DataType>string</DataType>

</ClaimType>

<ClaimType Id="verified_at">

<DisplayName>verified_at</DisplayName>

<DataType>int</DataType>

</ClaimType>

<ClaimType Id="gender">

<DisplayName>Gender</DisplayName>

<DataType>string</DataType>

<DefaultPartnerClaimTypes>

<Protocol Name="OpenIdConnect" PartnerClaimType="gender" />

</DefaultPartnerClaimTypes>

<AdminHelpText>The user's gender.</AdminHelpText>

<UserHelpText>Your gender.</UserHelpText>

<UserInputType>TextBox</UserInputType>

</ClaimType>

<ClaimType Id="correlationId">

<DisplayName>correlation ID</DisplayName>

<DataType>string</DataType>

</ClaimType>

<!-- xID -->

</ClaimsSchema>

</BuildingBlocks>

Het Relying Party-beleid configureren

Het relying party-beleid, bijvoorbeeld SignUpSignIn.xml, geeft het gebruikerstraject op dat de Azure AD B2C uitvoert.

- Zoek in de relying party het element DefaultUserJourney .

- Werk de ReferenceId bij zodat deze overeenkomt met de gebruikersbelevings-id die u hebt toegevoegd aan de id-provider.

In het volgende voorbeeld is voor het xID-gebruikerstraject de ReferenceId ingesteld op CombinedSignInAndSignUp.

<RelyingParty>

<DefaultUserJourney ReferenceId="CombinedSignInAndSignUp" />

<TechnicalProfile Id="PolicyProfile">

<DisplayName>PolicyProfile</DisplayName>

<Protocol Name="OpenIdConnect" />

<OutputClaims>

<OutputClaim ClaimTypeReferenceId="objectId" PartnerClaimType="sub" />

<OutputClaim ClaimTypeReferenceId="tenantId" AlwaysUseDefaultValue="true" DefaultValue="{Policy:TenantObjectId}" />

<OutputClaim ClaimTypeReferenceId="correlationId" DefaultValue="{Context:CorrelationId}" />

<OutputClaim ClaimTypeReferenceId="issuerUserId" />

<OutputClaim ClaimTypeReferenceId="givenName" PartnerClaimType="first_name" />

<OutputClaim ClaimTypeReferenceId="surName" PartnerClaimType="last_name" />

<OutputClaim ClaimTypeReferenceId="previous_name" />

<OutputClaim ClaimTypeReferenceId="year" />

<OutputClaim ClaimTypeReferenceId="month" />

<OutputClaim ClaimTypeReferenceId="date" />

<OutputClaim ClaimTypeReferenceId="prefecture" />

<OutputClaim ClaimTypeReferenceId="city" />

<OutputClaim ClaimTypeReferenceId="address" />

<OutputClaim ClaimTypeReferenceId="sub_char_common_name" />

<OutputClaim ClaimTypeReferenceId="sub_char_previous_name" />

<OutputClaim ClaimTypeReferenceId="sub_char_address" />

<OutputClaim ClaimTypeReferenceId="gender" />

<OutputClaim ClaimTypeReferenceId="verified_at" />

<OutputClaim ClaimTypeReferenceId="email" />

<OutputClaim ClaimTypeReferenceId="sid" />

<OutputClaim ClaimTypeReferenceId="userdataid" />

<OutputClaim ClaimTypeReferenceId="xid_verified" />

<OutputClaim ClaimTypeReferenceId="email_verified" />

</OutputClaims>

<SubjectNamingInfo ClaimType="sub" />

</TechnicalProfile>

</RelyingParty>

Het aangepaste beleid uploaden

Gebruik voor de volgende instructies de map met de Azure AD B2C-tenant.

- Meld u aan bij de Azure-portal.

- Selecteer op de werkbalk van de portal de mappen en abonnementen.

- In de portalinstellingen | Pagina Directory's en abonnementen , in de lijst Directorynaam . zoek uw Azure AD B2C-map.

- Selecteer Schakelen.

- Zoek en selecteer Azure AD B2C in de Azure-portal.

- Selecteer onder Beleid de optie Identity Experience Framework.

- Selecteer Aangepast beleid uploaden.

- Upload de bestanden in de volgende volgorde:

- Basisbeleidsbestand:

TrustFrameworkBase.xml - Extensiebeleid:

TrustFrameworkExtensions.xml - Relying party-beleid:

SignUpSignIn.xml

Het aangepaste beleid testen

- Selecteer in uw Azure AD B2C-tenant en onder Beleidde optie Identity Experience Framework.

- Selecteer onder Aangepast beleidde optie CustomSignUpSignIn.

- Selecteer bij Toepassing de webtoepassing die u hebt geregistreerd. De antwoord-URL is

https://jwt.ms. - Selecteer Nu uitvoeren.

- De browser wordt omgeleid naar de xID-aanmeldingspagina.

- De browser wordt omgeleid naar

https://jwt.ms. De inhoud van het token dat door Azure AD B2C wordt geretourneerd, wordt weergegeven.

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor