De referentie-aanvallen in Azure AD B2C beperken met slimme vergrendeling

Referentie-aanvallen leiden tot niet geautoriseerde toegang tot resources. De wachtwoorden die zijn ingesteld door gebruikers, moeten redelijk complex zijn. Azure AD B2C heeft beperkingstechnieken om referentieaanvallen te voorkomen. De risicobeperking omvat detectie van beveiligingsaanvallen en referenties van woordenlijstreferenties. Met verschillende signalen analyseert Azure Active Directory B2C (Azure AD B2C) de integriteit van aanvragen. Azure AD B2C is ontworpen om op intelligente wijze onderscheid te maken tussen de beoogde gebruikers van hackers en botnets.

Hoe de slimme vergrendeling werkt

Azure AD B2C gebruikt een geavanceerdere strategie om accounts te vergrendelen. De accounts zijn vergrendeld, gebaseerd op het IP-adres van de aanvraag en op de ingevoerde wachtwoorden. Duur van de vergrendeling wordt ook langer op basis van de kans dat het een aanval betreft. Nadat een wachtwoord 10 keer onsuccesvol is geprobeerd (de standaarddrempelwaarde voor een poging), treedt een vergrendeling van één minuut op. De volgende keer dat een aanmelding mislukt nadat het account is ontgrendeld (dat wil zeggen: nadat het account automatisch is ontgrendeld door de service zodra de vergrendelingsperiode is verlopen), treedt er nog een vergrendeling van één minuut op en wordt elke mislukte aanmelding voortgezet. Het invoeren van hetzelfde of een soortgelijk wachtwoord telt herhaaldelijk niet als meerdere mislukte aanmeldingen.

Notitie

Deze functie wordt ondersteund door gebruikersstromen, een aangepast beleid en ROPC-stromen . Deze wordt standaard geactiveerd, zodat u hem niet hoeft te configureren in uw gebruikersstromen of aangepaste beleidsregels.

De accounts ontgrendelen

Eerste 10 vergrendelingsperioden zijn één minuut lang. De volgende 10 vergrendelingsperioden zijn iets langer en duren elke 10 vergrendelingsperioden iets langer. De vergrendelingsteller wordt opnieuw ingesteld op nul na een geslaagde aanmelding als het account niet is vergrendeld. De vergrendelingsperioden kunnen maximaal vijf uur duren. Gebruikers moeten wachten tot de duur van de vergrendeling is verstreken. De gebruiker kan echter ontgrendelen met behulp van de selfservice voor wachtwoordgebruikersstroom.

Instellingen voor slimme vergrendeling beheren

Slimme vergrendelingsinstellingen beheren, inclusief drempelwaarde voor vergrendeling:

Meld u aan bij de Azure-portal.

Als u toegang hebt tot meerdere tenants, selecteert u het pictogram Instellingen in het bovenste menu om over te schakelen naar uw Azure AD B2C-tenant in het menu Mappen en abonnementen.

Selecteer Azure AD B2C in het linkermenu. Of selecteer Alle services en zoek naar en selecteer Azure AD B2C.

Selecteer onder Beveiligingverificatiemethoden (preview) en selecteer dan Wachtwoordbeveiliging.

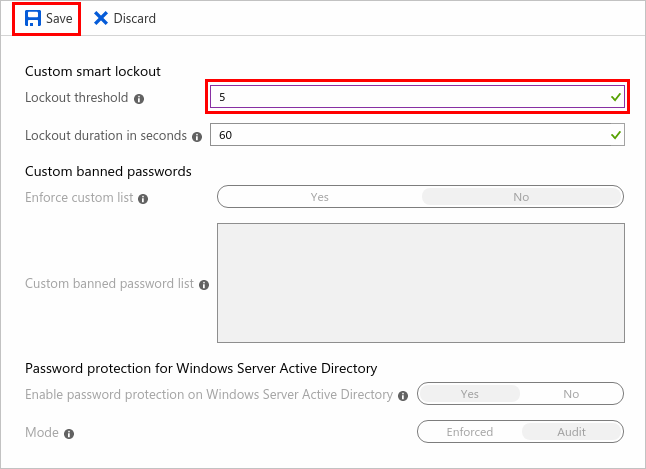

Voer onder Aangepaste slimme vergrendeling gewenste instellingen voor slimme vergrendeling in:

Vergrendelingsdrempel: het aantal mislukte aanmeldingsbewerkingen dat is toegestaan voordat het account voor het eerst wordt vergrendeld. Als de eerste aanmelding na een vergrendeling ook mislukt, dan wordt het account opnieuw vergrendeld.

Vergrendelingsduur in seconden: de minimale duur van elke vergrendeling gemeten in seconden. Als een account herhaaldelijk wordt vergrendeld, dan neemt deze duur toe.

Vergrendelingsdrempel instellen op 5 in de instellingen voor wachtwoordbeveiliging.

Selecteer Opslaan.

De slimme vergrendeling testen

De slimme vergrendelingsfunctie gebruikt veel factoren om vast te stellen wanneer een account moet worden vergrendeld, maar de primaire factor is het wachtwoordpatroon. De slimme vergrendelingsfunctie beschouwt kleine variaties van een wachtwoord als een set en telt ze als één poging. Bijvoorbeeld:

- De wachtwoorden zoals 12456! en 1234567! (of newAccount1234 en newaccount1234) zijn zo vergelijkbaar dat het algoritme ze als een menselijke fout interpreteert en ze als één poging telt.

- Grotere variaties in patroon, zoals bijvoorbeeld 12456! en ABCD2!, worden gezien als afzonderlijke pogingen.

Wanneer u de slimme vergrendelingsfunctie test, dan gebruikt u een onderscheidend patroon voor elk wachtwoord dat u invoert. Overweeg gebruik van web-apps voor het genereren van wachtwoorden, zoals https://password-gen.com/.

Wanneer de drempelwaarde voor de slimme vergrendeling is bereikt, ziet u het volgende bericht terwijl het account is vergrendeld: Uw account is tijdelijk vergrendeld om onbevoegd gebruik te voorkomen. Probeer het later opnieuw. De foutberichten kunnen worden gelokaliseerd.

Notitie

Wanneer u slimme vergrendeling test, kunnen uw aanmeldingsaanvragen worden verwerkt door verschillende datacenters vanwege de geografisch gedistribueerde en taakverdeling van de Microsoft Entra-verificatieservice. In dat scenario, omdat elk Microsoft Entra-datacenter de vergrendeling onafhankelijk bijhoudt, kan het meer duren dan uw gedefinieerde drempelwaarde voor vergrendelingen om een vergrendeling te veroorzaken. Een gebruiker mag een maximumaantal van (maximaal threshold_limit * datacenter_count) mislukte pogingen ondernemen voordat er een volledige vergrendeling plaatsvindt. Raadpleeg globale infrastructuur van Azure voor meer informatie.

De vergrendelde accounts weergeven

Als u informatie over de vergrendelde accounts wilt verkrijgen, kunt u het activiteitenrapport van Active Directory-aanmelding controleren. Selecteer onder Status de optie Fout. Mislukte aanmeldingspogingen met een aanmeldingsfoutcode van 50053 een vergrendeld account aangeeft:

Zie foutcodes voor het aanmeldactiviteitenrapport in Microsoft Entra ID voor meer informatie over het weergeven van het aanmeldingsactiviteitenrapport.