Zelfstudie: Een door Microsoft Entra Domain Services beheerd domein maken en configureren met geavanceerde configuratieopties

Microsoft Entra Domain Services biedt beheerde domeinservices zoals domeindeelname, groepsbeleid, LDAP, Kerberos/NTLM-verificatie die volledig compatibel is met Windows Server Active Directory. U gebruikt deze domeinservices zonder zelf domeincontrollers te implementeren, te beheren en er patches op toe te passen. Domain Services kan worden geïntegreerd met uw bestaande Microsoft Entra-tenant. Met deze integratie kunnen gebruikers zich aanmelden met behulp van hun bedrijfsreferenties, en u kunt bestaande groepen en gebruikersaccounts gebruiken om de toegang tot resources te beveiligen.

U kunt een beheerd domein maken met behulp van de standaardconfiguratieopties voor netwerken en synchronisatie, of deze instellingen handmatig definiëren. In deze zelfstudie leert u hoe u deze geavanceerde configuratieopties definieert voor het maken en configureren van een door Domain Services beheerd domein met behulp van het Microsoft Entra-beheercentrum.

In deze zelfstudie leert u het volgende:

- DNS-instellingen en instellingen voor een virtueel netwerk configureren voor een beheerd domein

- Een beheerd domein maken

- Gebruikers met beheerdersrechten toevoegen aan domeinbeheer

- Wachtwoord-hashsynchronisatie inschakelen

Als u geen Azure-abonnement hebt, maakt u een account voordat u begint.

Vereisten

Voor het voltooien van deze zelfstudie hebt u de volgende resources en machtigingen nodig:

- Een actief Azure-abonnement.

- Als u nog geen Azure-abonnement hebt, maakt u een account.

- Een Microsoft Entra-tenant die is gekoppeld aan uw abonnement, gesynchroniseerd met een on-premises directory of een cloudmap.

- Maak indien nodig een Microsoft Entra-tenant of koppel een Azure-abonnement aan uw account.

- U hebt toepassings-Beheer istrator en groepen nodig Beheer istrator Microsoft Entra-rollen in uw tenant om Domain Services in te schakelen.

- U hebt de Azure-rol Domain Services-inzender nodig om de vereiste Domain Services-resources te maken.

Hoewel dit niet vereist is voor Domain Services, is het raadzaam om selfservice voor wachtwoordherstel (SSPR) te configureren voor de Microsoft Entra-tenant. Gebruikers kunnen hun wachtwoord wijzigen zonder SSPR, maar met SSPR kunnen ze wel hun wachtwoord opnieuw instellen als ze dit zijn vergeten.

Belangrijk

Nadat u een beheerd domein hebt gemaakt, kunt u het niet verplaatsen naar een ander abonnement, een andere resourcegroep of een andere regio. Zorg ervoor dat u het meest geschikte abonnement, de resourcegroep en de regio selecteert wanneer u het beheerde domein implementeert.

Meld u aan bij het Microsoft Entra-beheercentrum

In deze zelfstudie maakt en configureert u het beheerde domein met behulp van het Microsoft Entra-beheercentrum. Meld u eerst aan bij het Microsoft Entra-beheercentrum om aan de slag te gaan.

Een beheerd domein maken en basisinstellingen configureren

Voer de volgende stappen uit om de wizard Microsoft Entra Domain Services inschakelen te starten:

- Selecteer Een resource maken in het menu van het Microsoft Entra-beheercentrum of op de startpagina.

- Voer Domain Services in de zoekbalk in en kies Vervolgens Microsoft Entra Domain Services in de zoeksuggesties.

- Selecteer Maken op de pagina Microsoft Entra Domain Services. De wizard Microsoft Entra Domain Services inschakelen wordt gestart.

- Selecteer het Abonnement voor Azure waarin u het beheerde domein wilt maken.

- Selecteer de Resourcegroep waarvan het beheerde domein deel moet uitmaken. Kies voor Nieuwe maken of selecteer een bestaande resourcegroep.

Wanneer u een beheerd domein wilt maken, geeft u een DNS-naam op. Er is een aantal factoren waar u rekening mee moet houden wanneer u deze DNS-naam kiest:

- Ingebouwde domeinnaam: standaard wordt de ingebouwde domeinnaam van de map gebruikt (een .onmicrosoft.com achtervoegsel). Als u beveiligde LDAP-toegang tot het beheerde domein wilt krijgen via een internetverbinding, kunt u geen digitaal certificaat maken om de verbinding met dit standaarddomein te beveiligen. Microsoft is de eigenaar van het domein .onmicrosoft.com, dus een Certificate Authority (CA) zal geen certificaat uitgeven.

- Aangepaste domeinnamen: De meest voorkomende benadering is het opgeven van een aangepaste domeinnaam, meestal een domeinnaam die u al bezit en routeerbaar is. Wanneer u een routeerbaar, aangepast domein gebruikt, kan verkeer op de juiste manier stromen om uw toepassingen te ondersteunen.

- Niet-routeerbare domeinachtervoegsels: Over het algemeen wordt u aangeraden een niet-routeerbaar domeinnaamachtervoegsel, zoals contoso.local, te vermijden. Het achtervoegsel .local is niet routeerbaar en kan problemen veroorzaken met de DNS-resolutie.

Tip

Als u een aangepaste domeinnaam maakt, wees dan voorzichtig met bestaande DNS-naamruimten. U wordt aangeraden een domeinnaam te gebruiken die losstaat van een bestaande Azure- of on-premises DNS-naamruimte.

Als u bijvoorbeeld contoso.com als bestaande DNS-naamruimte hebt, maakt u een beheerd domein met de aangepaste domeinnaam aaddscontoso.com. Als u beveiligde LDAP moet gebruiken, moet u dit aangepaste domeinnaam registreren en hier eigenaar van zijn om de vereiste certificaten te genereren.

Mogelijk moet u een aantal aanvullende DNS-records maken voor andere services in uw omgeving, of voorwaardelijke DNS-doorstuurservers maken tussen bestaande DNS-naamruimten in uw omgeving. Als u bijvoorbeeld een webserver hebt waar een site wordt gehost met de root-DNS-naam, kunnen naamconflicten ontstaan waardoor extra DNS-vermeldingen vereist zijn.

In deze zelfstudies en artikelen met instructies wordt het aangepaste domein aaddscontoso.com gebruikt als een kort voorbeeld. In alle opdrachten geeft u uw eigen domeinnaam op.

De volgende DNS-naambeperkingen zijn ook van toepassing:

- Beperkingen voor domeinvoorvoegsels: u kunt geen beheerd domein maken met een voorvoegsel dat langer is dan 15 tekens. Het voorvoegsel van uw opgegeven domeinnaam (zoals aaddscontoso in de domeinnaam aaddscontoso.com) mag maximaal 15 tekens bevatten.

- Netwerknaamconflicten: de DNS-domeinnaam voor uw beheerde domein mag nog niet bestaan in het virtuele netwerk. Controleer met name op de volgende scenario's die leiden tot een naamconflict:

- Of u al een Active Directory-domein met deze DNS-domeinnaam in het virtuele Azure-netwerk hebt.

- Of het virtuele netwerk waarin u het beheerde domein wilt inschakelen, over een VPN-verbinding met uw on-premises netwerk beschikt. In dit scenario moet u ervoor zorgen dat u geen domein met dezelfde DNS-domeinnaam in uw on-premises netwerk hebt.

- Als u een bestaande Azure-cloudservice hebt met die naam op het virtuele Azure-netwerk.

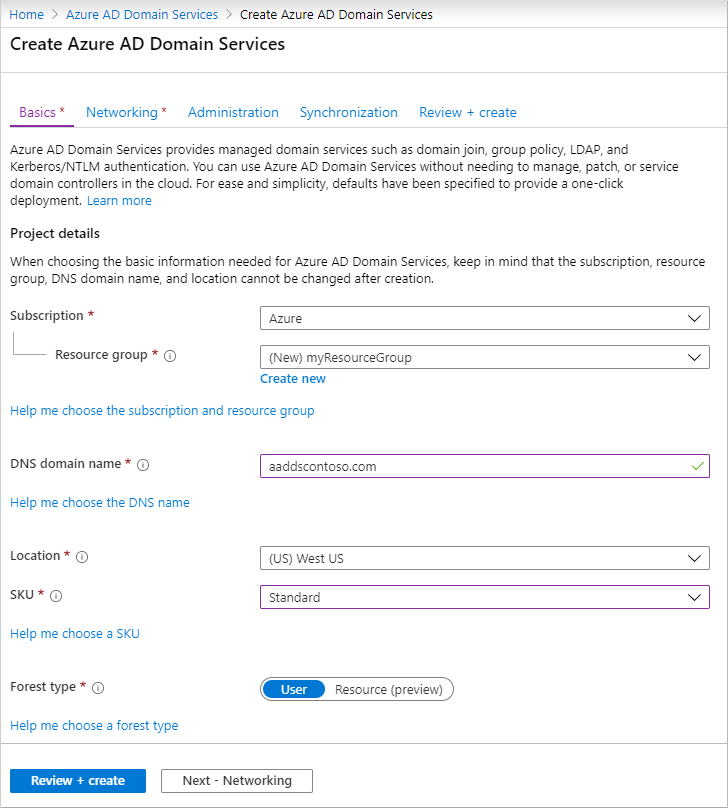

Vul de velden in het venster Basisinformatie van het Microsoft Entra-beheercentrum in om een beheerd domein te maken:

Voer een DNS-domeinnaam in voor uw beheerde domein, waarbij u rekening houdt met de vorige punten.

Kies de Azure-locatie waarin het beheerde domein moet worden gemaakt. Als u een regio kiest die ondersteuning biedt voor Beschikbaarheidszones, worden de Domain Services-resources verdeeld over zones voor extra redundantie.

Tip

Beschikbaarheidszones zijn unieke, fysieke locaties binnen een Azure-regio. Elke zone bestaat uit een of meer datacenters met onafhankelijke stroomvoorziening, koeling en netwerken. Tolerantie wordt gegarandeerd door aanwezigheid van minimaal drie afzonderlijke zones in alle actieve regio's.

U hoeft niets te configureren voor Domain Services om te worden gedistribueerd over zones. De distributie van resources over zones wordt automatisch afgehandeld op het Azure-platform. Zie Wat zijn beschikbaarheidszones in Azure? voor meer informatie en om de beschikbaarheid van regio's te zien.

De SKU bepaalt de prestaties en back-upfrequentie. U kunt de SKU wijzigen zodra het beheerde domein is gemaakt wanneer uw zakelijke behoeften of vereisten veranderen. Zie domeinservices-SKU-concepten voor meer informatie.

Voor deze zelfstudie selecteert u de Standaard-SKU.

Een forest is een logische constructie die door Active Directory Domain Services wordt gebruikt om een of meer domeinen te groeperen.

Als u handmatig aanvullende opties wilt configureren, kiest u Volgende - Netwerken. Selecteer anders Controleren en maken om de standaardconfiguratieopties te accepteren. Ga vervolgens door naar de sectie Uw beheerde domein implementeren. De volgende standaardinstellingen worden geconfigureerd wanneer u deze maakoptie kiest:

- Hiermee maakt u een virtueel netwerk met de naam aadds-vnet dat het IP-adresbereik van 10.0.1.0/24 gebruikt.

- Hiermee maakt u een subnet met de naam aadds-subnet met behulp van het IP-adresbereik van 10.0.1.0/24.

- Synchroniseert alle gebruikers van Microsoft Entra ID naar het beheerde domein.

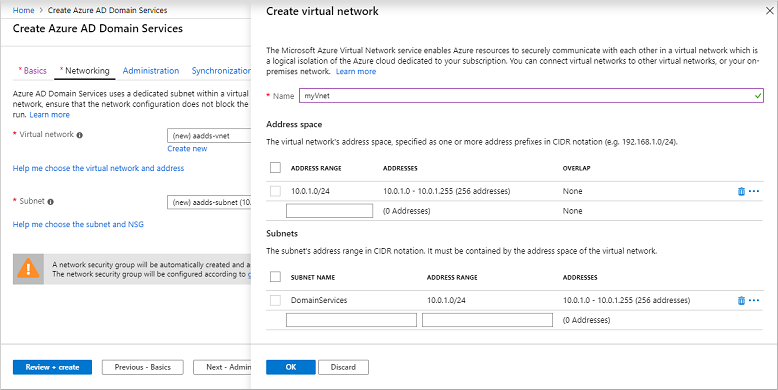

Het virtuele netwerk maken en configureren

Voor het opgeven van connectiviteit zijn een virtueel Azure-netwerk en een toegewezen subnet nodig. Domain Services is ingeschakeld in dit subnet van het virtuele netwerk. In deze zelfstudie gaat u een virtueel netwerk maken, maar in plaats daarvan kunt u er ook voor kiezen om een bestaand virtueel netwerk te gebruiken. In beide benaderingen moet u een toegewezen subnet maken voor gebruik door Domain Services.

Voor dit toegewezen virtuele-netwerksubnet moet rekening gehouden worden met de volgende factoren:

- Het subnet moet ten minste 3-5 beschikbare IP-adressen in het adresbereik hebben ter ondersteuning van de Domain Services-resources.

- Selecteer niet het gatewaysubnet voor het implementeren van Domain Services. Het wordt niet ondersteund om Domain Services te implementeren in een gatewaysubnet .

- Implementeer geen andere virtuele machines in het subnet. Toepassingen en virtuele machines gebruiken vaak netwerkbeveiligingsgroepen om de connectiviteit te beveiligen. Door deze workloads in een afzonderlijk subnet uit te voeren, kunt u die netwerkbeveiligingsgroepen toepassen zonder de connectiviteit met uw beheerde domein te onderbreken.

Zie netwerkoverwegingen voor Microsoft Entra Domain Services voor meer informatie over het plannen en configureren van het virtuele netwerk.

Vul als volgt de velden in het venster Netwerk in:

Kies op de pagina Netwerk een virtueel netwerk waarin u Domain Services wilt implementeren in de vervolgkeuzelijst of selecteer Nieuw maken.

- Als u ervoor kiest om een virtueel netwerk te maken, voert u een naam in voor het virtuele netwerk, zoals myVnet. Geef vervolgens een adresbereik, zoals 10.0.1.0/24, op.

- Maak een toegewezen subnet met een duidelijke naam, zoals Domeinservices. Geef een adresbereik op, zoals 10.0.1.0/24.

Kies een adresbereik dat binnen uw persoonlijke IP-adresbereik valt. IP-adresbereiken die u niet bezit die zich in de openbare adresruimte bevinden, veroorzaken fouten in Domain Services.

Selecteer een virtuele-netwerksubnet, zoals Domeinservices.

Wanneer u klaar bent, kiest u Volgende - Beheer.

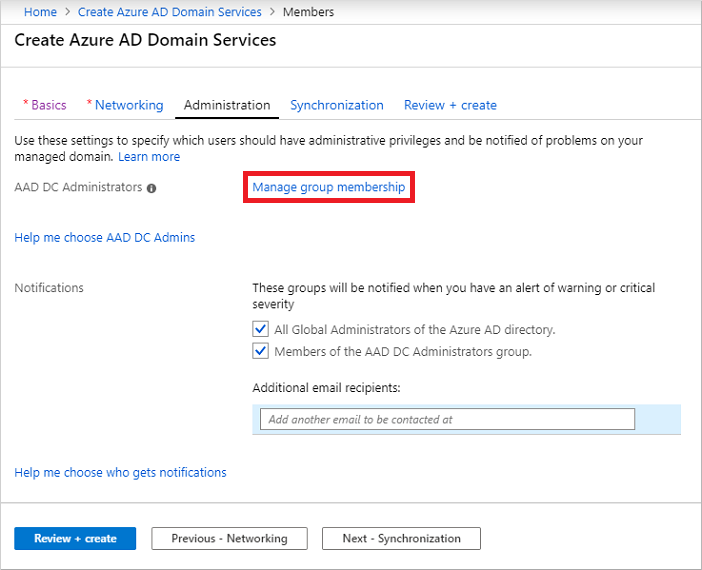

Een beheergroep configureren

Een speciale beheergroep met de naam AAD DC Beheer istrators wordt gebruikt voor het beheer van het Domain Services-domein. Aan leden van deze groep worden beheermachtigingen toegewezen op virtuele machines die aan het beheerde domein zijn toegevoegd. Op aan het domein toegevoegde virtuele machines wordt deze groep toegevoegd aan de lokale beheerdersgroep. Leden van deze groep kunnen ook extern bureaublad gebruiken om op afstand verbinding te maken met aan het domein toegevoegde virtuele machines.

Belangrijk

U beschikt niet over machtigingen voor domein Beheer istrator of Enterprise Beheer istrator voor een beheerd domein met behulp van Domain Services. Deze machtigingen zijn gereserveerd door de service en worden niet beschikbaar gesteld voor gebruikers in de tenant.

In plaats daarvan kunt u in de groep AAD DC-beheerders een aantal bevoorrechte bewerkingen uitvoeren. Deze bewerkingen zijn onder andere het toevoegen aan de beheergroep op aan het domein toegevoegde virtuele machines en het configureren van groepsbeleid.

De wizard maakt automatisch de groep AAD DC Beheer istrators in uw Microsoft Entra-directory. Als u een bestaande groep met deze naam in uw Microsoft Entra-directory hebt, selecteert de wizard deze groep. Indien gewenst, kunt u ervoor kiezen om aanvullende gebruikers aan deze groep AAD DC-beheerders toe te voegen tijdens het implementatieproces. Deze stappen kunnen later worden voltooid.

Als u aanvullende gebruikers aan deze groep AAD DC-beheerders wilt toevoegen, selecteert u Groepslidmaatschap beheren.

Selecteer de knop Leden toevoegen, zoek en selecteer gebruikers in uw Microsoft Entra-directory. Zoek bijvoorbeeld naar uw eigen account en voeg deze toe aan de groep AAD DC-beheerders.

Indien gewenst kunt u aanvullende ontvangers voor meldingen wijzigen of toevoegen wanneer er meldingen in het beheerde domein zijn die uw aandacht eisen.

Wanneer u klaar bent, kiest u Volgende - Synchronisatie.

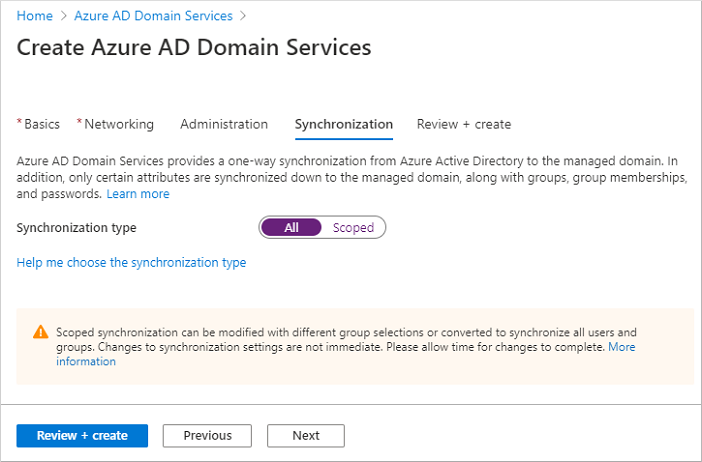

Synchronisatie configureren

Met Domain Services kunt u alle gebruikers en groepen synchroniseren die beschikbaar zijn in Microsoft Entra ID of een bereiksynchronisatie van alleen specifieke groepen. U kunt het synchronisatiebereik nu wijzigen of wanneer het beheerde domein is geïmplementeerd. Zie Synchronisatie met bereik van Microsoft Entra Domain Services voor meer informatie.

Voor deze zelfstudie kiest u ervoor om alle gebruikers en groepen te synchroniseren. Deze synchronisatiekeuze is de standaardoptie.

Selecteer Controleren + maken.

Het beheerde domein implementeren

Ga naar de pagina Samenvatting van de wizard om de configuratie-instellingen voor uw beheerde domein te controleren. U kunt teruggaan naar elke stap van de wizard om wijzigingen door te voeren. Als u een beheerd domein opnieuw wilt implementeren naar een andere Microsoft Entra-tenant op een consistente manier met deze configuratieopties, kunt u ook een sjabloon voor automatisering downloaden.

Voor het maken van het beheerde domein selecteert u Maken. Er wordt een opmerking weergegeven dat bepaalde configuratieopties, zoals DNS-naam of virtueel netwerk, niet kunnen worden gewijzigd zodra de beheerde Domain Services is gemaakt. Selecteer OK om door te gaan.

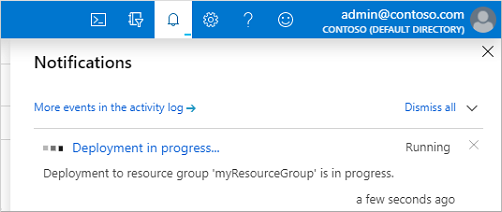

Het inrichtingsproces van uw beheerde domein duurt ongeveer een uur. Er wordt een melding weergegeven in de portal waarin de voortgang van uw Domain Services-implementatie wordt weergegeven. Selecteer de melding om gedetailleerde voortgangsinformatie voor de implementatie weer te geven.

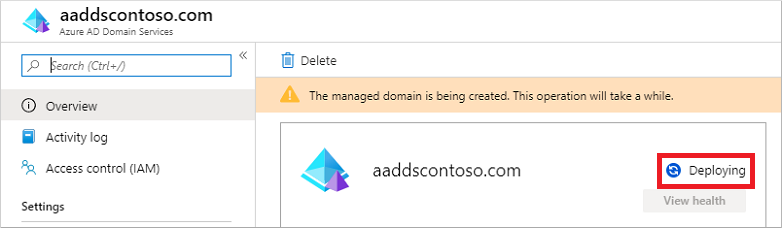

Selecteer uw resourcegroep, zoals myResourceGroup en kies vervolgens uw beheerde domein uit de lijst met Azure-resources, zoals aaddscontoso.com. Op het tabblad Overzicht ziet u dat het beheerde domein momenteel Wordt geïmplementeerd. U kunt het beheerde domein pas configureren wanneer dit volledig is ingericht.

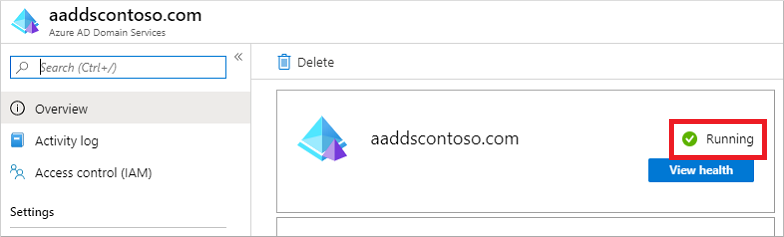

Wanneer het beheerde domein volledig is ingericht, wordt de domeinstatus op het tabblad Overzicht weergegeven als Wordt uitgevoerd.

Belangrijk

Het beheerde domein is gekoppeld aan uw Microsoft Entra-tenant. Tijdens het inrichtingsproces maakt Domain Services twee bedrijfstoepassingen met de naam Domain Controller Services en AzureActiveDirectoryDomainControllerServices in de Microsoft Entra-tenant. Deze Enterprise-toepassingen zijn nodig voor het onderhoud van uw beheerde domein. Verwijder deze toepassingen niet.

DNS-instellingen bijwerken voor het virtuele Azure-netwerk

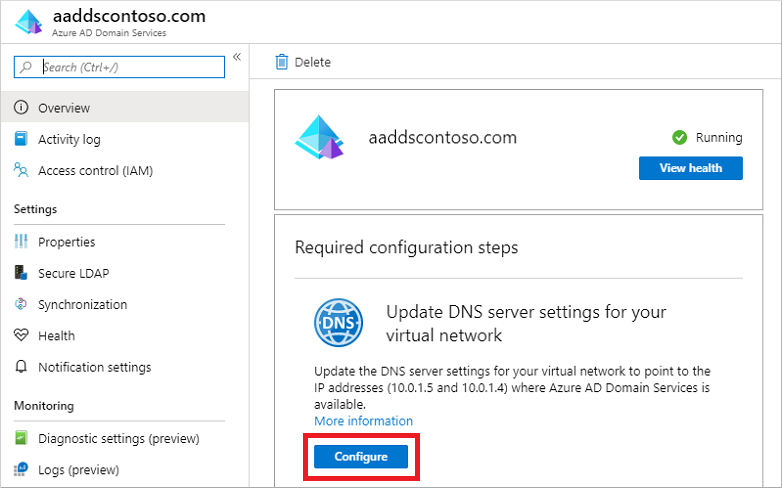

Nu Domain Services is geïmplementeerd, configureert u het virtuele netwerk zodat andere verbonden VM's en toepassingen het beheerde domein kunnen gebruiken. Om deze connectiviteit te leveren moet u de DNS-serverinstellingen voor uw virtuele netwerk bijwerken zodat wordt verwezen naar de twee IP-adressen waar het beheerde domein is geïmplementeerd.

Op het tabblad Overzicht voor uw beheerde domein wordt een aantal Vereiste configuratiestappen weergegeven. De eerste configuratiestap is het bijwerken van de DNS-serverinstellingen voor het virtuele netwerk. Zodra de DNS-instellingen goed zijn geconfigureerd, wordt deze stap niet meer weergegeven.

De vermelde adressen zijn de domeincontrollers die in het virtuele netwerk moeten worden gebruikt. In dit voorbeeld zijn die adressen 10.0.1.4 en 10.0.1.5. U kunt deze IP-adressen terugvinden op het tabblad Eigenschappen.

Selecteer de knop Configureren om de DNS-serverinstellingen bij te werken voor het virtuele netwerk. De DNS-instellingen worden automatisch geconfigureerd voor uw virtuele netwerk.

Tip

Als u een bestaand virtueel netwerk in de vorige stappen hebt geselecteerd, worden de nieuwe DNS-instellingen pas ingesteld op virtuele machines die met het netwerk zijn verbonden zodra u de machine opnieuw hebt opgestart. U kunt VM's opnieuw opstarten met behulp van het Microsoft Entra-beheercentrum, Microsoft Graph PowerShell of de Azure CLI.

Gebruikersaccounts inschakelen voor Domain Services

Voor het verifiëren van gebruikers in het beheerde domein heeft Domain Services wachtwoordhashes nodig in een indeling die geschikt is voor NT LAN Manager (NTLM) en Kerberos-verificatie. Microsoft Entra-id genereert of slaat wachtwoordhashes niet op in de indeling die is vereist voor NTLM- of Kerberos-verificatie totdat u Domain Services voor uw tenant inschakelt. Om veiligheidsredenen slaat Microsoft Entra ID ook geen wachtwoordreferenties op in tekst zonder opmaak. Daarom kan microsoft Entra-id deze NTLM- of Kerberos-wachtwoordhashes niet automatisch genereren op basis van de bestaande referenties van gebruikers.

Notitie

Zodra de configuratie is geslaagd, worden de bruikbare wachtwoordhashes opgeslagen in het beheerde domein. Als u het beheerde domein verwijdert, worden alle wachtwoordhashes die op dat punt zijn opgeslagen ook verwijderd.

Gesynchroniseerde referentiegegevens in Microsoft Entra-id kunnen niet opnieuw worden gebruikt als u later een beheerd domein maakt. U moet de wachtwoord-hashsynchronisatie opnieuw configureren om de wachtwoordhashes opnieuw op te slaan. Eerder aan een domein gekoppelde VM's of gebruikers kunnen zich niet onmiddellijk verifiëren. Microsoft Entra-id moet de wachtwoordhashes genereren en opslaan in het nieuwe beheerde domein.

Zie wachtwoord-hashsynchronisatieproces voor Domain Services en Microsoft Entra Verbinding maken voor meer informatie.

De stappen voor het genereren en opslaan van deze wachtwoordhashes verschillen voor cloudgebruikersaccounts die zijn gemaakt in Microsoft Entra ID versus gebruikersaccounts die vanuit uw on-premises directory worden gesynchroniseerd met behulp van Microsoft Entra Verbinding maken.

Een cloudgebruikersaccount is een account dat is gemaakt in uw Microsoft Entra-directory met behulp van het Microsoft Entra-beheercentrum of Microsoft Graph PowerShell-cmdlets. Deze gebruikersaccounts zijn niet gesynchroniseerd vanuit een on-premises map.

In deze zelfstudie gaat u aan de slag met een basisaccount voor cloudgebruikers. Zie Wachtwoordhashes synchroniseren voor gebruikersaccounts die vanuit uw on-premises AD met uw beheerde domein zijn gesynchroniseerd voor meer informatie over de aanvullende stappen die nodig zijn voor het gebruik van Microsoft Entra Verbinding maken.

Tip

Als uw Microsoft Entra-tenant een combinatie van cloudgebruikers en gebruikers uit uw on-premises AD heeft, moet u beide sets stappen voltooien.

Voor gebruikersaccounts in de cloud moeten gebruikers hun wachtwoorden wijzigen voordat ze Domain Services kunnen gebruiken. Dit wachtwoordwijzigingsproces zorgt ervoor dat de wachtwoordhashes voor Kerberos- en NTLM-verificatie worden gegenereerd en opgeslagen in Microsoft Entra-id. Het account wordt pas gesynchroniseerd vanuit Microsoft Entra-id naar Domain Services als het wachtwoord is gewijzigd. Verlopen de wachtwoorden voor alle cloudgebruikers in de tenant die Domain Services moeten gebruiken, waardoor een wachtwoordwijziging bij de volgende aanmelding wordt afgeslagen of cloudgebruikers instrueren hun wachtwoorden handmatig te wijzigen. Voor deze zelfstudie gaan we handmatig een gebruikerswachtwoord wijzigen.

Voordat een gebruiker het wachtwoord opnieuw kan instellen, moet de Microsoft Entra-tenant worden geconfigureerd voor selfservice voor wachtwoordherstel.

Om het wachtwoord voor een cloudgebruiker te wijzigen, moet de gebruiker de volgende stappen uitvoeren:

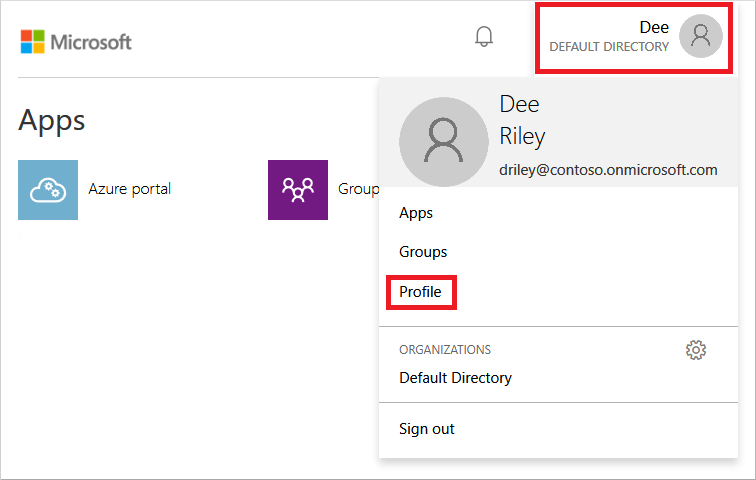

Ga naar de pagina Microsoft Entra ID Toegangsvenster op https://myapps.microsoft.com.

Selecteer in de rechterbovenhoek uw naam en kies Profiel in het vervolgkeuzemenu.

Selecteer op de pagina Profiel de optie Wachtwoord wijzigen.

Voer op de pagina Wachtwoord wijzigen uw bestaande (oude) wachtwoord in, voer een nieuw wachtwoord in en bevestig dit nieuwe wachtwoord.

Selecteer Indienen.

Het duurt enkele minuten nadat u uw wachtwoord hebt gewijzigd voordat het nieuwe wachtwoord bruikbaar is in Domain Services en om u aan te melden bij computers die lid zijn van het beheerde domein.

Volgende stappen

In deze zelfstudie heeft u het volgende geleerd:

- DNS-instellingen en instellingen voor een virtueel netwerk configureren voor een beheerd domein

- Een beheerd domein maken

- Gebruikers met beheerdersrechten toevoegen aan domeinbeheer

- Gebruikersaccounts inschakelen voor Domain Services en wachtwoordhashes genereren

Als u dit beheerde domein in actie wilt zien, maakt en koppelt u een virtuele machine aan het domein.