Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Met verificatie op basis van certificaten (CBA) met federatie kan Microsoft Entra ID u verifiëren met een clientcertificaat op een Windows-, Android- of iOS-apparaat wanneer u uw Exchange Online-account verbindt met:

- Mobiele Microsoft-toepassingen zoals Microsoft Outlook en Microsoft Word

- Exchange ActiveSync-clients (EAS)

Als u deze functie configureert, hoeft u geen combinatie van gebruikersnaam en wachtwoord in bepaalde e-mail- en Microsoft Office-toepassingen op uw mobiele apparaat in te voeren.

Notitie

Als alternatief kunnen organisaties Microsoft Entra CBA implementeren zonder federatie. Zie Overzicht van verificatie op basis van Microsoft Entra-certificaten op basis van Microsoft Entra-id voor meer informatie.

Dit onderwerp:

- Biedt stappen voor het configureren en gebruiken van CBA voor gebruikers van tenants in Office 365 Enterprise-, Business-, Education- en Us Government-abonnementen.

- Stel dat u al een PKI (Public Key Infrastructure) en AD FS hebt geconfigureerd.

Eisen

Als u CBA wilt configureren met federatie, moeten de volgende instructies waar zijn:

- CBA met federatie wordt alleen ondersteund voor federatieve omgevingen voor browsertoepassingen, systeemeigen clients met moderne verificatie of MSAL-bibliotheken. De enige uitzondering hierop is Exchange Active Sync (EAS) voor Exchange Online (EXO), dat kan worden gebruikt voor federatieve en beheerde accounts. Zie Hoe Microsoft Entra-verificatie op basis van certificaten te configureren voor het configureren van Microsoft Entra CBA zonder federatie.

- De basiscertificeringsinstantie en eventuele tussenliggende certificeringsinstanties moeten worden geconfigureerd in Microsoft Entra-id.

- Elke certificeringsinstantie moet een certificaatintrekkingslijst (CRL) hebben waarnaar kan worden verwezen via een internetgerichte URL.

- U moet ten minste één certificeringsinstantie hebben geconfigureerd in Microsoft Entra-id. U vindt gerelateerde stappen in de sectie De certificeringsinstanties configureren .

- Voor Exchange ActiveSync-clients moet het clientcertificaat het routeerbare e-mailadres van de gebruiker in Exchange Online hebben in ofwel de Principal Name of de RFC822 Name waarde van het Subject Alternative Name-veld. Microsoft Entra ID wijst de RFC822-waarde toe aan het kenmerk Proxyadres in de map.

- Uw clientapparaat moet toegang hebben tot ten minste één certificeringsinstantie die clientcertificaten uitgeeft.

- Er moet een clientcertificaat voor clientverificatie zijn uitgegeven aan uw client.

Belangrijk

De maximale grootte van een CRL voor Microsoft Entra ID voor het downloaden en opslaan van cache is 20 MB en de tijd die nodig is om de CRL te downloaden mag niet langer zijn dan 10 seconden. Als Microsoft Entra-id een CRL niet kan downloaden, mislukken verificaties op basis van certificaten die zijn uitgegeven door de bijbehorende CA. Best practices om ervoor te zorgen dat CRL-bestanden binnen de groottebeperkingen vallen, zijn om de levensduur van certificaten binnen redelijke grenzen te houden en verlopen certificaten op te schonen.

Stap 1: Selecteer uw apparaatplatform

Als eerste stap moet u voor het apparaatplatform dat u belangrijk vindt het volgende bekijken:

- De ondersteuning voor Office Mobile-toepassingen

- De specifieke implementatievereisten

De gerelateerde informatie bestaat voor de volgende apparaatplatforms:

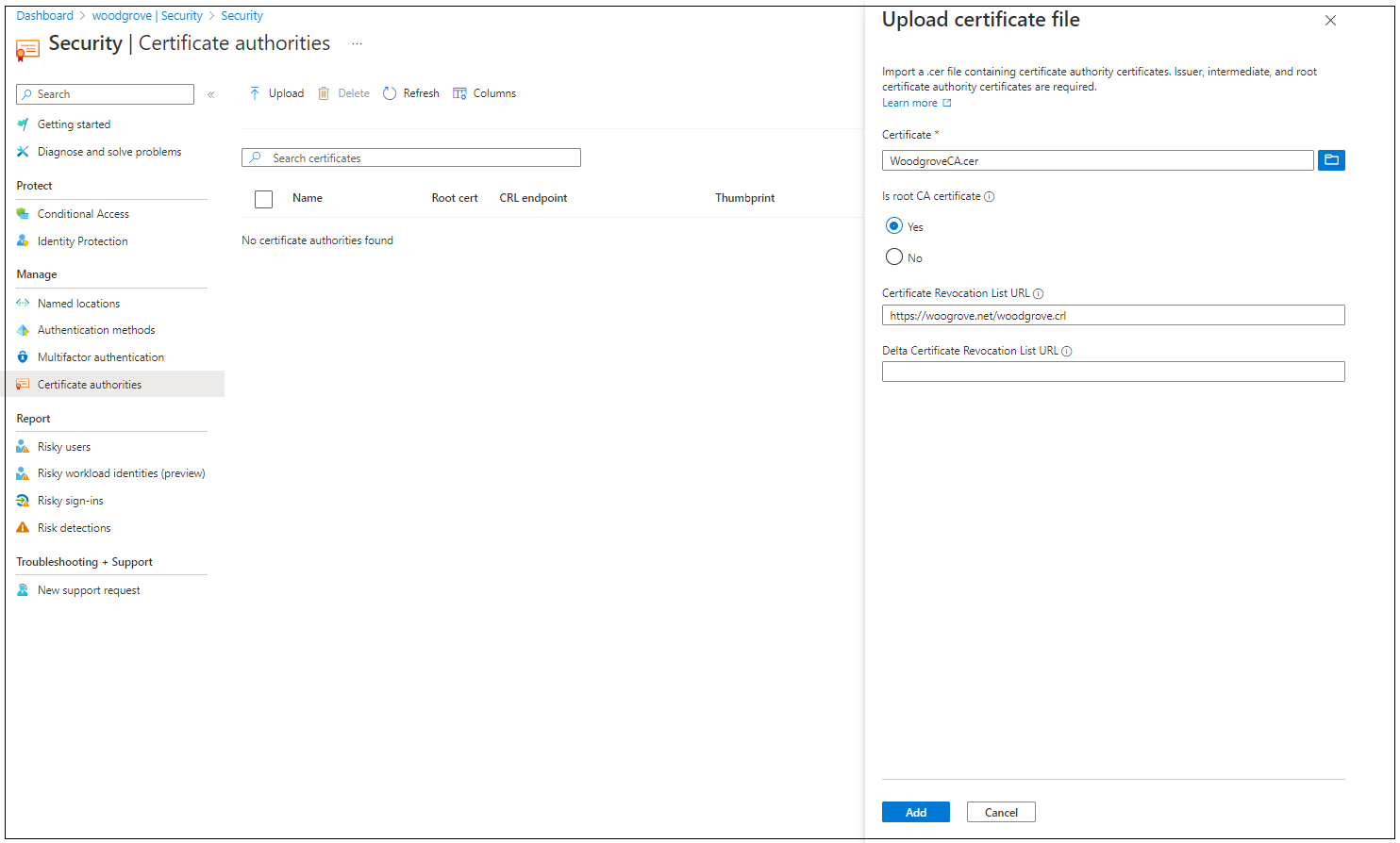

Stap 2: de certificeringsinstanties configureren

Als u uw certificeringsinstanties in Microsoft Entra-id wilt configureren, uploadt u voor elke certificeringsinstantie het volgende:

- Het openbare gedeelte van het certificaat, in .cer indeling

- De internetgerichte URL's waar de certificaatintrekkingslijsten (CRL's) zich bevinden

Het schema voor een certificeringsinstantie ziet er als volgt uit:

class TrustedCAsForPasswordlessAuth

{

CertificateAuthorityInformation[] certificateAuthorities;

}

class CertificateAuthorityInformation

{

CertAuthorityType authorityType;

X509Certificate trustedCertificate;

string crlDistributionPoint;

string deltaCrlDistributionPoint;

string trustedIssuer;

string trustedIssuerSKI;

}

enum CertAuthorityType

{

RootAuthority = 0,

IntermediateAuthority = 1

}

Voor de configuratie kunt u Microsoft Graph PowerShell gebruiken:

Start Windows PowerShell met beheerdersbevoegdheden.

Installeer Microsoft Graph PowerShell:

Install-Module Microsoft.Graph

Als eerste configuratiestap moet u een verbinding maken met uw tenant. Zodra er een verbinding met uw tenant bestaat, kunt u de vertrouwde certificeringsinstanties controleren, toevoegen, verwijderen en wijzigen die zijn gedefinieerd in uw directory.

Verbinden

Gebruik Connect-MgGraph om verbinding te maken met uw tenant:

Connect-MgGraph

Ophalen

Als u de vertrouwde certificeringsinstanties wilt ophalen die zijn gedefinieerd in uw directory, gebruikt u Get-MgOrganizationCertificateBasedAuthConfiguration.

Get-MgOrganizationCertificateBasedAuthConfiguration

Belangrijk

Microsoft raadt u aan rollen te gebruiken met de minste machtigingen. Met deze procedure kunt u de beveiliging voor uw organisatie verbeteren. Globale beheerder is een zeer bevoorrechte rol die moet worden beperkt tot scenario's voor noodgevallen of wanneer u geen bestaande rol kunt gebruiken.

Als u een CA wilt toevoegen, wijzigen of verwijderen, gebruikt u het Microsoft Entra-beheercentrum:

Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

Blader naar Entra ID>Identity Secure Score>certificeringsinstanties.

Als u een CA wilt uploaden, selecteert u Uploaden:

Selecteer het CA-bestand.

Selecteer Ja als de CA een basiscertificaat is, anders selecteert u Nee.

Voor de URL van de certificaatintrekkingslijst stelt u de internetgerichte URL in voor de CA-basis-CRL die alle ingetrokken certificaten bevat. Als de URL niet is ingesteld, mislukt de verificatie met ingetrokken certificaten niet.

Stel voor de URL van de Delta-certificaatintrekkingslijst de internet-URL in voor de CRL die alle ingetrokken certificaten bevat sinds de laatste basis-CRL is gepubliceerd.

Selecteer toevoegen.

Als u een CA-certificaat wilt verwijderen, selecteert u het certificaat en selecteert u Verwijderen.

Selecteer Kolommen om kolommen toe te voegen of te verwijderen.

Stap 3: Intrekking configureren

Als u een clientcertificaat wilt intrekken, haalt Microsoft Entra-id de certificaatintrekkingslijst (CRL) op uit de URL's die zijn geüpload als onderdeel van informatie over de certificeringsinstantie en slaat deze in de cache op. De laatste publicatietijdstempel (eigenschap Effectieve datum ) in de CRL wordt gebruikt om ervoor te zorgen dat de CRL nog geldig is. Er wordt regelmatig naar de CRL verwezen om de toegang tot certificaten in te trekken die deel uitmaken van de lijst.

Als een meer onmiddellijke intrekking is vereist (bijvoorbeeld als een gebruiker een apparaat verliest), kan het autorisatietoken van de gebruiker ongeldig worden gemaakt. Als u het autorisatietoken ongeldig wilt maken, stelt u het veld StsRefreshTokensValidFrom in voor deze specifieke gebruiker met Behulp van Windows PowerShell. U moet het veld StsRefreshTokensValidFrom bijwerken voor elke gebruiker waarvoor u de toegang wilt intrekken.

Om ervoor te zorgen dat de intrekking blijft bestaan, moet u de ingangsdatum van de CRL instellen op een datum na de waarde die is ingesteld door StsRefreshTokensValidFrom en ervoor zorgen dat het betreffende certificaat zich in de CRL bevindt.

In de volgende stappen wordt het proces voor het bijwerken en ongeldig maken van het autorisatietoken beschreven door het veld StsRefreshTokensValidFrom in te stellen.

# Authenticate to Microsoft Graph

Connect-MgGraph -Scopes "User.Read.All"

# Get the user

$user = Get-MgUser -UserPrincipalName "test@yourdomain.com"

# Get the StsRefreshTokensValidFrom property

$user.StsRefreshTokensValidFrom

De datum die u hebt ingesteld, moet in de toekomst zijn. Als de datum zich niet in de toekomst bevindt, is de eigenschap StsRefreshTokensValidFrom niet ingesteld. Als de datum in de toekomst valt, is StsRefreshTokensValidFrom ingesteld op de huidige tijd (niet de datum die wordt aangegeven door Set-MsolUser opdracht).

Stap 4: Uw configuratie testen

Uw certificaat testen

Als eerste configuratietest moet u zich met uw browser op uw apparaat aanmelden bij Outlook Web Access of SharePoint Online.

Als uw aanmelding is geslaagd, weet u dat:

- Het gebruikerscertificaat is ingericht voor uw testapparaat

- AD FS is correct geconfigureerd

Office Mobile-toepassingen testen

- Installeer op uw testapparaat een mobiele Office-toepassing (bijvoorbeeld OneDrive).

- Start de toepassing.

- Voer uw gebruikersnaam in en selecteer vervolgens het gebruikerscertificaat dat u wilt gebruiken.

U bent succesvol aangemeld.

Exchange ActiveSync-clienttoepassingen testen

Voor toegang tot Exchange ActiveSync (EAS) via verificatie op basis van certificaten moet een EAS-profiel met het clientcertificaat beschikbaar zijn voor de toepassing.

Het EAS-profiel moet de volgende informatie bevatten:

Het gebruikerscertificaat dat moet worden gebruikt voor verificatie

Het EAS-eindpunt (bijvoorbeeld outlook.office365.com)

Een EAS-profiel kan worden geconfigureerd en op het apparaat worden geplaatst via het gebruik van Mdm (Mobile Device Management), zoals Microsoft Intune, of door het certificaat handmatig in het EAS-profiel op het apparaat te plaatsen.

EAS-clienttoepassingen testen op Android

- Configureer een EAS-profiel in de toepassing die voldoet aan de vereisten in de vorige sectie.

- Open de toepassing en controleer of e-mail wordt gesynchroniseerd.

Volgende stappen

Aanvullende informatie over verificatie op basis van certificaten op Android-apparaten.

Aanvullende informatie over verificatie op basis van certificaten op iOS-apparaten.