Extern bureaublad-gateway en Azure Multi-Factor Authentication-server met behulp van RADIUS

RD-gateway (Extern bureaublad) maakt vaak gebruik van de lokale Network Policy Services (NPS) voor het verifiëren van gebruikers. In dit artikel wordt beschreven hoe u RADIUS-aanvragen van de Extern bureaublad-gateway (via de lokale NPS) omleidt naar de Multi-Factor Authentication-server. De combinatie van Azure MFA en RD-gateway zorgt ervoor dat uw gebruikers overal toegang hebben tot hun werkomgevingen terwijl sterke verificatie wordt uitgevoerd.

Omdat Windows-verificatie voor Terminal Services niet wordt ondersteund voor Server 2012 R2, dient u RD-gateway en RADIUS te gebruiken voor integratie met de MFA-server.

Installeer de Azure Multi-Factor Authentication-server op een afzonderlijke server. Deze stuurt de RADIUS-aanvraag vervolgens terug naar de NPS op de Extern bureaublad-gatewayserver. Nadat NPS de gebruikersnaam en het wachtwoord heeft gevalideerd, wordt een antwoord naar de Multi-Factor Authentication-server gestuurd. Vervolgens voert de MFA-server de tweede factor van de verificatie uit en retourneert een resultaat naar de gateway.

Belangrijk

In september 2022 kondigde Microsoft de afschaffing van de Azure Multi-Factor Authentication-server aan. Vanaf 30 september 2024 worden implementaties van De Azure Multi-Factor Authentication-server geen MFA-aanvragen (MultiFactor Authentication) meer gebruikt, waardoor verificaties voor uw organisatie mislukken. Om ononderbroken verificatieservices te garanderen en in een ondersteunde status te blijven, moeten organisaties de verificatiegegevens van hun gebruikers migreren naar de cloudgebaseerde Azure MFA-service met behulp van het meest recente migratiehulpprogramma dat is opgenomen in de meest recente update van de Azure MFA-server. Zie Migratie van Azure MFA-server voor meer informatie.

Zie Zelfstudie: Aanmeldingsgebeurtenissen van gebruikers beveiligen met Azure Multi-Factor Authentication om aan de slag te gaan met MFA in de cloud.

Als u cloudgebaseerde MFA gebruikt, raadpleegt u hoe u kunt integreren met RADIUS-verificatie voor Azure Multi-Factor Authentication.

Vereisten

- Een in een domein opgenomen Azure MFA-server. Als u er nog niet een hebt geïnstalleerd, volgt u de stappen in Aan de slag met de Azure Multi-Factor Authentication-server.

- Een bestaande geconfigureerde NPS-server.

- Een Extern bureaublad-gateway die verifieert met behulp van Network Policy Services.

Notitie

Dit artikel moet alleen worden gebruikt met MFA-serverimplementaties, niet met Azure MFA (cloudgebaseerd).

De Extern bureaublad-gateway configureren

Configureer de RD-gateway om RADIUS-verificatie naar een Azure Multi-Factor Authentication-server te verzenden.

- Klik in RD-gatewaybeheer met de rechtermuisknop op de servernaam en selecteer Eigenschappen.

- Ga naar het tabblad RD CAP-archief en selecteer Centrale NPS-server.

- Voeg een of meer Azure Multi-Factor Authentication-servers toe als RADIUS-servers door de naam of het IP-adres van elke server in te voeren.

- Maak een gedeeld geheim voor elke server.

NPS configureren

De RD-gateway gebruikt NPS om de RADIUS-aanvraag te verzenden naar Azure Multi-Factor Authentication. Als u NPS wilt configureren, wijzigt u eerst de time-outinstellingen om te voorkomen dat er een time-out optreedt op de RD-gateway voordat de verificatie in twee stappen is voltooid. Daarna kunt u NPS bijwerken zodat deze RADIUS-verificaties van uw MFA-server kan ontvangen. Gebruik de volgende procedure om NPS te configureren:

Het time-outbeleid wijzigen

- Open in NPS het menu RADIUS-clients en -server in de linkerkolom en selecteer Externe RADIUS-servergroepen.

- Selecteer de TS-GATEWAYSERVERGROEP.

- Ga naar het tabblad Taakverdeling.

- Wijzig het Aantal seconden zonder reactie voordat een aanvraag als een genegeerde aanvraag wordt beschouwd en het Aantal seconden tussen aanvragen wanneer de server is geïdentificeerd als Niet beschikbaar in 30 tot 60 seconden. (Als op de server nog steeds een time-out optreedt tijdens de verificatie, kunt u teruggaan en het aantal seconden verhogen.)

- Ga naar het tabblad Verificatie/Account en controleer of de opgegeven RADIUS-poorten overeenkomen met de poorten waarnaar de Multi-Factor Authentication-server luistert.

NPS voorbereiden om verificaties te ontvangen van de MFA-server

- Klik in de linkerkolom onder RADIUS-clients en -servers met de rechtermuisknop op RADIUS-clients en selecteer Nieuw.

- Voeg de Azure Multi-Factor Authentication-server toe als een RADIUS-client. Kies een beschrijvende naam en geef een gedeeld geheim op.

- Open het menu Beleid in de linkerkolom en selecteer Beleid voor verbindingsaanvragen. Hier moet een beleid met de naam TS-GATEWAY-AUTORISATIEBELEID worden vermeld dat tijdens de configuratie van RD-gateway is gemaakt. Dit beleid stuurt RADIUS-verzoeken door naar de Multi-Factor Authentication-server.

- Klik met de rechtermuisknop op TS-GATEWAY-AUTORISATIEBELEID en selecteer Beleid dupliceren.

- Open het nieuwe beleid en ga naar het tabblad Voorwaarden.

- Voeg een voorwaarde toe die de Beschrijvende naam van client koppelt aan de Beschrijvende naam die in stap 2 is ingesteld voor de RADIUS-client voor de Azure Multi-Factor Authentication-server.

- Ga naar het tabblad Instellingen en selecteer Verificatie.

- De verificatieprovider wijzigen voor het verifiëren van aanvragen op deze server. Wanneer NPS een RADIUS-aanvraag ontvangt van de Azure MFA-server, zorgt dit beleid ervoor dat de verificatie lokaal wordt uitgevoerd in plaats van dat er een RADIUS-aanvraag wordt teruggestuurd naar de Azure Multi-Factor Authentication-server, waardoor een oneindige lus zou ontstaan.

- Om een lus te voorkomen, zorgt u ervoor dat het nieuwe beleid BOVEN het oorspronkelijke beleid wordt gerangschikt in het deelvenster Beleid voor verbindingsaanvragen.

Azure Multi-Factor Authentication configureren

De Azure Multi-Factor Authentication-server is geconfigureerd als een RADIUS-proxy tussen RD-gateway en NPS. Het moet worden geïnstalleerd op een in het domein opgenomen server die is gescheiden van de RD-gatewayserver. Gebruik de volgende procedure om de Azure Multi-Factor Authentication-server te configureren.

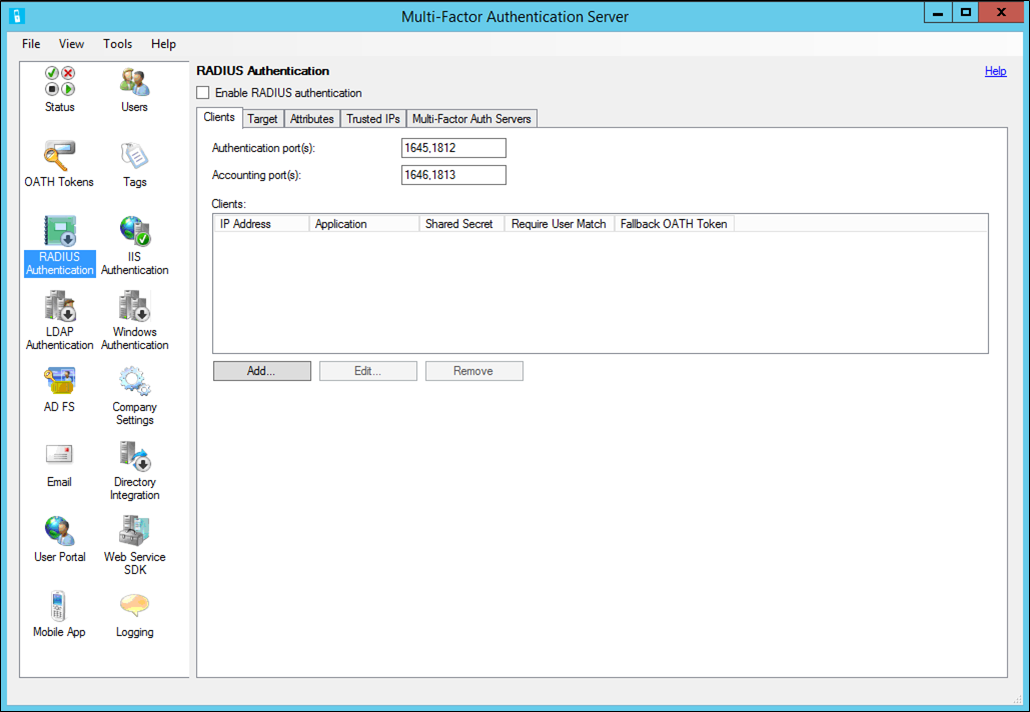

- Open de Azure Multi-Factor Authentication-server en selecteer het pictogram RADIUS-verificatie.

- Schakel het selectievakje RADIUS-verificatie inschakelen in.

- Controleer op het tabblad Clients of de poorten overeenkomen met wat in NPS is geconfigureerd en selecteer Toevoegen.

- Voeg het IP-adres van de RD-gatewayserver, de naam van de toepassing (optioneel) en een gedeeld geheim toe. Het gedeelde geheim moet hetzelfde zijn op de Azure Multi-Factor Authentication-server en de RD-gateway.

- Ga naar het tabblad Doel en selecteer het keuzerondje RADIUS-server(s).

- Selecteer Toevoegen en voer het IP-adres, het gedeeld geheim en de poorten van de NPS-server in. De RADIUS-client en het RADIUS-doel zijn hetzelfde, tenzij u een centrale NPS gebruikt. Het gedeeld geheim moet overeenkomen met het gedeeld geheim dat is ingesteld in de sectie RADIUS-client van de NPS-server.

Volgende stappen

Azure MFA en IIS Web Apps integreren

Antwoorden krijgen in de Veelgestelde vragen Azure Multi-Factor Authentication