Voorwaardelijke toegang: filteren op apparaten

Wanneer beheerders beleid voor voorwaardelijke toegang maken, is de mogelijkheid om specifieke apparaten in hun omgeving te richten of uit te sluiten een algemene taak. Het voorwaardefilter voor apparaten biedt beheerders de mogelijkheid om specifieke apparaten te targeten. Beheerders kunnen ondersteunde operators en eigenschappen gebruiken voor apparaatfilters naast de andere beschikbare toewijzingsvoorwaarden in uw beleid voor voorwaardelijke toegang.

Algemene scenario's

Er zijn meerdere scenario's die organisaties nu kunnen inschakelen met behulp van filter voor apparaatvoorwaarde. De volgende scenario's bevatten voorbeelden van het gebruik van deze nieuwe voorwaarde.

- Toegang tot resources met bevoegdheden beperken. In dit voorbeeld kunt u zeggen dat u toegang wilt verlenen tot de Windows Azure Service Management-API van een gebruiker die:

- Er wordt een bevoorrechte rol toegewezen.

- Meervoudige verificatie voltooid.

- Bevindt zich op een apparaat dat bevoegde of beveiligde beheerwerkstations is en is getest als compatibel.

- Voor dit scenario maken organisaties twee beleidsregels voor voorwaardelijke toegang:

- Beleid 1: Alle gebruikers met een beheerdersrol, toegang krijgen tot de Windows Azure Service Management API-cloud-app en voor toegangsbeheer, toegang verlenen, maar meervoudige verificatie vereisen en vereisen dat het apparaat als compatibel wordt gemarkeerd.

- Beleid 2: Alle gebruikers met een beheerder, die toegang hebben tot de Windows Azure Service Management API-cloud-app, met uitzondering van een filter voor apparaten met behulp van rule expression device.extensionAttribute1 is gelijk aan SAW en voor toegangscontroles, Blokkeren. Meer informatie over het bijwerken van extensionAttributes op een Microsoft Entra-apparaatobject.

- Toegang tot organisatiebronnen blokkeren vanaf apparaten met een niet-ondersteund besturingssysteem. In dit voorbeeld kunt u zeggen dat u de toegang tot resources wilt blokkeren van een Windows-besturingssysteemversie die ouder is dan Windows 10. Voor dit scenario maken organisaties het volgende beleid voor voorwaardelijke toegang:

- Alle gebruikers, die toegang hebben tot alle cloud-apps, met uitzondering van een filter voor apparaten met regelexpressie device.operatingSystem, is gelijk aan Windows en device.operatingSystemVersion begint Met '10.0' en voor toegangsbeheer, Blokkeren.

- Geen meervoudige verificatie vereisen voor specifieke accounts op specifieke apparaten. In dit voorbeeld kunt u zeggen dat u geen meervoudige verificatie wilt vereisen bij het gebruik van serviceaccounts op specifieke apparaten, zoals Teams-telefoons of Surface Hub-apparaten. Voor dit scenario maken organisaties de volgende twee beleidsregels voor voorwaardelijke toegang:

- Beleid 1: Alle gebruikers met uitzondering van serviceaccounts, toegang tot alle cloud-apps en voor toegangsbeheer, toegang verlenen, maar meervoudige verificatie vereisen.

- Beleid 2: Selecteer gebruikers en groepen en neem groep op die alleen serviceaccounts bevat, toegang tot alle cloud-apps, met uitzondering van een filter voor apparaten met regelexpressie device.extensionAttribute2 is niet gelijk aan TeamsPhoneDevice en voor toegangsbeheer, Blokkeren.

Notitie

Microsoft Entra ID maakt gebruik van apparaatverificatie om apparaatfilterregels te evalueren. Voor een apparaat dat niet is geregistreerd bij Microsoft Entra ID, worden alle apparaateigenschappen beschouwd als null-waarden en kunnen de apparaatkenmerken niet worden bepaald omdat het apparaat niet bestaat in de map. De beste manier om beleid voor niet-geregistreerde apparaten te richten, is door de negatieve operator te gebruiken omdat de geconfigureerde filterregel van toepassing is. Als u een positieve operator zou gebruiken, zou de filterregel alleen van toepassing zijn wanneer een apparaat in de map bestaat en de geconfigureerde regel overeenkomt met het kenmerk op het apparaat.

Beleid voor voorwaardelijke toegang maken

Filteren op apparaten is een optioneel besturingselement bij het maken van beleid voor voorwaardelijke toegang.

Met de volgende stappen kunt u twee beleidsregels voor voorwaardelijke toegang maken ter ondersteuning van het eerste scenario onder Algemene scenario's.

Beleid 1: Alle gebruikers met een beheerdersrol, toegang krijgen tot de Windows Azure Service Management API-cloud-app en voor toegangsbeheer, toegang verlenen, maar meervoudige verificatie vereisen en vereisen dat het apparaat als compatibel wordt gemarkeerd.

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar het beleid voor voorwaardelijke toegang>beveiligen.>

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

Selecteer onder Opnemen directory-rollen en vervolgens alle rollen met beheerder in de naam.

Waarschuwing

Beleid voor voorwaardelijke toegang biedt ondersteuning voor ingebouwde rollen. Beleid voor voorwaardelijke toegang wordt niet afgedwongen voor andere roltypen, waaronder beheereenheden of aangepaste rollen.

Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

Selecteer Gereed.

- Kies onder Cloud-apps>doelresources>Selecteren>apps, kies Windows Azure Service Management-API en selecteer Selecteren.

- Selecteer onder Toegangsbeheer>verlenen de optie Toegang verlenen, Meervoudige verificatie vereisen en Vereisen dat het apparaat als compatibel moet worden gemarkeerd en selecteer vervolgens Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Aan.

- Selecteer Maken om het beleid te kunnen inschakelen.

Beleid 2: Alle gebruikers met een beheerdersrol, toegang krijgen tot de Windows Azure Service Management API-cloud-app, met uitzondering van een filter voor apparaten met behulp van rule expression device.extensionAttribute1 is SAW en voor Toegangsbeheer, Blokkeren.

- Selecteer Nieuw beleid maken.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

Selecteer onder Opnemen directory-rollen en vervolgens alle rollen met beheerder in de naam

Waarschuwing

Beleid voor voorwaardelijke toegang biedt ondersteuning voor ingebouwde rollen. Beleid voor voorwaardelijke toegang wordt niet afgedwongen voor andere roltypen, waaronder beheereenheden of aangepaste rollen.

Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

Selecteer Gereed.

- Kies onder Cloud-apps>doelresources>Selecteren>apps, kies Windows Azure Service Management-API en selecteer Selecteren.

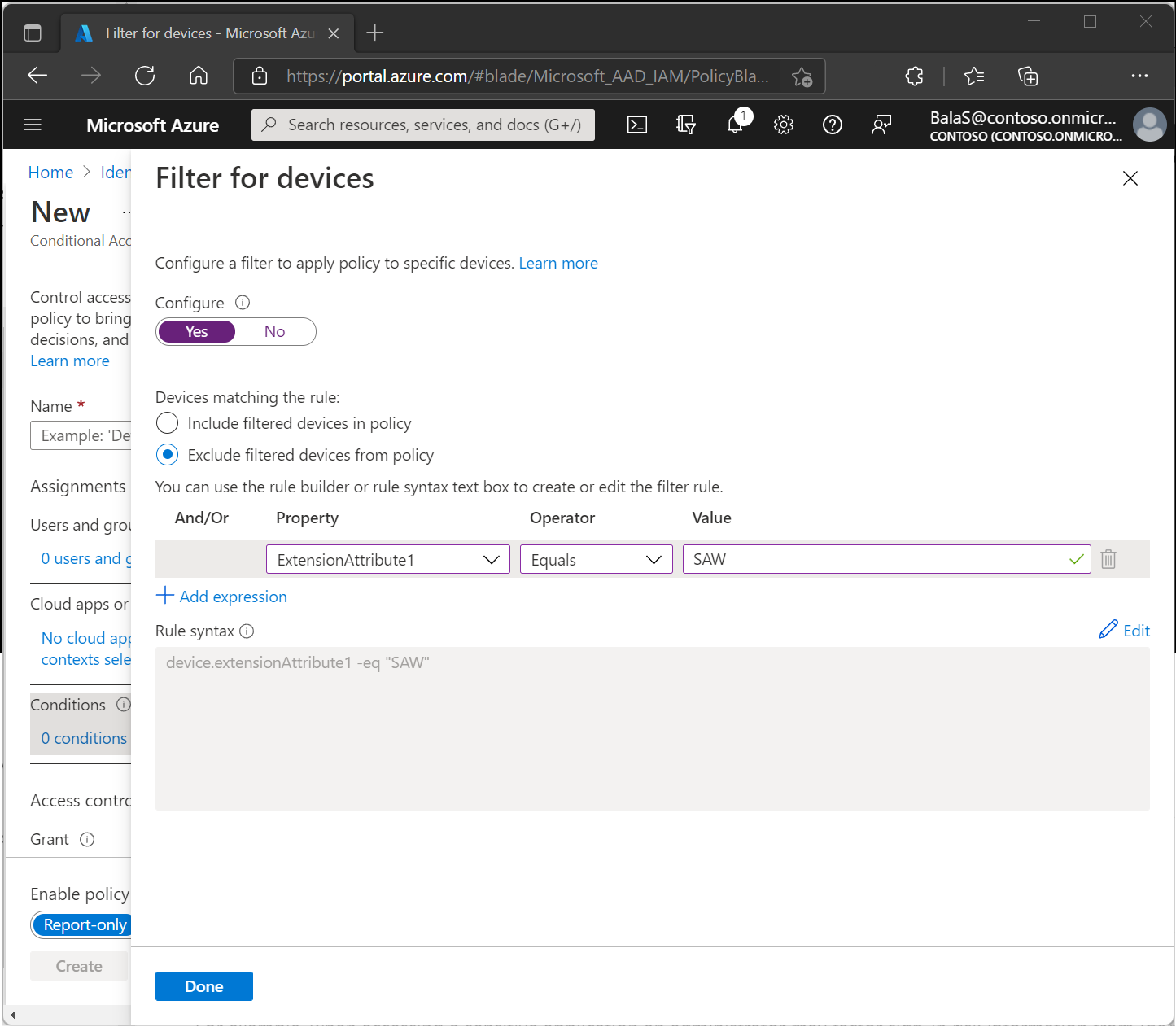

- Filter onder Voorwaardenop apparaten.

- Stel Configureren in op Ja.

- Stel Apparaten in die overeenkomen met de regel om Gefilterde apparaten uit te sluiten van beleid.

- Stel de eigenschap in op

ExtensionAttribute1, de operator opEqualsen de waarde opSAW. - Selecteer Gereed.

- Selecteer bij Toegangsbeheer>Verlenende optie Toegang blokkeren en selecteer vervolgens Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Aan.

- Selecteer Maken om het beleid te kunnen inschakelen.

Waarschuwing

Beleidsregels waarvoor compatibele apparaten zijn vereist, kunnen gebruikers op Mac, iOS en Android vragen om een apparaatcertificaat te selecteren tijdens de beleidsevaluatie, zelfs als apparaatcompatibiliteit niet wordt afgedwongen. Deze prompts kunnen worden herhaald tot het apparaat compatibel is.

Kenmerkwaarden instellen

Het instellen van extensiekenmerken wordt mogelijk gemaakt via de Graph API. Zie het artikel Apparaat bijwerken voor meer informatie over het instellen van apparaatkenmerken.

Filteren op apparaten Graph API

Het filter voor de api voor apparaten is beschikbaar in het Microsoft Graph v1.0-eindpunt en kan worden geopend met behulp van het eindpunt https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/. U kunt een filter voor apparaten configureren bij het maken van een nieuw beleid voor voorwaardelijke toegang of u kunt een bestaand beleid bijwerken om het filter voor de voorwaarde voor apparaten te configureren. Als u een bestaand beleid wilt bijwerken, kunt u een patchaanroep uitvoeren op het Microsoft Graph v1.0-eindpunt door de beleids-id van een bestaand beleid toe te voegen en de volgende aanvraagbody uit te voeren. In het voorbeeld ziet u hoe u een filter configureert voor apparaten met uitzondering van apparaten die niet zijn gemarkeerd als SAW-apparaten. De syntaxis van de regel kan uit meer dan één expressie bestaan. Zie dynamische lidmaatschapsregels voor groepen in Microsoft Entra ID voor meer informatie over de syntaxis.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Ondersteunde operators en apparaateigenschappen voor filters

De volgende apparaatkenmerken kunnen worden gebruikt met het filter voor apparatenvoorwaarde in voorwaardelijke toegang.

Notitie

Microsoft Entra ID maakt gebruik van apparaatverificatie om apparaatfilterregels te evalueren. Voor een apparaat dat niet is geregistreerd bij Microsoft Entra ID, worden alle apparaateigenschappen beschouwd als null-waarden en kunnen de apparaatkenmerken niet worden bepaald omdat het apparaat niet bestaat in de map. De beste manier om beleid voor niet-geregistreerde apparaten te richten, is door de negatieve operator te gebruiken omdat de geconfigureerde filterregel van toepassing is. Als u een positieve operator zou gebruiken, zou de filterregel alleen van toepassing zijn wanneer een apparaat in de map bestaat en de geconfigureerde regel overeenkomt met het kenmerk op het apparaat.

| Ondersteunde apparaatkenmerken | Niet-ondersteunde operators | Ondersteunde waarden | Opmerking |

|---|---|---|---|

| deviceId | Equals, NotEquals, In, NotIn | Een geldige deviceId die een GUID is | (device.deviceid -eq "498c4de7-1aee-4ded-8d5d-000000000000") |

| displayName | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Iedere tekenreeks | (device.displayName -contains "ABC") |

| deviceOwnership | Equals, NotEquals | Ondersteunde waarden zijn 'Persoonlijk' voor Bring Your Own Devices en 'Company' voor apparaten in bedrijfseigendom | (device.deviceOwnership -eq "Company") |

| isCompliant | Equals, NotEquals | Ondersteunde waarden zijn 'True' voor compatibele apparaten en 'False' voor niet-compatibele apparaten | (device.isCompliant -eq "True") |

| fabrikant | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Iedere tekenreeks | (device.manufacturer -startsWith "Microsoft") |

| mdmAppId | Equals, NotEquals, In, NotIn | Een geldige MDM-toepassings-id | (device.mdmAppId -in ["00001111-aaaa-2222-bbbb-3333cccc44444"] |

| model | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Iedere tekenreeks | (device.model -notContains "Surface") |

| operatingSystem | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Een geldig besturingssysteem (zoals Windows, iOS of Android) | (device.operatingSystem -eq "Windows") |

| operatingSystemVersion | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | Een geldige versie van het besturingssysteem (zoals 6.1 voor Windows 7, 6.2 voor Windows 8 of 10.0 voor Windows 10 en Windows 11) | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| physicalIds | Contains, NotContains | Als voorbeeld slaan alle Windows Autopilot-apparaten ZTDId op (een unieke waarde die is toegewezen aan alle geïmporteerde Windows Autopilot-apparaten) in de eigenschap physicalIds van het apparaat. | (device.physicalIds -contains "[ZTDId]:value") |

| profileType | Equals, NotEquals | Een geldig profieltype ingesteld voor een apparaat. Ondersteunde waarden zijn: RegisteredDevice (standaard), SecureVM (gebruikt voor Windows-VM's in Azure waarvoor Microsoft Entra-aanmelding is ingeschakeld), Printer (gebruikt voor printers), Gedeeld (gebruikt voor gedeelde apparaten), IoT (gebruikt voor IoT-apparaten) | (device.profileType -eq "Printer") |

| systemLabels | Contains, NotContains | Lijst met labels die door het systeem op het apparaat zijn toegepast. Enkele van de ondersteunde waarden zijn: AzureResource (gebruikt voor Windows-VM's in Azure waarvoor microsoft Entra-aanmelding is ingeschakeld), M365Managed (gebruikt voor apparaten die worden beheerd met Microsoft Managed Desktop), MultiUser (gebruikt voor gedeelde apparaten) | (device.systemLabels -contains "M365Managed") |

| trustType | Equals, NotEquals | Een geldige geregistreerde status voor apparaten. Ondersteunde waarden zijn: AzureAD (gebruikt voor aan Microsoft Entra gekoppelde apparaten), ServerAD (gebruikt voor hybride apparaten van Microsoft Entra), Workplace (gebruikt voor geregistreerde Microsoft Entra-apparaten) | (device.trustType -eq "ServerAD") |

| extensionAttribute1-15 | Equals, NotEquals, StartsWith, NotStartsWith, EndsWith, NotEndsWith, Contains, NotContains, In, NotIn | extensionAttributes1-15 zijn kenmerken die klanten kunnen gebruiken voor apparaatobjecten. Klanten kunnen elk van de extensionAttributes1 tot en met 15 bijwerken met aangepaste waarden en deze gebruiken in het filter voor apparatenvoorwaarde in voorwaardelijke toegang. Elke tekenreekswaarde kan worden gebruikt. | (device.extensionAttribute1 -eq "SAW") |

Notitie

Wanneer u complexe regels bouwt of te veel afzonderlijke id's gebruikt, zoals deviceid voor apparaat-id's, moet u rekening houden met 'De maximale lengte voor de filterregel is 3072 tekens'.

Notitie

De Contains en de NotContains operators werken anders, afhankelijk van kenmerktypen. Voor tekenreekskenmerken, zoals operatingSystem en model, geeft de Contains operator aan of een opgegeven subtekenreeks plaatsvindt in het kenmerk. Voor kenmerken van tekenreeksverzamelingen, zoals physicalIds en systemLabels, geeft de Contains operator aan of een opgegeven tekenreeks overeenkomt met een van de hele tekenreeksen in de verzameling.

Waarschuwing

Apparaten moeten worden beheerd, compatibel of aan Microsoft Entra toegevoegd voor een waarde die beschikbaar is in extensionAttributes1-15 op het moment van de evaluatie van het beleid voor voorwaardelijke toegang.

Beleidsgedrag met filter voor apparaten

Het filter voor apparaatvoorwaarde in voorwaardelijke toegang evalueert beleid op basis van apparaatkenmerken van een geregistreerd apparaat in Microsoft Entra-id en daarom is het belangrijk om te begrijpen onder welke omstandigheden het beleid wordt toegepast of niet. De volgende tabel illustreert het gedrag wanneer een filter voor apparaatvoorwaarde is geconfigureerd.

| Filteren op apparaatvoorwaarde | Status van apparaatregistratie | Apparaatfilter toegepast |

|---|---|---|

| De modus Opnemen/uitsluiten met positieve operatoren (Equals, StartsWith, EndsWith, Contains, In) en het gebruik van kenmerken | Niet-geregistreerd apparaat | Nee |

| De modus Opnemen/uitsluiten met positieve operatoren (Equals, StartsWith, EndsWith, Contains, In) en het gebruik van kenmerken exclusief extensionAttributes1-15 | Geregistreerd apparaat | Ja, als aan criteria wordt voldaan |

| De modus Opnemen/uitsluiten met positieve operatoren (Equals, StartsWith, EndsWith, Contains, In) en het gebruik van kenmerken inclusief extensionAttributes1-15 | Geregistreerd apparaat dat wordt beheerd door Intune | Ja, als aan criteria wordt voldaan |

| De modus Opnemen/uitsluiten met positieve operatoren (Equals, StartsWith, EndsWith, Contains, In) en het gebruik van kenmerken inclusief extensionAttributes1-15 | Geregistreerd apparaat dat niet wordt beheerd door Intune | Ja, als aan criteria wordt voldaan. Wanneer extensionAttributes1-15 worden gebruikt, is het beleid van toepassing als het apparaat compatibel is of Als het apparaat hybride lid is van Microsoft Entra |

| De modus Opnemen/uitsluiten met negatieve operatoren (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) en het gebruik van kenmerken | Niet-geregistreerd apparaat | Ja |

| De modus Opnemen/uitsluiten met negatieve operatoren (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) en het gebruik van kenmerken exclusief extensionAttributes1-15 | Geregistreerd apparaat | Ja, als aan criteria wordt voldaan |

| De modus Opnemen/uitsluiten met negatieve operatoren (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) en het gebruik van kenmerken inclusief extensionAttributes1-15 | Geregistreerd apparaat dat wordt beheerd door Intune | Ja, als aan criteria wordt voldaan |

| De modus Opnemen/uitsluiten met negatieve operatoren (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) en het gebruik van kenmerken inclusief extensionAttributes1-15 | Geregistreerd apparaat dat niet wordt beheerd door Intune | Ja, als aan criteria wordt voldaan. Wanneer extensionAttributes1-15 worden gebruikt, is het beleid van toepassing als het apparaat compatibel is of Als het apparaat hybride lid is van Microsoft Entra |

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor