Een implementatie van voorwaardelijke toegang plannen

Uw implementatie van voorwaardelijke toegang plannen is essentieel om de toegangsstrategie van uw organisatie voor apps en resources te bereiken. Beleidsregels voor voorwaardelijke toegang bieden veel flexibiliteit bij de configuratie. Deze flexibiliteit betekent echter ook dat u zorgvuldig moet plannen om ongewenste resultaten te voorkomen.

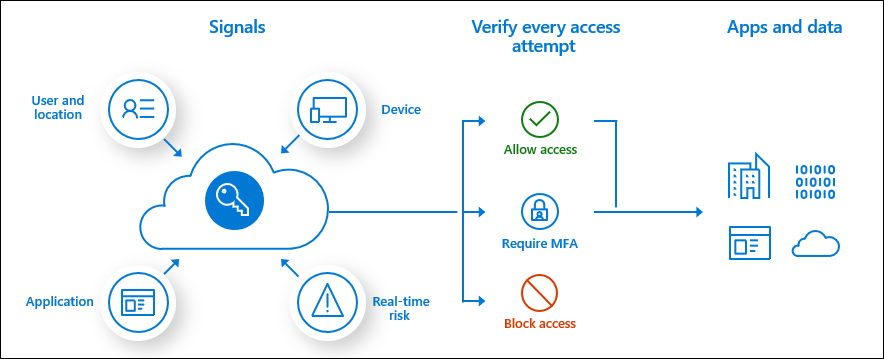

Voorwaardelijke toegang van Microsoft Entra combineert signalen zoals gebruiker, apparaat en locatie om beslissingen te automatiseren en organisatietoegangsbeleid af te dwingen voor resources. Deze beleidsregels voor voorwaardelijke toegang helpen u bij het verdelen van beveiliging en productiviteit, het afdwingen van beveiligingscontroles wanneer dat nodig is en wanneer deze niet op de manier van de gebruiker blijven.

Voorwaardelijke toegang is de basis van de Zero Trust-beveiligingsbeleidsengine van Microsoft.

Microsoft biedt standaardinstellingen voor beveiliging die ervoor zorgen dat een basisniveau van beveiliging is ingeschakeld in tenants die geen Microsoft Entra ID P1 of P2 hebben. Met voorwaardelijke toegang kunt u beleidsregels maken die dezelfde beveiliging bieden als de standaardinstellingen voor beveiliging, maar dan met granulariteit. Standaardinstellingen voor voorwaardelijke toegang en beveiliging zijn niet bedoeld om te worden gecombineerd als het maken van beleid voor voorwaardelijke toegang voorkomt dat u de standaardinstellingen voor beveiliging inschakelt.

Vereisten

- Een werkende Microsoft Entra-tenant met Microsoft Entra ID P1, P2 of proeflicentie ingeschakeld. Maak er gratis een indien nodig.

- Microsoft Entra ID P2 is vereist voor het opnemen van Microsoft Entra ID Protection-risico's in beleid voor voorwaardelijke toegang.

- Beheerders die met voorwaardelijke toegang werken, moeten een van de volgende roltoewijzingen hebben, afhankelijk van de taken die ze uitvoeren. Als u het Zero Trust-principe van minimale bevoegdheden wilt volgen, kunt u PIM (Privileged Identity Management) gebruiken om just-in-time bevoorrechte roltoewijzingen te activeren.

- Beleid en configuraties voor voorwaardelijke toegang lezen

- Beleid voor voorwaardelijke toegang maken of wijzigen

- Een testgebruiker (geen beheerder) waarmee u kunt controleren of het beleid werkt zoals verwacht voordat u implementeert voor echte gebruikers. Als u een gebruiker wilt maken, raadpleegt u quickstart: Nieuwe gebruikers toevoegen aan Microsoft Entra-id.

- Een groep waarvan de testgebruiker lid is. Als u een groep wilt maken, raadpleegt u Een groep maken en leden toevoegen in Microsoft Entra-id.

Wijziging communiceren

Communicatie is essentieel voor het succes van nieuwe functionaliteit. U moet proactief communiceren met uw gebruikers hoe hun ervaring verandert, wanneer deze verandert en hoe u ondersteuning krijgt als ze problemen ondervinden.

Onderdelen van beleid voor voorwaardelijke toegang

Beleid voor voorwaardelijke toegang beantwoordt vragen over wie toegang heeft tot uw resources, tot welke resources ze toegang hebben en onder welke voorwaarden. Beleidsregels kunnen worden ontworpen om toegang te verlenen, toegang te beperken met sessiebeheer of toegang te blokkeren. U bouwt een beleid voor voorwaardelijke toegang door de if-then-instructies te definiëren, zoals:

| Als aan een opdracht wordt voldaan | De toegangsbeheer toepassen |

|---|---|

| Als u een gebruiker bent in Financiën die toegang heeft tot de toepassing Salarisadministratie | Meervoudige verificatie en een compatibel apparaat vereisen |

| Als u geen lid bent van Financiën die toegang heeft tot de salarisadministratie | Toegang blokkeren |

| Als uw gebruikersrisico hoog is | Meervoudige verificatie en een veilige wachtwoordwijziging vereisen |

Uitsluitingen van gebruikers

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

- Accounts voor noodtoegang of break-glass om vergrendeling te voorkomen vanwege onjuiste configuratie van beleid. In het onwaarschijnlijke scenario zijn alle beheerders vergrendeld, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden en stappen uit te voeren om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

- Serviceaccounts en service-principals, zoals het Microsoft Entra Connect-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gebonden aan een bepaalde gebruiker. Ze worden normaal gebruikt door back-end services die programmatische toegang tot toepassingen mogelijk maken, maar worden ook gebruikt om in te loggen op systemen voor administratieve doeleinden. Oproepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workload-identiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten.

De juiste vragen stellen

Hier volgen enkele veelgestelde vragen over toewijzingen en toegangsbeheer. Documenteer de antwoorden op vragen voor elk beleid voordat u het uitbouwt.

Gebruikers of workload-identiteiten

- Welke gebruikers, groepen, directoryrollen of workloadidentiteiten zijn opgenomen in of uitgesloten van het beleid?

- Welke accounts of groepen voor noodtoegang moeten worden uitgesloten van het beleid?

Cloud-apps of acties

Zal dit beleid gelden voor elke toepassing, gebruikersactie of verificatiecontext? Zo ja:

- Op welke toepassingen of services is het beleid van toepassing?

- Welke gebruikersacties zijn onderworpen aan dit beleid?

- Op welke verificatiecontexten wordt dit beleid toegepast?

Filteren op toepassingen

Het gebruik van een filter voor toepassingen om toepassingen op te nemen of uit te sluiten in plaats van ze afzonderlijk op te geven, helpt organisaties:

- Schaal eenvoudig en richt u op een willekeurig aantal toepassingen.

- Beheer eenvoudig toepassingen met vergelijkbare beleidsvereisten.

- Verminder het aantal afzonderlijke beleidsregels.

- Verminder fouten tijdens het bewerken van beleidsregels: u hoeft geen toepassingen handmatig toe te voegen aan of te verwijderen uit het beleid. U hoeft alleen de kenmerken te beheren.

- Beperkingen voor beleidsgrootte overwinnen.

Voorwaarden

- Welke apparaatplatforms zijn opgenomen in of uitgesloten van het beleid?

- Wat zijn de bekende netwerklocaties van de organisatie?

- Welke locaties zijn opgenomen in of uitgesloten van het beleid?

- Welke typen client-apps zijn opgenomen in of uitgesloten van het beleid?

- Moet u specifieke apparaatkenmerken instellen?

- Als u Microsoft Entra ID Protection gebruikt, wilt u aanmeldings- of gebruikersrisico's opnemen?

Besturingselementen blokkeren of verlenen

Wilt u toegang tot resources verlenen door een of meer van het volgende te vereisen?

- Meervoudige verificatie

- Het apparaat is gemarkeerd als conform

- Een hybride apparaat van Microsoft Entra gebruiken

- Een goedgekeurde client-app gebruiken

- App-beveiliging toegepast beleid

- Wachtwoord wijzigen

- Gebruiksvoorwaarden geaccepteerd

Het blokkeren van toegang is een krachtig besturingselement dat u moet toepassen met de correcte kennis. De beleidsregels met blokinstructies kunnen onbedoelde bijwerkingen hebben. Goede tests en validatie zijn essentieel voordat u het besturingselement op schaal inschakelt. Beheerders moeten gebruikmaken van hulpprogramma's zoals de modus Alleen-rapport voor voorwaardelijke toegang en het hulpprogramma What If in voorwaardelijke toegang bij het aanbrengen van wijzigingen.

Besturingselementen voor sessie

Wilt u een van de volgende toegangsbeheeropties voor cloud-apps afdwingen?

- Door app afgedwongen beperkingen gebruiken

- App-beheer voor voorwaardelijke toegang gebruiken

- Aanmeldingsfrequentie afdwingen

- Permanente browsersessies gebruiken

- Continue toegangsevaluatie aanpassen

Beleid combineren

Wanneer u beleid maakt en toewijst, moet u rekening houden met de werking van toegangstokens. Toegangstokens verlenen of weigeren toegang op basis van of de gebruikers die een aanvraag indienen, zijn geautoriseerd en geverifieerd. Als de aanvrager kan bewijzen dat hij/zij is wie hij/zij beweert te zijn, heeft hij/zij toegang tot de beveiligde resources of functionaliteit.

Toegangstokens worden standaard uitgegeven als een voorwaarde voor beleid voor voorwaardelijke toegang geen toegangsbeheer activeert.

Dit beleid voorkomt niet dat de app de toegang kan blokkeren.

Denk bijvoorbeeld aan een vereenvoudigd beleidsvoorbeeld waarbij:

Gebruikers: FINANCE GROUP

Toegang tot: SALARISADMINISTRATIE-APP

Toegangsbeheer: Meervoudige verificatie

- Gebruiker A bevindt zich in de GROEP FINANCIËN. Ze moeten meervoudige verificatie uitvoeren voor toegang tot de SALARISADMINISTRATIE-APP.

- Gebruiker B bevindt zich niet in de GROEP FINANCIËN, krijgt een toegangstoken en heeft toegang tot de PAYROLL-APP zonder meervoudige verificatie uit te voeren.

Om ervoor te zorgen dat gebruikers buiten de financiële groep geen toegang hebben tot de salarisadministratie-app, kan er een afzonderlijk beleid worden gemaakt om alle andere gebruikers te blokkeren, zoals het volgende vereenvoudigde beleid:

Gebruikers: Alle gebruikers opnemen/FINANCE GROUP uitsluiten

Toegang tot: SALARISADMINISTRATIE-APP

Toegangsbeheer: Toegang blokkeren

Wanneer gebruiker B nu toegang probeert te krijgen tot de SALARISADMINISTRATIE-APP , worden ze geblokkeerd.

Aanbevelingen

Rekening houdend met onze bevindingen bij het gebruik van voorwaardelijke toegang en het ondersteunen van andere klanten, volgen hier enkele aanbevelingen op basis van onze bevindingen.

Beleidsregels voor voorwaardelijke toegang toepassen op elke app

Verzeker dat op elke app ten minste één beleid voor voorwaardelijke toegang wordt toegepast. Vanuit beveiligingsperspectief is het beter om een beleid te maken dat alle resources omvat (voorheen 'Alle cloud-apps') en vervolgens toepassingen uitsluiten waarop u het beleid niet wilt toepassen. Deze procedure zorgt ervoor dat u geen beleid voor voorwaardelijke toegang hoeft bij te werken telkens wanneer u een nieuwe toepassing onboardt.

Tip

Wees zeer voorzichtig met het gebruik van 'Blokkeren' en 'Alle apps' in één beleid. Dit kan beheerders vergrendelen en uitsluitingen kunnen niet worden geconfigureerd voor belangrijke eindpunten zoals Microsoft Graph.

Het aantal beleidsregels voor voorwaardelijke toegang minimaliseren

Een beleid voor elke app maken is niet efficiënt en leidt tot moeilijk beheer. Voorwaardelijke toegang heeft een limiet van 195 beleidsregels per tenant. Deze beleidslimiet van 195 omvat beleidsregels voor voorwaardelijke toegang in alle statussen, inclusief de modus Alleen rapporten, in- of uitschakelen.

We raden u aan uw apps te analyseren en deze te groeperen in toepassingen met dezelfde resourcevereisten voor dezelfde gebruikers. Als bijvoorbeeld alle Microsoft 365-apps of alle HR-apps dezelfde vereisten hebben voor dezelfde gebruikers, maakt u één beleid en neemt u alle apps op waarop het van toepassing is.

Beleidsregels voor voorwaardelijke toegang zijn opgenomen in een JSON-bestand en dat bestand is gebonden aan een groottelimiet die we niet verwachten dat één beleid verder groeit. Als u een lange lijst met GUID's in uw beleid gebruikt, kunt u deze limiet bereiken. Als u deze limieten ondervindt, raden we alternatieven aan, zoals:

- Gebruik groepen of rollen om gebruikers op te nemen of uit te sluiten in plaats van elke gebruiker afzonderlijk weer te geven.

- Gebruik het filter voor toepassingen om toepassingen op te nemen of uit te sluiten in plaats van ze afzonderlijk op te geven.

Modus Alleen rapporteren configureren

Standaard wordt elk beleid dat is gemaakt op basis van een sjabloon, gemaakt in de modus alleen voor rapporten. We raden organisaties aan om het gebruik te testen en te controleren, om ervoor te zorgen dat het beoogde resultaat wordt bereikt voordat elk beleid wordt ingeschakeld.

Beleid inschakelen in de modus Alleen-rapport. Zodra u een beleid opslaat in de modus Alleen-rapporteren, kunt u het effect zien op realtime aanmeldingen in de aanmeldingslogboeken. Selecteer in de aanmeldingslogboeken een gebeurtenis en navigeer naar het tabblad Alleen rapport om het resultaat van elk beleid voor alleen rapporten weer te geven.

U kunt de statistische gevolgen van uw beleid voor voorwaardelijke toegang bekijken in de werkmap Inzichten en Rapportage. Voor toegang tot de werkmap hebt u een Azure Monitor-abonnement nodig en moet u uw aanmeldingslogboeken streamen naar een Log Analytics-werkruimte.

Plannen voor onderbreking

Plan tolerantiestrategieën voor uw organisatie om het risico op vergrendeling tijdens onvoorziene onderbrekingen te verminderen.

Beveiligde acties inschakelen

Als u beveiligde acties inschakelt, wordt een andere beveiligingslaag gebruikt voor pogingen om beleid voor voorwaardelijke toegang te maken, te wijzigen of te verwijderen. Organisaties kunnen een nieuwe meervoudige verificatie of een ander toekenningsbeheer vereisen voordat het beleid wordt gewijzigd.

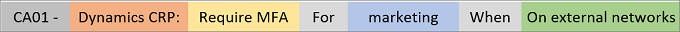

Naamgevingsstandaarden instellen voor uw beleidsregels

Een naamgevingsstandaard helpt u beleidsregels te vinden en het doel ervan te begrijpen zonder ze te openen in de Azure-beheerportal. We raden u aan uw beleid een naam te geven die het volgende weergeeft:

- Een volgnummer

- De cloud-apps waarop deze van toepassing is

- Het antwoord

- Voor wie het geldt

- Wanneer deze van toepassing is

Voorbeeld: Een beleid voor het vereisen van MFA voor marketinggebruikers die toegang hebben tot de Dynamics CRP-app vanuit externe netwerken, kan het volgende zijn:

Een beschrijvende naam helpt u een overzicht te houden van uw implementatie van voorwaardelijke toegang. Het volgnummer is handig als u tijdens een gesprek naar een beleid moet verwijzen. Wanneer u bijvoorbeeld aan de telefoon met een beheerder praat, kunt u hem/haar vragen beleid CA01 te openen om een probleem op te lossen.

Naamgevingsstandaarden voor noodtoegangsbeheer

Implementeer naast uw actieve beleidsregels ook uitgeschakelde beleidsregels die fungeren als secundair robuust toegangsbeheer in onderbrekingen of noodscenario's. Uw naamgevingsstandaard voor de beleidsregels voor onvoorziene gebeurtenissen moet het volgende omvatten:

- IN NOODGEVALLEN INSCHAKELEN aan het begin om de naam te laten opvallen tussen de andere beleidsregels.

- De naam van de onderbreking waarvoor het moet gelden.

- Een volgnummer zodat de beheerder kan zien in welke volgorde beleidsregels moeten worden ingeschakeld.

Voorbeeld: De volgende naam geeft aan dat dit beleid de eerste van vier beleidsregels is die moet worden ingeschakeld als er een MFA-onderbreking is:

- EM01 - INSCHAKELEN IN NOODGEVALLEN: MFA-onderbreking [1/4] - Exchange SharePoint: vereisen dat Microsoft Entra hybrid join voor VIP-gebruikers is vereist.

Landen/regio's blokkeren waarvan u nooit een aanmelding verwacht

Met Microsoft Entra ID kunt u benoemde locaties maken. Maak de lijst met landen/regio's die zijn toegestaan en maak vervolgens een netwerkblokbeleid met deze 'toegestane landen/regio's' als uitsluiting. Met deze optie maakt u minder overhead voor klanten die zijn gebaseerd op kleinere geografische locaties. Zorg ervoor dat u uw accounts voor toegang tot noodgevallen uit dit beleid vrijstellen.

Beleid voor voorwaardelijke toegang implementeren

Wanneer u klaar bent, implementeert u uw beleid voor voorwaardelijke toegang in fasen.

Uw beleid voor voorwaardelijke toegang maken

Raadpleeg sjablonen voor beleid voor voorwaardelijke toegang en algemeen beveiligingsbeleid voor Microsoft 365-organisaties voor een voorsprong. Deze sjablonen zijn een handige manier om Microsoft-aanbevelingen te implementeren. Zorg ervoor dat u uw accounts voor noodtoegang uitsluit.

De impact van het beleid evalueren

U wordt aangeraden de volgende hulpprogramma's te gebruiken om het effect van uw beleid zowel vóór als na het aanbrengen van wijzigingen te evalueren. Een gesimuleerde uitvoering geeft u een goed beeld van het effect dat een beleid voor voorwaardelijke toegang heeft. Het vervangt geen daadwerkelijke testuitvoering in een goed geconfigureerde ontwikkelomgeving.

- De modus Alleen rapporten en de werkmap Inzichten en Rapportage voor voorwaardelijke toegang.

- Het hulpprogramma What If

Uw beleid testen

Zorg ervoor dat u de uitsluitingscriteria van een beleid test. U kunt bijvoorbeeld een gebruiker of groep uitsluiten van een beleid waarvoor MFA is vereist. Test of de uitgesloten gebruikers om MFA worden gevraagd, want de combinatie van andere beleidsregels vereist mogelijk MFA voor deze gebruikers.

Voer elke test in uw testplan uit met testgebruikers. Het testplan is belangrijk om een vergelijking te hebben tussen de verwachte resultaten en de werkelijke resultaten. In de volgende tabel worden enkele voorbeeldtestcases beschreven. Pas de scenario's en verwachte resultaten aan op basis van hoe uw beleidsregels voor voorwaardelijke toegang zijn geconfigureerd.

| Beleid | Scenario | Verwacht resultaat |

|---|---|---|

| Riskante aanmeldingen | Gebruiker meldt zich aan bij app via een niet-goedgekeurde browser | Berekent een risicoscore op basis van de waarschijnlijkheid dat de aanmelding niet door de gebruiker is uitgevoerd. Vereist dat de gebruiker zelf herstelt met behulp van MFA |

| Apparaatbeheer | Geautoriseerde gebruiker probeert zich aan te melden vanaf een geautoriseerd apparaat | Toegang verleend |

| Apparaatbeheer | Geautoriseerde gebruiker probeert zich aan te melden vanaf een niet-geautoriseerd apparaat | Toegang geblokkeerd |

| Wachtwoordwijziging voor riskante gebruikers | Geautoriseerde gebruiker probeert zich aan te melden met gecompromitteerde referenties (aanmelding met een hoog risico) | Gebruiker wordt gevraagd het wachtwoord te wijzigen of toegang wordt geblokkeerd op basis van uw beleid |

Implementeren in productie

Nadat u hebt bevestigd dat dit van invloed is op de modus Alleen rapport, kan een beheerder de wisselknop Beleid inschakelen van alleen rapport naar Aan verplaatsen.

Beleidsregels terugdraaien

Als u uw nieuw geïmplementeerde beleidsregels wilt terugdraaien, gebruikt u een of meer van de volgende opties:

Schakel het beleid uit. Als u een beleid uitschakelt, zorg er dan voor dat het niet geldt wanneer een gebruiker zich probeert aan te melden. U kunt altijd terugkomen en het beleid weer inschakelen wanneer u het wilt gebruiken.

Sluit een gebruiker of groep uit van een beleid. Als een gebruiker geen toegang tot de app kan krijgen, kunt u ervoor kiezen om de gebruiker uit te sluiten van het beleid.

Let op

Uitsluitingen moeten spaarzaam worden gebruikt, alleen in situaties waarin de gebruiker wordt vertrouwd. Gebruikers moeten zo snel mogelijk weer worden toegevoegd aan het beleid of de groep.

Als een beleid is uitgeschakeld en niet meer vereist is, verwijdert u het.

Problemen met beleid voor voorwaardelijke toegang oplossen

Als een gebruiker een probleem heeft met een beleid voor voorwaardelijke toegang, verzamelt u de volgende informatie om het oplossen van problemen te vergemakkelijken.

- User Principal Name

- Weergavenaam van de gebruiker

- Naam van het besturingssysteem

- Tijdstempel (ongeveer is prima)

- Doeltoepassing

- Type clienttoepassing (browser versus client)

- Correlatie-id (deze id is uniek voor de aanmelding)

Als de gebruiker een bericht heeft ontvangen met een koppeling Meer details, kunnen ze de meeste van deze informatie voor u verzamelen.

Zodra u de informatie hebt verzameld, raadpleegt u de volgende bronnen:

- Aanmeldingsproblemen met voorwaardelijke toegang : krijg inzicht in onverwachte aanmeldingsresultaten met betrekking tot voorwaardelijke toegang met behulp van foutberichten en aanmeldingslogboeken van Microsoft Entra.

- Het hulpprogramma What If gebruiken – Begrijp waarom een beleid wel of niet is toegepast op een gebruiker in een bepaalde omstandigheid, en of een beleid van toepassing zou zijn in een bekende omstandigheid.