Met binnenkomende instellingen selecteert u welke externe gebruikers en groepen toegang hebben tot de interne toepassingen die u kiest. Of u nu standaardinstellingen of organisatiespecifieke instellingen configureert, de stappen voor het wijzigen van instellingen voor binnenkomende toegang tussen tenants zijn hetzelfde. Zoals beschreven in deze sectie gaat u naar het tabblad Standaard of een organisatie op het tabblad Organisatie-instellingen en brengt u de wijzigingen aan.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een security Beheer istrator.

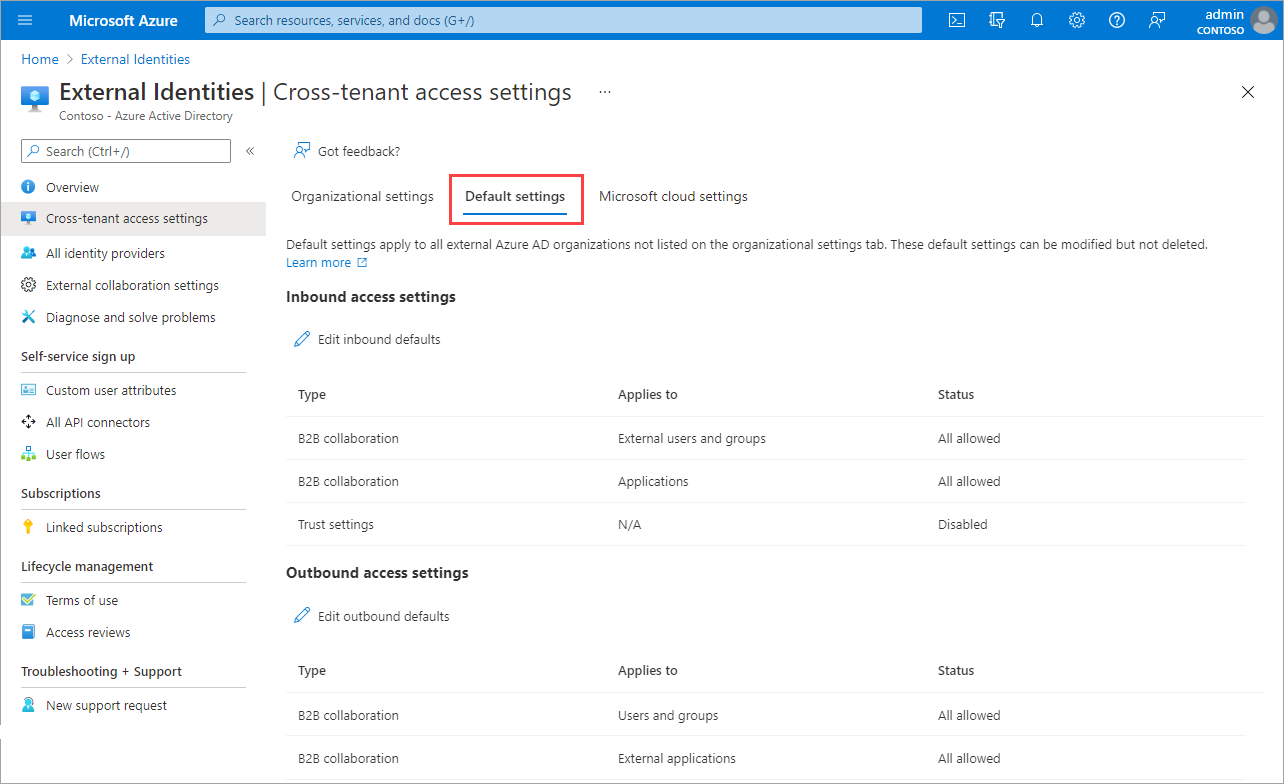

Blader naar >de toegangsinstellingen voor externe identiteiten voor meerdere tenants.>

Navigeer naar de instellingen die u wilt wijzigen:

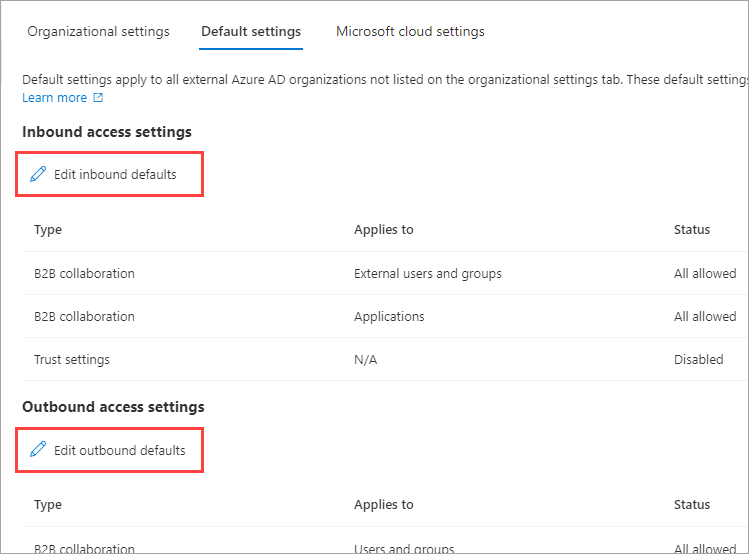

- Standaardinstellingen: als u de standaardinstellingen voor binnenkomende gegevens wilt wijzigen, selecteert u het tabblad Standaardinstellingen en selecteert u onder Instellingen voor binnenkomende toegang de optie Standaardinstellingen voor binnenkomende gegevens bewerken.

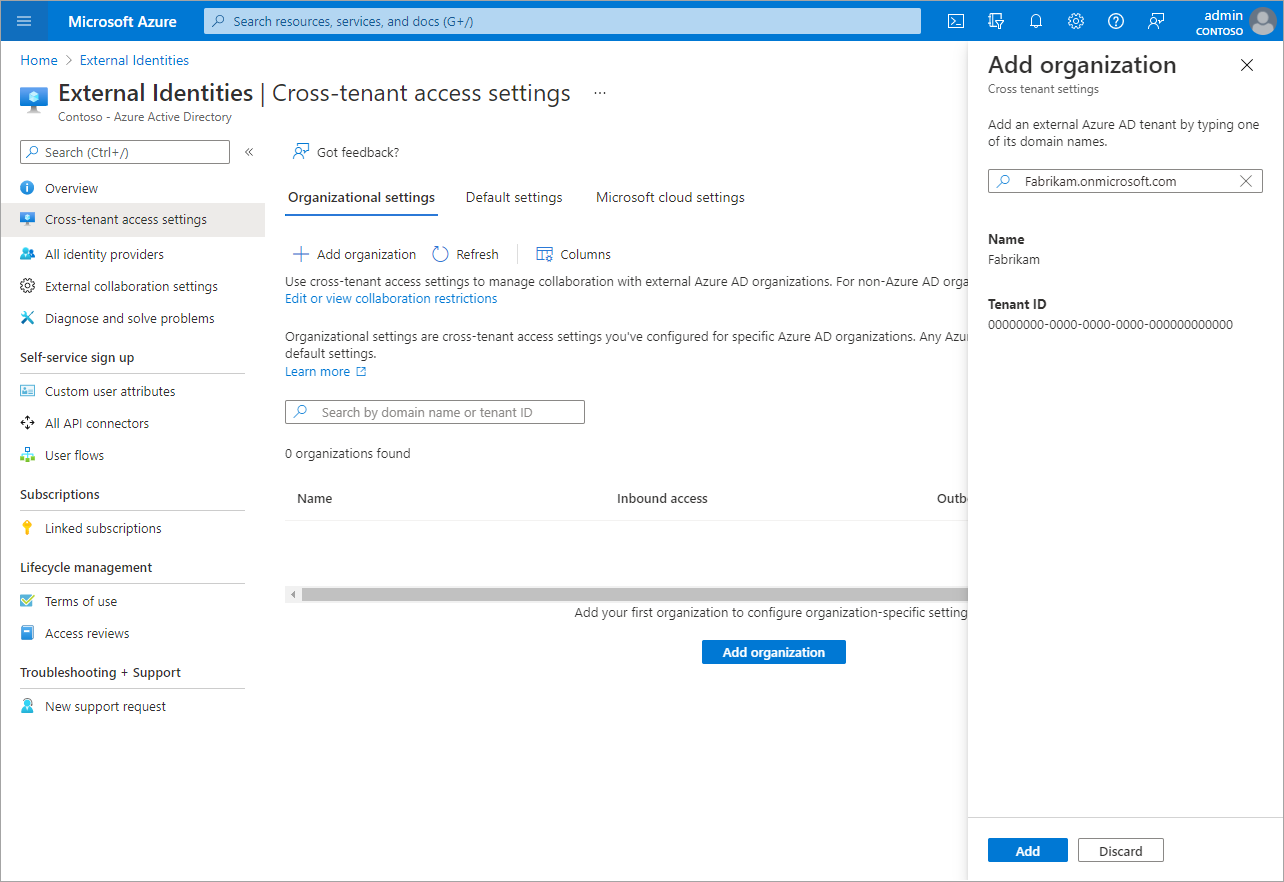

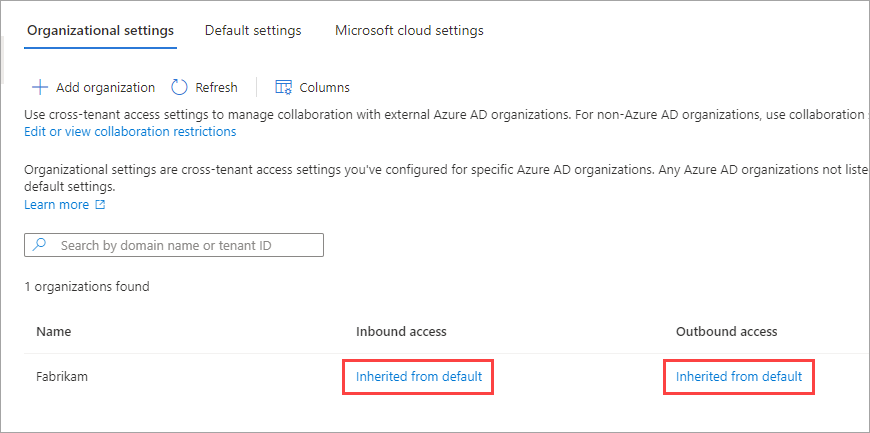

- Organisatie-instellingen: als u instellingen voor een specifieke organisatie wilt wijzigen, selecteert u het tabblad Organisatie-instellingen, zoekt u de organisatie in de lijst (of voegt u er een toe) en selecteert u vervolgens de koppeling in de kolom Binnenkomende toegang.

Volg de gedetailleerde stappen voor de instellingen voor binnenkomende gegevens die u wilt wijzigen:

Instellingen voor binnenkomende B2B-samenwerking wijzigen

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een security Beheer istrator.

Blader naar >de toegangsinstellingen voor externe identiteiten voor meerdere tenants>en selecteer vervolgens Organisatie-instellingen

Selecteer de koppeling in de kolom Binnenkomende toegang en het tabblad B2B-samenwerking .

Als u instellingen voor binnenkomende toegang voor een specifieke organisatie configureert, selecteert u een optie:

Standaardinstellingen: selecteer deze optie als u wilt dat de organisatie de standaardinstellingen voor binnenkomende gegevens gebruikt (zoals geconfigureerd op het tabblad Standaardinstellingen). Als aangepaste instellingen al zijn geconfigureerd voor deze organisatie, moet u Ja selecteren om te bevestigen dat alle instellingen moeten worden vervangen door de standaardinstellingen. Selecteer vervolgens Opslaan en sla de rest van de stappen in deze procedure over.

Instellingen aanpassen: selecteer deze optie als u de instellingen wilt aanpassen die voor deze organisatie moeten worden afgedwongen in plaats van de standaardinstellingen. Ga verder met de rest van de stappen in deze procedure.

Selecteer Externe gebruikers en groepen.

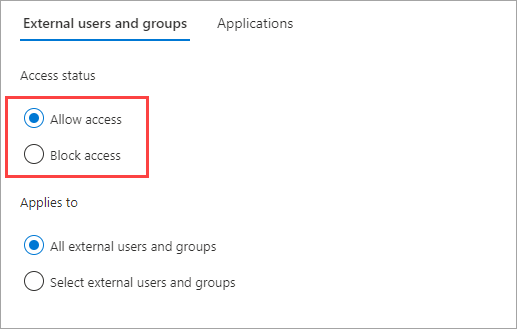

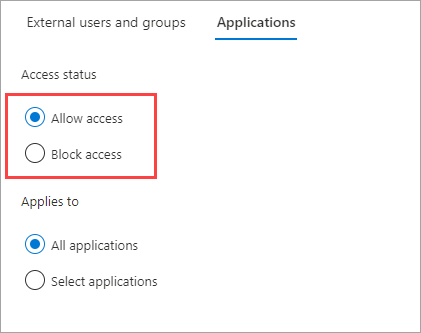

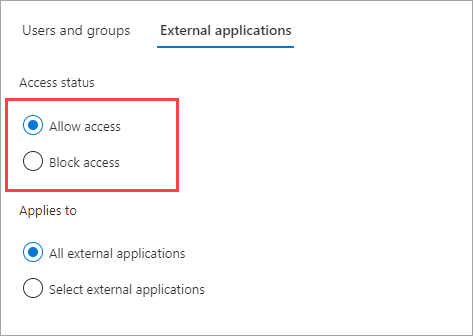

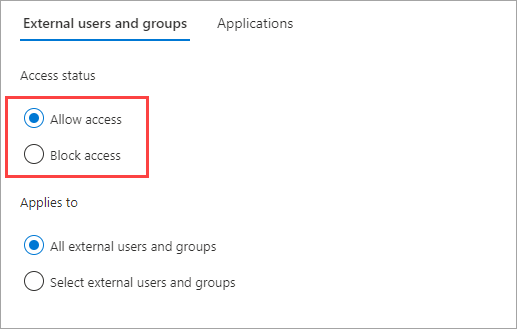

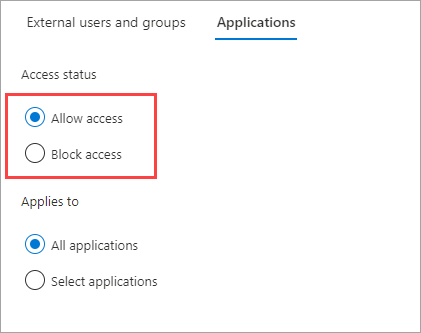

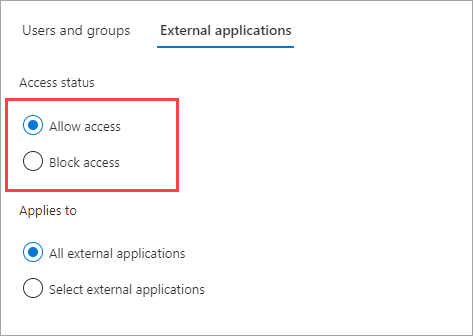

Selecteer onder Toegangsstatus een van de volgende opties:

- Toegang toestaan: hiermee kunnen de gebruikers en groepen die zijn opgegeven onder Van toepassing op worden uitgenodigd voor B2B-samenwerking.

- Toegang blokkeren: hiermee blokkeert u de gebruikers en groepen die zijn opgegeven onder Van toepassing op voor uitnodiging voor B2B-samenwerking.

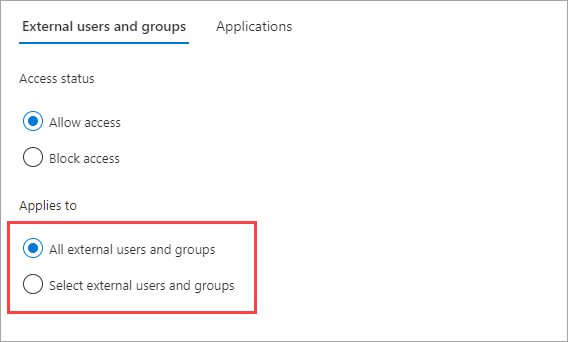

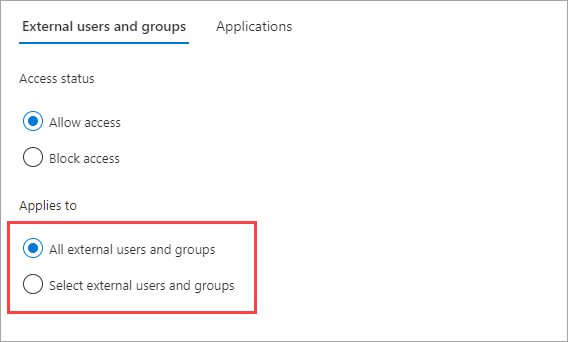

Selecteer een van de volgende opties onder Van toepassing op:

- Alle externe gebruikers en groepen: hiermee past u de actie die u hebt gekozen onder Toegangsstatus toe op alle gebruikers en groepen van externe Microsoft Entra-organisaties.

- Selecteer externe gebruikers en groepen (hiervoor is een Microsoft Entra ID P1- of P2-abonnement vereist): Hiermee kunt u de actie die u hebt gekozen onder Toegangsstatus toepassen op specifieke gebruikers en groepen binnen de externe organisatie.

Notitie

Als u de toegang blokkeert voor alle externe gebruikers en groepen, moet u ook de toegang tot al uw interne toepassingen blokkeren (op het tabblad Toepassingen).

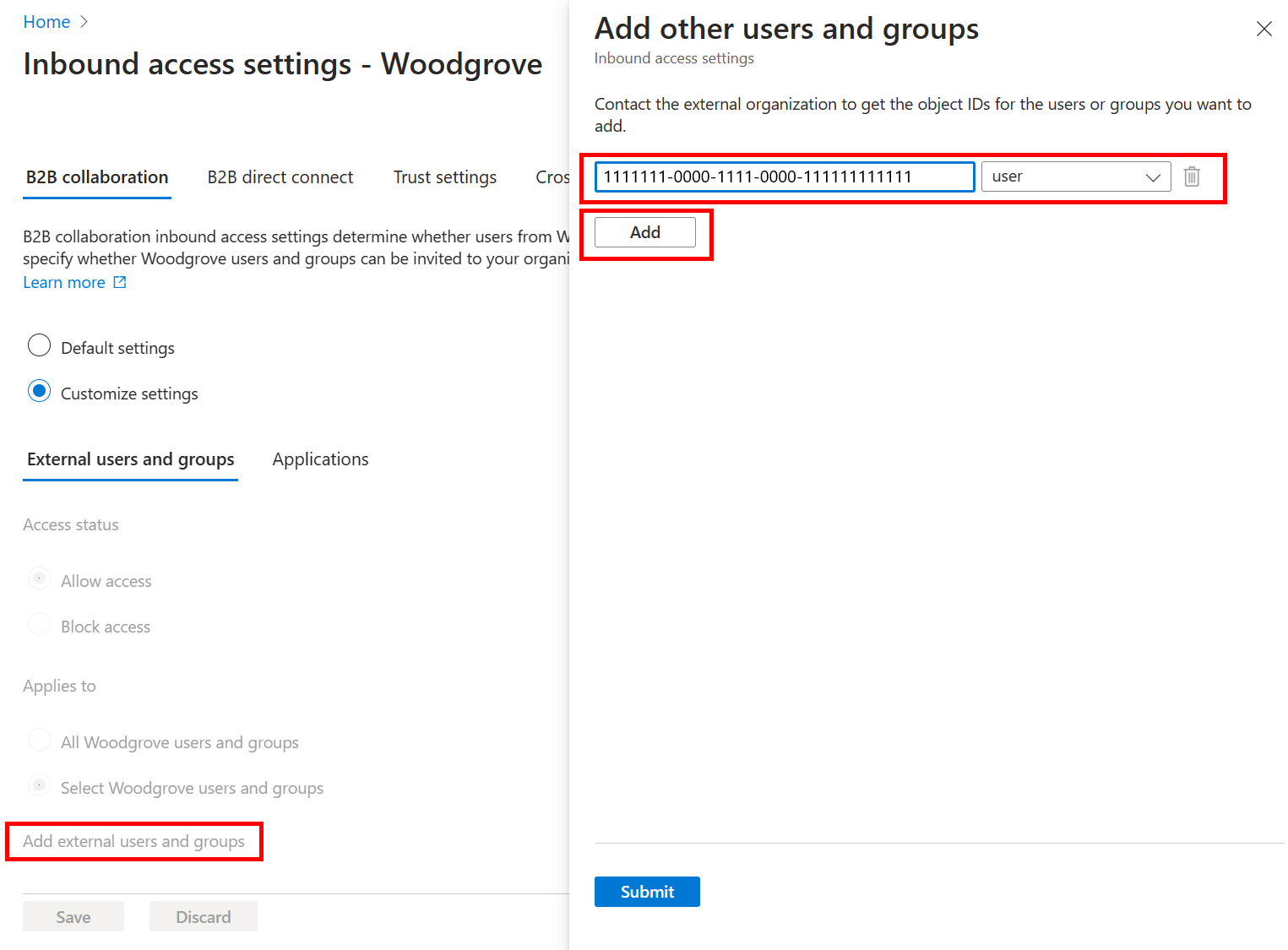

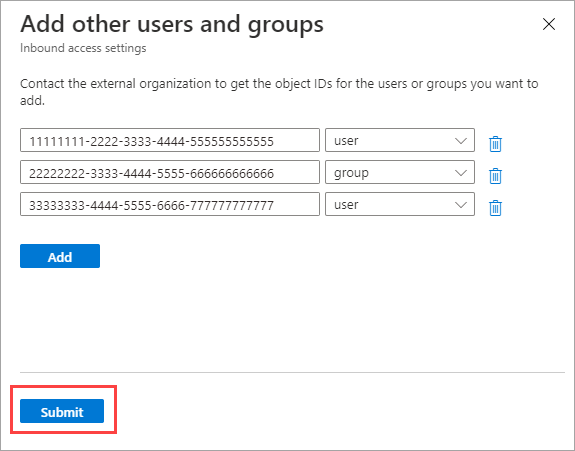

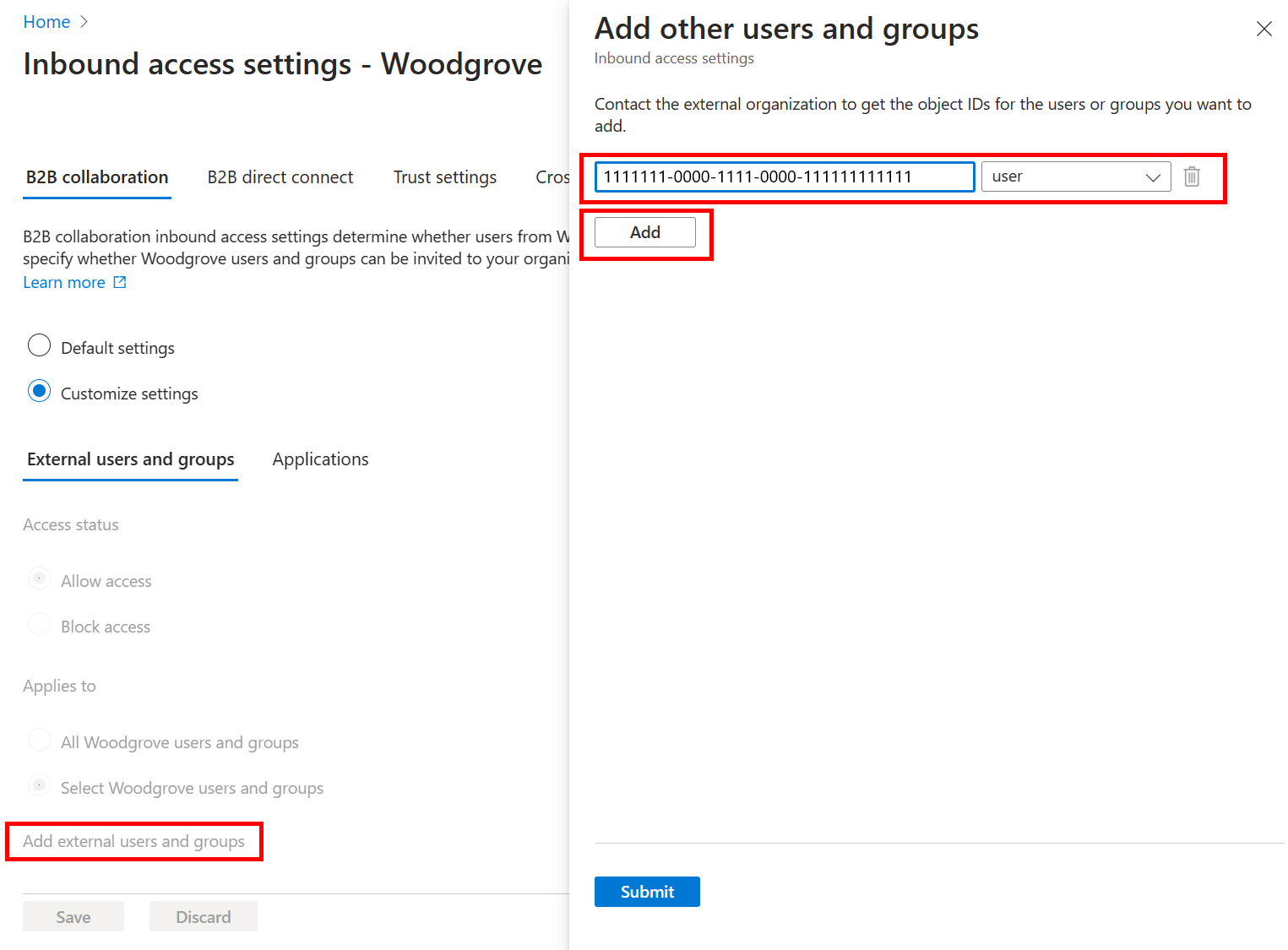

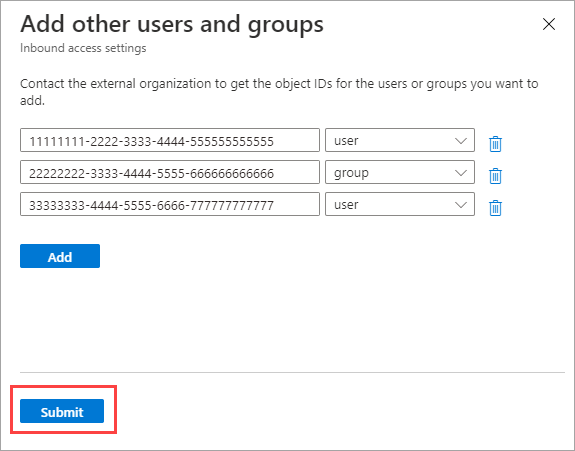

Als u Externe gebruikers en groepen selecteren hebt gekozen, gaat u als volgt te werk voor elke gebruiker of groep die u wilt toevoegen:

- Selecteer Externe gebruikers en groepen toevoegen.

- Typ in het deelvenster Andere gebruikers en groepen toevoegen in het zoekvak de gebruikersobject-id of groepsobject-id die u van uw partnerorganisatie hebt verkregen.

- Kies in het menu naast het zoekvak de optie gebruiker of groep.

- Selecteer Toevoegen.

Notitie

U kunt geen doel instellen op gebruikers of groepen in de standaardinstellingen voor inkomend verkeer.

SelecteerVerzenden als u klaar bent met het toevoegen van gebruikers en groepen.

Selecteer het tabblad Toepassingen.

Selecteer onder Toegangsstatus een van de volgende opties:

- Toegang toestaan: hiermee wordt toegestaan dat de toepassingen die zijn opgegeven onder Van toepassing op toegankelijk zijn voor gebruikers van B2B-samenwerking.

- Toegang blokkeren: hiermee worden de toepassingen die zijn opgegeven onder Van toepassing op geblokkeerd voor toegang door gebruikers van B2B-samenwerking.

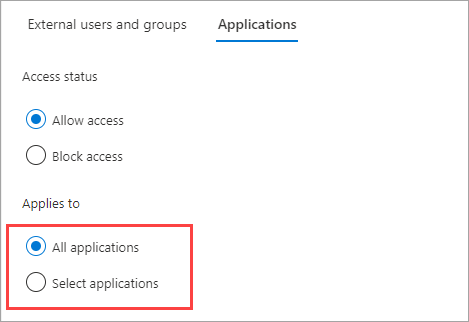

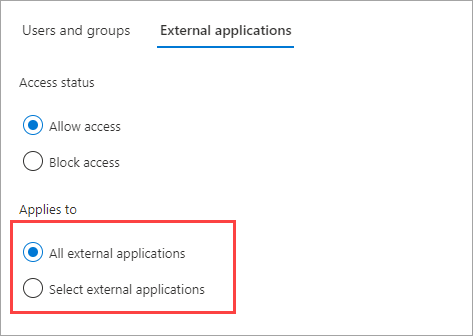

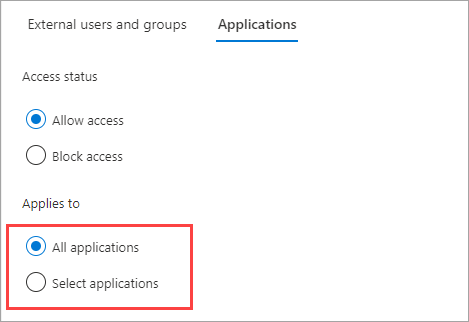

Selecteer een van de volgende opties onder Van toepassing op:

- Alle toepassingen: past de actie die u hebt gekozen onder Toegangsstatus op al uw toepassingen toe.

- Selecteer toepassingen (hiervoor is een Microsoft Entra ID P1- of P2-abonnement vereist): Hiermee kunt u de actie die u hebt gekozen onder Toegangsstatus toepassen op specifieke toepassingen in uw organisatie.

Notitie

Als u de toegang blokkeert voor alle toepassingen, moet u ook de toegang tot al uw externe gebruikers en groepen blokkeren (op het tabblad Externe gebruikers en groepen).

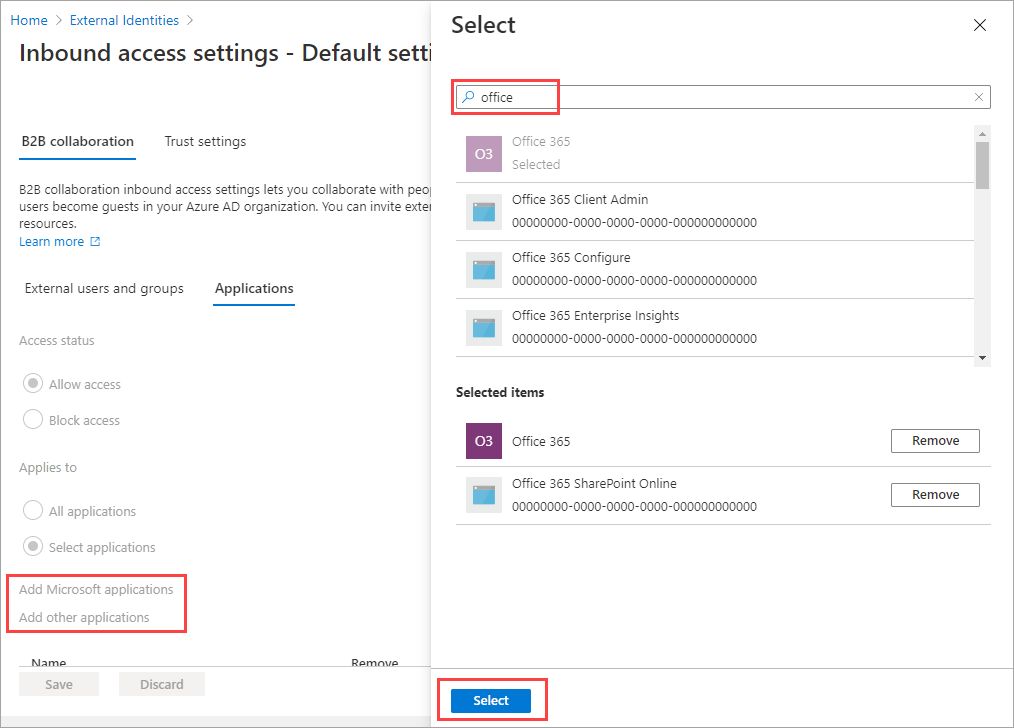

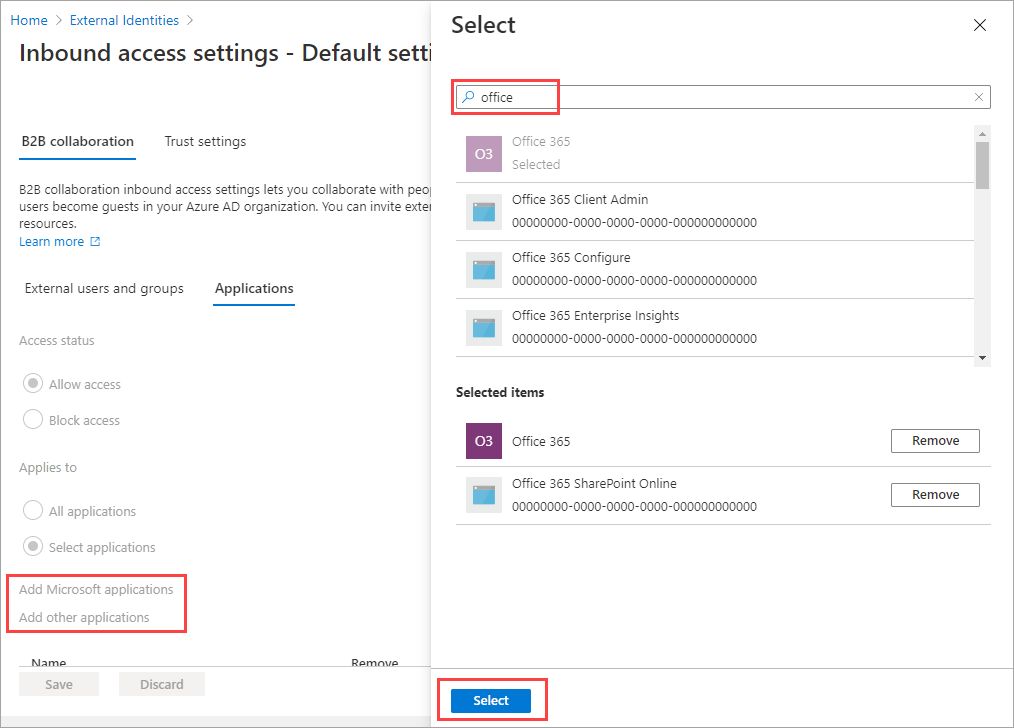

Als u Toepassingen selecteren hebt gekozen, gaat u als volgt te werk voor elke toepassing die u wilt toevoegen:

- Selecteer Microsoft-toepassingen toevoegen of andere toepassingen toevoegen.

- Typ in het deelvenster Selecteren de naam van de toepassing of de toepassings-id (de client-app-id of de resource-app-id) in het zoekvak. Selecteer vervolgens de toepassing in de zoekresultaten. Herhaal dit voor elke toepassing die u wilt toevoegen.

- Als u klaar bent met het selecteren van toepassingen, kiest u Selecteren.

Selecteer Opslaan.

De Microsoft Beheer Portals-app toevoegen aan B2B-samenwerking

U kunt de Microsoft Beheer Portals-app niet rechtstreeks toevoegen aan de instellingen voor binnenkomende en uitgaande toegang voor meerdere tenants in het Microsoft Entra-beheercentrum. U kunt de onderstaande apps echter afzonderlijk toevoegen met behulp van de Microsoft Graph API.

De volgende apps maken deel uit van de app-groep Microsoft Beheer Portals:

- Azure Portal (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Microsoft Entra Beheer Center (c44b4083-3bb0-49c1-b47d-974e53cbdf3c)

- Microsoft 365 Defender-portal (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Microsoft Intune Beheer Center (80ccca67-54bd-44ab-8625-4b79c4dc7775)

- Microsoft Purview Compliance Portal (80ccca67-54bd-44ab-8625-4b79c4dc7775)

Volg deze stappen om de volgorde aan te passen van id-providers die uw gastgebruikers kunnen gebruiken om zich aan te melden wanneer ze uw uitnodiging accepteren.

Meld u aan bij het Microsoft Entra-beheercentrum met behulp van een Global Beheer istrator- of Security Beheer istrator-account. Open vervolgens de Identity-service aan de linkerkant.

Selecteer Externe identiteiten>Instellingen voor toegang tussen tenants.

Selecteer onder Organisatie-instellingen de koppeling in de kolom Binnenkomende toegang en het tabblad B2B-samenwerking.

Selecteer het tabblad Inwisselvolgorde .

Verplaats de id-providers omhoog of omlaag om de volgorde te wijzigen waarin uw gastgebruikers zich kunnen aanmelden wanneer ze uw uitnodiging accepteren. U kunt de inwisselvolgorde hier ook opnieuw instellen op de standaardinstellingen.

Selecteer Opslaan.

U kunt de inwisselingsorder ook aanpassen via de Microsoft Graph API.

Open Microsoft Graph Explorer.

Meld u aan met een Global Beheer istrator- of Security Beheer istrator-account voor uw resourcetenant.

Voer de volgende query uit om de huidige inwisselorder op te halen:

GET https://graph.microsoft.com/beta/policies/crossTenantAccessPolicy/default

- In dit voorbeeld verplaatsen we de SAML/WS-Fed IdP-federatie naar de bovenkant van de aflossingsorder boven de Microsoft Entra-id-provider. Patch dezelfde URI met deze aanvraagbody:

{

"invitationRedemptionIdentityProviderConfiguration":

{

"primaryIdentityProviderPrecedenceOrder": ["ExternalFederation ","AzureActiveDirectory"],

"fallbackIdentityProvider": "defaultConfiguredIdp "

}

}

Als u wilt controleren of de wijzigingen de GET-query opnieuw uitvoeren.

Voer de volgende query uit om de inwisselvolgorde opnieuw in te stellen op de standaardinstellingen:

{

"invitationRedemptionIdentityProviderConfiguration": {

"primaryIdentityProviderPrecedenceOrder": [

"azureActiveDirectory",

"externalFederation",

"socialIdentityProviders"

],

"fallbackIdentityProvider": "defaultConfiguredIdp"

}

}

SAML/WS-Fed federation (Directe federatie) voor geverifieerde domeinen van Microsoft Entra ID

U kunt nu het geverifieerde domein van microsoft Entra ID toevoegen om de directe federatierelatie in te stellen. Eerst moet u de directe federatieconfiguratie instellen in het beheercentrum of via de API. Zorg ervoor dat het domein niet is geverifieerd in dezelfde tenant.

Zodra de configuratie is ingesteld, kunt u de inwisselingsorder aanpassen. De SAML/WS-Fed IdP wordt toegevoegd aan de aflossingsorder als laatste vermelding. U kunt deze omhoog verplaatsen in de inwisselvolgorde om deze in te stellen boven microsoft Entra-id-provider.

Voorkomen dat uw B2B-gebruikers een uitnodiging inwisselen met behulp van Microsoft-accounts

Volg de onderstaande stappen om te voorkomen dat uw B2B-gastgebruikers hun uitnodiging inwisselen met hun bestaande Microsoft-accounts of een nieuwe uitnodiging maken om de uitnodiging te accepteren.

Meld u aan bij het Microsoft Entra-beheercentrum met behulp van een Global Beheer istrator- of Security Beheer istrator-account. Open vervolgens de Identity-service aan de linkerkant.

Selecteer Externe identiteiten>Instellingen voor toegang tussen tenants.

Selecteer onder Organisatie-instellingen de koppeling in de kolom Binnenkomende toegang en het tabblad B2B-samenwerking.

Selecteer het tabblad Inwisselvolgorde .

Schakel onder Fallback-id-providers het Microsoft-serviceaccount (MSA) uit.

Selecteer Opslaan.

U moet op elk gewenst moment ten minste één terugval-id-provider hebben ingeschakeld. Als u Microsoft-accounts wilt uitschakelen, moet u eenmalige wachtwoordcode voor e-mail inschakelen. U kunt beide terugval-id-providers niet uitschakelen. Alle bestaande gastgebruikers die zijn aangemeld met Microsoft-accounts, blijven deze gebruiken tijdens volgende aanmeldingen. U moet de inwisselingsstatus opnieuw instellen om deze instelling toe te passen.

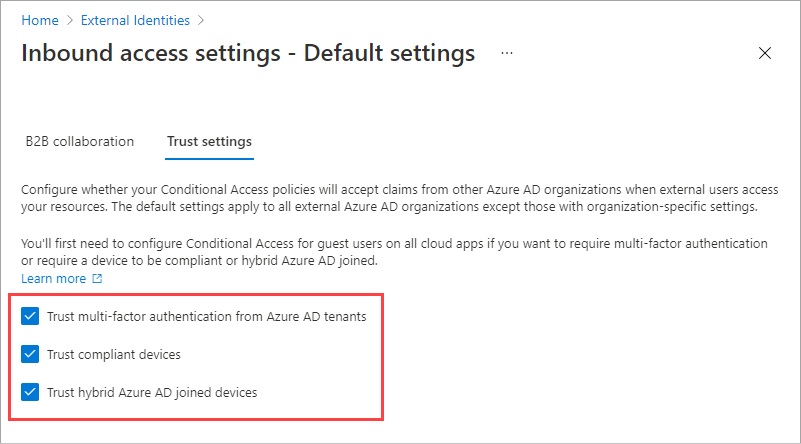

Instellingen voor binnenkomende vertrouwensrelaties voor MFA- en apparaatclaims wijzigen

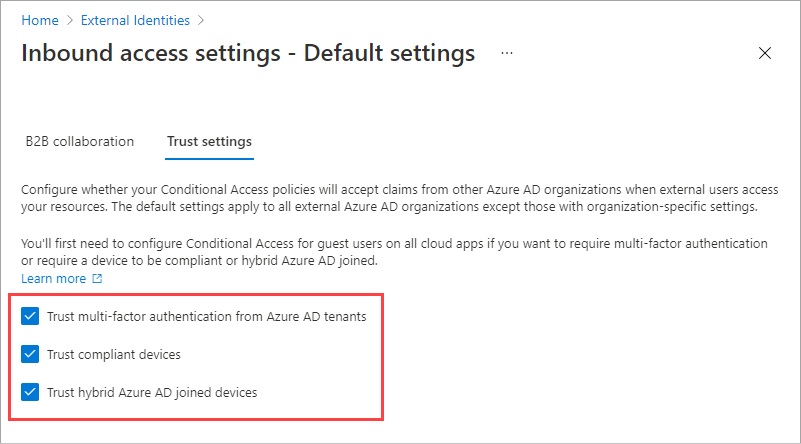

Selecteer het tabblad Vertrouwensinstellingen.

(Deze stap is alleen van toepassing op Organisatie-instellingen.) Als u instellingen voor een specifieke organisatie configureert, selecteert u een van de volgende opties:

Standaardinstellingen: de organisatie gebruikt de instellingen die zijn geconfigureerd op het tabblad Standaardinstellingen . Als aangepaste instellingen al zijn geconfigureerd voor deze organisatie, selecteert u Ja om te bevestigen dat alle instellingen moeten worden vervangen door de standaardinstellingen. Selecteer vervolgens Opslaan en sla de rest van de stappen in deze procedure over.

Instellingen aanpassen: u kunt de instellingen aanpassen die voor deze organisatie moeten worden afgedwongen in plaats van de standaardinstellingen. Ga verder met de rest van de stappen in deze procedure.

Selecteer één of meer van de volgende opties:

Meervoudige verificatie van Microsoft Entra-tenants vertrouwen: schakel dit selectievakje in om toe te staan dat uw beleid voor voorwaardelijke toegang MFA-claims van externe organisaties vertrouwt. Tijdens verificatie controleert Microsoft Entra ID de referenties van een gebruiker op een claim dat de gebruiker MFA heeft voltooid. Zo niet, dan wordt er een MFA-uitdaging gestart in de tenant van de gebruiker thuis.

Compatibele apparaten vertrouwen: hiermee staat u toe dat uw beleid voor voorwaardelijke toegang compatibele apparaatclaims van een externe organisatie vertrouwt wanneer hun gebruikers toegang hebben tot uw resources.

Vertrouw op hybride apparaten van Microsoft Entra: hiermee staat u toe dat uw beleid voor voorwaardelijke toegang de claims van hybride gekoppelde apparaten van Microsoft Entra van een externe organisatie vertrouwt wanneer hun gebruikers toegang hebben tot uw resources.

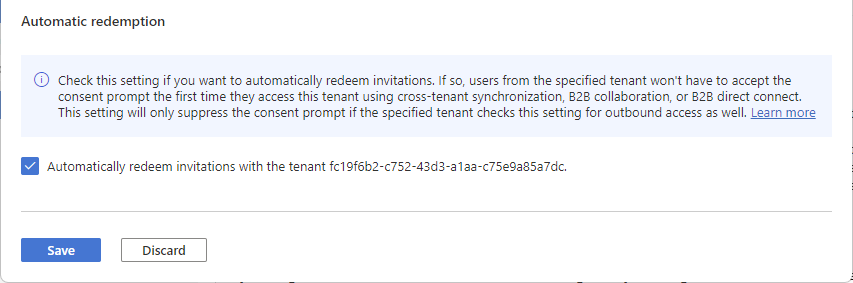

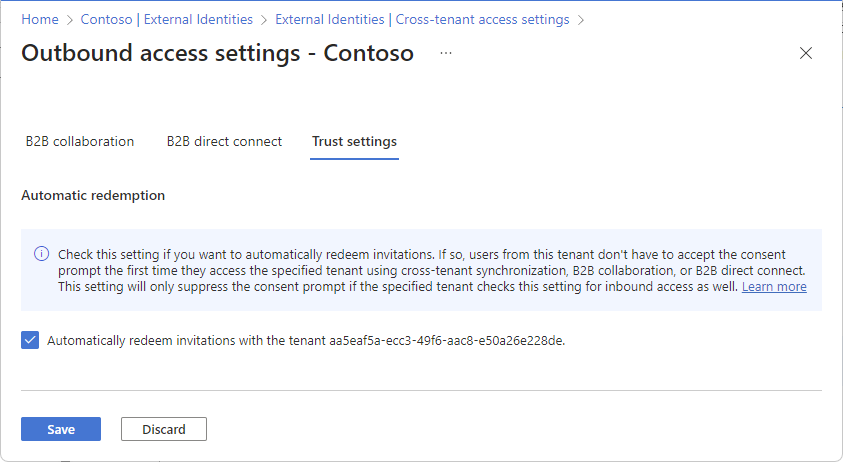

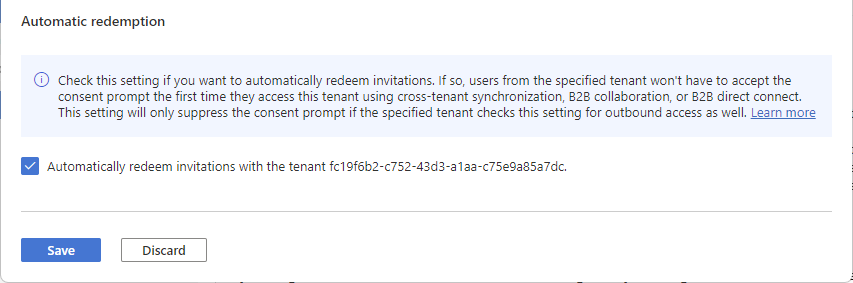

(Deze stap is van toepassing op Alleen organisatie-instellingen .) Controleer de optie Voor automatisch inwisselen :

- Uitnodigingen automatisch inwisselen met de tenanttenant<>: controleer deze instelling als u uitnodigingen automatisch wilt inwisselen. Zo ja, dan hoeven gebruikers van de opgegeven tenant de toestemmingsprompt niet te accepteren wanneer ze voor het eerst toegang hebben tot deze tenant met behulp van synchronisatie tussen tenants, B2B-samenwerking of B2B-directe verbinding. Deze instelling onderdrukt alleen de toestemmingsprompt als de opgegeven tenant deze instelling ook controleert op uitgaande toegang.

Selecteer Opslaan.

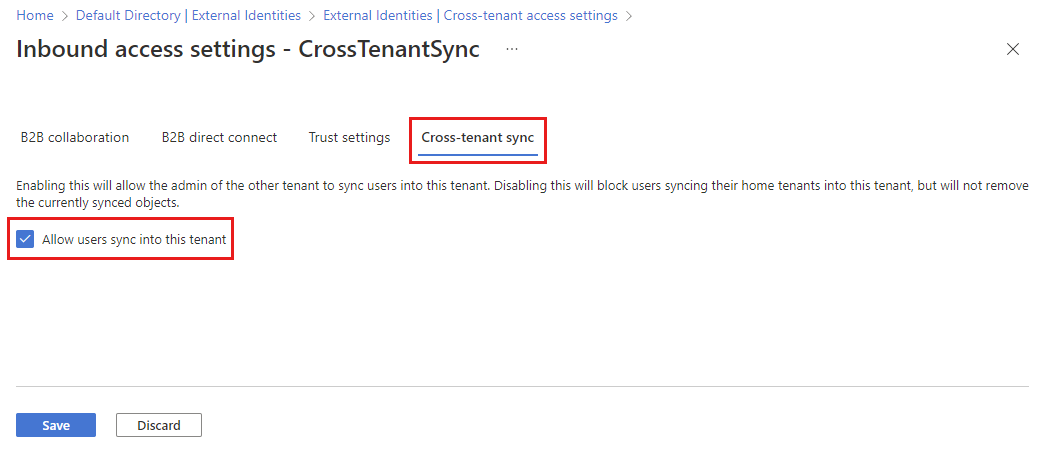

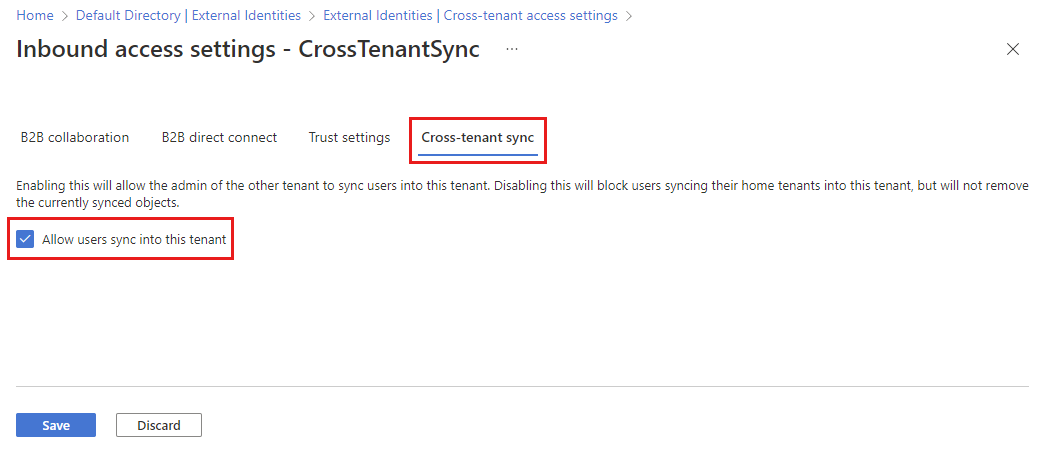

Gebruikers toestaan om te synchroniseren met deze tenant

Als u binnenkomende toegang van de toegevoegde organisatie selecteert, ziet u het tabblad Synchronisatie tussen tenants en het selectievakje Toestaan dat gebruikers met deze tenant worden gesynchroniseerd. Synchronisatie tussen tenants is een eenmalige synchronisatieservice in Microsoft Entra ID waarmee het maken, bijwerken en verwijderen van B2B-samenwerkingsgebruikers in tenants in een organisatie wordt geautomatiseerd. Zie De documentatie van meerdere tenants en multitenant-organisaties configureren voor meer informatie.

Instellingen voor uitgaande toegang wijzigen

Met uitgaande instellingen selecteert u welke van uw gebruikers en groepen toegang hebben tot de externe toepassingen die u kiest. Of u nu standaardinstellingen of organisatiespecifieke instellingen configureert, de stappen voor het wijzigen van instellingen voor uitgaande toegang tussen tenants zijn hetzelfde. Zoals beschreven in deze sectie gaat u naar het tabblad Standaard of een organisatie op het tabblad Organisatie-instellingen en brengt u de wijzigingen aan.

Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een security Beheer istrator.

Blader naar >de toegangsinstellingen voor externe identiteiten voor meerdere tenants.>

Navigeer naar de instellingen die u wilt wijzigen:

Als u de standaardinstellingen voor binnenkomende gegevens wilt wijzigen, selecteert u het tabblad Standaardinstellingen en selecteert u onder Instellingen voor uitgaande toegang de optie Standaardinstellingen voor uitgaande gegevens bewerken.

Als u instellingen voor een specifieke organisatie wilt wijzigen, selecteert u het tabblad Organisatie-instellingen, zoekt u de organisatie in de lijst (of voegt u er een toe) en selecteert u vervolgens de koppeling in de kolom Uitgaande toegang.

Selecteer het tabblad B2B-samenwerking.

(Deze stap is van toepassing op Alleen organisatie-instellingen .) Als u instellingen voor een organisatie configureert, selecteert u een optie:

Standaardinstellingen: de organisatie gebruikt de instellingen die zijn geconfigureerd op het tabblad Standaardinstellingen. Als aangepaste instellingen al zijn geconfigureerd voor deze organisatie, moet u Ja selecteren om te bevestigen dat alle instellingen moeten worden vervangen door de standaardinstellingen. Selecteer vervolgens Opslaan en sla de rest van de stappen in deze procedure over.

Instellingen aanpassen: u kunt de instellingen aanpassen die voor deze organisatie moeten worden afgedwongen in plaats van de standaardinstellingen. Ga verder met de rest van de stappen in deze procedure.

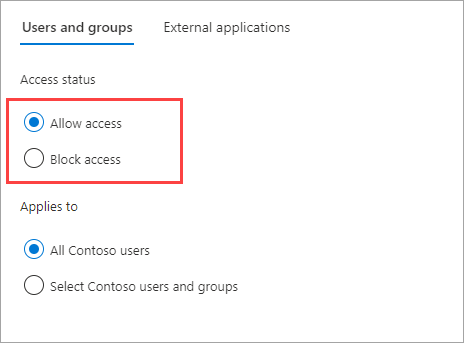

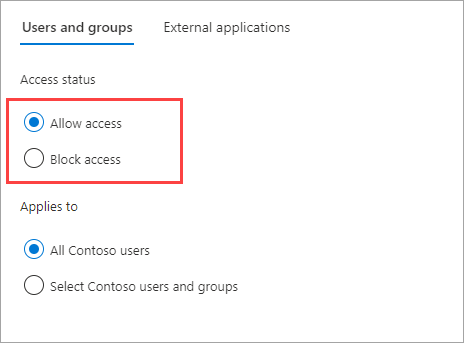

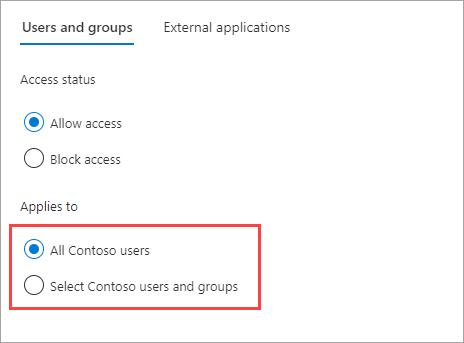

Selecteer Gebruikers en groepen.

Selecteer onder Toegangsstatus een van de volgende opties:

- Toegang toestaan: hiermee kunnen uw gebruikers en groepen die zijn opgegeven onder Van toepassing op worden uitgenodigd voor externe organisaties voor B2B-samenwerking.

- Toegang blokkeren: blokkeert uw gebruikers en groepen die zijn opgegeven onder Van toepassing op voor uitnodiging voor B2B-samenwerking. Als u de toegang voor alle gebruikers en groepen blokkeert, blokkeert dit ook dat alle externe toepassingen toegankelijk zijn via B2B-samenwerking.

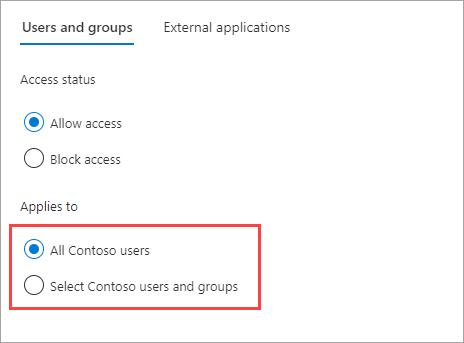

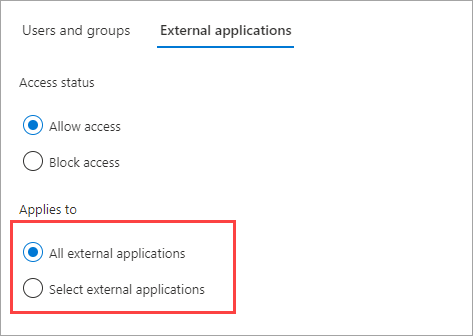

Selecteer een van de volgende opties onder Van toepassing op:

- Alle <gebruikers> van uw organisatie: past de actie die u hebt gekozen onder Toegangsstatus toe op al uw gebruikers en groepen.

- Selecteer <uw organisatiegebruikers> en -groepen (hiervoor is een Microsoft Entra ID P1- of P2-abonnement vereist): Hiermee kunt u de actie die u hebt gekozen onder Toegangsstatus toepassen op specifieke gebruikers en groepen.

Notitie

Als u de toegang blokkeert voor al uw gebruikers en groepen, moet u ook de toegang tot al uw externe toepassingen blokkeren (op het tabblad Externe toepassingen).

Als u Selecteer Gebruikers en groepen van <uw organisatie> toevoegen hebt gekozen, gaat u als volgt te werk voor elke gebruiker of groep die u wilt toevoegen:

- Selecteer Gebruikers en groepen van <uw organisatie> toevoegen.

- Typ in het deelvenster Selecteren de gebruikersnaam of groepsnaam in het zoekvak.

- Selecteer de gebruiker of groep in de zoekresultaten.

- Wanneer u klaar bent met het selecteren van de gebruikers en groepen die u wilt toevoegen, kiest u Selecteren.

Notitie

Wanneer u zich richt op uw gebruikers en groepen, kunt u geen gebruikers selecteren die verificatie op basis van sms hebben geconfigureerd. Dit komt doordat gebruikers met een federatieve referentie voor hun gebruikersobject worden geblokkeerd om te voorkomen dat externe gebruikers worden toegevoegd aan instellingen voor uitgaande toegang. Als tijdelijke oplossing kunt u de Microsoft Graph API gebruiken om de object-id van de gebruiker rechtstreeks toe te voegen of een groep toe te voegen waartoe de gebruiker behoort.

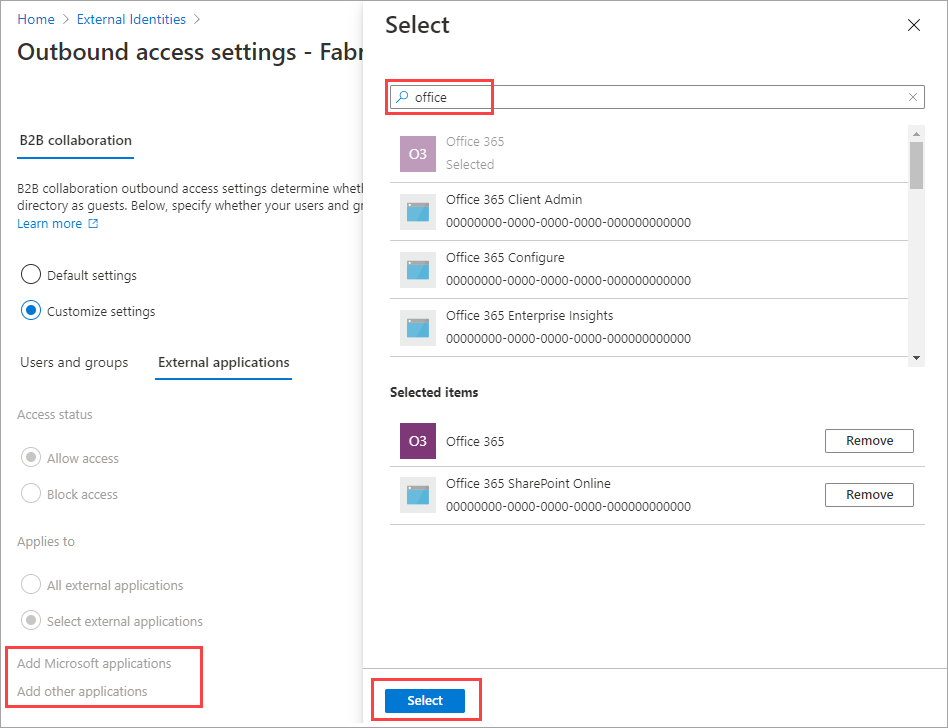

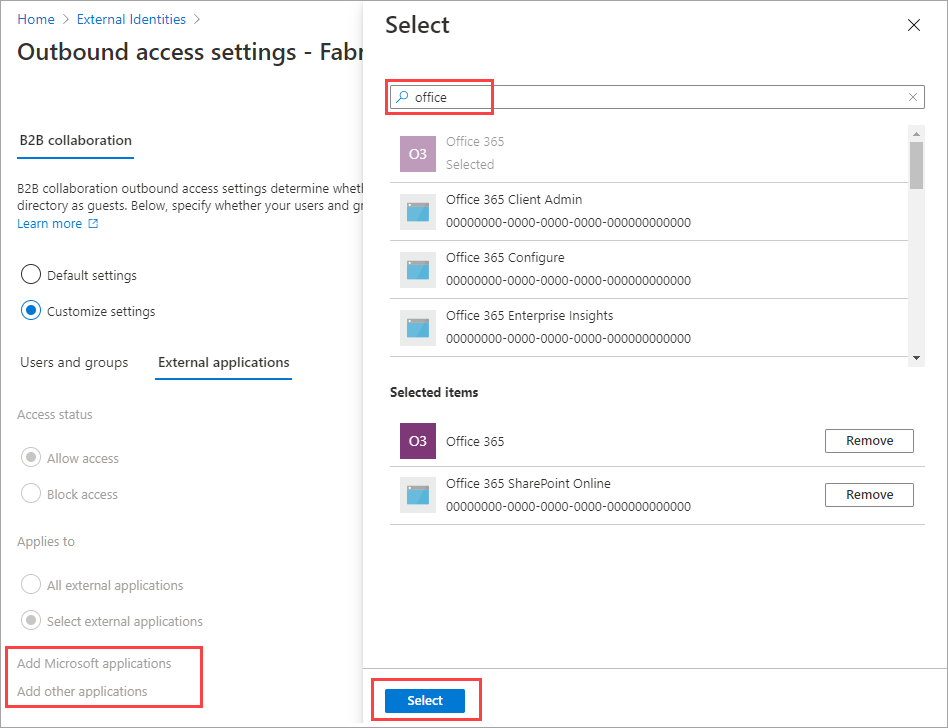

Selecteer het tabblad Externe toepassingen.

Selecteer onder Toegangsstatus een van de volgende opties:

- Toegang toestaan: hiermee wordt toegestaan dat de externe toepassingen die zijn opgegeven onder Van toepassing op toegankelijk zijn voor uw gebruikers via B2B-samenwerking.

- Toegang blokkeren: hiermee worden de externe toepassingen die zijn opgegeven onder Van toepassing op geblokkeerd voor toegang door uw gebruikers via B2B-samenwerking.

Selecteer een van de volgende opties onder Van toepassing op:

- Alle externe toepassingen: past de actie die u hebt gekozen onder Toegangsstatus op al uw externe toepassingen toe.

- Externe toepassingen selecteren: past de actie die u hebt gekozen onder Toegangsstatus op al uw externe toepassingen toe.

Notitie

Als u de toegang blokkeert voor alle externe toepassingen, moet u ook de toegang voor al uw gebruikers en groepen blokkeren (op het tabblad Gebruikers en groepen).

Als u Externe toepassingen selecteren hebt gekozen, gaat u als volgt te werk voor elke toepassing die u wilt toevoegen:

- Selecteer Microsoft-toepassingen toevoegen of andere toepassingen toevoegen.

- Typ in het zoekvak de naam van de toepassing of de toepassings-id (de client-app-id of de resource-app-id). Selecteer vervolgens de toepassing in de zoekresultaten. Herhaal dit voor elke toepassing die u wilt toevoegen.

- Als u klaar bent met het selecteren van toepassingen, kiest u Selecteren.

Selecteer Opslaan.

Uitgaande vertrouwensinstellingen wijzigen

(Deze sectie is van toepassing op Alleen organisatie-instellingen .)