De eigenschappen van B2B-gastgebruikers begrijpen en beheren

Van toepassing op: Externe tenants

Externe tenants van werknemers (meer informatie)

van werknemers (meer informatie)

B2B-samenwerking is een mogelijkheid van Microsoft Entra Externe ID waarmee u kunt samenwerken met gebruikers en partners buiten uw organisatie. Met B2B-samenwerking wordt een externe gebruiker uitgenodigd om u aan te melden bij uw Microsoft Entra-organisatie met behulp van hun eigen referenties. Deze B2B-samenwerkingsgebruiker heeft vervolgens toegang tot de apps en resources die u met hen wilt delen. Er wordt een gebruikersobject gemaakt voor de B2B-samenwerkingsgebruiker in dezelfde directory als uw werknemers. B2B-samenwerkingsgebruikersobjecten hebben standaard beperkte bevoegdheden in uw directory en ze kunnen worden beheerd als werknemers, worden toegevoegd aan groepen, enzovoort. In dit artikel worden de eigenschappen van dit gebruikersobject en manieren besproken om het te beheren.

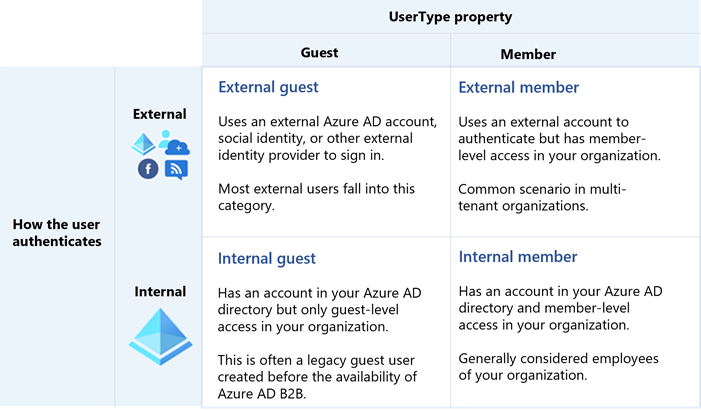

In de volgende tabel worden gebruikers van B2B-samenwerking beschreven op basis van hoe ze zich verifiëren (intern of extern) en hun relatie met uw organisatie (gast of lid).

- Externe gast: de meeste gebruikers die vaak worden beschouwd als externe gebruikers of gasten vallen in deze categorie. Deze B2B-samenwerkingsgebruiker heeft een account in een externe Microsoft Entra-organisatie of een externe id-provider (zoals een sociale identiteit) en heeft machtigingen op gastniveau in de resourceorganisatie. Het gebruikersobject dat is gemaakt in de microsoft Entra-resourcemap heeft een UserType of Guest.

- Extern lid: Deze B2B-samenwerkingsgebruiker heeft een account in een externe Microsoft Entra-organisatie of een externe id-provider (zoals een sociale identiteit) en toegang op lidniveau tot resources in uw organisatie. Dit scenario is gebruikelijk in organisaties die bestaan uit meerdere tenants, waarbij gebruikers worden beschouwd als onderdeel van de grotere organisatie en toegang op lidniveau nodig hebben tot resources in de andere tenants van de organisatie. Het gebruikersobject dat is gemaakt in de resourcemap Microsoft Entra heeft een UserType of Member.

- Interne gast: Voordat Microsoft Entra B2B-samenwerking beschikbaar was, was het gebruikelijk om samen te werken met distributeurs, leveranciers, leveranciers en anderen door interne referenties voor hen in te stellen en ze als gast aan te wijzen door het gebruikersobject UserType in te stellen op Guest. Als u dergelijke interne gastgebruikers hebt, kunt u hen uitnodigen om B2B-samenwerking te gebruiken, zodat ze hun eigen referenties kunnen gebruiken, zodat hun externe id-provider verificatie en de levenscyclus van hun account kan beheren.

- Intern lid: Deze gebruikers worden over het algemeen beschouwd als werknemers van uw organisatie. De gebruiker wordt intern geverifieerd via Microsoft Entra-id en het gebruikersobject dat is gemaakt in de resource Microsoft Entra-directory heeft een UserType of Member.

Het gebruikerstype dat u kiest, heeft de volgende beperkingen voor apps of services (maar zijn niet beperkt tot):

| App of service | Beperkingen |

|---|---|

| Power BI | - Ondersteuning voor UserType Member in Power BI is momenteel in preview. Zie Power BI-inhoud distribueren naar externe gastgebruikers met Microsoft Entra B2B voor meer informatie. |

| Azure Virtual Desktop | - Extern lid en externe gast worden niet ondersteund in Azure Virtual Desktop. |

Belangrijk

De functie voor eenmalige wachtwoordcode voor e-mail is nu standaard ingeschakeld voor alle nieuwe tenants en voor bestaande tenants waarvoor u deze niet expliciet hebt uitgeschakeld. Wanneer deze functie is uitgeschakeld, wordt de methode voor terugvalverificatie gevraagd om genodigden te vragen een Microsoft-account te maken.

Uitnodiging inwisselen

Laten we nu eens kijken hoe een Microsoft Entra B2B-samenwerkingsgebruiker eruitziet in Microsoft Entra Externe ID.

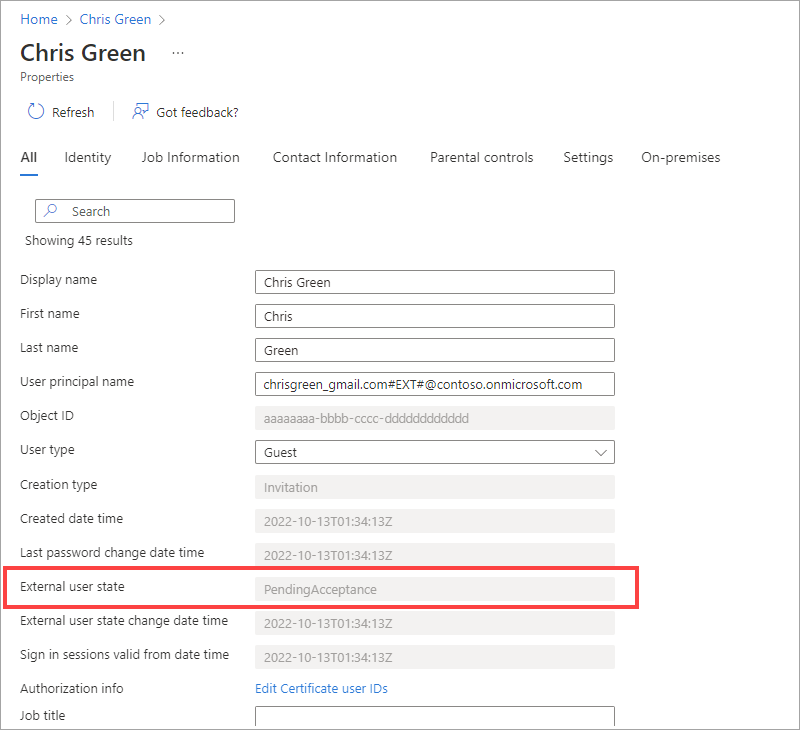

Voordat uitnodiging wordt ingewisseld

B2B-samenwerkingsgebruikersaccounts zijn het resultaat van het uitnodigen van gastgebruikers om samen te werken met behulp van de eigen referenties van de gastgebruikers. Wanneer de uitnodiging in eerste instantie naar de gastgebruiker wordt verzonden, wordt er een account in uw tenant gemaakt. Aan dit account zijn geen referenties gekoppeld, omdat verificatie wordt uitgevoerd door de id-provider van de gastgebruiker. De eigenschap Identiteiten voor het gastgebruikersaccount in uw directory is ingesteld op het organisatiedomein van de host totdat de gast zijn uitnodiging inwisselt. De gebruiker die de uitnodiging verzendt, wordt toegevoegd als een standaardwaarde voor het sponsorkenmerk op het gastgebruikersaccount. In het beheercentrum wordt in het profiel van de uitgenodigde gebruiker de status Uitnodiging van acceptatie in behandeling weergegeven. Als u een query uitvoert voor externalUserState het gebruik van de Microsoft Graph API, wordt dit geretourneerd Pending Acceptance.

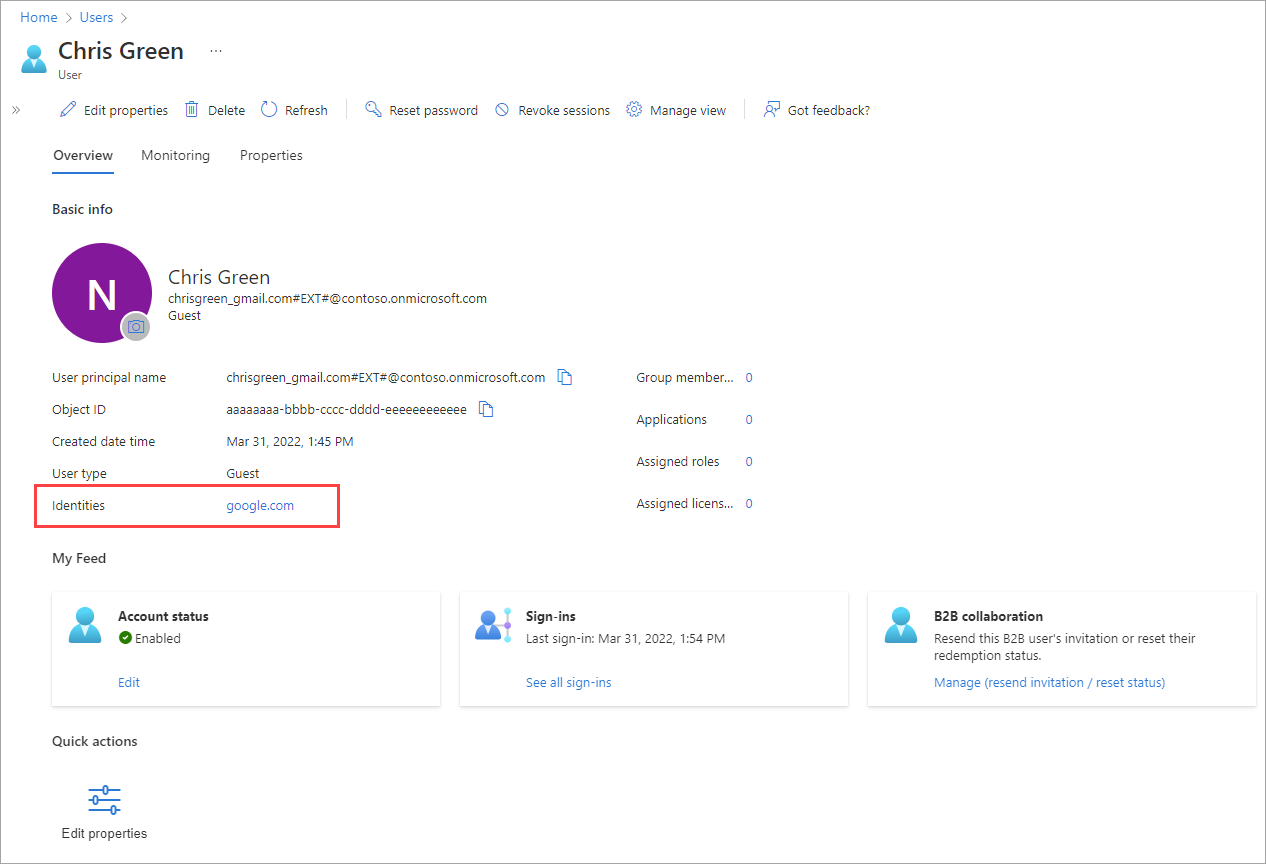

Na inwisseling van uitnodiging

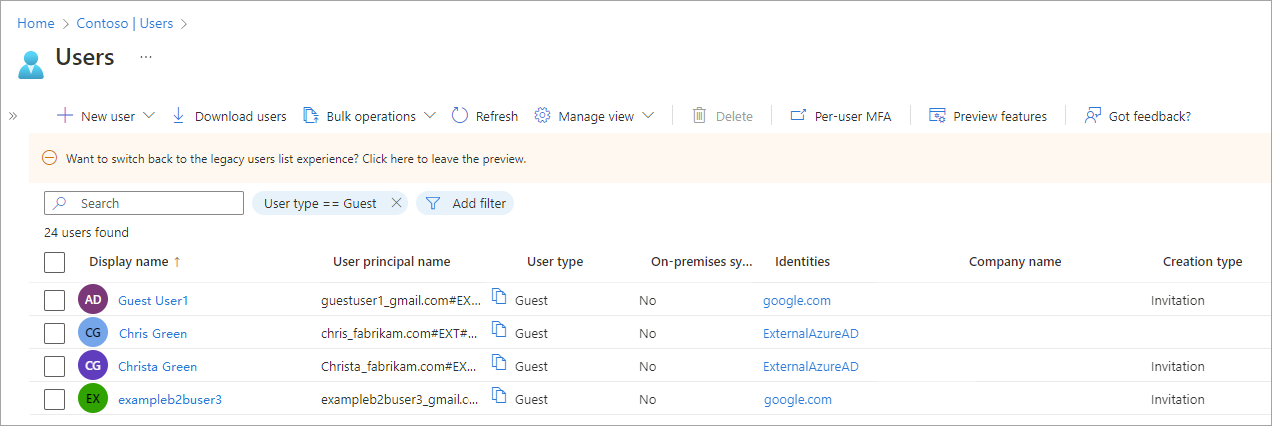

Nadat de B2B-samenwerkingsgebruiker de uitnodiging heeft geaccepteerd, wordt de eigenschap Identiteiten bijgewerkt op basis van de id-provider van de gebruiker.

Als de B2B-samenwerkingsgebruiker een Microsoft-account of referenties van een andere externe id-provider gebruikt, weerspiegelen identiteiten de id-provider, bijvoorbeeld Microsoft-account, google.com of facebook.com.

Als de B2B-samenwerkingsgebruiker referenties van een andere Microsoft Entra-organisatie gebruikt, is Identiteiten ExternalAzureAD.

Voor externe gebruikers die interne referenties gebruiken, wordt de eigenschap Identiteiten ingesteld op het organisatiedomein van de host. De gesynchroniseerde eigenschap Directory is Ja als het account zich in de on-premises Active Directory van de organisatie bevindt en is gesynchroniseerd met Microsoft Entra-id of Nee als het account een Microsoft Entra-account in de cloud is. De informatie over adreslijstsynchronisatie is ook beschikbaar via de

onPremisesSyncEnabledeigenschap in Microsoft Graph.

Belangrijkste eigenschappen van de Microsoft Entra B2B-samenwerkingsgebruiker

User Principal Name

De UPN voor een B2B-samenwerkingsgebruikersobject (d.w.z. de gastgebruikers) bevat het e-mailadres van de gastgebruiker, gevolgd door #EXT#, gevolgd door de tenantname.onmicrosoft.com. Als de gebruiker john@contoso.com bijvoorbeeld wordt toegevoegd als een externe gebruiker in de directory fabrikam, wordt de UPN john_contoso.com#EXT#@fabrikam.onmicrosoft.com.

Gebruikerstype

Deze eigenschap geeft de relatie aan van de gebruiker met de hosttenancy. Deze eigenschap kan twee waarden hebben:

Lid: Deze waarde geeft een werknemer van de hostorganisatie en een gebruiker in de salarisadministratie van de organisatie aan. Deze gebruiker verwacht bijvoorbeeld toegang te hebben tot interne sites. Deze gebruiker wordt niet beschouwd als een externe samenwerker.

Gast: Deze waarde geeft een gebruiker aan die niet als intern wordt beschouwd voor het bedrijf, zoals een externe samenwerker, partner of klant. Een dergelijke gebruiker verwacht bijvoorbeeld geen interne memo van chief executive officer (CEO) te ontvangen of bedrijfsvoordelen te ontvangen.

Notitie

Het UserType heeft geen relatie met de wijze waarop de gebruiker zich aanmeldt, de directoryrol van de gebruiker, enzovoort. Met deze eigenschap wordt de relatie van de gebruiker met de hostorganisatie aangegeven en kan de organisatie beleidsregels afdwingen die afhankelijk zijn van deze eigenschap.

Identiteiten

Deze eigenschap geeft de primaire id-provider van de gebruiker aan. Een gebruiker kan verschillende id-providers hebben, die kunnen worden weergegeven door de koppeling naast Identiteiten in het profiel van de gebruiker te selecteren of door een query uit te voeren op de identities eigenschap via de Microsoft Graph API.

Notitie

Identiteiten en UserType zijn onafhankelijke eigenschappen. Een waarde van identiteiten impliceert geen bepaalde waarde voor UserType.

| Eigenschapswaarde identiteiten | Aanmeldingsstatus |

|---|---|

| ExternalAzureAD | Deze gebruiker bevindt zich in een externe organisatie en verifieert met behulp van een Microsoft Entra-account dat deel uitmaakt van de andere organisatie. |

| Microsoft-account | Deze gebruiker bevindt zich in een Microsoft-account en wordt geverifieerd met behulp van een Microsoft-account. |

| {hostdomein} | Deze gebruiker verifieert met behulp van een Microsoft Entra-account dat deel uitmaakt van deze organisatie. |

| google.com | Deze gebruiker heeft een Gmail-account en heeft zich geregistreerd met behulp van selfservice voor de andere organisatie. |

| facebook.com | Deze gebruiker heeft een Facebook-account en heeft zich geregistreerd met behulp van selfservice voor de andere organisatie. |

| Deze gebruiker heeft zich geregistreerd met behulp van Microsoft Entra Externe ID eenmalige wachtwoordcode (OTP). | |

| {issuer URI} | Deze gebruiker bevindt zich in een externe organisatie die geen Microsoft Entra-id als id-provider gebruikt, maar in plaats daarvan een SAML-provider (Security Assertion Markup Language) /WS-Fed-gebaseerde id-provider gebruikt. De URI van de verlener wordt weergegeven wanneer op het veld Identiteiten wordt geklikt. |

Aanmelden via telefoon wordt niet ondersteund voor externe gebruikers. B2B-accounts kunnen geen waarde gebruiken phone als id-provider.

Adreslijst gesynchroniseerd

De gesynchroniseerde eigenschap Directory geeft aan of de gebruiker wordt gesynchroniseerd met on-premises Active Directory en on-premises wordt geverifieerd. Deze eigenschap is Ja als het account zich in de on-premises Active Directory van de organisatie bevindt en wordt gesynchroniseerd met Microsoft Entra-id, of Nee als het account een Microsoft Entra-account in de cloud is. In Microsoft Graph komt de gesynchroniseerde eigenschap Directory overeen met onPremisesSyncEnabled.

Kunnen Microsoft Entra B2B-gebruikers worden toegevoegd als leden in plaats van gasten?

Normaal gesproken zijn een Microsoft Entra B2B-gebruiker en gastgebruiker synoniem. Daarom wordt een Microsoft Entra B2B-samenwerkingsgebruiker standaard toegevoegd als gebruiker met UserType ingesteld op Gast . In sommige gevallen is de partnerorganisatie echter lid van een grotere organisatie waartoe de hostorganisatie ook behoort. Zo ja, dan wil de hostorganisatie gebruikers in de partnerorganisatie mogelijk behandelen als leden in plaats van gasten. Gebruik de Microsoft Entra B2B Invitation Manager API's om een gebruiker van de partnerorganisatie toe te voegen aan of uit te nodigen als lid van de hostorganisatie.

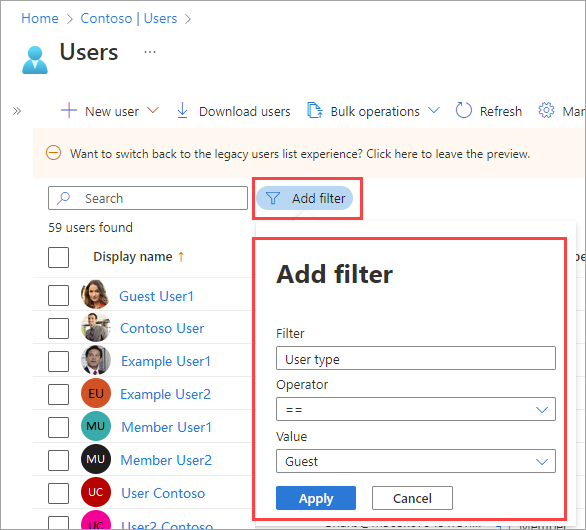

Filteren op gastgebruikers in de directory

In de lijst Gebruikers kunt u filter Toevoegen gebruiken om alleen de gastgebruikers in uw directory weer te geven.

UserType converteren

Het is mogelijk om UserType te converteren van Lid naar Gast en omgekeerd door het profiel van de gebruiker te bewerken in het Microsoft Entra-beheercentrum of met behulp van PowerShell. De eigenschap UserType vertegenwoordigt echter de relatie van de gebruiker met de organisatie. Daarom moet u deze eigenschap alleen wijzigen als de relatie van de gebruiker in de organisatie verandert. Als de relatie van de gebruiker verandert, moet de UPN (User Principal Name) worden gewijzigd? Moet de gebruiker toegang blijven hebben tot dezelfde resources? Moet een postvak worden toegewezen?

Machtigingen voor gastgebruikers

Gastgebruikers hebben standaard beperkte mapmachtigingen. Ze kunnen hun eigen profiel beheren, hun eigen wachtwoord wijzigen en informatie opvragen over andere gebruikers, groepen en apps. Ze kunnen echter niet alle directorygegevens lezen.

B2B-gastgebruikers worden niet ondersteund in gedeelde Microsoft Teams-kanalen. Zie B2B Direct Connect voor toegang tot gedeelde kanalen.

Er zijn mogelijk gevallen waarin u uw gastgebruikers hogere bevoegdheden wilt geven. U kunt een gastgebruiker toevoegen aan elke rol en zelfs de standaardbeperkingen voor gastgebruikers in de directory verwijderen om een gebruiker dezelfde bevoegdheden te geven als leden. Het is mogelijk om de standaardbeperkingen uit te schakelen, zodat een gastgebruiker in de bedrijfsadreslijst dezelfde machtigingen heeft als een lidgebruiker. Raadpleeg het artikel Gasttoegang beperken in Microsoft Entra Externe ID artikel voor meer informatie.

Kan ik gastgebruikers zichtbaar maken in de algemene adreslijst van Exchange?

Ja. Gastobjecten zijn standaard niet zichtbaar in de algemene adreslijst van uw organisatie, maar u kunt Microsoft Graph PowerShell gebruiken om ze zichtbaar te maken. Zie 'Gasten toevoegen aan de algemene adreslijst' in het microsoft 365-artikel over gasttoegang per groep voor meer informatie.

Kan ik het e-mailadres van een gastgebruiker bijwerken?

Als een gastgebruiker uw uitnodiging accepteert en het e-mailadres vervolgens wijzigt, wordt het nieuwe e-mailbericht niet automatisch gesynchroniseerd met het gastgebruikersobject in uw adreslijst. De e-maileigenschap wordt gemaakt via Microsoft Graph API. U kunt de e-maileigenschap bijwerken via de Microsoft Graph API, het Exchange-beheercentrum of Exchange Online PowerShell. De wijziging wordt doorgevoerd in het Microsoft Entra-gastgebruikersobject.