Resource-isolatie in één tenant

Veel scheidingsscenario's kunnen binnen één tenant worden bereikt. Indien mogelijk raden we u aan beheer te delegeren om omgevingen binnen één tenant te scheiden om de beste productiviteits- en samenwerkingservaring voor uw organisatie te bieden.

Resultaten

Resourcescheiding : met Microsoft Entra-directoryrollen, beveiligingsgroepen, beleid voor voorwaardelijke toegang, Azure-resourcegroepen, Azure-beheergroepen, beheereenheden (AU's) en andere besturingselementen kunt u de toegang tot resources beperken tot specifieke gebruikers, groepen en service-principals. Resources kunnen worden beheerd door afzonderlijke beheerders en kunnen afzonderlijke gebruikers, machtigingen en toegangsvereisten hebben.

Als voor een set resources unieke instellingen voor de hele tenant zijn vereist, of als er minimale risicotolerantie is voor onbevoegde toegang door tenantleden, of als er kritieke gevolgen kunnen optreden door configuratiewijzigingen, moet u isolatie bereiken in meerdere tenants.

Configuratiescheiding: in sommige gevallen hebben resources zoals toepassingen afhankelijkheden van tenantbrede configuraties, zoals verificatiemethoden of benoemde locaties. Houd rekening met deze afhankelijkheden bij het isoleren van resources. Globale beheerders kunnen de resource-instellingen en tenantbrede instellingen configureren die van invloed zijn op resources.

Als voor een set resources unieke tenantbrede instellingen zijn vereist of als de instellingen van de tenant moeten worden beheerd door een andere entiteit, moet u isolatie bewerkstelligen met meerdere tenants.

Beheer istratieve scheiding: met gedelegeerd beheer van Microsoft Entra ID kunt u het beheer van resources, zoals toepassingen en API's, gebruikers en groepen, resourcegroepen en beleid voor voorwaardelijke toegang, scheiden.

Globale beheerders kunnen volledige toegang tot alle vertrouwensbronnen detecteren en verkrijgen. U kunt controle en waarschuwingen instellen om te weten wanneer een beheerder een resource wijzigt als deze is geverifieerd.

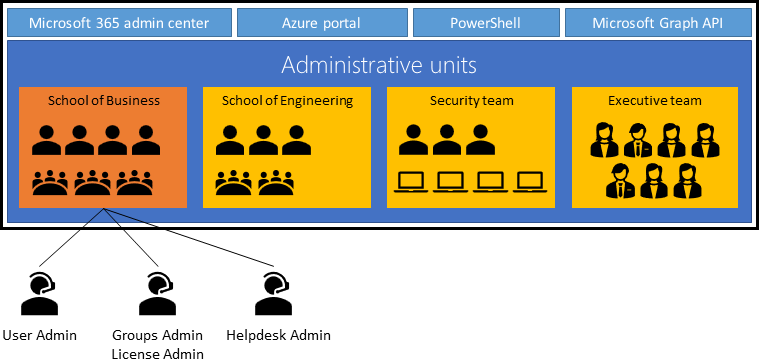

U kunt ook beheereenheden (AU) in Microsoft Entra ID gebruiken om een bepaald niveau van administratieve scheiding op te geven. Beheereenheden beperken de machtigingen voor een rol tot elk deel van uw organisatie dat u definieert. U kunt bijvoorbeeld via beheereenheden de rol Helpdeskbeheerder delegeren aan regionale ondersteuningsspecialisten, zodat deze alleen de gebruikers beheren in de regio die zij ondersteunen.

Beheereenheden kunnen worden gebruikt om gebruikers-, groeps- en apparaatobjecten te scheiden. Toewijzingen van deze eenheden kunnen worden beheerd door dynamische lidmaatschapsregels.

Met behulp van Privileged Identity Management (PIM) kunt u definiëren wie in uw organisatie de beste persoon is om de aanvraag voor rollen met hoge bevoegdheden goed te keuren. Bijvoorbeeld beheerders die globale beheerderstoegang nodig hebben om tenantbrede wijzigingen aan te brengen.

Notitie

Voor het gebruik van PIM is een P2-licentie voor Microsoft Entra ID P2 per persoon vereist.

Als u ervoor moet zorgen dat globale beheerders een specifieke resource niet kunnen beheren, moet u die resource isoleren in een afzonderlijke tenant met afzonderlijke globale beheerders. Dit kan met name belangrijk zijn voor back-ups. ZIe Richtlijnen voor autorisatie van meerdere gebruikers voor voorbeelden hiervan.

Veelvoorkomend gebruik

Een van de meest voorkomende toepassingen voor meerdere omgevingen in één tenant is het scheiden van productie van niet-productieresources. Binnen één tenant kunnen ontwikkelteams en toepassingseigenaren een afzonderlijke omgeving maken en beheren met test-apps, testgebruikers en groepen en testbeleid voor deze objecten; Op dezelfde manier kunnen ze niet-productie-exemplaren van Azure-resources en vertrouwde apps maken.

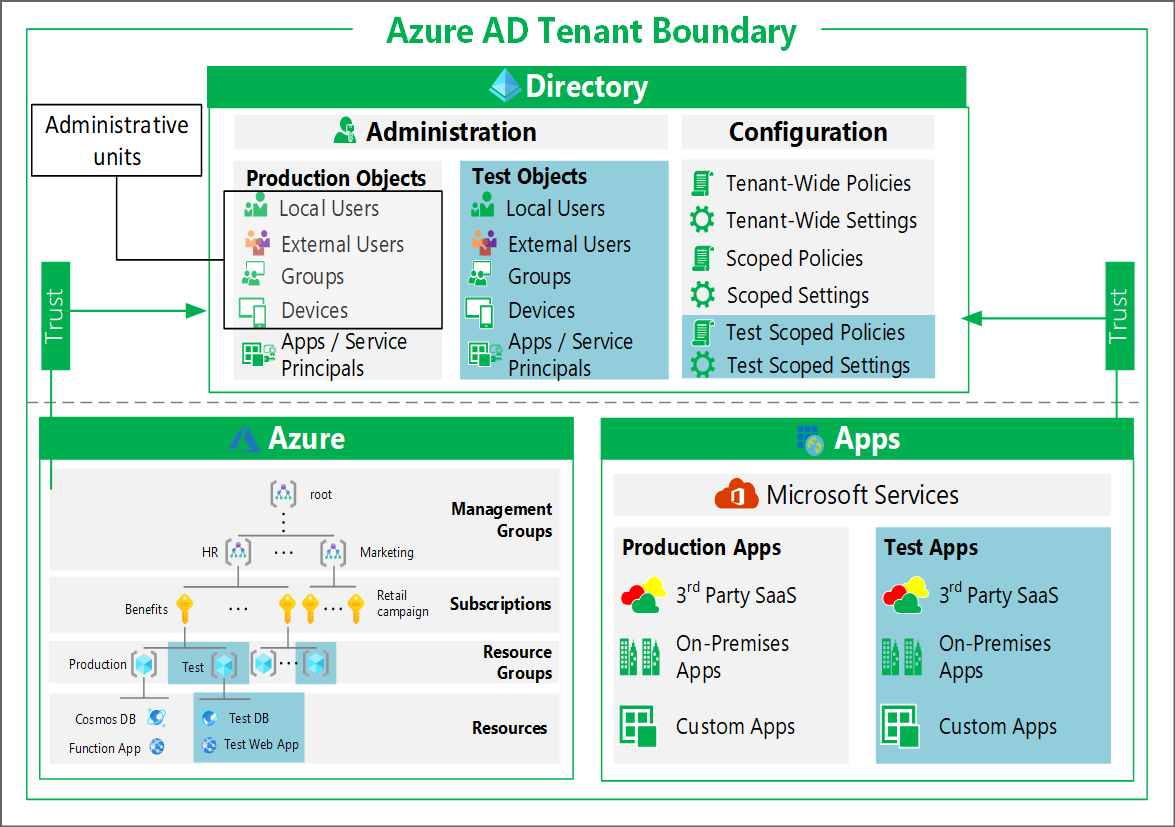

In het volgende diagram ziet u de niet-productieomgevingen en de productieomgeving.

In dit diagram zijn er niet-productie Azure-resources en niet-productieinstanties die zijn geïntegreerd in Microsoft Entra-toepassingen met gelijkwaardige niet-productiemapobjecten. In dit voorbeeld worden de niet-productiebronnen in de map gebruikt voor testdoeleinden.

Notitie

U kunt niet meer dan één Microsoft 365-omgeving in één Microsoft Entra-tenant hebben. U kunt echter meerdere Dynamics 365-omgevingen in één Microsoft Entra-tenant hebben.

Een ander scenario voor isolatie binnen één tenant kan een scheiding zijn tussen locaties, dochteronderneming of implementatie van gelaagd beheer (volgens het "Model voor bedrijfstoegang").

Met Azure RBAC-roltoewijzingen is beheer volgens bereiken van Azure-resources mogelijk. Op dezelfde manier biedt Microsoft Entra ID gedetailleerd beheer van Microsoft Entra ID die toepassingen vertrouwt via meerdere mogelijkheden, zoals voorwaardelijke toegang, filteren van gebruikers en groepen, toewijzingen van beheereenheden en toepassingstoewijzingen.

Als u volledige isolatie (inclusief fasering van configuratie op organisatieniveau) van Microsoft 365-services moet garanderen, moet u een isolatie van meerdere tenants kiezen.

Beheer volgens bereiken in één tenant

Beheer volgens bereiken voor Azure-resources

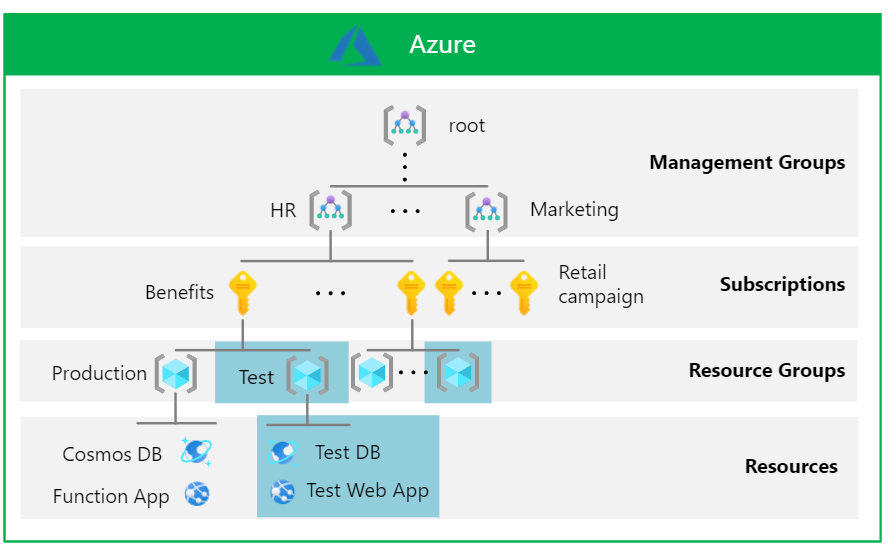

Met Azure RBAC kunt u een beheermodel ontwerpen met gedetailleerde bereiken en oppervlaktegebied. Bekijk de beheerhiërarchie in het volgende voorbeeld:

Notitie

Er zijn meerdere manieren om de beheerhiërarchie te definiëren op basis van de afzonderlijke vereisten, beperkingen en doelstellingen van een organisatie. Zie de Cloud Adoption Framework-richtlijnen voor het organiseren van Azure-resources voor meer informatie.

Beheergroep: u kunt rollen toewijzen aan specifieke beheergroepen, zodat ze geen invloed hebben op andere beheergroepen. In het bovenstaande scenario kan het HR-team een Azure-beleid definiëren om de regio's te controleren waar resources worden geïmplementeerd over alle HR-abonnementen.

Abonnement: u kunt rollen toewijzen aan een specifiek abonnement om te voorkomen dat dit van invloed is op andere resourcegroepen. In het bovenstaande voorbeeld kan het HR-team de rol Lezer toewijzen voor het abonnement Beloning, zonder een ander HR-abonnement of een abonnement van een ander team te lezen.

Resourcegroep: u kunt rollen toewijzen aan specifieke resourcegroepen, zodat ze geen invloed hebben op andere resourcegroepen. In het bovenstaande voorbeeld kan het technische team van Beloning de rol Bijdrager toewijzen aan de testleider, zodat deze de testdatabase en de testwebtoepassing kan beheren of meer resources kan toevoegen.

Resourcegroep: u kunt rollen toewijzen aan specifieke resources, zodat ze geen invloed hebben op andere resources. In het bovenstaande voorbeeld kan het technische team van Benefits een gegevensanalist toewijzen aan de rol Cosmos DB-accountlezer, alleen voor het testexemplaren van de Azure Cosmos DB-database, zonder de testweb-app of een productieresource te verstoren.

Zie Ingebouwde rollen in Azure en Wat is op rollen gebaseerd toegangsbeheer in Azure (Azure RBAC)? voor meer informatie.

Dit is een hiërarchische structuur, dus hoe hoger in de hiërarchie, hoe meer bereik, zichtbaarheid en impact er is op lagere niveaus. Bereiken op het hoogste niveau zijn van invloed op alle Azure-resources in de grens van de Microsoft Entra-tenant. Dit betekent ook dat machtigingen op meerdere niveaus kunnen worden toegepast. Het risico dat dit introduceert, is dat het toewijzen van rollen hoger in de hiërarchie meer toegang kan bieden lager in het bereik dan bedoeld is. Microsoft Entra (formeel CloudKnox) is een Microsoft-product dat zichtbaarheid en herstel biedt om het risico te verminderen. Enkele details zijn als volgt:

De hoofdbeheergroep definieert Azure-beleidsregels en RBAC-roltoewijzingen die worden toegepast op alle abonnementen en resources.

Globale beheerders kunnen bovendien hun toegang uitbreiden, zodat ze alle Azure-abonnementen en -beheergroepen kunnen beheren.

Beide bereiken op het hoogste niveau moeten strikt worden bewaakt. Het is belangrijk om andere dimensies van resource-isolatie, zoals netwerken, te plannen. Zie Aanbevolen procedures van Azure voor netwerkbeveiliging algemene richtlijnen voor Azure-netwerken. IaaS-workloads (Infrastructure as a Service) hebben speciale scenario's waarbij zowel identiteits- als resource-isolatie deel moeten uitmaken van het algehele ontwerp en de strategie.

Overweeg om gevoelige of testbronnen te isoleren op basis van de conceptuele architectuur met Azure-landingszones. Het identiteitsabonnement moet bijvoorbeeld worden toegewezen aan een gescheiden beheergroep en alle abonnementen voor ontwikkelingsdoeleinden kunnen worden gescheiden in de beheergroep 'Sandbox'. Meer details zijn te vinden in de Enterprise-Scale-documentatie. Scheiding voor testdoeleinden binnen één tenant wordt ook overwogen in de beheergroephiërarchie van de referentiearchitectuur.

Scoped management voor Microsoft Entra ID vertrouwende toepassingen

Het patroon voor het bereikbeheer van Microsoft Entra ID vertrouwende toepassingen wordt beschreven in de volgende sectie.

Microsoft Entra ID ondersteunt het configureren van meerdere exemplaren van aangepaste en SaaS-apps, maar niet de meeste Microsoft-services, tegen dezelfde map met onafhankelijke gebruikerstoewijzingen. Het bovenstaande voorbeeld bevat zowel een productie- als een testversie van de reistoepassing. U kunt preproductieversies implementeren op basis van de bedrijfstenant om app-specifieke configuratie en beleidsscheiding te bereiken waarmee workloadeigenaren tests kunnen uitvoeren met hun bedrijfsreferenties. Niet-productiemapobjecten, zoals testgebruikers en testgroepen, zijn gekoppeld aan de niet-productietoepassing met afzonderlijk eigendom van deze objecten.

Er zijn tenantbrede aspecten die van invloed zijn op alle vertrouwde toepassingen in de grens van de Microsoft Entra-tenant, waaronder:

Globale beheerders kunnen alle tenantbrede instellingen beheren.

Andere directoryrollen, zoals Gebruikersbeheerder, Beheerder en Beheerders voor voorwaardelijke toegang, kunnen de configuratie voor de hele tenant beheren binnen het bereik van de rol.

Configuratie-instellingen zoals toegestane verificatiemethoden, hybride configuraties, vermelding van toegestane domeinen via B2B-samenwerking en benoemde locaties zijn tenantbreed.

Notitie

Microsoft Graph-API-machtigingen en toestemmingsmachtigingen kunnen niet worden beperkt tot een groep of leden van beheereenheden. Deze machtigingen worden toegewezen op directoryniveau, alleen resourcespecifieke toestemming staat een bereik toe op resourceniveau (momenteel beperkt tot Microsoft Teams-chatmachtigingen)

Belangrijk

De levenscyclus van Microsoft SaaS-services, zoals Office 365, Microsoft Dynamics en Microsoft Exchange, is gebonden aan de Microsoft Entra-tenant. Als gevolg hiervan vereisen meerdere exemplaren van deze services noodzakelijkerwijs meerdere Microsoft Entra-tenants. Zie de documentatie voor afzonderlijke services voor meer informatie over specifieke mogelijkheden voor beheer volgens bereiken.