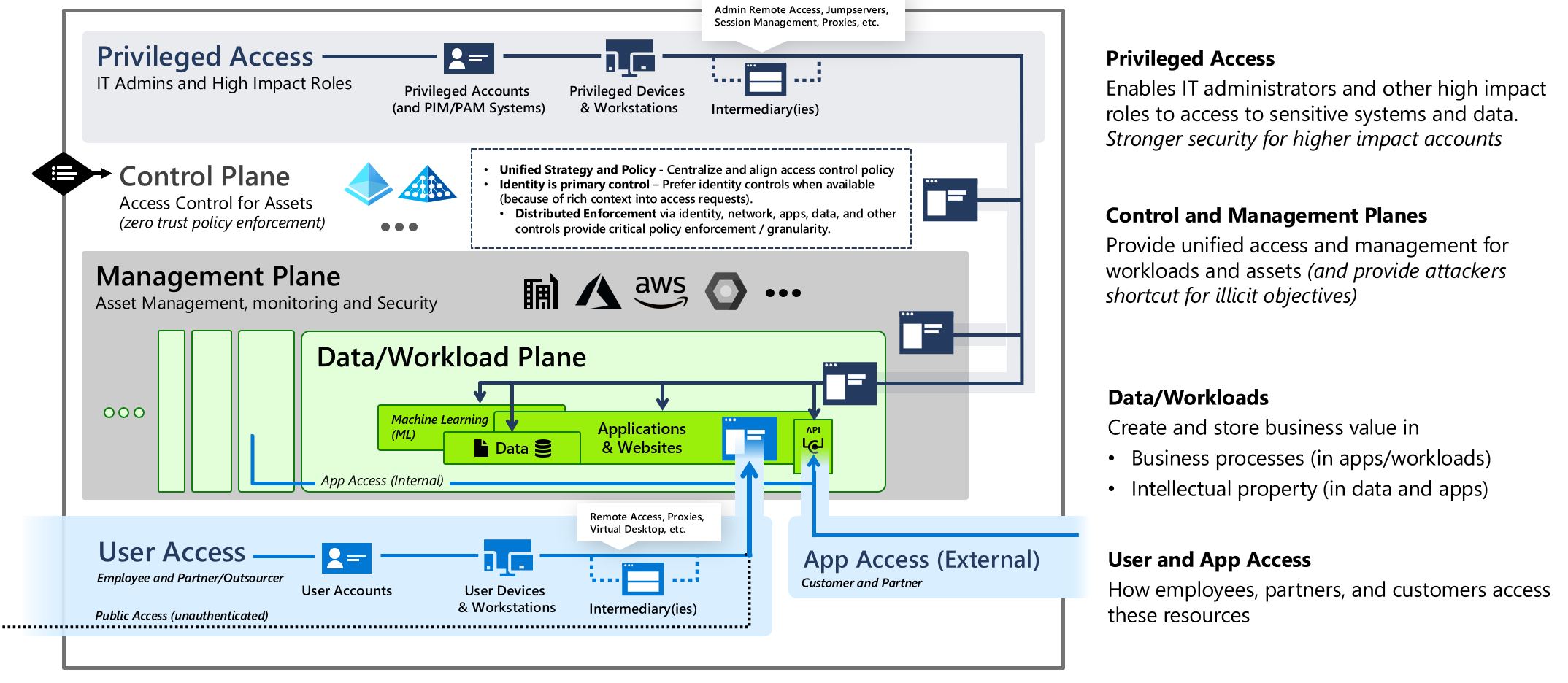

Model voor bedrijfstoegang

In dit document wordt een algemeen ondernemingstoegangsmodel beschreven dat de context bevat van hoe een strategie voor bevoorrechte toegang past. Zie het snelle moderniseringsplan (RaMP) voor een roadmap voor het aannemen van een strategie voor bevoorrechte toegang. Voor implementatierichtlijnen voor het implementeren hiervan raadpleegt u de implementatie van bevoegde toegang

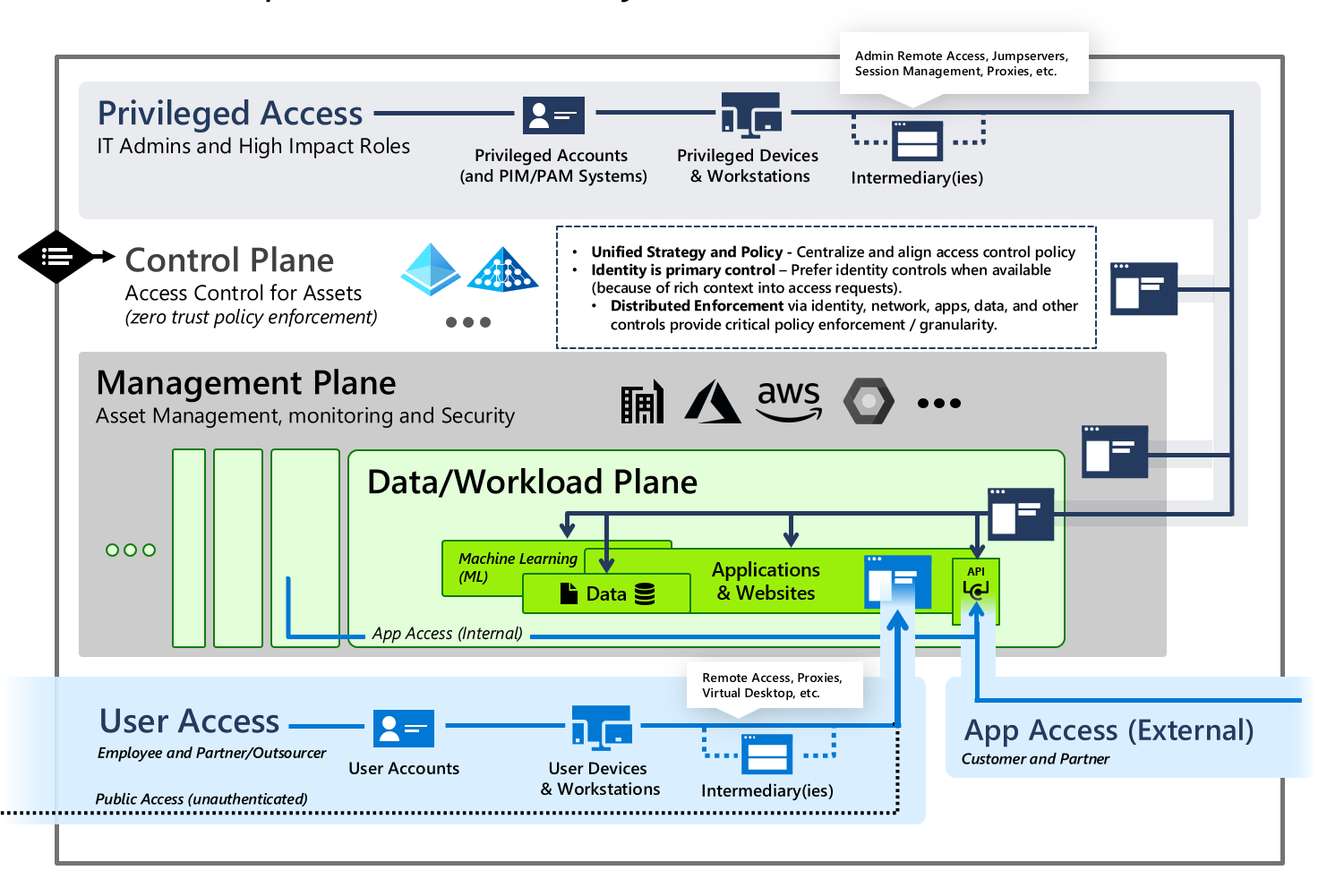

De strategie voor bevoegde toegang maakt deel uit van een algemene strategie voor toegangsbeheer voor ondernemingen. Dit ondernemingstoegangsmodel laat zien hoe bevoorrechte toegang in een algemeen enterprise-toegangsmodel past.

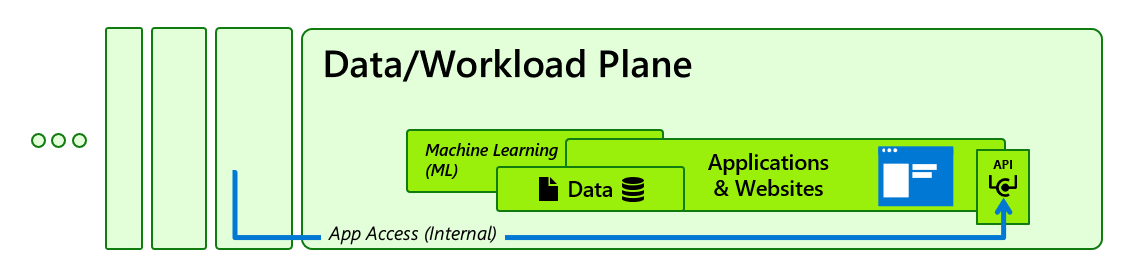

De primaire opslag van bedrijfswaarde die een organisatie moet beveiligen, bevindt zich in het gegevens-/workloadvlak:

In de toepassingen en gegevens wordt meestal een groot percentage van de organisatie opgeslagen:

- Bedrijfsprocessen in toepassingen en workloads

- Intellectueel eigendom in gegevens en toepassingen

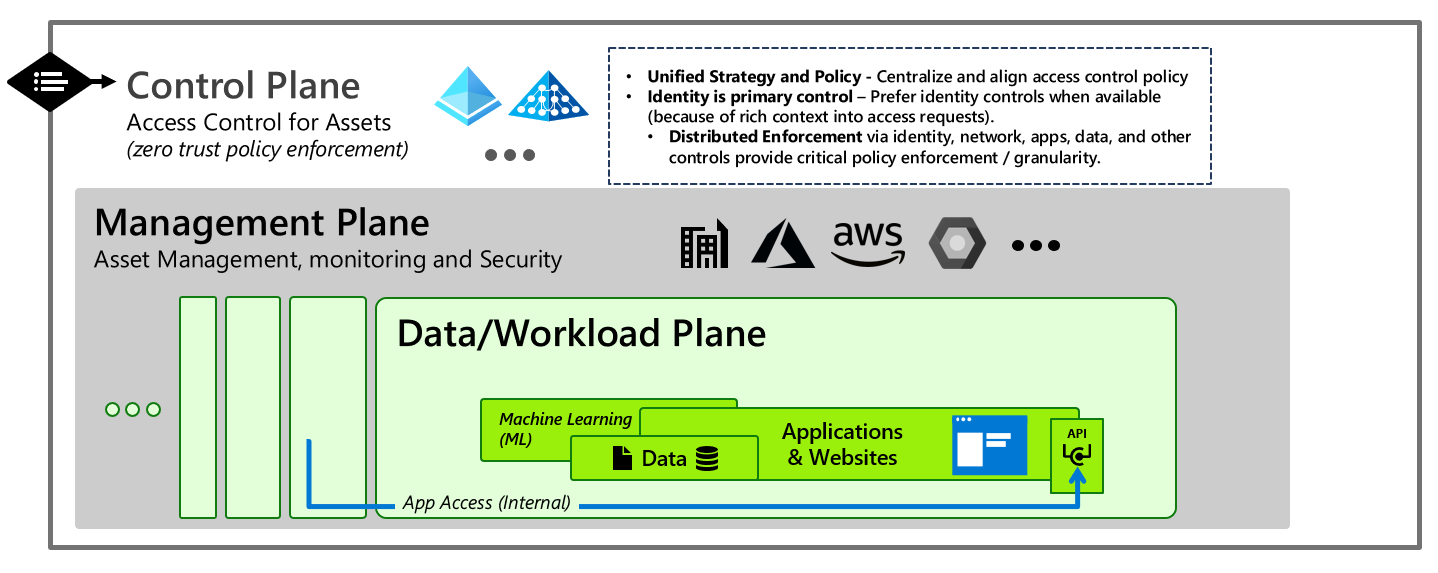

De IT-organisatie van het bedrijf beheert en ondersteunt de workloads en de infrastructuur waarop ze worden gehost, ongeacht of deze on-premises, on-premises, in Azure of een externe cloudprovider is, waarmee een beheervlak wordt gemaakt. Voor het bieden van consistent toegangsbeheer voor deze systemen in de hele onderneming is een besturingsvlak vereist op basis van gecentraliseerde bedrijfsidentiteitssysteem(en), vaak aangevuld met netwerktoegangsbeheer voor oudere systemen, zoals operationele technologie (OT)-apparaten.

Elk van deze vliegtuigen heeft de controle over de gegevens en workloads op grond van hun functies, waardoor aanvallers een aantrekkelijk pad kunnen maken om misbruik te maken als ze controle kunnen krijgen over beide vliegtuigen.

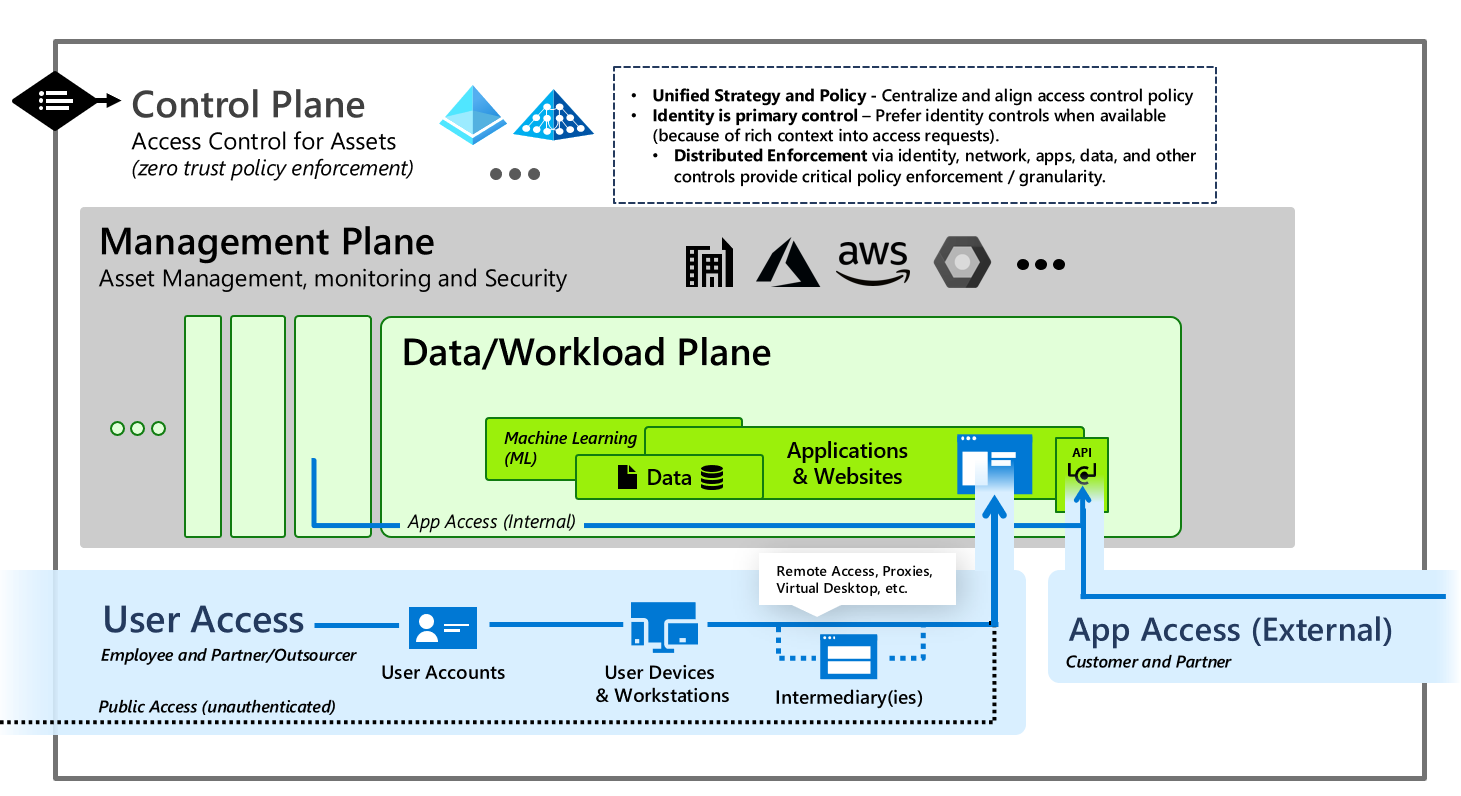

Voor deze systemen om bedrijfswaarde te creëren, moeten ze toegankelijk zijn voor interne gebruikers, partners en klanten die hun werkstations of apparaten gebruiken (vaak met externe toegangsoplossingen) - het maken van toegangspaden voor gebruikers . Ze moeten ook programmatisch beschikbaar zijn via APPLICATION Programming Interfaces (API's) om procesautomatisering te vergemakkelijken, waardoor toegangspaden voor toepassingen worden gemaakt.

Ten slotte moeten deze systemen worden beheerd en onderhouden door IT-medewerkers, ontwikkelaars of anderen in de organisaties, waardoor bevoegde toegangspaden worden gemaakt. Vanwege de hoge mate van controle die ze bieden over bedrijfskritieke activa in de organisatie, moeten deze trajecten strikt worden beschermd tegen compromissen.

Het bieden van consistent toegangsbeheer in de organisatie die productiviteit mogelijk maakt en risico's beperkt, vereist dat u

- Zero Trust-principes afdwingen voor alle toegang

- Stel dat er sprake is van inbreuk op andere onderdelen

- Expliciete validatie van vertrouwensrelatie

- Toegang tot minimale bevoegdheden

- Diepgaande beveiligings- en beleidshandhaving voor alle

- Interne en externe toegang om een consistente beleidstoepassing te garanderen

- Alle toegangsmethoden, waaronder gebruikers, beheerders, API's, serviceaccounts, enzovoort.

- Escalatie van onbevoegde bevoegdheden beperken

- Hiërarchie afdwingen– om controle van hogere vliegtuigen van lagere vliegtuigen te voorkomen (via aanvallen of misbruik van legitieme processen)

- Besturingsvlak

- Beheerlaag

- Gegevens-/workloadvlak

- Continu controleren op beveiligingsproblemen in de configuratie waardoor onbedoelde escalatie mogelijk is

- Afwijkingen bewaken en erop reageren die mogelijke aanvallen kunnen vertegenwoordigen

- Hiërarchie afdwingen– om controle van hogere vliegtuigen van lagere vliegtuigen te voorkomen (via aanvallen of misbruik van legitieme processen)

Evolutie van het verouderde AD-laagmodel

Het enterprise-toegangsmodel vervangt het verouderde laagmodel dat is gericht op het bevatten van onbevoegde escalatie van bevoegdheden in een on-premises Windows Server Active Directory-omgeving.

Het enterprise-toegangsmodel bevat deze elementen en volledige vereisten voor toegangsbeheer van een moderne onderneming die on-premises, meerdere clouds, interne of externe gebruikerstoegang omvat, en meer.

Uitbreiding van bereik op laag 0

Laag 0 wordt uitgebreid tot het besturingsvlak en behandelt alle aspecten van toegangsbeheer, inclusief netwerken waar het de enige/beste optie voor toegangsbeheer is, zoals verouderde OT-opties

Splitsingen op laag 1

Om de duidelijkheid en bruikbaarheid te vergroten, is wat laag 1 nu is gesplitst in de volgende gebieden:

- Beheervlak – voor bedrijfsbrede IT-beheerfuncties

- Gegevens-/workloadvlak : voor beheer per workload, die soms wordt uitgevoerd door IT-medewerkers en soms door bedrijfseenheden

Deze splitsing zorgt ervoor dat de focus zich richt op het beveiligen van bedrijfskritieke systemen en beheerrollen met een hoge intrinsieke bedrijfswaarde, maar beperkte technische controle. Bovendien is deze splitsing beter geschikt voor ontwikkelaars en DevOps-modellen versus te zwaar gericht op klassieke infrastructuurrollen.

Splitsingen op laag 2

Laag 2 is opgesplitst in de volgende gebieden om dekking te garanderen voor toegang tot toepassingen en de verschillende partner- en klantmodellen:

- Gebruikerstoegang : alle B2B-, B2C- en openbare toegangsscenario's

- App-toegang : voor api-toegangspaden en resulterende kwetsbaarheid voor aanvallen