Microsoft Entra Verbinding maken Health-agents voor AD FS

In dit artikel leert u hoe u de Microsoft Entra Verbinding maken Health-agents installeert en configureert. De volgende documentatie is specifiek voor installatie en bewaking van uw AD FS-infrastructuur met Microsoft Entra Verbinding maken Health. Zie Microsoft Entra Verbinding maken Health for Sync gebruiken voor informatie over het bewaken van Microsoft Entra Verbinding maken (Synchroniseren) met Microsoft Entra Verbinding maken Health. Zie Microsoft Entra Verbinding maken Health gebruiken met AD DS voor informatie over het bewaken van Active Directory-domein Services met Microsoft Entra Verbinding maken Health.

Meer informatie over het downloaden van de agents.

Notitie

Microsoft Entra Verbinding maken Health is niet beschikbaar in de onafhankelijke Cloud van China.

Vereisten

De volgende tabel bevat vereisten voor het gebruik van Microsoft Entra Verbinding maken Health:

| Vereiste | Beschrijving |

|---|---|

| U hebt een Microsoft Entra ID P1- of P2-abonnement. | Microsoft Entra Verbinding maken Health is een functie van Microsoft Entra ID P1 of P2. Zie Registreren voor Microsoft Entra ID P1 of P2 voor meer informatie. Als u gebruik wilt maken van een gratis proefversie van 30 dagen, raadpleegt u Gratis proberen. |

| U bent een globale beheerder in Microsoft Entra-id. | Momenteel kunnen alleen globale Beheer istrator-accounts statusagents installeren en configureren. Zie Beheer van uw Microsoft Entra-directory voor meer informatie. Met behulp van op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC) kunt u andere gebruikers in uw organisatie toegang geven tot Microsoft Entra Verbinding maken Health. Zie Azure RBAC voor Microsoft Entra Verbinding maken Health voor meer informatie. Belangrijk: Gebruik een werk- of schoolaccount om de agents te installeren. U kunt geen Microsoft-account gebruiken om de agents te installeren. Zie Registreren voor Azure als organisatie voor meer informatie. |

| De Microsoft Entra Verbinding maken Health-agent wordt op elke doelserver geïnstalleerd. | Statusagents moeten worden geïnstalleerd en geconfigureerd op doelservers, zodat ze gegevens kunnen ontvangen en bewakings- en analysemogelijkheden kunnen bieden. Als u bijvoorbeeld gegevens wilt ophalen uit uw AD FS-infrastructuur (Active Directory Federation Services), moet u de agent installeren op de AD FS-server en op de Web toepassingsproxy-server. Als u gegevens wilt ophalen uit uw on-premises AD Domain Services-infrastructuur, moet u de agent op de domeincontrollers installeren. |

| De Azure-service-eindpunten hebben uitgaande connectiviteit. | Tijdens de installatie en runtime vereist de agent verbinding met Microsoft Entra Verbinding maken Health-service-eindpunten. Als firewalls uitgaande connectiviteit blokkeren, voegt u de uitgaande connectiviteitseindpunten toe aan een acceptatielijst. |

| Uitgaande connectiviteit is gebaseerd op IP-adressen. | Zie Azure IP-bereiken voor informatie over firewallfilters op basis van IP-adressen. |

| TLS-inspectie voor uitgaand verkeer wordt gefilterd of uitgeschakeld. | De registratiestap van de agent of het uploaden van gegevens kan mislukken als er TLS-inspectie of beëindiging is voor uitgaand verkeer op de netwerklaag. Zie TLS-inspectie instellen voor meer informatie. |

| Firewallpoorten op de server voeren de agent uit. | De agent vereist dat de volgende firewallpoorten zijn geopend, zodat deze kan communiceren met de Microsoft Entra-Verbinding maken Health-service-eindpunten: - TCP-poort 443 - TCP-poort 5671 Voor de nieuwste versie van de agent is poort 5671 niet vereist. Voer een upgrade uit naar de nieuwste versie, zodat alleen poort 443 vereist is. Zie De vereiste poorten en protocollen voor hybride identiteiten voor meer informatie. |

| Als verbeterde beveiliging van Internet Explorer is ingeschakeld, staat u opgegeven websites toe. | Als verbeterde beveiliging van Internet Explorer is ingeschakeld, staat u de volgende websites toe op de server waarop u de agent installeert: - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://login.windows.net - https://aadcdn.msftauth.net - De federatieserver voor uw organisatie die wordt vertrouwd door Microsoft Entra-id (bijvoorbeeld https://sts.contoso.com). Zie Internet Explorer configureren voor meer informatie. Als u een proxy in uw netwerk hebt, raadpleegt u de opmerking die wordt weergegeven aan het einde van deze tabel. |

| PowerShell versie 5.0 of hoger is geïnstalleerd. | Windows Server 2016 bevat PowerShell-versie 5.0. |

Belangrijk

Windows Server Core biedt geen ondersteuning voor het installeren van de Microsoft Entra Verbinding maken Health-agent.

Notitie

Als u een maximaal vergrendelde en beperkte omgeving hebt, moet u meer URL's toevoegen dan de URL's in de tabellijsten voor verbeterde beveiliging van Internet Explorer. Voeg ook URL's toe die worden vermeld in de tabel in de volgende sectie.

Nieuwe versies van de agent en automatische upgrade

Als er een nieuwe versie van de statusagent wordt uitgebracht, worden alle bestaande, geïnstalleerde agents automatisch bijgewerkt.

Uitgaande connectiviteit met Azure-service-eindpunten

Tijdens de installatie en runtime moet de agent verbinding hebben met Microsoft Entra Verbinding maken Health-service-eindpunten. Als firewalls uitgaande connectiviteit blokkeren, moet u ervoor zorgen dat de URL's in de volgende tabel niet standaard worden geblokkeerd.

Schakel beveiligingsbewaking of -inspectie van deze URL's niet uit. Sta ze in plaats daarvan toe zoals u ander internetverkeer zou toestaan.

Deze URL's staan communicatie toe met Microsoft Entra Verbinding maken Health-service-eindpunten. Verderop in dit artikel leert u hoe u uitgaande connectiviteit kunt controleren met behulp van Test-AzureADConnectHealthConnectivity.

| Domeinomgeving | Vereiste Azure-service-eindpunten |

|---|---|

| Algemeen publiek | - *.blob.core.windows.net - *.aadconnecthealth.azure.com - **.servicebus.windows.net - Poort: 5671 (als 5671 is geblokkeerd, valt de agent terug op 443, maar we raden u aan poort 5671 te gebruiken. Dit eindpunt is niet vereist in de nieuwste versie van de agent.)- *.adhybridhealth.azure.com/- https://management.azure.com - https://policykeyservice.dc.ad.msft.net/ - https://login.windows.net - https://login.microsoftonline.com - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Dit eindpunt wordt alleen gebruikt voor detectiedoeleinden tijdens de registratie.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.net - https://www.microsoft.com |

| Azure Government | - *.blob.core.usgovcloudapi.net - *.servicebus.usgovcloudapi.net - *.aadconnecthealth.microsoftazure.us - https://management.usgovcloudapi.net - https://policykeyservice.aadcdi.azure.us - https://login.microsoftonline.us - https://secure.aadcdn.microsoftonline-p.com - https://www.office.com (Dit eindpunt wordt alleen gebruikt voor detectiedoeleinden tijdens de registratie.)- https://aadcdn.msftauth.net - https://aadcdn.msauth.net - https://autoupdate.msappproxy.us - http://www.microsoft.com - https://www.microsoft.com |

De agents downloaden

De Microsoft Entra Verbinding maken Health-agent downloaden en installeren:

- Zorg ervoor dat u voldoet aan de vereisten voor het installeren van Microsoft Entra Verbinding maken Health.

- Aan de slag met Microsoft Entra Verbinding maken Health voor AD FS:

- Aan de slag met Microsoft Entra Verbinding maken Health voor synchronisatie:

- Download en installeer de nieuwste versie van Microsoft Entra Verbinding maken. De statusagent voor synchronisatie wordt geïnstalleerd als onderdeel van de installatie van Microsoft Entra Verbinding maken (versie 1.0.9125.0 of hoger).

- Aan de slag met Microsoft Entra Verbinding maken Health voor AD Domain Services:

De agent voor AD FS installeren

Notitie

Uw AD FS-server moet gescheiden zijn van uw synchronisatieserver. Installeer de AD FS-agent niet op uw synchronisatieserver.

Notitie

De statusagent voor synchronisatie wordt geïnstalleerd als onderdeel van de installatie van Microsoft Entra Verbinding maken (versie 1.0.9125.0 of hoger). Als u probeert een eerdere versie van de statusagent voor AD FS te installeren op de Microsoft Entra Verbinding maken-server, krijgt u een foutmelding. Als u de statusagent voor AD FS op de computer moet installeren, moet u de nieuwste versie downloaden en vervolgens de versie verwijderen die is geïnstalleerd tijdens de installatie van Microsoft Entra Verbinding maken.

Voordat u de agent installeert, moet u ervoor zorgen dat de hostnaam van uw AD FS-server uniek is en niet aanwezig is in de AD FS-service.

Als u de installatie van de agent wilt starten, dubbelklikt u op het .exe bestand dat u hebt gedownload. Selecteer Installeren in het eerste dialoogvenster.

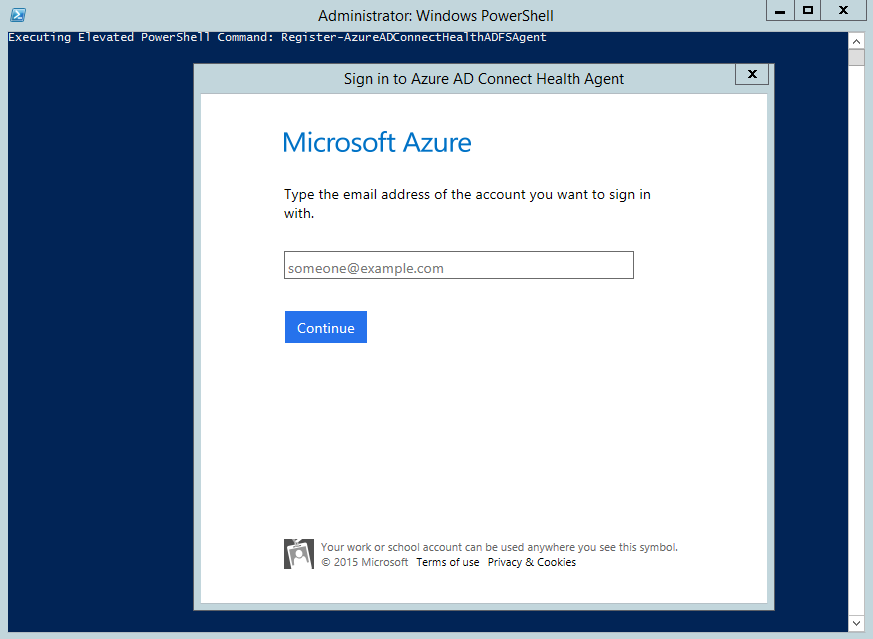

Wanneer u hierom wordt gevraagd, meldt u zich aan met een Microsoft Entra-account met machtigingen voor het registreren van de agent. Het account voor hybride identiteit Beheer istrator heeft standaard machtigingen.

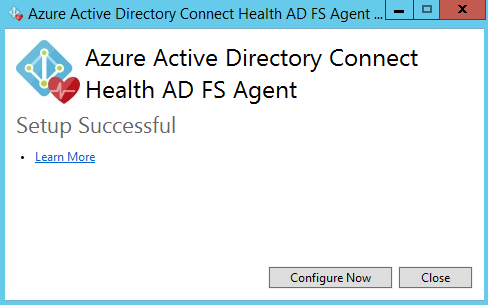

Nadat u zich hebt aangemeld, wordt het installatieproces voltooid en kunt u het venster sluiten.

Op dit moment moeten de agentservices automatisch toestaan dat de agent de vereiste gegevens veilig uploadt naar de cloudservice.

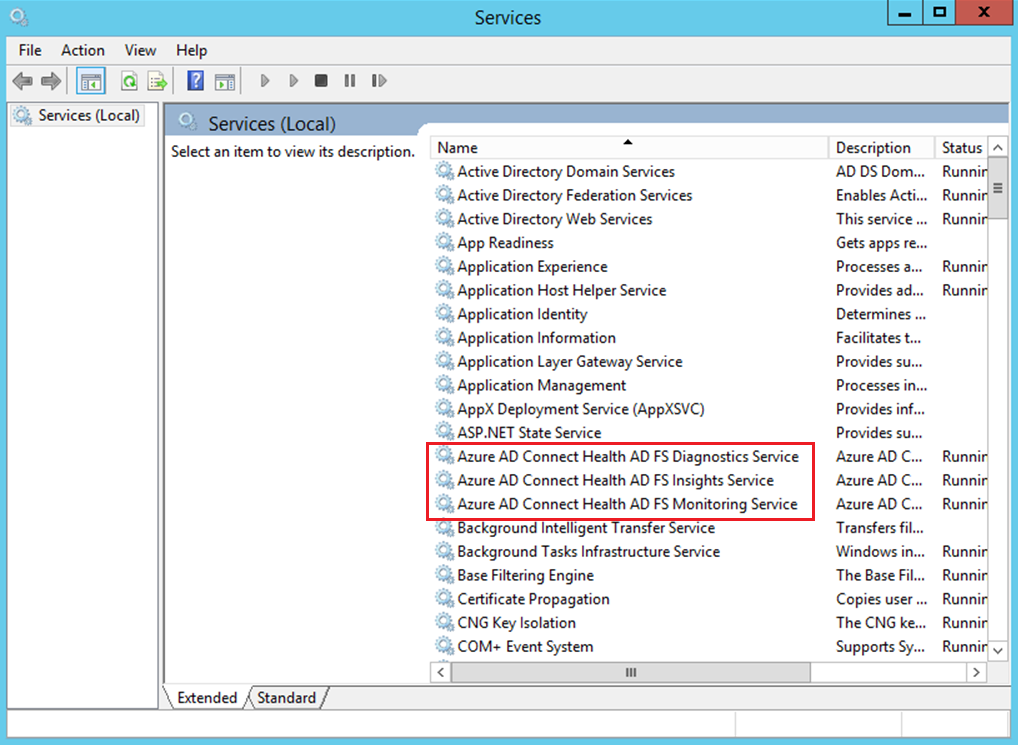

Als u wilt controleren of de agent is geïnstalleerd, zoekt u naar de volgende services op de server. Als de configuratie is voltooid, moeten deze services worden uitgevoerd. Anders worden ze gestopt totdat de configuratie is voltooid.

- Microsoft Entra Verbinding maken Agent Updater

- Microsoft Entra Verbinding maken Health Agent

Controle inschakelen voor AD FS

Notitie

Deze sectie is alleen van toepassing op AD FS-servers. U hoeft deze stappen niet uit te voeren op web-toepassingsproxy-servers.

De functie Usage Analytics moet gegevens verzamelen en analyseren, dus de Microsoft Entra Verbinding maken Health-agent heeft de informatie nodig in de AD FS-auditlogboeken. Deze logboeken zijn niet standaard ingeschakeld. Gebruik de volgende procedures om AD FS-controle in te schakelen en de AD FS-auditlogboeken op uw AD FS-servers te vinden.

Controle inschakelen voor AD FS

Open Serverbeheer op het startscherm en open lokaal beveiligingsbeleid. U kunt ook op de taakbalk Serverbeheer openen en vervolgens Extra/Lokaal beveiligingsbeleid selecteren.

Ga naar de map Security Instellingen\Local Policies\User Rights Assignment. Dubbelklik op Beveiligingscontroles genereren.

Controleer op het tabblad Lokale beveiligingsinstelling of het AD FS-serviceaccount wordt vermeld. Als deze niet wordt vermeld, selecteert u Gebruiker of groep toevoegen en voegt u het AD FS-serviceaccount toe aan de lijst. Selecteer vervolgens OK.

Als u controle wilt inschakelen, opent u een opdrachtpromptvenster als beheerder en voert u de volgende opdracht uit:

auditpol.exe /set /subcategory:"Application Generated" /failure:enable /success:enableKies Lokaal beveiligingsbeleid.

Belangrijk

De resterende stappen zijn alleen vereist voor primaire AD FS-servers.

Controle-eigenschappen op de AD FS-server inschakelen

- Open de module AD FS-beheer. (In Serverbeheer selecteert u Hulpprogramma's>AD FS-beheer.)

- Selecteer In het deelvenster Acties de optie Eigenschappen van federation-service bewerken.

- Selecteer in het dialoogvenster Eigenschappen van federation-service het tabblad Gebeurtenissen .

- Schakel de selectievakjes Geslaagde controles en Mislukte controles in en selecteer VERVOLGENS OK. Geslaagde controles en mislukte controles moeten standaard zijn ingeschakeld.

Controle-eigenschappen inschakelen op AD FS-server

Belangrijk

Deze stap is alleen vereist voor primaire AD FS-servers.

Open een PowerShell-venster en voer de volgende opdracht uit:

Set-AdfsProperties -AuditLevel Verbose

Het standaardcontroleniveau is ingeschakeld. Zie AD FS-auditverbetering in Windows Server 2016 voor meer informatie.

Uitgebreide logboekregistratie controleren

Ga als volgt te werk om te controleren of uitgebreide logboekregistratie is ingeschakeld.

Open een PowerShell-venster en voer de volgende opdracht uit:

Get-AdfsPropertiesControleer of het auditniveau is ingesteld op uitgebreid

Controle-instellingen voor AD FS-serviceaccount controleren

- Ga naar de map Security Instellingen\Local Policies\User Rights Assignment. Dubbelklik op Beveiligingscontroles genereren.

- Controleer op het tabblad Lokale beveiligingsinstelling of het AD FS-serviceaccount wordt vermeld. Als deze niet wordt vermeld, selecteert u Gebruiker of groep toevoegen en voegt u het AD FS-serviceaccount toe aan de lijst. Selecteer vervolgens OK.

- Kies Lokaal beveiligingsbeleid.

De AD FS-auditlogboeken controleren

Nadat u AD FS-auditlogboeken hebt ingeschakeld, moet u de AD FS-auditlogboeken kunnen controleren met behulp van logboeken.

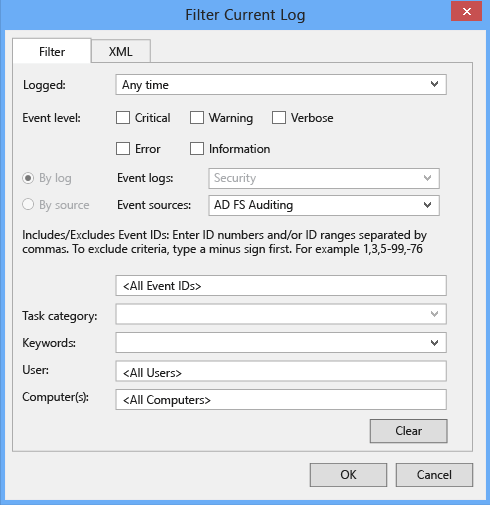

- Open Logboeken.

- Ga naar Windows-logboeken en selecteer Vervolgens Beveiliging.

- Selecteer Huidige logboeken filteren in het rechterdeelvenster.

- Voor gebeurtenisbronnen selecteert u AD FS-controle.

- Hier vindt u een volledige lijst met AD FS-gebeurtenissen.

Zie Operations-vragen voor meer informatie over auditlogboeken.

Waarschuwing

Met een groepsbeleid kan AD FS-controle worden uitgeschakeld. Als AD FS-controle is uitgeschakeld, zijn gebruiksanalyses over aanmeldingsactiviteiten niet beschikbaar. Zorg ervoor dat u geen groepsbeleid hebt dat AD FS-controle uitschakelt.

De volgende tabellen bevatten een lijst met veelvoorkomende gebeurtenissen die overeenkomen met gebeurtenissen op auditniveau

Basisgebeurtenissen op auditniveau

| Id | Gebeurtenisnaam | Beschrijving van evenement |

|---|---|---|

| 1200 | AppTokenSuccessAudit | De Federation Service heeft een geldig token uitgegeven. |

| 1201 | AppTokenFailureAudit | De Federation-service kan geen geldig token uitgeven. |

| 1202 | FreshCredentialSuccessAudit | De Federation Service heeft een nieuwe referentie gevalideerd. |

| 1203 | FreshCredentialFailureAudit | De Federation-service kan geen nieuwe referentie valideren. |

Zie de volledige lijst met AD FS-gebeurtenissen hier voor meer informatie.

Uitgebreide gebeurtenissen op auditniveau

| Id | Gebeurtenisnaam | Beschrijving van evenement |

|---|---|---|

| 299 | TokenIssuanceSuccessAudit | Er is een token uitgegeven voor de relying party. |

| 403 | RequestReceivedSuccessAudit | Er is een HTTP-aanvraag ontvangen. Zie audit 510 met dezelfde exemplaar-id voor headers. |

| 410 | RequestContextHeadersSuccessAudit | Volgende aanvraagcontextheaders aanwezig |

| 411 | SecurityTokenValidationFailureAudit | Tokenvalidatie is mislukt. Zie interne uitzondering voor meer informatie. |

| 412 | AuthenticationSuccessAudit | Een token van het type %3 voor relying party %4 is geverifieerd. Zie audit 501 met dezelfde exemplaar-id voor nummerweergave. |

| 500 | IssuedIdentityClaims | Meer informatie over de gebeurtenisvermelding met exemplaar-id %1. Er zijn mogelijk meer gebeurtenissen met dezelfde exemplaar-id met meer informatie. |

| 501 | CallerIdentityClaims | Meer informatie over de gebeurtenisvermelding met exemplaar-id %1. Er zijn mogelijk meer gebeurtenissen met dezelfde exemplaar-id met meer informatie. |

Zie de volledige lijst met AD FS-gebeurtenissen hier voor meer informatie.

Connectiviteit testen met de Microsoft Entra Verbinding maken Health-service

Af en toe verliest de Microsoft Entra Verbinding maken Health-agent de verbinding met de Microsoft Entra Verbinding maken Health-service. Oorzaken van dit verbindingsverlies kunnen netwerkproblemen, machtigingsproblemen en verschillende andere problemen zijn.

Als de agent langer dan twee uur geen gegevens naar de Microsoft Entra Verbinding maken Health-service kan verzenden, wordt de volgende waarschuwing weergegeven in de portal: Health Service-gegevens zijn niet up-to-date.

U kunt nagaan of de betreffende Microsoft Entra Verbinding maken Health-agent gegevens kan uploaden naar de Microsoft Entra Verbinding maken Health-service door de volgende PowerShell-opdracht uit te voeren:

Test-AzureADConnectHealthConnectivity -Role ADFS

De Role parameter gebruikt momenteel de volgende waarden:

ADFSSyncADDS

Notitie

Als u het connectiviteitsprogramma wilt gebruiken, moet u eerst de agent registreren. Als u de registratie van de agent niet kunt voltooien, moet u ervoor zorgen dat u voldoet aan alle vereisten voor Microsoft Entra Verbinding maken Health. Verbinding maken iviteit wordt standaard getest tijdens de registratie van de agent.

AD FS bewaken met Microsoft Entra Verbinding maken Health

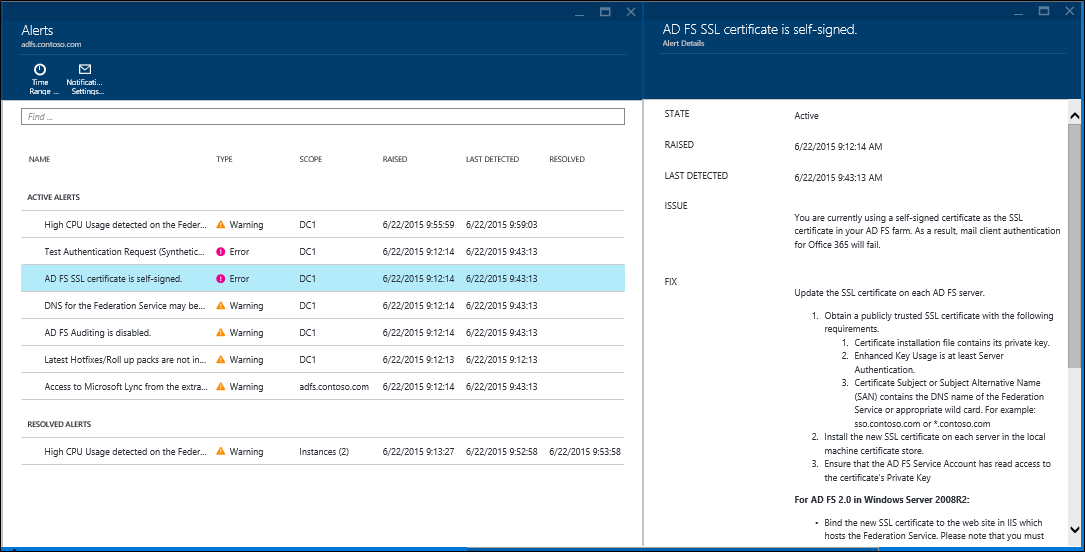

Waarschuwingen voor AD FS

In de sectie Microsoft Entra Verbinding maken Health Alerts vindt u de lijst met actieve waarschuwingen. Elke waarschuwing bevat relevante informatie, stappen voor het oplossen van het probleem en koppelingen naar gerelateerde documentatie.

U kunt dubbelklikken op een actieve of opgeloste waarschuwing om een nieuwe blade te openen met aanvullende informatie, stappen die u kunt nemen om de waarschuwing op te lossen en koppelingen naar relevante documentatie. U kunt ook u historische gegevens bekijken voor waarschuwingen die in het verleden zijn opgelost.

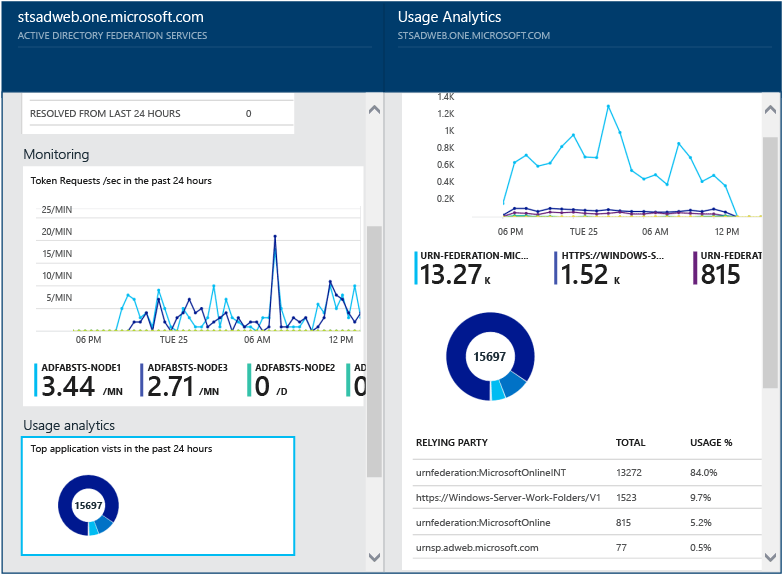

Gebruiksanalyses voor AD FS

Microsoft Entra Verbinding maken Health Usage Analytics analyseert het verificatieverkeer van uw federatieservers. U kunt dubbelklikken op het vakje voor gebruiksanalyses om een blade met gebruiksanalyses te openen waarin u bepaalde gegevens en groeperingen kunt zien.

Notitie

Om Gebruiksanalyses met AD FS te gebruiken, moet u AD FS-controle hebben ingeschakeld. Ga voor meer informatie naar Controles voor AD FS inschakelen.

Om aanvullende gegevens te selecteren geeft u een tijdsperiode op, of klikt u met de rechtermuisknop op de grafiek met gebruiksanalyses en selecteert u Grafiek bewerken om de groepering te wijzigen. Vervolgens kunt u de tijdsperiode opgeven, andere gegevens selecteren en de groepering wijzigen. U kunt de distributie van het verificatieverkeer op basis van verschillende metrische gegevens weergeven en alle gegevens groeperen met behulp van de relevante 'groeperen op'-parameters die in het volgende gedeelte worden beschreven:

Metriek: totaal aantal verzoeken: het totale aantal verzoeken dat door AD FS-servers is verwerkt.

| Groeperen op | Wat houdt de groepering in en waarom heeft dit zin? |

|---|---|

| Alle | Geeft het berekende totale aantal verzoeken weer dat door alle AD FS-servers is verwerkt. |

| Toepassing | Hiermee worden alle verzoeken gegroepeerd op basis van de beoogde Relying Party. Dankzij deze groep krijgt u meer inzicht in de percentages van al het verkeer die worden verwerkt per toepassing. |

| Server | Hiermee worden alle verzoeken gegroepeerd op basis van de server die het verzoek heeft verwerkt. Met deze groepering kunt u zien hoe de belasting van al het verkeer is verdeeld. |

| Workplace Join | Hiermee worden alle verzoeken gegroepeerd op verzoeken die worden verzonden door apparaten die aan de werkplek gekoppeld (bekend) zijn of niet. Deze groepering is nuttig wanneer uw resources worden geopend met behulp van apparaten die niet bekend zijn in uw infrastructuur voor identiteiten. |

| Authenticatiemethode | Hiermee worden alle verzoeken gegroepeerd op basis van de gebruikte verificatiemethode. Deze groepering biedt meer inzicht in de veelgebruikte verificatiemethoden. Hieronder volgen de mogelijke verificatiemethoden

Als een federatieve service het verzoek ontvangt met een SSO-cookie, wordt dit verzoek beschouwd als een eenmalige aanmelding (SSO). In zo’n geval, wanneer het cookie geldig is, wordt de gebruiker niet gevraagd om inloggegevens en krijgt deze naadloos toegang tot de toepassing. Dit gebeurt vaak wanneer u meerdere Relying Party’s hebt die worden beschermd door de federatieve servers. |

| Netwerklocatie | Hiermee worden alle verzoeken gegroepeerd op basis van de netwerklocatie van de gebruiker. Dit kan intranet of extranet zijn. Met deze groepering kunt u zien welk percentage van het verkeer van het intranet komt, en welk percentage van het extranet. |

Metriek: totaal aantal mislukte verzoeken: het totale aantal mislukte verzoeken dat door de federatieve service is verwerkt. (Deze gegevens zijn alleen beschikbaar op AD FS voor Windows Server 2012 R2)

| Groeperen op | Wat houdt de groepering in en waarom heeft dit zin? |

|---|---|

| Fouttype | Hiermee wordt het aantal fouten op basis van vooraf gedefinieerde fouttypen weergegeven. Deze groepering is nuttig om meer inzicht te verkrijgen in de veelvoorkomende fouttypen.

|

| Server | Hiermee worden fouten gegroepeerd op basis van de server. Dit is handig om te begrijpen hoe de fouten zijn verdeeld over de servers. Een ongelijke verdeling kan wijzen op een server die in slechte staat is. |

| Netwerklocatie | Hiermee worden fouten gegroepeerd op basis van de netwerklocatie van de verzoeken (intranet vs. extranet). Zo kunt u beter zien wat voor type verzoeken het vaakst mislukt. |

| Toepassing | Hiermee worden fouten gegroepeerd op basis van de beoogde applicatie (Relying Party). Dit is handig om te begrijpen bij welke doeltoepassing de meeste fouten voorkomen. |

Metriek: gebruikersaantal: het gemiddelde aantal unieke gebruikers die actief verifiëren met AD FS

| Groeperen op | Wat houdt de groepering in en waarom heeft dit zin? |

|---|---|

| Alle | Hiermee ziet u het gemiddelde aantal gebruikers die gebruikmaken van de federatieve service in het geselecteerde tijdvak. De gebruikers zijn niet gegroepeerd. Het gemiddelde is afhankelijk van de geselecteerde tijdsperiode. |

| Toepassing | Hiermee wordt het gemiddelde gebruikersaantal gegroepeerd op basis van de beoogde applicatie (Relying Party). Zo kunt u zien hoeveel gebruikers gebruikmaken van elke toepassing. |

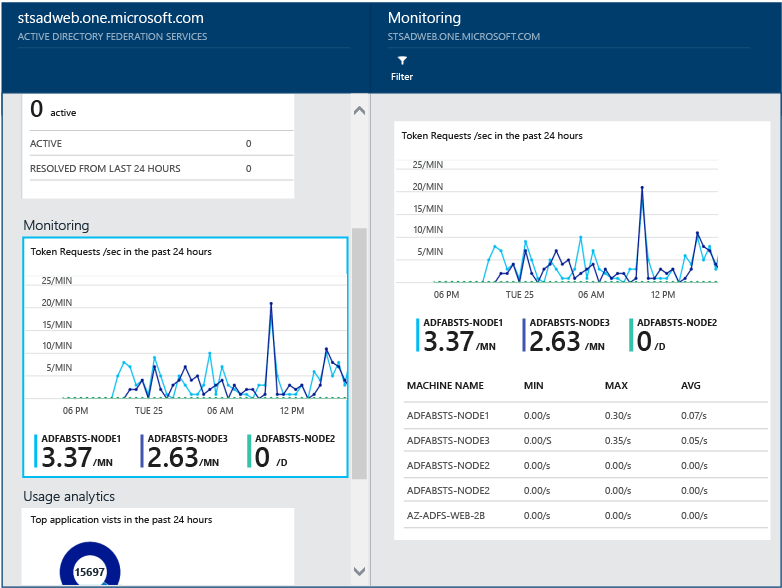

Prestatiebewaking voor AD FS

Microsoft Entra Verbinding maken Health Performance Monitoring biedt bewakingsinformatie over metrische gegevens. Door het vakje Bewaking te selecteren, wordt een blade geopend met gedetailleerde informatie over de gegevens.

Door de filteroptie bovenin de blade te selecteren, kunt u filteren op server om de gegevens van een individuele server te bekijken. Als u de gegevens wilt bewerken, klikt u op de bewakingsgrafiek onder de bewakingsblade en selecteert u vervolgens Grafiek bewerken (of klikt u op de knop Grafiek bewerken). In de nieuwe blade die wordt geopend, kunt u nu aanvullende gegevens selecteren uit het vervolgkeuzemenu en een tijdsperiode opgeven om de prestatiegegevens te bekijken.

Top 50 van gebruikers met mislukte aanmeldingen vanwege een verkeerde gebruikersnaam of verkeerd wachtwoord

Een veelvoorkomende reden voor een mislukt verificatieverzoek op een AD FS-server is een verzoek met ongeldige referenties, dat wil zeggen, een onjuiste gebruikersnaam of wachtwoord. Dit gebeurt meestal vanwege complexe wachtwoorden, vergeten wachtwoorden of typfouten.

Maar er zijn andere redenen die kunnen leiden tot een onverwacht aantal aanvragen die worden verwerkt door uw AD FS-servers, zoals een toepassing die gebruikersreferenties in een cache plaatst en de referenties verlopen of wanneer een kwaadwillende gebruiker zich probeert aan te melden bij een account met een reeks bekende wachtwoorden. De volgende twee voorbeelden zijn geldige oorzaken die tot een piek in aanvragen kunnen leiden.

Microsoft Entra Verbinding maken Health for ADFS biedt een rapport over de top 50 gebruikers met mislukte aanmeldingspogingen vanwege een ongeldige gebruikersnaam of wachtwoord. Dit rapport komt tot stand door het verwerken van de controlegebeurtenissen die worden gegenereerd door de AD FS-servers in de farms.

Met dit rapport hebt u een eenvoudig overzicht van de volgende informatie:

- Totaal aantal mislukte verzoeken met een onjuiste gebruikersnaam en wachtwoord in de afgelopen 30 dagen

- Gemiddeld aantal gebruikers per dag die zich proberen aan te melden met een onjuiste gebruikersnaam en wachtwoord.

Door hier te klikken gaat u naar de blade met het hoofdrapport waar u meer informatie kunt vinden. Deze blade bevat een grafiek met trendinformatie waarmee u een basis kunt vastleggen voor aanvragen met een verkeerde gebruikersnaam of een verkeerd wachtwoord. Daarnaast biedt deze blade een lijst met vijftig gebruikers die de afgelopen week het meest last hadden van mislukte pogingen. Deze vijftig gebruikers van de afgelopen week kunnen helpen bij het identificeren van pieken in onjuiste wachtwoorden.

Deze grafiek bevat de volgende informatie:

- Het totale aantal mislukte aanmeldingen vanwege een ongeldige gebruikersnaam en wachtwoord per dag.

- Het totale aantal unieke gebruikers met mislukte aanmeldingen per dag.

- Client IP-adres van de laatste aanvraag

Dit rapport bevat de volgende informatie:

| Rapportitem | Beschrijving |

|---|---|

| Gebruikers-ID | De gebruikers-ID die is gebruikt. Deze waarde is wat de gebruiker heeft getypt, wat in sommige gevallen de verkeerder gebruikers-id is. |

| Mislukte pogingen | Geeft het totale aantal mislukte pogingen voor die specifieke gebruikers-ID weer. De tabel is gesorteerd in aflopende volgorde, met het hoogste aantal mislukte pogingen bovenaan. |

| Laatste fout | Dit is het tijdstip waarop de laatste fout zich heeft voorgedaan. |

| IP laatste fout | Toont het client-IP-adres uit de laatste ongeldige aanvraag. Als er meer dan één IP-adressen in deze waarde zijn, bevat deze mogelijk ook een IP om de client door te verbinden, samen met de laatste poging van de gebruiker om een IP aan te vragen. |

Notitie

Dit rapport wordt elke 12 uur automatisch bijgewerkt met de nieuwe informatie die in die tijd is verzameld. Als gevolg hiervan kunnen inlogpogingen van de laatste 12 uur niet worden opgenomen in het rapport.