Risicobeleid configureren en inschakelen

Er zijn twee soorten risicobeleidsregels in voorwaardelijke toegang van Microsoft Entra die u kunt instellen. U kunt deze beleidsregels gebruiken om de reactie op risico's te automatiseren, zodat gebruikers zichzelf kunnen herstellen wanneer er risico's worden gedetecteerd:

Acceptabele risiconiveaus kiezen

Organisaties moeten bepalen welk risiconiveau ze nodig hebben om toegangsbeheer te vereisen voor het verdelen van gebruikerservaring en beveiligingspostuur.

Als u ervoor kiest om toegangsbeheer toe te passen op een hoog risiconiveau, vermindert u het aantal keren dat een beleid wordt geactiveerd en minimaliseert u wrijving voor gebruikers. Het sluit echter lage en gemiddelde risico's uit van het beleid, waardoor een aanvaller mogelijk geen misbruik kan maken van een gecompromitteerde identiteit. Als u een laag risiconiveau selecteert om toegangsbeheer te vereisen, worden er meer gebruikersonderbrekingen geïntroduceerd.

Geconfigureerde vertrouwde netwerklocaties worden gebruikt door Microsoft Entra ID Protection in sommige risicodetecties om fout-positieven te verminderen.

De volgende beleidsconfiguraties omvatten het besturingselement voor aanmeldingsfrequentiesessies waarvoor opnieuw verificatie is vereist voor riskante gebruikers en aanmeldingen.

Aanbeveling van Microsoft

Microsoft raadt de volgende configuraties voor risicobeleid aan om uw organisatie te beveiligen:

- Beleid voor gebruikersrisico's

- Een veilige wachtwoordwijziging vereisen wanneer het gebruikersrisiconiveau hoog is. Microsoft Entra meervoudige verificatie is vereist voordat de gebruiker een nieuw wachtwoord kan maken met wachtwoord terugschrijven om het risico te herstellen.

- Beleid voor aanmeldingsrisico's

- Vereisen dat Microsoft Entra meervoudige verificatie vereist wanneer het risiconiveau voor aanmelden gemiddeld of hoog is, zodat gebruikers kunnen bewijzen dat het ze zijn met behulp van een van hun geregistreerde verificatiemethoden, waardoor het aanmeldingsrisico wordt hersteld.

Toegangsbeheer vereisen wanneer het risiconiveau laag is, leidt tot meer wrijving en gebruikersonderbreken dan gemiddeld of hoog. Als u ervoor kiest om de toegang te blokkeren in plaats van zelfherstelopties toe te staan, zoals veilige wachtwoordwijziging en meervoudige verificatie, heeft dit nog meer invloed op uw gebruikers en beheerders. Weeg deze keuzes bij het configureren van uw beleid.

Risicoherstel

Organisaties kunnen ervoor kiezen de toegang te blokkeren wanneer er risico's worden gedetecteerd. Soms zorgt blokkeren ervoor dat legitieme gebruikers vereiste taken niet meer kunnen uitvoeren. Een betere oplossing is het configureren van beleid voor voorwaardelijke toegang op basis van gebruikers en aanmelding op basis van risico's waarmee gebruikers zichzelf kunnen herstellen.

Waarschuwing

Gebruikers moeten zich registreren voor Meervoudige Verificatie van Microsoft Entra voordat ze te maken krijgen met een situatie waarvoor herstel is vereist. Voor hybride gebruikers die vanuit on-premises worden gesynchroniseerd, moet wachtwoord terugschrijven zijn ingeschakeld. Gebruikers die niet zijn geregistreerd, worden geblokkeerd en vereisen tussenkomst van de beheerder.

Wachtwoordwijziging (ik ken mijn wachtwoord en wil dit wijzigen in iets nieuws) buiten de risicovolle herstelstroom voor gebruikersbeleid voldoet niet aan de vereiste voor veilige wachtwoordwijziging.

Beleid inschakelen

Organisaties kunnen ervoor kiezen om beleid op basis van risico's in voorwaardelijke toegang te implementeren met behulp van de volgende stappen of sjablonen voor voorwaardelijke toegang te gebruiken.

Voordat organisaties dit beleid inschakelen, moeten ze actie ondernemen om actieve risico's te onderzoeken en op te lossen.

Beleidsuitsluitingen

Beleid voor voorwaardelijke toegang zijn krachtige hulpprogramma's. Het is raadzaam om de volgende accounts uit uw beleid uit te sluiten:

- Accounts voor noodtoegang of break-glass om vergrendeling te voorkomen vanwege onjuiste configuratie van beleid. In het onwaarschijnlijke scenario zijn alle beheerders vergrendeld, kan uw beheerdersaccount voor noodtoegang worden gebruikt om u aan te melden en stappen uit te voeren om de toegang te herstellen.

- Meer informatie vindt u in het artikel, Accounts voor toegang tot noodgevallen beheren in Microsoft Entra ID.

- Serviceaccounts en service-principals, zoals het Microsoft Entra Connect-synchronisatieaccount. Serviceaccounts zijn niet-interactieve accounts die niet zijn gebonden aan een bepaalde gebruiker. Ze worden normaal gebruikt door back-end services die programmatische toegang tot toepassingen mogelijk maken, maar worden ook gebruikt om in te loggen op systemen voor administratieve doeleinden. Oproepen van service-principals worden niet geblokkeerd door beleid voor voorwaardelijke toegang dat is gericht op gebruikers. Gebruik Voorwaardelijke toegang voor workload-identiteiten om beleidsregels te definiëren die gericht zijn op service-principals.

- Als uw organisatie deze accounts in scripts of code gebruikt, kunt u overwegen om deze te vervangen door beheerde identiteiten.

Beleid voor gebruikersrisico's in voorwaardelijke toegang

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

- Selecteer Gereed.

- Selecteer onder Cloud-apps of -acties>Opnemen alle resources (voorheen Alle cloud-apps).

- Stel bij Voorwaarden>GebruikersrisicoConfigureren in op Ja.

- Selecteer onder Niveaus van gebruikersrisico's configureren die nodig zijn om beleid af te dwingen de optie Hoog. Deze richtlijnen zijn gebaseerd op Microsoft-aanbevelingen en kunnen voor elke organisatie verschillen

- Selecteer Gereed.

- Selecteer bijToegangsbeheer>Verlenen de optie Toegang verlenen.

- Selecteer Verificatiesterkte vereisen en selecteer vervolgens de ingebouwde meervoudige verificatiesterkte in de lijst.

- Selecteer Wachtwoordwijziging vereisen.

- Selecteer Selecteren.

- Onder Sessie.

- Selecteer Aanmeldingsfrequentie.

- Zorg ervoor dat elke keer wordt geselecteerd.

- Selecteer Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om het beleid te kunnen inschakelen.

Nadat beheerders de instellingen hebben bevestigd met de modus Alleen-rapport, kunnen ze de wisselknop Beleid inschakelen van alleen rapport naar Aan verplaatsen.

Scenario's zonder wachtwoord

Voor organisaties die verificatiemethoden zonder wachtwoord gebruiken, worden de volgende wijzigingen aangebracht:

Uw beleid voor gebruikersrisico's zonder wachtwoord bijwerken

- Onder Gebruikers:

- Neem op, selecteer Gebruikers en groepen en richt u op uw gebruikers zonder wachtwoord.

- Onder Toegangsbeheer>Blokkeer de toegang voor gebruikers zonder wachtwoord.

Tip

Mogelijk moet u gedurende een bepaalde periode twee beleidsregels hebben tijdens het implementeren van methoden zonder wachtwoord.

- Een oplossing die self-herstel toestaat voor degenen die geen methoden zonder wachtwoord gebruiken.

- Een andere die gebruikers zonder wachtwoord blokkeert met een hoog risico.

Gebruikersrisico's zonder wachtwoord herstellen en deblokkeren

- Beheerdersonderzoek en herstel van risico's vereisen.

- Blokkering van de gebruiker opheffen.

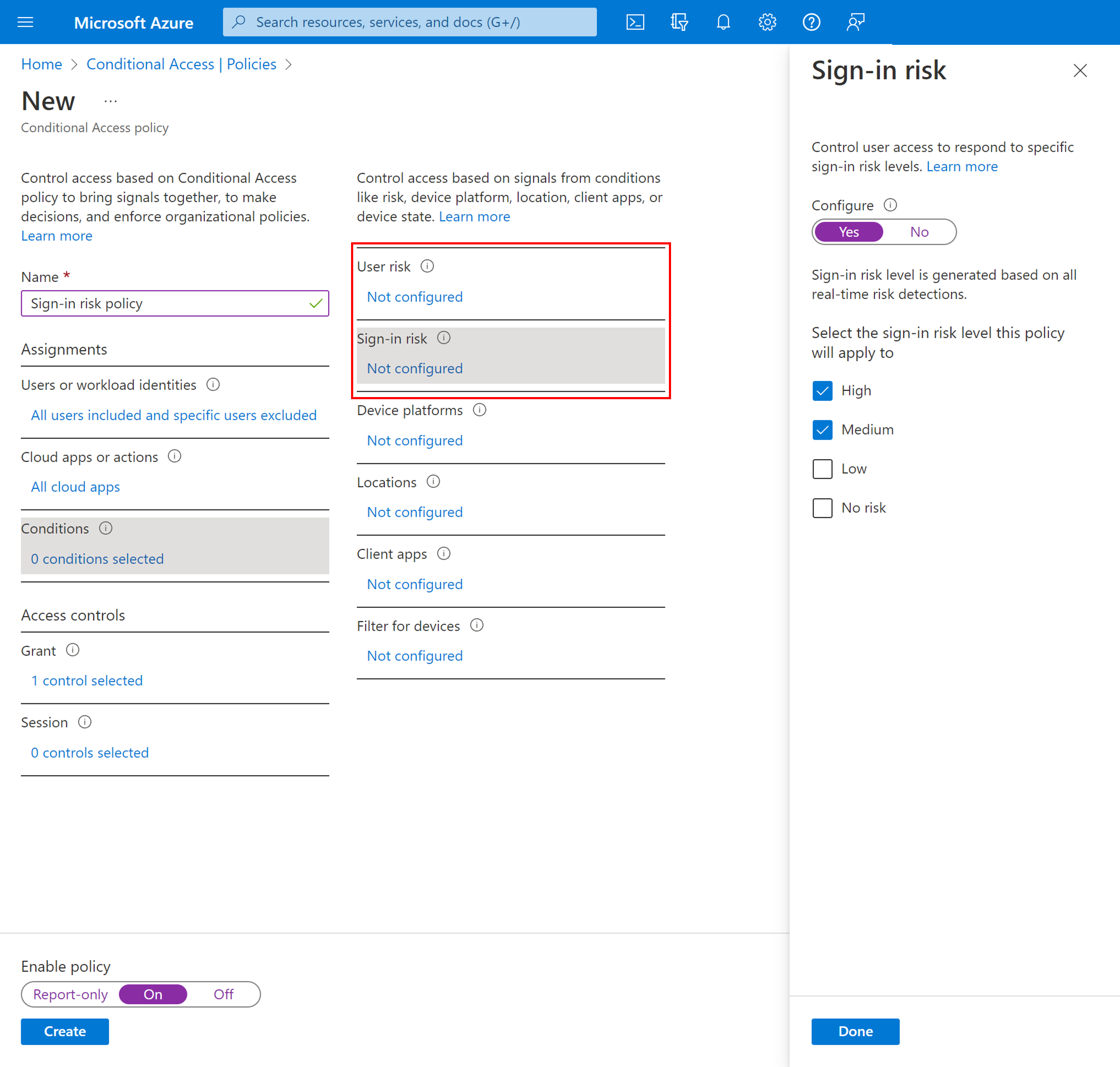

Beleid voor aanmeldingsrisico's in voorwaardelijke toegang

- Meld u aan bij het Microsoft Entra-beheercentrum als Beheerder voor voorwaardelijke toegang.

- Blader naar voorwaardelijke toegang voor beveiliging>.

- Selecteer Nieuw beleid.

- Geef uw beleid een naam. We raden organisaties aan een zinvolle standaard te maken voor de namen van hun beleidsregels.

- Onder Toewijzingen selecteert u Gebruikers- of workload-identiteiten.

- Selecteer onder Opnemen de optie Alle gebruikers.

- Selecteer bij Uitsluiten de optie Gebruikers en groepen en selecteer de accounts voor toegang bij noodgevallen van uw organisatie.

- Selecteer Gereed.

- Selecteer onder Cloud-apps of -acties>Opnemen alle resources (voorheen Alle cloud-apps).

- Stel bij Voorwaarden>Aanmeldingsrisico de optie Configureren in op Ja.

- Selecteer Onder Selecteer het niveau van het aanmeldingsrisico dat dit beleid van toepassing is op, selecteert u Hoog en Gemiddeld. Deze richtlijnen zijn gebaseerd op Microsoft-aanbevelingen en kunnen voor elke organisatie verschillen

- Selecteer Gereed.

- Selecteer bijToegangsbeheer>Verlenen de optie Toegang verlenen.

- Selecteer Verificatiesterkte vereisen en selecteer vervolgens de ingebouwde meervoudige verificatiesterkte in de lijst.

- Selecteer Selecteren.

- Onder Sessie.

- Selecteer Aanmeldingsfrequentie.

- Zorg ervoor dat elke keer wordt geselecteerd.

- Selecteer Selecteren.

- Controleer uw instellingen en stel Beleid inschakelen in op Alleen rapporteren.

- Selecteer Maken om het beleid te kunnen inschakelen.

Nadat beheerders de instellingen hebben bevestigd met de modus Alleen-rapport, kunnen ze de wisselknop Beleid inschakelen van alleen rapport naar Aan verplaatsen.

Scenario's zonder wachtwoord

Voor organisaties die verificatiemethoden zonder wachtwoord gebruiken, worden de volgende wijzigingen aangebracht:

Uw beleid voor aanmeldingsrisico's zonder wachtwoord bijwerken

- Onder Gebruikers:

- Neem op, selecteer Gebruikers en groepen en richt u op uw gebruikers zonder wachtwoord.

- Selecteer Hoog onder Selecteer het niveau van het aanmeldingsrisico waarvoor dit beleid van toepassing is.

- Onder Toegangsbeheer>Blokkeer de toegang voor gebruikers zonder wachtwoord.

Tip

Mogelijk moet u gedurende een bepaalde periode twee beleidsregels hebben tijdens het implementeren van methoden zonder wachtwoord.

- Een oplossing die self-herstel toestaat voor degenen die geen methoden zonder wachtwoord gebruiken.

- Een andere die gebruikers zonder wachtwoord blokkeert met een hoog risico.

Aanmeldingsrisico's zonder wachtwoord herstellen en deblokkeren

- Beheerdersonderzoek en herstel van risico's vereisen.

- Blokkering van de gebruiker opheffen.

Risicobeleid migreren naar voorwaardelijke toegang

Als u verouderd risicobeleid hebt ingeschakeld in Microsoft Entra ID Protection, moet u van plan zijn deze te migreren naar voorwaardelijke toegang:

Waarschuwing

Het verouderde risicobeleid dat is geconfigureerd in Microsoft Entra ID Protection, wordt op 1 oktober 2026 buiten gebruik gesteld.

Migreren naar voorwaardelijke toegang

- Maak gelijkwaardige beleidsregels op basis van gebruikersrisico's en aanmeldingsrisico's in de modus Alleen-rapporteren voor voorwaardelijke toegang. U kunt een beleid maken met de vorige stappen of met behulp van sjablonen voor voorwaardelijke toegang op basis van de aanbevelingen van Microsoft en uw organisatievereisten.

- Nadat beheerders de instellingen hebben bevestigd met de modus Alleen-rapport, kunnen ze de wisselknop Beleid inschakelen van alleen rapport naar Aan verplaatsen.

- Schakel het oude risicobeleid in ID Protection uit.

- Blader naar Protection>Identity Protection> Selecteer het beleid voor gebruikersrisico's of aanmeldingsrisico's.

- Stel beleid afdwingen in op Uitgeschakeld.

- Maak indien nodig ander risicobeleid in voorwaardelijke toegang.