Zelfstudie: SAP Cloud Identity Services configureren voor automatische inrichting van gebruikers

In deze zelfstudie ziet u de stappen voor het configureren van inrichting van Microsoft Entra ID naar SAP Cloud Identity Services. Het doel is om Microsoft Entra ID in te stellen om gebruikers automatisch in te richten en de inrichting van gebruikers ongedaan te maken voor SAP Cloud Identity Services, zodat deze gebruikers zich kunnen verifiëren bij SAP Cloud Identity Services en toegang hebben tot andere SAP-workloads. SAP Cloud Identity Services biedt ondersteuning voor inrichting vanuit de lokale identiteitsmap naar andere SAP-toepassingen als doelsystemen.

Notitie

In deze zelfstudie wordt een connector beschreven die is ingebouwd in de Microsoft Entra-service voor het inrichten van gebruikers. Voor belangrijke informatie over wat deze service doet, hoe deze werkt en veelgestelde vragen, raadpleegt u Automate user provisioning and deprovisioning to SaaS applications with Microsoft Entra ID. SAP Cloud Identity Services heeft ook een eigen afzonderlijke connector voor het lezen van gebruikers en groepen van Microsoft Entra ID. Zie SAP Cloud Identity Services - Identity Provisioning - Microsoft Entra ID als bronsysteem voor meer informatie.

Vereisten

In het scenario dat in deze zelfstudie wordt beschreven, wordt ervan uitgegaan dat u al beschikt over de volgende vereisten:

- Een Microsoft Entra-tenant

- Een SAP Cloud Identity Services-tenant

- Een gebruikersaccount in SAP Cloud Identity Services met beheerdersmachtigingen.

Notitie

Deze integratie is ook beschikbaar voor gebruik vanuit de Microsoft Entra US Government Cloud-omgeving. U vindt deze toepassing in de Microsoft Entra US Government Cloud Application Gallery en configureert deze op dezelfde manier als in de openbare cloudomgeving.

Als u nog geen gebruikers hebt in Microsoft Entra ID, begint u met het zelfstudieplan voor het implementeren van Microsoft Entra voor het inrichten van gebruikers met SAP-bron- en doel-apps. Deze zelfstudie laat zien hoe u Microsoft Entra verbindt met gezaghebbende bronnen voor de lijst met werknemers in een organisatie, zoals SAP SuccessFactors. U ziet ook hoe u Microsoft Entra gebruikt om identiteiten voor deze werknemers in te stellen, zodat ze zich kunnen aanmelden bij een of meer SAP-toepassingen, zoals SAP ECC of SAP S/4HANA.

Als u inrichting configureert in SAP Cloud Identity Services in een productieomgeving, waar u de toegang tot SAP-workloads beheert met behulp van Microsoft Entra ID-governance, controleert u de vereisten voordat u Microsoft Entra ID configureert voor identiteitsbeheer voordat u doorgaat.

SAP Cloud Identity Services instellen voor inrichting

Meld u aan bij uw SAP Cloud Identity Services-beheerconsole

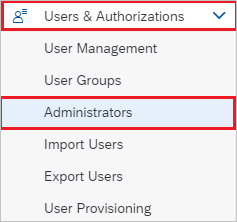

https://<tenantID>.accounts.ondemand.com/adminofhttps://<tenantID>.trial-accounts.ondemand.com/adminals er een proefversie is. Navigeer naar beheerders van gebruikers en autorisaties>.

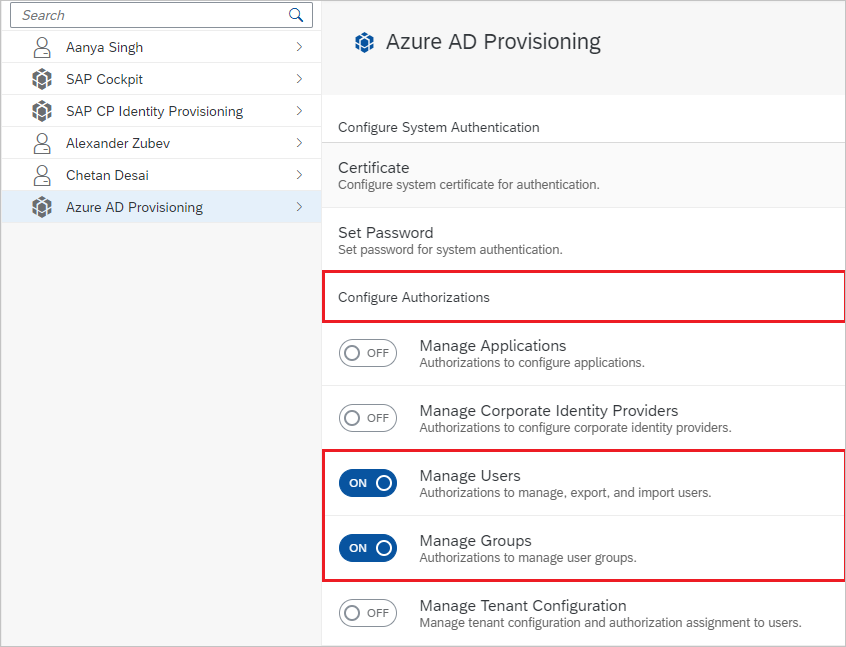

Druk op de knop +Toevoegen in het deelvenster aan de linkerkant om een nieuwe beheerder aan de lijst toe te voegen. Kies Systeem toevoegen en voer de naam van het systeem in.

Notitie

De beheerdersidentiteit in SAP Cloud Identity Services moet van het type Systeem zijn. Een beheerder kan bij het inrichten niet verifiëren bij de SAP SCIM-API. SAP Cloud Identity Services staat niet toe dat de naam van een systeem wordt gewijzigd nadat het is gemaakt.

Schakel onder Autorisaties configureren de wisselknop in tegen Gebruikers beheren. Klik vervolgens op Opslaan om het systeem te maken.

Nadat het beheerderssysteem is gemaakt, voegt u een nieuw geheim toe aan dat systeem.

Kopieer de client-id en het clientgeheim dat wordt gegenereerd door SAP. Deze waarden worden respectievelijk ingevoerd in de velden Gebruikersnaam van beheerder en Beheerderswachtwoord. Dit gebeurt op het tabblad Inrichten van uw SAP Cloud Identity Services-toepassing, die u in de volgende sectie gaat instellen.

SAP Cloud Identity Services kan toewijzingen hebben aan een of meer SAP-toepassingen als doelsystemen. Controleer of er kenmerken zijn voor de gebruikers die voor deze SAP-toepassingen moeten worden ingericht via SAP Cloud Identity Services. In deze zelfstudie wordt ervan uitgegaan dat SAP Cloud Identity Services en downstreamdoelsystemen twee kenmerken vereisen,

userNameenemails[type eq "work"].value. Als voor uw SAP-doelsystemen andere kenmerken zijn vereist en deze geen deel uitmaken van uw Microsoft Entra ID-gebruikersschema, moet u mogelijk synching-extensiekenmerken configureren.

SAP Cloud Identity Services toevoegen vanuit de galerie

Voordat u Microsoft Entra ID configureert voor het automatisch inrichten van gebruikers in SAP Cloud Identity Services, moet u SAP Cloud Identity Services vanuit de Microsoft Entra-toepassingsgalerie toevoegen aan de lijst met bedrijfstoepassingen van uw tenant. U kunt deze stap uitvoeren in het Microsoft Entra-beheercentrum of via de Graph API.

Als SAP Cloud Identity Services al is geconfigureerd voor eenmalige aanmelding van Microsoft Entra en er al een toepassing aanwezig is in uw Microsoft Entra-lijst met bedrijfstoepassingen, gaat u verder in de volgende sectie.

Voer de volgende stappen uit om SAP Cloud Identity Services toe te voegen vanuit de Microsoft Entra-toepassingsgalerie met behulp van het Microsoft Entra-beheercentrum:

- Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

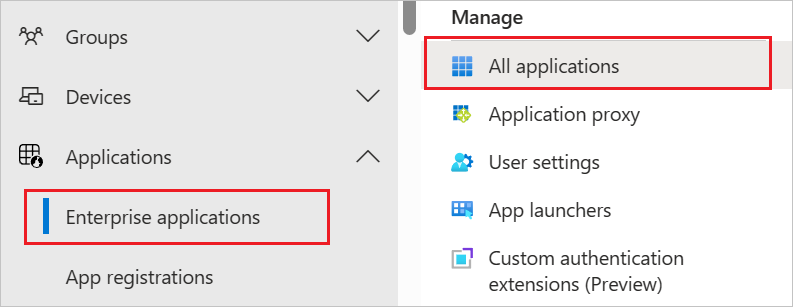

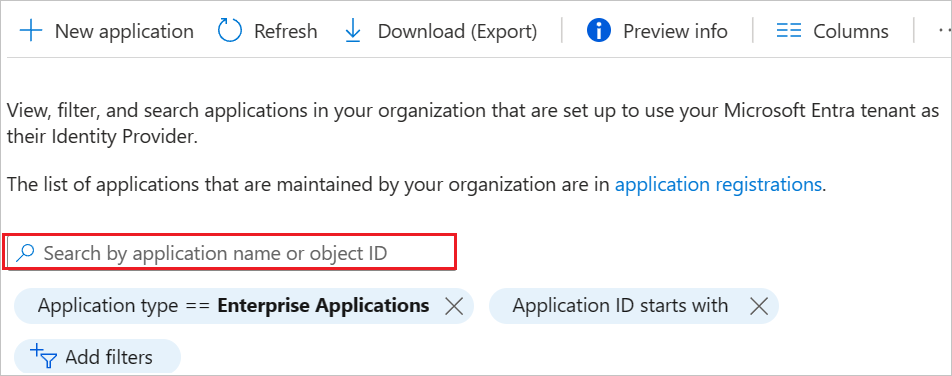

- Blader naar >>Nieuwe toepassing.

- Als u de app vanuit de galerie wilt toevoegen, typt u SAP Cloud Identity Services in het zoekvak.

- Selecteer SAP Cloud Identity Services in het resultatenvenster en voeg vervolgens de app toe. Wacht enkele seconden tot de app aan de tenant is toegevoegd.

Automatische gebruikersinrichting configureren voor SAP Cloud Identity Services

In deze sectie wordt u begeleid bij de stappen voor het configureren van de Microsoft Entra-inrichtingsservice om gebruikers in SAP Cloud Identity Services te maken, bij te werken en uit te schakelen op basis van gebruikerstoewijzingen voor een toepassing in Microsoft Entra ID.

Automatische gebruikersinrichting configureren voor SAP Cloud Identity Services in Microsoft Entra-id:

Meld u als cloudtoepassingsbeheerder aan bij het Microsoft Entra-beheercentrum.

Bladeren naar Bedrijfstoepassingen voor identiteitstoepassingen>>

Selecteer de toepassing SAP Cloud Identity Services in de lijst met toepassingen.

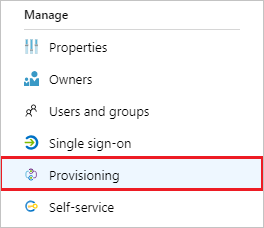

Selecteer het tabblad Eigenschappen.

Controleer of de vereiste toewijzingsoptie is ingesteld op Ja. Als deze optie is ingesteld op Nee, hebben alle gebruikers in uw directory, inclusief externe identiteiten, toegang tot de toepassing en kunt u de toegang tot de toepassing niet controleren.

Selecteer het tabblad Inrichten.

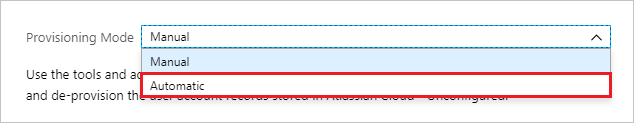

Stel Inrichtingsmodus in op Automatisch.

Voer in de sectie Referenties voor beheerder de tenant-id van uw SAP Cloud Identity Services in tenant-URL

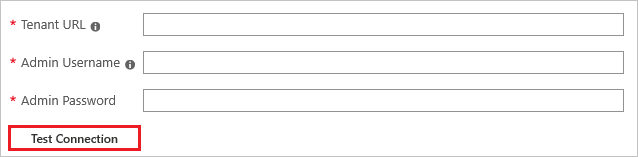

https://<tenantID>.accounts.ondemand.com/service/scimofhttps://<tenantid>.trial-accounts.ondemand.com/service/scimals er een proefversie is. Voer de waarden voor de client-id en het clientgeheim in die eerder zijn opgehaald in de gebruikersnaam van de beheerder en het beheerderswachtwoord. Klik op Verbinding testen om te controleren of Microsoft Entra ID verbinding kan maken met SAP Cloud Identity Services. Als de verbinding mislukt, moet u controleren of uw SAP Cloud Identity Services-systeemaccount beheerdersmachtigingen heeft, het geheim nog steeds geldig is en probeer het opnieuw.

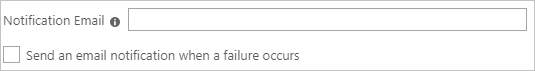

Voer in het veld E-mailadres voor meldingen het e-mailadres in van een persoon of groep die de inrichtingsfoutmeldingen zou moeten ontvangen en vink het vakje Een e-mailmelding verzenden als een fout optreedt aan.

Klik op Opslaan.

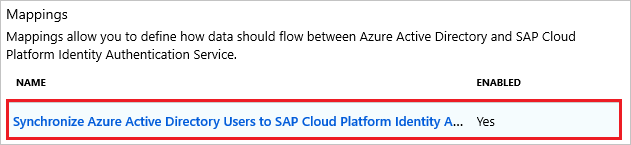

Selecteer in de sectie Toewijzingen de optie Microsoft Entra ID-gebruikers inrichten.

Controleer in de sectie Kenmerktoewijzing de gebruikerskenmerken die vanuit Microsoft Entra-id met SAP Cloud Identity Services worden gesynchroniseerd. Als u de kenmerken in uw SAP Cloud Identity Services niet ziet die beschikbaar zijn als doel voor toewijzing, selecteert u Geavanceerde opties weergeven en selecteert u de lijst Kenmerken bewerken voor SAP Cloud Platform Identity Authentication Service om de lijst met ondersteunde kenmerken te bewerken. Voeg de kenmerken van uw SAP Cloud Identity Services-tenant toe.

Controleer en noteer de bron- en doelkenmerken die zijn geselecteerd als overeenkomende eigenschappen, toewijzingen met een overeenkomende prioriteit, omdat deze kenmerken worden gebruikt om de gebruikersaccounts in SAP Cloud Identity Services te vinden voor de Microsoft Entra-inrichtingsservice om te bepalen of een nieuwe gebruiker moet worden gemaakt of een bestaande gebruiker moet bijwerken. Zie overeenkomende gebruikers in de bron- en doelsystemen voor meer informatie over overeenkomende gebruikers. In een volgende stap zorgt u ervoor dat alle gebruikers die al in SAP Cloud Identity Services aanwezig zijn, de kenmerken hebben geselecteerd als overeenkomende eigenschappen, om te voorkomen dat dubbele gebruikers worden gemaakt.

Controleer of er een kenmerktoewijzing is voor

IsSoftDeleted, of een functie dieIsSoftDeletedis toegewezen aan een kenmerk van de toepassing. Wanneer een gebruiker niet is toegewezen vanuit de toepassing, voorlopig verwijderd in Microsoft Entra-id of wordt geblokkeerd voor aanmelding, werkt de Microsoft Entra-inrichtingsservice het kenmerk bij dat is toegewezen aanisSoftDeleted. Als er geen kenmerk is toegewezen, blijven gebruikers waarvan de toepassingsroltoewijzing wordt opgeheven aanwezig in het gegevensarchief van de toepassing.Voeg aanvullende toewijzingen toe die nodig zijn voor uw SAP Cloud Identity Services of downstream-doel-SAP-systemen.

Selecteer de knop Opslaan om eventuele wijzigingen door te voeren.

Kenmerk Type Ondersteund voor filteren Vereist door SAP Cloud Identity Services userNameString ✓ ✓ emails[type eq "work"].valueString ✓ activeBooleaans displayNameString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:managerVerwijzing addresses[type eq "work"].countryString addresses[type eq "work"].localityString addresses[type eq "work"].postalCodeString addresses[type eq "work"].regionString addresses[type eq "work"].streetAddressString name.givenNameString name.familyNameString name.honorificPrefixString phoneNumbers[type eq "fax"].valueString phoneNumbers[type eq "mobile"].valueString phoneNumbers[type eq "work"].valueString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:costCenterString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:departmentString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:divisionString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumberString urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:organizationString localeString timezoneString userTypeString companyString urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute1String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute2String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute3String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute4String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute5String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute6String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute7String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute8String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute9String urn:sap:cloud:scim:schemas:extension:custom:2.0:User:attributes:customAttribute10String sendMailString mailVerifiedString Als u bereikfilters wilt configureren, raadpleegt u de volgende instructies in de zelfstudie Bereikfilter.

Als u de Microsoft Entra-inrichtingsservice voor SAP Cloud Identity Services wilt inschakelen, wijzigt u de inrichtingsstatus in Aan in de sectie Instellingen.

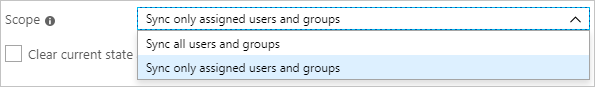

Voor de waarde van Bereik in de sectie Instellingen selecteert u Alleen toegewezen gebruikers en groepen synchroniseren.

Wanneer u klaar bent om in te richten, klikt u op Opslaan.

Met deze bewerking wordt de eerste synchronisatie gestart van alle gebruikers die zijn gedefinieerd in Bereik in de sectie Instellingen. Als u het bereik hebt ingesteld op Alleen toegewezen gebruikers en groepen synchroniseren en er geen gebruikers of groepen aan de toepassing zijn toegewezen, wordt er geen synchronisatie uitgevoerd totdat gebruikers aan de toepassing zijn toegewezen.

Een nieuwe testgebruiker inrichten van Microsoft Entra ID naar SAP Cloud Identity Services

Het wordt aanbevolen om één nieuwe Microsoft Entra-testgebruiker toe te wijzen aan SAP Cloud Identity Services om de configuratie van de automatische gebruikersinrichting te testen.

- Meld u aan bij het Microsoft Entra-beheercentrum als ten minste een cloudtoepassingsbeheerder en een gebruikersbeheerder.

- Blader naar Identiteit>Gebruikers>Alle gebruikers.

- Selecteer Nieuwe gebruiker>Nieuwe gebruiker maken.

- Typ de principal-naam van de gebruiker en de weergavenaam van de nieuwe testgebruiker. De principal-naam van de gebruiker moet uniek zijn en niet hetzelfde zijn als een huidige of vorige Microsoft Entra-gebruiker of SAP Cloud Identity Services-gebruiker. Selecteer Controleren en maken en Maken.

- Zodra de testgebruiker is gemaakt, bladert u naar Bedrijfstoepassingen voor identiteitstoepassingen>.

- Selecteer de SAP Cloud Identity Services-toepassing.

- Selecteer Gebruikers en groepen en selecteer vervolgens Gebruiker/groep toevoegen.

- Selecteer In de gebruikers en groepen de optie Geen geselecteerd en typ in het tekstvak de principal-naam van de gebruiker van de testgebruiker.

- Selecteer Selecteren en vervolgens Toewijzen.

- Selecteer Inrichten en selecteer Vervolgens Inrichten op aanvraag.

- Typ in het tekstvak Een gebruiker of groep selecteren de principal-naam van de gebruiker van de testgebruiker.

- Klik op Inrichten.

- Wacht totdat de inrichting is voltooid. Als dit lukt, ziet u het bericht

Modified attributes (successful).

U kunt eventueel ook controleren wat de Microsoft Entra-inrichtingsservice gaat inrichten wanneer een gebruiker buiten het bereik van de toepassing valt.

- Selecteer Gebruikers en groepen.

- Selecteer de testgebruiker en selecteer vervolgens Verwijderen.

- Nadat de testgebruiker is verwijderd, selecteert u Inrichten en selecteert u Vervolgens Inrichten op aanvraag.

- Typ in het tekstvak Een gebruiker of groep selecteren de principal-naam van de gebruiker van de testgebruiker die zojuist is uitgeschakeld.

- Klik op Inrichten.

- Wacht totdat de inrichting is voltooid.

Ten slotte kunt u de testgebruiker verwijderen uit Microsoft Entra ID.

- Blader naar Identiteit>Gebruikers>Alle gebruikers.

- Selecteer de testgebruiker, selecteer Verwijderen en selecteer OK. Met deze actie verwijdert u de testgebruiker uit Microsoft Entra ID.

U kunt de testgebruiker ook verwijderen uit SAP Cloud Identity Services.

Zorg ervoor dat bestaande SAP Cloud Identity Services-gebruikers over de benodigde overeenkomende kenmerken beschikken

Voordat u niet-testgebruikers toewijst aan de SAP Cloud Identity Services-toepassing in Microsoft Entra ID, moet u ervoor zorgen dat alle gebruikers die zich al in SAP Cloud Identity Services bevinden die dezelfde personen vertegenwoordigen als de gebruikers in Microsoft Entra ID, de toewijzingskenmerken hebben ingevuld in SAP Cloud Identity-services.

In de inrichtingstoewijzing worden de kenmerken die als overeenkomende eigenschappen zijn geselecteerd, gebruikt om de gebruikersaccounts in Microsoft Entra ID te vinden met de gebruikersaccounts in SAP Cloud Identity Services. Als er een gebruiker in Microsoft Entra-id is zonder overeenkomst in SAP Cloud Identity Services, probeert de Microsoft Entra-inrichtingsservice een nieuwe gebruiker te maken. Als er een gebruiker is in Microsoft Entra ID en een overeenkomst in SAP Cloud Identity Services, wordt de Microsoft Entra-inrichtingsservice bijgewerkt die SAP Cloud Identity Services-gebruiker. Daarom moet u ervoor zorgen dat alle gebruikers in SAP Cloud Identity Services de kenmerken hebben geselecteerd als overeenkomende eigenschappen zijn ingevuld, anders kunnen dubbele gebruikers worden gemaakt. Als u het overeenkomende kenmerk in de toewijzing van het microsoft Entra-toepassingskenmerk wilt wijzigen, raadpleegt u overeenkomende gebruikers in de bron- en doelsystemen.

Meld u aan bij uw SAP Cloud Identity Services-beheerconsole

https://<tenantID>.accounts.ondemand.com/adminofhttps://<tenantID>.trial-accounts.ondemand.com/adminals er een proefversie is.Navigeer naar Gebruikers en autorisaties > om gebruikers te exporteren.

Selecteer alle kenmerken die vereist zijn voor het koppelen van Microsoft Entra-gebruikers aan die in SAP. Deze kenmerken omvatten de

SCIM ID,userNameenemailsandere kenmerken die u mogelijk in uw SAP-systemen als id's gebruikt.Selecteer Exporteren en wacht totdat de browser het CSV-bestand downloadt.

Open een PowerShell-venster.

Typ het volgende script in een editor. Als u in regel één een ander overeenkomend kenmerk dan

userNamehebt geselecteerd, wijzigt u de waarde van desapScimUserNameFieldvariabele in de naam van het KENMERK SAP Cloud Identity Services. Wijzig in regel twee het argument in de bestandsnaam van het geëxporteerde CSV-bestandUsers-exported-from-sap.csvin de naam van het gedownloade bestand.$sapScimUserNameField = "userName" $existingSapUsers = import-csv -Path ".\Users-exported-from-sap.csv" -Encoding UTF8 $count = 0 $warn = 0 foreach ($u in $existingSapUsers) { $id = $u.id if (($null -eq $id) -or ($id.length -eq 0)) { write-error "Exported CSV file does not contain the id attribute of SAP Cloud Identity Services users." throw "id attribute not available, re-export" return } $count++ $userName = $u.$sapScimUserNameField if (($null -eq $userName) -or ($userName.length -eq 0)) { write-warning "SAP Cloud Identity Services user $id does not have a $sapScimUserNameField attribute populated" $warn++ } } write-output "$warn of $count users in SAP Cloud Identity Services did not have the $sapScimUserNameFIeld attribute populated."Voer het script uit. Wanneer het script is voltooid, als er een of meer gebruikers zijn die niet het vereiste overeenkomende kenmerk hebben, zoekt u die gebruikers op in het geëxporteerde CSV-bestand of in de BEHEERconsole van SAP Cloud Identity Services. Als deze gebruikers ook aanwezig zijn in Microsoft Entra, moet u eerst de SAP Cloud Identity Services-weergave van die gebruikers bijwerken, zodat het overeenkomende kenmerk is ingevuld.

Nadat u de kenmerken van deze gebruikers in SAP Cloud Identity Services hebt bijgewerkt, exporteert u de gebruikers opnieuw vanuit SAP Cloud Identity Services, zoals beschreven in stap 2-5 en PowerShell-stappen in deze sectie, om te bevestigen dat er geen gebruikers in SAP Cloud Identity Services de overeenkomende kenmerken ontbreken die het inrichten voor deze gebruikers zouden voorkomen.

Nu u een lijst hebt met alle gebruikers die zijn verkregen uit SAP Cloud Identity Services, komt u overeen met die gebruikers uit het gegevensarchief van de toepassing, met gebruikers die zich al in Microsoft Entra-id bevinden, om te bepalen welke gebruikers binnen het bereik van de inrichting moeten vallen.

De id's van de gebruikers in Microsoft Entra-id ophalen

In deze sectie wordt beschreven hoe u kunt communiceren met Microsoft Entra ID met behulp van Microsoft Graph PowerShell-cmdlets .

De eerste keer dat uw organisatie deze cmdlets gebruikt voor dit scenario, moet u de rol Globale beheerder hebben om Microsoft Graph PowerShell te kunnen gebruiken in uw tenant. Volgende interacties kunnen een rol met lagere bevoegdheden gebruiken, zoals:

- Gebruikersbeheerder, als u verwacht nieuwe gebruikers te maken.

- Toepassingsbeheerder of identiteitsbeheerbeheerder, als u alleen toepassingsroltoewijzingen beheert.

Open PowerShell.

Als u de Microsoft Graph PowerShell-modules nog niet hebt geïnstalleerd, installeer dan de module

Microsoft.Graph.Usersen andere met behulp van deze opdracht:Install-Module Microsoft.GraphAls u de modules al hebt geïnstalleerd, controleer dan of u een recente versie gebruikt:

Update-Module microsoft.graph.users,microsoft.graph.identity.governance,microsoft.graph.applicationsVerbinding maken met Microsoft Entra-id:

$msg = Connect-MgGraph -ContextScope Process -Scopes "User.ReadWrite.All,Application.ReadWrite.All,AppRoleAssignment.ReadWrite.All,EntitlementManagement.ReadWrite.All"Als dit de eerste keer is dat u deze opdracht hebt gebruikt, moet u mogelijk toestemming geven voor de Microsoft Graph-opdrachtregelprogramma's om deze machtigingen te hebben.

Lees de lijst van gebruikers verkregen uit het gegevensarchief van de toepassing in de PowerShell-sessie. Als de lijst van gebruikers zich in een CSV-bestand bevindt, kunt u de PowerShell-cmdlet

Import-Csvgebruiken en de naam van het bestand uit de vorige sectie opgeven als argument.Als het bestand dat is verkregen uit SAP Cloud Identity Services bijvoorbeeld de naam Users-exported-from-sap.csv heeft en zich in de huidige map bevindt, voert u deze opdracht in.

$filename = ".\Users-exported-from-sap.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Als u een database of map gebruikt, voert u de volgende opdracht in als het bestand de naam users.csv heeft en zich in de huidige map bevindt:

$filename = ".\users.csv" $dbusers = Import-Csv -Path $filename -Encoding UTF8Kies de kolom van het users.csv-bestand dat overeenkomt met een kenmerk van een gebruiker in Microsoft Entra-id.

Als u SAP Cloud Identity Services gebruikt, is de standaardtoewijzing het SAP SCIM-kenmerk

userNamemet het kenmerkuserPrincipalNameMicrosoft Entra-id:$db_match_column_name = "userName" $azuread_match_attr_name = "userPrincipalName"Als u bijvoorbeeld een database of map gebruikt, hebt u mogelijk gebruikers in een database waarin de waarde in de kolom met de naam

EMaildezelfde waarde heeft als in het kenmerkuserPrincipalNameMicrosoft Entra:$db_match_column_name = "EMail" $azuread_match_attr_name = "userPrincipalName"Haal de id's van die gebruikers op in Microsoft Entra ID.

Het volgende PowerShell-script gebruikt de eerder aangegeven waarden

$dbusers,$db_match_column_nameen$azuread_match_attr_name. Er wordt een query uitgevoerd op De Microsoft Entra-id om een gebruiker te zoeken die een kenmerk heeft met een overeenkomende waarde voor elke record in het bronbestand. Als er veel gebruikers zijn in het bestand dat is verkregen uit de bron-SAP Cloud Identity Services, -database of -map, kan het enkele minuten duren voordat dit script is voltooid. Als u geen kenmerk hebt in Microsoft Entra ID met de waarde en eencontainsof andere filterexpressie moet gebruiken, moet u dit script aanpassen en dat in stap 11 hieronder om een andere filterexpressie te gebruiken.$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } }Bekijk de resultaten van de voorgaande query's. Kijk of een van de gebruikers in SAP Cloud Identity Services, de database of map zich niet in Microsoft Entra ID kan bevinden vanwege fouten of ontbrekende overeenkomsten.

Het volgende PowerShell-script geeft de aantallen records weer die niet zijn gevonden:

$dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Error "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."Wanneer het script is voltooid, wordt er een fout weergegeven als records uit de gegevensbron zich niet in Microsoft Entra-id bevinden. Als niet alle records voor gebruikers uit het gegevensarchief van de toepassing zich kunnen bevinden als gebruikers in Microsoft Entra ID, moet u onderzoeken welke records niet overeenkomen en waarom.

Iemands e-mailadres en userPrincipalName zijn bijvoorbeeld gewijzigd in Microsoft Entra-id zonder dat de bijbehorende

maileigenschap wordt bijgewerkt in de gegevensbron van de toepassing. Of de gebruiker heeft de organisatie misschien al verlaten, maar is nog aanwezig in de gegevensbron van de toepassing. Of er is mogelijk een leverancier- of superbeheerdersaccount in de gegevensbron van de toepassing die niet overeenkomt met een specifieke persoon in Microsoft Entra-id.Als er gebruikers zijn die zich niet konden bevinden in Microsoft Entra-id of niet actief waren en zich konden aanmelden, maar u hun toegang wilt laten controleren of hun kenmerken bijgewerkt in SAP Cloud Identity Services, de database of map, moet u de toepassing, de overeenkomende regel bijwerken of Microsoft Entra-gebruikers voor hen maken. Zie toewijzingen en gebruikersaccounts beheren in toepassingen die niet overeenkomen met gebruikers in Microsoft Entra-id voor meer informatie over welke wijziging moet worden aangebracht.

Als u de optie kiest om gebruikers te maken in Microsoft Entra ID, kunt u gebruikers bulksgewijs maken met behulp van:

- Een CSV-bestand, zoals beschreven in gebruikers bulksgewijs maken in het Microsoft Entra-beheercentrum

- De cmdlet New-MgUser

Zorg ervoor dat deze nieuwe gebruikers worden gevuld met de kenmerken die vereist zijn voor Microsoft Entra-id, zodat deze later overeenkomen met de bestaande gebruikers in de toepassing, en de kenmerken die zijn vereist voor Microsoft Entra-id, inclusief

userPrincipalName,mailNicknameendisplayName. DezeuserPrincipalNamemoet uniek zijn voor alle gebruikers in de directory.U hebt bijvoorbeeld gebruikers in een database waarin de waarde in de kolom met de naam

EMailde waarde is die u wilt gebruiken als microsoft Entra user principal Name, de waarde in de kolomAliasbevat de e-mailnaam van Microsoft Entra ID en de waarde in de kolomFull namebevat de weergavenaam van de gebruiker:$db_display_name_column_name = "Full name" $db_user_principal_name_column_name = "Email" $db_mail_nickname_column_name = "Alias"Vervolgens kunt u dit script gebruiken om Microsoft Entra-gebruikers te maken voor gebruikers in SAP Cloud Identity Services, de database of directory die niet overeenkomen met gebruikers in Microsoft Entra ID. Houd er rekening mee dat u dit script mogelijk moet wijzigen om extra Microsoft Entra-kenmerken toe te voegen die nodig zijn in uw organisatie, of als dat niet

$azuread_match_attr_namemailNicknamehetuserPrincipalNameenige is, om dat Microsoft Entra-kenmerk op te geven.$dbu_missing_columns_list = @() $dbu_creation_failed_list = @() foreach ($dbu in $dbu_not_matched_list) { if (($null -ne $dbu.$db_display_name_column_name -and $dbu.$db_display_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_user_principal_name_column_name -and $dbu.$db_user_principal_name_column_name.Length -gt 0) -and ($null -ne $dbu.$db_mail_nickname_column_name -and $dbu.$db_mail_nickname_column_name.Length -gt 0)) { $params = @{ accountEnabled = $false displayName = $dbu.$db_display_name_column_name mailNickname = $dbu.$db_mail_nickname_column_name userPrincipalName = $dbu.$db_user_principal_name_column_name passwordProfile = @{ Password = -join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_}) } } try { New-MgUser -BodyParameter $params } catch { $dbu_creation_failed_list += $dbu; throw } } else { $dbu_missing_columns_list += $dbu } }Nadat u ontbrekende gebruikers aan Microsoft Entra ID hebt toegevoegd, voert u het script opnieuw uit vanaf stap 7. Voer vervolgens het script uit vanaf stap 8. Controleer dat er geen fouten worden gerapporteerd.

$dbu_not_queried_list = @() $dbu_not_matched_list = @() $dbu_match_ambiguous_list = @() $dbu_query_failed_list = @() $azuread_match_id_list = @() $azuread_not_enabled_list = @() $dbu_values = @() $dbu_duplicate_list = @() foreach ($dbu in $dbusers) { if ($null -ne $dbu.$db_match_column_name -and $dbu.$db_match_column_name.Length -gt 0) { $val = $dbu.$db_match_column_name $escval = $val -replace "'","''" if ($dbu_values -contains $escval) { $dbu_duplicate_list += $dbu; continue } else { $dbu_values += $escval } $filter = $azuread_match_attr_name + " eq '" + $escval + "'" try { $ul = @(Get-MgUser -Filter $filter -All -Property Id,accountEnabled -ErrorAction Stop) if ($ul.length -eq 0) { $dbu_not_matched_list += $dbu; } elseif ($ul.length -gt 1) {$dbu_match_ambiguous_list += $dbu } else { $id = $ul[0].id; $azuread_match_id_list += $id; if ($ul[0].accountEnabled -eq $false) {$azuread_not_enabled_list += $id } } } catch { $dbu_query_failed_list += $dbu } } else { $dbu_not_queried_list += $dbu } } $dbu_not_queried_count = $dbu_not_queried_list.Count if ($dbu_not_queried_count -ne 0) { Write-Error "Unable to query for $dbu_not_queried_count records as rows lacked values for $db_match_column_name." } $dbu_duplicate_count = $dbu_duplicate_list.Count if ($dbu_duplicate_count -ne 0) { Write-Error "Unable to locate Microsoft Entra ID users for $dbu_duplicate_count rows as multiple rows have the same value" } $dbu_not_matched_count = $dbu_not_matched_list.Count if ($dbu_not_matched_count -ne 0) { Write-Error "Unable to locate $dbu_not_matched_count records in Microsoft Entra ID by querying for $db_match_column_name values in $azuread_match_attr_name." } $dbu_match_ambiguous_count = $dbu_match_ambiguous_list.Count if ($dbu_match_ambiguous_count -ne 0) { Write-Error "Unable to locate $dbu_match_ambiguous_count records in Microsoft Entra ID as attribute match ambiguous." } $dbu_query_failed_count = $dbu_query_failed_list.Count if ($dbu_query_failed_count -ne 0) { Write-Error "Unable to locate $dbu_query_failed_count records in Microsoft Entra ID as queries returned errors." } $azuread_not_enabled_count = $azuread_not_enabled_list.Count if ($azuread_not_enabled_count -ne 0) { Write-Warning "$azuread_not_enabled_count users in Microsoft Entra ID are blocked from sign-in." } if ($dbu_not_queried_count -ne 0 -or $dbu_duplicate_count -ne 0 -or $dbu_not_matched_count -ne 0 -or $dbu_match_ambiguous_count -ne 0 -or $dbu_query_failed_count -ne 0 -or $azuread_not_enabled_count -ne 0) { Write-Output "You will need to resolve those issues before access of all existing users can be reviewed." } $azuread_match_count = $azuread_match_id_list.Count Write-Output "Users corresponding to $azuread_match_count records were located in Microsoft Entra ID."

Zorg ervoor dat bestaande Microsoft Entra-gebruikers over de benodigde kenmerken beschikken

Voordat u automatische inrichting van gebruikers inschakelt, moet u beslissen welke gebruikers in Microsoft Entra ID toegang nodig hebben tot SAP Cloud Identity Services. Vervolgens moet u controleren of deze gebruikers over de benodigde kenmerken in Microsoft Entra ID beschikken en deze kenmerken zijn toegewezen aan het verwachte schema van SAP Cloud Identity Services.

- Standaard wordt de waarde van het gebruikerskenmerk

userPrincipalNameMicrosoft Entra toegewezen aan zowel deuserNamekenmerkenemails[type eq "work"].valueals kenmerken van SAP Cloud Identity Services. Als de e-mailadressen van de gebruiker afwijken van de principal-namen van gebruikers, moet u deze toewijzing mogelijk wijzigen. - SAP Cloud Identity Services kan waarden van het kenmerk

postalCodenegeren als de indeling van de postcode van het bedrijf niet overeenkomt met het land of de regio van het bedrijf. - Standaard wordt het Kenmerk

departmentMicrosoft Entra toegewezen aan het kenmerk SAP Cloud Identity Servicesurn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department. Als Microsoft Entra-gebruikers waarden van hetdepartmentkenmerk hebben, moeten deze waarden overeenkomen met die afdelingen die al zijn geconfigureerd in SAP Cloud Identity Services, anders mislukt het maken of bijwerken van de gebruiker. Als dedepartmentwaarden in uw Microsoft Entra-gebruikers niet consistent zijn met die in uw SAP-omgeving, verwijdert u de toewijzing voordat u gebruikers toewijst. - Het SCIM-eindpunt van SAP Cloud Identity Services vereist dat bepaalde kenmerken een specifieke indeling hebben. U kunt meer informatie over deze kenmerken en hun specifieke indeling hier vinden.

Gebruikers toewijzen aan de SAP Cloud Identity Services-toepassing in Microsoft Entra-id

Microsoft Entra ID maakt gebruik van een concept met de naam toewijzingen om te bepalen welke gebruikers toegang moeten krijgen tot geselecteerde apps. Als in de context van automatische inrichting van gebruikers de waarde Instellingen van bereik alleen toegewezen gebruikers en groepen is gesynchroniseerd, worden alleen de gebruikers en groepen die zijn toegewezen aan een toepassingsrol van die toepassing in Microsoft Entra ID gesynchroniseerd met SAP Cloud Identity Services. Wanneer u een gebruiker toewijst aan SAP Cloud Identity Services, moet u een geldige toepassingsspecifieke rol (indien beschikbaar) selecteren in het toewijzingsdialoogvenster. Gebruikers met de rol Standaard toegang worden uitgesloten van het inrichten. Momenteel is de enige beschikbare rol voor SAP Cloud Identity Services Gebruiker.

Als inrichting al is ingeschakeld voor de toepassing, controleert u of de inrichting van de toepassing niet in quarantaine is voordat u meer gebruikers toewijst aan de toepassing. Los eventuele problemen op die de quarantaine veroorzaken voordat u verdergaat.

Controleer op gebruikers die aanwezig zijn in SAP Cloud Identity Services en die nog niet zijn toegewezen aan de toepassing in Microsoft Entra-id

De vorige stappen hebben geëvalueerd of de gebruikers in SAP Cloud Identity Services ook bestaan als gebruikers in Microsoft Entra ID. Mogelijk worden ze momenteel echter niet allemaal toegewezen aan de rollen van de toepassing in Microsoft Entra-id. De volgende stappen zijn dus om te zien welke gebruikers geen toewijzingen hebben aan toepassingsrollen.

Zoek met Behulp van PowerShell de service-principal-id op voor de service-principal van de toepassing.

Als de bedrijfstoepassing bijvoorbeeld

SAP Cloud Identity Servicesheet, voer dan de volgende opdrachten in:$azuread_app_name = "SAP Cloud Identity Services" $azuread_sp_filter = "displayName eq '" + ($azuread_app_name -replace "'","''") + "'" $azuread_sp = Get-MgServicePrincipal -Filter $azuread_sp_filter -AllHaal de gebruikers op die momenteel toewijzingen hebben aan de toepassing in Microsoft Entra-id.

Dit bouwt voort op de

$azuread_spvariabele die is ingesteld in de vorige opdracht.$azuread_existing_assignments = @(Get-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -All)Vergelijk de lijst met gebruikers-id's van de gebruikers die zich al in SAP Cloud Identity Services en Microsoft Entra-id bevinden, met die gebruikers die momenteel zijn toegewezen aan de toepassing in Microsoft Entra ID. Dit script bouwt voort op de

$azuread_match_id_listvariabele die is ingesteld in de vorige secties:$azuread_not_in_role_list = @() foreach ($id in $azuread_match_id_list) { $found = $false foreach ($existing in $azuread_existing_assignments) { if ($existing.principalId -eq $id) { $found = $true; break; } } if ($found -eq $false) { $azuread_not_in_role_list += $id } } $azuread_not_in_role_count = $azuread_not_in_role_list.Count Write-Output "$azuread_not_in_role_count users in the application's data store are not assigned to the application roles."Als er geen gebruikers zijn toegewezen aan toepassingsrollen, waarmee wordt aangegeven dat alle gebruikers zijn toegewezen aan toepassingsrollen, betekent dit dat er geen gebruikers zijn die gemeenschappelijk zijn in Microsoft Entra ID en SAP Cloud Identity Services, zodat er geen wijzigingen nodig zijn. Als een of meer gebruikers in SAP Cloud Identity Services momenteel niet zijn toegewezen aan de toepassingsrollen, moet u de procedure voortzetten en deze toevoegen aan een van de rollen van de toepassing.

Selecteer de

Userrol van de service-principal van de toepassing.$azuread_app_role_name = "User" $azuread_app_role_id = ($azuread_sp.AppRoles | where-object {$_.AllowedMemberTypes -contains "User" -and $_.DisplayName -eq "User"}).Id if ($null -eq $azuread_app_role_id) { write-error "role $azuread_app_role_name not located in application manifest"}Maak toepassingsroltoewijzingen voor gebruikers die al aanwezig zijn in SAP Cloud Identity Services en Microsoft Entra en hebben momenteel geen roltoewijzingen voor de toepassing:

foreach ($u in $azuread_not_in_role_list) { $res = New-MgServicePrincipalAppRoleAssignedTo -ServicePrincipalId $azuread_sp.Id -AppRoleId $azuread_app_role_id -PrincipalId $u -ResourceId $azuread_sp.Id }Wacht één minuut tot wijzigingen zijn doorgegeven in Microsoft Entra-id.

In de volgende Microsoft Entra-inrichtingscyclus vergelijkt de Microsoft Entra-inrichtingsservice de weergave van die gebruikers die zijn toegewezen aan de toepassing, met de weergave in SAP Cloud Identity Services en werkt de SAP Cloud Identity Services-gebruikers bij om de kenmerken van Microsoft Entra-id te hebben.

Resterende gebruikers toewijzen en de initiële synchronisatie bewaken

Zodra het testen is voltooid, wordt een gebruiker ingericht voor SAP Cloud Identity Services en worden bestaande SAP Cloud Identity Services-gebruikers toegewezen aan de toepassingsrol. U kunt eventuele extra geautoriseerde gebruikers toewijzen aan de SAP Cloud Identity Services-toepassing door een van de instructies hier te volgen:

- U kunt elke afzonderlijke gebruiker toewijzen aan de toepassing in het Microsoft Entra-beheercentrum.

- U kunt afzonderlijke gebruikers toewijzen aan de toepassing via de PowerShell-cmdlet

New-MgServicePrincipalAppRoleAssignedTo, zoals wordt weergegeven in de vorige sectie, of - als uw organisatie een licentie voor Microsoft Entra ID-governance heeft, kunt u ook rechtenbeheerbeleid implementeren voor het automatiseren van toegangstoewijzing.

Zodra gebruikers zijn toegewezen aan de toepassingsrol en zich binnen het bereik van het inrichten bevinden, richt de Microsoft Entra-inrichtingsservice deze in op SAP Cloud Identity Services. Houd er rekening mee dat het langer duurt om de eerste synchronisatie uit te voeren dan volgende synchronisaties, die ongeveer om de 40 minuten plaatsvinden zolang de Microsoft Entra-inrichtingsservice wordt uitgevoerd.

Als u niet ziet dat gebruikers worden ingericht, raadpleegt u de stappen in de gids voor probleemoplossing voor het niet inrichten van gebruikers. Controleer vervolgens het inrichtingslogboek via het Microsoft Entra-beheercentrum of Graph-API's. Filter het logboek op de status Failure. Als er fouten zijn met een ErrorCode of DuplicateTargetEntries, geeft dit een dubbelzinnigheid aan in uw inrichtingskoppelingsregels. U moet de Microsoft Entra-gebruikers of de toewijzingen bijwerken die worden gebruikt om ervoor te zorgen dat elke Microsoft Entra-gebruiker overeenkomt met één toepassingsgebruiker. Filter vervolgens het logboek op de actie Create en status Skipped. Als gebruikers zijn overgeslagen met de SkipReason-code notEffectivelyEntitled, kan dit erop wijzen dat de gebruikersaccounts in Microsoft Entra-id niet overeenkomen omdat de status van het gebruikersaccount is uitgeschakeld.

Eenmalige aanmelding configureren

U kunt er ook voor kiezen om eenmalige aanmelding op basis van SAML in te schakelen voor SAP Cloud Identity Services. Volg hiervoor de instructies in de zelfstudie eenmalige aanmelding van SAP Cloud Identity Services. Eenmalige aanmelding kan onafhankelijk van automatische inrichting van gebruikers worden geconfigureerd, maar deze twee functies vormen een aanvulling op elkaar.

Het inrichten bewaken

U kunt de sectie Synchronisatiedetails gebruiken om de voortgang te controleren en koppelingen te volgen naar het activiteitenrapport van de inrichting, waarin alle acties worden beschreven die door de Microsoft Entra-inrichtingsservice op SAP Cloud Identity Services worden uitgevoerd. U kunt het inrichtingsproject ook bewaken via de Microsoft Graph-API's.

Zie Rapportage over automatische inrichting van gebruikersaccounts voor meer informatie over het lezen van de Microsoft Entra-inrichtingslogboeken.

Toepassingsroltoewijzingen onderhouden

Wanneer gebruikers die zijn toegewezen aan de toepassing worden bijgewerkt in Microsoft Entra ID, worden deze wijzigingen automatisch ingericht voor SAP Cloud Identity Services.

Als u Microsoft Entra ID-governance hebt, kunt u wijzigingen in de roltoewijzingen van de toepassing voor SAP Cloud Identity Services in Microsoft Entra ID automatiseren, toewijzingen toevoegen of verwijderen wanneer personen deelnemen aan de organisatie, of rollen verlaten of wijzigen.

- U kunt een eenmalige of terugkerende toegangsbeoordeling uitvoeren van de roltoewijzingen van de toepassing.

- U kunt een toegangspakket voor rechtenbeheer maken voor deze toepassing. U kunt beleidsregels hebben voor gebruikers die toegang moeten krijgen wanneer ze aanvragen, door een beheerder, automatisch op basis van regels of via levenscycluswerkstromen.

Meer resources

- Gebruikersaccountinrichting voor zakelijke apps beheren

- Wat is toegang tot toepassingen en eenmalige aanmelding met Microsoft Entra ID?

- Toegang tot uw SAP-toepassingen beheren

- Toegang voor toepassingen in uw omgeving beheren