Geavanceerde installatie van Microsoft Entra geverifieerde ID

Geavanceerde geverifieerde id-instelling is de klassieke manier om geverifieerde id in te stellen waar u als beheerder Azure KeyVault moet configureren, zorg ervoor dat uw gedecentraliseerde id wordt geregistreerd en uw domein wordt geverifieerd.

In deze zelfstudie leert u hoe u de geavanceerde installatie gebruikt om uw Microsoft Entra-tenant te configureren voor het gebruik van de verifieerbare referentieservice.

U leert met name het volgende:

- Maak een Azure Key Vaulti-exemplaar.

- Configureer de geverifieerde id-service met behulp van de geavanceerde installatie.

- Een clienttoepassing registreren in Microsoft Entra ID.

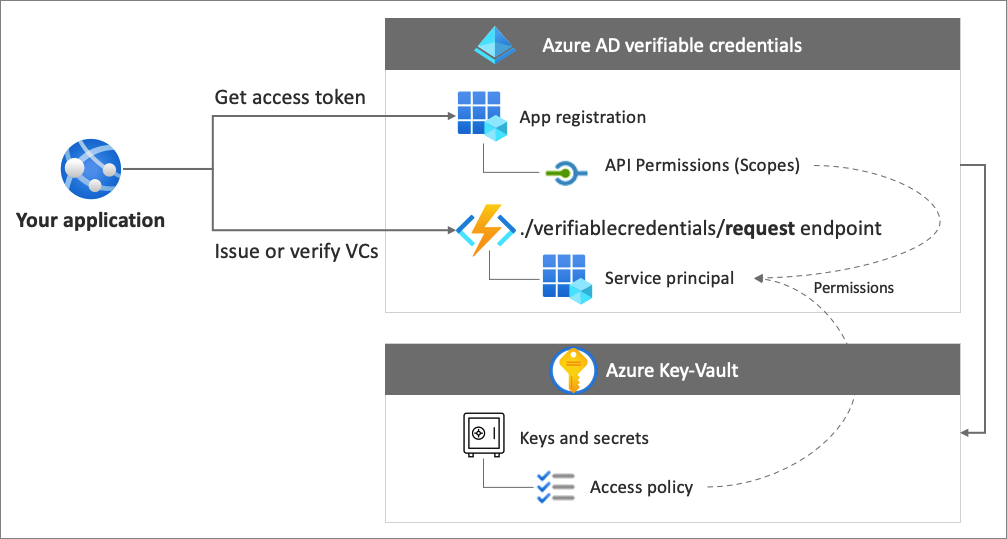

In het volgende diagram ziet u de architectuur geverifieerde id en het onderdeel dat u configureert.

Vereisten

- U hebt een Azure-tenant met een actief abonnement nodig. Als u geen Azure-abonnement hebt, kunt u er gratis een maken.

- Zorg ervoor dat u de globale beheerder of de beheerdersmachtiging voor het verificatiebeleid hebt voor de directory die u wilt configureren. Als u niet de globale beheerder bent, hebt u de machtiging van de toepassingsbeheerder nodig om de app-registratie te voltooien, inclusief het verlenen van beheerderstoestemming.

- Zorg ervoor dat u de rol van inzender hebt voor het Azure-abonnement of de resourcegroep waar u Azure Key Vault implementeert.

- Zorg ervoor dat u toegangsmachtigingen voor Key Vault opgeeft. Zie Toegang bieden tot Key Vault-sleutels, -certificaten en -geheimen met een op rollen gebaseerd toegangsbeheer van Azure voor meer informatie.

Maak een sleutelkluis.

Notitie

De Azure Key Vault die u gebruikt om de geverifieerde id-service in te stellen, moet key Vault-toegangsbeleid hebben voor het machtigingsmodel. Er is momenteel een beperking als Key Vault op rollen gebaseerd toegangsbeheer van Azure heeft

Azure Key Vault is een cloudservice die het veilig opslaan en toegangsbeheer van geheimen en sleutels mogelijk maakt. De geverifieerde id-service slaat openbare en persoonlijke sleutels op in Azure Key Vault. Deze sleutels worden gebruikt om referenties te ondertekenen en te verifiëren.

Als er geen Azure Key Vault-exemplaar beschikbaar is, volgt u deze stappen om een sleutelkluis te maken met behulp van Azure Portal. De Azure Key Vault die u gebruikt om de geverifieerde id-service in te stellen, moet Key Vault-toegangsbeleid hebben voor het machtigingsmodel van Azure in plaats van op rollen gebaseerd toegangsbeheer van Azure dat momenteel de standaardinstelling is bij het maken van een Azure Key Vault.

Notitie

Standaard is het account waarmee een kluis wordt gemaakt, de enige met toegang. De geverifieerde id-service heeft toegang nodig tot de sleutelkluis. U moet uw sleutelkluis verifiëren, zodat het account dat tijdens de configuratie wordt gebruikt, sleutels kan maken en verwijderen. Het account dat tijdens de configuratie wordt gebruikt, vereist ook machtigingen om te ondertekenen, zodat deze de domeinbinding voor geverifieerde id kan maken. Als u hetzelfde account gebruikt tijdens het testen, wijzigt u het standaardbeleid om het accounttoetekeningsmachtiging te verlenen, naast de standaardmachtigingen die zijn verleend aan kluismakers.

Toegang tot de sleutelkluis beheren

Voordat u geverifieerde id kunt instellen, moet u Key Vault-toegang verlenen. Hiermee bepaalt u of een opgegeven beheerder bewerkingen kan uitvoeren op Key Vault-geheimen en -sleutels. Geef toegangsmachtigingen op voor uw sleutelkluis voor zowel het geverifieerde id-beheerdersaccount als voor de api-principal aanvraagservice die u hebt gemaakt.

Nadat u uw sleutelkluis hebt gemaakt, genereert Verifiable Credentials een set sleutels die worden gebruikt om berichtbeveiliging te bieden. Deze sleutels worden opgeslagen in Key Vault. U gebruikt een sleutelset voor het ondertekenen, bijwerken en herstellen van verifieerbare referenties.

Geverifieerde id instellen

Voer de volgende stappen uit om geverifieerde id in te stellen:

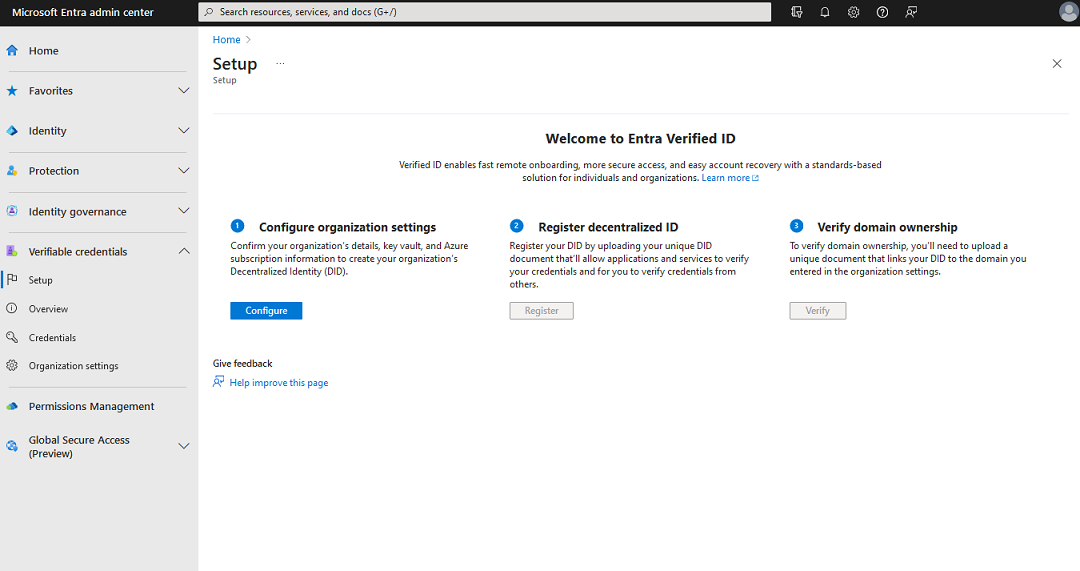

Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

Selecteer Geverifieerde id.

Selecteer Setup in het linkermenu.

Selecteer in het middelste menu Organisatie-instellingen configureren.

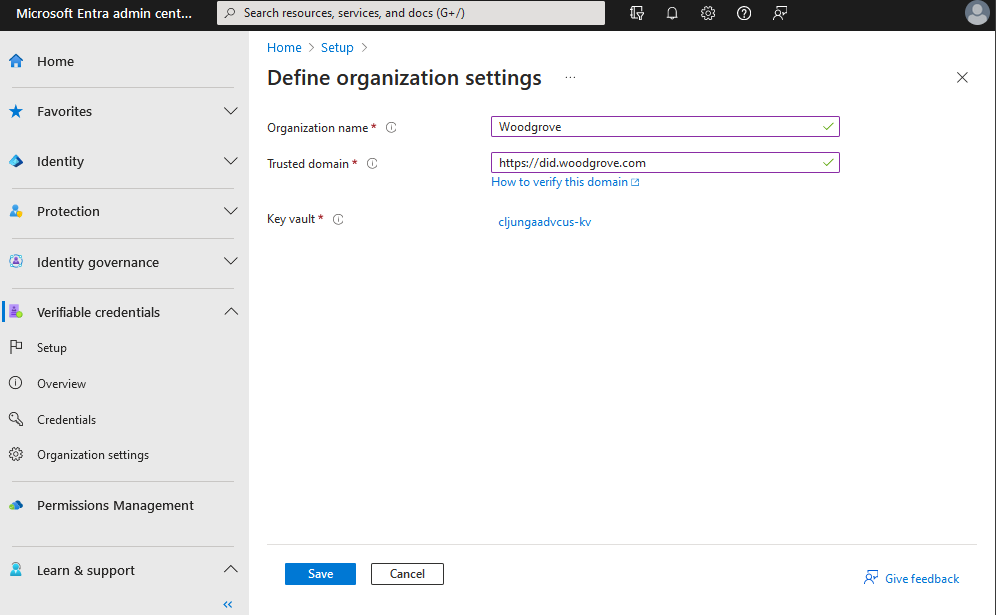

Stel uw organisatie in door de volgende informatie op te geven:

Organisatienaam: Voer een naam in om te verwijzen naar uw bedrijf binnen geverifieerde id's. Uw klanten zien deze naam niet.

Vertrouwd domein: voer een domein in dat wordt toegevoegd aan een service-eindpunt in uw document met gedecentraliseerde identiteit (DID). Het domein is wat uw DID verbindt met iets tastbaars dat de gebruiker mogelijk weet over uw bedrijf. Microsoft Authenticator en andere digitale portemonnees gebruiken deze informatie om te controleren of uw DID is gekoppeld aan uw domein. Als de portemonnee de DID kan verifiëren, wordt er een geverifieerd symbool weergegeven. Als de portemonnee de DID niet kan verifiëren, informeert deze de gebruiker dat de referentie is uitgegeven door een organisatie die deze niet kan valideren.

Belangrijk

Het domein kan geen omleiding zijn. Anders kunnen de DID en het domein niet worden gekoppeld. Zorg ervoor dat u HTTPS gebruikt voor het domein. Voorbeeld:

https://did.woodgrove.com.Sleutelkluis: selecteer de sleutelkluis die u eerder hebt gemaakt.

Selecteer Opslaan.

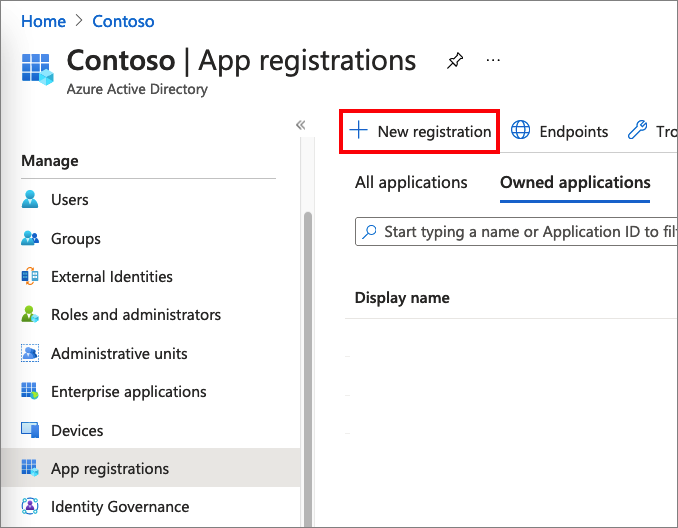

Een toepassing registreren in Microsoft Entra-id

Uw toepassing moet toegangstokens krijgen wanneer deze Microsoft Entra geverifieerde ID wil aanroepen, zodat deze referenties kan uitgeven of verifiëren. Als u toegangstokens wilt ophalen, moet u een toepassing registreren en API-machtigingen verlenen voor de geverifieerde id-aanvraagservice. Gebruik bijvoorbeeld de volgende stappen voor een webtoepassing:

Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

Selecteer Microsoft Entra ID.

Selecteer onder Toepassingen App-registraties> Nieuwe registratie.

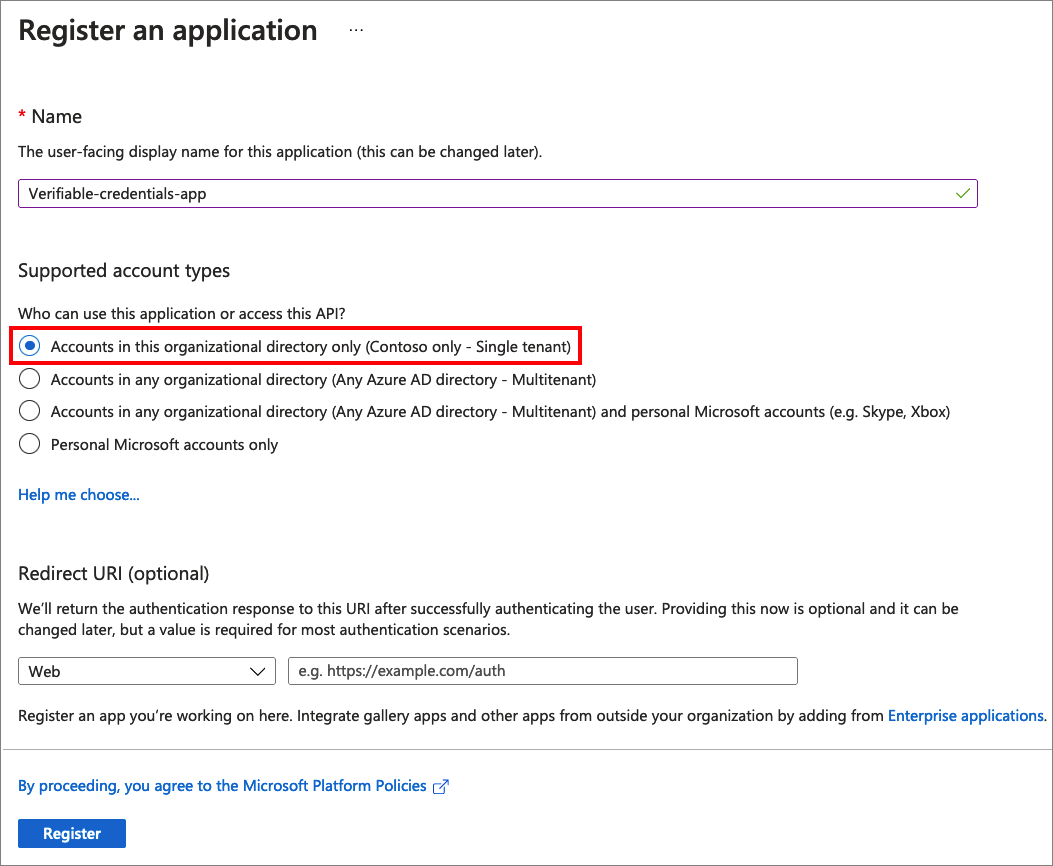

Voer een weergavenaam voor uw toepassing in. Bijvoorbeeld: verifieerbare referenties-app.

Voor ondersteunde accounttypen selecteert u alleen Accounts in deze organisatiemap (alleen standaardmap - één tenant).

Selecteer Registreren om de toepassing te maken.

Machtigingen verlenen om toegangstokens op te halen

In deze stap verleent u machtigingen aan de service-principal serviceaanvraag voor verifieerbare referenties.

Voer de volgende stappen uit om de vereiste machtigingen toe te voegen:

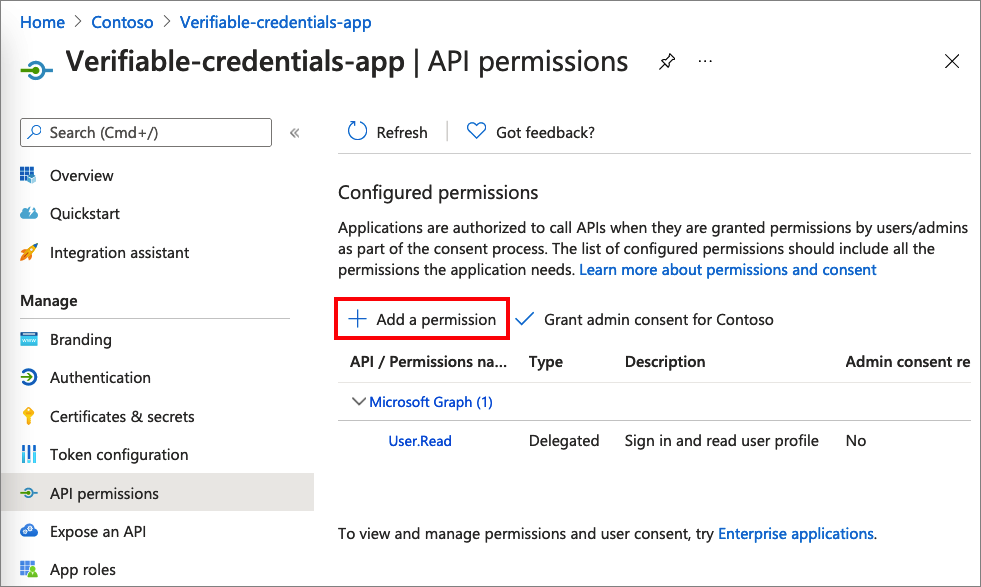

Blijf op de pagina met toepassingsdetails van de app met verifieerbare referenties. Selecteer API-machtigingen>Een machtiging toevoegen.

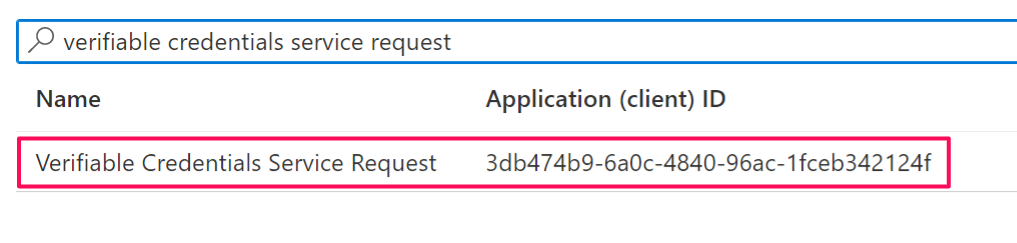

Selecteer API's die mijn organisatie gebruikt.

Zoek naar de service-principal Referenties-serviceaanvraag en selecteer deze.

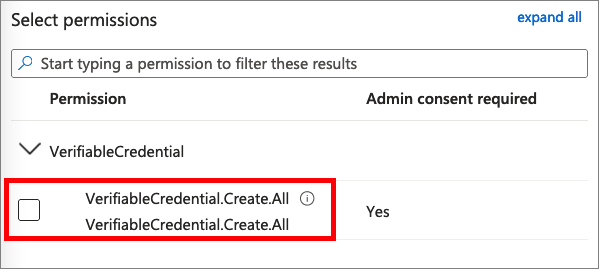

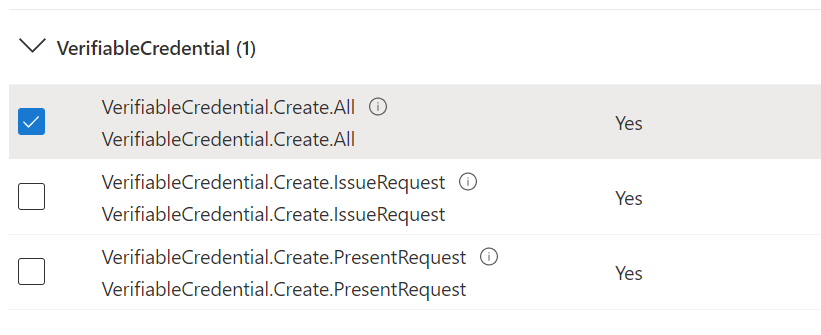

Kies Toepassingsmachtiging en vouw VerifiableCredential.Create.All uit.

Selecteer Machtigingen toevoegen.

Selecteer Beheerderstoestemming verlenen voor <uw tenantnaam>.

U kunt ervoor kiezen om uitgifte- en presentatiemachtigingen afzonderlijk toe te kennen als u de bereiken liever wilt scheiden van verschillende toepassingen.

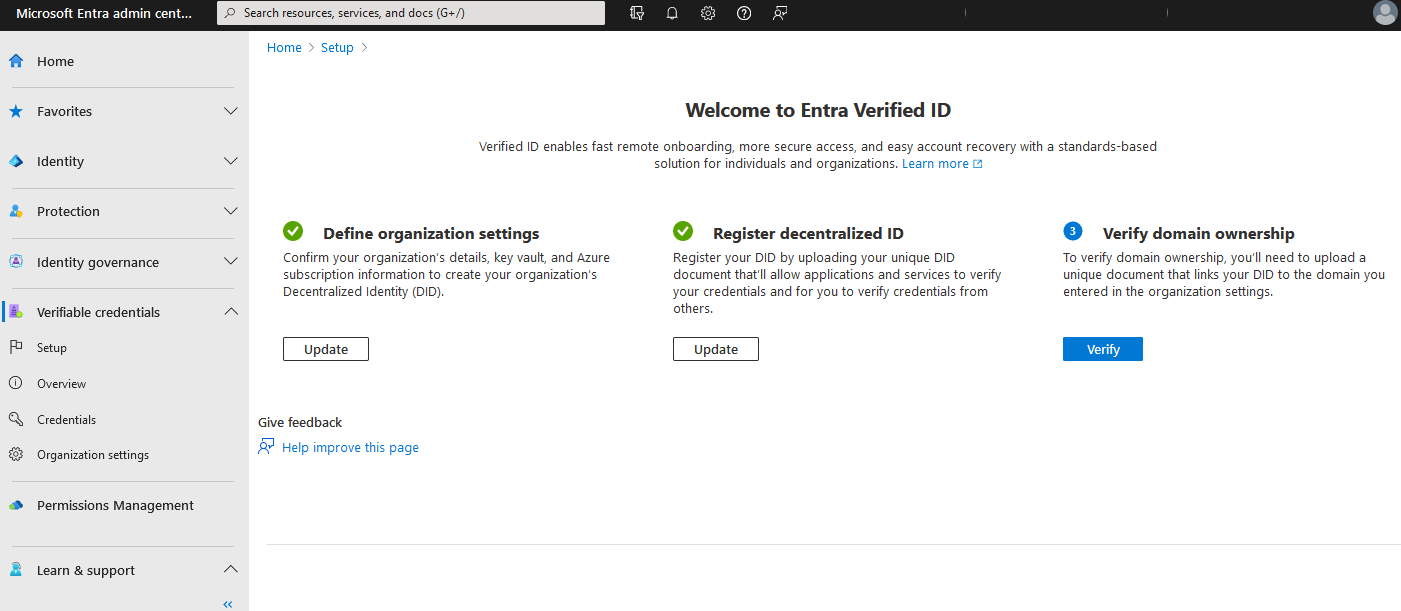

Gedecentraliseerde id registreren en domeineigendom verifiëren

Nadat Azure Key Vault is ingesteld en de service een ondertekeningssleutel heeft, moet u stap 2 en 3 in de installatie voltooien.

- Meld u als globale beheerder aan bij het Microsoft Entra-beheercentrum.

- Selecteer Verifieerbare referenties.

- Selecteer Setup in het linkermenu.

- Selecteer in het middelste menu Gedecentraliseerde id registreren om uw DID-document te registreren, volgens de instructies in het artikel Hoe u uw gedecentraliseerde id registreert voor did:web. U moet deze stap voltooien voordat u uw domein kunt blijven verifiëren. Als u dit hebt geselecteerd: ion als uw vertrouwenssysteem, moet u deze stap overslaan.

- Selecteer in het middelste menu Het eigendom van het domein verifiëren om uw domein te verifiëren, volgens de instructies in het artikel Domeineigendom verifiëren voor uw gedecentraliseerd id (DID)

Zodra u de verificatiestappen hebt voltooid en groene vinkjes hebt bij alle drie de stappen, bent u klaar om door te gaan naar de volgende zelfstudie.