Toegangs- en identiteitsopties voor Azure Kubernetes Service (AKS)

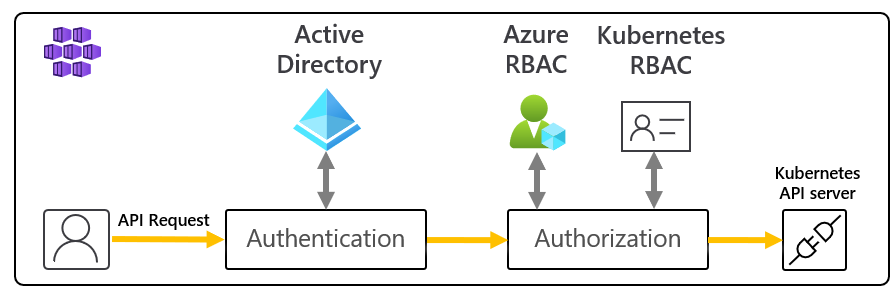

U kunt de toegang tot Kubernetes-clusters op verschillende manieren verifiëren, autoriseren, beveiligen en beheren:

- Met behulp van op rollen gebaseerd toegangsbeheer van Kubernetes (Kubernetes RBAC) kunt u gebruikers, groepen en serviceaccounts toegang verlenen tot alleen de resources die ze nodig hebben.

- Met Azure Kubernetes Service (AKS) kunt u de beveiligings- en machtigingsstructuur verder verbeteren met behulp van Microsoft Entra ID en Azure RBAC.

Kubernetes RBAC en AKS helpen u bij het beveiligen van uw clustertoegang en bieden alleen de minimaal vereiste machtigingen voor ontwikkelaars en operators.

In dit artikel worden de belangrijkste concepten geïntroduceerd waarmee u machtigingen in AKS kunt verifiëren en toewijzen.

Kubernetes RBAC

Kubernetes RBAC biedt gedetailleerde filtering van gebruikersacties. Met dit controlemechanisme:

- U wijst gebruikers of gebruikersgroepen machtigingen toe voor het maken en wijzigen van resources of het weergeven van logboeken van het uitvoeren van toepassingsworkloads.

- U kunt machtigingen instellen voor één naamruimte of voor het hele AKS-cluster.

- U maakt rollen voor het definiëren van machtigingen en wijst deze rollen vervolgens toe aan gebruikers met rolbindingen.

Zie Kubernetes RBAC-autorisatie gebruiken voor meer informatie.

Rollen en ClusterRoles

Rollen

Voordat u machtigingen toewijst aan gebruikers met Kubernetes RBAC, definieert u gebruikersmachtigingen als een rol. Machtigingen verlenen binnen een naamruimte met behulp van rollen.

Notitie

Kubernetes-rollen verlenen machtigingen. Ze weigeren geen machtigingen.

Als u machtigingen wilt verlenen voor het hele cluster of voor clusterbronnen buiten een bepaalde naamruimte, kunt u in plaats daarvan ClusterRoles gebruiken.

ClusterRoles

Een ClusterRole verleent en past machtigingen toe op resources in het hele cluster, niet op een specifieke naamruimte.

RoleBindings en ClusterRoleBindings

Nadat u rollen hebt gedefinieerd voor het verlenen van machtigingen aan resources, wijst u deze Kubernetes RBAC-machtigingen toe met een RoleBinding. Als uw AKS-cluster kan worden geïntegreerd met Microsoft Entra ID, verleent RoleBindings machtigingen aan Microsoft Entra-gebruikers om acties in het cluster uit te voeren. Zie hoe u in Toegang tot clusterbronnen beheren met behulp van op rollen gebaseerd toegangsbeheer van Kubernetes en Microsoft Entra-identiteiten.

RoleBindings

Wijs rollen toe aan gebruikers voor een bepaalde naamruimte met behulp van RoleBindings. Met RoleBindings kunt u één AKS-cluster logisch scheiden, zodat gebruikers alleen toegang hebben tot de toepassingsresources in hun toegewezen naamruimte.

Als u rollen wilt binden aan het hele cluster of aan clusterbronnen buiten een bepaalde naamruimte, gebruikt u in plaats daarvan ClusterRoleBindings.

ClusterRoleBinding

Met een ClusterRoleBinding koppelt u rollen aan gebruikers en past u deze toe op resources in het hele cluster, niet op een specifieke naamruimte. Met deze methode kunt u beheerders of ondersteuningstechnici toegang verlenen tot alle resources in het AKS-cluster.

Notitie

Microsoft/AKS voert clusteracties uit met gebruikerstoestemming onder een ingebouwde Kubernetes-rol aks-service en ingebouwde rolbinding aks-service-rolebinding.

Met deze rol kan AKS clusterproblemen oplossen en diagnosticeren, maar kan geen machtigingen wijzigen of rollen of rolbindingen maken, of andere acties met hoge bevoegdheden. Roltoegang is alleen ingeschakeld onder actieve ondersteuningstickets met Just-In-Time-toegang (JIT). Lees meer over AKS-ondersteuningsbeleid.

Kubernetes-serviceaccounts

Serviceaccounts zijn een van de primaire gebruikerstypen in Kubernetes. De Kubernetes-API bevat en beheert serviceaccounts. Serviceaccountreferenties worden opgeslagen als Kubernetes-geheimen, zodat ze kunnen worden gebruikt door geautoriseerde pods om te communiceren met de API-server. De meeste API-aanvragen bieden een verificatietoken voor een serviceaccount of een normaal gebruikersaccount.

Normale gebruikersaccounts bieden meer traditionele toegang voor menselijke beheerders of ontwikkelaars, niet alleen services en processen. Hoewel Kubernetes geen oplossing voor identiteitsbeheer biedt voor het opslaan van gewone gebruikersaccounts en wachtwoorden, kunt u externe identiteitsoplossingen integreren in Kubernetes. Voor AKS-clusters is deze geïntegreerde identiteitsoplossing Microsoft Entra-id.

Zie Kubernetes-verificatie voor meer informatie over de identiteitsopties in Kubernetes.

Op rollen gebaseerd toegangsbeheer van Azure

Op rollen gebaseerd toegangsbeheer van Azure (RBAC) is een autorisatiesysteem dat is gebouwd op Azure Resource Manager dat gedetailleerd toegangsbeheer van Azure-resources biedt.

| RBAC-systeem | Beschrijving |

|---|---|

| Kubernetes RBAC | Ontworpen om te werken met Kubernetes-resources binnen uw AKS-cluster. |

| Azure RBAC | Ontworpen om te werken aan resources binnen uw Azure-abonnement. |

Met Azure RBAC maakt u een roldefinitie met een overzicht van de machtigingen die moeten worden toegepast. Vervolgens wijst u een gebruiker of groep deze roldefinitie toe via een roltoewijzing voor een bepaald bereik. Het bereik kan een afzonderlijke resource, een resourcegroep of in het abonnement zijn.

Zie Wat is op rollen gebaseerd toegangsbeheer van Azure (Azure RBAC)?

Er zijn twee toegangsniveaus nodig om een AKS-cluster volledig te kunnen gebruiken:

- Open de AKS-resource in uw Azure-abonnement.

- Beheer het schalen of upgraden van uw cluster met behulp van de AKS-API's.

- Trek je

kubeconfig.

- Toegang tot de Kubernetes-API. Deze toegang wordt beheerd door:

- Kubernetes RBAC (traditioneel).

- Azure RBAC integreren met AKS voor Kubernetes-autorisatie.

Azure RBAC om toegang tot de AKS-resource te autoriseren

Met Azure RBAC kunt u uw gebruikers (of identiteiten) gedetailleerde toegang bieden tot AKS-resources in een of meer abonnementen. U kunt bijvoorbeeld de rol Azure Kubernetes Service-inzender gebruiken om uw cluster te schalen en bij te werken. Ondertussen heeft een andere gebruiker met het Azure Kubernetes Service-cluster Beheer rol alleen machtigingen om de Beheer kubeconfigop te halen.

Gebruik Azure RBAC om toegang tot het Kubernetes-configuratiebestand in AKS te definiëren.

Azure RBAC voor Kubernetes-autorisatie

Met de Integratie van Azure RBAC gebruikt AKS een Kubernetes Authorization-webhookserver, zodat u met behulp van roldefinities en roltoewijzingen van Microsoft Entra geïntegreerde Kubernetes-clusterresources en -toewijzingen kunt beheren.

Zoals wordt weergegeven in het bovenstaande diagram, volgt bij het gebruik van de Azure RBAC-integratie alle aanvragen voor de Kubernetes-API dezelfde verificatiestroom zoals uitgelegd in de sectie Integratie van Microsoft Entra.

Als de identiteit die de aanvraag indient, bestaat in Microsoft Entra-id, zal Azure samenwerken met Kubernetes RBAC om de aanvraag te autoriseren. Als de identiteit buiten Microsoft Entra-id bestaat (bijvoorbeeld een Kubernetes-serviceaccount), wordt autorisatie uitgesteld tot de normale Kubernetes RBAC.

In dit scenario gebruikt u Azure RBAC-mechanismen en API's om ingebouwde rollen van gebruikers toe te wijzen of aangepaste rollen te maken, net zoals bij Kubernetes-rollen.

Met deze functie geeft u niet alleen gebruikers machtigingen voor de AKS-resource in abonnementen, maar u configureert ook de rol en machtigingen voor binnen elk van deze clusters die de Toegang tot de Kubernetes-API beheren. U kunt de rol bijvoorbeeld toekennen Azure Kubernetes Service RBAC Reader aan het abonnementsbereik. De ontvanger van de rol kan alle Kubernetes-objecten uit alle clusters weergeven en ophalen zonder deze te wijzigen.

Belangrijk

U moet Azure RBAC inschakelen voor Kubernetes-autorisatie voordat u deze functie gebruikt. Volg onze handleiding Azure RBAC gebruiken voor Kubernetes-autorisatie voor meer informatie en stapsgewijze instructies.

Ingebouwde rollen

AKS biedt de volgende vier ingebouwde rollen. Ze zijn vergelijkbaar met de ingebouwde Kubernetes-rollen met enkele verschillen, zoals het ondersteunen van CRD's. Bekijk de volledige lijst met acties die zijn toegestaan voor elke ingebouwde Azure-rol.

| Rol | Beschrijving |

|---|---|

| Azure Kubernetes Service RBAC Reader | Staat alleen-lezentoegang toe om de meeste objecten in een naamruimte te zien. Het weergeven van rollen of rolbindingen is niet toegestaan. Het weergeven Secretsis niet toegestaan. Als u de Secrets inhoud leest, hebt u toegang tot ServiceAccount referenties in de naamruimte, waardoor API-toegang wordt toegestaan als elke ServiceAccount in de naamruimte (een vorm van escalatie van bevoegdheden). |

| Azure Kubernetes Service RBAC Writer | Hiermee staat u lees-/schrijftoegang toe tot de meeste objecten in een naamruimte. Het weergeven of wijzigen van rollen of rolbindingen is niet toegestaan. Hiermee kunt u pods openen Secrets en uitvoeren als een ServiceAccount in de naamruimte, zodat deze kan worden gebruikt om de API-toegangsniveaus van een ServiceAccount in de naamruimte te verkrijgen. |

| Azure Kubernetes Service RBAC-Beheer | Hiermee staat u beheerderstoegang toe, bedoeld om binnen een naamruimte te worden verleend. Hiermee staat u lees-/schrijftoegang toe tot de meeste resources in een naamruimte (of clusterbereik), inclusief de mogelijkheid om rollen en rolbindingen binnen de naamruimte te maken. Schrijftoegang tot resourcequotum of de naamruimte zelf is niet toegestaan. |

| Azure Kubernetes Service RBAC-cluster Beheer | Hiermee kan supergebruiker elke actie uitvoeren op elke resource. Geeft volledige controle over elke resource in het cluster en in alle naamruimten. |

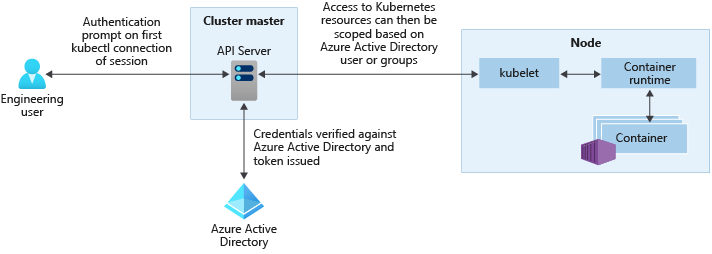

Microsoft Entra-integratie

Verbeter de beveiliging van uw AKS-cluster met Microsoft Entra-integratie. Microsoft Entra ID is gebouwd op tientallen jaren bedrijfsidentiteitsbeheer en is een multitenant, cloudservice voor adreslijst- en identiteitsbeheer die kerndirectoryservices, toegangsbeheer voor toepassingen en identiteitsbeveiliging combineert. Met Microsoft Entra ID kunt u on-premises identiteiten integreren in AKS-clusters om één bron te bieden voor accountbeheer en beveiliging.

Met geïntegreerde AKS-clusters van Microsoft Entra kunt u gebruikers of groepen toegang verlenen tot Kubernetes-resources binnen een naamruimte of in het cluster.

- Een gebruiker voert de opdracht az aks get-credentials uit om een

kubectlconfiguratiecontext te verkrijgen. - Wanneer een gebruiker communiceert met het AKS-cluster

kubectl, wordt hij of zij gevraagd zich aan te melden met zijn Of Haar Microsoft Entra-referenties.

Deze benadering biedt één bron voor gebruikersaccountbeheer en wachtwoordreferenties. De gebruiker heeft alleen toegang tot de resources zoals gedefinieerd door de clusterbeheerder.

Microsoft Entra-verificatie wordt geleverd aan AKS-clusters met OpenID-Verbinding maken. OpenID Verbinding maken is een identiteitslaag die is gebouwd boven op het OAuth 2.0-protocol. Zie de documentatie over OpenID Verbinding maken voor meer informatie over OpenID-Verbinding maken. Vanuit het Kubernetes-cluster wordt webhooktokenverificatie gebruikt om verificatietokens te verifiëren. Verificatie van webhooktoken wordt geconfigureerd en beheerd als onderdeel van het AKS-cluster.

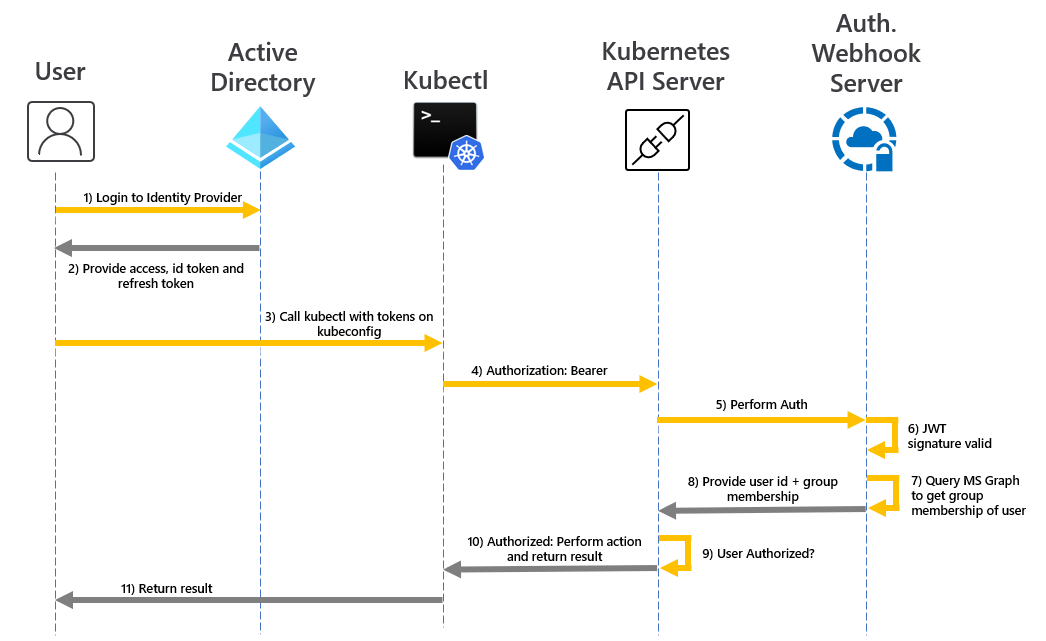

Webhook en API-server

Zoals in de bovenstaande afbeelding wordt weergegeven, roept de API-server de AKS-webhookserver aan en voert de volgende stappen uit:

kubectlgebruikt de Microsoft Entra-clienttoepassing om gebruikers aan te melden met OAuth 2.0-apparaatautorisatiestroom.- Microsoft Entra ID biedt een access_token, id_token en een refresh_token.

- De gebruiker doet een aanvraag bij

kubectleen access_token vankubeconfig. kubectlverzendt de access_token naar API Server.- De API-server is geconfigureerd met de verificatiewebhookserver om validatie uit te voeren.

- De verificatiewebhookserver bevestigt dat de handtekening van het JSON-webtoken geldig is door de openbare ondertekeningssleutel van Microsoft Entra te controleren.

- De servertoepassing maakt gebruik van door de gebruiker verstrekte referenties om een query uit te voeren op groepslidmaatschappen van de aangemelde gebruiker vanuit de MS Graph API.

- Er wordt een antwoord verzonden naar de API-server met gebruikersgegevens zoals de UPN-claim (User Principal Name) van het toegangstoken en het groepslidmaatschap van de gebruiker op basis van de object-id.

- De API voert een autorisatiebeslissing uit op basis van de Kubernetes-rol/RoleBinding.

- Zodra deze is geautoriseerd, retourneert de API-server een antwoord naar

kubectl. kubectlgeeft feedback aan de gebruiker.

Leer hoe u AKS integreert met Microsoft Entra ID met onze door AKS beheerde handleiding voor Microsoft Entra-integratie.

AKS-servicemachtigingen

Bij het maken van een cluster genereert of wijzigt AKS resources die nodig zijn (zoals VM's en NIC's) om het cluster namens de gebruiker te maken en uit te voeren. Deze identiteit verschilt van de identiteitsmachtiging van het cluster, die wordt gemaakt tijdens het maken van het cluster.

Identiteit maken en gebruiken van de clustermachtigingen

De volgende machtigingen zijn nodig voor het maken en gebruiken van het cluster door de identiteit.

| Machtiging | Reden |

|---|---|

Microsoft.Compute/diskEncryptionSets/read |

Vereist voor het lezen van schijfversleutelingsset-id. |

Microsoft.Compute/proximityPlacementGroups/write |

Vereist voor het bijwerken van nabijheidsplaatsingsgroepen. |

Microsoft.Network/applicationGateways/read Microsoft.Network/applicationGateways/write Microsoft.Network/virtualNetworks/subnets/join/action |

Vereist om toepassingsgateways te configureren en lid te worden van het subnet. |

Microsoft.Network/virtualNetworks/subnets/join/action |

Vereist voor het configureren van de netwerkbeveiligingsgroep voor het subnet wanneer u een aangepast VNET gebruikt. |

Microsoft.Network/publicIPAddresses/join/action Microsoft.Network/publicIPPrefixes/join/action |

Vereist voor het configureren van de uitgaande openbare IP-adressen op de Standard Load Balancer. |

Microsoft.OperationalInsights/workspaces/sharedkeys/read Microsoft.OperationalInsights/workspaces/read Microsoft.OperationsManagement/solutions/write Microsoft.OperationsManagement/solutions/read Microsoft.ManagedIdentity/userAssignedIdentities/assign/action |

Vereist voor het maken en bijwerken van Log Analytics-werkruimten en Azure-bewaking voor containers. |

Microsoft.Network/virtualNetworks/joinLoadBalancer/action |

Vereist voor het configureren van de back-endpools op basis van IP-adressen. |

Machtigingen voor AKS-clusteridentiteit

De volgende machtigingen worden gebruikt door de AKS-clusteridentiteit, die wordt gemaakt en gekoppeld aan het AKS-cluster. Elke machtiging wordt gebruikt om de onderstaande redenen:

| Machtiging | Reden |

|---|---|

Microsoft.ContainerService/managedClusters/* |

Vereist voor het maken van gebruikers en het uitvoeren van het cluster |

Microsoft.Network/loadBalancers/delete Microsoft.Network/loadBalancers/read Microsoft.Network/loadBalancers/write |

Vereist voor het configureren van de load balancer voor een LoadBalancer-service. |

Microsoft.Network/publicIPAddresses/delete Microsoft.Network/publicIPAddresses/read Microsoft.Network/publicIPAddresses/write |

Vereist voor het zoeken en configureren van openbare IP-adressen voor een LoadBalancer-service. |

Microsoft.Network/publicIPAddresses/join/action |

Vereist voor het configureren van openbare IP-adressen voor een LoadBalancer-service. |

Microsoft.Network/networkSecurityGroups/read Microsoft.Network/networkSecurityGroups/write |

Vereist voor het maken of verwijderen van beveiligingsregels voor een LoadBalancer-service. |

Microsoft.Compute/disks/delete Microsoft.Compute/disks/read Microsoft.Compute/disks/write Microsoft.Compute/locations/DiskOperations/read |

Vereist voor het configureren van AzureDisks. |

Microsoft.Storage/storageAccounts/delete Microsoft.Storage/storageAccounts/listKeys/action Microsoft.Storage/storageAccounts/read Microsoft.Storage/storageAccounts/write Microsoft.Storage/operations/read |

Vereist voor het configureren van opslagaccounts voor AzureFile of AzureDisk. |

Microsoft.Network/routeTables/read Microsoft.Network/routeTables/routes/delete Microsoft.Network/routeTables/routes/read Microsoft.Network/routeTables/routes/write Microsoft.Network/routeTables/write |

Vereist voor het configureren van routetabellen en routes voor knooppunten. |

Microsoft.Compute/virtualMachines/read |

Vereist om informatie te vinden voor virtuele machines in een VMAS, zoals zones, foutdomein, grootte en gegevensschijven. |

Microsoft.Compute/virtualMachines/write |

Vereist voor het koppelen van AzureDisks aan een virtuele machine in een VMAS. |

Microsoft.Compute/virtualMachineScaleSets/read Microsoft.Compute/virtualMachineScaleSets/virtualMachines/read Microsoft.Compute/virtualMachineScaleSets/virtualmachines/instanceView/read |

Vereist om informatie te vinden voor virtuele machines in een virtuele-machineschaalset, zoals zones, foutdomein, grootte en gegevensschijven. |

Microsoft.Network/networkInterfaces/write |

Vereist om een virtuele machine in een VMAS toe te voegen aan een back-endadresgroep van een load balancer. |

Microsoft.Compute/virtualMachineScaleSets/write |

Vereist om een virtuele-machineschaalset toe te voegen aan een back-endadresgroepen van een load balancer en knooppunten uit te schalen in een virtuele-machineschaalset. |

Microsoft.Compute/virtualMachineScaleSets/delete |

Vereist om een virtuele-machineschaalset te verwijderen naar een back-endadresgroepen van een load balancer en knooppunten omlaag te schalen in een virtuele-machineschaalset. |

Microsoft.Compute/virtualMachineScaleSets/virtualmachines/write |

Vereist voor het koppelen van AzureDisks en het toevoegen van een virtuele machine vanuit een virtuele-machineschaalset aan de load balancer. |

Microsoft.Network/networkInterfaces/read |

Vereist voor het doorzoeken van interne IP-adressen en back-endadresgroepen voor load balancers voor virtuele machines in een VMAS. |

Microsoft.Compute/virtualMachineScaleSets/virtualMachines/networkInterfaces/read |

Vereist voor het doorzoeken van interne IP-adressen en back-endadresgroepen voor een virtuele machine in een virtuele-machineschaalset. |

Microsoft.Compute/virtualMachineScaleSets/virtualMachines/networkInterfaces/ipconfigurations/publicipaddresses/read |

Vereist om openbare IP-adressen te vinden voor een virtuele machine in een virtuele-machineschaalset. |

Microsoft.Network/virtualNetworks/read Microsoft.Network/virtualNetworks/subnets/read |

Vereist om te controleren of er een subnet bestaat voor de interne load balancer in een andere resourcegroep. |

Microsoft.Compute/snapshots/delete Microsoft.Compute/snapshots/read Microsoft.Compute/snapshots/write |

Vereist voor het configureren van momentopnamen voor AzureDisk. |

Microsoft.Compute/locations/vmSizes/read Microsoft.Compute/locations/operations/read |

Vereist om grootten van virtuele machines te vinden voor het vinden van Volumelimieten van AzureDisk. |

Aanvullende machtigingen voor clusteridentiteit

Wanneer u een cluster met specifieke kenmerken maakt, hebt u de volgende aanvullende machtigingen nodig voor de clusteridentiteit. Omdat deze machtigingen niet automatisch worden toegewezen, moet u ze toevoegen aan de clusteridentiteit nadat deze is gemaakt.

| Machtiging | Reden |

|---|---|

Microsoft.Network/networkSecurityGroups/write Microsoft.Network/networkSecurityGroups/read |

Vereist als u een netwerkbeveiligingsgroep in een andere resourcegroep gebruikt. Vereist voor het configureren van beveiligingsregels voor een LoadBalancer-service. |

Microsoft.Network/virtualNetworks/subnets/read Microsoft.Network/virtualNetworks/subnets/join/action |

Vereist als u een subnet in een andere resourcegroep gebruikt, zoals een aangepast VNET. |

Microsoft.Network/routeTables/routes/read Microsoft.Network/routeTables/routes/write |

Vereist als u een subnet gebruikt dat is gekoppeld aan een routetabel in een andere resourcegroep, zoals een aangepast VNET met een aangepaste routetabel. Vereist om te controleren of er al een subnet bestaat voor het subnet in de andere resourcegroep. |

Microsoft.Network/virtualNetworks/subnets/read |

Vereist als u een interne load balancer in een andere resourcegroep gebruikt. Vereist om te controleren of er al een subnet bestaat voor de interne load balancer in de resourcegroep. |

Microsoft.Network/privatednszones/* |

Vereist als u een privé-DNS-zone gebruikt in een andere resourcegroep, zoals een aangepaste privateDNSZone. |

Toegang tot AKS-knooppunt

Standaard is knooppunttoegang niet vereist voor AKS. De volgende toegang is nodig voor het knooppunt als een specifiek onderdeel wordt gebruikt.

| Access | Reden |

|---|---|

kubelet |

Vereist om MSI-toegang te verlenen tot ACR. |

http app routing |

Vereist voor schrijfmachtigingen voor 'random name'.aksapp.io. |

container insights |

Vereist om toestemming te verlenen aan de Log Analytics-werkruimte. |

Samenvatting

Bekijk de tabel voor een beknopt overzicht van hoe gebruikers zich kunnen verifiëren bij Kubernetes wanneer Microsoft Entra-integratie is ingeschakeld. In alle gevallen is de volgorde van opdrachten van de gebruiker:

Uitvoeren

az loginom te verifiëren bij Azure.Voer deze opdracht uit

az aks get-credentialsom referenties voor het cluster te downloaden naar.kube/config.Voer opdrachten uit

kubectl.- Met de eerste opdracht kan verificatie op basis van een browser worden geactiveerd voor verificatie bij het cluster, zoals beschreven in de volgende tabel.

In Azure Portal vindt u het volgende:

- De roltoe kennen (Azure RBAC-roltoe kennen) waarnaar wordt verwezen in de tweede kolom, wordt weergegeven op het tabblad Toegangsbeheer .

- De groep Cluster Beheer Microsoft Entra wordt weergegeven op het tabblad Configuratie.

- Ook gevonden met de parameternaam

--aad-admin-group-object-idsin de Azure CLI.

- Ook gevonden met de parameternaam

| Beschrijving | Roltoe kennen vereist | Microsoft Entra-groep(en) voor clusterbeheerder | Wanneer gebruiken |

|---|---|---|---|

| Verouderde beheerdersaanmelding met behulp van clientcertificaat | Azure Kubernetes Service Beheer rol. Deze rol kan az aks get-credentials worden gebruikt met de --admin vlag, waarmee een verouderd (niet-Microsoft Entra) clusterbeheerderscertificaat wordt gedownload naar de gebruiker .kube/config. Dit is het enige doel van 'Azure Kubernetes Beheer-rol'. |

N.v.t. | Als u permanent wordt geblokkeerd door geen toegang te hebben tot een geldige Microsoft Entra-groep met toegang tot uw cluster. |

| Microsoft Entra-id met handmatige (cluster)RoleBindings | Gebruikersrol Azure Kubernetes Service-cluster. Met de rol 'Gebruiker' kan az aks get-credentials zonder de --admin vlag worden gebruikt. (Dit is het enige doel van de gebruikersrol Azure Kubernetes Service-cluster.) Het resultaat, op een cluster met Microsoft Entra-id's, is het downloaden van een lege vermelding in .kube/config, waarmee verificatie op basis van een browser wordt geactiveerd wanneer deze voor het eerst wordt gebruikt door kubectl. |

De gebruiker bevindt zich niet in een van deze groepen. Omdat de gebruiker zich niet in een Cluster Beheer-groepen bevindt, worden hun rechten volledig beheerd door RoleBindings of ClusterRoleBindings die zijn ingesteld door clusterbeheerders. De (cluster)RoleBindings nomineren Microsoft Entra-gebruikers of Microsoft Entra-groepen als hun subjects. Als dergelijke bindingen niet zijn ingesteld, kan de gebruiker geen opdrachten uitvoeren kubectl . |

Als u gedetailleerd toegangsbeheer wilt en u geen Azure RBAC gebruikt voor Kubernetes-autorisatie. De gebruiker die de bindingen instelt, moet zich aanmelden met een van de andere methoden die in deze tabel worden vermeld. |

| Microsoft Entra-id per lid van de beheergroep | Hetzelfde als hierboven | Gebruiker is lid van een van de hier vermelde groepen. AKS genereert automatisch een ClusterRoleBinding waarmee alle vermelde groepen worden gekoppeld aan de cluster-admin Kubernetes-rol. Gebruikers in deze groepen kunnen dus alle kubectl opdrachten uitvoeren als cluster-admin. |

Als u gebruikers eenvoudig volledige beheerdersrechten wilt verlenen en geen Azure RBAC gebruikt voor Kubernetes-autorisatie. |

| Microsoft Entra-id met Azure RBAC voor Kubernetes-autorisatie | Twee rollen: Ten eerste, Azure Kubernetes Service Cluster User Role (zoals hierboven). Ten tweede een van de 'Azure Kubernetes Service RBAC...' hierboven vermelde rollen of uw eigen aangepaste alternatief. |

Het veld Beheerdersrollen op het tabblad Configuratie is niet relevant wanneer Azure RBAC voor Kubernetes-autorisatie is ingeschakeld. | U gebruikt Azure RBAC voor Kubernetes-autorisatie. Deze aanpak biedt u nauwkeurige controle, zonder dat u RoleBindings of ClusterRoleBindings hoeft in te stellen. |

Volgende stappen

- Zie Microsoft Entra-id integreren met AKS om aan de slag te gaan met Microsoft Entra ID en Kubernetes RBAC.

- Zie Best practices voor verificatie en autorisatie in AKS voor de bijbehorende best practices.

- Zie Azure RBAC gebruiken om toegang te verlenen binnen het AKS-cluster (Azure Kubernetes Service) om aan de slag te gaan met Azure RBAC voor Kubernetes-autorisatie.

- Zie De toegang tot het clusterconfiguratiebestand beperken om aan de slag te gaan met het beveiligen van uw

kubeconfigbestand. - Zie Een beheerde identiteit gebruiken in AKS om aan de slag te gaan met beheerde identiteiten in AKS.

Zie de volgende artikelen voor meer informatie over de belangrijkste Kubernetes- en AKS-concepten:

Azure Kubernetes Service

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor