Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel leest u hoe u metrische gegevens over waarneembaarheid kunt bekijken en de waarneembaarheid voor AKS-clusters kunt verbeteren met KMS etcd-versleuteling.

Vereiste voorwaarden

- Een AKS-cluster waarvoor KMS etcd-versleuteling is ingeschakeld. Zie Key Management Service (KMS) etcd-versleuteling toevoegen aan een AKS-cluster (Azure Kubernetes Service) voor meer informatie.

- U moet diagnostische instellingen voor de sleutelkluis inschakelen om de versleutelingslogboeken te controleren.

De KMS-configuratie controleren

Haal de KMS-configuratie op met behulp van de

az aks showopdracht.az aks show --name $CLUSTER_NAME --resource-group $RESOURCE_GROUP --query "securityProfile.azureKeyVaultKms"De uitvoer ziet er ongeveer als volgt uit:

... "securityProfile": { "azureKeyVaultKms": { "enabled": true, "keyId": "https://<key-vault-name>.vault.azure.net/keys/<key-name>/<key-id>", "keyVaultNetworkAccess": "Public", "keyVaultResourceId": <key-vault-resource-id> ...

Problemen diagnosticeren en oplossen

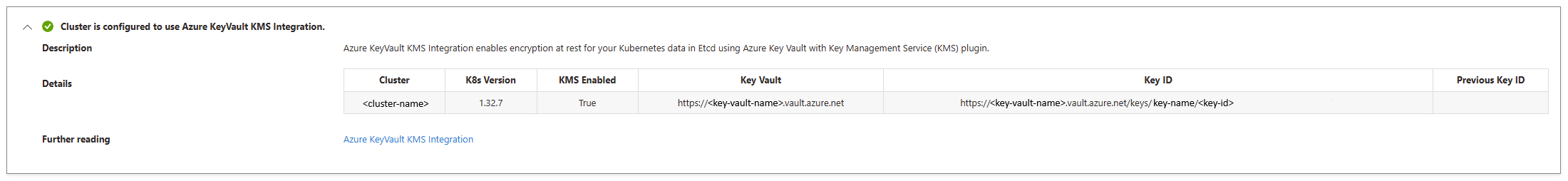

Omdat de KMS-invoegtoepassing een sidecar van de kube-apiserver pod is, kunt u er niet direct bij. Als u de waarneembaarheid van KMS wilt verbeteren, kunt u de KMS-status controleren met behulp van Azure Portal.

- Navigeer in Azure Portal naar uw AKS-cluster.

- Selecteer in het servicemenu de optie Problemen diagnosticeren en oplossen.

- Zoek in de zoekbalk naar KMS en selecteer Azure KeyVault KMS-integratieproblemen.

Voorbeeldprobleem

Stel dat u het volgende probleem ziet: KeyExpired: Operation encrypt isn't allowed on an expired key.

Omdat de AKS KMS-invoegtoepassing momenteel alleen bring your own (BYO) sleutelkluis en sleutel toestaat, is het uw verantwoordelijkheid om de levenscyclus van de sleutel te beheren. Als de sleutel is verlopen, kan de KMS-invoegtoepassing de bestaande geheimen niet ontsleutelen. U kunt dit probleem oplossen door de vervaldatum van de sleutel uit te breiden om KMS te laten werken en de sleutelversie te draaien.

Volgende stappen

Zie de volgende artikelen voor meer informatie over het gebruik van KMS met AKS: