Algemene referentieproviders configureren in referentiebeheer

VAN TOEPASSING OP: Alle API Management-lagen

In dit artikel leert u meer over het configureren van id-providers voor beheerde verbindingen in uw API Management-exemplaar. Instellingen voor de volgende algemene providers worden weergegeven:

- Microsoft Entra-provider

- Algemene OAuth 2.0-provider

U configureert een referentieprovider in de referentiebeheerder van uw API Management-exemplaar. Zie voor een stapsgewijs voorbeeld van het configureren van een Microsoft Entra-provider en -verbinding:

Vereisten

Als u een van de ondersteunde providers in API Management wilt configureren, configureert u eerst een OAuth 2.0-app in de id-provider die wordt gebruikt om API-toegang te autoriseren. Zie de documentatie voor ontwikkelaars van de provider voor meer informatie over de configuratie.

Als u een referentieprovider maakt die gebruikmaakt van het toekenningstype autorisatiecode, configureert u een omleidings-URL (ook wel autorisatieaanroep-URL of een vergelijkbare naam genoemd) in de app. Voer voor de waarde de waarde in

https://authorization-manager.consent.azure-apim.net/redirect/apim/<YOUR-APIM-SERVICENAME>.Configureer, afhankelijk van uw scenario, app-instellingen, zoals bereiken (API-machtigingen).

Haal minimaal de volgende app-referenties op die worden geconfigureerd in API Management: de client-id en het clientgeheim van de app.

Afhankelijk van de provider en uw scenario moet u mogelijk andere instellingen ophalen, zoals URL's of bereiken van autorisatie-eindpunten.

Microsoft Entra-provider

API-referentiebeheer ondersteunt de Microsoft Entra-id-provider, de identiteitsservice in Microsoft Azure die mogelijkheden biedt voor identiteitsbeheer en toegangsbeheer. Hiermee kunnen gebruikers zich veilig aanmelden met behulp van industriestandaard protocollen.

- Ondersteunde toekenningstypen: autorisatiecode, clientreferenties

Notitie

Momenteel ondersteunt de Microsoft Entra-referentieprovider alleen de Azure AD v1.0-eindpunten.

Instellingen voor Microsoft Entra-providers

| Eigenschappen | Beschrijving | Vereist | Standaardinstelling |

|---|---|---|---|

| Providernaam | Naam van referentieproviderresource in API Management | Ja | N.v.t. |

| Identiteitsprovider | Selecteer Azure Active Directory v1 | Ja | N.v.t. |

| Toekenningstype | Het type OAuth 2.0-autorisatietoestemming dat moet worden gebruikt Afhankelijk van uw scenario selecteert u autorisatiecode of clientreferenties. |

Ja | Autorisatiecode |

| Autorisatie-URL | https://graph.microsoft.com |

Ja | N.v.t. |

| Client ID | De toepassings-id (client) die wordt gebruikt om de Microsoft Entra-app te identificeren | Ja | N.v.t. |

| Clientgeheim | Het clientgeheim dat wordt gebruikt voor de Microsoft Entra-app | Ja | N.v.t. |

| URL voor aanmelding | De aanmeldings-URL van Microsoft Entra | Nee | https://login.windows.net |

| Resource URL | De URL van de resource waarvoor autorisatie is vereist Voorbeeld: https://graph.microsoft.com |

Ja | N.v.t. |

| Tenant-id | De tenant-id van uw Microsoft Entra-app | Nee | common |

| Bereiken | Een of meer API-machtigingen voor uw Microsoft Entra-app, gescheiden door het teken ' Voorbeeld: ChannelMessage.Read.All User.Read |

Nee | API-machtigingen die zijn ingesteld in de Microsoft Entra-app |

Algemene OAuth 2.0-providers

U kunt twee algemene providers gebruiken voor het configureren van verbindingen:

- Algemene OAuth 2.0

- Algemene OAuth 2.0 met PKCE

Met een algemene provider kunt u uw eigen OAuth 2.0-id-provider gebruiken op basis van uw specifieke behoeften.

Notitie

We raden u aan om de algemene OAuth 2.0 met PKCE-provider te gebruiken voor betere beveiliging als uw id-provider dit ondersteunt. Meer informatie

- Ondersteunde toekenningstypen: autorisatiecode, clientreferenties

Algemene instellingen voor referentieprovider

| Eigenschappen | Beschrijving | Vereist | Standaardinstelling |

|---|---|---|---|

| Providernaam | Naam van referentieproviderresource in API Management | Ja | N.v.t. |

| Identiteitsprovider | Selecteer Generic Oauth 2 of Generic Oauth 2 met PKCE. | Ja | N.v.t. |

| Toekenningstype | Het type OAuth 2.0-autorisatietoestemming dat moet worden gebruikt Afhankelijk van uw scenario en uw id-provider, selecteert u autorisatiecode of clientreferenties. |

Ja | Autorisatiecode |

| Autorisatie-URL | De URL van het autorisatie-eindpunt | Nee | ONGEBRUIKTE |

| Client ID | De id die wordt gebruikt om een app te identificeren op de autorisatieserver van de id-provider | Ja | N.v.t. |

| Clientgeheim | Het geheim dat door de app wordt gebruikt voor verificatie met de autorisatieserver van de id-provider | Ja | N.v.t. |

| URL vernieuwen | De URL waarnaar uw app een aanvraag indient om een vernieuwingstoken in te wisselen voor een vernieuwd toegangstoken | Nee | ONGEBRUIKTE |

| Token-URL | De URL op de autorisatieserver van de id-provider die wordt gebruikt om tokens programmatisch aan te vragen | Ja | N.v.t. |

| Bereiken | Een of meer specifieke acties die de app mag uitvoeren of informatie die de app namens een gebruiker kan aanvragen vanuit een API, gescheiden door het teken ' Voorbeeld: user web api openid |

Nee | N.v.t. |

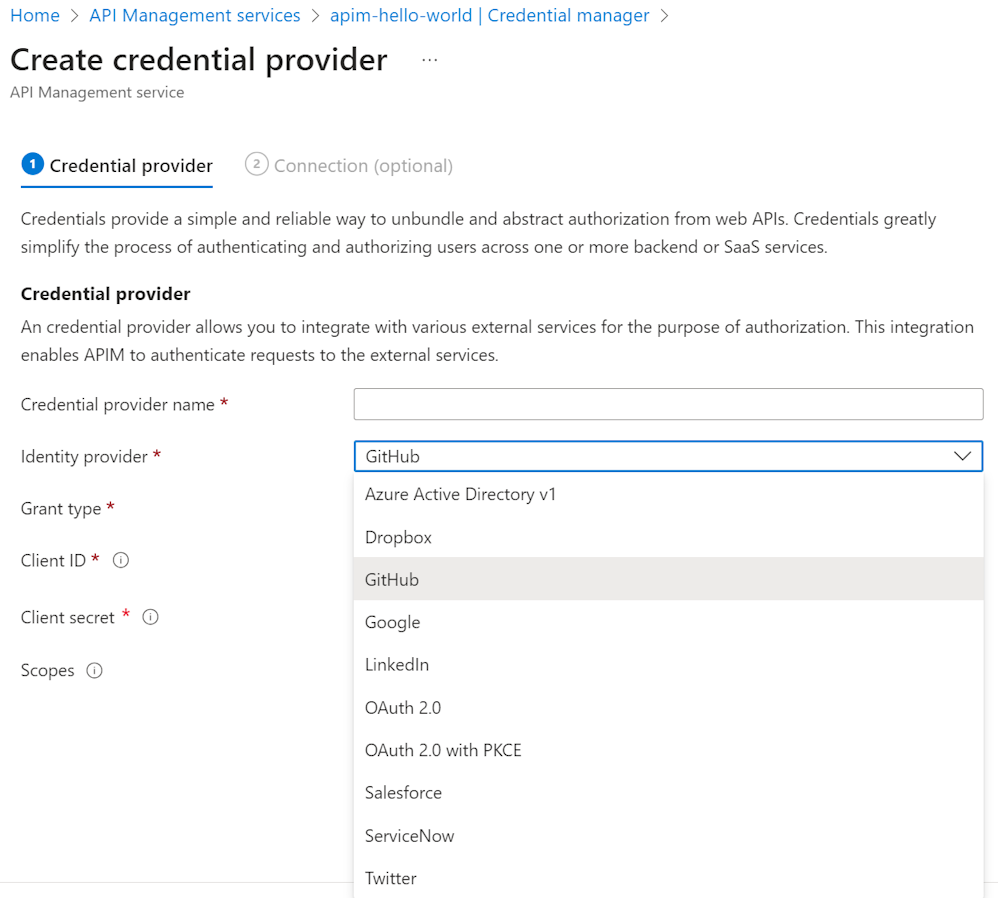

Andere id-providers

API Management ondersteunt verschillende providers voor populaire SaaS-aanbiedingen, waaronder GitHub, LinkedIn en andere. U kunt een keuze maken uit een lijst met deze providers in Azure Portal wanneer u een referentieprovider maakt.

Ondersteunde toekenningstypen: autorisatiecode, clientreferenties (afhankelijk van provider)

Vereiste instellingen voor deze providers verschillen van provider tot provider, maar zijn vergelijkbaar met die voor de algemene OAuth 2.0-providers. Raadpleeg de documentatie voor ontwikkelaars voor elke provider.

Gerelateerde inhoud

- Meer informatie over het beheren van verbindingen in API Management.

- Maak een verbinding voor Microsoft Entra ID of GitHub.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor