Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

VAN TOEPASSING OP: Ontwikkelaar | Basic | Basic v2 | Standaard | Standard v2 | Premium | Premium v2

Uw API Management-exemplaar wordt standaard geopend vanaf internet op een openbaar eindpunt en fungeert als een gateway naar openbare back-ends. API Management biedt verschillende opties voor het gebruik van een virtueel Azure-netwerk om de toegang tot uw API Management-exemplaar en back-end-API's te beveiligen. Beschikbare opties zijn afhankelijk van de servicelaag van uw API Management-exemplaar. Kies netwerkmogelijkheden om te voldoen aan de behoeften van uw organisatie.

In de volgende tabel worden opties voor virtuele netwerken vergeleken. Zie latere secties van dit artikel en koppelingen naar gedetailleerde richtlijnen voor meer informatie.

| Netwerkmodel | Ondersteunde lagen | Ondersteunde onderdelen | Ondersteund verkeer | Gebruiksscenario |

|---|---|---|---|---|

| Virtuele netwerkinjectie (klassieke lagen) - extern | Ontwikkelaar, Premium | Ontwikkelaarsportal, gateway, beheervlak en Git-opslagplaats | Binnenkomend en uitgaand verkeer kan worden toegestaan voor internet-, gekoppelde virtuele netwerken, ExpressRoute en S2S VPN-verbindingen. | Externe toegang tot privé- en on-premises back-ends |

| Virtuele netwerkinjectie (klassieke lagen) - intern | Ontwikkelaar, Premium | Ontwikkelaarsportal, gateway, beheervlak en Git-opslagplaats | Binnenkomend en uitgaand verkeer kan worden toegestaan voor gekoppelde virtuele netwerken, ExpressRoute en S2S VPN-verbindingen. | Interne toegang tot privé- en on-premises back-ends |

| Virtuele netwerkinjectie (Premium v2-laag) | Premium v2 | Alleen gateway | Binnenkomend en uitgaand verkeer kan worden toegestaan voor een gedelegeerd subnet van een virtueel netwerk, gekoppelde virtuele netwerken, ExpressRoute en S2S VPN-verbindingen. | Interne toegang tot privé- en on-premises back-ends |

| Integratie van virtuele netwerken (v2-lagen) | Standard v2, Premium v2 | Alleen gateway | Uitgaand aanvraagverkeer kan API's bereiken die worden gehost in een gedelegeerd subnet van één verbonden virtueel netwerk. | Externe toegang tot privé- en on-premises back-ends |

| Privé-eindpunt voor inkomend verkeer | Ontwikkelaar, Basis, Standaard, Standaard v2, Premium, Premium v2 | Alleen gateway (beheerde gateway ondersteund, zelf-hostende gateway niet ondersteund) | Alleen inkomend verkeer kan worden toegestaan via internet, gekoppelde virtuele netwerken, ExpressRoute en S2S VPN-verbindingen. | Clientverbinding met API Management-gateway beveiligen |

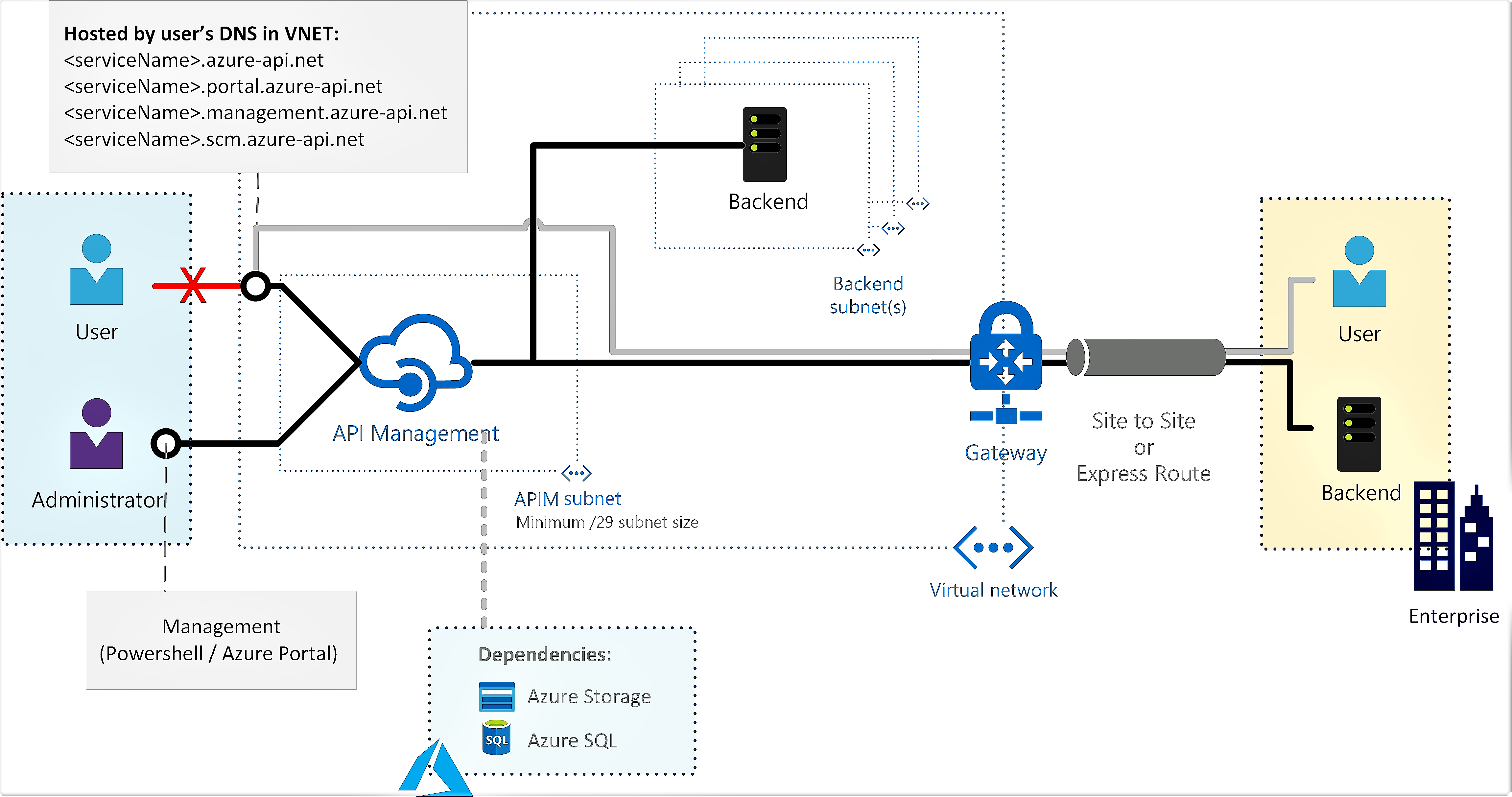

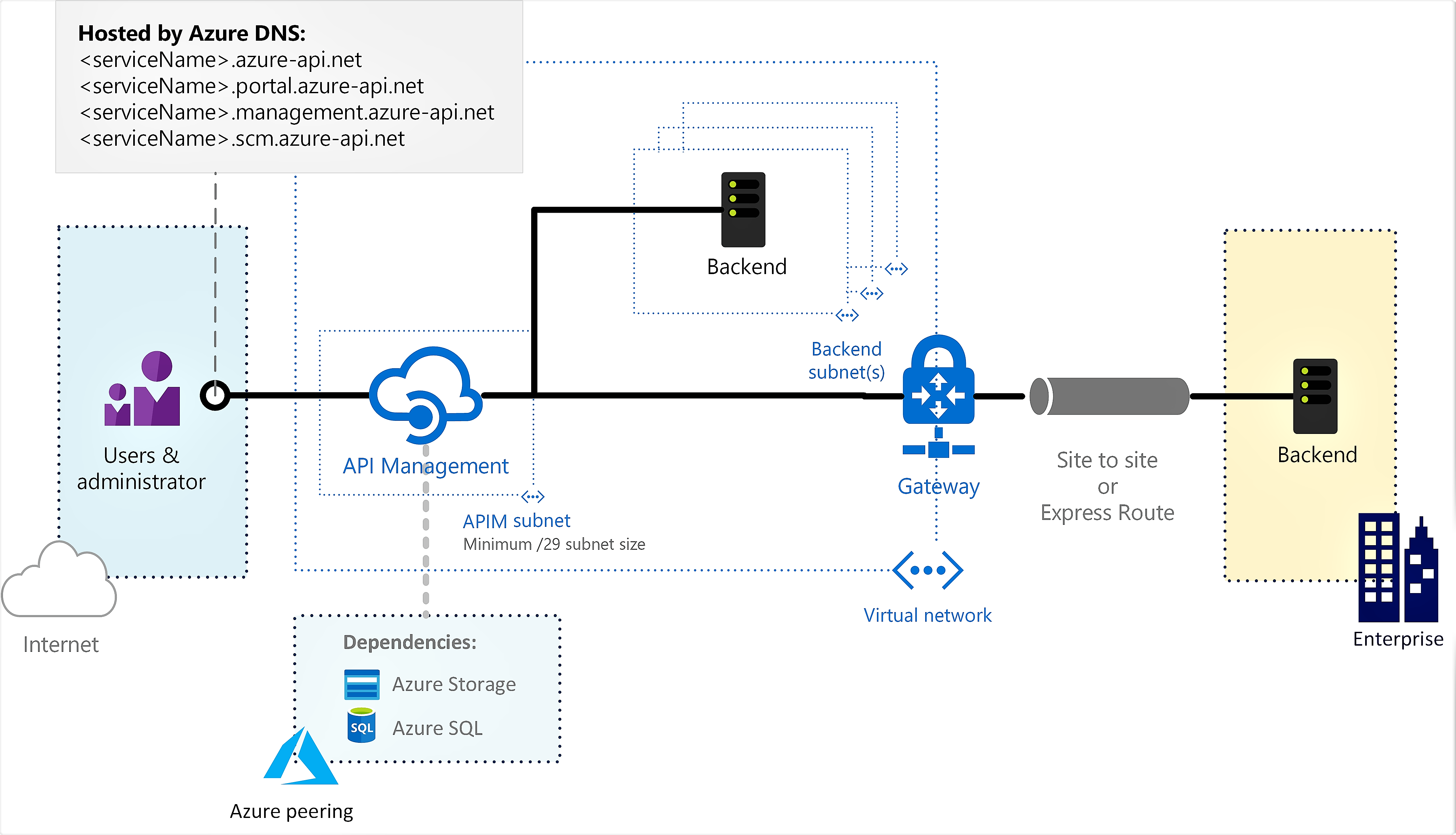

Virtuele netwerkinjectie (klassieke lagen)

Implementeer in de klassieke api Management-laag Developer en Premium uw API Management-exemplaar in een subnet in een niet-internetrouteerbaar netwerk waarnaar u de toegang beheert. In het virtuele netwerk kan uw API Management-exemplaar veilig toegang krijgen tot andere azure-resources in het netwerk en ook verbinding maken met on-premises netwerken met behulp van verschillende VPN-technologieën.

U kunt de Azure-portal, Azure CLI, Azure Resource Manager-sjablonen of andere hulpprogramma's voor de configuratie gebruiken. U bepaalt inkomend en uitgaand verkeer naar het subnet waarin API Management wordt geïmplementeerd met behulp van netwerkbeveiligingsgroepen.

Zie voor gedetailleerde implementatiestappen en netwerkconfiguratie:

- Implementeer uw API Management-exemplaar in een virtueel netwerk - externe modus.

- Implementeer uw API Management-exemplaar in een virtueel netwerk - interne modus.

- Vereisten voor netwerkresources voor API Management-injectie in een virtueel netwerk.

Opties voor toegang

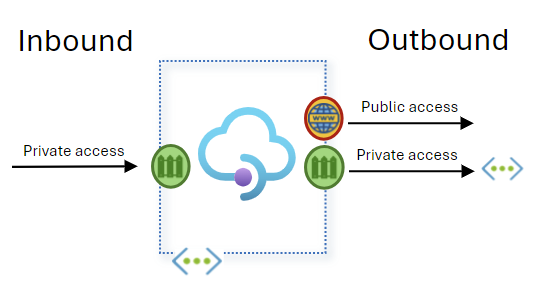

Met behulp van een virtueel netwerk kunt u de ontwikkelaarsportal, API-gateway en andere API Management-eindpunten zo configureren dat ze toegankelijk zijn via internet (externe modus) of alleen in het virtuele netwerk (interne modus).

Extern : de API Management-eindpunten zijn toegankelijk via het openbare internet via een externe load balancer. De gateway heeft toegang tot resources binnen het virtuele netwerk.

Gebruik API Management in de externe modus voor toegang tot back-endservices die zijn geïmplementeerd in het virtuele netwerk.

Intern : de API Management-eindpunten zijn alleen toegankelijk vanuit het virtuele netwerk via een interne load balancer. De gateway heeft toegang tot resources binnen het virtuele netwerk.

GEBRUIK API Management in de interne modus om:

- Maak API's die worden gehost in uw privé-datacenter veilig toegankelijk voor derden met behulp van Azure VPN-verbindingen of Azure ExpressRoute.

- Schakel hybride cloudscenario's in door uw cloud-API's en on-premises API's beschikbaar te maken via een gemeenschappelijke gateway.

- Beheer uw API's die worden gehost op meerdere geografische locaties, met behulp van één gateway-eindpunt.

Virtuele netwerkinjectie (Premium v2-laag)

In de API Management Premium v2-laag injecteert u uw exemplaar in een gedelegeerd subnet van een virtueel netwerk om het binnenkomende en uitgaande verkeer van de gateway te beveiligen. Op dit moment kunt u instellingen voor virtuele netwerkinjectie configureren op het moment dat u het exemplaar maakt.

In deze configuratie:

- Het EINDPUNT van de API Management-gateway is toegankelijk via het virtuele netwerk op een privé-IP-adres.

- API Management kan uitgaande aanvragen indienen bij API-back-ends die zijn geïsoleerd in het netwerk of een peernetwerk, zolang de netwerkverbinding juist is geconfigureerd.

Deze configuratie wordt aanbevolen voor scenario's waarin u zowel het API Management-exemplaar als de back-end-API's wilt isoleren. Virtuele netwerkinjectie in de Premium v2-laag beheert automatisch netwerkconnectiviteit met de meeste serviceafhankelijkheden voor Azure API Management.

Zie Een Premium v2-exemplaar injecteren in een virtueel netwerk voor meer informatie.

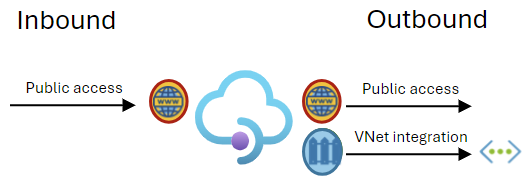

Integratie van virtuele netwerken (v2-lagen)

De lagen Standard v2 en Premium v2 bieden ondersteuning voor uitgaande integratie van virtuele netwerken, zodat uw API Management-exemplaar API-back-ends kan bereiken die zijn geïsoleerd in één verbonden virtueel netwerk of een gekoppeld virtueel netwerk, zolang de netwerkverbinding juist is geconfigureerd. De API Management-gateway, het beheervlak en de ontwikkelaarsportal blijven openbaar toegankelijk vanaf internet.

Met uitgaande integratie kan het API Management-exemplaar zowel openbare als netwerk-geïsoleerde back-endservices bereiken.

Zie Een Azure API Management-exemplaar integreren met een particulier virtueel netwerk voor uitgaande verbindingen voor meer informatie.

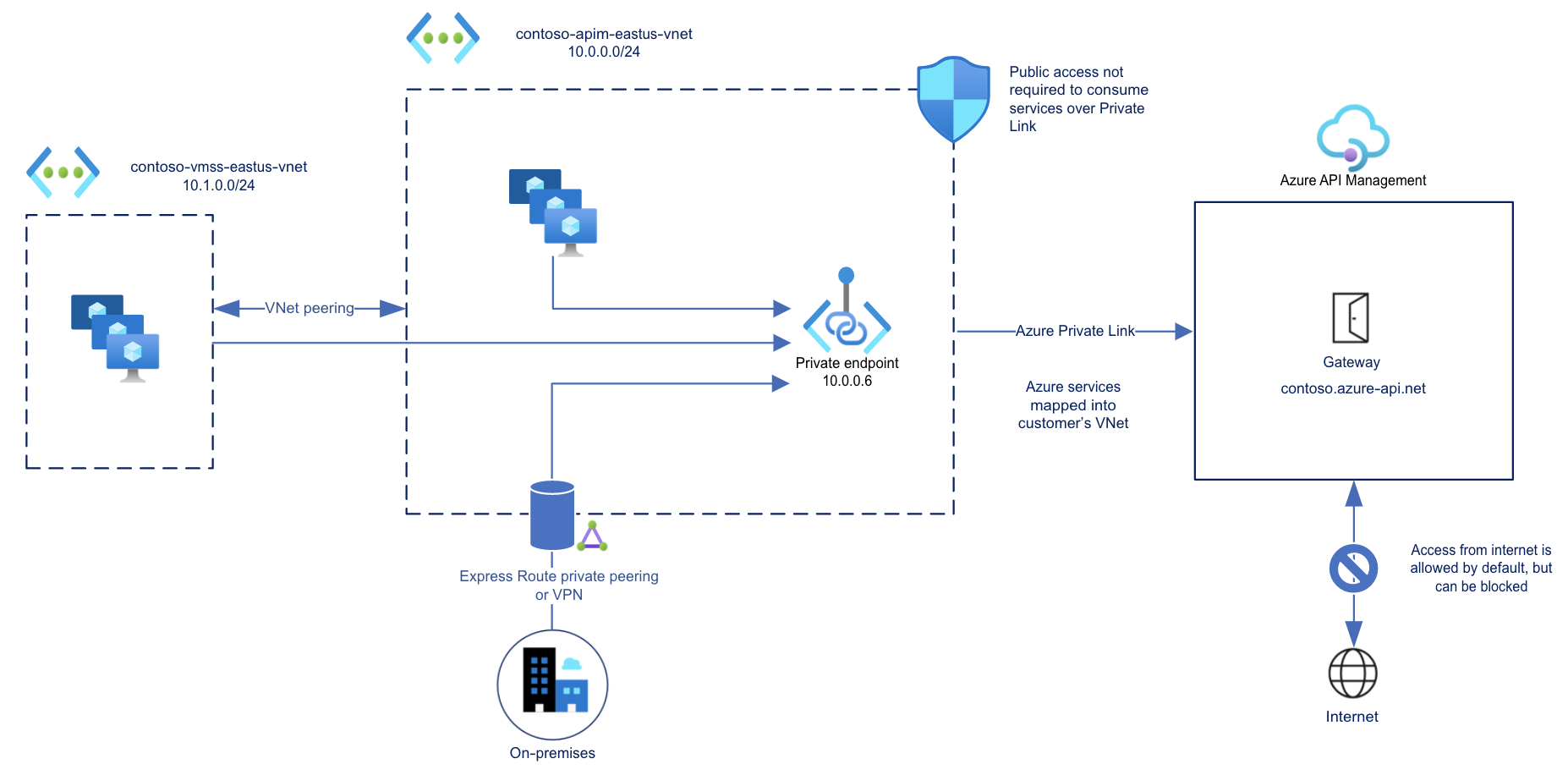

Privé-eindpunt voor inkomend verkeer

API Management ondersteunt privé-eindpunten voor beveiligde binnenkomende clientverbindingen met uw API Management-exemplaar. Elke beveiligde verbinding maakt gebruik van een privé-IP-adres van uw virtuele netwerk en Azure Private Link.

Met een privé-eindpunt en Private Link kunt u het volgende doen:

Maak meerdere Private Link-verbindingen met een API Management-exemplaar.

Gebruik het privé-eindpunt om binnenkomend verkeer te verzenden via een beveiligde verbinding.

Gebruik beleid om onderscheid te maken tussen verkeer dat afkomstig is van het privé-eindpunt.

Beperk binnenkomend verkeer alleen tot privé-eindpunten, waardoor exfiltratie van gegevens wordt voorkomen.

Combineer binnenkomende privé-eindpunten naar Standard v2-exemplaren met uitgaande virtuele netwerkintegratie om end-to-end netwerkisolatie van uw API Management-clients en back-endservices te bieden.

Belangrijk

- U kunt alleen een privé-eindpuntverbinding configureren voor inkomend verkeer naar het API Management-exemplaar.

- U kunt alleen openbare netwerktoegang tot het API Management-exemplaar uitschakelen nadat u een privé-eindpunt hebt geconfigureerd.

Zie Privé verbinding maken met API Management met behulp van een binnenkomend privé-eindpunt voor meer informatie.

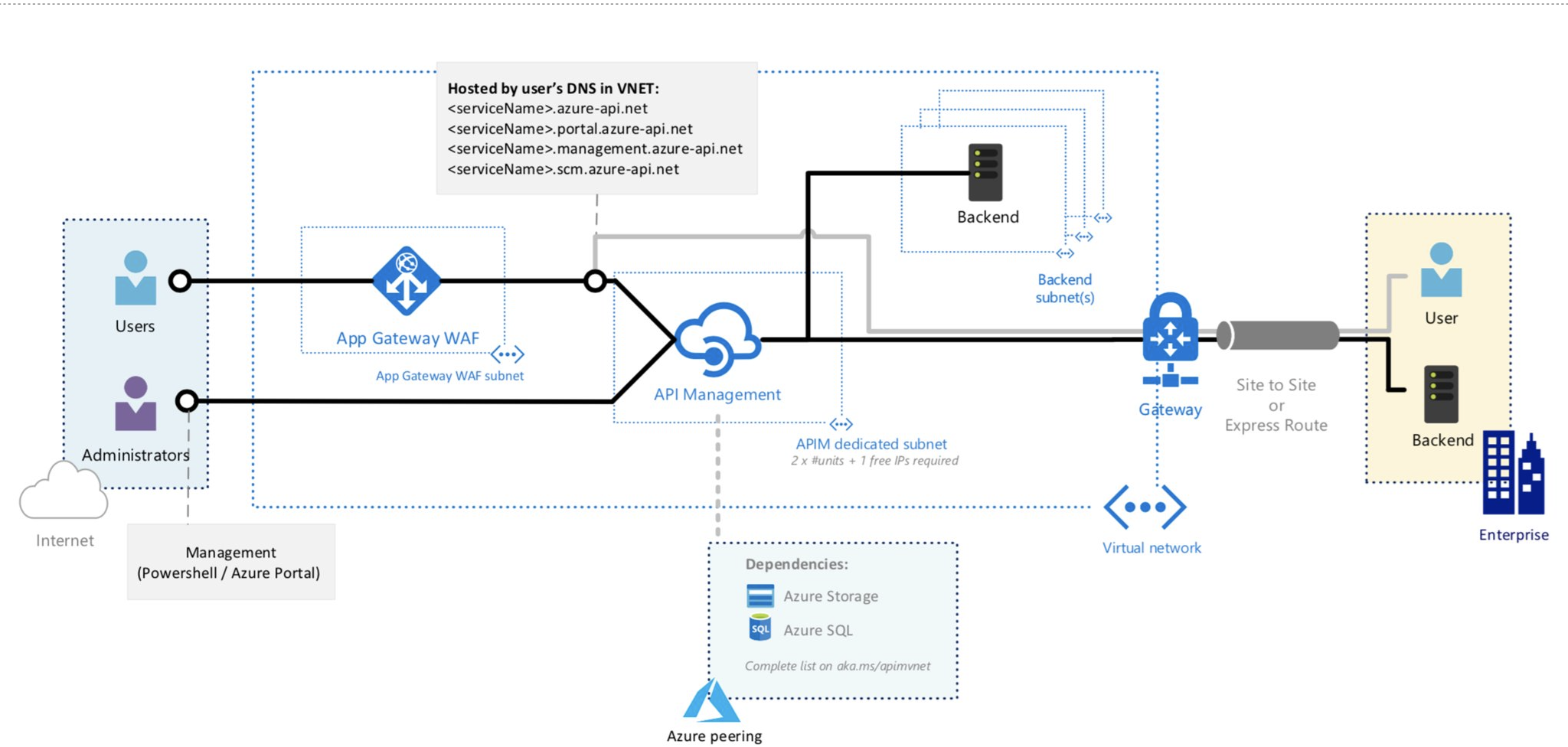

Geavanceerde netwerkconfiguraties

API Management-eindpunten beveiligen met een webtoepassingsfirewall

Mogelijk hebt u scenario's waarin u zowel externe als interne toegang tot uw API Management-exemplaar nodig hebt, en flexibiliteit om privé- en on-premises back-ends te bereiken. Voor deze scenario's kunt u ervoor kiezen om externe toegang tot de eindpunten van een API Management-exemplaar te beheren met een Web Application Firewall (WAF).

Een voorbeeld is het implementeren van een API Management-exemplaar in een intern virtueel netwerk en het routeren van openbare toegang tot het exemplaar met behulp van een internetgerichte Azure-toepassing Gateway:

Zie API Management implementeren in een intern virtueel netwerk met Application Gateway voor meer informatie.

Gerelateerde inhoud

Meer informatie over de configuratie van virtuele netwerken met API Management:

- Implementeer uw Azure API Management-exemplaar in een virtueel netwerk - externe modus.

- Implementeer uw Azure API Management-exemplaar in een virtueel netwerk - interne modus.

- Privé verbinding maken met API Management met behulp van een privé-eindpunt

- Een Premium v2-exemplaar in een virtueel netwerk injecteren

- Een Azure API Management-exemplaar integreren met een particulier virtueel netwerk voor uitgaande verbindingen

- Uw Azure API Management-exemplaar verdedigen tegen DDoS-aanvallen

Als u meer wilt weten over virtuele Azure-netwerken, begint u met de informatie in het overzicht van het virtuele Azure-netwerk.