Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Een privé-eindpunt is een netwerkinterface die gebruikmaakt van een privé-IP-adres van uw virtuele netwerk. Deze netwerkinterface maakt privé en op een veilige manier verbinding met een service die door Azure Private Link mogelijk wordt gemaakt. Door een privé-eindpunt in te schakelen, brengt u de service naar uw virtuele netwerk.

De service kan een Azure-service zijn, zoals:

- Azure-opslag

- Azure Cosmos DB

- Azure SQL-database

- Uw eigen service met behulp van de Private Link-service.

Eigenschappen van privé-eindpunt

Een privé-eindpunt geeft de volgende eigenschappen op:

| Vastgoed | Beschrijving |

|---|---|

| Naam | Een unieke naam binnen de resource-groep. |

| Subnetwerk | Het subnet dat moet worden geïmplementeerd, waarbij het privé-IP-adres is toegewezen. Zie de sectie Beperkingen verderop in dit artikel voor subnetvereisten. |

| Privélink-bron | De privé-linkresource om verbinding mee te maken met behulp van een resource-id of alias uit de lijst met beschikbare typen. Er wordt een unieke netwerk-id gegenereerd voor al het verkeer dat naar deze resource wordt verzonden. |

| Doelsubbron | De subresource om verbinding te maken. Elk resourcetype private-link heeft verschillende opties die u kunt selecteren op basis van voorkeur. |

| Goedkeuringsmethode voor verbinding | Automatisch of handmatig. Afhankelijk van de machtigingen voor op rollen gebaseerd toegangsbeheer van Azure, kan uw privé-eindpunt automatisch worden goedgekeurd. Als u verbinding maakt met een private link-resource zonder machtigingen op basis van rollen in Azure, gebruikt u de handmatige methode om de eigenaar van de resource toestemming te geven voor het goedkeuren van de verbinding. |

| Bericht aanvragen | U kunt een bericht opgeven voor aangevraagde verbindingen die handmatig moeten worden goedgekeurd. Dit bericht kan worden gebruikt om een specifieke aanvraag te identificeren. |

| Verbindingsstatus | Een alleen-lezen eigenschap die aangeeft of het privé-eindpunt actief is. Alleen privé-eindpunten met een goedgekeurde status kunnen worden gebruikt om verkeer te verzenden. Meer beschikbare toestanden: |

Houd rekening met het volgende wanneer u privé-eindpunten maakt:

Privé-eindpunten maken connectiviteit mogelijk tussen de klanten van hetzelfde:

- Virtueel netwerk

- Regionaal gekoppelde virtuele netwerken

- Wereldwijd gekoppelde virtuele netwerken

- On-premises omgevingen die gebruikmaken van VPN of Express Route

- Services die worden aangedreven door Private Link

Netwerkverbindingen kunnen alleen worden gestart door clients die verbinding maken met het privé-eindpunt. Serviceproviders hebben geen routeringsconfiguratie om verbindingen met serviceklanten te maken. Verbindingen kunnen slechts in één richting tot stand worden gebracht.

Voor de levenscyclus van het privé-eindpunt wordt er automatisch een alleen-lezen netwerkinterface gemaakt. Aan de interface wordt een dynamisch privé-IP-adres toegewezen vanuit het subnet dat correspondeert met de private-link-resource. De waarde van het privé-IP-adres blijft ongewijzigd gedurende de volledige levenscyclus van het privé-eindpunt.

Het privé-eindpunt moet worden geïmplementeerd in dezelfde regio en hetzelfde abonnement als het virtuele netwerk.

De private-link-resource kan worden geïmplementeerd in een andere regio dan de resource voor het virtuele netwerk en het privé-eindpunt.

Er kunnen meerdere privé-eindpunten worden gemaakt met dezelfde private link-resource. Voor één netwerk met behulp van een algemene DNS-serverconfiguratie is het raadzaam om één privé-eindpunt te gebruiken voor een opgegeven private-link-resource. Gebruik deze procedure om dubbele vermeldingen of conflicten in DNS-omzetting te voorkomen.

Er kunnen meerdere privé-eindpunten worden gemaakt op dezelfde of verschillende subnetten binnen hetzelfde virtuele netwerk. Er gelden limieten voor het aantal privé-eindpunten dat u in een abonnement kunt maken. Zie Azure-limieten voor meer informatie.

Het abonnement dat de private link-resource bevat, moet worden geregistreerd bij de Microsoft-netwerkresourceprovider. Het abonnement dat het privé-eindpunt bevat, moet ook worden geregistreerd bij de Microsoft-netwerkresourceprovider. Zie Azure-resourceproviders voor meer informatie.

Privélink-bron

Een private-link-resource is het doel van een opgegeven privé-eindpunt. De volgende tabel bevat de beschikbare resources die ondersteuning bieden voor een privé-eindpunt:

| Naam van privatelinkbron | Hulpmiddeltype | Sub-hulpbronnen |

|---|---|---|

| Application Gateway | Microsoft.Network/applicationgateways | Front-end-IP-configuratienaam |

| Azure AI Search | Microsoft.Search/searchServices | zoekdienst |

| Azure AI-diensten | Microsoft.CognitiveServices/accounts | rekening |

| Azure API voor FHIR (Snelle Interoperabele Zorgbronnen) | Microsoft.HealthcareApis/diensten | fhir |

| Azure API Management | Microsoft.ApiManagement/dienst | Toegangspoort |

| Azure App Configuration (Configuratie van Azure-apps) | Microsoft.Appconfiguration/configurationStores | configuratieArchieven |

| Azure App Service | Microsoft.Web/hostingEnvironments | hostingomgeving |

| Azure App Service | Microsoft.Web/sites | Locaties |

| Attestatiedienst van Azure | Microsoft.Attestation/attestationProviders | standaard |

| Azure Automation | Microsoft.Automatisering/automatiseringsAccounts | Webhook, DSCAndHybridWorker |

| Azure Backup | Microsoft.RecoveryServices/kluizen | AzureBackup, AzureSiteRecovery |

| Azure Batch (service voor batchverwerking) | Microsoft.Batch/batchAccounts | batchAccount, nodeManagement |

| Azure Cache voor Redis | Microsoft.Cache/Redis | redisCache |

| Azure Cache voor Redis Enterprise | Microsoft.Cache/redisEnterprise | redisEnterprise |

| Azure Container Apps - een dienst van Microsoft waarmee je containers kunt uitvoeren en beheren in de cloud. | Microsoft.App/ManagedEnvironments | beheerde omgevingen |

| Azure Container Registratiedienst | Microsoft.ContainerRegistry/registers | registersysteem |

| Azure Cosmos DB | Microsoft.AzureCosmosDB/databaseAccounts | SQL, MongoDB, Cassandra, Gremlin, Table |

| Azure Cosmos DB voor MongoDB vCore | Microsoft.DocumentDb/mongoClusters | mongoCluster |

| Azure Cosmos DB voor PostgreSQL | Microsoft.DBforPostgreSQL/serverGroupsv2 | coördinator |

| Azure-gegevensverkenner | Microsoft.Kusto/clusters | groep |

| Azure Data Factory | Microsoft.DataFactory/fabrieken | dataFactory |

| Azure Databank voor MariaDB | Microsoft.DBforMariaDB/servers | mariadbServer |

| Azure Database voor MySQL - Flexibele Server | Microsoft.DBforMySQL/flexibleServers | mysqlServer |

| Azure Database for MySQL - Enkele Server | Microsoft.DBforMySQL/servers | mysqlServer |

| Azure Database voor PostgreSQL - Flexibel server | Microsoft.DBforPostgreSQL/flexibleServers | PostgreSQL-server |

| Azure Database for PostgreSQL - Enkele server | Microsoft.DBforPostgreSQL/servers | PostgreSQL-server |

| Azure Databricks | Microsoft.Databricks/werkruimten | databricks_ui_api, browser_authentication |

| Azure-apparaatvoorzieningsdienst | Microsoft.Devices/provisioningServices | iotDps |

| Azure Digital Twins (digitale tweelingen van Azure) | Microsoft.DigitalTwins/digitalTwinsInstances | API (Application Programming Interface) |

| Azure Event Grid | Microsoft.EventGrid/domeinen | domein |

| Azure Event Grid | Microsoft.EventGrid/onderwerpen | onderwerp |

| Azure Event Hub | Microsoft.EventHub/naamruimten | naamruimte |

| Azure File Sync | Microsoft.StorageSync/storageSyncServices | Bestandssynchronisatiedienst |

| Azure HDInsight | Microsoft.HDInsight/clusters | groep |

| Azure IoT Central | Microsoft.IoTCentral/IoTApps | IoTApps |

| Azure IoT Hub | Microsoft.Devices/IotHubs | iotHub |

| Azure Key Vault | Microsoft.KeyVault/kluizen | kluis |

| Azure Key Vault HSM (hardwarebeveiligingsmodule) | Microsoft.Keyvault/managedHSMs | HSM (Hardware Security Module) |

| Azure Kubernetes Service - Kubernetes-API | Microsoft.ContainerService/beheerdeClusters | beheer |

| Azure Machine Learning | Microsoft.MachineLearningServices/registraties | amlregistry |

| Azure Machine Learning | Microsoft.MachineLearningServices/werkruimten | amlworkspace |

| Azure Managed Disks | Microsoft.Compute/diskAccesses | beheerde schijf |

| Azure Media Services | Microsoft.Media/mediaservices | sleutelbezorging, live-evenement, streamingeindpunt |

| Azure Migrate | Microsoft.Migrate/assessmentProjects | project |

| Azure Monitor Private Link-bereik | Microsoft.Insights/privatelinkscopes | azuremonitor |

| Azure Relay | Microsoft.Relay/naamruimten | naamruimte |

| Azure Service Bus (een cloud-gebaseerde berichtendienst van Microsoft) | Microsoft.ServiceBus/naamruimten | naamruimte |

| Azure SignalR Service | Microsoft.SignalRService/SignalR | SignalR |

| Azure SignalR Service | Microsoft.SignalRService/webPubSub | WebPubSub |

| Azure SQL-database | Microsoft.Sql/servers | SQL Server (sqlServer) |

| Azure SQL Beheerde Instantie | Microsoft.Sql/managedInstances | beheerde instantie |

| Azure Statische Web Apps | Microsoft.Web/staticSites | statische websites |

| Azure-opslag | Microsoft.Storage/storageAccounts (opslagaccounts) | Blob (blob, blob_secondary) Tabel (tabel, tabel_secundair) Wachtrij (wachtrij, wachtrij_secundair) Bestand (bestand, bestand_secundair) Web (web, web_secundair) Dfs (dfs, dfs_secondary) |

| Azure Synapse | Microsoft.Synapse/privateLinkHubs | het web |

| Azure Synapse Analytics | Microsoft.Synapse/werkruimten | Sql, SqlOnDemand, Dev |

| Azure AI Video Indexer | Microsoft.VideoIndexer/accounts | rekening |

| Azure Virtual Desktop - hostgroepen | Microsoft.DesktopVirtualization/hostpools | verbinding |

| Azure Virtual Desktop - werkruimten | Microsoft.DesktopVirtualization/workspaces | voer wereldwijd |

| Apparaatupdate voor IoT Hub | Microsoft.DeviceUpdate/accounts | Apparaatupdate |

| Het integratieaccount (Premium) | Microsoft.Logic/integrationAccounts | integrationAccount |

| Microsoft Purview | Microsoft.Purview/accounts | rekening |

| Microsoft Purview | Microsoft.Purview/accounts | portaal |

| Power BI | Microsoft.PowerBI/privateLinkServicesForPowerBI | Power BI |

| Private Link-service (uw eigen service) | Microsoft.Network/privateLinkServices | leeg |

| Privékoppelingen voor resourcebeheer | Microsoft.Authorization/resourceManagementPrivateLinks | Resourcebeheer |

Notitie

U kunt alleen privé-eindpunten maken voor een GPv2-opslagaccount (Algemeen gebruik v2).

Netwerkbeveiliging van privé-eindpunten

Wanneer u privé-eindpunten gebruikt, wordt verkeer beveiligd met een private link-resource. Het platform valideert netwerkverbindingen, zodat alleen de verbindingen die de opgegeven private-link-resource bereiken, zijn toegestaan. Voor toegang tot meer subresources binnen dezelfde Azure-service zijn meer privé-eindpunten met bijbehorende doelen vereist. In het geval van Azure Storage hebt u bijvoorbeeld afzonderlijke privé-eindpunten nodig voor toegang tot het bestand en de blob-subresources.

Privé-eindpunten bieden een privé-toegankelijk IP-adres voor de Azure-service, maar beperken niet noodzakelijkerwijs de toegang tot het openbare netwerk. Voor alle andere Azure-services zijn echter aanvullende besturingselementen voor toegang vereist. Deze besturingselementen bieden een extra netwerkbeveiligingslaag voor uw resources, waardoor beveiliging wordt geboden om toegang tot de Azure-service te voorkomen die is gekoppeld aan de private-link-resource.

Privé-eindpunten ondersteunen netwerkbeleid. Netwerkbeleid maakt ondersteuning mogelijk voor netwerkbeveiligingsgroepen (NSG), door de gebruiker gedefinieerde routes (UDR) en toepassingsbeveiligingsgroepen (ASG). Bekijk netwerkbeleid voor privé-eindpunten beheren voor meer informatie over het inschakelen van netwerkbeleid voor een privé-eindpunt. Als u een ASG wilt gebruiken met een privé-eindpunt, raadpleegt u Een toepassingsbeveiligingsgroep (ASG) configureren met een privé-eindpunt.

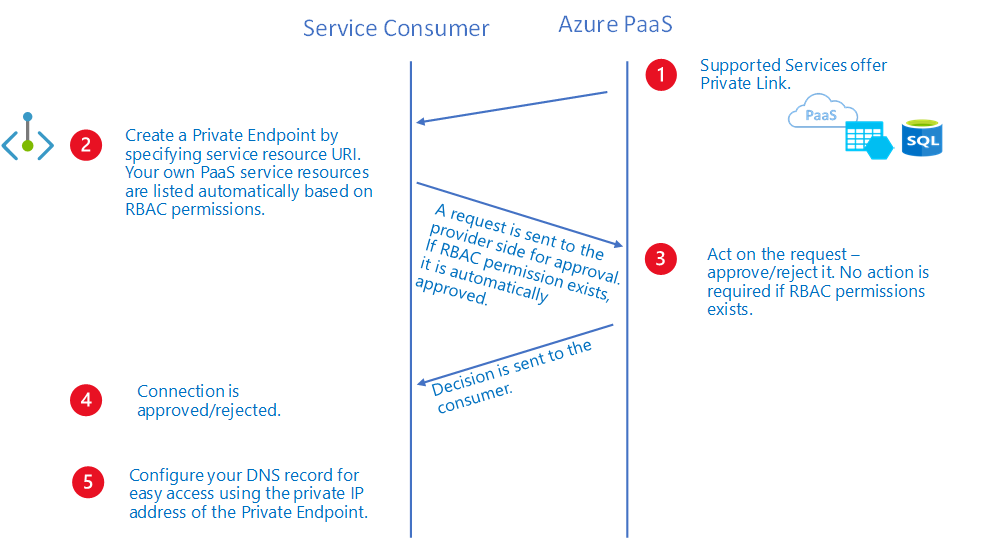

Toegang tot een private-link-resource met behulp van een goedkeuringswerkstroom

U kunt verbinding maken met een private link-resource met behulp van de volgende methoden voor goedkeuring van verbindingen:

Automatisch goedkeuren: gebruik deze methode wanneer u de eigenaar bent of machtigingen hebt voor de specifieke private-link-resource. De vereiste machtigingen zijn gebaseerd op het resourcetype private-link in de volgende indeling:

Microsoft.<Provider>/<resource_type>/privateEndpointConnectionsApproval/actionHandmatig aanvragen: gebruik deze methode wanneer u niet over de vereiste machtigingen beschikt en toegang wilt aanvragen. Er wordt een goedkeuringswerkstroom geïnitieerd. Het privé-eindpunt en de latere privé-eindpuntverbindingen worden in de status in behandeling gemaakt. De eigenaar van de private-link-resource is verantwoordelijk voor het goedkeuren van de verbinding. Nadat het is goedgekeurd, is het privé-eindpunt ingeschakeld om normaal verkeer te verzenden, zoals wordt weergegeven in het volgende werkstroomdiagram voor goedkeuring:

Via een privé-eindpuntverbinding kan de eigenaar van een private-link-resource het volgende doen:

- Bekijk alle details van de privé-eindpuntverbinding.

- Een privé-eindpuntverbinding goedkeuren. Het bijbehorende privé-eindpunt is ingeschakeld voor het verzenden van verkeer naar de private-link-resource.

- Een privé-eindpuntverbinding weigeren. Het bijbehorende privé-eindpunt wordt bijgewerkt om de status weer te geven.

- Verwijder een privé-eindpuntverbinding in elke status. Het bijbehorende privé-eindpunt wordt bijgewerkt met een niet-verbonden status om de actie weer te geven. De eigenaar van het privé-eindpunt kan op dit moment alleen de resource verwijderen.

Notitie

Alleen privé-eindpunten met een goedgekeurde status kunnen verkeer verzenden naar een opgegeven private-link-resource.

Verbinding maken met behulp van een alias

Een alias is een unieke moniker die wordt gegenereerd wanneer een service-eigenaar een private link-service achter een standaard load balancer maakt. Service-eigenaren kunnen deze alias offline delen met consumenten van uw service.

De consumenten kunnen een verbinding met een private-link-service aanvragen met behulp van de resource-URI of de alias. Als u verbinding wilt maken met behulp van de alias, maakt u een privé-eindpunt met behulp van de handmatige goedkeuringsmethode voor de verbinding. Als u de handmatige goedkeuringsmethode voor verbindingen wilt gebruiken, stelt u de handmatige aanvraagparameter in op True tijdens het maken van het privé-eindpunt. Zie New-AzPrivateEndpoint en az network private-endpoint create voor meer informatie.

Notitie

Deze handmatige aanvraag kan automatisch worden goedgekeurd als de aanmelding van de consument op de goedkeuringslijst van de provider staat. Ga voor meer informatie naar het beheren van servicetoegang.

DNS-configuratie

De DNS-instellingen die u gebruikt om verbinding te maken met een private-link-resource zijn belangrijk. Bestaande Azure-services hebben mogelijk al een DNS-configuratie die u kunt gebruiken wanneer u verbinding maakt via een openbaar eindpunt. Als u via een privé-eindpunt verbinding wilt maken met dezelfde service, zijn afzonderlijke DNS-instellingen, vaak geconfigureerd via privé-DNS-zones, vereist. Zorg ervoor dat uw DNS-instellingen juist zijn wanneer u de FQDN (Fully Qualified Domain Name) voor de verbinding gebruikt. De instellingen moeten verwijzen naar het privé-IP-adres van het persoonlijk eindpunt.

De netwerkinterface die is gekoppeld aan het privé-eindpunt bevat de informatie die nodig is om uw DNS te configureren. De informatie bevat de FQDN en het privé-IP-adres voor een private-link-bron.

Zie DNS-configuratie voor privé-eindpunten voor volledige, gedetailleerde informatie over aanbevelingen voor het configureren van DNS voor privé-eindpunten.

Beperkingen

De volgende informatie bevat de bekende beperkingen voor het gebruik van privé-eindpunten:

Statisch IP-adres

| Beperking | Beschrijving |

|---|---|

| Configuratie van statische IP-adressen wordt momenteel niet ondersteund. |

Azure Kubernetes Service (AKS) Azure Application Gateway HD Insight Recovery Services Vaults Private Link-services van derden |

Netwerkbeveiligingsgroep

| Beperking | Beschrijving |

|---|---|

| Effectieve routes en beveiligingsregels zijn niet beschikbaar voor de netwerkinterface van privé-eindpunten. | Effectieve routes en beveiligingsregels worden niet weergegeven voor de privé-eindpunt-NIC in Azure Portal. |

| NSG-stroomlogboeken worden niet ondersteund. | NSG-stroomlogboeken zijn niet beschikbaar voor binnenkomend verkeer dat is bestemd voor een privé-eindpunt. |

| Maximaal 50 leden in een toepassingsbeveiligingsgroep. | Het aantal IP-configuraties dat kan worden gekoppeld aan elke ASG die verbonden is met de NSG op het subnet van het privé-eindpunt, bedraagt vijftig. Verbindingsfouten kunnen optreden met meer dan 50 leden. |

| Bestemmingspoortbereiken worden ondersteund tot een factor van 250K. | Doelpoortbereiken worden ondersteund als een vermenigvuldiging van SourceAddressPrefixes, DestinationAddressPrefixes en DestinationPortRanges.

Voorbeeld van inkomende regel: Één bron * één bestemming * 4K portRanges = 4K Geldige 10 bronnen * 10 bestemmingen * 10 portRanges = 1 K Geldige 50 bronnen * 50 bestemmingen * 50 portRanges = 125 K Geldige 50 bronnen * 50 bestemmingen * 100 portRanges = 250 K Geldige 100 bronnen * 100 bestemmingen * 100 portRanges = 1M Ongeldig, NSG heeft te veel bronnen/bestemmingen/poorten. |

| Filteren van bronpoorten wordt geïnterpreteerd als * | Filteren van bronpoorten wordt niet actief gebruikt als geldig scenario voor het filteren van verkeer voor verkeer dat is bestemd voor een privé-eindpunt. |

| Functie is niet beschikbaar in bepaalde regio's. | Momenteel niet beschikbaar in de volgende regio's: India - west Australië - centraal 2 Zuid-Afrika - west Brazilië - zuidoost alle overheidsregio's Alle China-regio's |

NSG verdere overwegingen

Uitgaand verkeer dat is geweigerd vanuit een privé-eindpunt is geen geldig scenario, omdat de serviceprovider geen verkeer kan genereren.

Voor de volgende services moeten mogelijk alle doelpoorten zijn geopend wanneer u een privé-eindpunt gebruikt en NSG-beveiligingsfilters toevoegt:

- Azure Cosmos DB: zie Servicepoortbereiken voor meer informatie.

UDR

| Beperking | Beschrijving |

|---|---|

| SNAT wordt altijd aanbevolen. | Vanwege de variabele aard van het gegevensvlak van het privé-eindpunt wordt het aanbevolen om SNAT-verkeer dat is bestemd voor een privé-eindpunt, te gebruiken om ervoor te zorgen dat retourverkeer wordt gehonoreerd. |

| Functie is niet beschikbaar in bepaalde regio's. | Momenteel niet beschikbaar in de volgende regio's: India - west Australië - centraal 2 Zuid-Afrika - west Brazilië - zuidoost |

Toepassingsbeveiligingsgroep

| Beperking | Beschrijving |

|---|---|

| Functie is niet beschikbaar in bepaalde regio's. | Momenteel niet beschikbaar in de volgende regio's: India - west Australië - centraal 2 Zuid-Afrika - west Brazilië - zuidoost |

Volgende stappen

Zie Wat is Azure Private Link?voor meer informatie over privé-eindpunten en Private Link.

Zie quickstart: Een privé-eindpunt maken met behulp van Azure Portal om aan de slag te gaan met het maken van een privé-eindpunt voor een web-app.