Quickstart: App-verificatie toevoegen aan uw web-app die wordt uitgevoerd op Azure-app Service

Notitie

Vanaf 1 juni 2024 hebben alle nieuw gemaakte App Service-apps de mogelijkheid om een unieke standaardhostnaam te genereren met behulp van de naamconventie <app-name>-<random-hash>.<region>.azurewebsites.net. Bestaande app-namen blijven ongewijzigd.

Voorbeeld: myapp-ds27dh7271aah175.westus-01.azurewebsites.net

Raadpleeg de unieke standaardhostnaam voor App Service-resource voor meer informatie.

Ontdek hoe u verificatie inschakelt voor uw web-app die wordt uitgevoerd in Azure App Service, en de toegang beperkt tot gebruikers in uw organisatie.

In deze zelfstudie leert u het volgende:

- Verificatie configureren voor de web-app.

- Beperk de toegang tot de web-app voor gebruikers in uw organisatie met behulp van Microsoft Entra als id-provider.

Automatische verificatie geleverd door App Service

App Service biedt ingebouwde ondersteuning voor verificatie en autorisatie, zodat u gebruikers kunt aanmelden zonder code in uw web-app. Het gebruik van de optionele App Service-verificatie-/autorisatiemodule vereenvoudigt verificatie en autorisatie voor uw app. Wanneer u klaar bent voor aangepaste verificatie en autorisatie, bouwt u voort op deze architectuur.

App Service-verificatie biedt:

- Schakel eenvoudig de azure-portal en app-instellingen in en configureer deze.

- Er zijn geen SDK's, specifieke talen of wijzigingen in toepassingscode vereist.

- Verschillende id-providers worden ondersteund:

- Microsoft Entra

- Microsoft-account

- X

Wanneer de verificatie-/autorisatiemodule is ingeschakeld, wordt elke binnenkomende HTTP-aanvraag doorgegeven voordat deze wordt verwerkt door uw app-code. Zie Verificatie en autorisatie in Azure-app Service voor meer informatie.

1. Vereisten

Als u geen Azure-abonnement hebt, kunt u een gratis Azure-account maken voordat u begint.

2. Een web-app maken en publiceren in App Service

Voor deze zelfstudie moet er een web-app zijn geïmplementeerd in App Service. U kunt een bestaande web-app gebruiken of u kunt een van de quickstarts volgen om een nieuwe web-app te maken en te publiceren naar App Service:

Noteer het volgende, ongeacht of u een bestaande web-app gebruikt of een nieuwe maakt:

- Naam van web-app.

- Resourcegroep waarnaar de web-app is geïmplementeerd.

U hebt deze namen nodig in deze zelfstudie.

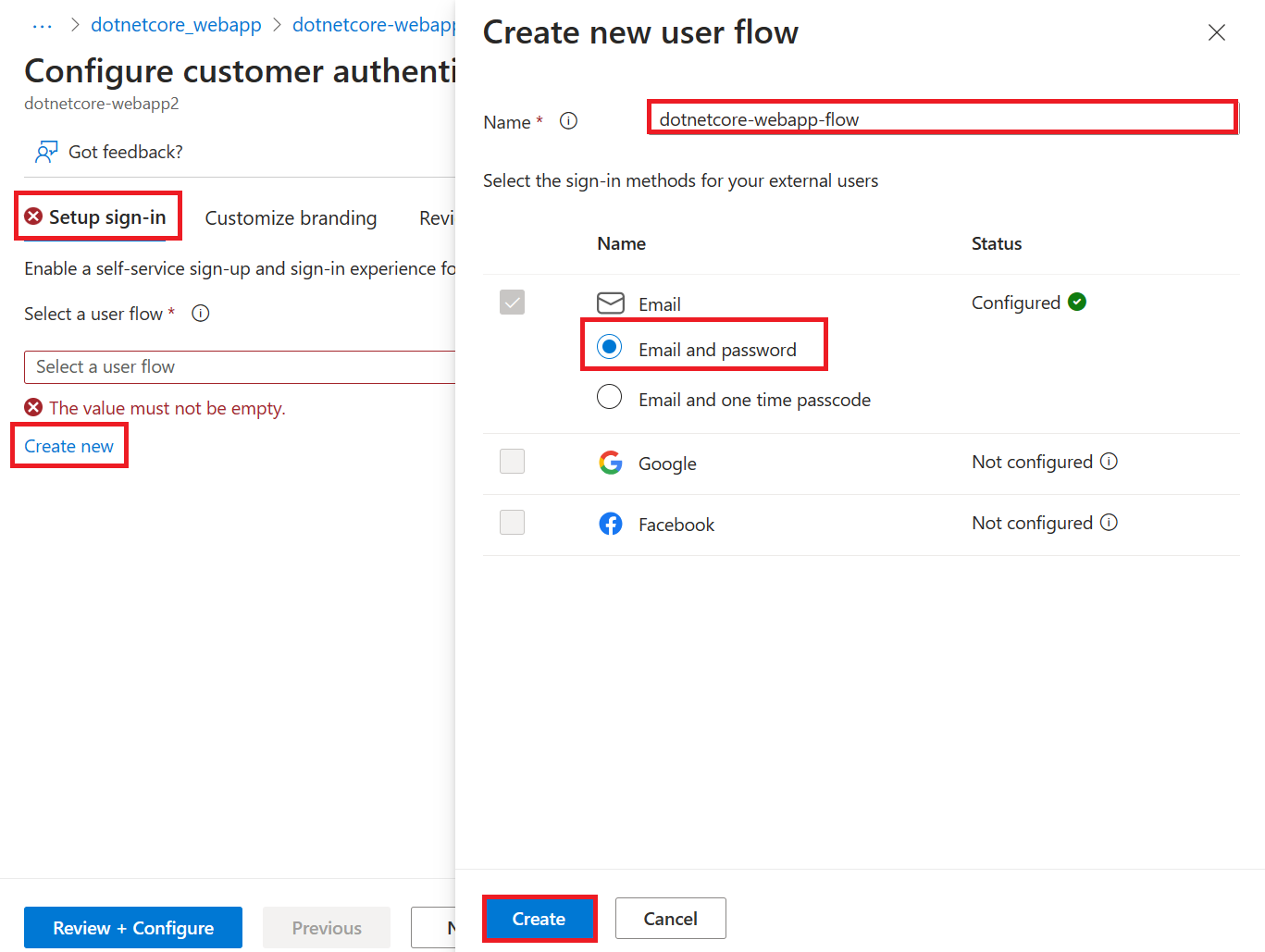

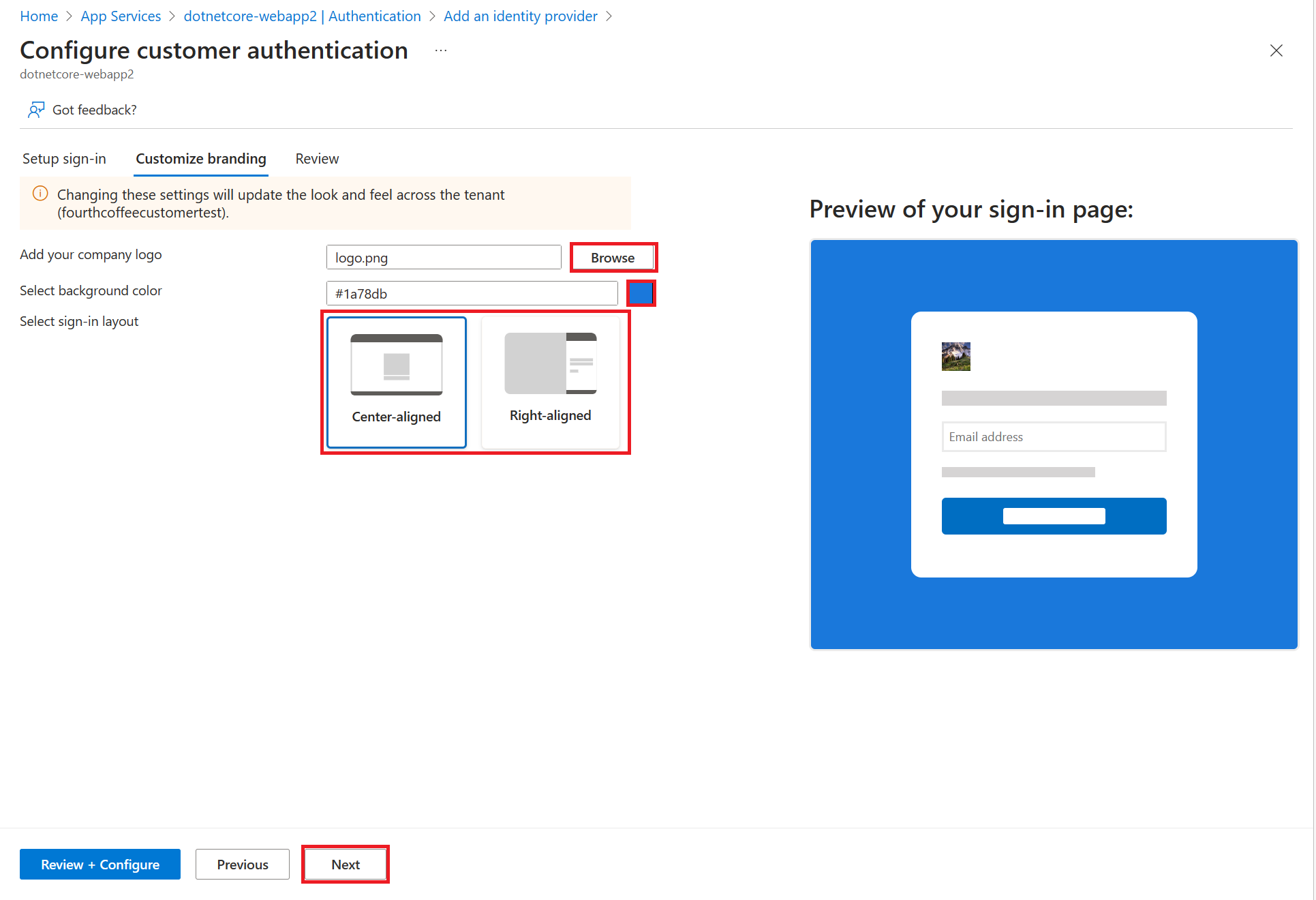

3. Verificatie en autorisatie configureren

Nu u een web-app hebt die wordt uitgevoerd in App Service, schakelt u verificatie en autorisatie in. U gebruikt Microsoft Entra als id-provider. Zie Microsoft Entra-verificatie configureren voor uw App Service-toepassing voor meer informatie.

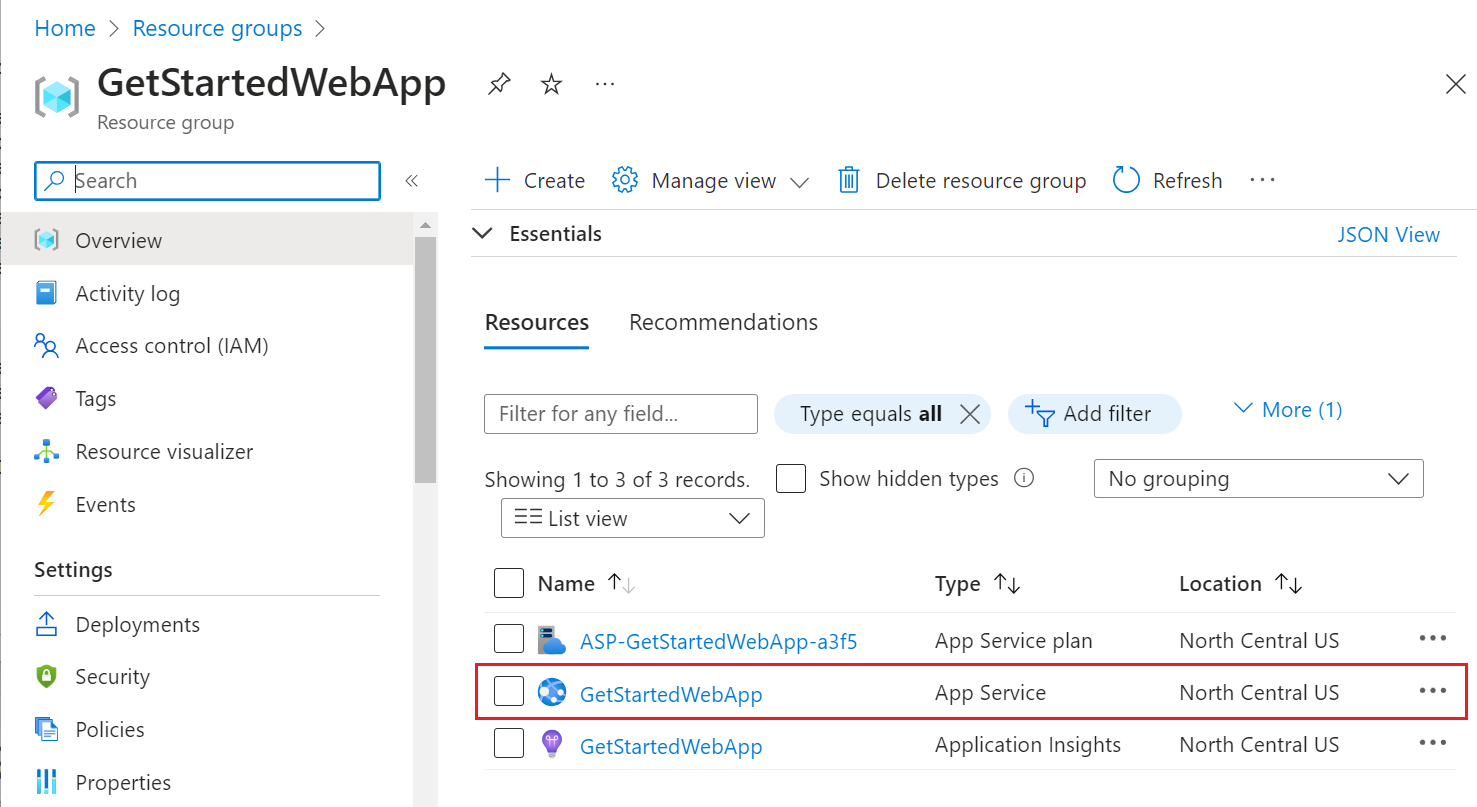

Selecteer in het menu van Azure Portal de optie Resourcegroepen of zoek ernaar en selecteer Resourcegroepen vanaf een willekeurige pagina.

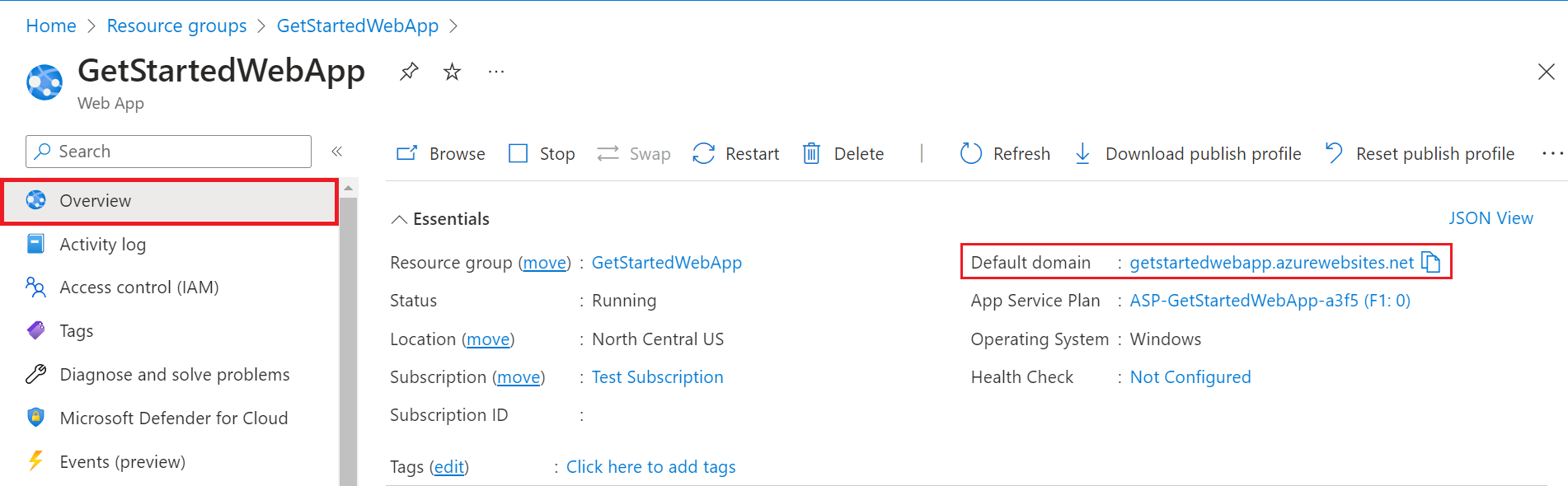

Zoek in Resourcegroepen uw resourcegroep en selecteer deze. Selecteer in Overzicht de beheerpagina van uw app.

Selecteer verificatie in het linkermenu van uw app en selecteer vervolgens Id-provider toevoegen.

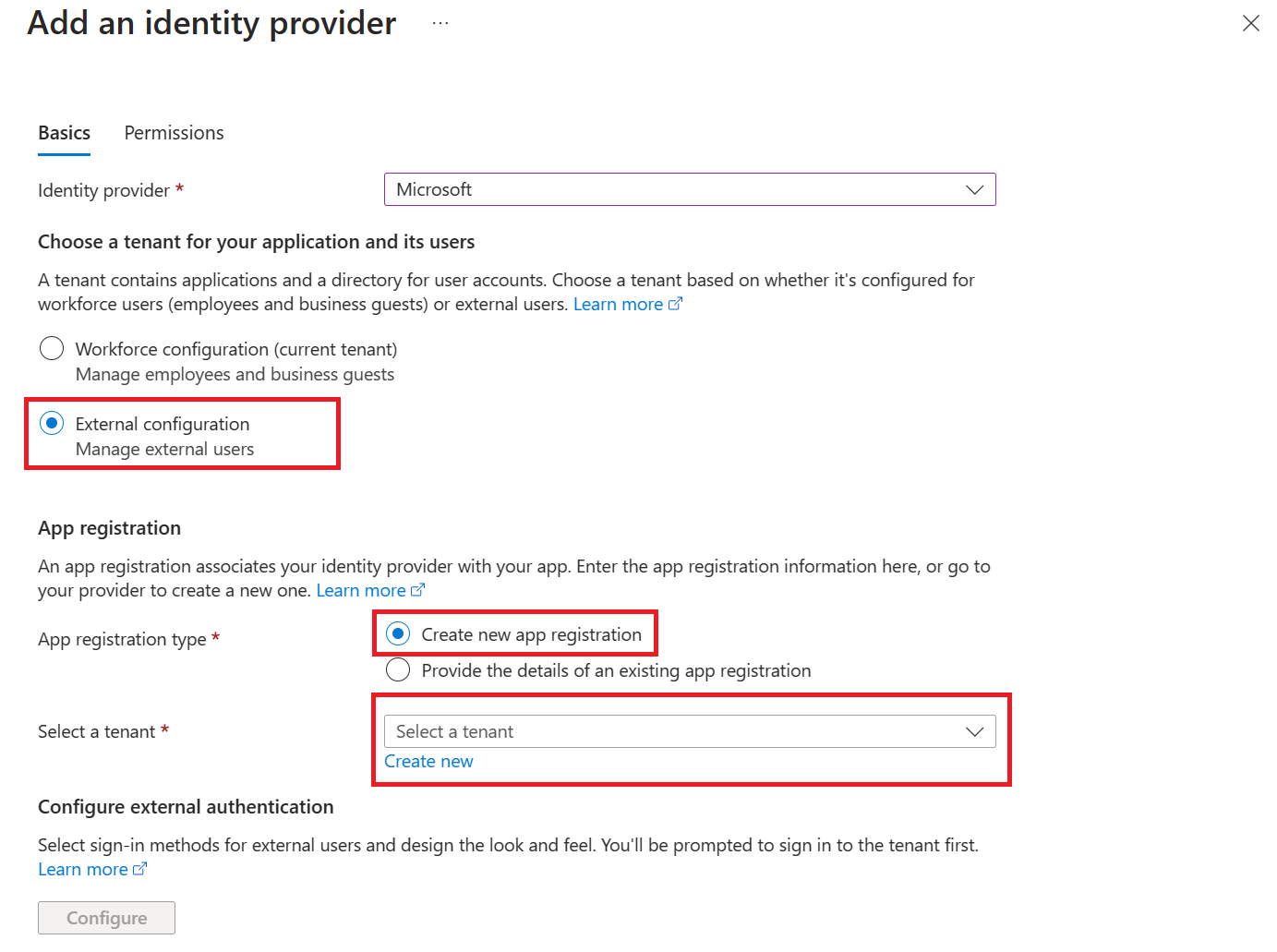

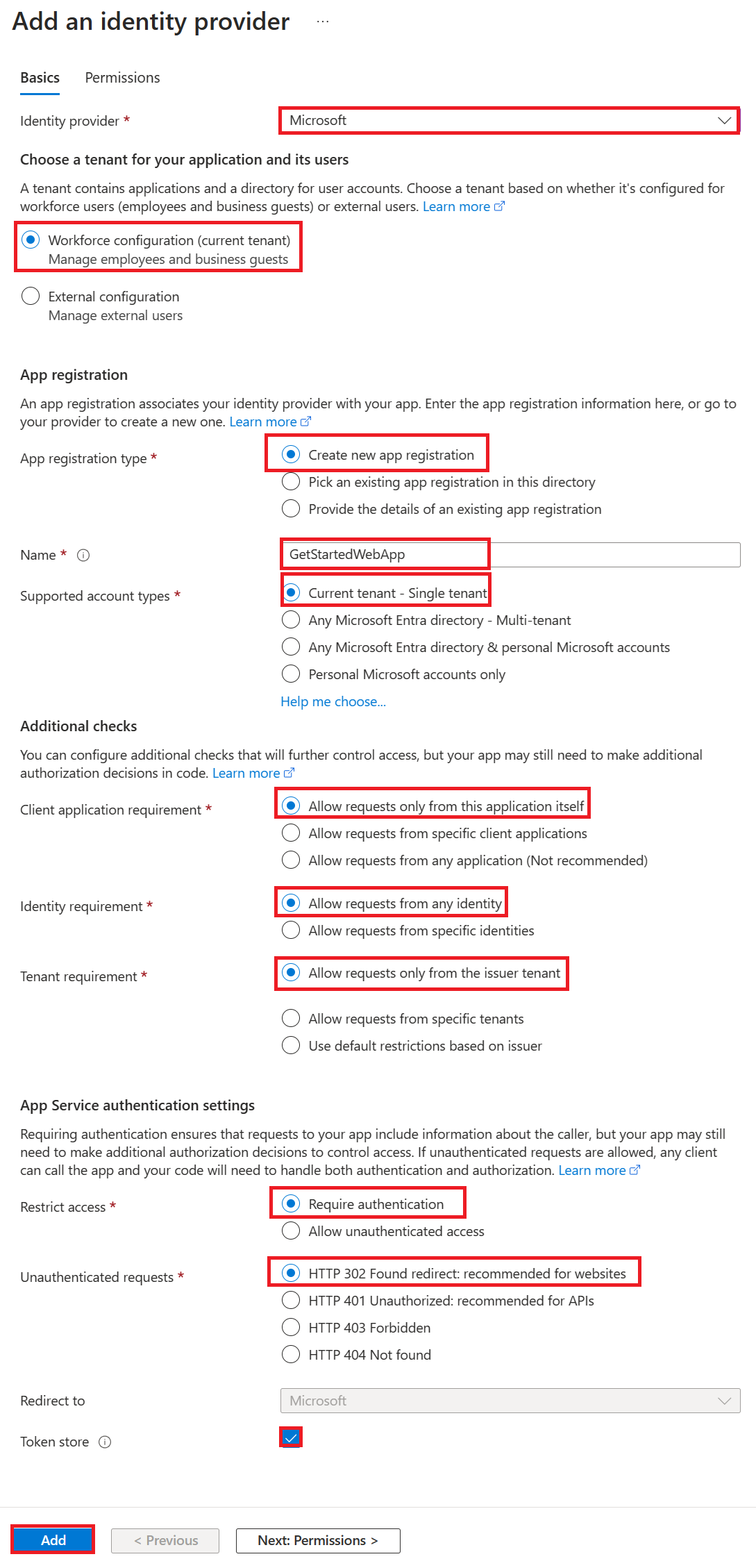

Selecteer Op de pagina Een id-provider toevoegen Microsoft als id-provider om u aan te melden bij Microsoft- en Microsoft Entra-identiteiten.

Voor tenanttype selecteert u Workforce-configuratie (huidige tenant) voor werknemers en zakelijke gasten.

Voor app-registratie-app-registratietype> selecteert u Nieuwe app-registratie maken om een nieuwe app-registratie te maken in Microsoft Entra.

Voer een weergavenaam voor uw toepassing in. Gebruikers van uw toepassing zien mogelijk de weergavenaam wanneer ze de app gebruiken, bijvoorbeeld tijdens het aanmelden.

Voor app-registratie>Ondersteunde accounttypen selecteert u De huidige tenant met één tenant, zodat alleen gebruikers in uw organisatie zich kunnen aanmelden bij de web-app.

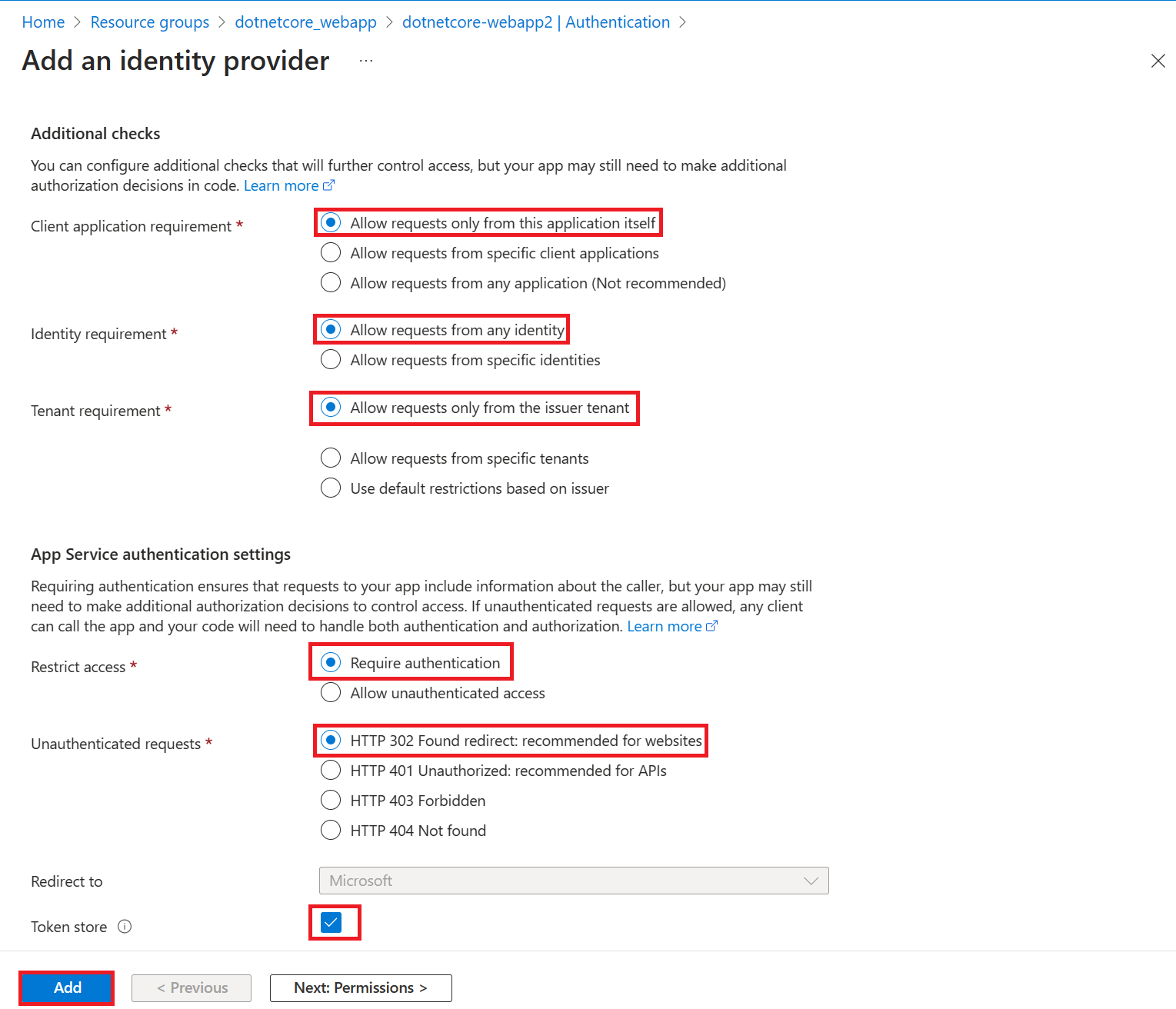

Selecteer in de sectie Aanvullende controles :

- Alleen aanvragen van deze toepassing zelf toestaan voor clienttoepassingsvereiste

- Aanvragen van een identiteit toestaan voor identiteitsvereiste

- Aanvragen alleen toestaan van de tenant van de verlener voor tenantvereiste

Stel in de sectie App Service-verificatie-instellingen het volgende in:

- Verificatie vereisen voor verificatie

- HTTP 302 Gevonden omleiding: aanbevolen voor websites voor niet-geverifieerde aanvragen

- Tokenarchiefvak

Selecteer onderaan de pagina Een id-provider toevoegen de optie Toevoegen om verificatie voor uw web-app in te schakelen.

U hebt nu een app die wordt beveiligd door App Service-verificatie en -autorisatie.

Notitie

Als u accounts van andere tenants wilt toestaan, wijzigt u de URL van de uitgever in 'https://login.microsoftonline.com/common/v2.0' door uw id-provider te bewerken vanaf de blade Verificatie.

4. Beperkte toegang tot de web-app controleren

Wanneer u de Module App Service-verificatie/autorisatie in de vorige sectie hebt ingeschakeld, is er een app-registratie gemaakt in uw personeel of externe tenant. De app-registratie heeft de weergavenaam die u in een vorige stap hebt gemaakt.

Als u de instellingen wilt controleren, meldt u zich als een toepassingsontwikkelaar aan bij het Microsoft Entra-beheercentrum. Als u externe configuratie hebt gekozen, gebruikt u het pictogram Instellingen in het bovenste menu om met uw web-app over te schakelen naar de externe tenant in het menu Directory-abonnementen + . Wanneer u zich in de juiste tenant bevindt:

Blader naar Identiteitstoepassingen>> App-registraties en selecteer Toepassingen> App-registraties in het menu.

Selecteer de app-registratie die is gemaakt.

Verifieer in het overzicht dat Ondersteunde accounttypen is ingesteld op Alleen mijn organisatie.

Als u wilt controleren of de toegang tot uw app beperkt is tot gebruikers in uw organisatie, gaat u naar het overzicht van uw web-app en selecteert u de standaarddomeinkoppeling. Of start een browser in de incognito- of privémodus en ga naar

https://<app-name>.azurewebsites.net(zie opmerking bovenaan).

U wordt naar een beveiligde aanmeldingspagina geleid, wat verifieert dat niet-geverifieerde gebruikers geen toegang tot de site hebben.

Meld u aan als gebruiker in uw organisatie om toegang tot de site te krijgen. U kunt ook een nieuwe browser starten en zich proberen aan te melden met behulp van een persoonlijk account om te verifiëren dat gebruikers buiten de organisatie geen toegang hebben.

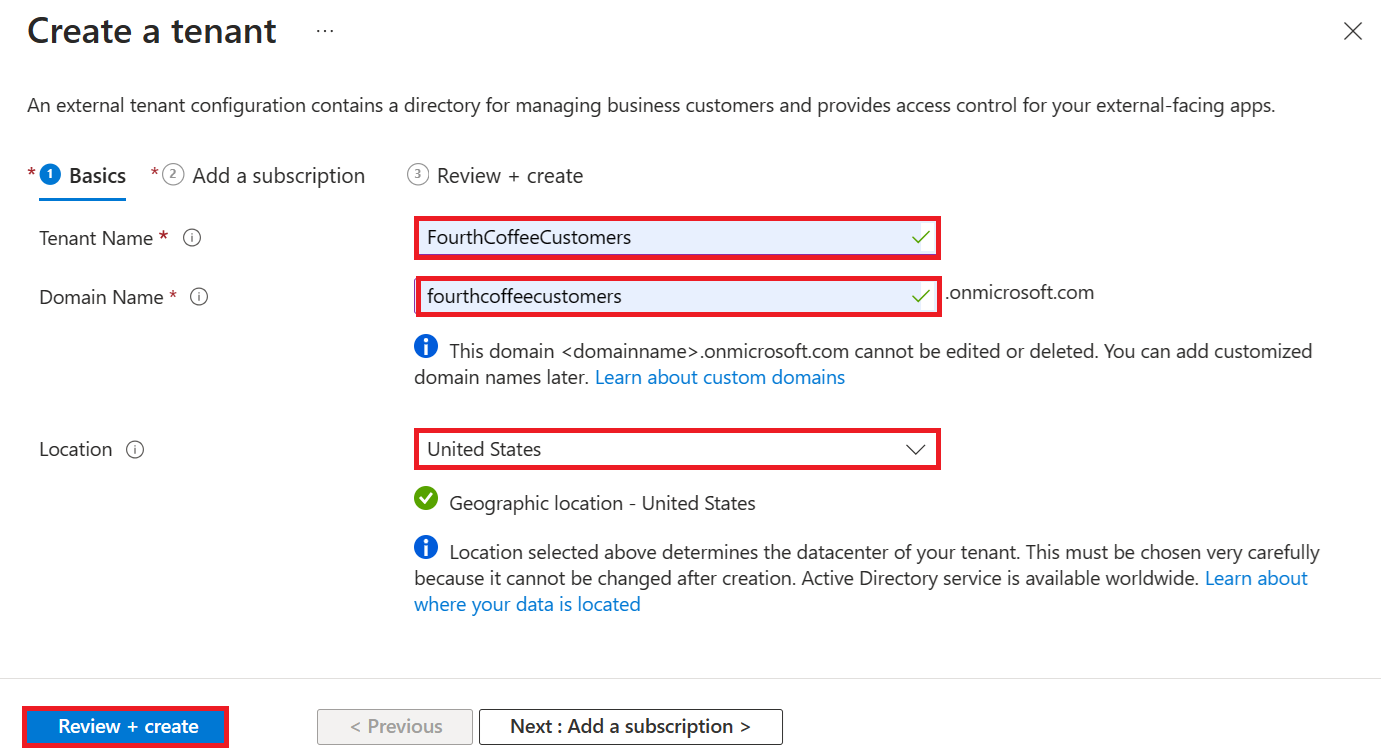

5. Resources opschonen

Als u alle stappen in deze zelfstudie met meerdere onderdelen hebt voltooid, hebt u een App Service-, App Service-hostingabonnement en een opslagaccount in een resourcegroep gemaakt. U hebt ook een app-registratie gemaakt in Microsoft Entra ID. Als u een externe configuratie hebt gekozen, hebt u mogelijk een nieuwe externe tenant gemaakt. Wanneer de resources niet meer nodig zijn, verwijdert u deze en de app-registratie, zodat er geen kosten meer bij u in rekening worden gebracht.

In deze zelfstudie leert u het volgende:

- De Azure-resources verwijderen die tijdens de zelfstudie zijn gemaakt.

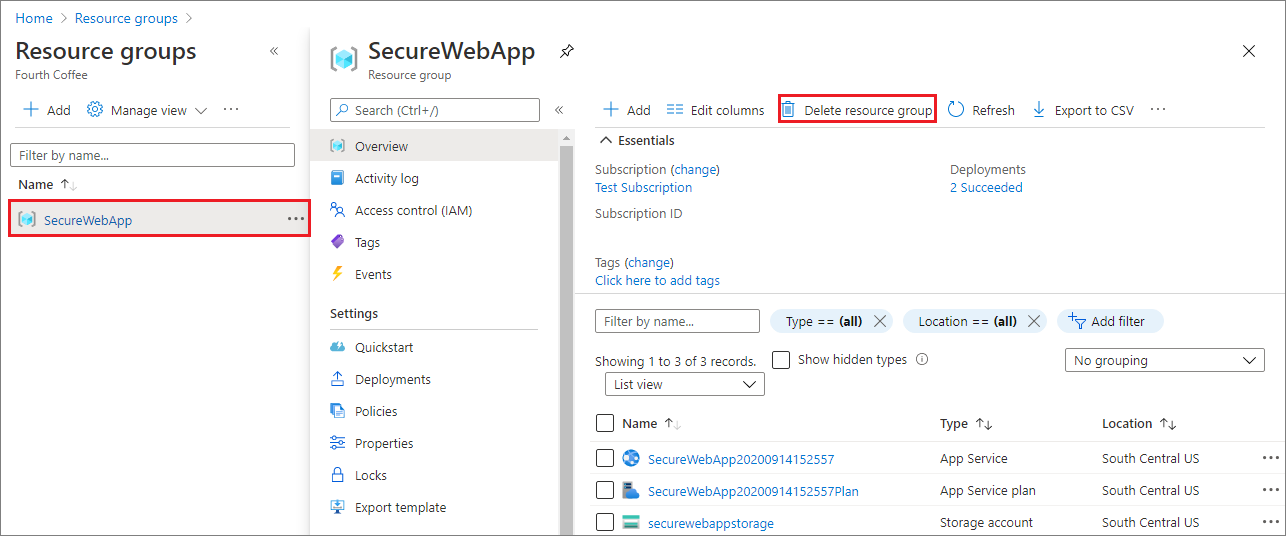

De resourcegroep verwijderen

Selecteer in Azure Portal resourcegroepen in het portalmenu en selecteer de resourcegroep die uw App Service- en App Service-plan bevat.

Selecteer Resourcegroep verwijderen om de resourcegroep en alle resources te verwijderen.

Het uitvoeren van deze opdracht kan enkele minuten duren.

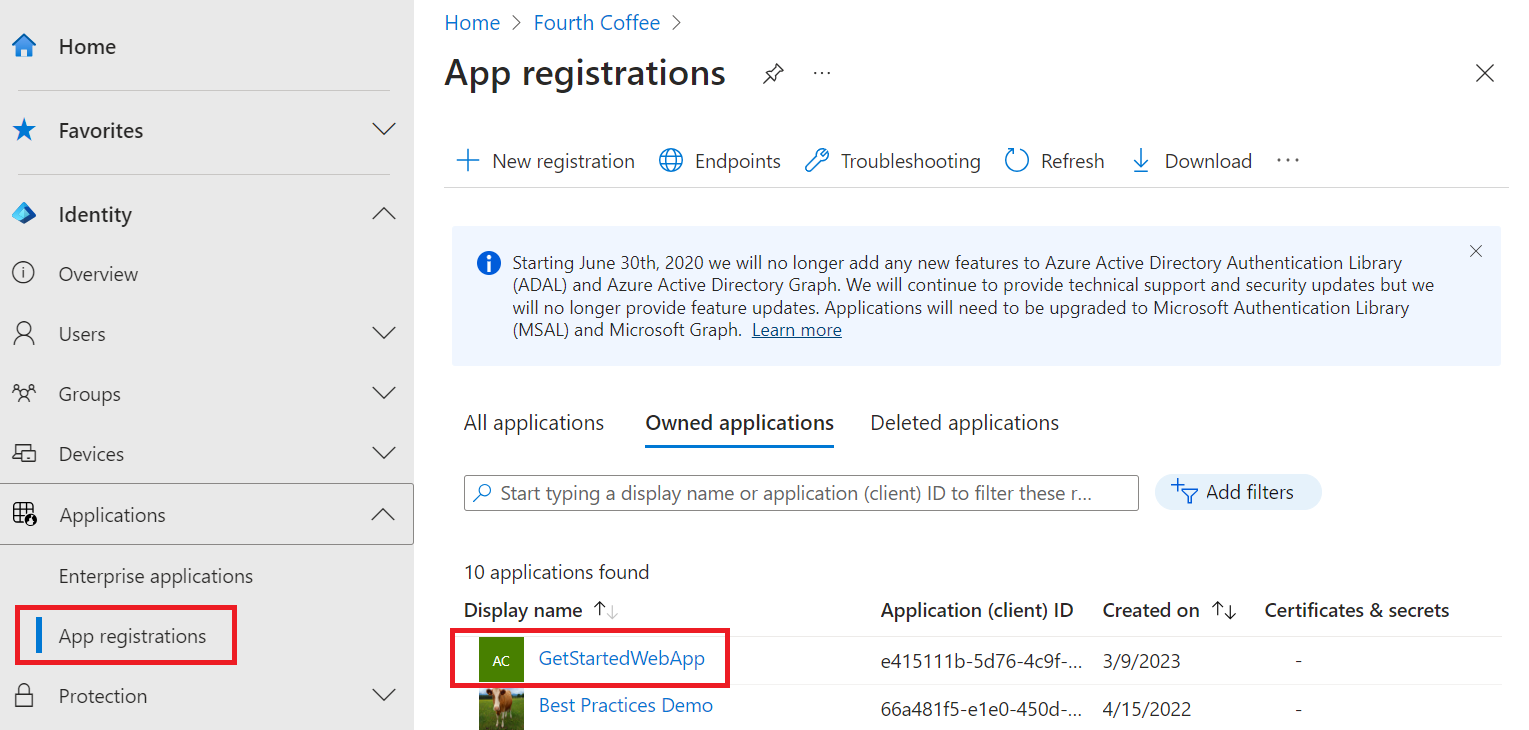

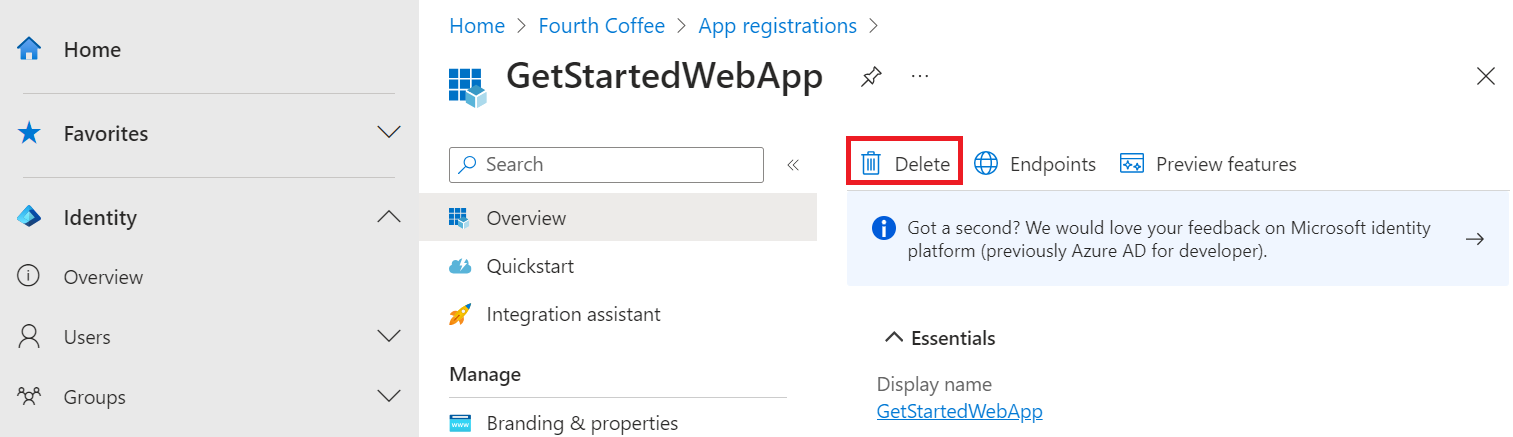

De app-registratie verwijderen

Selecteer Toepassingen> in het Microsoft Entra-beheercentrum App-registraties. Selecteer vervolgens de toepassing die u heeft gemaakt.

Selecteer Verwijderen in het app-registratieoverzicht.

De externe tenant verwijderen

Als u een nieuwe externe tenant hebt gemaakt, kunt u deze verwijderen. Blader in het Microsoft Entra-beheercentrum naar Tenants beheren met identiteitsoverzicht>>.

Selecteer de tenant die u wilt verwijderen en selecteer vervolgens Verwijderen.

Mogelijk moet u de vereiste acties voltooien voordat u de tenant kunt verwijderen. Mogelijk moet u bijvoorbeeld alle gebruikersstromen en app-registraties in de tenant verwijderen.

Als u klaar bent om de tenant te verwijderen, selecteert u Verwijderen.

Volgende stappen

In deze zelfstudie heeft u het volgende geleerd:

- Verificatie configureren voor de web-app.

- De toegang tot de web-app beperken tot gebruikers in uw organisatie.