Application Gateway configureren met een openbaar IPv6-adres voor front-end met behulp van Azure Portal

Azure-toepassing Gateway ondersteunt front-endverbindingen met dubbele stack (IPv4 en IPv6) van clients. Als u IPv6-front-endconnectiviteit wilt gebruiken, moet u een nieuwe Application Gateway maken. Momenteel kunt u bestaande IPv4-toepassingsgateways niet upgraden naar IPv4-toepassingsgateways (IPv4 en IPv6). Momenteel worden IPv6-adressen voor back-end niet ondersteund.

In dit artikel gebruikt u Azure Portal om een IPv6-Azure-toepassing-gateway te maken en te testen of deze correct werkt. U wijst listeners toe aan poorten, maakt regels en voegt resources toe aan een back-endpool. Omwille van de eenvoud wordt een eenvoudige installatie gebruikt met twee openbare front-end-IP-adressen (IPv4 en IPv6), een basislistener voor het hosten van één site op de toepassingsgateway, een eenvoudige regel voor aanvraagroutering en twee virtuele machines (VM's) in de back-endpool.

Als u IPv6-connectiviteit wilt ondersteunen, moet u een VNet met dubbele stack maken. Dit VNet met dubbele stack heeft subnetten voor zowel IPv4 als IPv6. Azure VNets bieden al mogelijkheden voor twee stacks.

Zie Application Gateway-onderdelen voor meer informatie over de onderdelen van een toepassingsgateway.

Overzicht

Azure Portal wordt gebruikt om een IPv6-Azure-toepassing-gateway te maken. Testen wordt uitgevoerd om te controleren of het correct werkt.

U leert het volgende:

- Een dual-stack-netwerk instellen

- Een toepassingsgateway maken met IPv6-front-end

- Een virtuele machine maken en IIS installeren voor testen

U kunt deze quickstart ook voltooien met behulp van Azure PowerShell.

Regio’s en beschikbaarheid

De IPv6-toepassingsgateway is beschikbaar voor alle openbare cloudregio's waar Application Gateway v2-SKU wordt ondersteund. Het is ook beschikbaar in Microsoft Azure beheerd door 21Vianet en Azure Government

Beperkingen

- Alleen v2 SKU ondersteunt een front-end met zowel IPv4- als IPv6-adressen

- IPv6-back-ends worden momenteel niet ondersteund

- IPv6 Private Link wordt momenteel niet ondersteund

- IPv6-toepassingsgateway wordt momenteel niet ondersteund. Application Gateway moet een dubbele stack zijn (IPv6 en IPv4)

- Application Gateway Ingress Controller (AGIC) biedt geen ondersteuning voor IPv6-configuratie

- Bestaande IPv4-toepassingsgateways kunnen niet worden geüpgraded naar toepassingsgateways met dubbele stack

- Aangepaste WAF-regels met een IPv6-overeenkomstvoorwaarde worden momenteel niet ondersteund

Vereisten

Er is een Azure-account met een actief abonnement vereist. Als u nog geen account hebt, kunt u gratis een account maken.

Meld u met uw Azure-account aan bij Azure Portal.

Een toepassingsgateway maken

Maak de toepassingsgateway met behulp van de tabbladen op de pagina Toepassingsgateway maken.

- Selecteer in het menu van Azure Portal of op de startpagina de optie Een resource maken.

- Selecteer Onder Categorieën de optie Netwerken en selecteer vervolgens Application Gateway in de lijst populaire Azure-services.

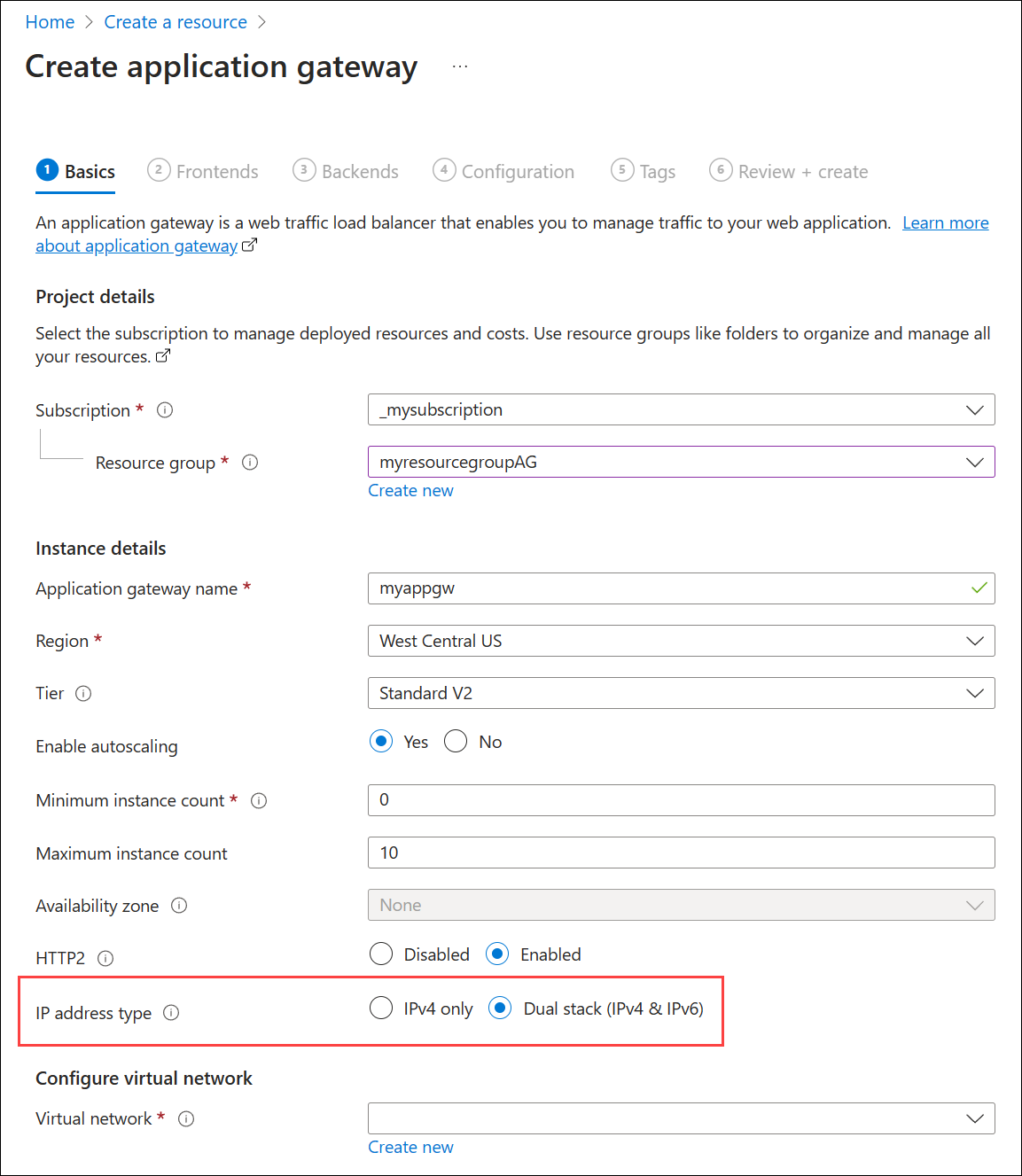

Tabblad Basisbeginselen

Voer op het tabblad Basisinformatie de volgende waarden in voor de instellingen van de toepassingsgateway :

Abonnement: selecteer uw abonnement. Bijvoorbeeld _mysubscription.

Resourcegroep: Selecteer een resourcegroep. Als er nog geen bestaat, selecteert u Nieuwe maken om deze te maken. Bijvoorbeeld myresourcegroupAG.

Naam van toepassingsgateway: voer een naam in voor de toepassingsgateway. Bijvoorbeeld myappgw.

IP-adrestype: Selecteer Dual Stack (IPv4 en IPv6).

Virtueel netwerk configureren: Azure kan communiceren tussen de resources die u maakt. Er is een virtueel netwerk met dubbele stack nodig. U kunt een nieuw virtueel netwerk met dubbele stack maken of een bestaand dual stack-netwerk kiezen. In dit voorbeeld maakt u tegelijkertijd een nieuw virtueel netwerk met dubbele stack dat u de toepassingsgateway maakt.

Instanties van toepassingsgateways worden in afzonderlijke subnetten gemaakt. In dit voorbeeld worden één subnet met twee stacks en één IPv4-subnet gemaakt: de IPv4- en IPv6-subnetten (ingericht als één subnet met dubbele stack) worden toegewezen aan de toepassingsgateway. Het IPv4-subnet is bedoeld voor de back-endservers.

Notitie

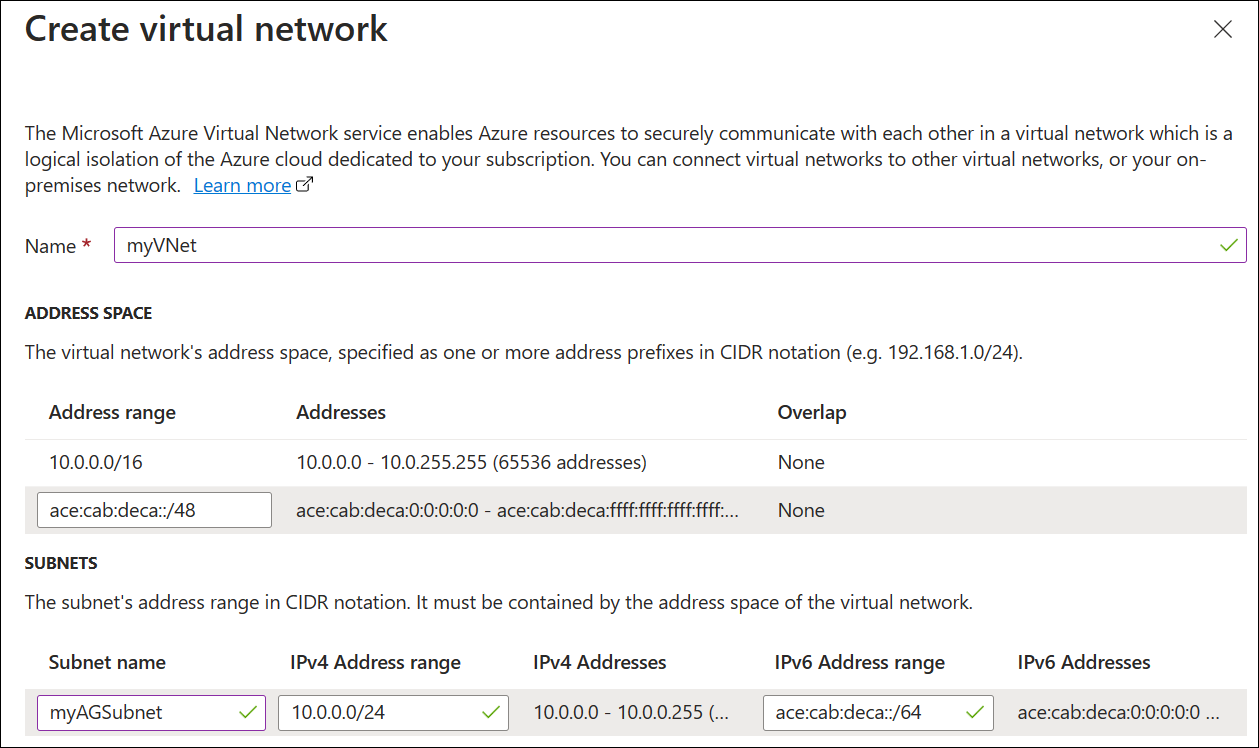

Het beleid voor eindpunten van virtuele netwerken wordt momenteel niet ondersteund in een Application Gateway-subnet. Maak onder Virtueel netwerk configureren een nieuw virtueel netwerk door Nieuw maken te selecteren. Voer in het deelvenster Virtueel netwerk maken de volgende waarden in om het virtuele netwerk en twee subnetten te maken:

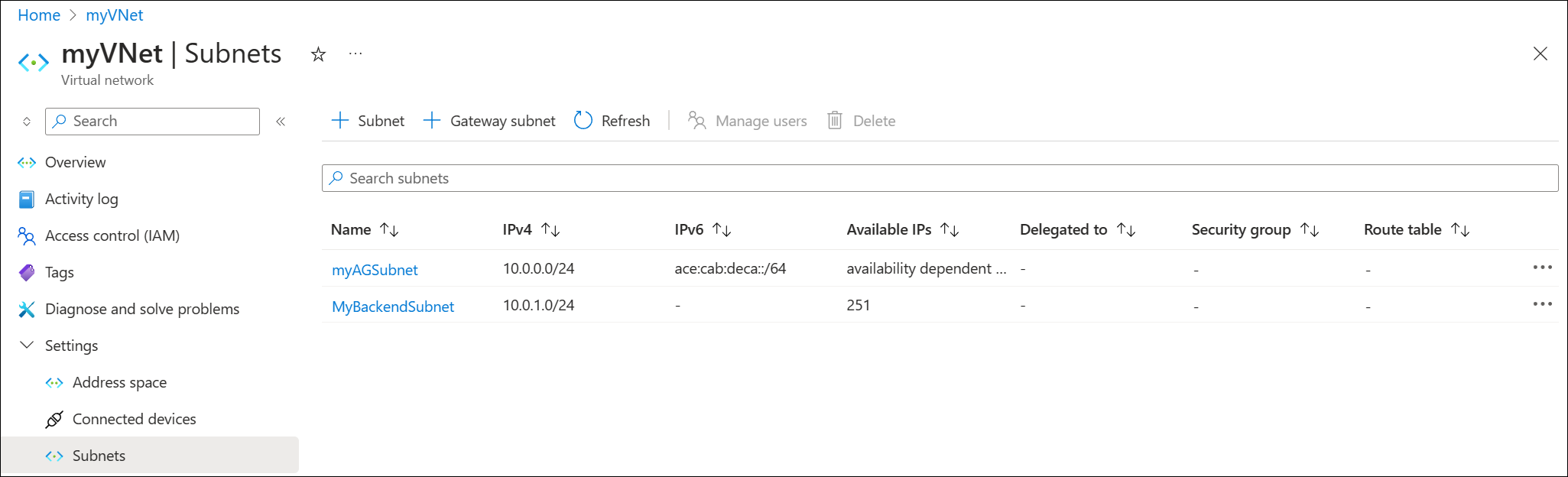

- Naam: Voer een naam in voor het virtuele netwerk. Bijvoorbeeld myVNet.

- Subnetnaam (Application Gateway-subnet): In het subnetraster wordt een subnet met de naam standaard weergegeven. Wijzig de naam van dit subnet in myAGSubnet.

- Adresbereik : de standaard-IPv4-adresbereiken voor het VNet en het subnet zijn respectievelijk 10.0.0.0/16 en 10.0.0.0/24. De standaard-IPv6-adresbereiken voor het VNet en het subnet zijn respectievelijk ace:cab:deca:::/48 en ace:cab:deca::/64. Als u verschillende standaardwaarden ziet, hebt u mogelijk een bestaand subnet dat overlapt met deze bereiken.

Notitie

Het subnet van de toepassingsgateway kan alleen bestaan uit toepassingsgateways. Andere resources zijn niet toegestaan.

Selecteer OK om het venster Virtueel netwerk maken te sluiten en het nieuwe virtuele netwerk en de subnetinstellingen op te slaan.

Selecteer Volgende: Front-ends.

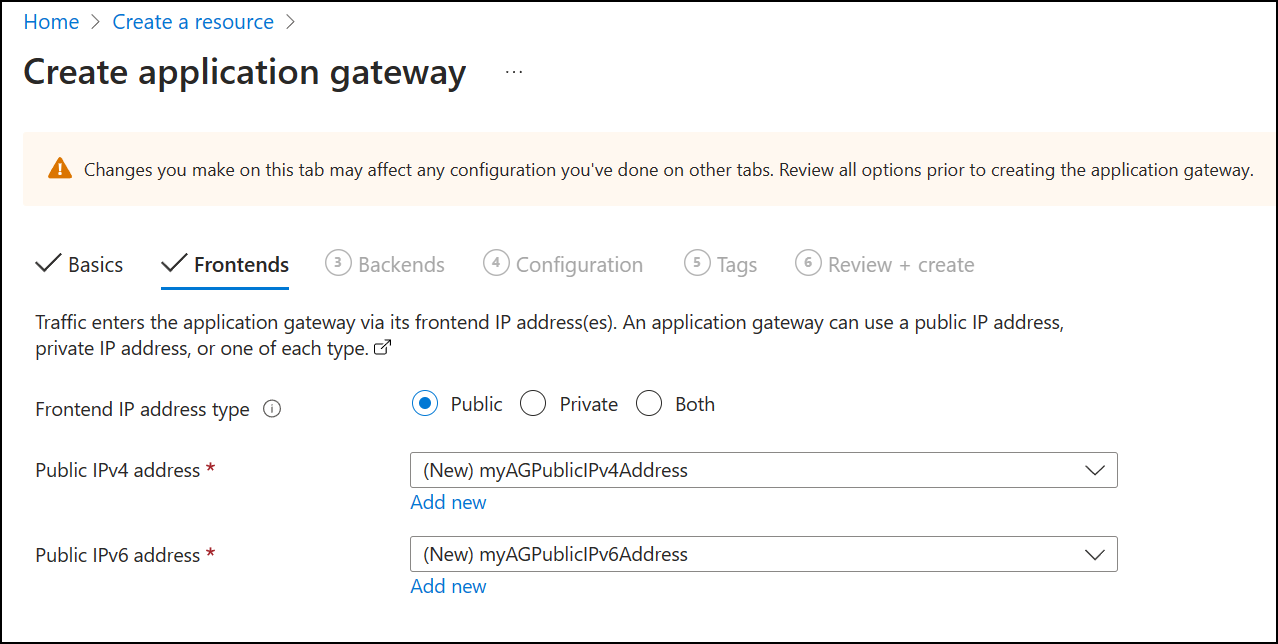

Tabblad Front-ends

Controleer in het tabblad Frontends of Front-end-IP-adres is ingesteld op Openbaar.

Belangrijk

Voor de toepassingsgateway v2 SKU moet er een Openbaar front-end-IP-configuratie zijn. Een privé-IPv6-front-end-IP-configuratie (alleen ILB-modus) wordt momenteel niet ondersteund voor de IPv6-toepassingsgateway.

Selecteer Nieuwe toevoegen voor het openbare IP-adres, voer een naam in voor het openbare IP-adres en selecteer OK. Bijvoorbeeld myAGPublicIPAddress.

Notitie

IPv6 Application Gateway ondersteunt maximaal vier front-end-IP-adressen: twee IPv4-adressen (openbaar en privé) en twee IPv6-adressen (openbaar en privé)

Selecteer Volgende: Back-ends.

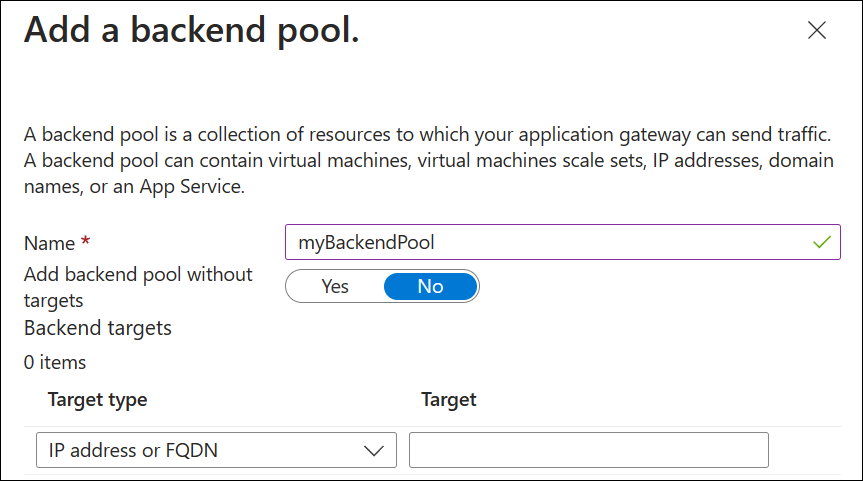

Tabblad Back-ends

De back-endpool word gebruikt om aanvragen te routeren naar de back-endservers die de aanvraag verwerken. Back-endpools kunnen bestaan uit NIC's, Virtuele-machineschaalsets, openbare IP-adressen, interne IP-adressen, FQDN's (Fully Qualified Domain Names) en back-ends met meerdere tenants, zoals Azure-app Service. In dit voorbeeld maakt u een lege back-endpool met uw toepassingsgateway en voegt u vervolgens back-enddoelen toe aan de back-endpool.

Selecteer Een back-endpool toevoegen op het tabblad Back-ends.

Voer in het deelvenster Een back-endpool toevoegen de volgende waarden in om een lege back-endpool te maken:

- Naam: Voer een naam in voor de back-endpool. Bijvoorbeeld myBackendPool.

- Back-endpool zonder doelen toevoegen: Selecteer Ja als u een back-endpool zonder doelen wilt maken. Back-enddoelen worden toegevoegd na het maken van de toepassingsgateway.

Selecteer Toevoegen om de configuratie van de back-endpool op te slaan en terug te keren naar het tabblad Back-ends.

Selecteer volgende op het tabblad Back-ends: Configuratie.

Tabblad Configuratie

Op het tabblad Configuratie zijn de front-end- en back-endpool verbonden met een routeringsregel.

Selecteer onder Routeringsregels een routeringsregel toevoegen.

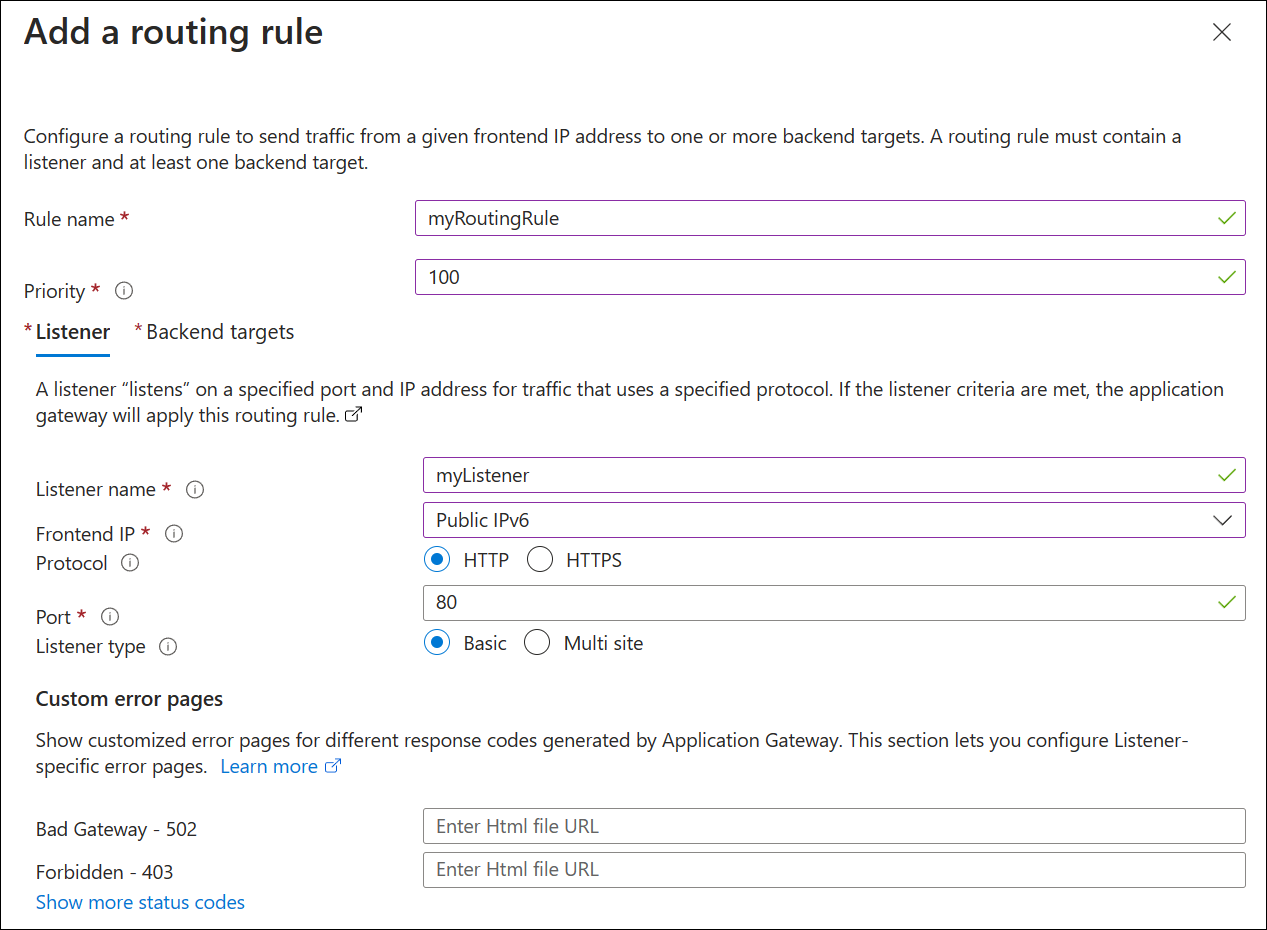

Voer in het deelvenster Een routeringsregel toevoegen de volgende waarden in:

- Naam van regel: typ een unieke naam voor de regel. Bijvoorbeeld myRoutingRule.

- Prioriteit: Voer een waarde in tussen 1 en 20000, waarbij 1 de hoogste prioriteit vertegenwoordigt en 20000 het laagst is. Voer bijvoorbeeld een prioriteit van 100 in.

Voor een regel voor doorsturen is een listener vereist. Voer op het tabblad Listener de volgende waarden in:

Listenernaam: Voer een naam in voor de listener. Bijvoorbeeld myListener.

Front-end-IP: Selecteer openbare IPv6.

Accepteer de standaardwaarden voor de andere instellingen op het tabblad Listener en selecteer vervolgens het tabblad Back-enddoelen .

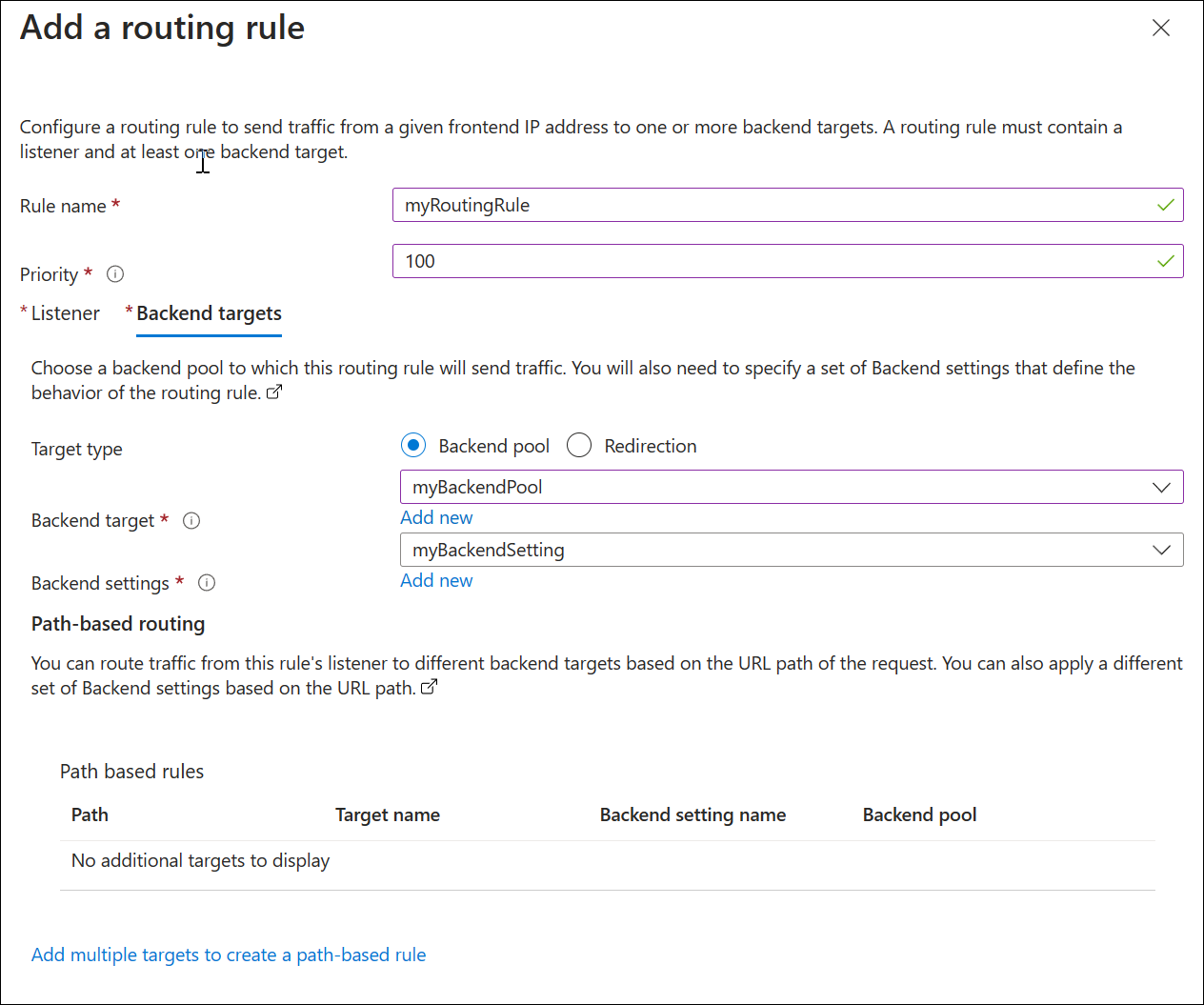

Selecteer op het tabblad Back-enddoelen de back-endpool voor het back-enddoel. Bijvoorbeeld myBackendPool.

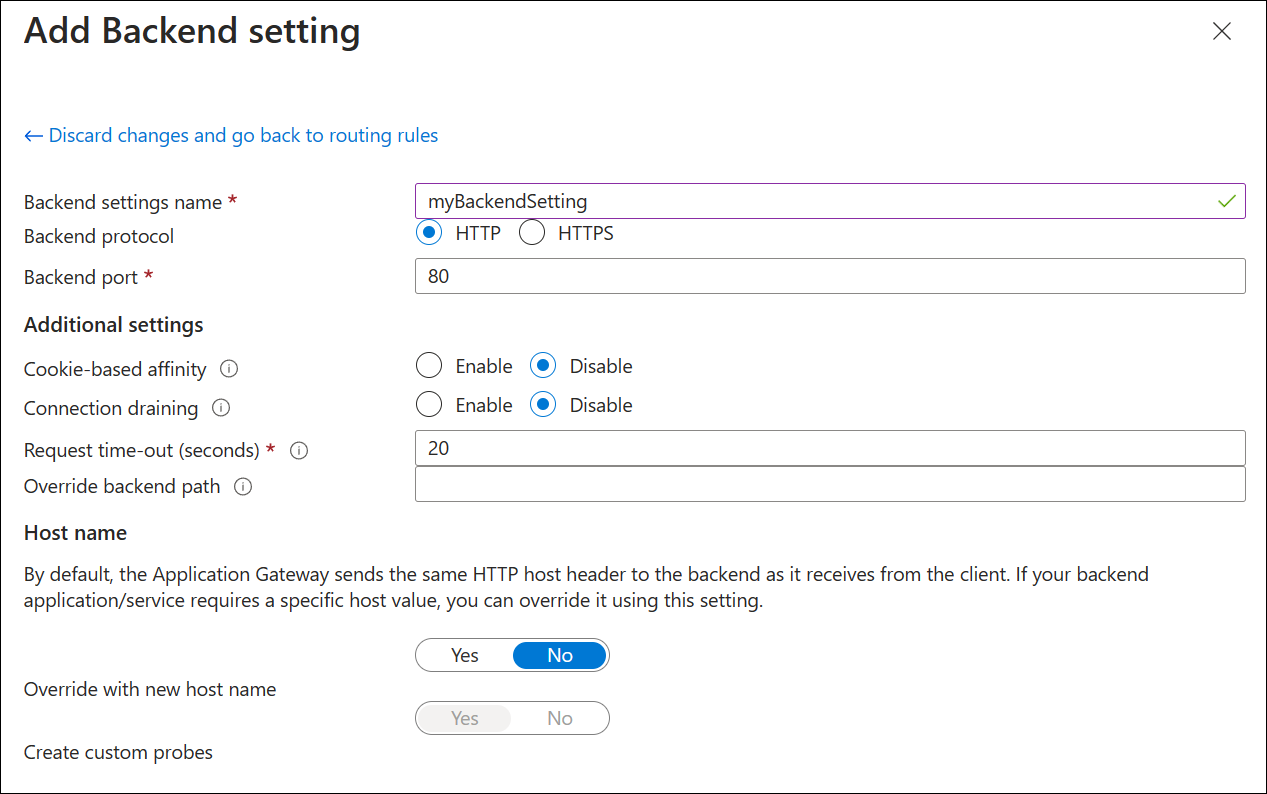

Voor de back-endinstelling selecteert u Nieuwe toevoegen. De back-endinstelling bepaalt het gedrag van de routeringsregel. Voer in het deelvenster Back-endinstellingen toevoegen een naam in voor de back-endinstellingen. Bijvoorbeeld myBackendSetting.

Accepteer de standaardwaarden voor andere instellingen en selecteer Vervolgens Toevoegen.

Selecteer In het deelvenster Een regel voor routering toevoegen de optie Toevoegen om de routeringsregel op te slaan en terug te keren naar het tabblad Configuratie.

Selecteer Volgende: Tags, selecteer Volgende: Beoordelen en maken en selecteer vervolgens Maken. De implementatie van de toepassingsgateway duurt enkele minuten.

Een DNS-naam toewijzen aan het front-end-IPv6-adres

Een DNS-naam maakt het testen eenvoudiger voor de IPv6-toepassingsgateway. U kunt een openbare DNS-naam toewijzen met uw eigen domein en registrar, of u kunt een naam maken in azure.com. Een naam toewijzen in azure.com:

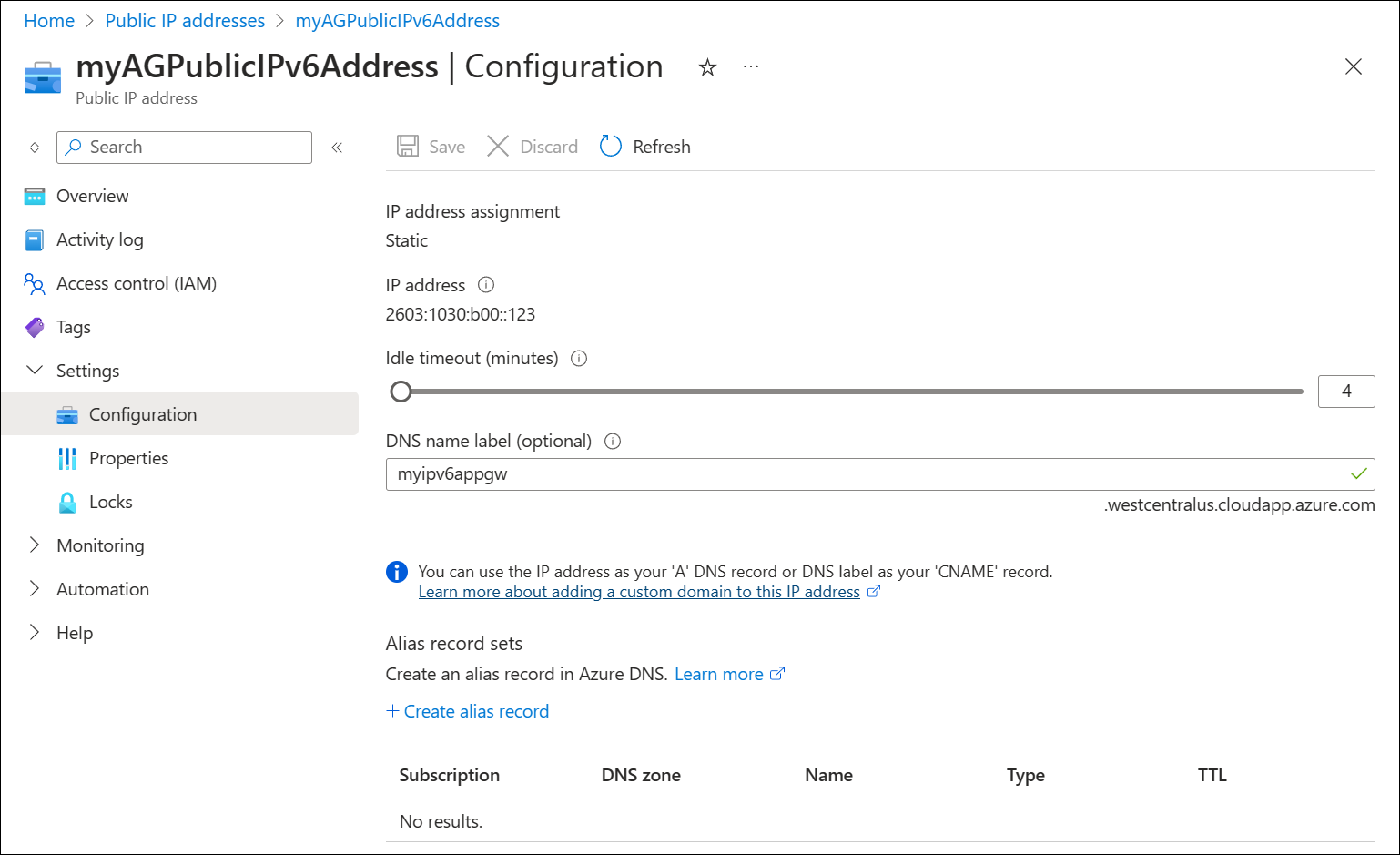

Zoek op de startpagina van Azure Portal naar openbare IP-adressen.

Selecteer MyAGPublicIPv6Address.

Selecteer onder Instellingen de optie Configuratie.

Voer onder het label DNS-naam (optioneel) een naam in. Bijvoorbeeld myipv6appgw.

Selecteer Opslaan.

Kopieer de FQDN naar een teksteditor voor later toegang. In het volgende voorbeeld wordt de FQDN myipv6appgw.westcentralus.cloudapp.azure.com.

Een back-endsubnet toevoegen

Voor de back-enddoelen is een IPv4-subnet vereist. Het back-endsubnet is alleen IPv4.

Zoek op de startpagina van de portal naar Virtuele netwerken en selecteer het virtuele MyVNet-netwerk .

Selecteer naast adresruimte 10.0.0.0/16.

Selecteer onder Instellingen de optie Subnetten.

Selecteer + Subnet om een nieuw subnet toe te voegen.

Voer onder Naam MyBackendSubnet in.

De standaardadresruimte is 10.0.1.0/24. Selecteer Opslaan om deze en alle andere standaardinstellingen te accepteren.

Back-enddoelen toevoegen

Vervolgens wordt er een back-enddoel toegevoegd om de toepassingsgateway te testen:

- Er wordt één VM gemaakt: myVM en gebruikt als back-enddoel. U kunt ook bestaande virtuele machines gebruiken als ze beschikbaar zijn.

- IIS is geïnstalleerd op de virtuele machine om te controleren of de toepassingsgateway is gemaakt.

- De back-endserver (VM) wordt toegevoegd aan de back-endpool.

Notitie

Er wordt hier slechts één virtuele machine geïmplementeerd als back-enddoel, omdat we alleen connectiviteit testen. U kunt meerdere virtuele machines toevoegen als u ook taakverdeling wilt testen.

Maak een virtuele machine

Application Gateway kan verkeer routeren naar elk type virtuele machine dat wordt gebruikt in de back-endpool. In dit voorbeeld wordt een virtuele Windows Server 2019 Datacenter-machine gebruikt.

- Selecteer in het menu van Azure Portal of op de startpagina de optie Een resource maken.

- Selecteer Windows Server 2019 Datacenter in de lijst Populair . De pagina Een virtuele machine maken wordt weergegeven.

- Voer de volgende waarden in op het tabblad Basisbeginselen :

- Resourcegroep: Selecteer myResourceGroupAG.

- Naam van virtuele machine: voer myVM in.

- Regio: Selecteer dezelfde regio waar u de toepassingsgateway hebt gemaakt.

- Gebruikersnaam: Voer een naam in voor de gebruikersnaam van de beheerder.

- Wachtwoord: voer een wachtwoord in.

- Openbare binnenkomende poorten: Geen.

- Accepteer de overige standaardwaarden en selecteer vervolgens Volgende: Schijven.

- Accepteer de standaardinstellingen van het tabblad Schijven en selecteer vervolgens Volgende: Netwerken.

- Controleer naast Virtueel netwerk of myVNet is geselecteerd.

- Controleer naast Subnet of myBackendSubnet is geselecteerd.

- Selecteer Geen naast openbaar IP-adres.

- Selecteer Volgende: Beheer, Volgende: Bewaking en selecteer vervolgens naast Diagnostische gegevens over opstarten de optie Uitschakelen.

- Selecteer Controleren + maken.

- Controleer de instellingen op het tabblad Beoordelen en maken, corrigeer eventuele validatiefouten en selecteer vervolgens Maken.

- Wacht tot de virtuele machine is gemaakt voordat u verder gaat.

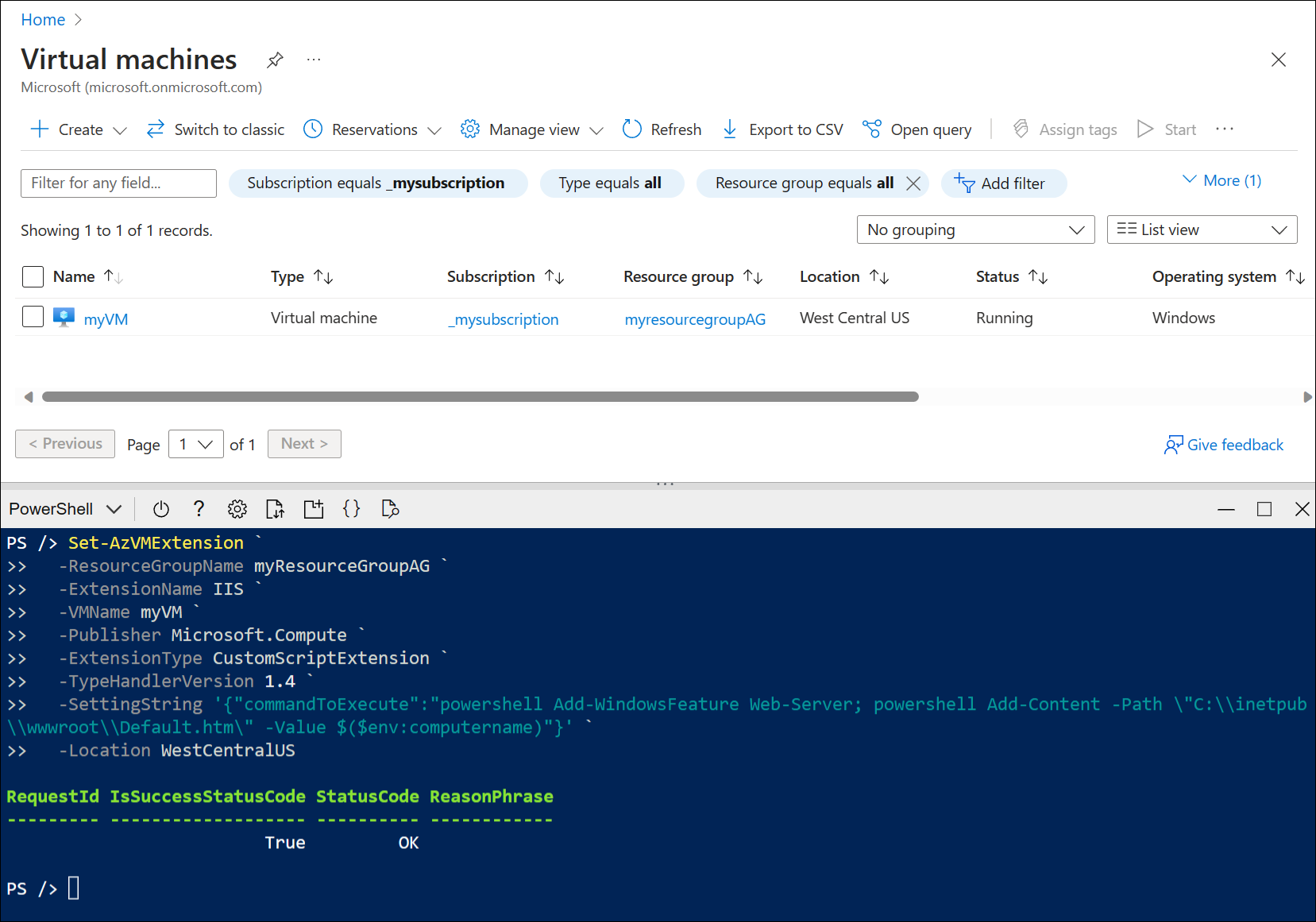

IIS installeren voor testen

In dit voorbeeld installeert u IIS op de virtuele machines om te controleren of Azure de toepassingsgateway heeft gemaakt.

Open Azure PowerShell.

Selecteer Cloud Shell in de bovenste navigatiebalk van Azure-portal en vervolgens PowerShell in de vervolgkeuzelijst.

Voer de volgende opdracht uit om IIS op de virtuele machine te installeren. Wijzig indien nodig de parameter Locatie:

Set-AzVMExtension ` -ResourceGroupName myResourceGroupAG ` -ExtensionName IIS ` -VMName myVM ` -Publisher Microsoft.Compute ` -ExtensionType CustomScriptExtension ` -TypeHandlerVersion 1.4 ` -SettingString '{"commandToExecute":"powershell Add-WindowsFeature Web-Server; powershell Add-Content -Path \"C:\\inetpub\\wwwroot\\Default.htm\" -Value $($env:computername)"}' ` -Location WestCentralUSZie het volgende voorbeeld:

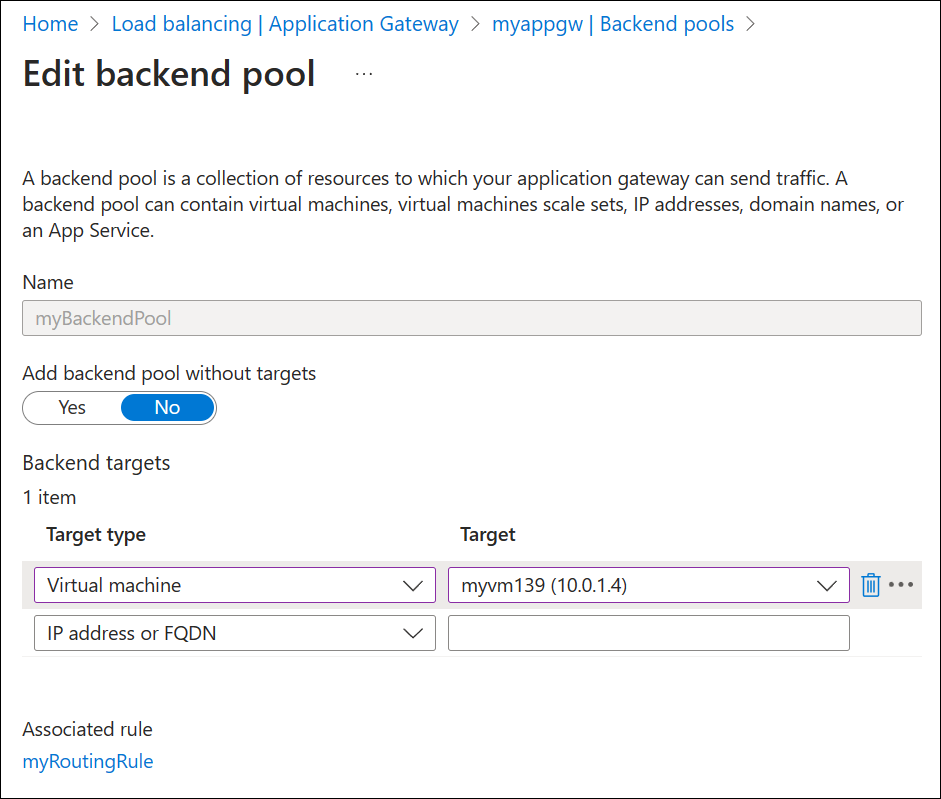

Back-endservers toevoegen aan de back-endpool

Selecteer toepassingsgateways in het menu van Azure Portal of zoek en selecteer *Toepassingsgateways. Selecteer vervolgens myAppGateway.

Selecteer onder Instellingen back-endpools en selecteer vervolgens myBackendPool.

Selecteer onder Back-enddoelen, Doeltype de optie Virtuele machine in de vervolgkeuzelijst.

Selecteer onder Target de myVM-netwerkinterface in de vervolgkeuzelijst.

Selecteer Opslaan.

Wacht tot de implementatie is voltooid voordat u doorgaat met de volgende stap. De implementatie duurt een paar minuten.

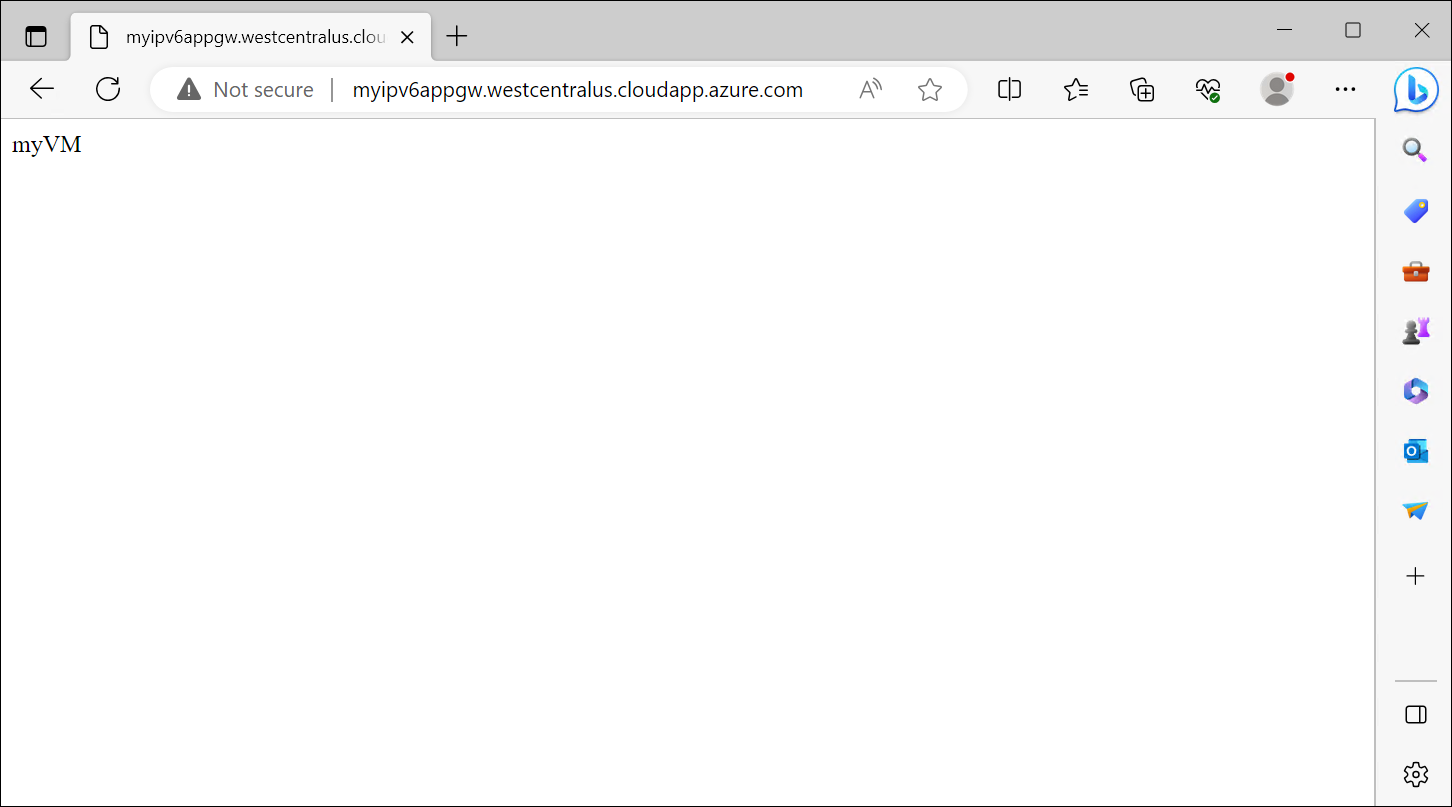

De toepassingsgateway testen

IIS is niet vereist om de toepassingsgateway te maken. Deze is hier geïnstalleerd om te controleren of u verbinding kunt maken met de IPv6-interface van de toepassingsgateway.

Eerder hebben we de DNS-naam myipv6appgw.westcentralus.cloudapp.azure.com toegewezen aan het openbare IPv6-adres van de toepassingsgateway. Ga als volgt te werk om deze verbinding te testen:

Plak de DNS-naam in de adresbalk van uw browser om er verbinding mee te maken.

Controleer het antwoord. Een geldig antwoord van myVM controleert of de toepassingsgateway is gemaakt en kan verbinding maken met de back-end.

Belangrijk

Als de verbinding met de DNS-naam of het IPv6-adres mislukt, kan het zijn dat u niet kunt bladeren door IPv6-adressen vanaf uw apparaat. Als u wilt controleren of dit uw probleem is, test u ook het IPv4-adres van de toepassingsgateway. Als het IPv4-adres verbinding maakt, hebt u waarschijnlijk geen openbaar IPv6-adres toegewezen aan uw apparaat. Als dit het geval is, kunt u proberen de verbinding te testen met een VM met twee stacks.

Resources opschonen

Wanneer u de bij de toepassingsgateway gemaakte resources niet meer nodig hebt, verwijdert u de resourcegroep. Wanneer u de resourcegroep verwijdert, verwijdert u ook de toepassingsgateway en alle gerelateerde resources.

De resourcegroep verwijderen:

- Selecteer in het menu Azure-portal de optie Resourcegroepen of zoek ernaar en selecteer Resourcegroepen.

- Zoek en selecteer myResourceGroupAG in de lijst op de pagina Resourcegroepen.

- Selecteer Resourcegroep verwijderen op de pagina van de resourcegroep.

- Voer myResourceGroupAG in onder TYP DE NAAM VAN DE RESOURCEGROEP en selecteer Vervolgens Verwijderen