Het doel van dit artikel is om technische details te bieden voor het implementeren van Murex-workloads in Azure.

Architectuur

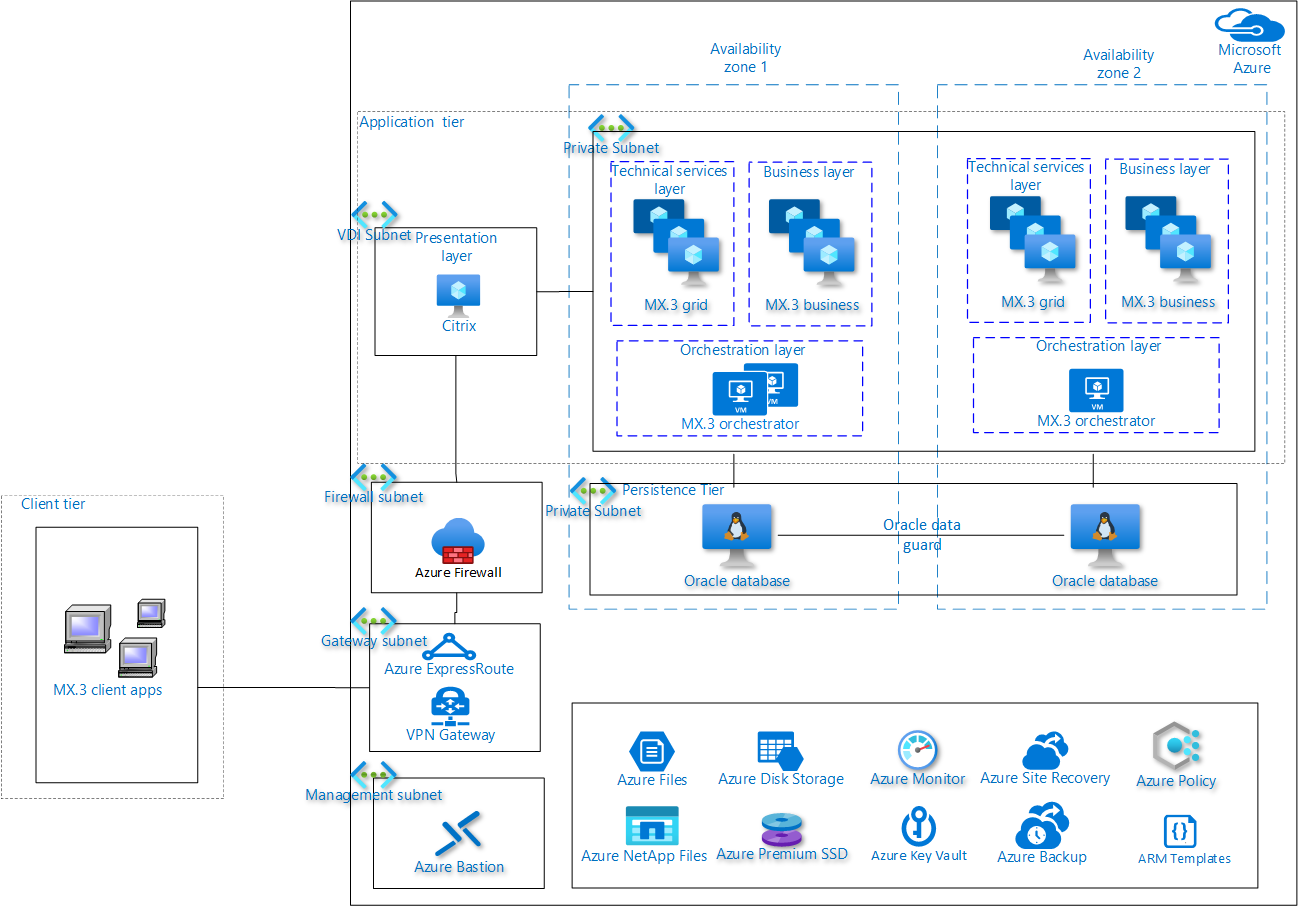

Murex MX.3-workloads kunnen worden uitgevoerd op databases zoals Oracle, Sybase of SQL Server. Deze architectuur is gericht op de details voor het implementeren van de MX.3-toepassing met Oracle als de database.

Een Visio-bestand van deze architectuur downloaden.

Workflow

- Open het mx.3-presentatielaagonderdeel van de toepassingslaag die wordt gehost in Azure met behulp van een Azure ExpressRoute- of VPN-verbinding tussen Azure en uw on-premises omgeving. De verbinding wordt beveiligd met behulp van Azure Firewall.

- Open de presentatielaag met behulp van VDI-oplossingen (Virtual Desktop Infrastructure), zoals Citrix. U kunt de laag ook rechtstreeks openen via een bureaubladtoepassing of met behulp van de webinterface van de MX.3-toepassing.

- De toepassingslaag bevat de presentatielaag, de bedrijfslaag, de indelingslaag en de rasterlaag. Het opent de Oracle-database voor het opslaan en ophalen van gegevens.

- De presentatielaag heeft toegang tot de onderdelen van de bedrijfslaag, indelingslaag en rasterlaag om het bedrijfsproces te voltooien.

- De Oracle-database maakt gebruik van Azure Premium SSD of Azure NetApp Files als opslagmechanisme voor snellere toegang.

- De toepassingslaag heeft toegang tot Azure Key Vault-services om versleutelingssleutels en geheimen veilig op te slaan.

- Beheerdersgebruikers hebben veilig toegang tot de Murex MX.3-servers met behulp van de Azure Bastion-service.

Onderdelen

- Azure Bastion: Azure Bastion is een volledig beheerde service die veilige en naadloze RDP-toegang (Remote Desktop Protocol) en Secure Shell-protocol (SSH) biedt tot virtuele machines (VM's) zonder blootstelling via openbare IP-adressen.

- Azure Monitor: Azure Monitor helpt u bij het verzamelen, analyseren en handelen van telemetriegegevens uit uw Azure- en on-premises omgevingen.

- Azure Firewall: Azure Firewall is een cloudeigen en intelligente netwerkfirewallbeveiligingsservice die de beste bedreigingsbeveiliging biedt voor uw cloudworkloads die worden uitgevoerd in Azure.

- Azure ExpressRoute: Gebruik Azure ExpressRoute om privéverbindingen te maken tussen Azure-datacenters en infrastructuur on-premises of in een colocatieomgeving.

- Azure Files: Volledig beheerde bestandsshares in de cloud die toegankelijk zijn via de industriestandaard SMB- en NFS-protocollen.

- Azure Disk Storage: Azure Disk Storage biedt krachtige, duurzame blokopslag voor uw bedrijfskritieke toepassingen.

- Azure Site Recovery: Implementeer replicatie-, failover- en herstelprocessen via Site Recovery om ervoor te zorgen dat uw toepassingen worden uitgevoerd tijdens geplande en ongeplande storingen.

- Azure NetApp Files: Azure NetApp Files is een hoogwaardige, hoogwaardige bestandsopslagservice met een datalimiet.

- Azure Key Vault: Gebruik Azure Key Vault om geheimen veilig op te slaan en te openen.

- Azure VPN Gateway: VPN Gateway verzendt versleuteld verkeer tussen een virtueel Azure-netwerk en een on-premises locatie via het openbare internet.

- Azure Policy: Gebruik Azure Policy om beleidsdefinities in uw Azure-omgeving te maken, toe te wijzen en te beheren.

- Azure Backup: Azure Backup is een rendabele, veilige back-upoplossing met één klik die schaalbaar is op basis van uw back-upopslagbehoeften.

Scenariodetails

Murex is een toonaangevende wereldwijde softwareleverancier van handel, risicobeheer, verwerkingsactiviteiten en post-trade oplossingen voor kapitaalmarkten. Veel banken implementeren het platform van de derde generatie MX.3 van Murex om risico's te beheren, transformatie te versnellen en naleving te vereenvoudigen, allemaal terwijl de omzetgroei wordt stimuleren. Het Murex-platform stelt klanten in staat om meer controle te krijgen over hun activiteiten, de efficiëntie te verbeteren en operationele kosten te verlagen.

MX.3 is een client-/servertoepassing op basis van een architectuurstructuur met drie lagen. Banken gebruiken MX.3 voor hun zakelijke vereisten, zoals verkoop en handel, ondernemingsrisicobeheer en onderpand en investeringen.

Microsoft Azure biedt Murex-klanten een snelle en eenvoudige manier om een MX.3-infrastructuur te maken en te schalen. Azure maakt een veilige, betrouwbare en efficiënte omgeving mogelijk voor productie-, ontwikkelings- en testsystemen. Het vermindert de infrastructuurkosten die nodig zijn om de MX.3-omgeving te gebruiken aanzienlijk.

Neem voor gedetailleerde informatie over de verschillende lagen en lagen van de Murex MX.3-toepassing, reken- en opslagvereisten contact op met het technische team van Murex.

Linux is een handelsmerk van zijn respectieve bedrijf. Er wordt geen goedkeuring geïmpliceerd door het gebruik van dit merk.

Potentiële gebruikscases

Deze oplossing is ideaal voor gebruik in de financiële sector. Hier volgen enkele mogelijke gebruiksvoorbeelden.

- Krijg betere controle over bewerkingen, verbeter de efficiëntie en verlaag de infrastructuurkosten.

- Maak een veilige, betrouwbare en efficiënte omgeving voor productie en ontwikkeling.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Murex MX.3 is een complexe workload met hoge geheugen-, lage latentie- en hoge beschikbaarheidsvereisten. In deze sectie worden enkele technische overwegingen beschreven die moeten worden geanalyseerd tijdens het implementeren van een Murex MX.3-workload in Azure.

- MX.3 maakt gebruik van een client-/serverarchitectuur. Wanneer u deze implementeert in Azure, moet u een IaaS-architectuur (Infrastructure as a Service) volgen. Analyseer zorgvuldig alle systeemeigen Azure-services om ervoor te zorgen dat ze voldoen aan de technische vereisten voor Murex.

- U kunt de MX.3-oplossing volledig implementeren in Azure of u kunt een gedeeltelijke set Azure-onderdelen implementeren met behulp van een hybride model. Dit artikel heeft geen betrekking op hybride modellen. U moet de architectuur en technische vereisten zorgvuldig analyseren voordat u een hybride implementatiemodel gebruikt. Hybride implementatiemodellen voor MX.3 zijn onderhevig aan technische beoordeling door het Murex-team.

- U hebt rechtstreeks toegang tot de MX.3-clientlaag vanaf het bureaublad van de gebruiker of via VDI-oplossingen zoals Citrix.

- Voor de Murex MX.3-workloads in verschillende lagen zijn specifieke typen rekenresources vereist om te voldoen aan de functionele en technische vereisten. Zie de Murex MX.3-architectuur om inzicht te hebben in de reken-, geheugen- en opslagvereisten voor een MX.3-workload.

- Voor de MX.3-toepassing is externe connectiviteit (internet) en interne (on-premises) connectiviteit vereist om taken uit te voeren. De Azure-architectuur voor de MX.3-toepassing moet een beveiligd connectiviteitsmodel ondersteunen voor integratie met interne en externe services. Gebruik een site-naar-site-VPN of ExpressRoute van Azure (aanbevolen) om verbinding te maken met on-premises services.

- Voor back-ups kunt u systeemeigen Azure-back-upservices gebruiken in combinatie met Azure Storage. Gebruik deze services voor dagelijkse, wekelijkse of maandelijkse back-ups van de toepassings-VM's of andere toepassingslaagspecifieke vereisten voor back-up/archivering. Voor databasevereisten gebruikt u systeemeigen databasereplicatie of hulpprogramma's voor back-ups.

- Als u hoge beschikbaarheid en tolerantie van de Murex-oplossingen in Azure wilt krijgen, moet u elke laag van de toepassingslaag uitvoeren op ten minste twee VM's. U kunt een configuratie van een Azure-beschikbaarheidsset gebruiken om hoge beschikbaarheid te bereiken op meerdere VM's. U kunt ook Virtuele-machineschaalsets van Azure gebruiken voor redundantie en verbeterde prestaties van toepassingen die over meerdere exemplaren worden gedistribueerd. U kunt hoge beschikbaarheid voor de indelingslaag bereiken door ze in meerdere exemplaren te hosten en de exemplaren aan te roepen met behulp van aangepaste scripts. U kunt functies voor hoge beschikbaarheid van databases, zoals Oracle Data Guard of SQL Server Always On, gebruiken om de vereisten voor hoge beschikbaarheid te realiseren.

- Als u de vereiste prestatiemetrieken voor Murex-workloads wilt bereiken, kunt u overwegen om de MX.3-toepassingsmap en -databases op Azure Managed Disks op te slaan met Premium SSD. Voor hoge invoer-/uitvoerbewerkingen per seconde en lage latentievereisten kunt u Azure NetApp Files als opslagoptie gebruiken. U kunt een nabijheidsplaatsingsgroep en netwerkversnelling in Azure gebruiken om een hoge netwerkdoorvoer tussen lagen te bereiken.

- U kunt Azure Monitor gebruiken om de onderdelen van de Azure-infrastructuur te bewaken. U kunt het waarschuwingsmechanisme gebruiken om preventieve acties uit te voeren, zoals automatisch schalen of meldingen.

- Gebruik services zoals Azure Key Vault om te voldoen aan de beveiligingsvereisten van de MX.3-toepassing in Azure door sleutels en certificaten op te slaan. U kunt virtuele Azure-netwerken, netwerkbeveiligingsgroepen (NSG's) en toepassingsbeveiligingsgroepen gebruiken om de toegang tussen verschillende lagen en lagen te beheren. U kunt Azure Firewall-, DDoS-beveiliging en Azure-toepassing Gateway- of Web Application Firewall-services gebruiken om de front-endlaag te beveiligen, afhankelijk van de beveiligingsvereisten.

- U kunt infrastructuurautomatisering bereiken met behulp van IaC-services (Infrastructure as Code), zoals Azure Resource Manager-sjablonen of Terraform-scripts. U kunt Murex DevOps-hulpprogramma's gebruiken om te voldoen aan de DevOps-vereisten op toepassingsniveau.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Overzicht van de betrouwbaarheidspijler voor meer informatie.

- Alle lagen van de toepassingslaag worden gehost in ten minste twee VM's of virtuele-machineschaalsets binnen elke beschikbaarheidszone ter ondersteuning van hoge tolerantie.

- De bedrijfs- en rasterlagen van de toepassingslaag worden gehost op virtuele-machineschaalsets. Deze schaalsets ondersteunen automatisch schalen van de VM's op basis van vooraf geconfigureerde voorwaarden.

- Voor de indelingslagen kunnen de servers indien nodig worden verdeeld over verschillende VM's. Als er problemen zijn met een van de VM's, kunt u automatiseringsscripts (Resource Manager-sjabloon of Terraform) en waarschuwingsmeldingen configureren om automatisch meer VM's in te richten.

- Voor de persistentielaag kunt u hoge beschikbaarheid van de Oracle-database bereiken via een Oracle Data Guard-oplossing. In deze oplossing worden meerdere VM's uitgevoerd in beschikbaarheidszones met actieve replicatie die ertussen is geconfigureerd.

- Voor de toepassingslaag worden redundante virtuele machines gehost voor elk van de lagen. Als er zich een noodgeval voordoet op een van de virtuele machines, zorgt Azure ervoor dat een ander exemplaar van de VIRTUELE machine automatisch wordt ingericht ter ondersteuning van het vereiste niveau van herstel na noodgevallen.

- Voor herstel na noodgevallen moet u de site voor herstel na noodgevallen uitvoeren in een andere Azure-regio. U kunt configuraties voor actief/actief of actief/passief herstel na noodgevallen gebruiken op basis van de vereisten voor herstelpuntendoelstelling en hersteltijddoelstelling. U kunt Site Recovery gebruiken om het proces voor herstel na noodgevallen en systeemeigen databasereplicatie te automatiseren. U kunt ook back-uphulpprogramma's gebruiken om het vereiste niveau van metrische RPO-gegevens te bereiken.

- Voor de persistentielaag moet u Oracle DataGuard instellen met maximale prestaties (synchrone doorvoer) om gevolgen voor MX.3 te voorkomen. Oracle-database-exemplaren tussen beschikbaarheidszones zorgen ervoor dat de toepassing wordt hersteld met minimaal gegevensverlies.

- Als er sprake is van een regiofout, kunt u automatiseringsscripts (Resource Manager of Terraform) of Site Recovery-services gebruiken om de omgeving snel in een gekoppelde Azure-regio in te richten.

- Afhankelijk van de vereisten voor herstelpunten kunt u systeemeigen Oracle-back-upoplossingen zoals Recovery Manager (RMAN) gebruiken om periodiek een back-up van de database te maken en deze te herstellen.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie Overzicht van de beveiligingspijler voor meer informatie.

- U kunt Azure Firewall gebruiken om het virtuele MX.3-netwerk te beveiligen. Het helpt bij bedreigingsinformatie en het beheren van inkomend verkeer naar de presentatielaag en uitgaand verkeer van de toepassingslaag naar internet.

- Het hebben van NSG's in het subnet van de toepassing en het databasesubnet in een MX.3-toepassing kan controle bieden over netwerkverkeer dat binnen en buiten de database-, bedrijfs- en indelingslaag stroomt.

- U kunt de Azure Key Vault-service gebruiken om gevoelige informatie en certificaten veilig op te slaan.

Kostenoptimalisatie

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie Overzicht van de pijler kostenoptimalisatie voor meer informatie.

- U kunt infrastructuurbronnen hosten voor VDI-oplossingen zoals Citrix in Azure. De clientlaag maakt gebruik van VDI-oplossingen voor toegang tot de toepassingslaag en optimaliseer de totale kosten en prestaties van de oplossing.

- Voor rekenkracht gebruikt u Azure-reserveringen en een Azure-besparingsplan voor berekening en ontvangt u aanzienlijke besparingen op de prijzen voor betalen per gebruik.

U kunt de Azure-prijscalculator gebruiken om uw kosten te schatten.

Operationele uitmuntendheid

Operationele uitmuntendheid omvat de operationele processen die een toepassing implementeren en deze in productie houden. Zie Overzicht van de operationele uitmuntendheidpijler voor meer informatie.

- U kunt Azure Monitor gebruiken om het platform te bewaken en Azure Monitor-logboeken te gebruiken om de toepassing te bewaken. U kunt echter ook uw eigen aangepaste hulpprogramma configureren om het platform en de toepassing indien nodig te bewaken.

- U kunt resourcetags gebruiken om resources te labelen en de bewaking van waarschuwingen en meldingen uit te breiden met behulp van de effectieve integratie van een IT-servicebeheersysteem.

- U kunt IaC-hulpprogramma's zoals Resource Manager-sjablonen of Terraform-scripts gebruiken om het inrichtingsproces voor infrastructuur te automatiseren. U kunt Azure DevOps-hulpprogramma's gebruiken om IaC-hulpprogramma's te integreren met de murex DevOps-hulpprogrammaketen.

- U kunt Azure-beleid gebruiken om de beveiligings- of nalevingsvereisten te codificeren en om de Azure-omgeving te valideren voor controle- en nalevingsvereisten.

U kunt de VM's inrichten in de indelingslaag van de toepassingslaag met behulp van aangepaste scripts.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid om op efficiënte wijze uw werkbelasting te schalen om te voldoen aan de vereisten die gebruikers eraan stellen. Zie overzicht van de pijler Prestatie-efficiëntie voor meer informatie.

- U kunt een hoge opslagdoorvoer voor een databaseserver bereiken met behulp van Azure NetApp Files Ultra Storage om de Oracle-database te hosten. U kunt echter ook een Azure-VM met een beheerde schijf gebruiken voor lagere opslagdoorvoer, zoals Premium SSD-opslag.

- Voor scenario's met lage latentie gebruikt u azure-nabijheidsplaatsingsgroepen tussen de toepassings- en persistentielaag.

- Voor betere prestaties en betrouwbaarheid gebruikt u ExpressRoute om verbinding te maken met een on-premises systeem.

- U kunt Azure Files gebruiken om bestanden op te slaan die worden gebruikt door de MX.3-toepassingslaag, zoals configuratiebestanden, logboekbestanden en binaire bestanden.

Netwerkhub-and-spoke-model

Een belangrijke overweging bij het implementeren van MX.3-workloads in Azure is het definiëren van de architectuur van de landingszone. Deze architectuur bevat het abonnement, de resourcegroep, de isolatie van virtuele netwerken en de connectiviteit tussen verschillende onderdelen van de oplossing. In deze sectie wordt de architectuur van de landingszone beschreven voor het implementeren van een MX.3-workload in Azure, op basis van het Microsoft Cloud Adoption Framework.

In het onderstaande diagram ziet u een weergave op hoog niveau van een landingszone die gebruikmaakt van de sternetwerktopologie in Azure.

- Met dit model kan een sterke isolatie van de spoke-netwerken worden gebruikt om verschillende omgevingen uit te voeren. Het model onderhoudt ook beveiligde beheertoegang en een gedeelde servicelaag in het hubnetwerk.

- U kunt hetzelfde hub-spoke-model in een andere regio gebruiken als een oplossing voor meerdere regio's. U kunt een hub bouwen voor elke regio, gevolgd door verschillende spokes voor niet-productie en productie.

- U kunt deze landingszone gebruiken voor één abonnement of meerdere abonnementen, afhankelijk van hoe uw organisatie uw toepassingen categoriseert.

Elk onderdeel in de landingszone wordt hieronder besproken.

Hub: De hub is een virtueel netwerk dat fungeert als een centrale locatie voor het beheren van externe connectiviteit met het on-premises netwerk van een MX.3-client en hostingservices die door meerdere workloads worden gebruikt.

Spoke: De spokes zijn virtuele netwerken die de Azure-workloads van MX.3 hosten en verbinding maken met de centrale hub via peering van virtuele netwerken.

Peering van virtuele netwerken: hub-and-spoke-virtuele netwerken zijn verbonden met peering van virtuele netwerken, die ondersteuning bieden voor verbindingen met lage latentie tussen de virtuele netwerken.

Gateway: Een gateway wordt gebruikt om verkeer te verzenden van het on-premises netwerk van een MX.3-client naar het virtuele Azure-netwerk. U kunt het verkeer versleutelen voordat het wordt verzonden.

Gatewaysubnet: De gateway die verkeer van on-premises naar Azure verzendt, maakt gebruik van een specifiek subnet dat het gatewaysubnet wordt genoemd. Het gatewaysubnet maakt deel uit van het IP-adresbereik van het virtuele netwerk dat u opgeeft bij het configureren ervan. Het bevat de IP-adressen waarvan de resources en services van de virtuele netwerkgateway gebruikmaken.

Azure Jumpbox-VM: Jumpbox verbindt Azure-VM's van de toepassings- en persistentielagen met behulp van dynamisch IP-adres. Jumpbox voorkomt dat alle toepassings- en database-VM's worden blootgesteld aan het publiek. Deze verbinding is uw toegangspunt om verbinding te maken via een RDP vanuit het on-premises netwerk.

Azure Firewall: u moet alle binnenkomende en uitgaande connectiviteit tussen MX.3-VM's en internet routeren via Azure Firewall. Typische voorbeelden van dergelijke connectiviteit zijn tijdsynchronisatie en update van antivirusdefinities.

Azure Bastion: Met behulp van Azure Bastion kunt u de toepassings- en database-VM's veilig verbinden via Azure Portal. Implementeer de Azure Bastion-host in het virtuele hubnetwerk en open vervolgens de VM's in de gekoppelde virtuele spoke-netwerken. Dit onderdeel is optioneel en u kunt dit indien nodig gebruiken.

Azure Bastion-subnet: Azure Bastion vereist een toegewezen subnet: AzureBastionSubnet. U moet dit subnet maken in de hub en u moet de Bastion-host implementeren in dit subnet.

Azure-beheersubnet: Azure Jumpbox moet zich in het beheersubnet bevinden. Jumpbox bevat VM's die beheer- en bewakingsmogelijkheden implementeren voor de toepassings- en database-VM's in het virtuele spoke-netwerk.

Toepassingssubnet: u kunt hier alle onderdelen onder de toepassingslaag plaatsen. Het gebruik van een speciaal toepassingssubnet helpt ook bij het beheren van verkeer naar de lagen bedrijfs-, indelings- en technische services via NSG's.

Databasesubnet: U kunt de onderdelen in het databasesubnet in een toegewezen subnet plaatsen om verkeer rond de database te beheren.

Privékoppeling: Azure-services zoals Recovery Services-kluizen, Azure Cache voor Redis en Azure Files zijn allemaal verbonden via een privékoppeling naar het virtuele netwerk. Als u een privékoppeling hebt tussen deze services en het virtuele netwerk, wordt de verbinding tussen eindpunten in Azure beveiligd door gegevensblootstelling op internet te elimineren.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Belangrijkste auteurs:

- Gansu Adhinarayanan | Directeur - Partner Technology Strategist

- Vandana Bagalkot | Principal Cloud Solution Architect

- Marc van Houten | Senior Cloud Solution Architect

Andere Inzenders:

- Astha Malik | Senior Program Manager

- Jason Martinez | Technische schrijver

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

- Uw kernservices centraliseren met behulp van hub- en spoke-architectuur voor virtuele Azure-netwerken

- Aan de slag met Finance and Operations-apps

- Hub-and-spoke-netwerktopologie

- Murex MX.3-architectuur

- Aanbevolen procedures voor succes met Oracle op Azure IaaS

- Referentiearchitecturen voor Oracle Database Enterprise Edition in Azure

- Uw meest veeleisende Oracle-workloads uitvoeren in Azure zonder dat dit ten koste gaat van de prestaties of schaalbaarheid