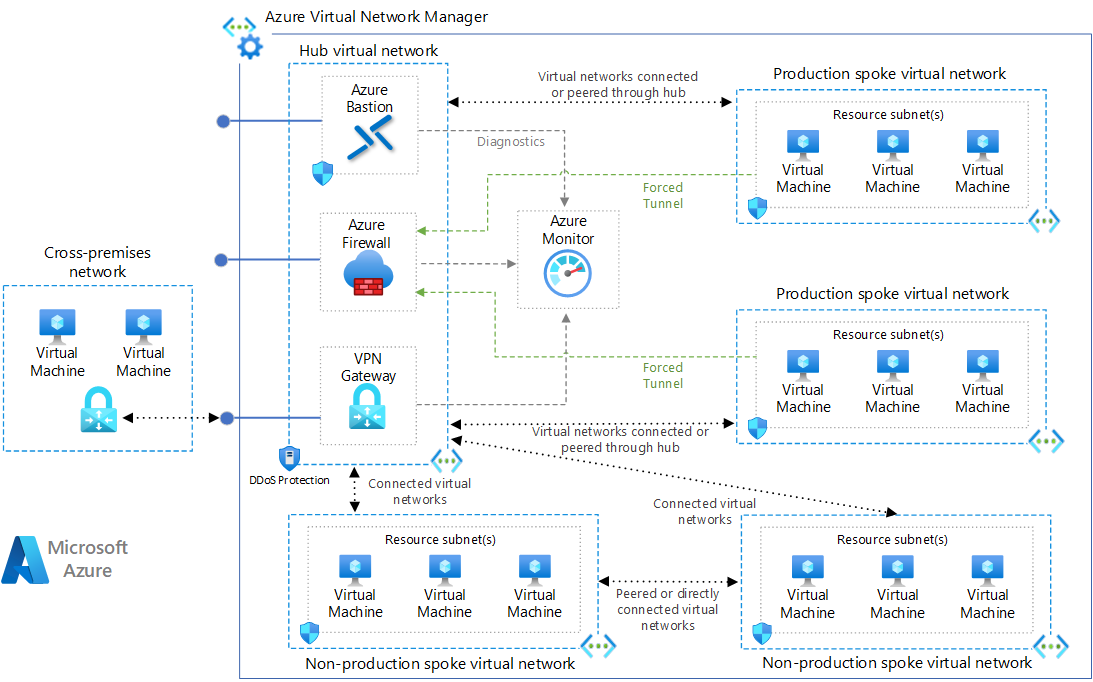

Een sternetwerktopologie in Azure

Deze referentiearchitectuur implementeert een hub-spoke-netwerkpatroon met infrastructuuronderdelen die door de klant worden beheerd. Zie de hub-spoke-netwerktopologie met Azure Virtual WAN voor een door Microsoft beheerde hubinfrastructuuroplossing.

Hub-spoke is een van de netwerktopologieën die worden aanbevolen door het Cloud Adoption Framework. Zie een Azure-netwerktopologie definiëren om te begrijpen waarom deze topologie wordt beschouwd als een best practice voor veel organisaties.

Architecture

Download een Visio-bestand van deze architectuur.

Hub-spoke concepts

Hub-spoke-netwerktopologieën bevatten doorgaans de vele volgende architectuurconcepten:

Virtueel hubnetwerk : het virtuele hubnetwerk host gedeelde Azure-services. Workloads die worden gehost in de virtuele spoke-netwerken, kunnen deze services gebruiken. Het virtuele hubnetwerk is het centrale punt van connectiviteit voor cross-premises netwerken. De hub bevat uw primaire uitgangspunt en biedt een mechanisme om de ene spoke te verbinden met een andere in situaties waarin verkeer tussen virtuele netwerken nodig is.

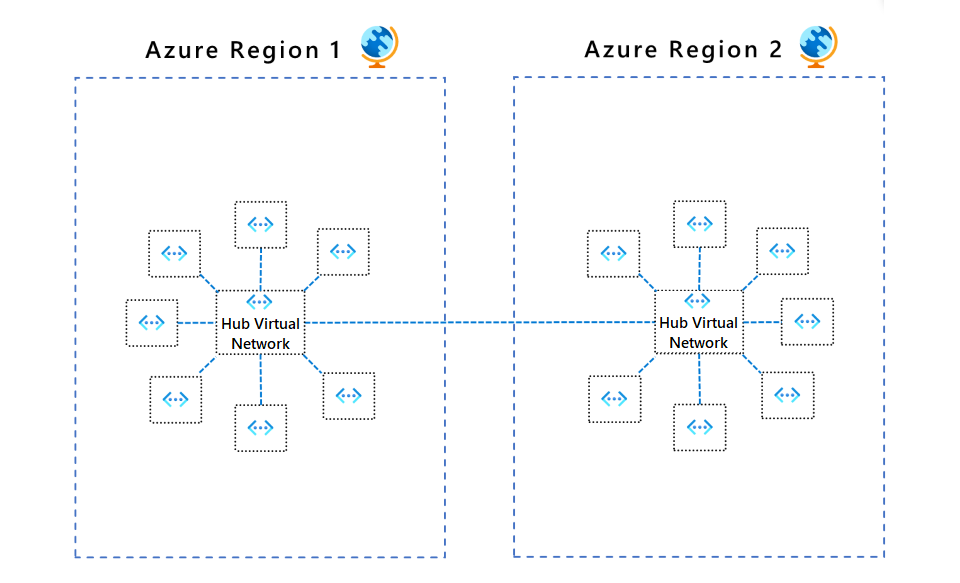

Een hub is een regionale resource. Organisaties die hun workloads in meerdere regio's hebben, moeten meerdere hubs hebben, één per regio.

De hub maakt de volgende concepten mogelijk:

Cross-premise gateway - Cross-premise connectivity is the ability to connect and integrate different network environments to one another. Deze gateway is meestal een VPN of een ExpressRoute-circuit.

Egress control - The management and regulation of outbound traffic that originates in the peered spoke virtual networks.

(optioneel) Toegangsbeheer : het beheer en de regelgeving van inkomend verkeer naar eindpunten die bestaan in virtuele peered spoke-netwerken.

Remote access - Remote access is how individual workloads in spoke networks are accessed from network location other than the spoke's own network. Dit kan zijn voor de gegevens of het besturingsvlak van de werkbelasting.

Externe spoke-toegang voor virtuele machines : de hub kan een handige locatie zijn om een externe connectiviteitsoplossing voor meerdere organisaties uit te bouwen voor RDP- en SSH-toegang tot virtuele machines die zijn gedistribueerd in spoke-netwerken.

Routing - Manages and directs traffic between the hub and the connected spokes to enable secure and efficient communication.

Virtuele spoke-netwerken : virtuele spoke-netwerken isoleren en beheren werkbelastingen afzonderlijk in elke spoke. Elke workload kan meerdere lagen bevatten, waarbij meerdere subnetten zijn verbonden via Azure Load Balancers. Spokes kunnen bestaan in verschillende abonnementen en vertegenwoordigen verschillende omgevingen, zoals productie en niet-productie. Eén workload kan zelfs over meerdere knooppunten worden verdeeld.

In de meeste scenario's moet een spoke alleen worden gekoppeld aan één hubnetwerk en moet dat hubnetwerk zich in dezelfde regio bevinden als de spoke.

Deze spoke-netwerken volgen de regels voor standaard uitgaande toegang. Een kerndoel van deze hub-spoke-netwerktopologie is om over het algemeen uitgaand internetverkeer te leiden via de controlemechanismen die door de hub worden aangeboden.

Connectiviteit tussen virtuele netwerken : virtuele netwerkconnectiviteit is het pad waarin één geïsoleerd virtueel netwerk met een ander kan communiceren via een controlemechanisme. Het controlemechanisme dwingt machtigingen en de toegestane richting van communicatie tussen netwerken af. Een hub biedt een optie voor het ondersteunen van geselecteerde netwerkverbindingen om door het gecentraliseerde netwerk te stromen.

DNS - Hub-spoke solutions are often responsible for providing a DNS solution to be used by all peered spokes, especially for cross-premises routing and for private endpoint DNS records.

Components

Azure Virtual Network is de fundamentele bouwsteen voor privénetwerken in Azure. Met Virtual Network kunnen veel Azure-resources, zoals azure-VM's, veilig met elkaar communiceren, cross-premises netwerken en internet.

This architecture connects virtual networks to the hub by using peering connections which are non-transitive, low-latency connections between virtual networks. Gekoppelde virtuele netwerken kunnen verkeer uitwisselen via de Azure-backbone zonder dat er een router nodig is. In een hub-spoke-architectuur is het rechtstreeks peeren van virtuele netwerken naar elkaar minimaal en gereserveerd voor scenario's met speciale cases.

Azure Bastion is a fully managed service that provides more secure and seamless Remote Desktop Protocol (RDP) and Secure Shell Protocol (SSH) access to VMs without exposing their public IP addresses. In deze architectuur wordt Azure Bastion gebruikt als een beheerd aanbod ter ondersteuning van directe VM-toegang via verbonden spokes.

Azure Firewall is a managed cloud-based network security service that protects Virtual Network resources. Deze stateful firewallservice heeft ingebouwde hoge beschikbaarheid en onbeperkte cloudschaalbaarheid om u te helpen bij het maken, afdwingen en registreren van beleid voor toepassings- en netwerkconnectiviteit in abonnementen en virtuele netwerken.

In deze architectuur heeft Azure Firewall meerdere potentiële rollen. De firewall is het primaire uitgangspunt voor internetverkeer van de virtuele netwerken met peered spoke. De firewall kan ook worden gebruikt om inkomend verkeer te inspecteren met behulp van IDPS-regels. En ten slotte kan de firewall ook worden gebruikt als een DNS-proxyserver ter ondersteuning van FQDN-verkeersregels.

VPN Gateway is a specific type of virtual network gateway that sends encrypted traffic between a virtual network on Azure and different network over the public internet. U kunt VPN Gateway ook gebruiken om versleuteld verkeer te verzenden tussen andere virtuele hubs-netwerken via het Microsoft-netwerk.

In deze architectuur is dit één optie om sommige of alle spokes te verbinden met het externe netwerk. Spokes implementeren doorgaans geen eigen VPN Gateway en gebruiken in plaats daarvan de gecentraliseerde oplossing die door de hub wordt aangeboden. U moet routeringsconfiguratie instellen om deze connectiviteit te beheren.

Azure ExpressRoute-gateway wisselt IP-routes uit en routeert netwerkverkeer tussen uw on-premises netwerk en uw virtuele Azure-netwerk. In deze architectuur is ExpressRoute de alternatieve optie voor een VPN-gateway om enkele of alle spokes te verbinden met een extern netwerk. Spokes zouden hun eigen ExpressRoute niet implementeren en in plaats daarvan zouden deze spokes gebruikmaken van de gecentraliseerde oplossing die door de hub wordt aangeboden. Net als bij een VPN Gateway moet u routeringsconfiguratie instellen om deze connectiviteit te beheren.

Azure Monitor can collect, analyze, and act on telemetry data from cross-premises environments, including Azure and on-premises. Azure Monitor helpt u bij het maximaliseren van de prestaties en beschikbaarheid van uw toepassingen en het proactief identificeren van problemen in seconden. In deze architectuur is Azure Monitor de logboek- en metrische sink voor de hub-resources en voor metrische netwerkgegevens. Azure Monitor kan ook worden gebruikt als een sink voor logboekregistratie voor resources in spoke-netwerken, maar dat is een beslissing voor de verschillende verbonden workloads en wordt niet verplicht door deze architectuur.

Alternatives

Deze architectuur omvat het maken, configureren en onderhouden van verschillende Azure-resourceprimitief, namelijk: virtualNetworkPeerings, routeTablesen subnets.

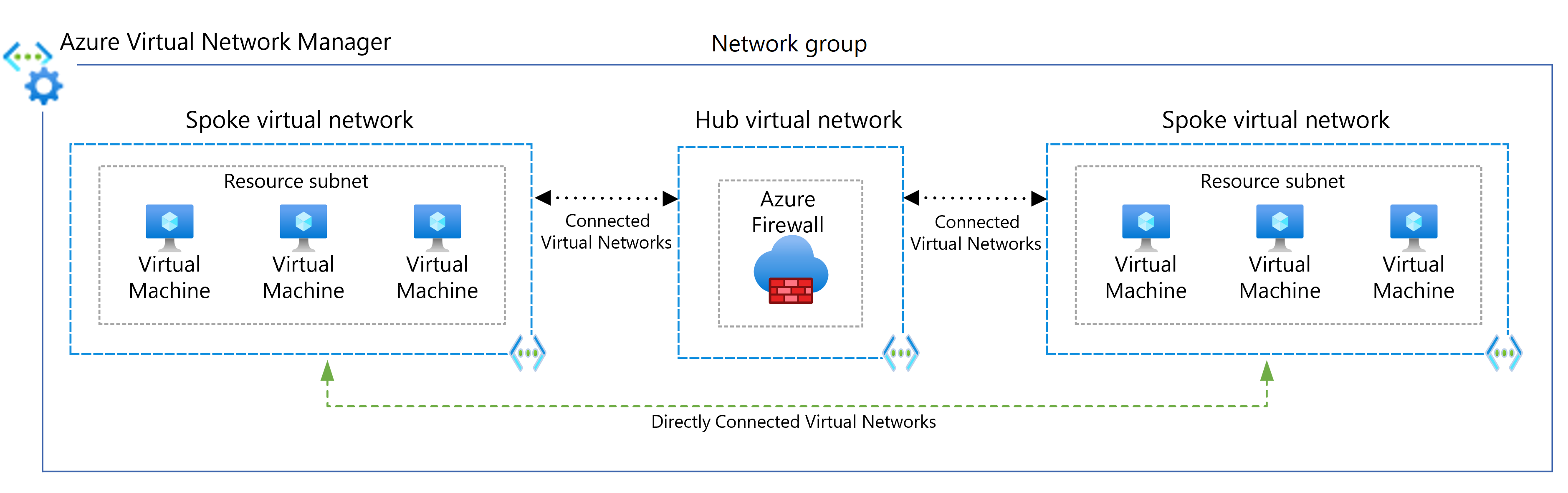

Azure Virtual Network Manager is een beheerservice waarmee u virtuele netwerken op schaal kunt groeperen, configureren, implementeren en beheren in Azure-abonnementen, -regio's en Microsoft Entra-mappen. With Virtual Network Manager, you can define network groups to identify and logically segment your virtual networks. You can use connected groups that allow virtual networks within a group to communicate with each other as if they were manually connected. Deze laag voegt een abstractielaag toe boven die primitieven om zich te concentreren op het beschrijven van de netwerktopologie versus het werken aan de implementatie van die topologie.

Het wordt aanbevolen om Virtual Network Manager te gebruiken als een manier om uw tijduitgaven te optimaliseren met netwerkbeheerbewerkingen. Evalueer de kosten van de service op basis van uw berekende waarde/besparingen om te bepalen of Virtual Network Manager een nettovoordeel is voor de grootte en complexiteit van uw netwerk.

Scenario details

Deze referentiearchitectuur implementeert een hub-spoke-netwerkpatroon waarbij het virtuele hubnetwerk fungeert als een centraal punt van connectiviteit met veel virtuele spoke-netwerken. De virtuele spoke-netwerken maken verbinding met de hub en kunnen worden gebruikt om workloads te isoleren. U kunt ook cross-premises scenario's inschakelen door de hub te gebruiken om verbinding te maken met on-premises netwerken.

In deze architectuur wordt een netwerkpatroon beschreven met infrastructuuronderdelen die door de klant worden beheerd. Zie de hub-spoke-netwerktopologie met Azure Virtual WAN voor een door Microsoft beheerde hubinfrastructuuroplossing.

De voordelen van het gebruik van een door de klant beheerde hub- en spoke-configuratie zijn:

- Cost savings

- Abonnementslimieten overschrijden

- Workload isolation

- Flexibility

- Meer controle over hoe virtuele netwerkapparaten (NVA's) worden geïmplementeerd, zoals het aantal NIC's, het aantal exemplaren of de rekenkracht.

- Gebruik van NVA's die niet worden ondersteund door Virtual WAN

Zie hub-and-spoke-netwerktopologie voor meer informatie.

Potentiële gebruikscases

Typische toepassingen voor een hub- en spoke-architectuur zijn workloads die:

- Meerdere omgevingen hebben waarvoor gedeelde services zijn vereist. Een workload kan bijvoorbeeld ontwikkel-, test- en productieomgevingen hebben. Gedeelde services kunnen DNS-id's, NTP (Network Time Protocol) of Active Directory-domein Services (AD DS) bevatten. Gedeelde services worden in het virtuele hubnetwerk geplaatst en elke omgeving wordt geïmplementeerd in een andere spoke om isolatie te behouden.

- U hoeft geen verbinding met elkaar te maken, maar u hebt wel toegang tot gedeelde services nodig.

- Centrale controle over beveiliging vereisen, zoals een perimeternetwerkfirewall (ook wel DMZ genoemd) in de hub met gescheiden workloadbeheer in elke spoke.

- Centrale controle over connectiviteit vereisen, zoals selectieve connectiviteit of isolatie tussen spokes van bepaalde omgevingen of workloads.

Recommendations

De volgende aanbevelingen zijn van toepassing op de meeste scenario's. Volg deze aanbevelingen tenzij u specifieke vereisten hebt die deze overschrijven.

Resourcegroepen, abonnementen en regio's

In deze voorbeeldoplossing wordt één Azure-resourcegroep gebruikt. U kunt de hub en elke spoke ook implementeren in verschillende resourcegroepen en abonnementen.

Wanneer u virtuele netwerken in verschillende abonnementen peert, kunt u de abonnementen koppelen aan dezelfde of verschillende Microsoft Entra-tenants. Dankzij deze flexibiliteit kunt u gedecentraliseerde beheer van elke workload uitvoeren terwijl gedeelde services in de hub worden onderhouden. Zie Een peering voor een virtueel netwerk maken : Resource Manager, verschillende abonnementen en Microsoft Entra-tenants.

Azure-landingszones

De architectuur van de Azure-landingszone is gebaseerd op de stertopologie. In die architectuur worden de gedeelde resources en het netwerk van de hub beheerd door een gecentraliseerd platformteam, terwijl spokes een co-eigendomsmodel delen met het platformteam en het workloadteam dat gebruikmaakt van het spoke-netwerk. Alle hubs bevinden zich in een connectiviteitsabonnement voor gecentraliseerd beheer, terwijl spoke-virtuele netwerken bestaan in veel afzonderlijke workloadabonnementen, ook wel abonnementen voor toepassingslandingszones genoemd.

Virtueel netwerk-subnetten

De volgende aanbevelingen geven een overzicht van het configureren van de subnetten in het virtuele netwerk.

GatewaySubnet

Voor de gateway van het virtuele netwerk is dit subnet vereist. U kunt ook een stertopologie zonder gateway gebruiken als u geen cross-premises netwerkconnectiviteit nodig hebt.

Maak een subnet met de naam GatewaySubnet met een adresbereik van ten minste 26. Het /26 adresbereik biedt het subnet voldoende schaalbaarheidsconfiguratieopties om te voorkomen dat de gatewaygroottebeperkingen in de toekomst worden bereikt en om ruimte te bieden voor een hoger aantal ExpressRoute-circuits. Zie Hybride netwerk met behulp van een VPN-gateway voor meer informatie over het instellen van de gateway.

AzureFirewallSubnet

Create a subnet named AzureFirewallSubnet with an address range of at least /26. Ongeacht de schaal is het /26 adresbereik de aanbevolen grootte en heeft betrekking op toekomstige beperkingen. Dit subnet biedt geen ondersteuning voor netwerkbeveiligingsgroepen (NSG's).

Voor Azure Firewall is dit subnet vereist. Als u een virtueel netwerkapparaat (NVA) van een partner gebruikt, volgt u de netwerkvereisten.

Spoke-netwerkverbinding

Peering van virtuele netwerken of verbonden groepen zijn niet-transitieve relaties tussen virtuele netwerken. Als u virtuele spoke-netwerken nodig hebt om verbinding met elkaar te maken, voegt u een peeringverbinding tussen deze spokes toe of plaatst u deze in dezelfde netwerkgroep.

Spoke-verbindingen via Azure Firewall of NVA

Het aantal peerings van virtuele netwerken per virtueel netwerk is beperkt. Als u veel spokes hebt die verbinding met elkaar moeten maken, kunt u geen peeringverbindingen meer hebben. Verbonden groepen hebben ook beperkingen. For more information, see Networking limits and Connected groups limits.

In dit scenario kunt u overwegen om door de gebruiker gedefinieerde routes (UDR's) te gebruiken om af te dwingen dat spoke-verkeer wordt verzonden naar Azure Firewall of een andere NVA die als router op de hub fungeert. Hierdoor kunnen de knooppunten verbinding met elkaar maken. Ter ondersteuning van deze configuratie moet u Azure Firewall implementeren met geforceerde tunnelconfiguratie ingeschakeld. Zie geforceerde tunneling van Azure Firewall voor meer informatie.

De topologie in dit architectuurontwerp vereenvoudigt uitgaande verkeersstromen. Hoewel Azure Firewall voornamelijk bedoeld is voor uitgaand verkeer, kan het ook een inkomend punt zijn. Zie Firewall en Application Gateway voor virtuele netwerken voor meer overwegingen over routering van inkomend verkeer van hub NVA.

Spoke-verbindingen met externe netwerken via een hubgateway

Als u spokes wilt configureren om te communiceren met externe netwerken via een hubgateway, kunt u peerings van virtuele netwerken of verbonden netwerkgroepen gebruiken.

To use virtual network peerings, in the virtual network Peering setup:

- Configure the peering connection in the hub to Allow gateway transit.

- Configureer de peeringverbinding in elke spoke om de gateway van het externe virtuele netwerk te gebruiken.

- Configure all peering connections to Allow forwarded traffic.

Zie Een peering voor een virtueel netwerk maken voor meer informatie.

Verbonden netwerkgroepen gebruiken:

- Maak in Virtual Network Manager een netwerkgroep en voeg lid-virtuele netwerken toe.

- Maak een hub- en spoke-connectiviteitsconfiguratie.

- Voor de spoke-netwerkgroepen selecteert u Hub als gateway.

Zie Een hub- en spoke-topologie maken met Azure Virtual Network Manager voor meer informatie.

Spoke-netwerkcommunicatie

Er zijn twee belangrijke manieren om virtuele spoke-netwerken met elkaar te laten communiceren:

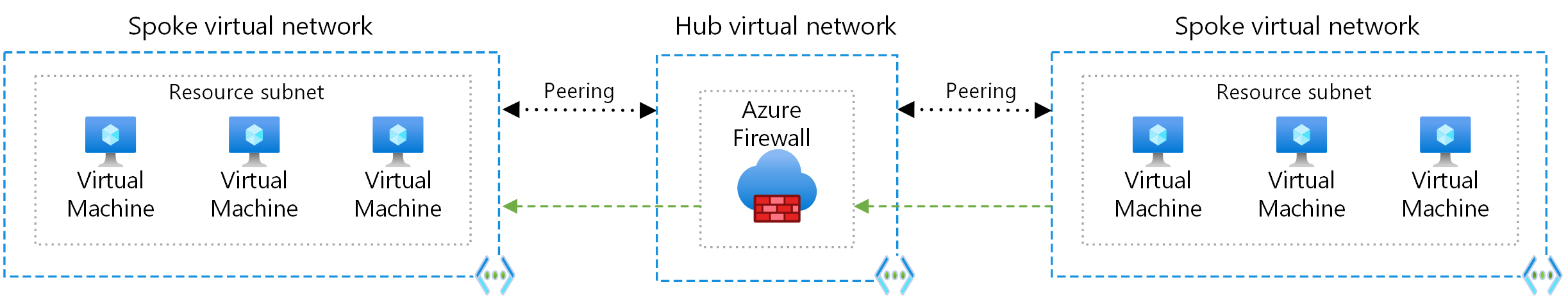

- Communicatie via een NVA zoals een firewall en router. Met deze methode wordt een hop tussen de twee spaken in rekening gebracht.

- Communicatie met behulp van peering van virtuele netwerken of directe connectiviteit tussen spokes in Virtual Network Manager. Deze benadering veroorzaakt geen hop tussen de twee spokes en wordt aanbevolen voor het minimaliseren van latentie.

- Private Link kan worden gebruikt om afzonderlijke resources selectief beschikbaar te maken voor andere virtuele netwerken. Het blootstellen van een interne load balancer aan een ander virtueel netwerk, zonder dat u peering- of routeringsrelaties hoeft te vormen of te onderhouden.

For more information on spoke-to-spoke networking patterns, see Spoke-to-spoke networking.

Communicatie via een NVA

Als u connectiviteit tussen spokes nodig hebt, kunt u Overwegen Om Azure Firewall of een andere NVA in de hub te implementeren. Maak vervolgens routes om verkeer van een spoke door te sturen naar de firewall of NVA, die vervolgens naar de tweede spoke kan worden gerouteerd. In dit scenario configureert u de peeringverbindingen om doorgestuurd verkeer toe te staan.

U kunt ook een VPN-gateway gebruiken om verkeer tussen spokes te routeren, hoewel deze keuze van invloed is op latentie en doorvoer. Zie Vpn-gatewayoverdracht configureren voor peering van virtuele netwerken voor configuratiedetails.

Evalueer de services die u deelt in de hub om ervoor te zorgen dat de hub wordt geschaald voor een groter aantal spokes. Als uw hub bijvoorbeeld firewallservices biedt, moet u rekening houden met de bandbreedtelimieten van uw firewalloplossing wanneer u meerdere spokes toevoegt. U kunt sommige van deze gedeelde services verplaatsen naar een tweede niveau van hubs.

Directe communicatie tussen spoke-netwerken

Als u rechtstreeks verbinding wilt maken tussen virtuele spoke-netwerken zonder het virtuele hubnetwerk te doorlopen, kunt u peeringverbindingen tussen spokes maken of directe connectiviteit voor de netwerkgroep inschakelen. Het is raadzaam peering of directe connectiviteit met virtuele spoke-netwerken te beperken die deel uitmaken van dezelfde omgeving en workload.

Wanneer u Virtual Network Manager gebruikt, kunt u virtuele spoke-netwerken handmatig toevoegen aan netwerkgroepen of automatisch netwerken toevoegen op basis van de voorwaarden die u definieert.

Het volgende diagram illustreert het gebruik van Virtual Network Manager voor directe connectiviteit tussen spokes.

Considerations

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

Reliability

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Overzicht van de betrouwbaarheidspijler voor meer informatie.

Use Availability zones for Azure services in the hub that support them.

Over het algemeen kunt u het beste ten minste één hub per regio hebben en alleen spokes verbinden met die hubs uit dezelfde regio. Deze configuratie helpt regio's om een storing in de hub van één regio te voorkomen die wijdverspreide netwerkrouteringsfouten in niet-gerelateerde regio's veroorzaakt.

Voor hogere beschikbaarheid kunt u ExpressRoute plus een VPN voor failover gebruiken. Zie Een on-premises netwerk verbinden met Azure met behulp van ExpressRoute met VPN-failover en volg de richtlijnen voor het ontwerpen en ontwerpen van Azure ExpressRoute voor tolerantie.

Als gevolg van hoe Azure Firewall FQDN-toepassingsregels implementeert, moet u ervoor zorgen dat alle resources die via de firewall uitgaan, dezelfde DNS-provider gebruiken als de firewall zelf. Zonder dit kan Azure Firewall legitiem verkeer blokkeren omdat de IP-resolutie van de firewall van de FQDN verschilt van de IP-resolutie van de traffic originator van dezelfde FQDN. Het integreren van De Azure Firewall-proxy als onderdeel van spoke-DNS-resolutie is één oplossing om ervoor te zorgen dat FQDN's zijn gesynchroniseerd met zowel de traffic originator als Azure Firewall.

Security

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie de controlelijst ontwerpbeoordeling voor beveiliging voor meer informatie.

Als u wilt beveiligen tegen DDoS-aanvallen, schakelt u Azure DDOS Protection in op elk virtueel perimeternetwerk. Elke resource met een openbaar IP-adres is vatbaar voor een DDoS-aanval. Zelfs als uw workloads niet openbaar worden weergegeven, hebt u nog steeds openbare IP-adressen die moeten worden beveiligd, zoals:

- Openbare IP-adressen van Azure Firewall

- De openbare IP-adressen van de VPN-gateway

- Openbaar IP-adres van expressRoute-besturingsvlak

Als u het risico van onbevoegde toegang wilt minimaliseren en strikt beveiligingsbeleid wilt afdwingen, stelt u altijd expliciete regels voor weigeren in netwerkbeveiligingsgroepen (NSG's) in.

Gebruik de Azure Firewall Premium-versie om TLS-inspectie, netwerkinbraakdetectie en -preventiesysteem (IDPS) en URL-filtering in te schakelen.

Virtual Network Manager-beveiliging

Als u een basislijnset met beveiligingsregels wilt garanderen, moet u beveiligingsbeheerdersregels koppelen aan virtuele netwerken in netwerkgroepen. Beveiligingsbeheerdersregels hebben voorrang en worden geëvalueerd vóór NSG-regels. Net als NSG-regels bieden beveiligingsbeheerdersregels ondersteuning voor prioriteitstelling, servicetags en L3-L4-protocollen. Zie Beveiligingsbeheerdersregels in Virtual Network Manager voor meer informatie.

Use Virtual Network Manager deployments to facilitate controlled rollout of potentially breaking changes to network group security rules.

Cost Optimization

Kostenoptimalisatie gaat over manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie de controlelijst ontwerpbeoordeling voor Kostenoptimalisatie voor meer informatie.

Houd rekening met de volgende kostengerelateerde factoren wanneer u hub- en spoke-netwerken implementeert en beheert. Zie prijzen voor virtuele netwerken voor meer informatie.

Azure Firewall-kosten

Met deze architectuur wordt een Azure Firewall-exemplaar geïmplementeerd in het hubnetwerk. Het gebruik van een Azure Firewall-implementatie als een gedeelde oplossing die door meerdere workloads wordt gebruikt, kan de cloudkosten aanzienlijk besparen in vergelijking met andere NVA's. Zie Azure Firewall versus virtuele netwerkapparaten voor meer informatie.

Als u alle geïmplementeerde resources effectief wilt gebruiken, kiest u de juiste Azure Firewall-grootte. Bepaal welke functies u nodig hebt en welke laag het beste past bij uw huidige set workloads. Zie Wat is Azure Firewall voor meer informatie over de beschikbare Azure Firewall-SKU's?

Direct peering

Selectief gebruik van directe peering of andere niet-hub-gerouteerde communicatie tussen spokes kan de kosten van Azure Firewall-verwerking voorkomen. Besparingen kunnen aanzienlijk zijn voor netwerken met workloads met een hoge doorvoer, communicatie met een laag risico tussen spokes, zoals databasesynchronisatie of grote bestandskopiebewerkingen.

Operational Excellence

Operational Excellence behandelt de operationele processen die een toepassing implementeren en deze in productie houden. Zie de controlelijst ontwerpbeoordeling voor Operational Excellence voor meer informatie.

Schakel diagnostische instellingen in voor alle services, zoals Azure Bastion, Azure Firewall en uw cross-premises gateway. Bepaal welke instellingen zinvol zijn voor uw bewerkingen. Schakel instellingen uit die niet zinvol zijn om onnodige kosten te voorkomen. Resources zoals Azure Firewall kunnen uitgebreid zijn met logboekregistratie en u kunt hoge bewakingskosten in rekening gebracht.

Use Connection monitor for end-to-end monitoring to detect anomalies and to identify and troubleshoot network issues.

Gebruik Azure Network Watcher om netwerkonderdelen te bewaken en problemen op te lossen, waaronder het gebruik van Traffic Analytics om u de systemen in uw virtuele netwerken weer te geven die het meeste verkeer genereren. U kunt knelpunten visueel identificeren voordat ze problemen worden.

Als u ExpressRoute gebruikt, gebruikt u ExpressRoute Traffic Collector , waar u stroomlogboeken kunt analyseren voor de netwerkstromen die via uw ExpressRoute-circuits worden verzonden. ExpressRoute Traffic Collector geeft u inzicht in verkeer dat via Microsoft Enterprise Edge-routers stroomt.

Gebruik op FQDN gebaseerde regels in Azure Firewall voor andere protocollen dan HTTP('s) of bij het configureren van SQL Server. Het gebruik van FQDN's verlaagt de beheerlast voor het beheren van afzonderlijke IP-adressen.

Plan IP-adressering op basis van uw peeringvereisten en zorg ervoor dat de adresruimte niet overlapt tussen cross-premises locaties en Azure-locaties.

Automatisering met Azure Virtual Network Manager

Als u connectiviteits- en beveiligingscontroles centraal wilt beheren, gebruikt u Azure Virtual Network Manager om nieuwe hub- en spoke-topologieën voor virtuele netwerken te maken of bestaande topologieën te onboarden. Met Virtual Network Manager zorgt u ervoor dat uw hub- en spoke-netwerktopologieën zijn voorbereid op grootschalige toekomstige groei in meerdere abonnementen, beheergroepen en regio's.

Voorbeelden van use-casescenario's voor Virtual Network Manager zijn:

- Democratisering van spoke virtueel netwerkbeheer voor groepen zoals bedrijfseenheden of toepassingsteams. Democratisering kan leiden tot grote aantallen vereisten voor virtuele netwerk-naar-virtuele netwerken en netwerkbeveiligingsregels.

- Standaardisatie van meerdere replicaarchitecturen in meerdere Azure-regio's om een wereldwijde footprint voor toepassingen te garanderen.

To ensure uniform connectivity and network security rules, you can use network groups to group virtual networks in any subscription, management group, or region under the same Microsoft Entra tenant. U kunt virtuele netwerken automatisch of handmatig onboarden naar netwerkgroepen via dynamische of statische lidmaatschapstoewijzingen.

You define discoverability of the virtual networks that Virtual Network Manager manages by using Scopes. Deze functie biedt flexibiliteit voor een gewenst aantal netwerkbeheerexemplaren, waardoor verdere democratisering van beheer mogelijk is voor virtuele netwerkgroepen.

To connect spoke virtual networks in the same network group to each other, use Virtual Network Manager to implement virtual network peering or direct connectivity. Use the global mesh option to extend mesh direct connectivity to spoke networks in different regions. In het volgende diagram ziet u globale mesh-connectiviteit tussen regio's.

U kunt virtuele netwerken binnen een netwerkgroep koppelen aan een basislijnset beveiligingsbeheerdersregels. Netwerkgroepbeveiligingsbeheerregels voorkomen dat eigenaren van virtuele spoke-netwerken basisbeveiligingsregels overschrijven, terwijl ze onafhankelijk hun eigen sets beveiligingsregels en NSG's kunnen toevoegen. Zie zelfstudie: Een beveiligd hub- en spoke-netwerk maken voor een voorbeeld van het gebruik van beveiligingsbeheerdersregels in hub- en spoke-topologieën.

To facilitate a controlled rollout of network groups, connectivity, and security rules, Virtual Network Manager configuration deployments help you safely release potentially breaking configuration changes to hub and spoke environments. Zie Configuratie-implementaties in Azure Virtual Network Manager voor meer informatie.

Om het proces van het maken en onderhouden van routeconfiguraties te vereenvoudigen en te stroomlijnen, kunt u geautomatiseerd beheer van door de gebruiker gedefinieerde routes (UDR's) in Azure Virtual Network Manager gebruiken.

Als u het beheer van IP-adressen wilt vereenvoudigen en centraliseren, kunt u IPAM (IP ADDRESS Management) gebruiken in Azure Virtual Network Manager. IPAM voorkomt conflicten tussen IP-adresruimtes in on-premises en virtuele cloudnetwerken.

Zie Een hub- en spoke-topologie maken met Azure Virtual Network Manager om aan de slag te gaan met Virtual Network Manager.

Performance Efficiency

Prestatie-efficiëntie is de mogelijkheid van uw workload om te schalen om te voldoen aan de vereisten die gebruikers op een efficiënte manier stellen. Zie overzicht van de pijler Performance Efficiency voor meer informatie.

For workloads that communicate from on-premises to virtual machines in an Azure virtual network that require low latency and high bandwidth, consider using ExpressRoute FastPath. Met FastPath kunt u verkeer rechtstreeks verzenden naar virtuele machines in uw virtuele netwerk vanaf on-premises, waarbij u de gateway van het virtuele ExpressRoute-netwerk omzeilt, waardoor de prestaties toenemen.

For spoke-to-spoke communications that require low-latency, consider configuring spoke-to-spoke networking.

Choose the appropriate gateway SKU that meet your requirements, such as number of point-to-site or site-to-site connections, required packets-per-second, bandwidth requirements, and TCP flows.

Voor latentiegevoelige stromen, zoals SAP of toegang tot opslag, kunt u Azure Firewall omzeilen of zelfs routeren via de hub. U kunt latentie testen die door Azure Firewall is geïntroduceerd om uw beslissing te informeren. You can use features such as VNet peering that connects two or more networks or Azure Private Link that enables you to connect to a service over a private endpoint in your virtual network.

Begrijpen dat het inschakelen van bepaalde functies in Azure Firewall, zoals inbraakdetectie en preventiesysteem (IDPS), uw doorvoer vermindert. Zie De prestaties van Azure Firewall voor meer informatie.

Dit scenario implementeren

Deze implementatie omvat één virtueel hubnetwerk en twee verbonden spokes, en implementeert ook een Azure Firewall-exemplaar en Azure Bastion-host. Optioneel kan de implementatie VM's opnemen in het eerste spoke-netwerk en een VPN-gateway. U kunt kiezen tussen peering van virtuele netwerken of met Virtual Network Manager verbonden groepen om de netwerkverbindingen te maken. Elke methode heeft verschillende implementatieopties.

Hub-and-spoke met peering-implementatie voor virtuele netwerken

Hub-and-spoke met virtual Network Manager verbonden groepen implementeren

Contributors

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Principal authors:

- Alejandra Palacios | Senior Customer Engineer

- Jose Moreno | Principal Engineer

- Adam Torkar | Azure Networking Global Blackbelt at Microsoft

Other contributors:

- Matthew Bratschun | Customer Engineer

- Jay Li | Senior Product Manager

- Telmo Sampaio | Principal Service Engineering Manager

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Next steps

- Voor meer informatie over beveiligde virtuele hubs en het bijbehorende beveiligings- en routeringsbeleid dat Azure Firewall Manager configureert, raadpleegt u Wat is een beveiligde virtuele hub?

Advanced scenarios

Uw architectuur kan afwijken van deze eenvoudige hub-spoke-architectuur. Hier volgt een lijst met richtlijnen voor sommige geavanceerde scenario's:

Meer regio's toevoegen en de hubs volledig aan elkaar - koppelenSpoke-to-spoke-netwerken voor connectiviteitspatronen voor meerdere regio's en netwerken met meerdere regio's met Azure Route Server

Azure Firewall vervangen door een aangepast virtueel netwerkapparaat (NVA) - NVA's met hoge beschikbaarheid implementeren

Azure Virtual Network Gateway vervangen door aangepaste SDWAN NVA - SDWAN-integratie met Azure Hub-and-Spoke-netwerktopologieën

Gebruik Azure Route Server om transitiviteit te bieden tussen uw ExpressRoute en VPN of SDWAN, of om voorvoegsels aan te passen die worden geadverteerd via BGP op virtuele Azure-netwerkgateways - Azure Route Server-ondersteuning voor ExpressRoute en Azure VPN

Privé-resolver of DNS-servers - toevoegenArchitectuur van privé-resolver

Related resources

Verken de volgende gerelateerde architecturen: