In dit artikel vindt u informatie over ontwerpprincipes en afhankelijkheden voor een scenario voor voorwaardelijke toegang dat is gebaseerd op Zero Trust.

Ontwerpbeginselen

We beginnen met enkele ontwerpprincipes.

Voorwaardelijke toegang als een Zero Trust-beleidsengine

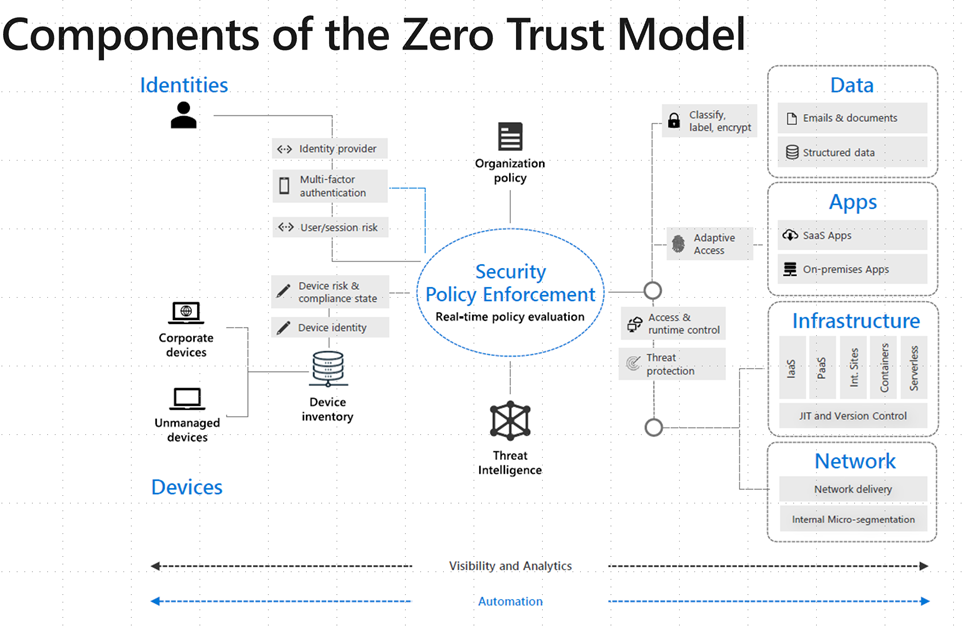

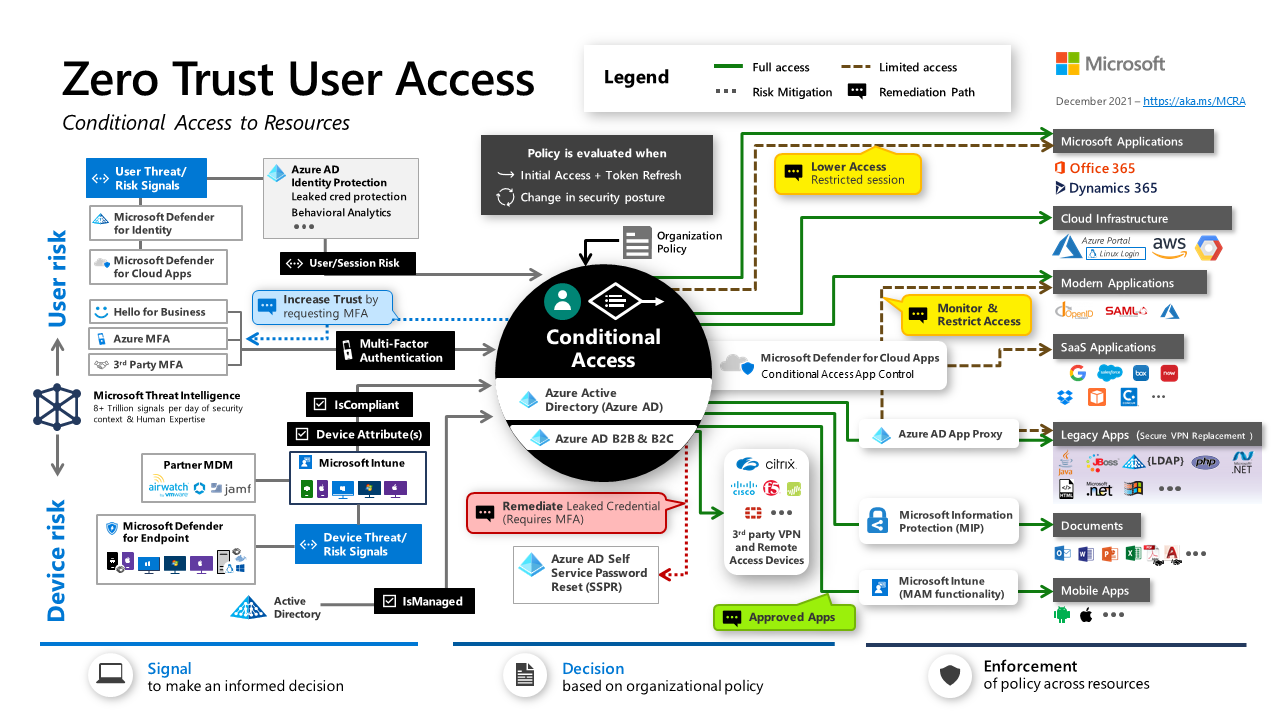

De Microsoft-benadering voor Zero Trust omvat voorwaardelijke toegang als de belangrijkste beleidsengine. Hier volgt een overzicht van deze benadering:

Download een SVG-bestand van deze architectuur.

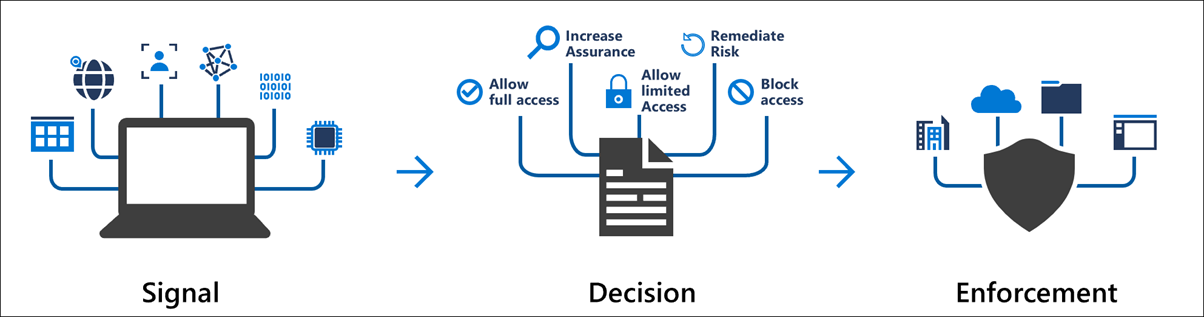

Voorwaardelijke toegang wordt gebruikt als de beleidsengine voor een Zero Trust-architectuur die betrekking heeft op zowel beleidsdefinitie als beleidshandhaving. Op basis van verschillende signalen of voorwaarden kan voorwaardelijke toegang beperkte toegang tot resources blokkeren of geven, zoals hier wordt weergegeven:

Hier volgt een gedetailleerdere weergave van de elementen van voorwaardelijke toegang en de inhoud ervan:

In dit diagram ziet u voorwaardelijke toegang en gerelateerde elementen die gebruikerstoegang tot resources kunnen beschermen, in plaats van niet-interactieve of niet-menselijke toegang. In het volgende diagram worden beide typen identiteiten beschreven.

Voorwaardelijke toegang is voornamelijk gericht op het beveiligen van de toegang van interactieve mensen tot resources. Naarmate het aantal niet-menselijke identiteiten toeneemt, moet ook de toegang vanuit deze identiteiten worden overwogen. Microsoft biedt twee functies met betrekking tot het beveiligen van toegang tot en van workloadidentiteiten.

- Toegang tot toepassingen beveiligen die worden vertegenwoordigd door een workloadidentiteit die niet kan worden geselecteerd in de Microsoft Entra-portal voor voorwaardelijke toegang. Deze optie wordt ondersteund met behulp van beveiligingskenmerken. Het toewijzen van een beveiligingskenmerk aan workloadidentiteiten en het selecteren hiervan in de Microsoft Entra-portal voor voorwaardelijke toegang maakt deel uit van de Microsoft Entra ID P1-licentie.

- De toegang tot resources beveiligen die zijn geïnitieerd door workloadidentiteiten (service-principals). Er wordt een nieuwe functie 'Microsoft Entra Workload Identities' aangeboden in een afzonderlijke licentie die dit scenario ondersteunt. Het omvat levenscyclusbeheer van workloadidentiteiten, waaronder het beveiligen van toegang tot resources met voorwaardelijke toegang.

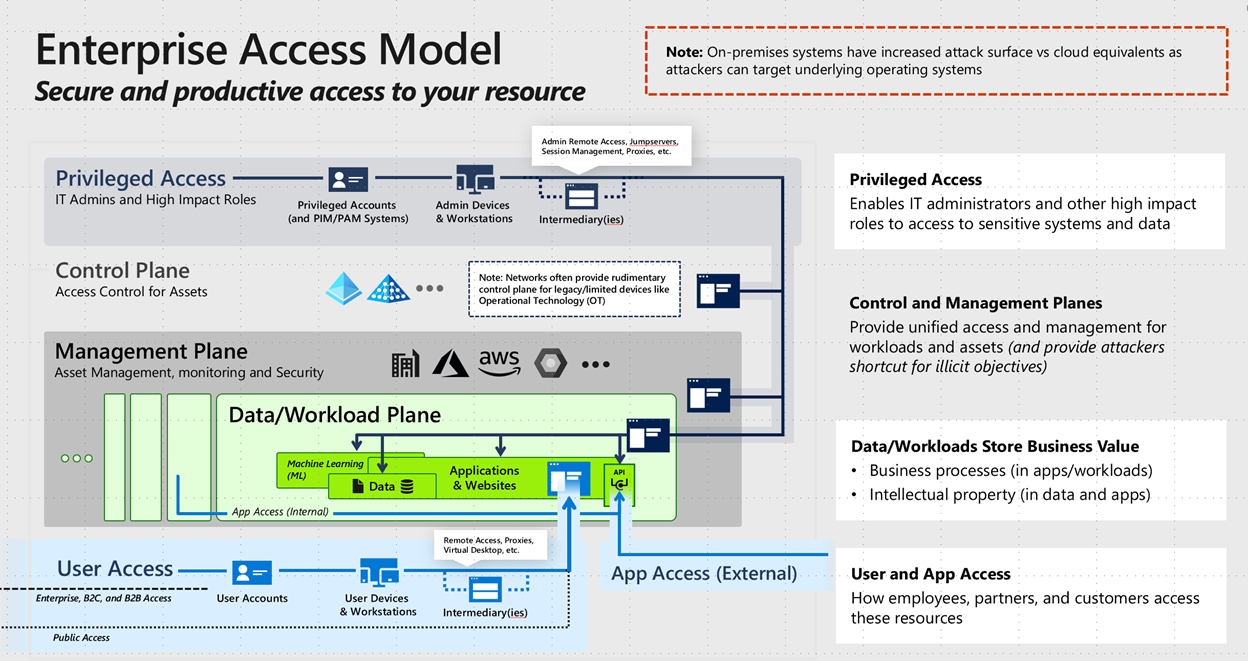

Model voor bedrijfstoegang

Microsoft heeft eerder richtlijnen en principes gegeven voor toegang tot on-premises resources op basis van een laagmodel:

- Laag 0: domeincontrollers, PKI (Public Key Infrastructure), AD FS-servers (Active Directory Federation Services) en beheeroplossingen die deze servers beheren

- Laag 1: Servers die toepassingen hosten

- Laag 2: Clientapparaten

Dit model is nog steeds relevant voor on-premises resources. Voor het beveiligen van de toegang tot resources in de cloud raadt Microsoft een strategie voor toegangsbeheer aan die:

- Is uitgebreid en consistent.

- Past beveiligingsprincipes in de hele technologiestack grondig toe.

- Is flexibel genoeg om te voldoen aan de behoeften van uw organisatie.

Op basis van deze principes heeft Microsoft het volgende enterprise access-model gemaakt:

Het enterprise-toegangsmodel vervangt het verouderde laagmodel, dat is gericht op het bevatten van onbevoegde escalatie van bevoegdheden in een on-premises Windows Server Active Directory-omgeving. In het nieuwe model wordt Laag 0 uitgebreid tot het besturingsvlak, laag 1 bestaat uit het beheer- en gegevensvlak, en laag 2 heeft betrekking op gebruikers- en app-toegang.

Microsoft raadt u aan om beheer en beheer te verplaatsen naar cloudservices die gebruikmaken van voorwaardelijke toegang als de hoofdbesturingslaag en beleidsengine, waardoor de toegang wordt gedefinieerd en afgedwongen.

U kunt de engine voor beleid voor voorwaardelijke toegang van Microsoft Entra uitbreiden naar andere beleids afdwingingspunten, waaronder:

- Moderne toepassingen: toepassingen die gebruikmaken van moderne verificatieprotocollen.

- Verouderde toepassingen: Via Microsoft Entra-toepassingsproxy.

- VPN- en externe toegangsoplossingen: oplossingen zoals Microsoft AlwaysOn VPN, Cisco Any Verbinding maken, Palo Alto Networks, F5, Fortinet, Citrix en Zscaler.

- Documenten, e-mail en andere bestanden: via Microsoft Information Protection.

- SaaS-toepassingen.

- Toepassingen die worden uitgevoerd in andere clouds, zoals AWS of Google Cloud (op basis van federatie).

Principes van Zero Trust

De drie belangrijkste Zero Trust-principes die Microsoft definieert, lijken te worden begrepen, met name door beveiligingsafdelingen. Soms wordt echter het belang van bruikbaarheid over het hoofd gezien tijdens het ontwerpen van Zero Trust-oplossingen.

Bruikbaarheid moet altijd worden beschouwd als een impliciet principe.

Principes van voorwaardelijke toegang

Op basis van de voorgaande informatie vindt u hier een samenvatting van voorgestelde principes. Microsoft raadt u aan een toegangsmodel te maken op basis van voorwaardelijke toegang die is afgestemd op de drie belangrijkste principes van Microsoft Zero Trust:

Expliciet verifiëren

- Verplaats het besturingsvlak naar de cloud. Integreer apps met Microsoft Entra ID en beveilig ze met behulp van voorwaardelijke toegang.

- Overweeg dat alle clients extern zijn.

Toegang met minimale bevoegdheden gebruiken

- Evalueer de toegang op basis van naleving en risico, waaronder gebruikersrisico, aanmeldingsrisico en apparaatrisico.

- Gebruik deze toegangsprioriteiten:

- Toegang tot de resource rechtstreeks met behulp van voorwaardelijke toegang voor beveiliging.

- Publiceer toegang tot de resource met behulp van de Microsoft Entra-toepassingsproxy, met behulp van voorwaardelijke toegang voor beveiliging.

- Gebruik voorwaardelijke toegang, op basis van VPN voor toegang tot de resource. Beperk de toegang tot het niveau van de app of DNS-naam.

Stel dat er sprake is van een schending

- Segmenteer netwerkinfrastructuur.

- Minimaliseer het gebruik van enterprise PKI.

- Eenmalige aanmelding (SSO) migreren van AD FS naar wachtwoord-hashsynchronisatie (PHS).

- Minimaliseer afhankelijkheden van DC's met behulp van Kerberos KDC in Microsoft Entra-id.

- Verplaats het beheervlak naar de cloud. Apparaten beheren met Microsoft Endpoint Manager.

Hier volgen enkele gedetailleerdere principes en aanbevolen procedures voor voorwaardelijke toegang:

- Zero Trust-principes toepassen op voorwaardelijke toegang.

- Gebruik de modus Alleen-rapporten voordat u een beleid in productie neemt.

- Test zowel positieve als negatieve scenario's.

- Gebruik wijzigings- en revisiebeheer voor beleid voor voorwaardelijke toegang.

- Automatiseer het beheer van beleid voor voorwaardelijke toegang met behulp van hulpprogramma's zoals Azure DevOps/GitHub of Azure Logic Apps.

- Gebruik de blokkeringsmodus alleen voor algemene toegang als en waar u dat nodig hebt.

- Zorg ervoor dat alle toepassingen en uw platform zijn beveiligd. Voorwaardelijke toegang heeft geen impliciete 'alles weigeren'.

- Beveilig bevoegde gebruikers in alle RBAC-systemen (op rollen gebaseerd toegangsbeheer) van Microsoft 365.

- Wachtwoordwijziging en meervoudige verificatie vereisen voor gebruikers met een hoog risico en aanmeldingen (afgedwongen door aanmeldingsfrequentie).

- Beperk de toegang tot apparaten met een hoog risico. Gebruik een Intune-nalevingsbeleid met een nalevingscontrole in Voorwaardelijke toegang.

- Bescherm bevoegde systemen, zoals toegang tot de beheerdersportals voor Office 365, Azure, AWS en Google Cloud.

- Permanente browsersessies voorkomen voor beheerders en op niet-vertrouwde apparaten.

- Verouderde verificatie blokkeren.

- Beperk de toegang vanaf onbekende of niet-ondersteunde apparaatplatforms.

- Vereisen dat het apparaat compatibel is voor toegang tot resources, indien mogelijk.

- Beperk de registratie van sterke referenties.

- Overweeg het gebruik van standaardsessiebeleid waarmee sessies kunnen doorgaan als er een storing is, als aan de juiste voorwaarden vóór de storing is voldaan.

Afhankelijkheden en gerelateerde technologieën ontwerpen

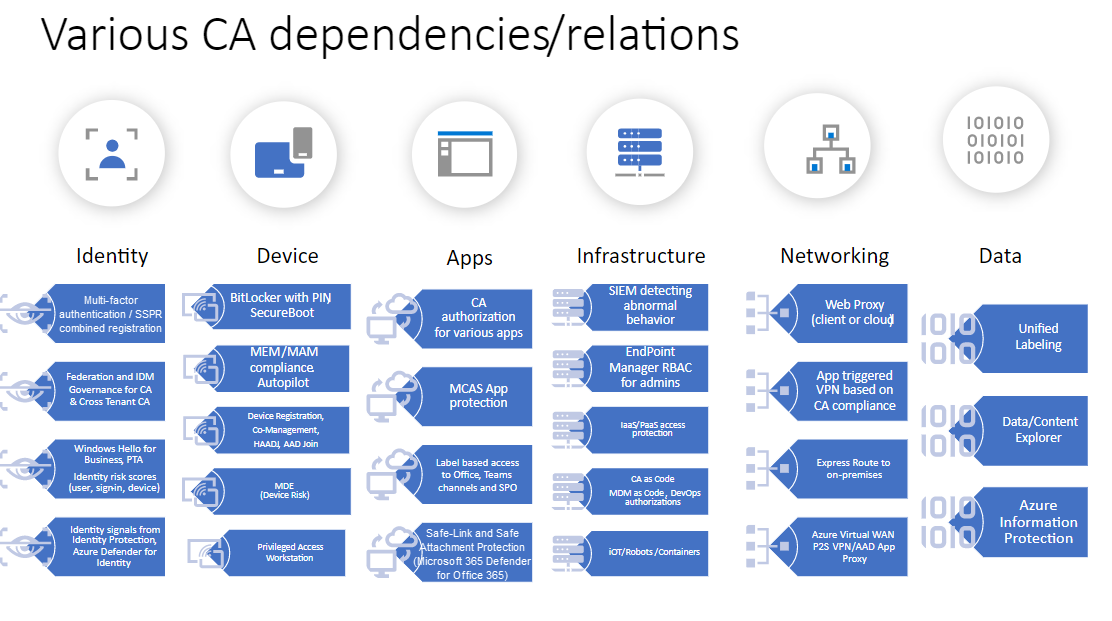

In het volgende diagram ziet u afhankelijkheden en gerelateerde technologieën. Sommige technologieën zijn vereisten voor voorwaardelijke toegang. Anderen zijn afhankelijk van voorwaardelijke toegang. Het ontwerp dat in dit document wordt beschreven, is voornamelijk gericht op voorwaardelijke toegang en niet op de gerelateerde technologieën.

Richtlijnen voor voorwaardelijke toegang

Zie het ontwerp voor voorwaardelijke toegang op basis van Zero Trust en persona's voor meer informatie.

Bijdragers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Claus Jespersen | Principal Consultant ID&Sec

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.