Verbind hybride machines op schaal naar Azure

U kunt servers met Azure Arc inschakelen voor meerdere Windows- of Linux-machines in uw omgeving met verschillende flexibele opties, afhankelijk van uw vereisten. Met behulp van het sjabloonscript dat we bieden, kunt u elke stap van de installatie automatiseren, inclusief het tot stand brengen van de verbinding met Azure Arc. U moet dit script echter handmatig uitvoeren met een account met verhoogde machtigingen op de doelcomputer en in Azure.

Een methode om de machines te verbinden met servers met Azure Arc is het gebruik van een Microsoft Entra-service-principal. Deze service-principalmethode kan worden gebruikt in plaats van uw bevoegde identiteit om de computer interactief te verbinden. Deze service-principal is een speciale beperkte beheeridentiteit die alleen de minimale machtiging heeft die nodig is om machines met Azure te verbinden met behulp van de azcmagent opdracht. Deze methode is veiliger dan het gebruik van een account met hogere bevoegdheden, zoals een Tenantbeheerder en volgt onze best practices voor beveiliging voor toegangsbeheer. De service-principal wordt alleen gebruikt tijdens onboarding; het wordt niet gebruikt voor andere doeleinden.

Controleer de volgende vereisten voordat u begint met het verbinden van uw machines:

Zorg ervoor dat u beheerdersmachtigingen hebt voor de computers die u wilt onboarden.

Beheerders-machtigingen zijn vereist voor het installeren van de Connected Machine-agent op de computers; op Linux met behulp van het hoofdaccount en in Windows als lid van de lokale beheerdersgroep.

Controleer vervolgens de vereisten en verifieer of uw abonnement en resources aan de vereisten voldoen. U moet beschikken over de rol Onboarding van Azure Connected Machine of de rol Inzender voor de resourcegroep van de machine. Zorg ervoor dat u de onderstaande Azure resourceproviders vooraf registreert in uw doelabonnement.

- Microsoft.HybridCompute

- Microsoft.GuestConfiguration

- Microsoft.HybridConnectivity

- Microsoft.AzureArcData (als u van plan bent Arc in te schakelen op SQL-server-exemplaren)

Meer informatie over hoe u dit doet: vereisten voor Azure-resourceproviders

Zie ondersteunde Azure-regio's voor informatie over ondersteunde regio's en andere gerelateerde overwegingen. Bekijk ook onze planningshandleiding op schaal om inzicht te hebben in de ontwerp- en implementatiecriteria, evenals onze aanbevelingen voor beheer en bewaking.

Als u geen Azure-abonnement hebt, maakt u een gratis account voordat u begint.

Automatische verbinding voor SQL Server

Wanneer u een Windows- of Linux-server verbindt met Azure Arc waarop ook Microsoft SQL Server is geïnstalleerd, worden de SQL Server-exemplaren ook automatisch verbonden met Azure Arc. SQL Server ingeschakeld door Azure Arc biedt een gedetailleerde inventarisatie en aanvullende beheermogelijkheden voor uw SQL Server-exemplaren en -databases. Als onderdeel van het verbindingsproces wordt een extensie geïmplementeerd op uw server met Azure Arc en worden nieuwe rollen toegepast op uw SQL Server en databases. Als u uw SQL-servers niet automatisch wilt verbinden met Azure Arc, kunt u zich afmelden door een tag toe te voegen aan de Windows- of Linux-server met de naam ArcSQLServerExtensionDeployment en waarde Disabled wanneer deze is verbonden met Azure Arc.

Zie Automatische verbinding beheren voor SQL Server ingeschakeld door Azure Arc voor meer informatie.

Een service-principal voor onboarding op schaal maken

U kunt een service-principal maken in Azure Portal of met behulp van Azure PowerShell.

Notitie

Als u een service-principal wilt maken, moet uw Microsoft Entra-tenant gebruikers toestaan toepassingen te registreren. Als dit niet het geval is, moet uw account lid zijn van de beheerdersrol Toepassingsbeheerder of Cloudtoepassingsbeheerder. Zie Machtigingen voor app-registratie delegeren in Microsoft Entra ID voor meer informatie over vereisten op tenantniveau. Als u serverfuncties met Arc wilt toewijzen, moet uw account lid zijn van de rol Eigenaar of Beheerder voor gebruikerstoegang in het abonnement dat u wilt gebruiken voor onboarding.

Azure Portal

De Azure Arc-service in Azure Portal biedt een gestroomlijnde manier om een service-principal te maken die kan worden gebruikt om uw hybride machines te verbinden met Azure.

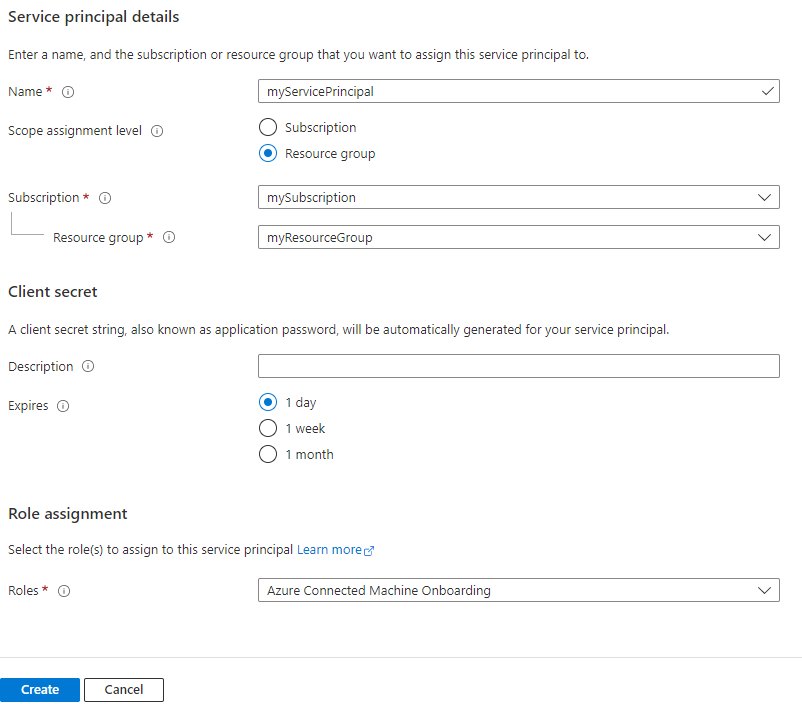

- Navigeer in Azure Portal naar Azure Arc en selecteer vervolgens Service-principals in het linkermenu.

- Selecteer Toevoegen.

- Voer een naam in voor uw service-principal.

- Kies of de service-principal toegang heeft tot een volledig abonnement of alleen tot een specifieke resourcegroep.

- Selecteer het abonnement (en de resourcegroep, indien van toepassing) waartoe de service-principal toegang heeft.

- Selecteer in de sectie Clientgeheim de duur waarvoor het gegenereerde clientgeheim wordt gebruikt. U kunt desgewenst een beschrijvende naam van uw keuze invoeren in het veld Beschrijving .

- Selecteer in de sectie Roltoewijzing azure Connected Machine Onboarding.

- Selecteer Maken.

Azure PowerShell

U kunt Azure PowerShell gebruiken om een service-principal te maken met de cmdlet New-AzADServicePrincipal.

Controleer de context van uw Azure PowerShell-sessie om ervoor te zorgen dat u in het juiste abonnement werkt. Gebruik Set-AzContext als u het abonnement wilt wijzigen.

Get-AzContextVoer de volgende opdracht uit om een service-principal te maken en deze toe te wijzen aan de rol onboarding van Azure Connected Machine voor het geselecteerde abonnement. Nadat de service-principal is gemaakt, worden de toepassings-id en het geheim afgedrukt. Het geheim is 1 jaar geldig, waarna u een nieuw geheim moet genereren en scripts moet bijwerken met het nieuwe geheim.

$sp = New-AzADServicePrincipal -DisplayName "Arc server onboarding account" -Role "Azure Connected Machine Onboarding" $sp | Format-Table AppId, @{ Name = "Secret"; Expression = { $_.PasswordCredentials.SecretText }}AppId Secret ----- ------ aaaaaaaa-bbbb-cccc-dddd-eeeeeeeeeeee PASSWORD_SHOWN_HEREDe waarden van de volgende eigenschappen worden gebruikt met parameters die worden doorgegeven aan het

azcmagent:- De waarde van de eigenschap AppId wordt gebruikt voor de

--service-principal-idparameterwaarde - De waarde van de eigenschap Secret wordt gebruikt voor de

--service-principal-secretparameter die wordt gebruikt om de agent te verbinden.

- De waarde van de eigenschap AppId wordt gebruikt voor de

Het installatiescript genereren vanuit Azure Portal

Gebruik Azure Portal om een script te maken waarmee het downloaden en installeren van de agent wordt geautomatiseerd en de verbinding met Azure Arc tot stand wordt gebracht. Voer de volgende stappen uit om het proces te voltooien:

Ga in een browser naar Azure Portal.

Selecteer op de pagina Machines - Azure Arc linksboven toevoegen/maken en selecteer vervolgens Een machine toevoegen in de vervolgkeuzelijst.

Selecteer op de pagina Servers toevoegen met Azure Arc de tegel Meerdere servers toevoegen en selecteer vervolgens Script genereren.

Geef op de pagina Basisinformatie het volgende op:

- Selecteer het abonnement en de resourcegroep voor de machines.

- Selecteer in de vervolgkeuzelijst Regio de Azure-regio om de metagegevens van de servers op te slaan.

- Selecteer in de vervolgkeuzelijst Besturingssysteem het besturingssysteem waarop het script is geconfigureerd om te worden uitgevoerd.

- Kies voor de connectiviteitsmethode hoe de Azure Connected Machine-agent verbinding moet maken met internet:

- Openbaar eindpunt

- Proxyserver: voer het IP-adres van de proxyserver of de naam en het poortnummer in die de computer in de indeling

http://<proxyURL>:<proxyport>zal gebruiken. - Privé-eindpunt: selecteer een bestaand privékoppelingsbereik en -eindpunt of maak een nieuw eindpunt.

- Selecteer Volgende.

- Selecteer In de sectie Verificatie, onder de vervolgkeuzelijst Service-principal, Arc-for-servers. Selecteer vervolgens Volgende.

Controleer, op de pagina Tags, de standaard Fysieke locatiecodes die worden voorgesteld. Voer vervolgens een waarde in, of geef één of meer Aangepaste codes op om uw standaarden te ondersteunen.

Selecteer Volgende.

Bekijk, op de pagina Het script downloaden en uitvoeren, de overzichtsgegevens. Selecteer vervolgens Downloaden. Als u nog wijzigingen wilt aanbrengen, selecteert u Vorige.

Voor Windows wordt u gevraagd om op te slaan OnboardingScript.ps1en voor Linux OnboardingScript.sh op uw computer.

De agent installeren en verbinding maken met Azure

Als u de scriptsjabloon gebruikt die u eerder hebt gemaakt, kunt u de Connected Machine-agent installeren en configureren op meerdere hybride Linux- en Windows-machines met behulp van het automatiseringsprogramma van uw organisatie. Het script voert vergelijkbare stappen uit die worden beschreven in de hybride machines verbinden met Azure vanuit het Artikel over Azure Portal . Het verschil is in de laatste stap, waarbij u de verbinding met Azure Arc tot stand brengt met behulp van de azcmagent opdracht met behulp van de service-principal.

Hier volgen de instellingen die u configureert voor het gebruik van de azcmagent opdracht voor de service-principal.

service-principal-id: de unieke id (GUID) die de toepassings-id van de service-principal vertegenwoordigt.service-principal-secret| Het wachtwoord van de service-principal.tenant-id: de unieke id (GUID) die uw toegewezen exemplaar van Microsoft Entra-id vertegenwoordigt.subscription-id: de abonnements-id (GUID) van uw Azure-abonnement waarin u de machines wilt opnemen.resource-group: De naam van de resourcegroep waartoe u de verbonden machines wilt behoren.location: Zie ondersteunde Azure-regio's. Deze locatie kan hetzelfde zijn als, of verschillen van, de locatie van de resourcegroep.resource-name: (Optioneel) Gebruikt voor de Azure-resourceweergave van uw on-premises machine. Als u deze waarde niet opgeeft, wordt de hostnaam van de machine gebruikt.

U vindt meer informatie over het azcmagent opdrachtregelprogramma door de Azcmagent Reference te raadplegen.

Notitie

Het Windows PowerShell-script ondersteunt alleen uitvoering vanuit een 64-bits versie van Windows PowerShell.

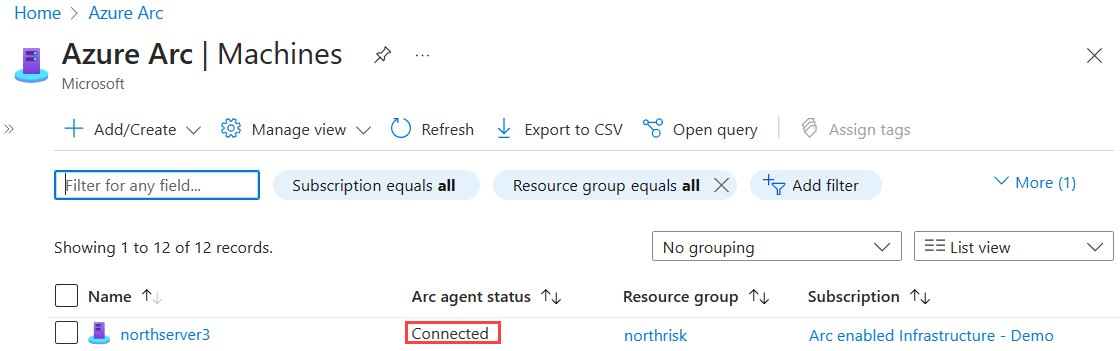

Nadat u de agent hebt geïnstalleerd en geconfigureerd om verbinding te maken met servers met Azure Arc, gaat u naar Azure Portal om te controleren of de server verbinding heeft gemaakt. Bekijk uw computers in Azure Portal.

Volgende stappen

- Raadpleeg de plannings- en implementatiehandleiding voor het plannen van de implementatie van servers met Azure Arc op elke schaal en implementeer gecentraliseerd beheer en bewaking.

- Meer informatie over het oplossen van verbindingsproblemen met agents.

- Meer informatie over het beheren van uw machines met behulp van Azure Policy voor zaken zoals vm-gastconfiguratie, het controleren of machines rapporteren aan de verwachte Log Analytics-werkruimte, bewaking met VM-inzichten en meer.