Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

In dit artikel leest u hoe u MCP-servers (Remote Model Context Protocol ) op Azure Functions kunt hosten. U leert ook hoe u ingebouwde verificatie gebruikt om autorisatie van servereindpunten te configureren en uw AI-hulpprogramma's beter te beveiligen.

Er zijn twee manieren om een externe MCP-server te hosten in Azure Functions:

| MCP-serveroptie | Description | Geschikt voor... |

|---|---|---|

| MCP-extensieserver | Maakt gebruik van de McP-extensie van Azure Functions om aangepaste MCP-servers te maken, waarbij u met de extensietrigger uw hulpprogramma-eindpunten kunt definiëren. Deze servers worden ondersteund in alle Functions-talen en worden ontwikkeld, geïmplementeerd en beheerd als elke andere functie-app. | Wanneer u al bekend bent met Functions en het bijbehorende programmeermodel op basis van bindingen. |

| Zelfgehoste server | Functions kunnen een MCP-serverproject hosten dat is gemaakt met behulp van de standaard MCP SDK's. | Wanneer u uw server al hebt gebouwd met behulp van de officiële MCP-SDK's en op zoek bent naar gebeurtenisgestuurde, serverloze en schaalbare hosting in Azure. |

Opmerking

De mogelijkheid om MCP-servers te hosten die u maakt met behulp van officiële MCP SDK's, is momenteel in preview.

Deze tutorial behandelt beide MCP-serveropties die door Functions worden ondersteund. Selecteer het tabblad dat het beste past bij uw scenario.

In deze zelfstudie gebruikt u Visual Studio Code voor het volgende:

- Maak een MCP-serverproject met behulp van de MCP-extensie.

- Voer uw MCP-server lokaal uit en controleer deze.

- Een functie-app maken in Azure.

- Implementeer uw MCP-serverproject.

- Ingebouwde verificatie inschakelen.

Belangrijk

Dit artikel ondersteunt momenteel alleen C#, Python en TypeScript. Als u de quickstart wilt voltooien, selecteert u een van deze ondersteunde talen bovenaan het artikel.

Dit artikel ondersteunt versie 4 van het Node.js programmeermodel voor Azure Functions.

Dit artikel ondersteunt versie 2 van het Python-programmeermodel voor Azure Functions.

Vereiste voorwaarden

Visual Studio Code met deze extensies:

Azure Functions-extensie. Voor deze extensie is Azure Functions Core Tools vereist en wordt geprobeerd deze te installeren wanneer deze niet beschikbaar is.

Azure CLI. U kunt ook Azure CLI-opdrachten uitvoeren in Azure Cloud Shell.

Een Azure-account met een actief abonnement. Gratis een account maken

Uw MCP-serverproject maken

Gebruik Visual Studio Code om lokaal een MCP-serverproject te maken in uw voorkeurstaal.

Druk in Visual Studio Code op F1 om het opdrachtenpalet te openen. Zoek en voer de opdracht

Azure Functions: Create New Project...uit.Kies de maplocatie voor uw projectwerkruimte en kies Selecteren. U moet een nieuwe map maken of een lege map voor de projectwerkruimte kiezen. Kies geen projectmap die al deel uitmaakt van een werkruimte.

Geef de volgende informatie op bij de prompts:

Snel Selectie Een projecttype selecteren Kies C#.Een .NET-runtime selecteren Kies .NET 8.0 LTS.Selecteer een sjabloon voor de eerste functie van uw project Kies MCP Tool trigger.Geef een functienaam op Typ McpTrigger.Geef een naamruimte op Typ My.Functions.Autorisatieniveau Kies FUNCTION, waarvoor toegangssleutel is vereist bij het maken van verbinding met de externe MCP-server.Selecteer hoe u uw project wilt openen Kies Open in current window.

Geef de volgende informatie op bij de prompts:

Snel Selectie Een projecttype selecteren Kies TypeScript.Selecteer een sjabloon voor de eerste functie van uw project Kies MCP Tool trigger.Geef een functienaam op Typ mcpToolTrigger.Autorisatieniveau Kies FUNCTION, waarvoor toegangssleutel is vereist bij het maken van verbinding met de externe MCP-server.Selecteer hoe u uw project wilt openen Kies Open in current window.

Geef de volgende informatie op bij de prompts:

Snel Selectie Een projecttype selecteren Kies Python.Een Python-interpreter selecteren om een virtuele omgeving te maken Kies de gewenste Python-interpreter. Als er geen optie wordt weergegeven, typt u het volledige pad naar uw binaire Python-bestand. Selecteer een sjabloon voor de eerste functie van uw project Kies MCP Tool trigger.Naam van de functie die u wilt maken Voer mcp_triggerin.Autorisatieniveau Kies FUNCTION, waarvoor toegangssleutel is vereist bij het maken van verbinding met de externe MCP-server.Selecteer hoe u uw project wilt openen Kies Open in current window.

Met deze informatie genereert Visual Studio Code een codeproject voor een MCP-servertrigger. U kunt de lokale projectbestanden weergeven in de Explorer.

De MCP-server lokaal starten

Functie-apps hebben een opslagonderdeel nodig om uit te voeren. Voordat u de server start, start u de lokale opslagemulator:

Controleer in local.setting.json of u beschikt over

"AzureWebJobsStorage": "UseDevelopmentStorage=true".Druk in Visual Studio Code op F1 om het opdrachtenpalet te openen. Zoek en selecteer

Azurite: Startin het opdrachtenpalet.Controleer de onderste balk en controleer of De emulatieservices van Azurite worden uitgevoerd. Zo ja, dan kunt u de server nu lokaal uitvoeren.

Druk op F5 om lokaal te starten.

Functie-apps hebben een opslagonderdeel nodig om uit te voeren. Voordat u de server start, start u de lokale opslagemulator:

Controleer in local.setting.json of u over

"AzureWebJobsStorage": "UseDevelopmentStorage=true"beschikt.Druk in Visual Studio Code op F1 om het opdrachtenpalet te openen. Zoek en selecteer

Azurite: Startin het opdrachtenpalet.Controleer de onderste balk en controleer of De emulatieservices van Azurite worden uitgevoerd. Zo ja, dan kunt u de server nu lokaal uitvoeren.

Druk op F5 om lokaal te starten.

Functie-apps hebben een opslagonderdeel nodig om uit te voeren. Voordat u de server start, start u de lokale opslagemulator:

Controleer in local.setting.json of u over

"AzureWebJobsStorage": "UseDevelopmentStorage=true"beschikt.Druk in Visual Studio Code op F1 om het opdrachtenpalet te openen. Zoek en selecteer

Azurite: Startin het opdrachtenpalet.Controleer de onderste balk en controleer of De emulatieservices van Azurite worden uitgevoerd. Zo ja, dan kunt u de server nu lokaal uitvoeren.

Druk op F5 om lokaal te starten.

De server testen

Zoek de

.vscodemap en openmcp.json. De editor moet de verbindingsgegevens van de server toevoegen.Start de server door de knop Start boven de servernaam te selecteren.

Wanneer u verbinding maakt met de server, ziet u het aantal hulpprogramma's dat beschikbaar is boven de servernaam.

Open Visual Studio Code Copilot-chat in de agentmodus en stel vervolgens een vraag. Bijvoorbeeld 'Begroeting met #your-local-server-name'. Deze vraag zorgt ervoor dat Copilot de server gebruikt om de vraag te beantwoorden.

Wanneer Copilot vraagt om een hulpprogramma uit te voeren vanaf de lokale MCP-server, selecteert u Toestaan.

Verbreek de verbinding met de server wanneer u klaar bent met testen door Stop te selecteren en

Cntrl+Cde server niet meer lokaal uit te voeren.

Aanbeveling

Selecteer in het Copilot-chatvenster het pictogram van het hulpprogramma onderaan om de lijst met servers en hulpprogramma's weer te geven die beschikbaar zijn voor de chat. Zorg ervoor dat de lokale MCP-server wordt gecontroleerd tijdens het testen.

Externe MCP-serverautorisatie

Er zijn twee manieren om onbevoegd gebruik van uw externe MCP-servereindpunten te verminderen of te voorkomen:

| Methode | Description |

|---|---|

| Ingebouwde serverauthenticatie (voorvertoning) | Functies bevatten ingebouwde App Service-verificatie en -autorisatie waarmee de OAuth-vereisten van het MCP-autorisatiespecificatieprotocol worden geïmplementeerd. Clients die toegang proberen te krijgen tot de server, worden omgeleid naar een geconfigureerde id-provider, zoals Microsoft Entra-id, voor verificatie voordat verbinding kan worden gemaakt. Deze methode biedt het hoogste beveiligingsniveau voor uw hulpprogramma-eindpunten. |

| Verificatie op basis van sleutels | Functions implementeert standaard een toegangssleutelvereiste, zodat clients die MCP-serverhulpprogramma's proberen te gebruiken, een gedeelde geheime sleutelwaarde in de aanvraagheader moeten presenteren. Hoewel u niet hetzelfde beveiligingsniveau als OAuth-verificatie biedt, maken toegangssleutels het moeilijker om toegang te krijgen tot openbare hulpprogramma's. Gebruik een Anonymous toegangsniveau om toegangssleutels op uw server uit te schakelen wanneer u verificatie op basis van OAuth gebruikt. |

Opmerking

Deze zelfstudie bevat gedetailleerde configuratie-instructies voor de ingebouwde functie voor serverautorisatie en verificatie, ook wel App Service-verificatie genoemd in andere artikelen. U vindt een overzicht van de functie en enkele gebruiksrichtlijnen in het artikel Ingebouwde serverautorisatie (preview) configureren .

Verificatie op basis van sleutels uitschakelen

De ingebouwde functie voor serverautorisatie is een onderdeel dat losstaat van Azure Functions. Wanneer u serververificatie gebruikt, kunt u het beste eerst verificatie op basis van sleutels uitschakelen door anonieme toegang toe te staan.

Als u verificatie op basis van een host in uw MCP-server wilt uitschakelen, stelt u deze in system.webhookAuthorizationLevelAnonymous het host.json bestand in:

{

"version": "2.0",

"extensions": {

"mcp": {

...

"system": {

"webhookAuthorizationLevel": "Anonymous"

}

}

}

}

De functie-app maken in Azure

Maak een functie-app in het Flex Consumption-abonnement in Azure die als host fungeert voor uw MCP-server.

Selecteer een resource maken in azure Portal in het menu of op de startpagina.

Selecteer Aan de slag en vervolgens Maken onder Functie-app.

Kies onder Selecteer een hostingoptie

Op de pagina Basics gebruikt u de instellingen voor de functie-app zoals in de volgende tabel wordt vermeld:

Configuratie Voorgestelde waarde Description Subscription Uw abonnement Het abonnement waarin u uw nieuwe functie-app maakt. Resourcegroep myResourceGroup Naam voor de nieuwe resourcegroep waarin u uw functie-app maakt. Naam van functie-app Wereldwijd unieke naam Naam waarmee uw nieuwe functie-app wordt aangeduid. Geldige tekens zijn a-z(niet hoofdlettergevoelig),0-9en-.Region Voorkeursregio Selecteer een regio in de buurt of in de buurt van andere services waartoe uw functies toegang hebben. Niet-ondersteunde regio's worden niet weergegeven. Zie Momenteel ondersteunde regio's weergeven voor meer informatie. Runtime-stack Voorkeurstaal Kies een van de ondersteunde taalruntimestacks. In de portal bewerken met Visual Studio Code voor het web is momenteel alleen beschikbaar voor Node.js-, PowerShell- en Python-apps. C#-klassebibliotheek en Java-functies moeten lokaal worden ontwikkeld. Versie Taalversie Kies een ondersteunde versie van uw taalruntimestack. Instantiegrootte Verstek Bepaalt de hoeveelheid instantiegeheugen die is toegewezen voor elk exemplaar van uw app. Zie Exemplaargrootten voor meer informatie. Accepteer op de pagina Opslag het standaardgedrag van het maken van een nieuw standaardhostopslagaccount of kies ervoor om een bestaand opslagaccount te gebruiken.

Controleer op de pagina Bewaking dat Application Insights inschakelen is geselecteerd. Accepteer de standaardinstelling om een nieuw Application Insights-exemplaar te maken of kies er anders voor om een bestaand exemplaar te gebruiken. Wanneer u een Application Insights-exemplaar maakt, wordt u ook gevraagd om een Log Analytics-werkruimte te selecteren.

Wijzig op de pagina Verificatie het verificatietype in Beheerde identiteit voor alle resources. Met deze optie wordt ook een door de gebruiker toegewezen beheerde identiteit gemaakt die uw app gebruikt voor toegang tot deze Azure-resources met behulp van Microsoft Entra ID-verificatie. Beheerde identiteiten met Microsoft Entra ID biedt het hoogste beveiligingsniveau voor het maken van verbinding met Azure-resources.

Accepteer de standaardopties op de resterende tabbladen en selecteer Vervolgens Beoordelen en maken om de app-configuratie te controleren die u hebt gekozen.

Wanneer u tevreden bent, selecteert u Maken om de functie-app en gerelateerde resources in te richten en te implementeren.

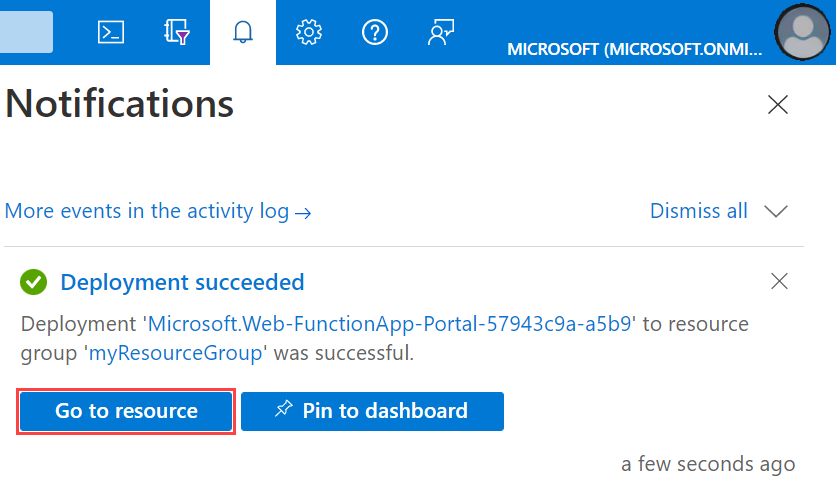

Selecteer het Meldingspictogram in de rechterbovenhoek van de portal en let op het bericht Implementatie voltooid.

Selecteer Ga naar de resource om uw nieuwe functie-applicatie te bekijken. U kunt ook Vastzetten op startpagina selecteren. Vastpinnen maakt het gemakkelijker om terug te keren naar deze functie-app-bron vanuit uw dashboard.

Het MCP-serverproject implementeren

Belangrijk

Bij het implementeren op een bestaande functie-app wordt de inhoud van die app altijd overschreven in Azure.

Voer in het opdrachtenpalet Azure Functions in en selecteer vervolgens Azure Functions: Implementeren in functie-app.

Selecteer de functie-app die u zojuist hebt gemaakt. Wanneer u wordt gevraagd om eerdere implementaties te overschrijven, selecteert u Implementeren om uw functiecode te implementeren in de nieuwe functie-app-resource.

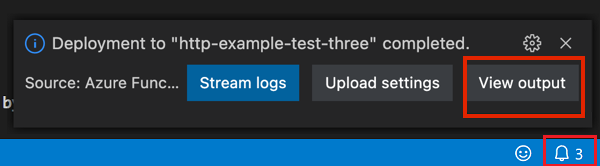

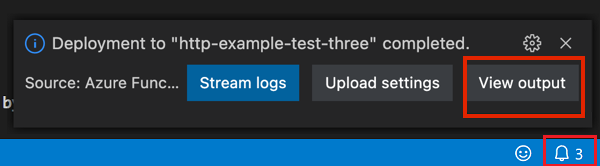

Wanneer de implementatie is voltooid, selecteert u Uitvoer weergeven om de resultaten van het maken en implementeren weer te geven, inclusief de Azure-resources die u hebt gemaakt. Als u de melding mist, selecteert u het belpictogram in de rechterbenedenhoek om deze opnieuw te zien.

Voor Python-apps moet u ook deze app-instelling toevoegen:

PYTHONPATH=/home/site/wwwroot/.python_packages/lib/site-packages.

U kunt nu het serverproject implementeren:

Belangrijk

Bij het implementeren op een bestaande functie-app wordt de inhoud van die app altijd overschreven in Azure.

Voer in het opdrachtenpalet Azure Functions in en selecteer vervolgens Azure Functions: Implementeren in functie-app.

Selecteer de functie-app die u zojuist hebt gemaakt. Wanneer u wordt gevraagd om eerdere implementaties te overschrijven, selecteert u Implementeren om uw functiecode te implementeren in de nieuwe functie-app-resource.

Wanneer de implementatie is voltooid, selecteert u Uitvoer weergeven om de resultaten van het maken en implementeren weer te geven, inclusief de Azure-resources die u hebt gemaakt. Als u de melding mist, selecteert u het belpictogram in de rechterbenedenhoek om deze opnieuw te zien.

Wanneer de implementatie is voltooid, ziet u een melding in Visual Studio Code over het maken van verbinding met de server. Selecteer de knop Verbinding maken om de serververbindingsgegevens in te stellen in mcp.jsonde editor.

Ingebouwde serverautorisatie en -verificatie inschakelen

De volgende instructie laat zien hoe u de ingebouwde autorisatie- en verificatiefunctie in de server-app inschakelt en Microsoft Entra-id configureert als id-provider. Wanneer u klaar bent, test u door verbinding te maken met de server in Visual Studio Code en te zien dat u wordt gevraagd om te verifiëren voordat u verbinding maakt.

Verificatie configureren in server-app

Open de server-app in Azure Portal en selecteer Instellingenverificatie> in het linkermenu.

Selecteer Id-provider toevoegen>Microsoft als de id-provider.

Als u een tenant voor uw toepassing en de gebruikers wilt kiezen, selecteert u Workforce-configuratie (huidige tenant).

Gebruik de volgende instellingen onder App-registratie :

Configuratie Selectie App-registratietype Nieuwe app-registratie maken Naam Voer een beschrijvende naam in voor uw app Verlooptijd van clientgeheim Aanbevolen: 180 dagen Ondersteunde accounttypen Huidige tenant - Één tenant Selecteer onder Aanvullende controles: selecteer voor clienttoepassingsvereisteaanvragen toestaan uit specifieke clienttoepassingen, selecteer het potloodpictogram, voeg de Client-id

aebc6443-996d-45c2-90f0-388ff96faa56van Visual Studio Code toe en selecteer OK. Laat de andere secties staan zoals ze zijn.Gebruik onder App Service-verificatie-instellingen de volgende instellingen:

Configuratie Selectie Toegang beperken Verificatie vereisen Niet-geverifieerde aanvragen HTTP 401 Niet geautoriseerd: aanbevolen voor API's Tokenopslag Vink het selectievakje aan, waarmee vernieuwing van token is toegestaan Selecteer Toevoegen. Nadat de instellingen zijn doorgegeven, ziet u het volgende resultaat:

Visual Studio Code vooraf verifiëren als client

Selecteer de naam van de Entra-app naast Microsoft. Met deze actie gaat u naar het overzicht van de Entra-app-resource.

Zoek in het linkermenu Beheren -> Een API beschikbaar maken.

Selecteer onder Geautoriseerde clienttoepassingende optie +Een clienttoepassing toevoegen.

Voer de client-id van Visual Studio Code in:

aebc6443-996d-45c2-90f0-388ff96faa56.Selecteer het vak vóór het bereik dat er als volgt uitziet:

api://abcd123-efg456-hijk-7890123/user_impersonation.Selecteer Toepassing toevoegen.

Beveiligde resourcemetagegevens configureren (preview)

Zoek in de Een API beschikbaar maken weergave, de sectie Scopes, en kopieer de scope waarmee beheerders en gebruikers instemming kunnen geven voor de Entra-app. Deze waarde lijkt op

api://abcd123-efg456-hijk-7890123/user_impersonation.Voer dezelfde opdracht uit als eerder om de instelling

WEBSITE_AUTH_PRM_DEFAULT_WITH_SCOPEStoe te voegen:az functionapp config appsettings set --name <function-app-name> --resource-group <resource-group-name> --settings "WEBSITE_AUTH_PRM_DEFAULT_WITH_SCOPES=<scope>"Zoek ook in de weergave Een API blootstellen bovenaan naar de URI van de toepassings-id (ziet er als volgt

api://abcd123-efg456-hijk-7890123uit) en sla deze URI op voor een latere stap.

Verbinding maken met server

Openen mcp.json in de .vscode map.

Wanneer u Verbinding maken selecteert in het pop-upvenster na de implementatie, vult Visual Studio Code het bestand in met serververbindingsgegevens.

Als u deze stap mist, kunt u ook uitvoer (Ctrl/Cmd+Shift+U) openen om de inlineverbindingsknop aan het einde van de implementatielogboeken te vinden.

U kunt ook handmatig verbindingsgegevens toevoegen:

Haal het serverdomein op door de volgende opdracht uit te voeren:

az functionapp show --name <FUNCTION_APP_NAME> --resource-group <RESOURCE_GROUP_NAME> --query "defaultHostName" --output tsvOpen in Visual Studio Code het opdrachtenpalet, zoek en voer de OPDRACHT MCP: Server toevoegen... uit en volg deze aanwijzingen:

Snel Suggestie Type van de server die moet worden toegevoegd HTTP URL van uw MCP-server https://<FUNCTION_APP_NAME>.azurewebsites.azurewebsites.net/runtime/webhooks/mcpservernaam remote-mcp-server Waar de server moet worden geïnstalleerd Workspace Visual Studio Code opent het

mcp.jsoninstellingsbestand voor u.

Volg de instructies in de volgende sectie om verbinding te maken met de server, afhankelijk van hoe u de verificatie hebt geconfigureerd.

Met ingebouwde verificatie en autorisatie

Start de externe server door de knop Start boven de servernaam te selecteren.

Wanneer u wordt gevraagd om verificatie met Microsoft, selecteert u Toestaan en meldt u zich vervolgens aan met uw e-mailadres (de e-mail die wordt gebruikt om u aan te melden bij Azure Portal).

Wanneer u verbinding maakt met de server, ziet u het aantal hulpprogramma's dat beschikbaar is boven de servernaam.

Open Visual Studio Code Copilot-chat in de agentmodus en stel vervolgens een vraag. Bijvoorbeeld:

Greet with #your-remote-mcp-server-name.Stop de server wanneer u klaar bent met testen.

Zie het serverautorisatieprotocol voor meer informatie over wat er gebeurt wanneer Visual Studio Code verbinding probeert te maken met de externe MCP-server.

Met toegangssleutel

Als u ingebouwde verificatie en autorisatie niet inschakelt en in plaats daarvan verbinding wilt maken met uw MCP-server met behulp van een toegangssleutel, moet de mcp.json functie toegangssleutel bevatten in de aanvraagheaders van een serverregistratie.

Visual Studio vult automatisch de toegangssleutel in wanneer u de server start.

Het mcp.json bestand moet eruitzien als in het volgende voorbeeld:

{

"servers": {

"remote-mcp-server": {

"type": "http",

"url": "https://${input:functionapp-domain}/runtime/webhooks/mcp",

"headers": {

"x-functions-key": "${input:functions-key}"

}

}

},

"inputs": [

{

"type": "promptString",

"id": "functions-key",

"description": "Functions App Key",

"password": true

},

{

"type": "promptString",

"id": "functionapp-domain",

"description": "The domain of the function app.",

"password": false

}

]

}

Als u de toegangssleutel zelf wilt vinden, gaat u naar de functie-app in Azure Portal. Zoek in het linkermenu Functies -> App-sleutels. Zoek in de sectie Systeemsleutels de naam mcp_extension.

Aanbeveling

Als u verbindingslogboeken wilt zien, gaat u naar de servernaam en selecteert u Meer>uitvoer weergeven. Voor meer informatie over de interactie tussen de client (Visual Studio Code) en de externe MCP-server, selecteert u het tandwielpictogram en kiest u Trace.

Azure AI Foundry-agent configureren om uw hulpprogramma's te gebruiken

U kunt een agent in Azure AI Foundry configureren om hulpprogramma's te gebruiken die worden weergegeven door MCP-servers die worden gehost in Azure Functions.

Zoek in de Foundry-portal de agent die u wilt configureren met MCP-servers die worden gehost op Functions.

Selecteer onder Extra de knop Toevoegen en selecteer vervolgens + Een nieuw hulpprogramma toevoegen.

Selecteer het tabblad Aangepast en selecteer vervolgens ModelContext Protocol (MCP) en de knop Maken .

Vul de volgende informatie in:

- Naam: naam van de server

- Extern MCP Server-eindpunt:

- MCP-extensieserver:

https://<server domain>/runtime/webhooks/mcp - Zelfgehoste server:

https://<server domain>/mcp

- MCP-extensieserver:

- Verificatie: Kies 'Microsoft Entra'

- Type: Kies 'Project Managed Identity'

- Doelgroep: dit is de URI van de Entra-app-id van beveiligde resourcemetagegevens configureren

Voorbeeld:

Selecteer Maak verbinding met.

Test door een vraag te stellen die kan worden beantwoord met behulp van een serverhulpprogramma in het chatvenster.

Serverautorisatieprotocol

In de uitvoer van foutopsporing van Visual Studio Code ziet u een reeks aanvragen en antwoorden als de MCP-client en -server communiceren. Wanneer u de ingebouwde MCP-serverautorisatie gebruikt, ziet u de volgende reeks gebeurtenissen:

- De editor verzendt een initialisatieaanvraag naar de MCP-server.

- De MCP-server reageert met een fout die aangeeft dat autorisatie is vereist. Het antwoord bevat een aanwijzer naar de metagegevens van de beveiligde resource (PRM) voor de toepassing. De ingebouwde autorisatiefunctie genereert de PRM voor de server-app.

- De editor haalt de PRM op en gebruikt deze om de autorisatieserver te identificeren.

- De editor probeert metagegevens van de autorisatieserver (ASM) te verkrijgen vanaf een bekend eindpunt op de autorisatieserver.

- Microsoft Entra ID biedt geen ondersteuning voor ASM op het bekende eindpunt, dus de editor valt terug op het gebruik van het openID Connect-metagegevenseindpunt om de ASM te verkrijgen. Het probeert dit te detecteren door het bekende eindpunt in te voegen voordat andere padinformatie wordt gebruikt.

- De OpenID Connect-specificaties definiëren de welbekende endpoint als na de padinformatie, en dat is waar Microsoft Entra ID het host. De editor probeert dus opnieuw met die indeling.

- De editor haalt succesvol de ASM op. Vervolgens wordt deze informatie met een eigen client-id gebruikt om een aanmelding uit te voeren. Op dit moment vraagt de editor u om u aan te melden en toestemming te geven voor de toepassing.

- Ervan uitgaande dat u zich hebt aangemeld en toestemming hebt gegeven, voltooit de editor de verificatie. Het herhaalt de intialisatieaanvraag naar de MCP-server, deze keer inclusief een autorisatietoken in de aanvraag. Deze hernieuwde poging is niet zichtbaar op het Debug-uitvoerniveau, maar u kunt deze zien op het Trace-uitvoerniveau.

- De MCP-server valideert het token en reageert met een geslaagd antwoord op de initialisatieaanvraag. De standaard MCP-stroom gaat vanaf dit punt verder, wat uiteindelijk resulteert in de detectie van het MCP-hulpprogramma dat in dit voorbeeld is gedefinieerd.

Probleemoplossingsproces

Als u problemen ondervindt, vraagt u GitHub Copilot om hulp. Hier volgen enkele specifieke ideeën voor het oplossen van problemen:

Geen andere ideeën op dit moment. Vergeet niet om Copilot-chat te vragen over eventuele fouten die optreden.

Volgende stappen

Meer informatie over het registreren van door Azure Functions gehoste MCP-servers in Azure API Center.