Private Link inschakelen voor Kubernetes-bewaking in Azure Monitor

Met Azure Private Link hebt u toegang tot PaaS-resources (Platform as a Service) voor uw virtuele netwerk met behulp van privé-eindpunten. Een Azure Monitor Private Link Scope (AMPLS) verbindt een privé-eindpunt met een set Azure Monitor-resources om de grenzen van uw bewakingsnetwerk te definiëren. In dit artikel wordt beschreven hoe u Container Insights en Managed Prometheus configureert voor het gebruik van private link voor gegevensopname van uw AKS-cluster (Azure Kubernetes Service).

Notitie

- Zie Privé verbinding maken met een gegevensbron voor meer informatie over het configureren van een privékoppeling om query's uit te voeren op gegevens uit uw Azure Monitor-werkruimte met behulp van Grafana.

- Zie Privé-eindpunten gebruiken voor beheerde Prometheus- en Azure Monitor-werkruimte voor meer informatie over het configureren van een private link om query's uit te voeren op gegevens uit uw Azure Monitor-werkruimte met behulp van werkmappen.

Vereisten

- In dit artikel wordt beschreven hoe u uw cluster verbindt met een bestaand Azure Monitor Private Link Scope (AMPLS). Maak een AMPLS volgens de richtlijnen in Uw privékoppeling configureren.

- Azure CLI versie 2.61.0 of hoger.

Beheerde Prometheus (Azure Monitor-werkruimte)

Gegevens voor Beheerde Prometheus worden opgeslagen in een Azure Monitor-werkruimte, dus u moet deze werkruimte toegankelijk maken via een privékoppeling.

DCE's configureren

Privékoppelingen voor gegevensopname voor Beheerde Prometheus worden geconfigureerd op de Eindpunten voor gegevensverzameling (DCE) van de Azure Monitor-werkruimte waarin de gegevens worden opgeslagen. Als u de DCE's wilt identificeren die zijn gekoppeld aan uw Azure Monitor-werkruimte, selecteert u Eindpunten voor gegevensverzameling in uw Azure Monitor-werkruimte in Azure Portal.

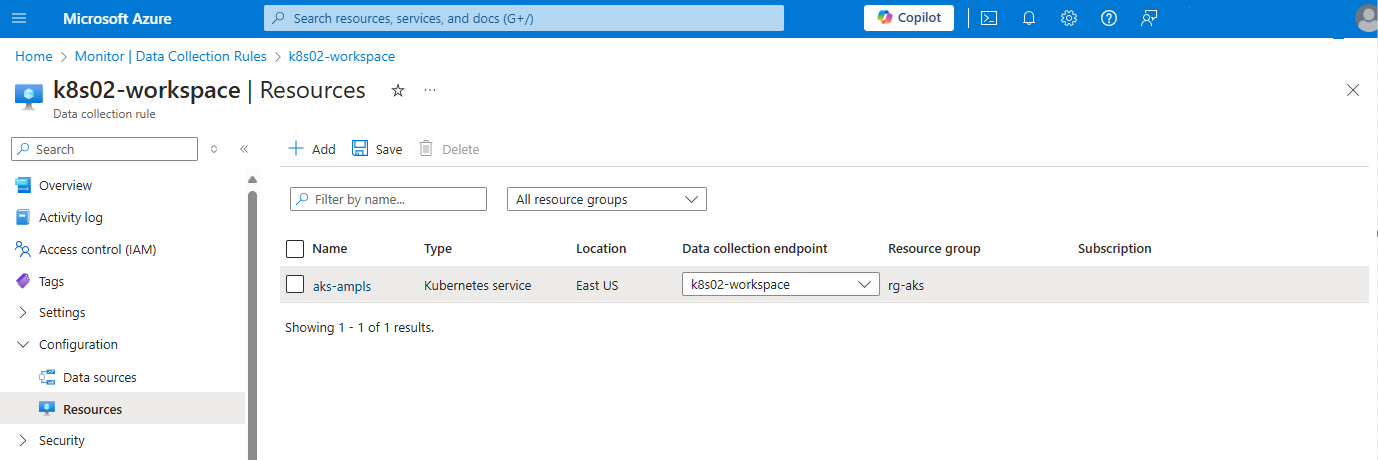

Als uw AKS-cluster zich niet in dezelfde regio bevindt als uw Azure Monitor-werkruimte, moet u een andere DCE maken in dezelfde regio als het AKS-cluster. Open in dit geval de regel voor gegevensverzameling (DCR) die is gemaakt toen u Managed Prometheus hebt ingeschakeld. Deze DCR krijgt de naam MSProm-clusterName-clusterRegion><><. Het cluster wordt weergegeven op de pagina Resources . Selecteer in de vervolgkeuzelijst Eindpunt voor gegevensverzameling de DCE in dezelfde regio als het AKS-cluster.

Opname vanuit een privé-AKS-cluster

Standaard kan een privé-AKS-cluster gegevens verzenden naar Beheerde Prometheus en uw Azure Monitor-werkruimte via het openbare netwerk met behulp van een eindpunt voor openbare gegevensverzameling.

Als u ervoor kiest om een Azure Firewall te gebruiken om het uitgaand verkeer van uw cluster te beperken, kunt u een van de volgende manieren implementeren:

- Open een pad naar het openbare opname-eindpunt. Werk de routeringstabel bij met de volgende twee eindpunten:

*.handler.control.monitor.azure.com*.ingest.monitor.azure.com

- Schakel De Azure Firewall in voor toegang tot het Azure Monitor Private Link-bereik en DCE dat wordt gebruikt voor gegevensopname.

Opname van private link voor externe schrijfbewerking

Gebruik de volgende stappen om extern schrijven in te stellen voor een Kubernetes-cluster via een virtueel privékoppelingsnetwerk en een Azure Monitor Private Link-bereik.

- Maak uw virtuele Azure-netwerk.

- Configureer het on-premises cluster om verbinding te maken met een Azure VNET met behulp van een VPN-gateway of ExpressRoutes met privépeering.

- Maak een Azure Monitor Private Link-bereik.

- Verbind het Bereik van Azure Monitor Private Link met een privé-eindpunt in het virtuele netwerk dat wordt gebruikt door het on-premises cluster. Dit privé-eindpunt wordt gebruikt voor toegang tot uw DCE's.

- Selecteer in uw Azure Monitor-werkruimte in de portal gegevensverzamelingseindpunten in het menu van de Azure Monitor-werkruimte.

- U hebt ten minste één DCE die dezelfde naam heeft als uw werkruimte. Klik op dce om de details ervan te openen.

- Selecteer de pagina Netwerkisolatie voor de DCE.

- Klik op Toevoegen en selecteer uw Azure Monitor Private Link-bereik. Het duurt enkele minuten voordat de instellingen zijn doorgegeven. Zodra dit is voltooid, worden gegevens uit uw privé-AKS-cluster via de privékoppeling opgenomen in uw Azure Monitor-werkruimte.

Container insights (Log Analytics-werkruimte)

Gegevens voor Container Insights worden opgeslagen in een Log Analytics-werkruimte, dus u moet deze werkruimte toegankelijk maken via een privékoppeling.

Notitie

In deze sectie wordt beschreven hoe u private link inschakelt voor Container Insights met behulp van CLI. Zie Containerinzichten inschakelen en noteer de parameters useAzureMonitorPrivateLinkScope en azureMonitorPrivateLinkScopeResourceIdvoor meer informatie over het gebruik van een ARM-sjabloon.

Cluster met beheerde identiteitverificatie

Bestaand AKS-cluster met standaard Log Analytics-werkruimte

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Voorbeeld:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Bestaand AKS-cluster met bestaande Log Analytics-werkruimte

az aks enable-addons --addon monitoring --name <cluster-name> --resource-group <cluster-resource-group-name> --workspace-resource-id <workspace-resource-id> --ampls-resource-id "<azure-monitor-private-link-scope-resource-id>"

Voorbeeld:

az aks enable-addons --addon monitoring --name "my-cluster" --resource-group "my-resource-group" --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Nieuw AKS-cluster

az aks create --resource-group rgName --name clusterName --enable-addons monitoring --workspace-resource-id "workspaceResourceId" --ampls-resource-id "azure-monitor-private-link-scope-resource-id"

Voorbeeld:

az aks create --resource-group "my-resource-group" --name "my-cluster" --enable-addons monitoring --workspace-resource-id "/subscriptions/my-subscription/resourceGroups/my-resource-group/providers/Microsoft.OperationalInsights/workspaces/my-workspace" --ampls-resource-id "/subscriptions/my-subscription /resourceGroups/ my-resource-group/providers/microsoft.insights/privatelinkscopes/my-ampls-resource"

Cluster met verouderde verificatie

Gebruik de volgende procedures om netwerkisolatie in te schakelen door uw cluster te verbinden met de Log Analytics-werkruimte met behulp van Azure Private Link als uw cluster geen beheerde identiteitsverificatie gebruikt. Hiervoor is een privé-AKS-cluster vereist.

Maak een privé-AKS-cluster volgens de richtlijnen in Een privé-Azure Kubernetes Service-cluster maken.

Schakel openbare opname uit in uw Log Analytics-werkruimte.

Gebruik de volgende opdracht om openbare opname in een bestaande werkruimte uit te schakelen.

az monitor log-analytics workspace update --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledGebruik de volgende opdracht om een nieuwe werkruimte te maken waarvoor openbare opname is uitgeschakeld.

az monitor log-analytics workspace create --resource-group <azureLogAnalyticsWorkspaceResourceGroup> --workspace-name <azureLogAnalyticsWorkspaceName> --ingestion-access DisabledConfigureer een privékoppeling door de instructies te volgen bij Uw privékoppeling configureren. Stel opnametoegang in op openbaar en stel deze vervolgens in op privé nadat het privé-eindpunt is gemaakt, maar voordat bewaking is ingeschakeld. De private link-resourceregio moet hetzelfde zijn als de AKS-clusterregio.

Schakel bewaking in voor het AKS-cluster.

az aks enable-addons -a monitoring --resource-group <AKSClusterResourceGorup> --name <AKSClusterName> --workspace-resource-id <workspace-resource-id> --enable-msi-auth-for-monitoring false

Volgende stappen

- Als u problemen ondervindt tijdens het onboarden van de oplossing, raadpleegt u de gids voor probleemoplossing.

- Als bewaking is ingeschakeld voor het verzamelen van status- en resourcegebruik van uw AKS-cluster en workloads die hierop worden uitgevoerd, leert u hoe u Container Insights gebruikt .