Privé-eindpunten gebruiken voor beheerde Prometheus- en Azure Monitor-werkruimten

Gebruik privé-eindpunten voor Managed Prometheus en uw Azure Monitor-werkruimte, zodat clients in een virtueel netwerk (VNet) veilig gegevens kunnen opvragen via een Private Link. Het privé-eindpunt gebruikt een afzonderlijk IP-adres binnen de VNet-adresruimte van uw Azure Monitor-werkruimteresource. Netwerkverkeer tussen de clients op het VNet en de werkruimteresource doorkruist het VNet en een privékoppeling in het Backbone-netwerk van Microsoft, waardoor blootstelling van het openbare internet wordt geëlimineerd.

Notitie

Als u Azure Managed Grafana gebruikt om een query uit te voeren op uw gegevens, configureert u een beheerd privé-eindpunt om ervoor te zorgen dat de query's van Managed Grafana in uw Azure Monitor-werkruimte gebruikmaken van het Microsoft-backbone-netwerk zonder internet te gebruiken.

Met behulp van privé-eindpunten voor uw werkruimte kunt u het volgende doen:

- Beveilig uw werkruimte door de netwerkinstelling voor openbare toegang te configureren om alle verbindingen op het eindpunt van de openbare query voor de werkruimte te blokkeren.

- Verhoog de beveiliging voor het VNet door exfiltratie van gegevens uit het VNet te blokkeren.

- Maak veilig verbinding met werkruimten vanuit on-premises netwerken die verbinding maken met het VNet met behulp van VPN of ExpressRoutes met privé-peering.

Conceptueel overzicht

Een privé-eindpunt is een speciale netwerkinterface voor een Azure-service in uw Virtual Network (VNet). Wanneer u een privé-eindpunt voor uw werkruimte maakt, biedt dit beveiligde connectiviteit tussen clients in uw VNet en uw werkruimte. Aan het privé-eindpunt wordt een IP-adres toegewezen uit het IP-adresbereik van uw VNet. De verbinding tussen het privé-eindpunt en de werkruimte maakt gebruik van een beveiligde privékoppeling.

Toepassingen in het VNet kunnen naadloos verbinding maken met de werkruimte via het privé-eindpunt , met behulp van dezelfde verbindingsreeksen en autorisatiemechanismen die ze anders zouden gebruiken.

Privé-eindpunten kunnen worden gemaakt in subnetten die gebruikmaken van service-eindpunten. Clients in het subnet kunnen vervolgens verbinding maken met een werkruimte met behulp van een privé-eindpunt, terwijl ze service-eindpunten gebruiken om toegang te krijgen tot andere services.

Wanneer u een privé-eindpunt maakt voor een werkruimte in uw VNet, wordt er een toestemmingsaanvraag verzonden voor goedkeuring naar de eigenaar van het werkruimteaccount. Als de gebruiker die het privé-eindpunt wil maken ook eigenaar van de werkruimte is, wordt deze toestemmingsaanvraag automatisch goedgekeurd.

Eigenaren van Azure Monitor-werkruimten kunnen toestemmingsaanvragen en de privé-eindpunten beheren via het tabblad Privétoegang op de pagina Netwerken voor de werkruimte in de Azure Portal.

Tip

Als u de toegang tot uw werkruimte alleen via het privé-eindpunt wilt beperken, selecteert u Openbare toegang uitschakelen en privétoegang gebruiken op het tabblad Openbare toegang op de pagina Netwerken voor de werkruimte in de Azure Portal.

Een privé-eindpunt maken

Als u een privé-eindpunt wilt maken met behulp van de Azure Portal, PowerShell of de Azure CLI, raadpleegt u de volgende artikelen. In de artikelen wordt een Azure-web-app als doelservice weergegeven, maar de stappen voor het maken van een privékoppeling zijn hetzelfde voor een Azure Monitor-werkruimte.

Wanneer u een privé-eindpunt maakt, selecteert u het resourcetypeMicrosoft.Monitor/accounts en geeft u de Azure Monitor-werkruimte op waarmee deze verbinding maakt. Selecteer prometheusMetrics als de doelsubresource.

Verbinding maken met een privé-eindpunt

Clients op een VNet die het privé-eindpunt gebruiken, moeten hetzelfde query-eindpunt gebruiken voor de Azure Monitor-werkruimte als clients die verbinding maken met het openbare eindpunt. We vertrouwen op DNS-omzetting om de verbindingen van het VNet automatisch via een privékoppeling naar de werkruimte te routeren.

Standaard maken we een privé-DNS-zone die is gekoppeld aan het VNet met de benodigde updates voor de privé-eindpunten. Als u echter uw eigen DNS-server gebruikt, moet u mogelijk aanvullende wijzigingen aanbrengen in uw DNS-configuratie. In de sectie over DNS-wijzigingen hieronder worden de updates beschreven die vereist zijn voor privé-eindpunten.

DNS-wijzigingen voor privé-eindpunten

Notitie

Zie DNS-configuratie van Azure-privé-eindpunten voor meer informatie over het configureren van uw DNS-instellingen voor privé-eindpunten.

Wanneer u een privé-eindpunt maakt, wordt de DNS CNAME-resourcerecord voor de werkruimte bijgewerkt naar een alias in een subdomein met het voorvoegsel privatelink. Standaard maken we ook een privé-DNS-zone, die overeenkomt met het privatelink subdomein, met de DNS A-resourcerecords voor de privé-eindpunten.

Wanneer u de URL van het queryeindpunt van buiten het VNet met het privé-eindpunt oplost, wordt deze omgezet in het openbare eindpunt van de werkruimte. Wanneer het is opgelost vanuit het VNet dat als host fungeert voor het privé-eindpunt, wordt de URL van het queryeindpunt omgezet in het IP-adres van het privé-eindpunt.

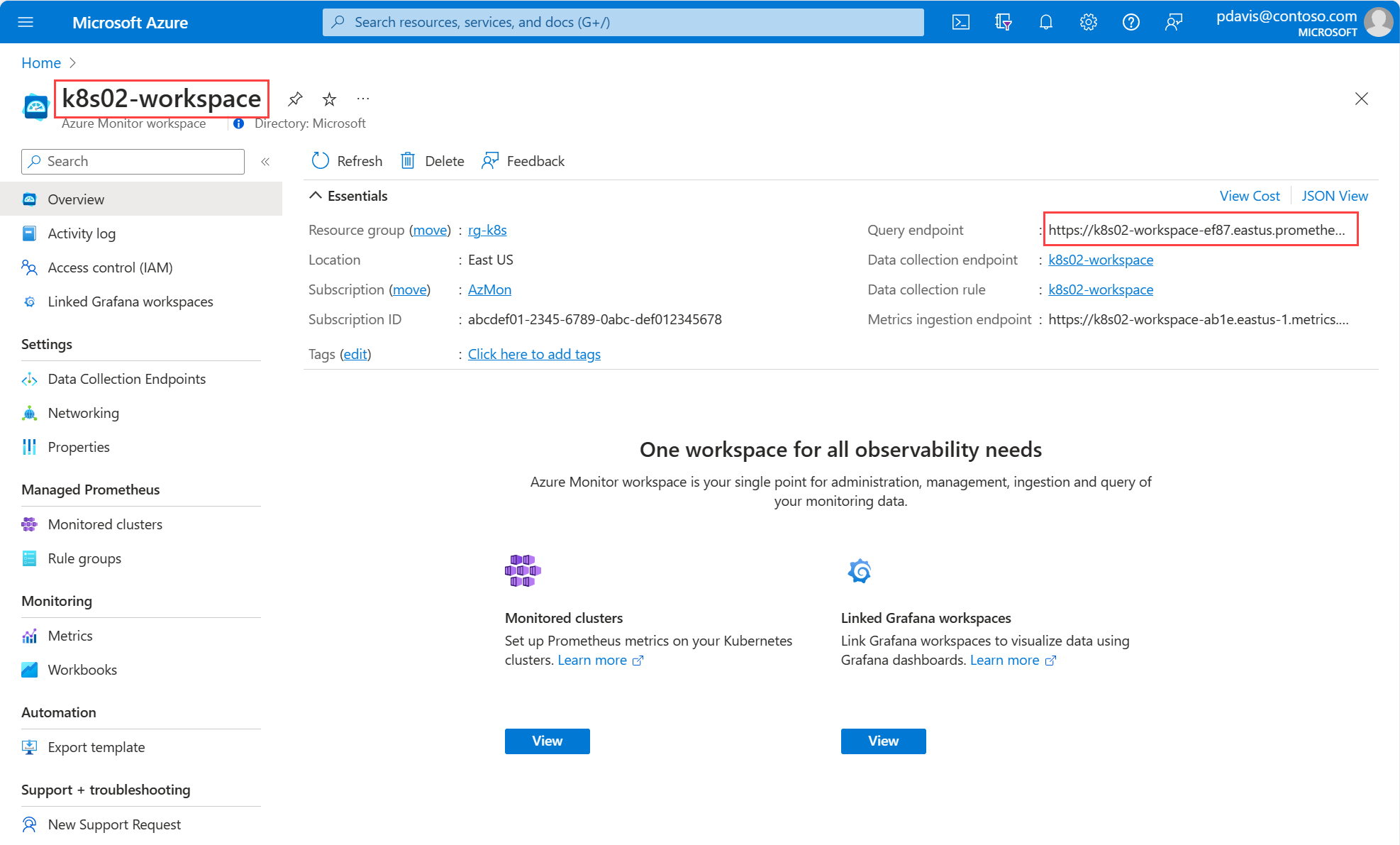

In het onderstaande voorbeeld gebruiken k8s02-workspace we de locatie in de regio VS - oost. De resourcenaam is niet gegarandeerd uniek. Hiervoor moeten we enkele tekens achter de naam toevoegen om het URL-pad uniek te maken; bijvoorbeeld k8s02-workspace-<key>. Dit unieke query-eindpunt wordt weergegeven op de pagina Overzicht van de Azure Monitor-werkruimte.

De DNS-resourcerecords voor de Azure Monitor-werkruimte wanneer deze worden omgezet van buiten het VNet dat als host fungeert voor het privé-eindpunt, zijn:

| Naam | Type | Waarde |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

CNAME | <Openbaar eindpunt van regionale AMW-service> |

| <Openbaar eindpunt van regionale AMW-service> | A | <Openbaar IP-adres van de REGIONALE SERVICE AMW> |

Zoals eerder vermeld, kunt u de toegang voor clients buiten het VNet weigeren of beheren via het openbare eindpunt met behulp van het tabblad Openbare toegang op de pagina Netwerken van uw werkruimte.

De DNS-resourcerecords voor 'k8s02-workspace', wanneer omgezet door een client in het VNet dat als host fungeert voor het privé-eindpunt, zijn:

| Naam | Type | Waarde |

|---|---|---|

k8s02-workspace-<key>.<region>.prometheus.monitor.azure.com |

CNAME | k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

k8s02-workspace-<key>.privatelink.<region>.prometheus.monitor.azure.com |

A | <IP-adres van privé-eindpunt> |

Deze benadering maakt toegang tot de werkruimte mogelijk met behulp van hetzelfde query-eindpunt voor clients op het VNet dat als host fungeert voor de privé-eindpunten, en voor clients buiten het VNet.

Als u een aangepaste DNS-server in uw netwerk gebruikt, moeten clients de FQDN voor het eindpunt van de werkruimtequery kunnen omzetten in het IP-adres van het privé-eindpunt. U moet uw DNS-server configureren om uw private link-subdomein te delegeren naar de privé-DNS-zone voor het VNet, of configureer de A-records voor met het IP-adres van k8s02-workspace het privé-eindpunt.

Tip

Wanneer u een aangepaste of on-premises DNS-server gebruikt, moet u uw DNS-server configureren om de naam van het werkruimtequery-eindpunt in het privatelink subdomein om te zetten in het IP-adres van het privé-eindpunt. U kunt dit doen door het privatelink subdomein te delegeren naar de privé-DNS-zone van het VNet of door de DNS-zone op uw DNS-server te configureren en de DNS A-records toe te voegen.

De aanbevolen DNS-zonenamen voor privé-eindpunten voor een Azure Monitor-werkruimte zijn:

| Resource | Stel subresource in | Zonenaam |

|---|---|---|

| Azure Monitor-werkruimte | prometheusMetrics | privatelink.<region>.prometheus.monitor.azure.com |

Zie de volgende artikelen voor meer informatie over het configureren van uw eigen DNS-server voor ondersteuning van privé-eindpunten:

Prijzen

Zie prijzen van Azure Private Link voor meer informatie over prijzen.

Bekende problemen

Houd rekening met de volgende bekende problemen met betrekking tot privé-eindpunten voor Een Azure Monitor-werkruimte.

Toegangsbeperkingen voor werkruimtequery's voor clients in VNets met privé-eindpunten

Clients in VNets met bestaande privé-eindpunten ondervinden beperkingen bij het openen van andere Azure Monitor-werkruimten met privé-eindpunten. Stel dat een VNet N1 een privé-eindpunt heeft voor een werkruimte A1. Als werkruimte A2 een privé-eindpunt in een VNet N2 heeft, moeten clients in VNet N1 ook een query uitvoeren op werkruimtegegevens in account A2 met behulp van een privé-eindpunt. Als werkruimte A2 geen privé-eindpunten heeft geconfigureerd, kunnen clients in VNet N1 query's uitvoeren op gegevens uit die werkruimte zonder een privé-eindpunt.

Deze beperking is het gevolg van de DNS-wijzigingen die zijn aangebracht wanneer werkruimte A2 een privé-eindpunt maakt.