NFSv4.1 Kerberos-versleuteling configureren voor Azure NetApp Files

Azure NetApp Files ondersteunt NFS-clientversleuteling in Kerberos-modi (krb5, krb5i en krb5p) met AES-256-versleuteling. In dit artikel worden de vereiste configuraties beschreven voor het gebruik van een NFSv4.1-volume met Kerberos-versleuteling.

Vereisten

De volgende vereisten zijn van toepassing op NFSv4.1-clientversleuteling:

- Active Directory-domein Services (AD DS) of Microsoft Entra Domain Services-verbinding om Kerberos-ticketing te vergemakkelijken

- DNS A/PTR-record maken voor zowel de client als de IP-adressen van de Azure NetApp Files NFS-server

- Een Linux-client: dit artikel bevat richtlijnen voor RHEL- en Ubuntu-clients. Andere clients werken met vergelijkbare configuratiestappen.

- NTP-servertoegang: u kunt een van de veelgebruikte Active Directory-domein Controller -domeincontrollers (AD DC) gebruiken.

- Als u domein- of LDAP-gebruikersverificatie wilt gebruiken, moet u ervoor zorgen dat NFSv4.1-volumes zijn ingeschakeld voor LDAP. Zie ADDS LDAP configureren met uitgebreide groepen.

- Zorg ervoor dat User Principal Names voor gebruikersaccounts niet eindigen met een

$symbool (bijvoorbeeld user$@REALM.COM).

Voor door groepen beheerde serviceaccounts (gMSA) moet u de volgvolging$verwijderen uit de User Principal Name voordat het account kan worden gebruikt met de Azure NetApp Files Kerberos-functie.

Een NFS Kerberos-volume maken

Volg de stappen in Een NFS-volume maken voor Azure NetApp Files om het NFSv4.1-volume te maken.

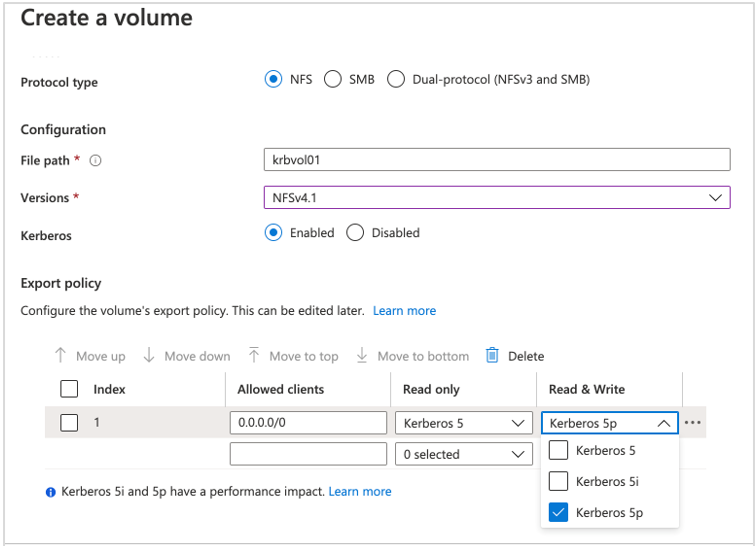

Stel op de pagina Een volume maken de NFS-versie in op NFSv4.1 en stel Kerberos in op Ingeschakeld.

Belangrijk

U kunt de Kerberos-activeringsselectie niet wijzigen nadat het volume is gemaakt.

Selecteer Beleid exporteren om overeen te komen met het gewenste toegangsniveau en de beveiligingsoptie (Kerberos 5, Kerberos 5i of Kerberos 5p) voor het volume.

Zie Prestatie-impact van Kerberos op NFSv4.1 voor prestatie-impact van Kerberos.

U kunt ook de Kerberos-beveiligingsmethoden voor het volume wijzigen door te klikken op Export Policy in het navigatiedeelvenster van Azure NetApp Files.

Klik op Controleren + Maken om het NFSv4.1-volume te maken.

Azure Portal configureren

Volg de instructies in Een Active Directory-verbinding maken.

Kerberos vereist dat u ten minste één computeraccount maakt in Active Directory. De accountgegevens die u opgeeft, worden gebruikt voor het maken van de accounts voor zowel SMB - als NFSv4.1 Kerberos-volumes. Dit computeraccount wordt automatisch gemaakt tijdens het maken van het volume.

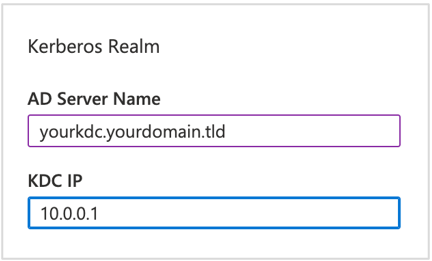

Voer onder Kerberos Realm de AD-servernaam en het KDC-IP-adres in.

AD Server en KDC IP kunnen dezelfde server zijn. Deze informatie wordt gebruikt om het SPN-computeraccount te maken dat wordt gebruikt door Azure NetApp Files. Nadat het computeraccount is gemaakt, gebruikt Azure NetApp Files DNS-serverrecords om zo nodig extra KDC-servers te vinden.

Klik op Deelnemen om de configuratie op te slaan.

Active Directory-verbinding configureren

Configuratie van NFSv4.1 Kerberos maakt twee computeraccounts in Active Directory:

- Een computeraccount voor SMB-shares

- Een computeraccount voor NFSv4.1- U kunt dit account identificeren via het voorvoegsel

NFS-.

Nadat u het eerste Kerberos-volume NFSv4.1 hebt gemaakt, stelt u het versleutelingstype voor het computeraccount in met behulp van de volgende PowerShell-opdracht:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256

De NFS-client configureren

Volg de instructies in Een NFS-client configureren voor Azure NetApp Files om de NFS-client te configureren.

Het NFS Kerberos-volume koppelen

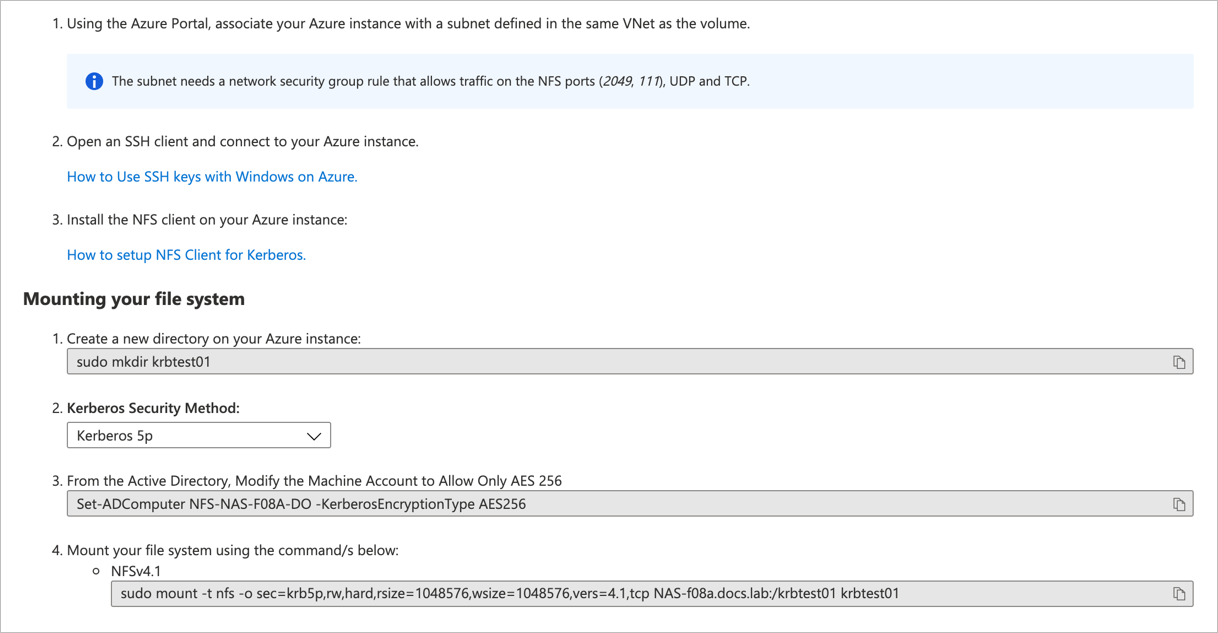

Selecteer op de pagina Volumes het NFS-volume dat u wilt koppelen.

Selecteer Koppelingsinstructies op het volume om de instructies weer te geven.

Voorbeeld:

Maak de map (koppelpunt) voor het nieuwe volume.

Stel het standaardversleutelingstype in op AES 256 voor het computeraccount:

Set-ADComputer $NFSCOMPUTERACCOUNT -KerberosEncryptionType AES256 -Credential $ANFSERVICEACCOUNT- U moet deze opdracht slechts één keer uitvoeren voor elk computeraccount.

- U kunt deze opdracht uitvoeren vanaf een domeincontroller of vanaf een pc waarop RSAT is geïnstalleerd.

- De

$NFSCOMPUTERACCOUNTvariabele is het computeraccount dat is gemaakt in Active Directory wanneer u het Kerberos-volume implementeert. Dit is het account met het voorvoegselNFS-. - De

$ANFSERVICEACCOUNTvariabele is een niet-bevoegd Active Directory-gebruikersaccount met gedelegeerde besturingselementen voor de organisatie-eenheid waar het computeraccount is gemaakt.

Koppel het volume op de host:

sudo mount -t nfs -o sec=krb5p,rw,hard,rsize=262144,wsize=262144,vers=4.1,tcp $ANFEXPORT $ANFMOUNTPOINT- De

$ANFEXPORTvariabele is hethost:/exportpad dat in de koppelingsinstructies wordt gevonden. - De

$ANFMOUNTPOINTvariabele is de door de gebruiker gemaakte map op de Linux-host.

- De

Invloed van de prestaties van Kerberos op NFSv4.1

U moet inzicht hebben in de beveiligingsopties die beschikbaar zijn voor NFSv4.1-volumes, de geteste prestatievectoren en de verwachte invloed op de prestaties van kerberos. Zie De impact van de prestaties van Kerberos op NFSv4.1-volumes voor meer informatie.

Volgende stappen

- Invloed van de prestaties van Kerberos op NFSv4.1-volumes

- Volumefouten oplossen voor Azure NetApp Files

- Veelgestelde vragen over NFS

- Veelgestelde vragen over prestaties

- Een NFS-volume maken voor Azure NetApp Files

- Een Active Directory-verbinding maken

- Een NFS-client voor Azure NetApp Files configureren

- ADDS LDAP configureren met uitgebreide groepen voor toegang tot NFS-volumes