LDAP-verificatie van Active Directory-domein Services (AD DS) inschakelen voor NFS-volumes

Wanneer u een NFS-volume maakt, kunt u ldap inschakelen met de functie uitgebreide groepen (de LDAP-optie ) voor het volume. Met deze functie kunnen Active Directory LDAP-gebruikers en uitgebreide groepen (maximaal 1024 groepen) toegang krijgen tot bestanden en mappen in het volume. U kunt de functie LDAP met uitgebreide groepen gebruiken met zowel NFSv4.1- als NFSv3-volumes.

Notitie

Standaard wordt het MaxPageSize kenmerk in Active Directory LDAP-servers ingesteld op een standaardwaarde van 1000. Deze instelling betekent dat groepen buiten 1000 worden afgekapt in LDAP-query's. Als u volledige ondersteuning wilt inschakelen met de waarde 1024 voor uitgebreide groepen, moet het MaxPageSize-kenmerk worden gewijzigd om de waarde 1024 weer te geven. Zie LDAP-beleid weergeven en instellen in Active Directory met behulp van Ntdsutil.exe voor informatie over het wijzigen van die waarde.

Azure NetApp Files biedt ondersteuning voor het ophalen van uitgebreide groepen uit de LDAP-naamservice in plaats van uit de RPC-header. Azure NetApp Files communiceert met LDAP door query's uit te voeren op kenmerken zoals gebruikersnamen, numerieke id's, groepen en groepslidmaatschappen voor NFS-protocolbewerkingen.

Wanneer wordt vastgesteld dat LDAP wordt gebruikt voor bewerkingen zoals het opzoeken van namen en het ophalen van uitgebreide groepen, vindt het volgende proces plaats:

- Azure NetApp Files maakt gebruik van een LDAP-clientconfiguratie om verbinding te maken met de AD DS- of Microsoft Entra Domain Services LDAP-server die is opgegeven in de Azure NetApp Files AD-configuratie.

- Als de TCP-verbinding via de gedefinieerde AD DS- of Microsoft Entra Domain Services LDAP-servicepoort is geslaagd, probeert de Ldap-client van Azure NetApp Files verbinding te maken (aanmelden) met de AD DS- of Microsoft Entra Domain Services LDAP-server (domeincontroller) met behulp van de gedefinieerde referenties in de LDAP-clientconfiguratie.

- Als de binding is geslaagd, gebruikt de Azure NetApp Files LDAP-client het RFC 2307bis LDAP-schema om een LDAP-zoekquery te maken op de AD DS- of Microsoft Entra Domain Services LDAP-server (domeincontroller).

De volgende informatie wordt doorgegeven aan de server in de query:

- Basis-/gebruikers-DN (om zoekbereik te beperken)

- Type zoekbereik (substructuur)

- Objectklasse (

userposixAccountvoor gebruikers enposixGroupvoor groepen) - UID of gebruikersnaam

- Aangevraagde kenmerken (

uid,uidNumbergidNumbervoor gebruikers ofgidNumbervoor groepen)

- Als de gebruiker of groep niet wordt gevonden, mislukt de aanvraag en wordt de toegang geweigerd.

- Als de aanvraag is geslaagd, worden gebruikers- en groepskenmerken in de cache opgeslagen voor toekomstig gebruik. Deze bewerking verbetert de prestaties van volgende LDAP-query's die zijn gekoppeld aan de gebruikers- of groepskenmerken in de cache. Het vermindert ook de belasting van de AD DS- of Microsoft Entra Domain Services LDAP-server.

Overwegingen

U kunt ldap met de functie uitgebreide groepen alleen inschakelen tijdens het maken van het volume. Deze functie kan niet met terugwerkende kracht worden ingeschakeld voor bestaande volumes.

LDAP met uitgebreide groepen wordt alleen ondersteund met Active Directory-domein Services (AD DS) of Microsoft Entra Domain Services. OpenLDAP of andere LDAP-adreslijstservices van derden worden niet ondersteund.

LDAP via TLS mag niet worden ingeschakeld als u Microsoft Entra Domain Services gebruikt.

U kunt de LDAP-optie-instelling (ingeschakeld of uitgeschakeld) niet wijzigen nadat u het volume hebt gemaakt.

In de volgende tabel worden de TTL-instellingen (Time to Live) voor de LDAP-cache beschreven. U moet wachten totdat de cache is vernieuwd voordat u toegang probeert te krijgen tot een bestand of map via een client. Anders wordt er een bericht weergegeven dat toegang of machtiging is geweigerd op de client.

Cache Standaardtime-out Lijst met groepslidmaatschappen TTL van 24 uur Unix-groepen TTL van 24 uur, 1 minuut negatieve TTL Unix-gebruikers TTL van 24 uur, 1 minuut negatieve TTL Caches hebben een specifieke time-outperiode met de naam Time to Live. Na de time-outperiode verouderen vermeldingen zodat verouderde items niet blijven hangen. De negatieve TTL-waarde is waar een zoekactie die is mislukt zich bevindt om prestatieproblemen te voorkomen als gevolg van LDAP-query's voor objecten die mogelijk niet bestaan.

De optie Lokale NFS-gebruikers met LDAP toestaan in Active Directory-verbindingen is van plan af en toe en tijdelijke toegang te bieden tot lokale gebruikers. Wanneer deze optie is ingeschakeld, werken gebruikersverificatie en zoekopdrachten van de LDAP-server niet meer en wordt het aantal groepslidmaatschappen dat door Azure NetApp Files wordt ondersteund, beperkt tot 16. Daarom moet u deze optie uitgeschakeld houden voor Active Directory-verbindingen, behalve wanneer een lokale gebruiker toegang nodig heeft tot volumes met LDAP. In dat geval moet u deze optie uitschakelen zodra lokale gebruikerstoegang niet meer nodig is voor het volume. Zie Lokale NFS-gebruikers met LDAP toegang geven tot een volume met twee protocollen over het beheren van lokale gebruikerstoegang.

Stappen

LDAP-volumes vereisen een Active Directory-configuratie voor LDAP-serverinstellingen. Volg de instructies in Vereisten voor Active Directory-verbindingen en maak een Active Directory-verbinding om Active Directory-verbindingen te configureren in Azure Portal.

Notitie

Zorg ervoor dat u de Active Directory-verbindingsinstellingen hebt geconfigureerd. Er wordt een computeraccount gemaakt in de organisatie-eenheid (OE) die is opgegeven in de Active Directory-verbindingsinstellingen. De instellingen worden door de LDAP-client gebruikt om te verifiëren bij uw Active Directory.

Zorg ervoor dat de Active Directory LDAP-server actief is in Active Directory.

NFS-gebruikers met LDAP moeten bepaalde POSIX-kenmerken hebben op de LDAP-server. Stel de kenmerken voor LDAP-gebruikers en LDAP-groepen als volgt in:

- Vereiste kenmerken voor LDAP-gebruikers:

uid: Alice,

uidNumber: 139,

gidNumber: 555,

objectClass: user, posixAccount - Vereiste kenmerken voor LDAP-groepen:

objectClass: group, posixGroup,

gidNumber: 555

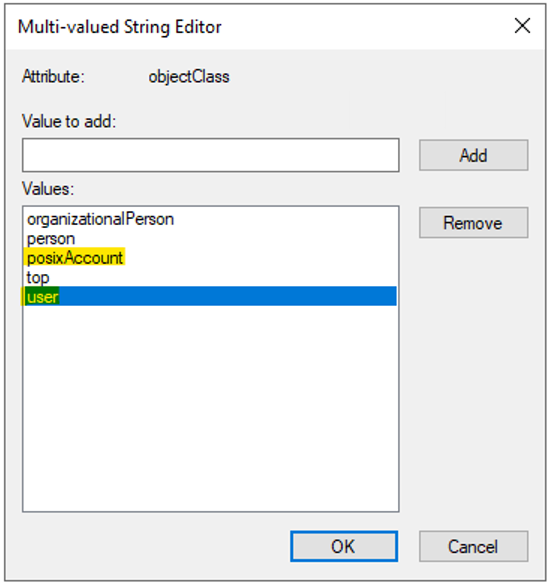

De opgegeven

objectClasswaarden zijn afzonderlijke vermeldingen. In de tekenreekseditorobjectClassmet meerdere waarden worden bijvoorbeeld afzonderlijke waarden (userenposixAccount) opgegeven als volgt voor LDAP-gebruikers:Notitie

Als de POSIX-kenmerken niet correct zijn ingesteld, kunnen de opzoekbewerkingen voor gebruikers en groepen mislukken en kunnen gebruikers worden verpletterd

nobodybij het openen van NFS-volumes.

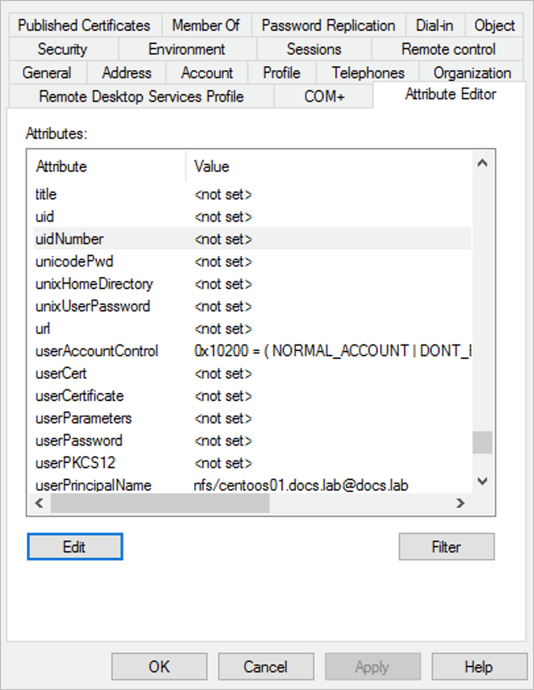

U kunt POSIX-kenmerken beheren met behulp van de Active Directory MMC-module. In het volgende voorbeeld ziet u de Active Directory-kenmerkeditor. Zie De Active Directory-kenmerkeditor voor meer informatie.

- Vereiste kenmerken voor LDAP-gebruikers:

Als u een met LDAP geïntegreerde NFSv4.1 Linux-client wilt configureren, raadpleegt u Een NFS-client configureren voor Azure NetApp Files.

Als uw volumes met LDAP NFSv4.1 gebruiken, volgt u de instructies in het domein NFSv4.1-id configureren om het

/etc/idmapd.confbestand te configureren.U moet instellen

Domainop/etc/idmapd.confhet domein dat is geconfigureerd in de Active Directory-Verbinding maken ion op uw NetApp-account. Als dit bijvoorbeeldcontoso.comhet geconfigureerde domein in het NetApp-account is, stelt u deze inDomain = contoso.com.Vervolgens moet u de

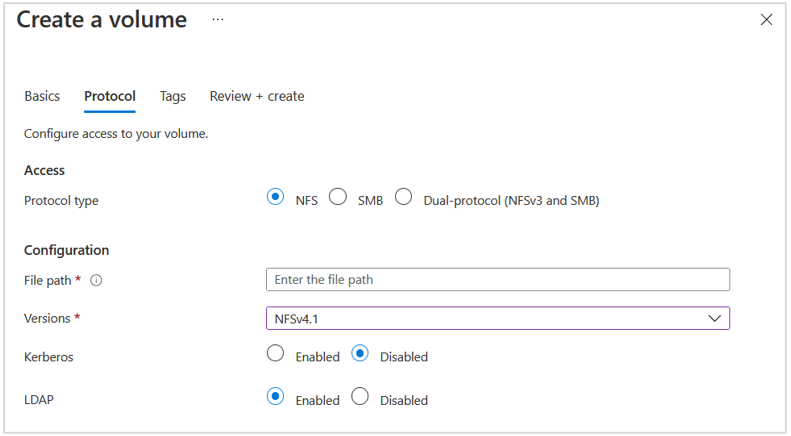

rpcbindservice op uw host opnieuw opstarten of de host opnieuw opstarten.Volg de stappen in Een NFS-volume maken voor Azure NetApp Files om een NFS-volume te maken. Schakel tijdens het maken van het volume onder het tabblad Protocol de LDAP-optie in.

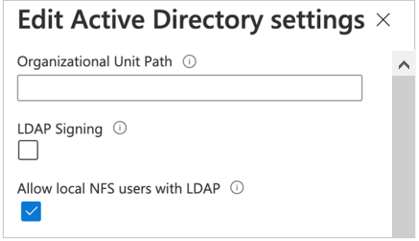

Optioneel: u kunt lokale NFS-clientgebruikers die niet aanwezig zijn op de Windows LDAP-server inschakelen voor toegang tot een NFS-volume waarvoor LDAP is ingeschakeld met uitgebreide groepen. Hiervoor schakelt u de optie Lokale NFS-gebruikers met LDAP toestaan als volgt in:

- Selecteer Active Directory-verbindingen. Selecteer in een bestaande Active Directory-verbinding het contextmenu (de drie puntjes

…) en selecteer Bewerken. - Selecteer in het venster Active Directory-instellingen bewerken dat wordt weergegeven de optie Lokale NFS-gebruikers met LDAP toestaan.

- Selecteer Active Directory-verbindingen. Selecteer in een bestaande Active Directory-verbinding het contextmenu (de drie puntjes

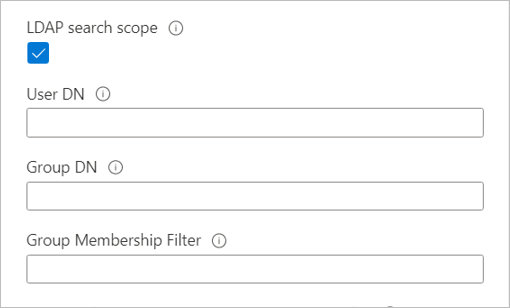

Optioneel: als u grote topologieën hebt en u de Unix-beveiligingsstijl gebruikt met een volume met twee protocollen of LDAP met uitgebreide groepen, kunt u de optie LDAP-zoekbereik gebruiken om fouten met toegang geweigerd te voorkomen op Linux-clients voor Azure NetApp Files.

De optie LDAP-zoekbereik wordt geconfigureerd via de pagina Active Directory-Verbinding maken ions.

Als u de gebruikers en groep wilt oplossen van een LDAP-server voor grote topologieën, stelt u de waarden in van de opties Gebruikers-DN, Groep-DN en Groepslidmaatschapsfilter op de pagina Active Directory-Verbinding maken ions als volgt:

- Geef geneste DN- en groeps-DN op in de indeling van

OU=subdirectory,OU=directory,DC=domain,DC=com. - Geef het filter voor groepslidmaatschap op in de indeling van

(gidNumber=*). - Als een gebruiker lid is van meer dan 256 groepen, worden er slechts 256 groepen weergegeven.

- Raadpleeg fouten voor LDAP-volumes als er fouten optreden.

- Geef geneste DN- en groeps-DN op in de indeling van

Volgende stappen

- Een NFS-volume maken voor Azure NetApp Files

- Active Directory-verbindingen maken en beheren

- NFSv4.1-domein configureren

- Een NFS-client voor Azure NetApp Files configureren

- Volumefouten oplossen voor Azure NetApp Files

- Active Directory-verbindingen aanpassen voor Azure NetApp Files

- Meer informatie over NFS-groepslidmaatschappen en aanvullende groepen