Portal gebruiken om een privékoppeling te maken voor het beheren van Azure-resources

In dit artikel wordt uitgelegd hoe u Azure Private Link kunt gebruiken om de toegang te beperken voor het beheren van resources in uw abonnementen. Het toont het gebruik van Azure Portal voor het instellen van het beheer van resources via privétoegang.

Met privékoppelingen hebt u toegang tot Azure-services via een privé-eindpunt in uw virtuele netwerk. Wanneer u privékoppelingen combineert met de bewerkingen van Azure Resource Manager, blokkeert u gebruikers die zich niet op het specifieke eindpunt van het beheer van resources bevindt. Als een kwaadwillende gebruiker referenties ophaalt voor een account in uw abonnement, kan die gebruiker de resources niet beheren zonder zich op het specifieke eindpunt te bevinden.

Private Link biedt de volgende beveiligingsvoordelen:

- Privétoegang : gebruikers kunnen resources beheren vanuit een particulier netwerk via een privé-eindpunt.

Notitie

Azure Kubernetes Service (AKS) biedt momenteel geen ondersteuning voor de implementatie van het ARM-privé-eindpunt.

Azure Bastion biedt geen ondersteuning voor privékoppelingen. Het wordt aanbevolen om een privé-DNS-zone te gebruiken voor de configuratie van het privé-link-privékoppeling-eindpunt voor resourcebeheer, maar vanwege de overlap met de management.azure.com naam, werkt uw Bastion-exemplaar niet meer. Bekijk de veelgestelde vragen over Azure Bastion voor meer informatie.

Architectuur begrijpen

Belangrijk

Voor deze release kunt u alleen privékoppelingsbeheertoegang toepassen op het niveau van de hoofdbeheergroep. Deze beperking betekent dat private link-toegang wordt toegepast in uw tenant.

Er zijn twee resourcetypen die u gaat gebruiken bij het implementeren van beheer via een privékoppeling.

- Private Link voor resourcebeheer (Microsoft.Authorization/resourceManagementPrivateLinks)

- Private Link-koppeling (Microsoft.Authorization/privateLinkAssociations)

In de volgende afbeelding ziet u hoe u een oplossing maakt waarmee de toegang voor het beheren van resources wordt beperkt.

De koppeling private link breidt de hoofdbeheergroep uit. De private link-koppeling en de privé-eindpunten verwijzen naar de privékoppeling voor resourcebeheer.

Belangrijk

Accounts met meerdere tenants worden momenteel niet ondersteund voor het beheren van resources via een privékoppeling. U kunt geen private link-koppelingen koppelen aan verschillende tenants met één privékoppeling voor resourcebeheer.

Als uw account meer dan één tenant opent, definieert u een privékoppeling voor slechts één van deze tenants.

Workflow

Als u een privékoppeling voor resources wilt instellen, gebruikt u de volgende stappen. De stappen worden verderop in dit artikel uitgebreid beschreven.

- Maak de privékoppeling voor resourcebeheer.

- Maak een private link-koppelingskoppeling. De koppeling private link breidt de hoofdbeheergroep uit. Er wordt ook verwezen naar de resource-id voor de privékoppeling voor resourcebeheer.

- Voeg een privé-eindpunt toe dat verwijst naar de privékoppeling voor resourcebeheer.

Nadat u deze stappen hebt voltooid, kunt u Azure-resources beheren die zich binnen de hiërarchie van het bereik bevinden. U gebruikt een privé-eindpunt dat is verbonden met het subnet.

U kunt de toegang tot de privékoppeling bewaken. Zie Logboekregistratie en bewaking voor meer informatie.

Vereiste machtigingen

Belangrijk

Voor deze release kunt u alleen privékoppelingsbeheertoegang toepassen op het niveau van de hoofdbeheergroep. Deze beperking betekent dat private link-toegang wordt toegepast in uw tenant.

Als u de private link voor resourcebeheer wilt instellen, hebt u de volgende toegang nodig:

- Eigenaar van het abonnement. Deze toegang is nodig om een private link-resource voor resourcebeheer te maken.

- Eigenaar of Inzender in de hoofdbeheergroep. Deze toegang is nodig om de private link-koppelingsresource te maken.

- De Globale Beheer istrator voor de Microsoft Entra-id is niet automatisch gemachtigd om rollen toe te wijzen aan de hoofdbeheergroep. Als u het maken van privékoppelingen voor resourcebeheer wilt inschakelen, moet de globale Beheer istrator gemachtigd zijn om de hoofdbeheergroep te lezen en de toegang te verhogen om gebruikerstoegang Beheer istratormachtigingen te hebben voor alle abonnementen en beheergroepen in de tenant. Nadat u de machtiging User Access Beheer istrator hebt, moet de globale Beheer istrator de machtiging Eigenaar of Inzender aan de gebruiker verlenen aan de gebruiker die de private link-koppeling maakt.

Privékoppeling voor resourcebeheer maken

Wanneer u een privékoppeling voor resourcebeheer maakt, wordt de private link-koppeling automatisch voor u gemaakt.

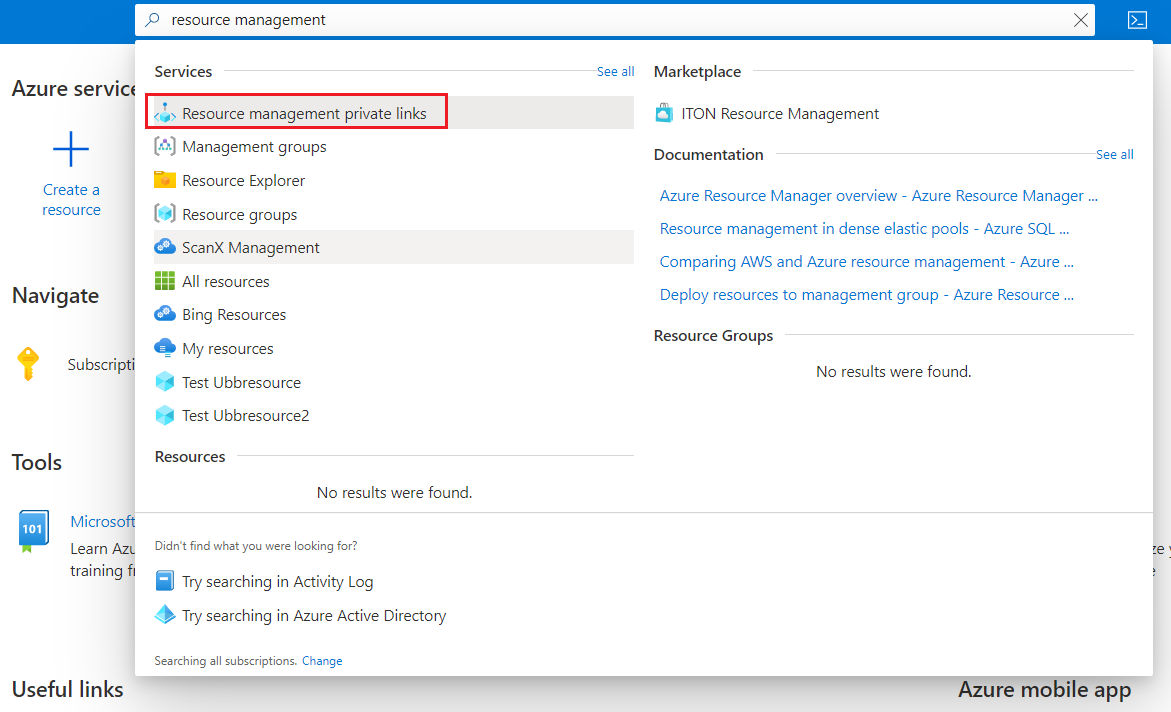

Zoek in de portal naar privékoppelingen voor resourcebeheer en selecteer deze in de beschikbare opties.

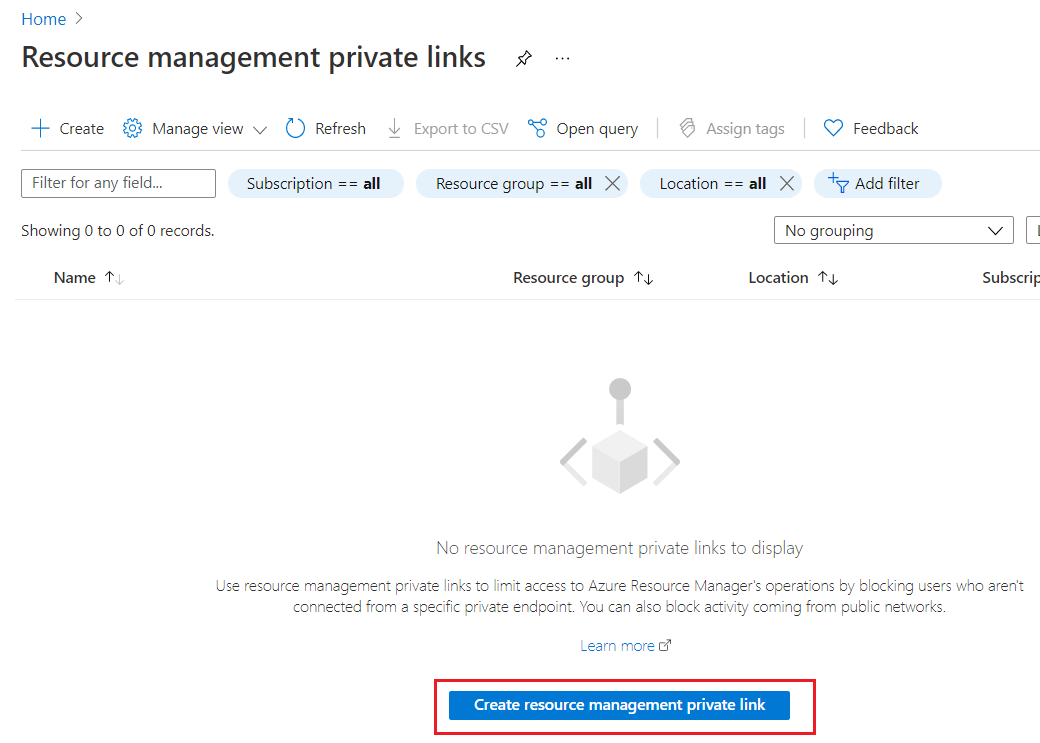

Als uw abonnement nog geen privékoppelingen voor resourcebeheer heeft, ziet u een lege pagina. Selecteer Privékoppeling voor resourcebeheer maken.

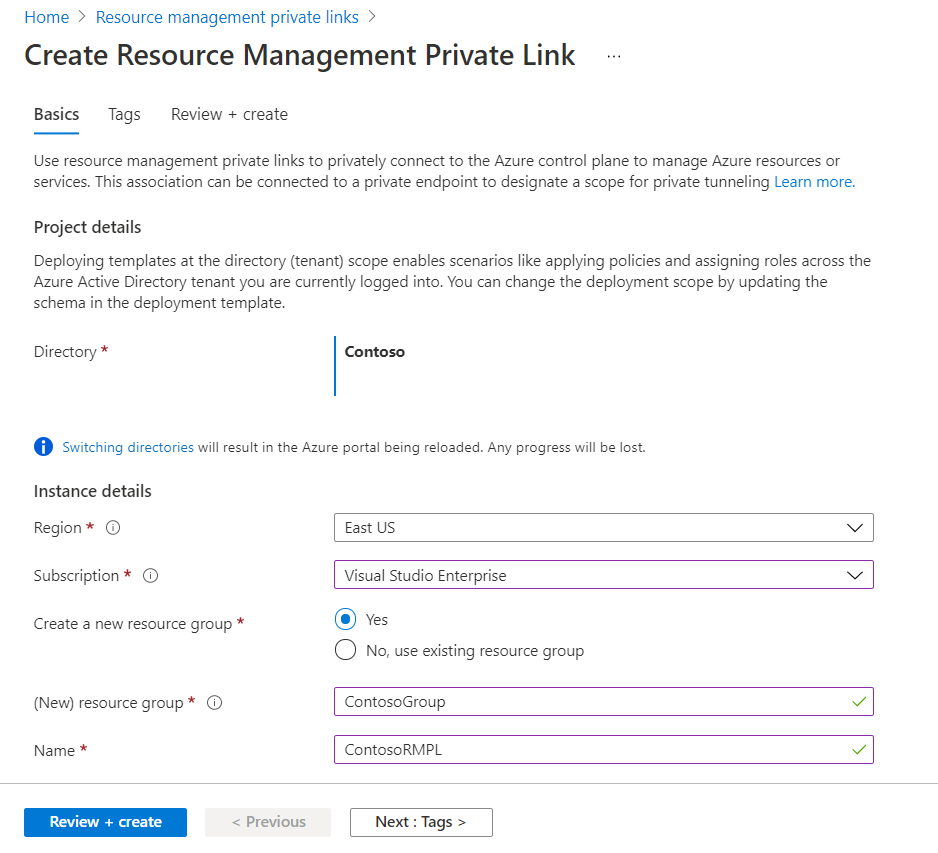

Geef waarden op voor de nieuwe privékoppeling voor resourcebeheer. De hoofdbeheergroep voor de map die u hebt geselecteerd, wordt gebruikt voor de nieuwe resource. Selecteer Controleren + maken.

Nadat de validatie is geslaagd, selecteert u Maken.

Privé-eindpunt maken

Maak nu een privé-eindpunt dat verwijst naar de privékoppeling voor resourcebeheer.

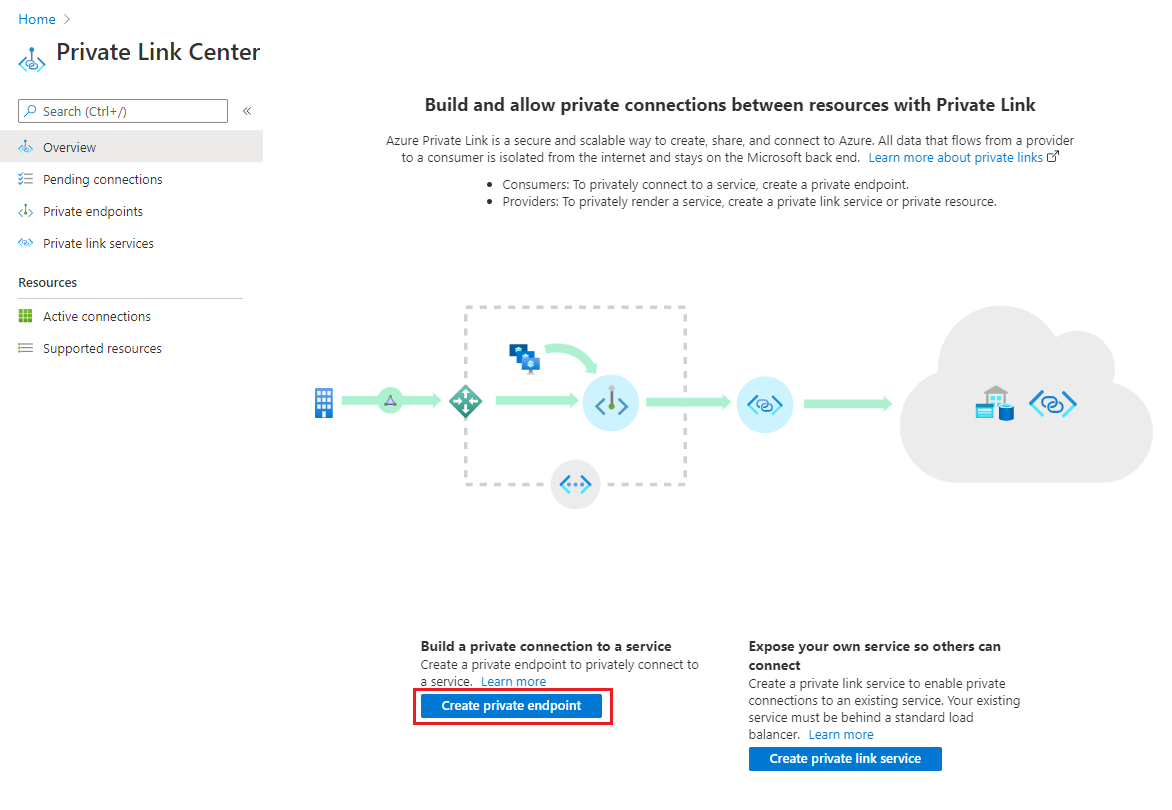

Navigeer naar het Private Link Center. Selecteer Privé-eindpunt maken.

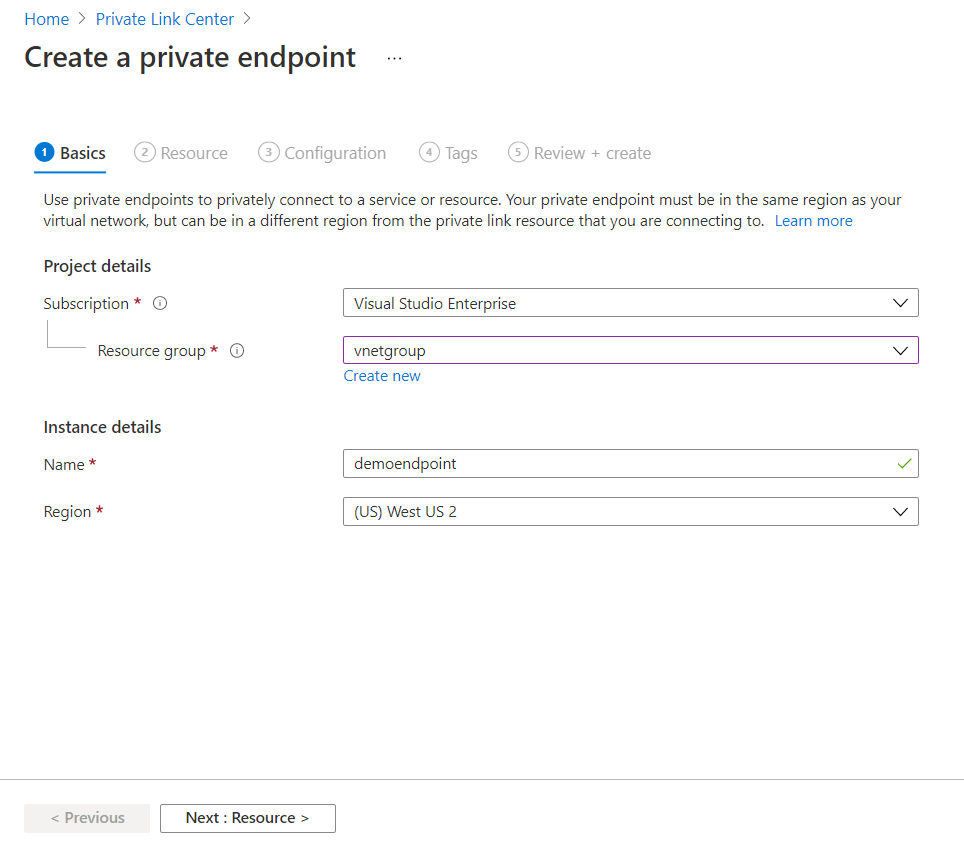

Geef op het tabblad Basisinformatie waarden op voor uw privé-eindpunt.

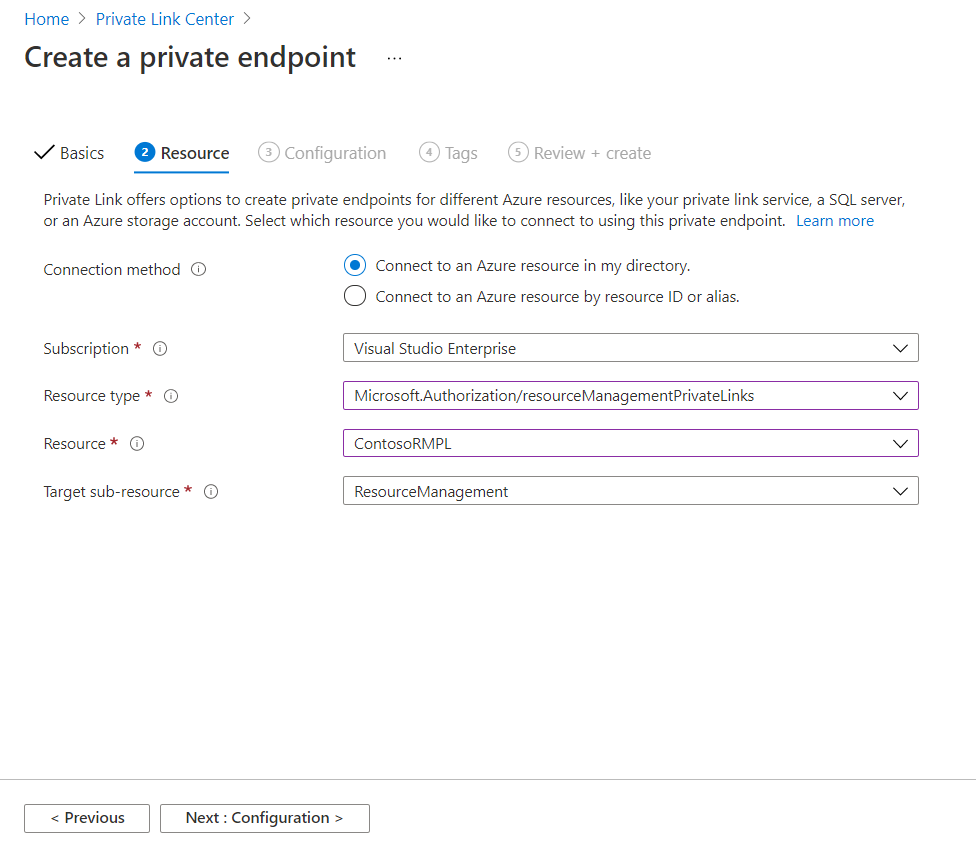

Selecteer op het tabblad Resource Verbinding maken naar een Azure-resource in mijn directory. Selecteer Voor het resourcetype Microsoft.Authorization/resourceManagementPrivateLinks. Selecteer ResourceManagement voor doelsubresource.

Selecteer uw virtuele netwerk op het tabblad Configuratie . We raden u aan om te integreren met een privé-DNS-zone. Selecteer Controleren + maken.

Nadat de validatie is geslaagd, selecteert u Maken.

Privé-DNS-zone verifiëren

Controleer het lokale IP-adres voor de DNS-zone om ervoor te zorgen dat uw omgeving juist is geconfigureerd.

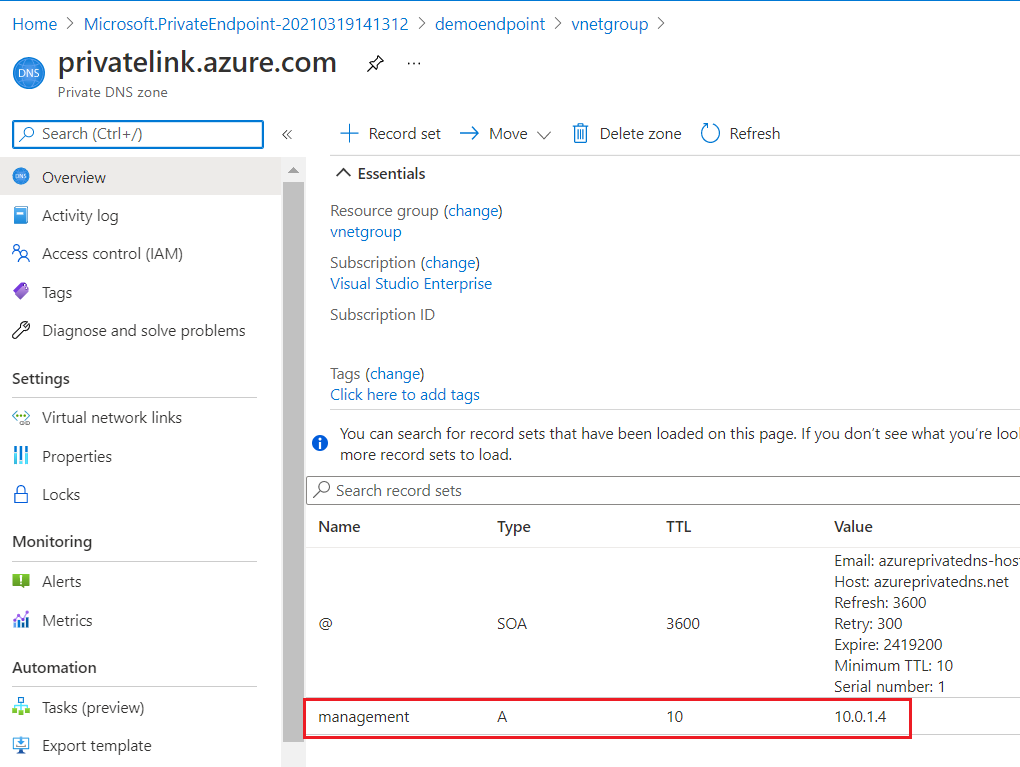

Selecteer in de resourcegroep waar u het privé-eindpunt hebt geïmplementeerd de privé-DNS-zoneresource met de naam privatelink.azure.com.

Controleer of de recordset benoemd beheer een geldig lokaal IP-adres heeft.

Volgende stappen

Zie Azure Private Link voor meer informatie over privékoppelingen.