Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Als globale beheerder in Microsoft Entra-id hebt u mogelijk geen toegang tot alle abonnementen en beheergroepen in uw tenant. In dit artikel worden de manieren beschreven waarop u de toegang tot alle abonnementen en beheergroepen kunt uitbreiden.

Notitie

Voor informatie over het weergeven of verwijderen van persoonlijke gegevens raadpleegt u algemene verzoeken van betrokkenen voor de AVG, Azure-verzoeken van betrokkenen voor de AVG of Verzoeken van Betrokkenen van Windows voor de AVG, afhankelijk van uw specifieke gebied en behoeften. Zie de AVG-sectie van het Microsoft Trust Center en de AVG-sectie van de Service Trust Portal voor algemene informatie over de AVG.

Waarom zou u uw toegang moeten verhogen?

Als u een globale beheerder bent, kan het voorkomen dat u de volgende acties wilt uitvoeren:

- Opnieuw toegang krijgen tot een Azure-abonnement of -beheergroep wanneer een gebruiker geen toegang meer heeft

- Een andere gebruiker of uzelf toegang te verlenen tot een Azure-abonnement of -beheergroep

- Alle Azure-abonnementen of -beheergroepen in een organisatie bekijken

- Een automatiserings-app (zoals een facturerings- of controle-app) toegang toestaan tot alle Azure-abonnementen of -beheergroepen

Hoe werkt verhoogde toegang?

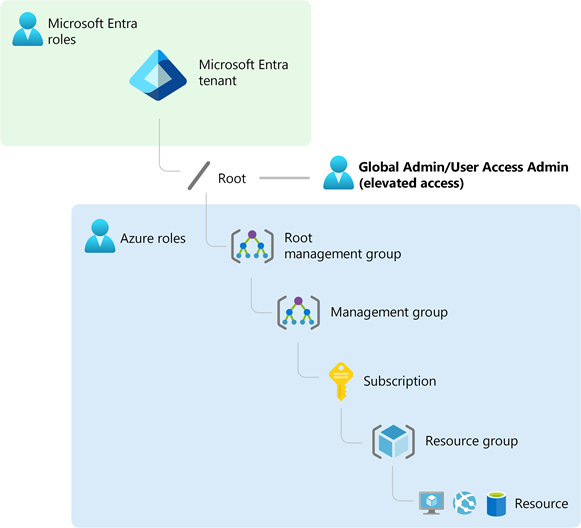

Microsoft Entra ID en Azure-resources zijn onafhankelijk van elkaar beveiligd. Dit betekent dat Microsoft Entra-roltoewijzingen geen toegang verlenen tot Azure-resources en Azure-roltoewijzingen geen toegang verlenen tot Microsoft Entra ID. Als u echter een globale beheerder bent in Microsoft Entra ID, kunt u uzelf toegang geven tot alle Azure-abonnementen en -beheergroepen in uw tenant. Gebruik deze mogelijkheid als u geen toegang hebt tot Azure-abonnementsresources, zoals virtuele machines of opslagaccounts, en u uw globale beheerdersrechten wilt gebruiken om toegang te krijgen tot deze resources.

Wanneer u uw toegang verhoogt, wordt u de rol Gebruikerstoegangsbeheerder in Azure op de hoofdscopus (/) toegewezen. Hiermee kunt u alle resources weergeven en toegang toewijzen in elk abonnement of beheergroep in de tenant. Toewijzingen van de rol Administrator voor gebruikerstoegang kunnen worden verwijderd met Azure PowerShell, Azure CLI of de REST API.

U moet deze administratieve toegang verwijderen nadat u de wijzigingen hebt aangebracht op root-niveau.

Stappen uitvoeren in het hoofdbereik

Stap 1: Toegang verhogen voor een globale beheerder

Volg deze stappen om de toegang voor een globale beheerder te verhogen met behulp van Azure Portal.

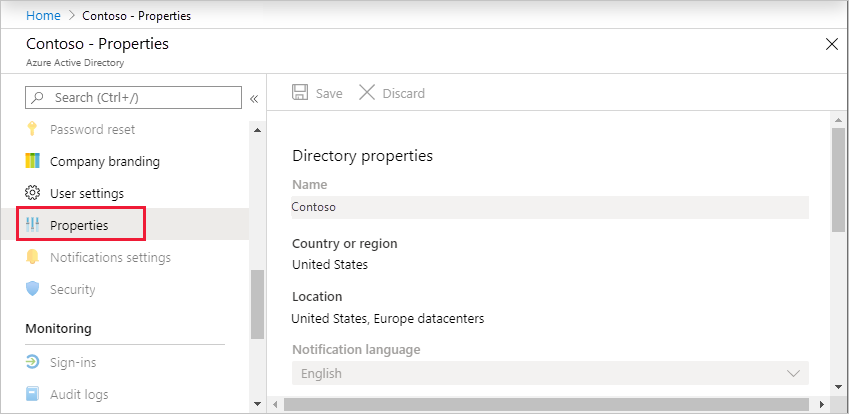

Meld u aan bij de Azure Portal als globale beheerder.

Als u Microsoft Entra Privileged Identity Management gebruikt, activeert u de roltoewijzing van de globale beheerder.

Blader naar Microsoft Entra ID>Beheer>Eigenschappen.

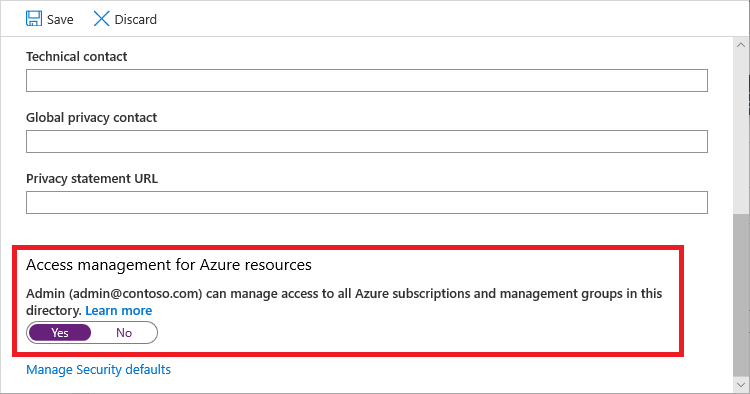

Stel onder Toegangsbeheer voor Azure-resources de wisselknop in op Ja.

Wanneer u de wisselknop instelt op Ja, wordt de rol Administrator voor gebruikerstoegang in Azure RBAC toegewezen aan het hoofdbereik (/). Hiermee verleent u toestemming om rollen toe te wijzen binnen alle Azure-abonnementen en -beheergroepen, die zijn gekoppeld aan deze Microsoft Entra-tenant. Deze wisselknop is alleen beschikbaar voor gebruikers aan wie de rol Globale beheerder is toegewezen in Microsoft Entra ID.

Wanneer u de wisselknop instelt op Nee, wordt de rol Gebruikerstoegangsbeheerder in Azure RBAC verwijderd uit uw gebruikersaccount. U kunt geen rollen meer toewijzen binnen alle Azure-abonnementen en -beheergroepen, die zijn gekoppeld aan deze Microsoft Entra-tenant. U kunt alleen Azure-abonnementen en -beheergroepen bekijken en beheren als u daar toegang toe hebt.

Notitie

Als u Privileged Identity Management gebruikt, zorgt het deactiveren van uw roltoewijzing er niet voor dat de schakelaar Toegangsbeheer voor Azure-resources op Nee wordt gezet. Als u de minst bevoegde toegang wilt behouden, raden we u aan deze wisselknop in te stellen op Nee voordat u uw roltoewijzing deactiveert.

Selecteer Opslaan om uw instelling op te slaan.

Deze instelling is geen globale eigenschap en is alleen van toepassing op de momenteel aangemelde gebruiker. U kunt de toegang van de rol Globale beheerder niet verhogen voor alle leden.

Meld je af en log weer in om je toegang te vernieuwen.

U hebt nu toegang tot alle abonnementen en beheergroepen in uw tenant. Wanneer u de pagina Toegangsbeheer (IAM) bekijkt, ziet u dat u de rol Beheerder van gebruikerstoegang hebt gekregen op het hoofdbereik.

Breng de wijzigingen aan die u nodig hebt voor verhoogde toegang.

Voor informatie over het toewijzen van rollen raadpleegt u Azure-rollen toewijzen met behulp van de Azure-portal. Als u Privileged Identity Management gebruikt, zie Azure-resources detecteren om te beheren of Azure-resourcerollen toewijzen.

Voer de stappen in de volgende sectie uit om uw verhoogde toegang te verwijderen.

Stap 2: verhoogde toegang verwijderen

Voer de volgende stappen uit om de roltoewijzing Gebruikerstoegangsbeheerder bij het hoofdbereik (/) te verwijderen.

Meld u aan als dezelfde gebruiker die is gebruikt om de toegang te verhogen.

Blader naar Microsoft Entra ID>Beheer>Eigenschappen.

Stel de toegangsbeheer voor Azure-resources in op Nee. Omdat dit een instelling per gebruiker is, moet u zijn aangemeld als dezelfde gebruiker als die is gebruikt om de toegang te verhogen.

Als u de roltoewijzing Gebruikerstoegangsbeheerder probeert te verwijderen op de pagina Toegangsbeheer (IAM), ziet u het volgende bericht. Als u de roltoewijzing wilt verwijderen, moet u de wisselknop terugzetten op Nee of Azure PowerShell, Azure CLI of de REST API gebruiken.

Meld u af als globale beheerder.

Als u Privileged Identity Management gebruikt, moet u de roltoewijzing globale beheerder deactiveren.

Notitie

Als u Privileged Identity Management gebruikt, zorgt het deactiveren van uw roltoewijzing er niet voor dat de schakelaar Toegangsbeheer voor Azure-resources op Nee wordt gezet. Als u de minst bevoegde toegang wilt behouden, raden we u aan deze wisselknop in te stellen op Nee voordat u uw roltoewijzing deactiveert.

Gebruikers met verhoogde toegang weergeven

Als u gebruikers met verhoogde toegang hebt en u over de juiste machtigingen beschikt, worden banners weergegeven op een aantal locaties van Azure Portal. Globale beheerders hebben machtigingen om Azure-roltoewijzingen vanaf de root-scope en daaronder te lezen voor alle Azure-beheergroepen en -abonnementen binnen een tenantomgeving. In deze sectie wordt beschreven hoe u kunt bepalen of u gebruikers hebt met verhoogde toegang in uw tenant.

Optie 1

Meld u in Azure Portal aan als globale beheerder.

Blader naar Microsoft Entra ID>Beheer>Eigenschappen.

Zoek onder Toegangsbeheer voor Azure-resources naar de volgende banner.

You have X users with elevated access. Microsoft Security recommends deleting access for users who have unnecessary elevated access. Manage elevated access usersSelecteer de koppeling Gebruikers met verhoogde toegang beheren om een lijst met gebruikers met verhoogde toegang weer te geven.

Optie 2

Meld u in Azure Portal aan als globale beheerder met verhoogde toegang.

Blader naar een abonnement.

Klik op Toegangsbeheer (IAM) .

Zoek boven aan de pagina naar de volgende banner.

Action required: X users have elevated access in your tenant. You should take immediate action and remove all role assignments with elevated access. View role assignmentsSelecteer de koppeling Roltoewijzingen weergeven om een lijst met gebruikers met verhoogde toegang weer te geven.

Verhoogde toegang voor gebruikers verwijderen

Als u gebruikers met verhoogde toegang hebt, moet u onmiddellijk actie ondernemen en die toegang verwijderen. Als u deze roltoewijzingen wilt verwijderen, moet u ook verhoogde toegang hebben. In deze sectie wordt beschreven hoe u verhoogde toegang voor gebruikers in uw tenant verwijdert met behulp van Azure Portal. Deze mogelijkheid wordt in fasen geïmplementeerd, dus deze is mogelijk nog niet beschikbaar in uw tenant.

Meld u aan bij de Azure Portal als globale beheerder.

Blader naar Microsoft Entra ID>Beheer>Eigenschappen.

Stel onder Toegangsbeheer voor Azure-resources de wisselknop in op Ja , zoals eerder beschreven in stap 1: Toegang verhogen voor een globale beheerder.

Selecteer de koppeling Gebruikers met verhoogde toegang beheren .

Het deelvenster Gebruikers met verhoogde toegang wordt weergegeven met een lijst met gebruikers met verhoogde toegang in uw tenant.

Als u verhoogde toegang voor gebruikers wilt verwijderen, voegt u een vinkje toe naast de gebruiker en selecteert u Verwijderen.

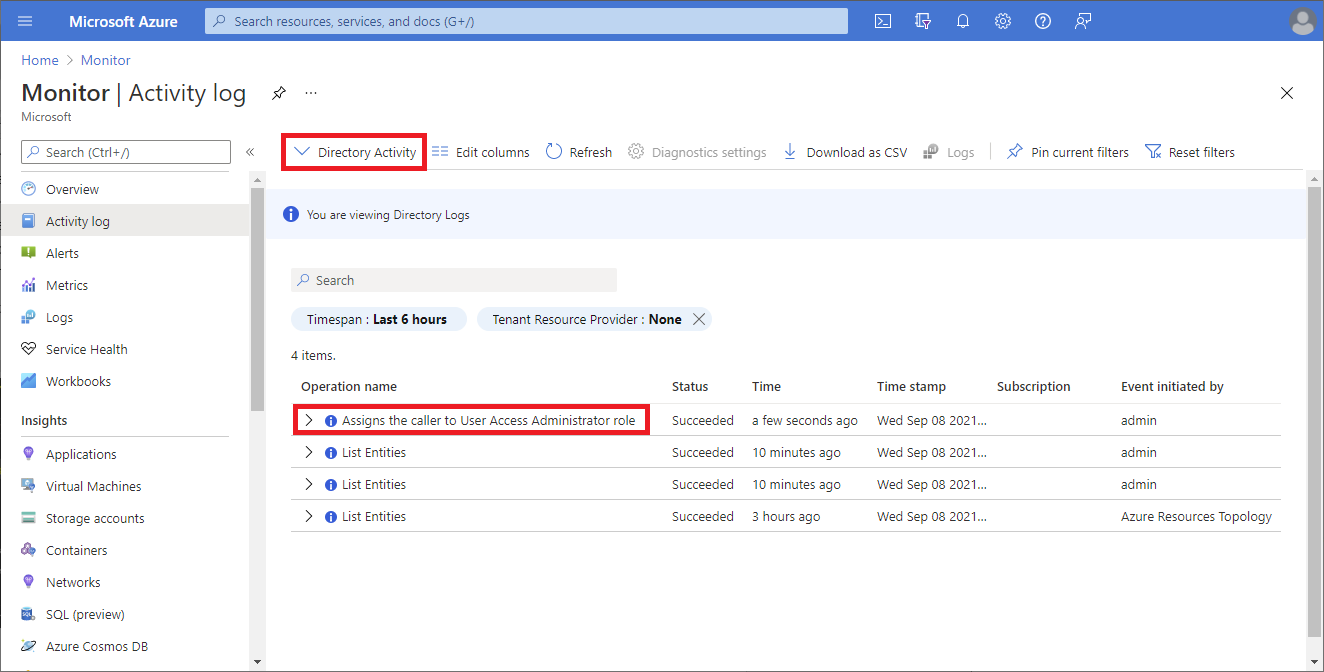

Bekijk geavanceerde toegangslogboekvermeldingen

Wanneer de toegang is verhoogd of verwijderd, wordt er een vermelding toegevoegd aan de logboeken. Als beheerder in Microsoft Entra-id wilt u mogelijk controleren wanneer de toegang is verhoogd en wie dit heeft gedaan.

Vermeldingen van "Elevate access"-logboeken verschijnen zowel in de auditlogboeken van de Microsoft Entra-directory als in de Azure-activiteitenlogboeken. Vermeldingen in het toegangslogboek met verhoogde bevoegdheden voor directorycontrolelogboeken en activiteitenlogboeken bevatten vergelijkbare informatie. De auditlogboeken van directories zijn echter eenvoudiger te filteren en te exporteren. Met de exportfunctie kunt u ook toegangsevenementen streamen, die kunnen worden gebruikt voor uw waarschuwings- en detectieoplossingen, zoals Microsoft Sentinel of andere systemen. Zie Diagnostische instellingen voor Microsoft Entra configureren voor activiteitenlogboeken voor informatie over het verzenden van logboeken naar verschillende bestemmingen.

In deze sectie worden verschillende manieren beschreven waarop u de vermeldingen in het toegangslogboek kunt bekijken.

Belangrijk

Toegangslogboekvermeldingen verhogen in de auditlogboeken van Microsoft Entra-directory is momenteel beschikbaar als preview-versie. Deze preview-versie wordt aangeboden zonder service level agreement en wordt niet aanbevolen voor productieworkloads. Misschien worden bepaalde functies niet ondersteund of zijn de mogelijkheden ervan beperkt. Zie Aanvullende gebruiksvoorwaarden voor Microsoft Azure-previews voor meer informatie.

Meld u aan bij de Azure Portal als globale beheerder.

Blader naar auditlogboeken van Microsoft Entra ID>Monitoring.>

Selecteer In het servicefilter Azure RBAC (Verhoogde toegang) en selecteer vervolgens Toepassen.

Logboeken met verhoogde toegang worden weergegeven.

Als u details wilt weergeven wanneer de toegang is verhoogd of verwijderd, selecteert u deze vermeldingen in het auditlogboek.

User has elevated their access to User Access Administrator for their Azure ResourcesThe role assignment of User Access Administrator has been removed from the userAls u de nettolading van de logboekvermeldingen in JSON-indeling wilt downloaden en weergeven, selecteert u Downloaden en JSON.

Toegenomen toegangsgebeurtenissen detecteren met Microsoft Sentinel

Als u toegangsgebeurtenissen wilt detecteren en inzicht wilt krijgen in mogelijk frauduleuze activiteiten, kunt u Microsoft Sentinel gebruiken. Microsoft Sentinel is een SIEM-platform (Security Information and Event Management) dat mogelijkheden biedt voor beveiligingsanalyse en reactie op bedreigingen. In deze sectie wordt beschreven hoe u auditlogboeken van Microsoft Entra verbindt met Microsoft Sentinel, zodat u de toegang in uw organisatie kunt uitbreiden.

Stap 1: Microsoft Sentinel inschakelen

Als u aan de slag wilt gaan, voegt u Microsoft Sentinel toe aan een bestaande Log Analytics-werkruimte of maakt u een nieuwe werkruimte.

Schakel Microsoft Sentinel in door de stappen in Microsoft Sentinel inschakelen te volgen.

Stap 2: Microsoft Entra-gegevens verbinden met Microsoft Sentinel

In deze stap installeert u de Microsoft Entra ID-oplossing en gebruikt u de Microsoft Entra ID-connector om gegevens van Microsoft Entra-id te verzamelen.

Uw organisatie heeft mogelijk al een diagnostische instelling geconfigureerd om de Microsoft Entra-auditlogboeken te integreren. Als u dit wilt controleren, bekijkt u de diagnostische instellingen zoals beschreven in Diagnostische instellingen.

Installeer de Microsoft Entra ID-oplossing door de stappen te volgen in Discover and manage Microsoft Sentinel out-of-the-box content.

Gebruik de Microsoft Entra ID-connector om gegevens van Microsoft Entra ID te verzamelen door de stappen in Microsoft Entra-gegevens verbinden met Microsoft Sentinel uit te voeren.

Voeg op de pagina Gegevensconnectors een vinkje toe voor auditlogboeken.

Stap 3: Een toegangsregel verhogen

In deze stap maakt u een geplande analyseregel op basis van een sjabloon om de auditlogs van Microsoft Entra te onderzoeken voor verhoogde toegangsgebeurtenissen.

Maak een regel voor uitgebreide toegangsanalyse door de stappen te volgen in Een regel maken op basis van een sjabloon.

Selecteer de Sjabloon Azure RBAC (Elevate Access) en selecteer vervolgens de knop Regel maken in het detailvenster.

Als u het detailvenster niet ziet, selecteert u aan de rechterkant het uitvouwpictogram.

Gebruik in de Analytics rule wizard de standaardinstellingen om een nieuwe geplande regel te maken.

Stap 4: Incidenten van het verhogen van de toegang weergeven

In deze stap bekijkt en onderzoekt u geëscaleerde toegangsincidenten.

Gebruik de pagina Incidenten om incidenten van verhoogde toegang weer te geven door de stappen in Navigate te volgen en incidenten in Microsoft Sentinel te onderzoeken.