Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

van toepassing op:Azure SQL Database-

Overstappen van de traditionele zelfbeheerde, zelfbeheerde omgeving naar een PaaS-omgeving kan in het begin een beetje overweldigend lijken. Als app-ontwikkelaar of een DBA wilt u weten wat de belangrijkste mogelijkheden zijn van het platform waarmee u uw toepassing altijd beschikbaar kunt houden, presterend, veilig en tolerant kunt houden. Dit artikel is erop gericht precies dat te doen. In het artikel worden resources beknopt georganiseerd en krijgt u enkele richtlijnen voor het optimaal gebruik van de belangrijkste mogelijkheden van Azure SQL Database met individuele en pooldatabases om uw toepassing efficiënt te beheren en te houden en optimale resultaten te behalen in de cloud. Typische doelgroep voor dit artikel zijn degenen die:

- Evalueer de migratie van hun toepassing(en) naar Azure SQL Database: uw toepassing(en) moderniseren.

- Zijn bezig met het migreren van hun toepassing(en) – Een doorlopend migratiescenario.

- Onlangs de migratie naar Azure SQL Database – Nieuwe DBA in de cloud voltooid.

In dit artikel worden enkele van de kernkenmerken van Azure SQL Database besproken als een platform dat u gemakkelijk kunt gebruiken bij het werken met individuele databases en pooldatabases in elastische pools. Dit zijn de volgende:

- Databases bewaken met behulp van Azure Portal

- Bedrijfscontinuïteit en herstel na noodgevallen (BCDR)

- Beveiliging en naleving

- Intelligente databasebewaking en -onderhoud

- Gegevensverplaatsing

Notitie

Microsoft Entra ID voorheen Azure Active Directory (Azure AD) werd genoemd.

Databases bewaken met behulp van Azure Portal

Zie Azure SQL Database bewaken met metrische gegevens en waarschuwingenvoor metrische gegevens en waarschuwingen van Azure Monitor, inclusief aanbevolen waarschuwingsregels. Zie het aankoopmodel op basis van DTU en aankoopmodel op basis van vCore artikelen voor meer informatie over servicelagen.

U kunt waarschuwingen configureren voor de metrische prestatiegegevens. Selecteer de knop Alert toevoegen in het venster Metric. Volg de wizard om uw waarschuwing te configureren. U kunt een waarschuwing geven als de metrische gegevens een bepaalde drempelwaarde overschrijden of als de metrische waarde onder een bepaalde drempelwaarde valt.

Als u bijvoorbeeld verwacht dat de workload in uw database groeit, kunt u ervoor kiezen om een e-mailwaarschuwing te configureren wanneer uw database 80% bereikt op een van de metrische prestatiegegevens. U kunt dit als een vroege waarschuwing gebruiken om erachter te komen wanneer u mogelijk moet overschakelen naar de eerstvolgende hoogste rekenkracht.

Met de metrische prestatiegegevens kunt u ook bepalen of u een downgrade naar een lagere rekenkracht kunt uitvoeren. Houd echter rekening met workloads die pieken of fluctueren voordat u de beslissing neemt om over te stappen op een lagere rekenkracht.

Bedrijfscontinuïteit en herstel na noodgevallen (BCDR)

Met mogelijkheden voor bedrijfscontinuïteit en herstel na noodgevallen kunt u uw bedrijf, zoals gebruikelijk, voortzetten in geval van een noodgeval. De ramp kan een database-niveau gebeurtenis zijn (bijvoorbeeld iemand die per ongeluk een cruciale tabel verwijdert) of een datacenter-niveau gebeurtenis (regionale ramp, bijvoorbeeld een tsunami).

Hoe kan ik back-ups maken en beheren in SQL Database

U maakt geen back-ups in Azure SQL Database en dat komt omdat u dat niet hoeft te doen. SQL Database maakt automatisch een back-up van databases voor u, zodat u zich geen zorgen meer hoeft te maken over het plannen, maken en beheren van back-ups. Het platform neemt elke week een volledige back-up, elke paar uur differentiële back-up en elke 5 minuten een logboekback-up om ervoor te zorgen dat het herstel na noodgevallen efficiënt is en het gegevensverlies minimaal. De eerste volledige back-up vindt plaats zodra u een database maakt. Deze back-ups zijn voor een bepaalde periode beschikbaar, de 'bewaarperiode' genoemd, en variëren afhankelijk van de servicelaag die u kiest. SQL Database biedt u de mogelijkheid om te herstellen naar een bepaald tijdstip binnen deze bewaarperiode met behulp van herstel naar een bepaald tijdstip (PITR).

Bovendien kunt u met de functie Long-Term Retentie (LTR) uw back-upbestanden gedurende een veel langere periode bewaren, met name gedurende maximaal 10 jaar, en gegevens van deze back-ups op elk moment binnen die periode herstellen. Bovendien worden de databaseback-ups bewaard in geografisch gerepliceerde opslag om tolerantie van regionale rampen te garanderen. U kunt deze back-ups ook op elk gewenst moment binnen de bewaarperiode herstellen in elke Azure-regio. Zie Overzicht van bedrijfscontinuïteit voor meer informatie.

Hoe kan ik zorgen voor bedrijfscontinuïteit in het geval van een noodgeval of regionale ramp op datacenterniveau

Uw databaseback-ups worden opgeslagen in geografisch gerepliceerde opslag om ervoor te zorgen dat u de back-up tijdens een regionale noodgeval kunt herstellen naar een andere Azure-regio. Dit wordt geo-herstel genoemd. Zie Geo-herstel voor Azure SQL Databasevoor meer informatie en timing van geo-herstel.

Voor bedrijfskritieke databases biedt Azure SQL Database actieve geo-replicatie, waarmee een secundaire kopie met geo-replicatie van uw oorspronkelijke database in een andere regio wordt gemaakt. Als uw database bijvoorbeeld in eerste instantie wordt gehost in de Regio VS - west en u regionale noodtolerantie wilt, maakt u een actieve geo-replica van de database in VS - west naar VS - oost. Wanneer er een ramp toeslaat in West-US, kunt u overschakelen naar de regio Oost-US.

Naast actieve geo-replicatie bieden failovergroepen een handige manier om replicatie en failover van een groep databases te beheren. U kunt een failovergroep maken die meerdere databases in dezelfde of verschillende regio's bevat. Vervolgens kunt u een failover van alle databases in de failovergroep naar de secundaire regio initiëren. Zie Failover-groepenvoor meer informatie.

Zorg ervoor dat zoneredundantie is ingeschakeld voor de database of elastische pool om tolerantie te bereiken voor storingen in datacenters of beschikbaarheidszones.

Houd uw toepassing actief in de gaten in geval van een ramp en initieer een failover naar het secundaire systeem. U kunt maximaal vier actieve geo-replica's maken in verschillende Azure-regio's. Het wordt nog beter. U hebt ook toegang tot deze secundaire actieve geo-replica's voor alleen-lezentoegang. Dit is erg handig om de latentie voor een geografisch gedistribueerd toepassingsscenario te verminderen.

Hoe ziet herstel na noodgevallen eruit met SQL Database

Configuratie en beheer van herstel na noodgevallen kan worden uitgevoerd met slechts een paar stappen in Azure SQL Database wanneer u actieve geo-replicatie of failovergroepengebruikt. U moet de toepassing en de bijbehorende database nog steeds controleren op een regionale ramp en een failover naar de secundaire regio uitvoeren om de bedrijfscontinuïteit te herstellen.

Zie Azure SQL Database Disaster Recovery 101voor meer informatie.

Beveiliging en naleving

SQL Database neemt beveiliging en privacy zeer serieus. Beveiliging binnen SQL Database is beschikbaar op databaseniveau en op platformniveau en wordt het beste begrepen wanneer ze in verschillende lagen zijn gecategoriseerd. Op elke laag krijgt u controle en optimale beveiliging voor uw toepassing. De lagen zijn:

- Identiteit & verificatie (SQL-verificatie en -verificatie met Microsoft Entra-id (voorheen Azure Active Directory).

- Bewakingsactiviteit (Controle en bedreigingsdetectie).

- Werkelijke gegevens beveiligen (Transparent Data Encryption [TDE] en Always Encrypted [AE]).

- Toegang tot gevoelige en bevoegde gegevens beheren (beveiliging op rijniveau en dynamische gegevensmaskering ).

Microsoft Defender voor Cloud biedt gecentraliseerd beveiligingsbeheer voor workloads die worden uitgevoerd in Azure, on-premises en in andere clouds. U kunt bekijken of essentiële SQL Database-beveiliging zoals Controle en Transparent Data Encryption [TDE] zijn geconfigureerd voor alle resources en beleidsregels maken op basis van uw eigen vereisten.

Welke methoden voor gebruikersverificatie worden aangeboden in SQL Database

Er worden twee verificatiemethoden aangeboden in SQL Database:

Windows-verificatie wordt niet ondersteund. Microsoft Entra ID is een gecentraliseerde service voor identiteits- en toegangsbeheer. Hiermee kunt u heel gemakkelijk single sign-on (eenmalige aanmelding, SSO) voor het personeel in uw organisatie bieden. Dit betekent dat de referenties worden gedeeld tussen Azure-services voor eenvoudigere verificatie.

Microsoft Entra ID ondersteunt meervoudige verificatieen kan eenvoudig worden geïntegreerd met Windows Server Active Directory. Hierdoor kunnen SQL Database en Azure Synapse Analytics ook meervoudige verificatie- en gastgebruikersaccounts bieden binnen een Microsoft Entra-domein. Als u Active Directory al on-premises gebruikt, kunt u deze federeren met Microsoft Entra-id om uw directory uit te breiden naar Azure.

SQL-verificatie ondersteunt alleen gebruikersnaam en wachtwoord om gebruikers te verifiëren bij elke database op een bepaalde server.

| Als u... | SQL Database/Azure Synapse Analytics- |

|---|---|

| AD gebruikt met on-premises SQL Server | Federate AD met Microsoft Entra IDen gebruik Microsoft Entra-verificatie. Met Federatie kunt u eenmalige aanmelding gebruiken. |

| Meervoudige verificatie afdwingen | Meervoudige verificatie vereisen als beleid via Microsoft Conditional Accessen gebruik maken van Microsoft Entra meervoudige verificatie. |

| Zijn aangemeld bij Windows met uw Microsoft Entra-referenties van een federatief domein | Gebruik geïntegreerde microsoft Entra-verificatie. |

| U bent aangemeld bij Windows met behulp van referenties van een domein dat niet is gefedereerd met Azure. | Gebruik Microsoft Entra-geïntegreerde verificatie. |

| Beschikken over services in de middelste laag die verbinding moeten maken met SQL Database of Azure Synapse Analytics | Gebruik geïntegreerde Microsoft Entra-verificatie. |

| Een technische vereiste hebben voor het gebruik van SQL-verificatie | SQL-verificatie gebruiken |

Hoe beperk of beheer ik connectiviteitstoegang tot mijn database?

Er zijn meerdere technieken die u kunt gebruiken om een optimale connectiviteitsorganisatie voor uw toepassing te bereiken.

- Firewallregels

- VNet-service-eindpunten

- Gereserveerde IP-adressen

Firewall

Een firewall voorkomt toegang tot uw server vanuit een externe entiteit door alleen specifieke entiteiten toegang tot uw server toe te staan. Standaard zijn alle verbindingen met databases binnen de server niet toegestaan, behalve (optioneel7) verbindingen die afkomstig zijn van andere Azure-services. Met een firewallregel kunt u alleen toegang tot uw server openen voor entiteiten (bijvoorbeeld een ontwikkelcomputer) waarvan u goedkeuring geeft door het IP-adres van die computer toe te staan via de firewall. Hiermee kunt u ook een bereik van IP-adressen opgeven dat u toegang tot de server wilt toestaan. Ip-adressen van ontwikkelaarscomputers in uw organisatie kunnen bijvoorbeeld tegelijk worden toegevoegd door een bereik op te geven op de pagina Firewallinstellingen.

U kunt firewallregels maken op serverniveau of op databaseniveau. IP-firewallregels op serverniveau kunnen worden gemaakt met behulp van Azure Portal of met SSMS. Zie voor meer informatie over het instellen van een firewallregel op server- en databaseniveau: IP-firewallregels maken in SQL Database.

Service-eindpunten

Uw database is standaard geconfigureerd voor 'Toestaan dat Azure-services en -resources toegang krijgen tot deze server'. Dit betekent dat elke virtuele machine in Azure verbinding kan maken met uw database. Deze pogingen moeten nog steeds worden geverifieerd. Als u niet wilt dat uw database toegankelijk is voor ip-adressen van Azure, kunt u 'Azure-services en -resources toegang geven tot deze server' uitschakelen. Daarnaast kunt u VNet-service-eindpunten configureren.

Met service-eindpunten (SE) kunt u uw kritieke Azure-resources alleen beschikbaar maken voor uw eigen virtuele privénetwerk in Azure. Door dit te doen, elimineert u in feite openbare toegang tot uw resources. Het verkeer tussen uw virtuele netwerk naar Azure blijft in het Backbone-netwerk van Azure. Zonder SE krijgt u pakketroutering met geforceerde tunneling. Uw virtuele netwerk dwingt het internetverkeer naar uw organisatie en het Azure Service-verkeer via dezelfde route te doorlopen. Met service-eindpunten kunt u dit optimaliseren omdat de pakketten rechtstreeks van uw virtuele netwerk naar de service in het Backbone-netwerk van Azure stromen.

Gereserveerde IP-adressen

Een andere optie is om gereserveerde IP-adressen in te richten voor uw VM's en deze specifieke IP-adressen voor vm's toe te voegen in de firewallinstellingen van de server. Door gereserveerde IP-adressen toe te wijzen, hoeft u de firewallregels niet bij te werken met het wijzigen van IP-adressen.

Op welke poort maak ik verbinding met SQL Database op

Poort 1433. SQL Database communiceert via deze poort. Als u verbinding wilt maken vanuit een bedrijfsnetwerk, moet u een uitgaande regel toevoegen in de firewallinstellingen van uw organisatie. Vermijd als richtlijn poort 1433 buiten de Azure-grens bloot te stellen.

Hoe kan ik activiteiten op mijn server en database in SQL Database bewaken en reguleren

SQL Database-controle

Met SQL Database kunt u Controle inschakelen om database-gebeurtenissen bij te houden. SQL Database Auditing- databasegebeurtenissen registreert en naar een auditlogboekbestand in uw Azure Storage-account schrijft. Controle is vooral handig als u inzicht wilt krijgen in mogelijke schendingen van beveiliging en beleid, naleving van regelgeving onderhouden, enzovoort. Hiermee kunt u bepaalde categorieën gebeurtenissen definiëren en configureren waarvan u denkt dat u controle nodig hebt en op basis hiervan kunt u vooraf geconfigureerde rapporten en een dashboard krijgen om een overzicht te krijgen van gebeurtenissen die in uw database plaatsvinden. U kunt dit controlebeleid toepassen op databaseniveau of op serverniveau. Een handleiding voor het inschakelen van controle voor uw server/database raadpleegt u: Sql Database-controle inschakelen.

Detectie van bedreigingen

Met bedreigingsdetectiekrijgt u de mogelijkheid om eenvoudig te reageren op beveiligings- of beleidsschendingen die door middel van auditing zijn ontdekt. U hoeft geen beveiligingsexpert te zijn om potentiële bedreigingen of schendingen in uw systeem aan te pakken. Detectie van bedreigingen heeft ook een aantal ingebouwde mogelijkheden, zoals DETECTIE van SQL-injectie. SQL-injectie is een poging om de gegevens te wijzigen of in gevaar te brengen en een vrij gangbare manier om een databasetoepassing in het algemeen aan te vallen. Detectie van bedreigingen voert meerdere sets algoritmen uit waarmee potentiële beveiligingsproblemen en SQL-injectieaanvallen worden gedetecteerd, evenals afwijkende databasetoegangspatronen (zoals toegang vanaf een ongebruikelijke locatie of door een onbekende principal). Beveiligingsfunctionarissen of andere aangewezen beheerders ontvangen een e-mailmelding als er een bedreiging wordt gedetecteerd in de database. Elke melding bevat details van de verdachte activiteiten en aanbevelingen voor het verder onderzoeken en beperken van de bedreiging. Zie voor meer informatie over het inschakelen van bedreigingsdetectie: Detectie van bedreigingen inschakelen.

Hoe beveilig ik mijn gegevens in het algemeen in SQL Database?

Versleuteling biedt een sterk mechanisme voor het beveiligen en beveiligen van uw gevoelige gegevens tegen indringers. Uw versleutelde gegevens zijn niet van toepassing op de indringer zonder de ontsleutelingssleutel. Er wordt dus een extra beveiligingslaag toegevoegd boven op de bestaande beveiligingslagen die zijn gebouwd in SQL Database. Er zijn twee aspecten voor het beveiligen van uw gegevens in SQL Database:

- Uw gegevens die inactief zijn in de gegevens- en logbestanden

- Uw gegevens die onderweg zijn

In SQL Database worden uw gegevens in rust in de gegevens- en logboekbestanden in het opslagsubsysteem standaard altijd volledig versleuteld via Transparent Data Encryption [TDE]. Uw back-ups worden ook versleuteld. Met TDE zijn er geen wijzigingen vereist aan de toepassingszijde die toegang hebben tot deze gegevens. De versleuteling en ontsleuteling gebeuren transparant; vandaar de naam. SQL Database biedt een functie met de naam Always Encrypted (AE)voor het beschermen van uw gevoelige gegevens tijdens overdracht en opslag. AE is een vorm van versleuteling aan de clientzijde die gevoelige kolommen in uw database versleutelt (zodat ze zich in coderingstekst bevinden voor databasebeheerders en onbevoegde gebruikers). De server ontvangt de versleutelde gegevens. De sleutel voor Always Encrypted wordt ook opgeslagen aan de clientzijde, zodat alleen geautoriseerde clients de gevoelige kolommen kunnen ontsleutelen. De server- en gegevensbeheerders kunnen de gevoelige gegevens niet zien omdat de versleutelingssleutels zijn opgeslagen op de client. AE versleutelt gevoelige kolommen in de tabel end-to-end, van niet-geautoriseerde clients naar de fysieke schijf. AE ondersteunt tegenwoordig gelijkheidsvergelijkingen, zodat DBA's versleutelde kolommen kunnen blijven doorzoeken als onderdeel van hun SQL-opdrachten. Always Encrypted kan worden gebruikt met verschillende opties voor sleutelarchief, zoals Azure Key Vault, Windows-certificaatarchief en lokale hardwarebeveiligingsmodules.

| Kenmerken | Always Encrypted | Transparante Data Encryptie |

|---|---|---|

| versleutelingsbereik | Van begin tot eind | In rust zijnde gegevens |

| Server heeft toegang tot gevoelige gegevens | Nee | Ja, omdat versleuteling voor de stilstaande data is |

| toegestane T-SQL-bewerkingen | Gelijkheidsvergelijking | De volledige T-SQL-oppervlakte is beschikbaar. |

| app-wijzigingen die nodig zijn voor het gebruik van de functie | Minimaal | Zeer minimaal |

| Versleutelingsgranulariteit | Kolomniveau | Databaseniveau |

Hoe kan ik de toegang tot gevoelige gegevens in mijn database beperken

Elke toepassing heeft een bepaalde hoeveelheid gevoelige gegevens in de database die moeten worden beveiligd tegen zichtbaar zijn voor iedereen. Bepaalde medewerkers binnen de organisatie moeten deze gegevens bekijken, maar anderen mogen deze gegevens niet bekijken. Een voorbeeld hiervan is werknemersloon. Een manager zou echter toegang nodig hebben tot de looninformatie voor hun direct ondergeschikten, maar de individuele teamleden mogen geen toegang hebben tot de looninformatie van hun collega's. Een ander scenario is gegevensontwikkelaars die mogelijk interactie hebben met gevoelige gegevens tijdens ontwikkelingsfasen of tests, bijvoorbeeld SSN's van klanten. Deze informatie hoeft niet opnieuw beschikbaar te worden gesteld aan de ontwikkelaar. In dergelijke gevallen moeten uw gevoelige gegevens worden gemaskeerd of helemaal niet worden weergegeven. SQL Database biedt twee methoden om te voorkomen dat onbevoegde gebruikers gevoelige gegevens kunnen weergeven:

dynamische gegevensmaskering is een functie voor gegevensmaskering waarmee u de blootstelling van gevoelige gegevens kunt beperken door deze te maskeren voor niet-bevoegde gebruikers op de toepassingslaag. U definieert een maskeringsregel die een maskeringspatroon kan maken (bijvoorbeeld om alleen de laatste vier cijfers van een nationale id-SSN weer te geven: XXX-XX-0000 en het grootste deel ervan als Xs te markeren) en te bepalen welke gebruikers moeten worden uitgesloten van de maskeringsregel. De maskering vindt on-the-fly plaats en er zijn verschillende maskeringsfuncties beschikbaar voor verschillende gegevenscategorieën. Met dynamische gegevensmaskering kunt u automatisch gevoelige gegevens in uw database detecteren en maskering hierop toepassen.

Beveiliging op rijniveau stelt u in staat de toegang op rijniveau te beheren. Dit betekent dat bepaalde rijen in een databasetabel op basis van de gebruiker die de query uitvoert (groepslidmaatschap of uitvoeringscontext) verborgen zijn. De toegangsbeperking wordt uitgevoerd op de databaselaag in plaats van in een toepassingslaag om uw app-logica te vereenvoudigen. U begint met het maken van een filterpredicaat, het filteren van rijen die niet beschikbaar zijn en het beveiligingsbeleid vervolgens definieert wie toegang heeft tot deze rijen. Ten slotte voert de eindgebruiker de query uit en, afhankelijk van de bevoegdheid van de gebruiker, bekijken ze deze beperkte rijen of kunnen ze ze helemaal niet zien.

Hoe beheer ik versleutelingssleutels in de cloud?

Er zijn opties voor sleutelbeheer voor zowel Always Encrypted (versleuteling aan de clientzijde) als Transparent Data Encryption (versleuteling at rest). Het is raadzaam om versleutelingssleutels regelmatig te roteren. De rotatiefrequentie moet overeenkomen met zowel uw interne organisatievoorschriften als nalevingsvereisten.

Transparent Data Encryption (TDE)

Er is een hiërarchie met twee sleutels in TDE: de gegevens in elke gebruikersdatabase worden versleuteld door een symmetrische AES-256 database-unieke databaseversleutelingssleutel (DEK), die op zijn beurt wordt versleuteld door een server-unieke asymmetrische RSA 2048-hoofdsleutel. De hoofdsleutel kan op de volgende manieren worden beheerd:

- Automatisch uitgevoerd door het platform - SQL Database.

- Of doordat jij Azure Key Vault gebruikt als sleutelopslag.

De hoofdsleutel voor Transparent Data Encryption wordt standaard voor het gemak beheerd door de SQL Database-service. Als uw organisatie controle wil over de hoofdsleutel, is er een optie voor het gebruik van Azure Key Vault- als sleutelarchief. Door gebruik te maken van Azure Key Vault neemt uw organisatie de controle over de sleutelacceptatie, rotatie en machtigingsbeheer in eigen handen. het type TDE-hoofdsleutel draaien of overschakelen snel is, omdat de DEK alleen opnieuw wordt versleuteld. Voor organisaties met scheiding van rollen tussen beveiliging en gegevensbeheer kan een beveiligingsbeheerder het sleutelmateriaal inrichten voor de TDE-hoofdsleutel in Azure Key Vault en een Azure Key Vault-sleutel-id opgeven aan de databasebeheerder die moet worden gebruikt voor versleuteling in rust op een server. Key Vault is zodanig ontworpen dat Microsoft geen versleutelingssleutels ziet of extraheert. U krijgt ook een gecentraliseerd beheer van sleutels voor uw organisatie.

Altijd Versleuteld

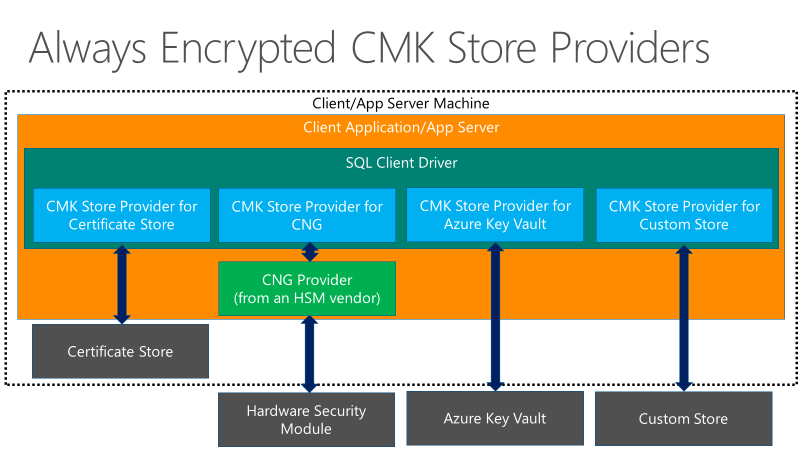

Er is ook een hiërarchie met twee sleutels in Always Encrypted: een kolom met gevoelige gegevens wordt versleuteld door een AES 256-kolomversleutelingssleutel (CEK), die op zijn beurt wordt versleuteld door een kolomhoofdsleutel (CMK). De clientstuurprogramma's voor Always Encrypted hebben geen beperkingen voor de lengte van CMK's. De versleutelde waarde van de CEK wordt opgeslagen in de database en de CMK wordt opgeslagen in een vertrouwd sleutelarchief, zoals Windows Certificate Store, Azure Key Vault of een hardwarebeveiligingsmodule.

- Zowel de CEK als de CMK- kunnen worden gedraaid.

- CEK-rotatie is een grootte van de gegevensbewerking en kan tijdintensief zijn, afhankelijk van de grootte van de tabellen die de versleutelde kolommen bevatten. Daarom is het verstandig om CEK-rotaties dienovereenkomstig te plannen.

- CMK-rotatie heeft echter geen invloed op databaseprestaties en kan worden uitgevoerd met gescheiden rollen.

In het volgende diagram ziet u de opties voor het sleutelarchief voor de kolomhoofdsleutels in Always Encrypted

Hoe kan ik het verkeer tussen mijn organisatie en SQL Database optimaliseren en beveiligen

Het netwerkverkeer tussen uw organisatie en SQL Database wordt over het algemeen gerouteerd via het openbare netwerk. Als u echter ervoor kiest dit pad te optimaliseren en het veiliger te maken, kunt u azure ExpressRoute bekijken. Met ExpressRoute kunt u uw bedrijfsnetwerk in wezen uitbreiden naar het Azure-platform via een privéverbinding. Als u dit doet, gaat u niet via het openbare internet. U krijgt ook een hogere beveiliging, betrouwbaarheid en routeringsoptimalisatie die vertaalt in lagere netwerklatenties en veel snellere snelheden dan normaal gesproken via het openbare internet. Als u van plan bent om een aanzienlijk deel van de gegevens over te brengen tussen uw organisatie en Azure, kan het gebruik van ExpressRoute kostenvoordelen opleveren. U kunt kiezen uit drie verschillende connectiviteitsmodellen voor de verbinding van uw organisatie met Azure:

Met ExpressRoute kunt u ook maximaal 2x de bandbreedtelimiet die u aanschaft bursten zonder extra kosten. Het is ook mogelijk om connectiviteit tussen regio's te configureren met behulp van ExpressRoute. Zie voor een lijst met ExpressRoute-connectiviteitsproviders: ExpressRoute-partners en peeringlocaties. In de volgende artikelen wordt Express Route gedetailleerder beschreven:

Voldoet SQL Database aan alle wettelijke vereisten en hoe kan dat helpen met de naleving van mijn eigen organisatie

SQL Database voldoet aan een reeks regelgevingscomplianties. Als u de nieuwste set compatibiliteiten wilt bekijken die door SQL Database zijn voldaan, gaat u naar het Microsoft Trust Center en zoomt u in op de compatibiliteit die belangrijk zijn voor uw organisatie om te zien of SQL Database is opgenomen in de compatibele Azure-services. Het is belangrijk om te weten dat HOEWEL SQL Database is gecertificeerd als een compatibele service, het helpt bij de naleving van de service van uw organisatie, maar deze niet automatisch garandeert.

Intelligente databasebewaking en -onderhoud na migratie

Zodra u uw database naar SQL Database hebt gemigreerd, wilt u uw database bewaken (bijvoorbeeld controleren hoe het resourcegebruik eruitziet of DBCC-controles) en regelmatig onderhoud uitvoeren (bijvoorbeeld indexen, statistieken, enzovoort) opnieuw samenstellen of opnieuw ordenen. Gelukkig is SQL Database intelligent in de zin dat deze gebruikmaakt van de historische trends en vastgelegde metrische gegevens en statistieken om u proactief te helpen bij het bewaken en onderhouden van uw database, zodat uw toepassing altijd optimaal wordt uitgevoerd. In sommige gevallen kan Azure SQL Database automatisch onderhoudstaken uitvoeren, afhankelijk van uw configuratie-instelling. Er zijn drie facetten voor het bewaken van uw database in SQL Database:

- Prestatiebewaking en optimalisatie.

- Optimalisatie van beveiliging.

- Kostenoptimalisatie.

Prestatiebewaking en optimalisatie

Met Query Performance Insights kunt u op maat gemaakte aanbevelingen krijgen voor uw databaseworkload, zodat uw toepassingen altijd op een optimaal niveau kunnen blijven werken. U kunt deze ook zo instellen dat deze aanbevelingen automatisch worden toegepast en u hoeft geen onderhoudstaken uit te voeren. Met SQL Database Advisor kunt u automatisch indexaanbeveling implementeren op basis van uw workload. Dit wordt automatisch afstemmen genoemd. De aanbevelingen veranderen naarmate uw toepassingsworkload verandert, zodat u de meest relevante suggesties krijgt. U krijgt ook de mogelijkheid om deze aanbevelingen handmatig te bekijken en deze naar eigen goeddunken toe te passen.

Optimalisatie van beveiliging

SQL Database biedt uitvoerbare beveiligingsaanbevelingen om uw gegevens te beschermen en bedreigingsdetectie voor het identificeren en onderzoeken van verdachte databaseactiviteiten die een mogelijke bedreiging voor de database kunnen vormen. evaluatie van beveiligingsproblemen is een databasescan- en rapportageservice waarmee u de beveiligingsstatus van uw databases op schaal kunt bewaken en beveiligingsrisico's kunt identificeren en afdrijft van een door u gedefinieerde beveiligingsbasislijn. Na elke scan wordt een aangepaste lijst met bruikbare stappen en herstelscripts verstrekt, evenals een evaluatierapport dat kan worden gebruikt om te voldoen aan de nalevingsvereisten.

Met Microsoft Defender voor Cloud identificeert u de aanbevelingen voor beveiliging aan de hele linie en past u deze snel toe.

Kostenoptimalisatie

Het Azure SQL-platform analyseert de gebruiksgeschiedenis in de databases op een server om opties voor kostenoptimalisatie voor u te evalueren en aan te bevelen. Deze analyse duurt meestal een paar weken aan activiteit om bruikbare aanbevelingen te analyseren en op te bouwen.

- Mogelijk ontvangt u bannermeldingen in uw Azure SQL-server met aanbevelingen voor kosten.

- Elastische pools zijn een van deze opties. Zie Elastische pools u helpen bij het beheren en schalen van meerdere databases in Azure SQL Databasevoor meer informatie.

- Voor meer informatie, zie Kosten voor Azure SQL Database plannen en beheren -.

Hoe bewaak ik de prestaties en het resourcegebruik in SQL Database?

U kunt de prestaties en het resourcegebruik in SQL Database bewaken met behulp van de volgende methoden:

Databasetoezichthouder

Database watcher verzamelt uitgebreide workloadbewakingsgegevens om u een gedetailleerd overzicht te geven van de prestaties, configuratie en status van de database. Dashboards in de Azure portal bieden een overzicht in één oogopslag van uw Azure SQL-omgeving en een gedetailleerde weergave van elke bewaakte resource. Gegevens worden verzameld in een centraal gegevensarchief in uw Azure-abonnement. U kunt verzamelde gegevens opvragen, analyseren, exporteren, visualiseren en integreren met downstreamsystemen.

Zie de volgende artikelen voor meer informatie over database watcher:

- Azure SQL-workloads monitoren met databasebewaker (preview)

- Quickstart: Een database watcher maken om Azure SQL te monitoren (preview)

- een database-watcher (preview) maken en configureren

- Database Watcher-verzameling van gegevens en datasets (preview)

- Bewakingsgegevens van database-watcher analyseren (preview)

- Veelgestelde vragen over Database Watcher

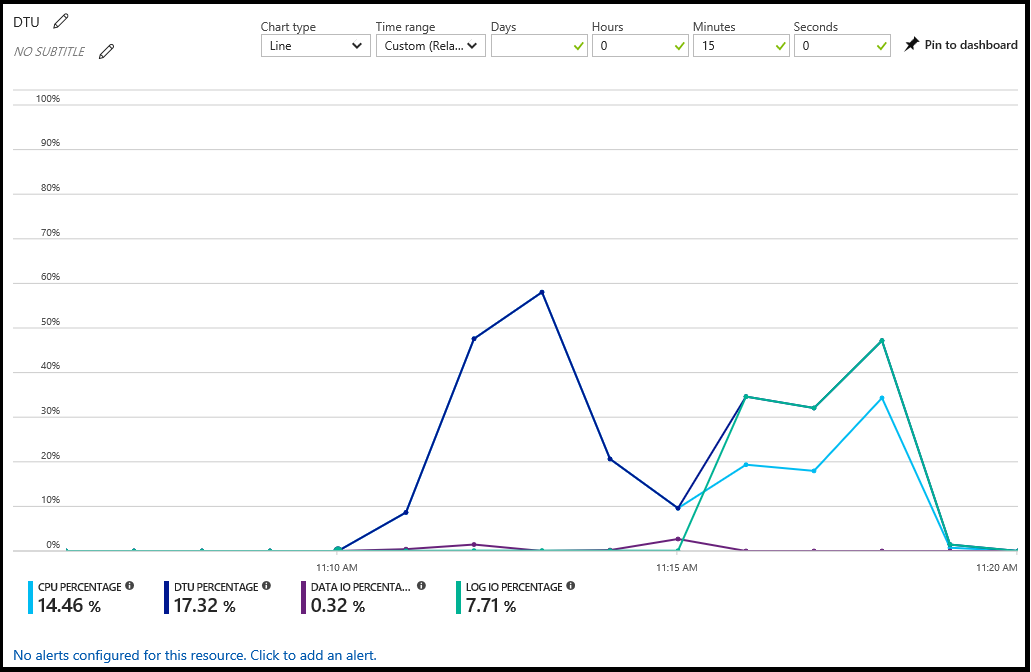

Azure Portal

Azure Portal toont het gebruik van een database door de database te selecteren en de grafiek te selecteren in het deelvenster Overzicht. U kunt de grafiek wijzigen om meerdere metrische gegevens weer te geven, waaronder CPU-percentage, DTU-percentage, Data IO-percentage, Sessiepercentage en Databasegroottepercentage.

In deze grafiek kunt u ook waarschuwingen per resource configureren. Met deze waarschuwingen kunt u reageren op resourcevoorwaarden met een e-mailbericht, schrijven naar een HTTPS/HTTP-eindpunt of een actie uitvoeren. Zie Waarschuwingen creërenvoor meer informatie.

Dynamische beheerweergaven

U kunt een query uitvoeren op de sys.dm_db_resource_stats dynamische beheerweergave om de geschiedenis van statistieken over resourceverbruik van het afgelopen uur en de sys.resource_stats systeemcatalogusweergave te retourneren om de geschiedenis van de afgelopen 14 dagen te retourneren.

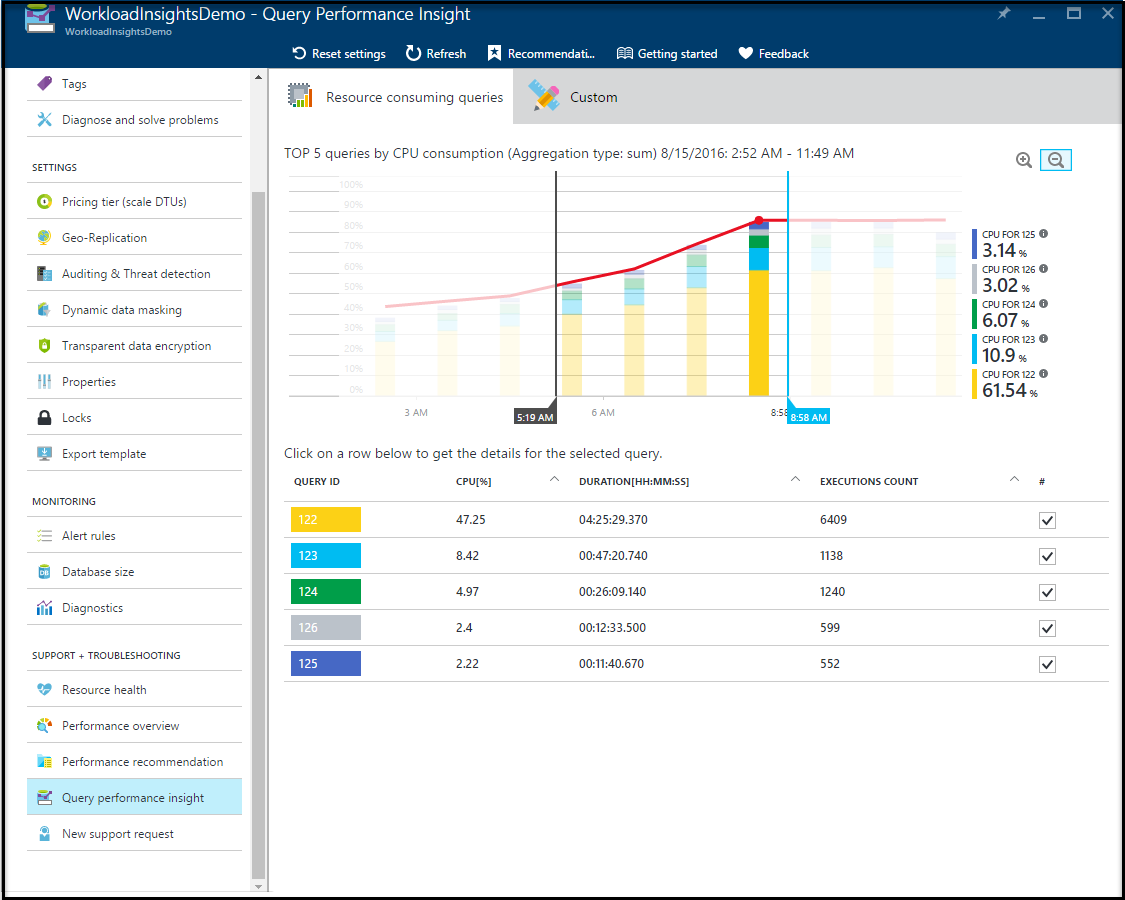

Inzicht in queryprestaties

inzicht in queryprestaties kunt u een geschiedenis bekijken van de meestgebruikte query's en langlopende query's voor een specifieke database. U kunt topquery's snel identificeren op basis van resourcegebruik, duur en uitvoeringsfrequentie. U kunt query's bijhouden en regressie detecteren. Voor deze functie moet Query Store- zijn ingeschakeld en actief zijn voor de database.

Ik ondervind prestatieproblemen: Hoe verschilt mijn SQL Database-probleemoplossingsmethodologie van SQL Server

Een belangrijk deel van de technieken voor probleemoplossing die u zou gebruiken voor het diagnosticeren van query- en databaseprestaties, blijft hetzelfde. Nadat dezelfde database-engine de cloud mogelijk maakt. Het platform - Azure SQL Database heeft echter ingebouwde 'intelligentie'. Het kan u helpen om prestatieproblemen nog gemakkelijker op te lossen en te diagnosticeren. Het kan ook enkele van deze corrigerende acties namens u uitvoeren en in sommige gevallen proactief corrigeren - automatisch.

Uw aanpak voor het oplossen van prestatieproblemen kan aanzienlijk profiteren van intelligente functies zoals QPI (Query Performance Insight) en Database Advisor in combinatie. Het verschil in methodologie is dat u niet langer het handmatige werk hoeft te verrichten om de essentiële details uit te werken die u kunnen helpen het probleem op te lossen. Het platform doet het harde werk voor u. Een voorbeeld hiervan is QPI. Met QPI kunt u helemaal omlaag inzoomen op het queryniveau en de historische trends bekijken en achterhalen wanneer de query precies is teruggedraaid. De Database Advisor geeft u aanbevelingen voor zaken die u kunnen helpen uw algehele prestaties in het algemeen te verbeteren, zoals ontbrekende indexen, het verwijderen van indexen, het parameteriseren van uw query's, enzovoort.

Bij het oplossen van prestatieproblemen is het belangrijk om te bepalen of dit alleen de toepassing of de database is die de prestaties van uw toepassing beïnvloedt. Vaak ligt het prestatieprobleem in de toepassingslaag. Dit kan de architectuur of het patroon voor gegevenstoegang zijn. Stel dat u een chatty-toepassing hebt die gevoelig is voor netwerklatentie. In dit geval lijdt uw toepassing omdat er veel korte verzoeken heen en weer ("chatty") tussen de toepassing en de server zouden gaan, en op een overbelast netwerk stapelen deze rondreizen zich snel op. Als u de prestaties in dit geval wilt verbeteren, kunt u Batch-query'sgebruiken. Het gebruik van batches helpt u enorm omdat uw aanvragen nu in een batch worden verwerkt; Zo kunt u de latentie van de roundtrip verminderen en de prestaties van uw toepassing verbeteren.

Als u bovendien merkt dat de algehele prestaties van uw database afnemen, kunt u de sys.dm_db_resource_stats en sys.resource_stats dynamische beheerweergaven bewaken om inzicht te krijgen in CPU- en I/O- en geheugenverbruik. Uw prestaties kunnen worden beïnvloed omdat uw database is verhongerd van resources. Het kan zijn dat u de rekenkracht en/of servicelaag moet wijzigen op basis van de groeiende en afnemende workloadvereisten.

Zie voor een uitgebreide set aanbevelingen voor het afstemmen van prestatieproblemen: Uw database afstemmen.

Hoe zorg ik ervoor dat ik de juiste servicelaag en rekenkracht gebruik?

SQL Database biedt twee verschillende aankoopmodellen: het oudere DTU-model en het meer aanpasbare vCore-aankoopmodel. Voor de verschillen tussen, zie Vergelijk vCore- en DTU-gebaseerde aankoopmodellen van Azure SQL Database.

Om ervoor te zorgen dat u de juiste computergrootte hebt, kunt u het verbruik van uw query en databaseresources bewaken in elk van beide aankoopmodellen. Zie bewaken en prestaties afstemmen voor meer informatie. Als u merkt dat uw query's/databases constant hoge activiteit vertonen, kunt u overwegen om op te schalen naar een hogere computecapaciteit. Als je merkt dat je zelfs tijdens piekuren blijkbaar niet zoveel gebruikmaakt van de resources, overweeg dan om te verkleinen vanaf het huidige formaat van de rekencapaciteit. U kunt overwegen om Azure Automation- te gebruiken om uw SQL-databases volgens een planning te schalen.

Als u een SaaS-app-patroon of een scenario voor databaseconsolidatie hebt, kunt u overwegen om een elastische pool te gebruiken voor kostenoptimalisatie. Elastische pool is een uitstekende manier om databaseconsolidatie en kostenoptimalisatie te bereiken. Zie Pools en databases beherenvoor meer informatie over het beheren van meerdere databases met behulp van een elastische pool.

Hoe vaak moet ik databaseintegriteitscontroles uitvoeren voor mijn database

SQL Database maakt gebruik van enkele slimme technieken waarmee bepaalde klassen gegevensbeschadiging automatisch en zonder gegevensverlies kunnen worden verwerkt. Deze technieken zijn ingebouwd in de service en worden gebruikt door de service wanneer dat nodig is. Regelmatig worden uw databaseback-ups in de service getest door ze te herstellen en DBCC CHECKDB erop uit te voeren. Als er problemen zijn, lost SQL Database deze proactief op. Automatische paginaherstel wordt gebruikt voor het oplossen van pagina's die beschadigd zijn of problemen met de gegevensintegriteit hebben. De databasepagina's worden altijd gecontroleerd met de standaard-CHECKSUM-instelling waarmee de integriteit van de pagina wordt gecontroleerd. SQL Database controleert en controleert proactief de gegevensintegriteit van uw database en, als er problemen optreden, worden deze met de hoogste prioriteit opgelost. Daarnaast kunt u ervoor kiezen om desgewenst uw eigen integriteitscontroles uit te voeren. Zie Gegevensintegriteit in SQL Database voor meer informatie

Gegevensverplaatsing na migratie

Hoe kan ik gegevens exporteren en importeren als BACPAC-bestanden uit SQL Database met behulp van Azure Portal

- exporteren: u kunt uw database in Azure SQL Database exporteren als een BACPAC-bestand vanuit Azure Portal

- Importeren: u kunt ook gegevens als BACPAC-bestand importeren in uw database in Azure SQL Database met behulp van Azure Portal.

Hoe synchroniseer ik gegevens tussen SQL Database en SQL Server

U hebt verschillende manieren om dit te bereiken:

- Data Sync: met deze functie kunt u gegevens in twee richtingen synchroniseren tussen meerdere SQL Server-databases en SQL Database. Als u wilt synchroniseren met SQL Server-databases, moet u de synchronisatieagent installeren en configureren op een lokale computer of een virtuele machine en de uitgaande TCP-poort 1433 openen.

- transactiereplicatie: met transactiereplicatie kunt u uw gegevens vanuit een SQL Server-database synchroniseren met Azure SQL Database, waarbij het SQL Server-exemplaar de uitgever is en de Azure SQL Database de abonnee is. Voorlopig wordt alleen deze installatie ondersteund. Zie voor meer informatie over het migreren van uw gegevens van een SQL Server-database naar Azure SQL met minimale downtime: Transactiereplicatie gebruiken